【xss工具绕过】xss之burpsuite、前端、字典……

【xss工具绕过】xss之burpsuite、前端、字典……

目录

推荐:

burpsuite抓包

方法一:对数据进行模糊测试

拦截请求------发送到攻击-------配置有效载荷的位置------选择攻击类型-----有效载荷设置

有效载荷设置的时候,添加各种测试字符串(可以提前在网上下一点字典)

通过对错误消息和其他异常的响应来检测许多基于输入的漏洞

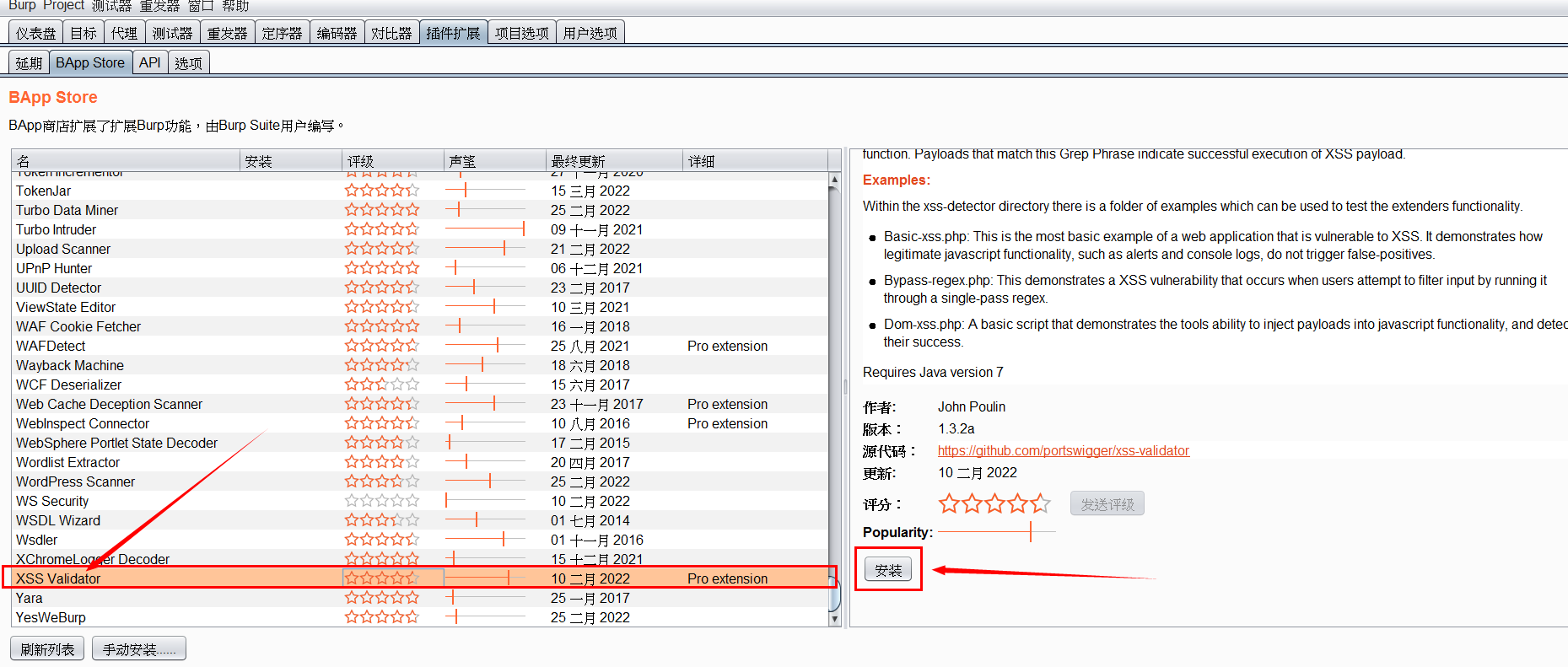

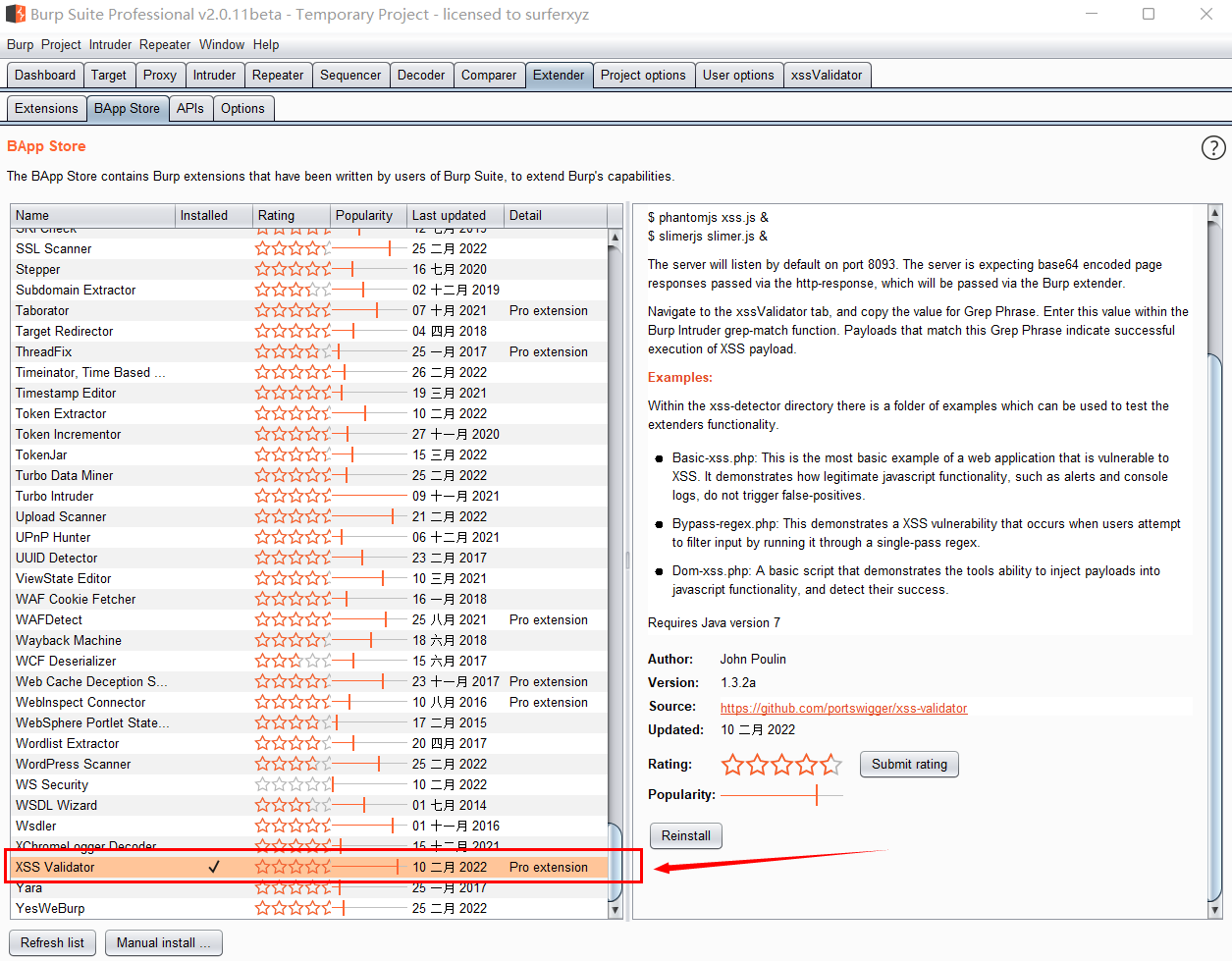

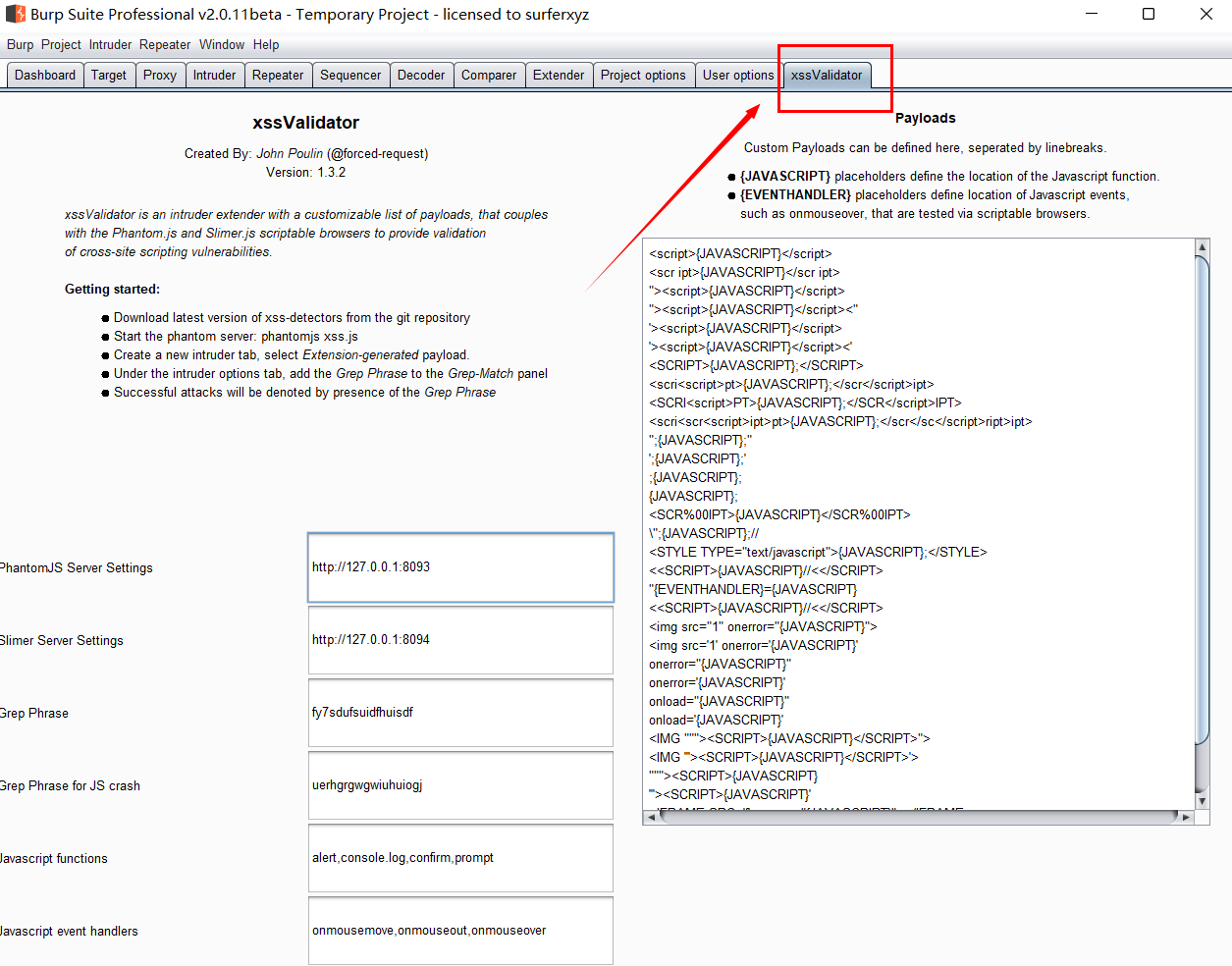

方法二:安装插件,进行xss漏洞检测

XSS Validator

(上面没有说需要什么环境,就是可以直接安装)

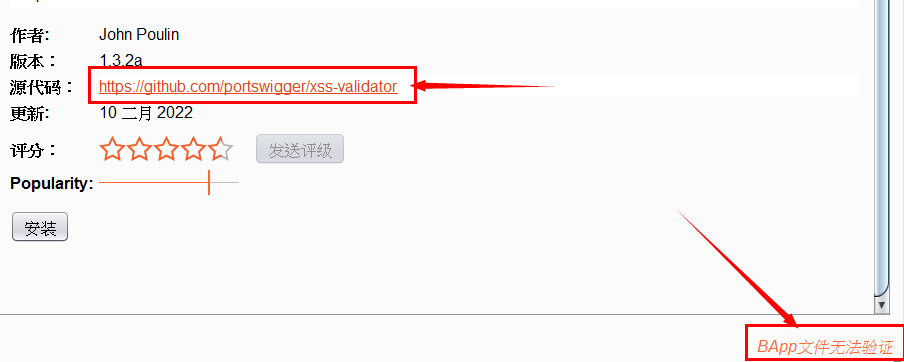

右下角显示无法验证

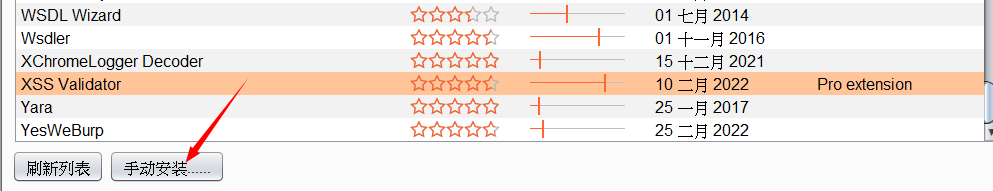

还是要得到GitHub下载源码然后手动去安装

选择下载好后编译好的jar文件,尝试手动安装

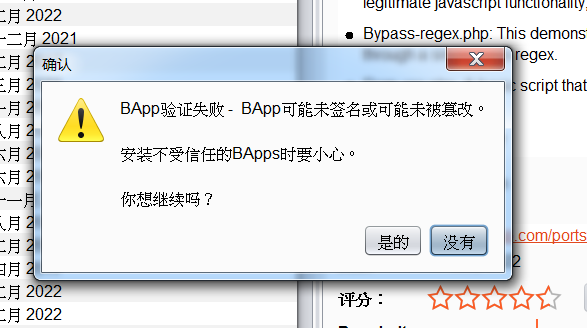

看我解决它:

我在真实加里面也安装一个burpsuite(这次不使用汉化包)

我怀疑是汉化包导致的验证出错了

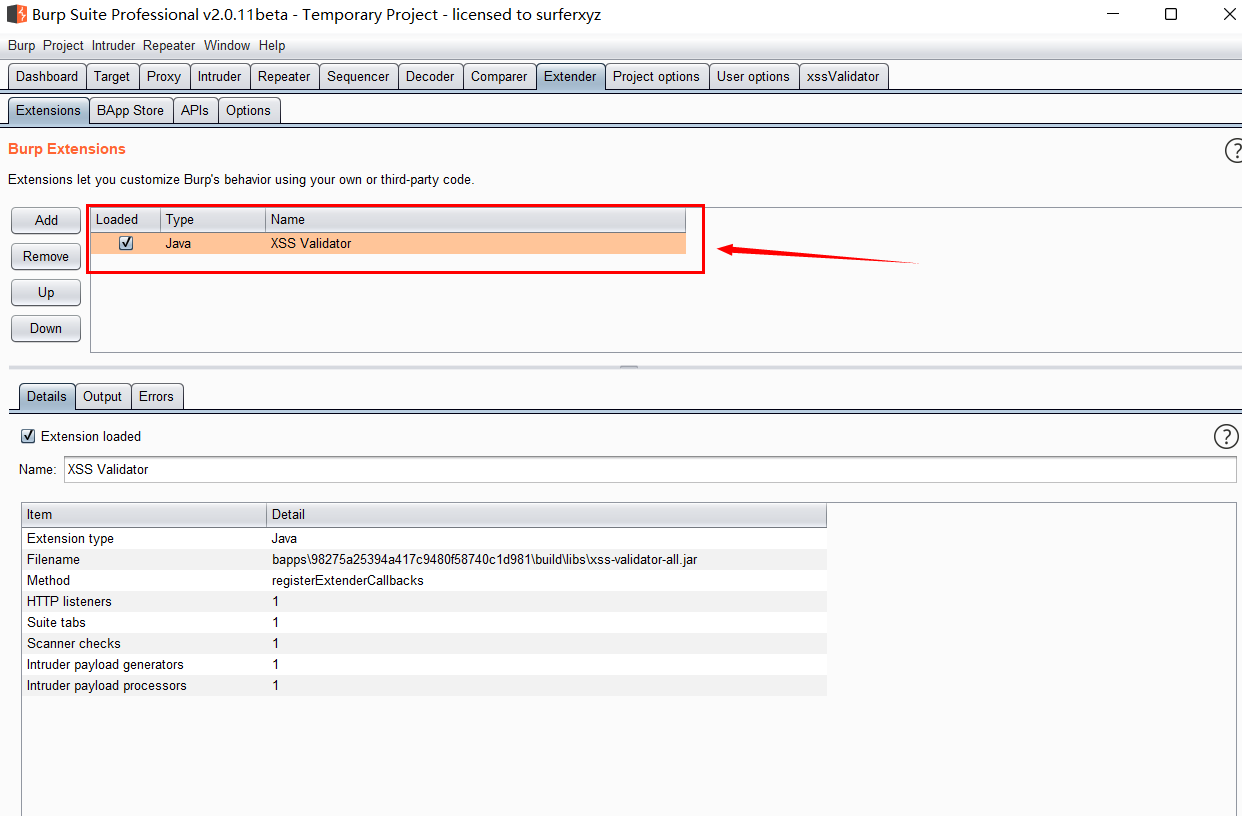

安装成功了,推理得到验证,漂亮

安装的扩展也出来了

前端绕过

X-frame被忽略情况

原理:

HTTP响应报头中X-Frame-Options指示是否被允许在一个以呈现页面<frame>,<iframe>或<object>。

通过确保其内容未嵌入其他网站,可以使用此功能避免点击劫持攻击、或使用iframe引用的xss漏洞

取值:

DENY 从其他站点加载时,在框架中加载页面失败,从同一站点加载也将失败,无论站点尝试这样做,页面都不能显示在框架中

SAMEORIGIN 只要包含在框架中的站点与为页面提供服务的站点相同,仍然可以在框架中使用该页面,该页面只能显示在与页面本身相同的源框架中

ALLOW-FROM https://example.com/ 页面只能显示在指定原点的框架中

利用:

(利用URL名字进行欺骗,有一点社工意思)用iframe加载一个页面,我们可以控制窗口的名称,这里也可以执行javascript代码

<iframesrc='http://www.index.com?foo="xss

οnfοcus=location=window.name//'

name="javascript:alert("XSS")"><

/iframe>

window.name:是当前Window页面的名称,让别人以为是真滴

foo:无什么实际意义,随便命名的

onFocus事件:当光标落在文本框中时发生

使用DOM型XSS绕过

因为这个DOM型XSS是在客户端被执行的,所以就是说传不到服务器那,也就没有服务器过滤这一说了,但是一般客户端也会有过滤的,这时候就要再考虑适不适用了。

提交方式

Get提交

get型xss通过URL构造payload发给对方打开即可

Post提交

post型xss无法由对方直接打开提交,需要本地或云上搭一个web环境,并放上一个html文件,里面写上站点的漏洞点和payload,并将完整的html文件url地址发给对方打开,满足这些条件才能触发

HttpOnly属性

原理:

为了预防大多数针对会话cookie的盗窃XSS攻击,通过后端服务器对cookie中设置了包含在http返回头Set-Cookie里的一个附加的属性,设置后通过js脚本无法读取cookie(也就是cookie在客户端上不可访问了)

过程:

客户端脚本代码尝试读取该cookie时,若浏览器(支持HttpOnly)检测到包含HttpOnly标志的cookie,将返回一个空字符串。

查找数据包HTTP响应标头中是否包含HttpOnly标志(不一定会显示出来)

设置以后,就放弃通过js来执行相关操作吧

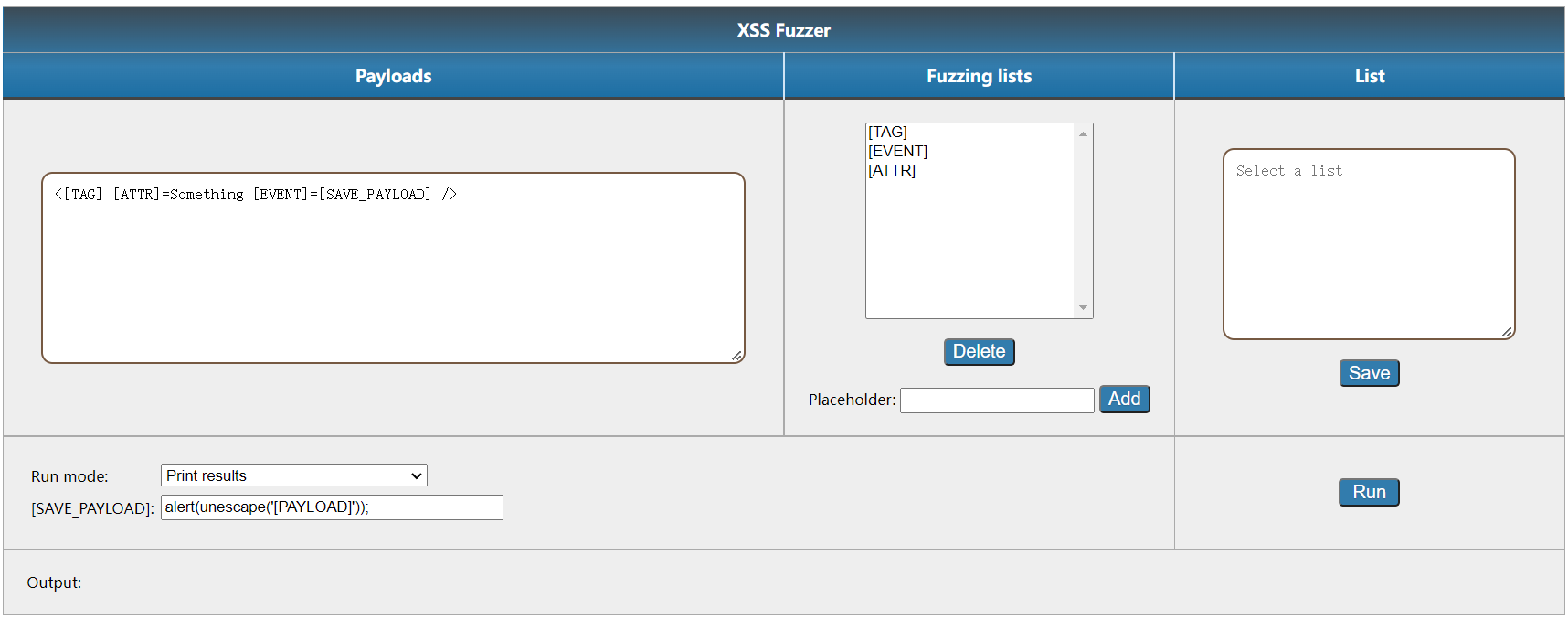

XSS-Fuzzer

XSStrike

介绍:

XSStrike是一款检测Cross Site Scripting的高级检测工具。它集成了payload生成器、爬虫和模糊引擎功能。XSStrike不是像其他工具那样注入有效负载并检查其工作,而是通过多个解析器分析响应,然后通过与模糊引擎集成的上下文分析来保证有效负载。除此之外,XSStrike还具有爬行,模糊测试,参数发现,WAF检测功能。它还会扫描DOM XSS漏洞。

作用:

找到新的XSS向量,适用于任何浏览器

在GET和POST参数上测试XSS有效载荷

在浏览器中绕过XSS审核员

绕过Web应用程序防火墙

利用HTML白名单特征

特点

反射和DOM XSS扫描 多线程爬行 上下文分析 可配置的核心 WAF检测与逃避 过时的JS Lib扫描 智能有效载荷发生器 手工制作HTML和JavaScript解析器 强大的模糊发动机 盲目XSS支持 高度研究的工作流程 完整的HTTP支持 从文件中有效载荷 由Photon,Zetanize和Arjun提供动力 有效载荷编码

下载地址:

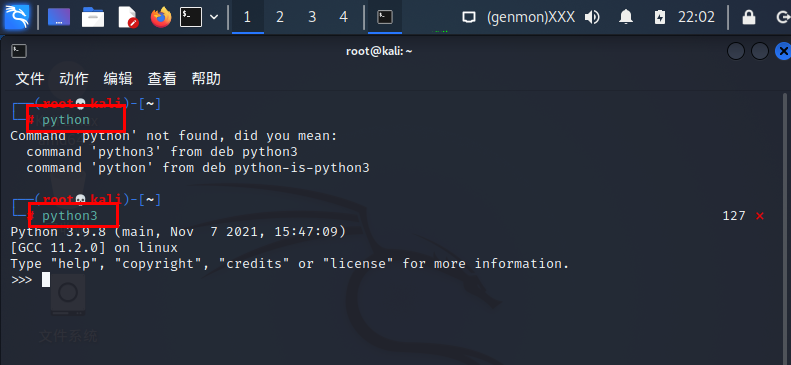

环境:

windows、linux系统都可以运行

XSStrike只可以运行在python 3.6 以上版本

我kali上有多个python,然后输入python后显示不了版本,然后输入(对应版本)python3

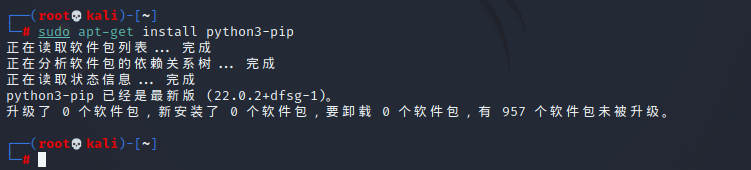

第一步:给python3安装pip

(在kali命令符里面输入,别进入到python里输入了,会报错)

sudo apt-get install python3-pip

(我是以前安装过)

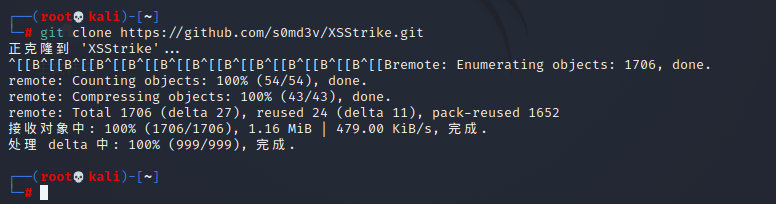

第二步:下载GitHub上的XSStrike文件

git clone https://github.com/s0md3v/XSStrike.git

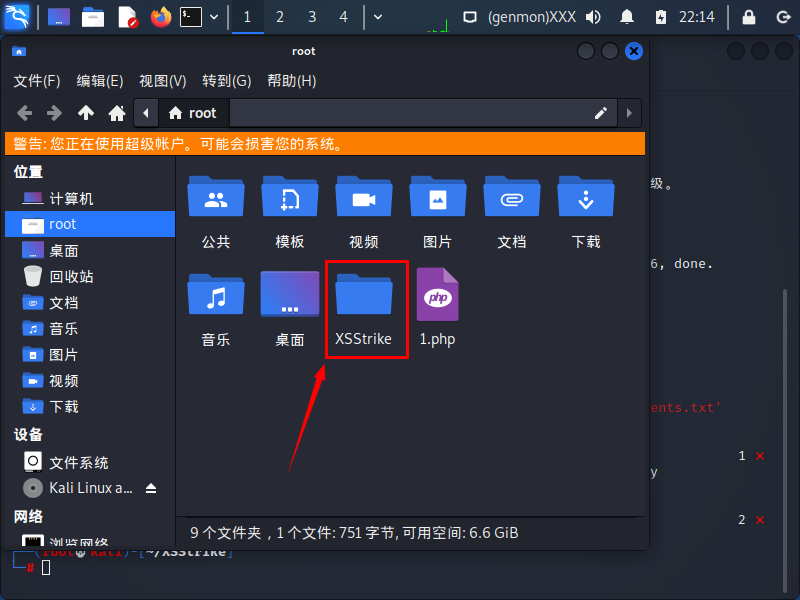

第三步:进入到目录下

cd ./XSStrike (根据自己安装的位置进入吧)

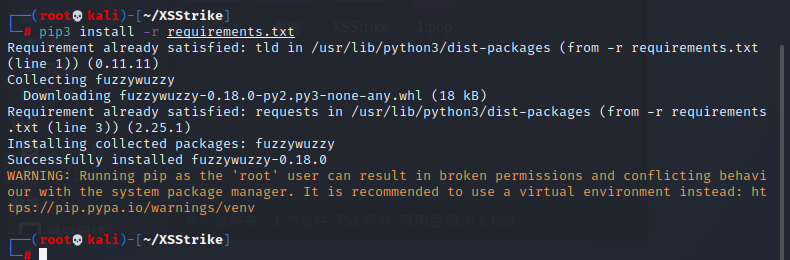

第四步:安装依赖模块

pip3 install -r requirements.txt

下面的提示意识,不是报错。

警告:运行pip作为“root”用户可能导致系统包管理器与禁止的权限和冲突行为导致。建议使用虚拟环境:https://pip.pypa.io/warnings/venv

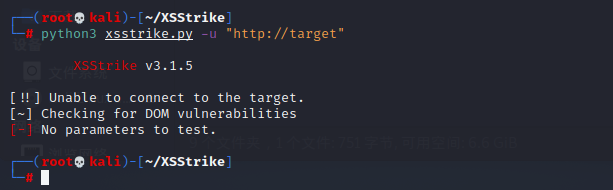

第五步:运行工具

python3 xsstrike.py -u "http://target"

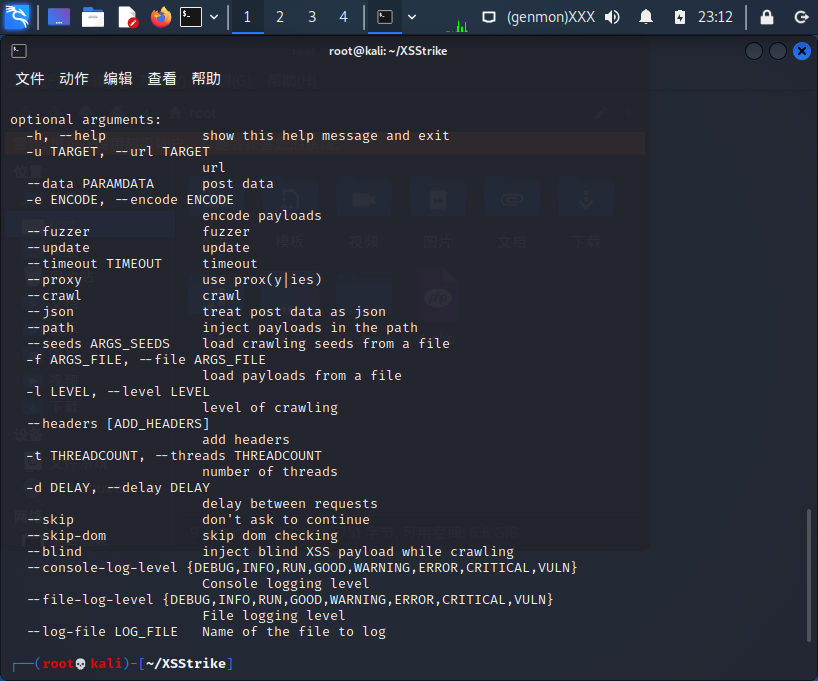

第六步:使用方法

结合相关功能进行使用

python3 xsstrike.py -u "URL" (后面接功能模块)

-h, --help //显示帮助信息

-u, --url //指定目标URL

--data //POST方式提交内容

-v, --verbose //详细输出

-f, --file //加载自定义paload字典

-t, --threads //定义线程数

-l, --level //爬行深度

-t, --encode //定义payload编码方式

--json //将POST数据视为JSON

--path //测试URL路径组件

--seeds //从文件中测试、抓取URL

--fuzzer //测试过滤器和Web应用程序防火墙。

--update //更新 --timeout //设置超时时间

--params //指定参数 --crawl //爬行

--proxy //使用代理 --blind //盲测试

--skip //跳过确认提示

--skip-dom //跳过DOM扫描

--headers //提供HTTP标头

-d, --delay //设置延迟

在线生成Fuzzing字典

链接:

GitHub上的Fuzzing字典

(这个的作者还在不定期更新)

GitHub地址:

内容包括:参数Fuzz字典 Xss Fuzz字典 用户名字典 密码字典 目录字典 sql-fuzz字典 ssrf-fuzz字典 XXE字典 ctf字典 Api字典 路由器后台字典 文件后缀Fuzz js文件字典 子域名字典

ImXSS测试平台(Java )

ImXSS是国内首套Java研发的Xss跨站脚本测试平台,用户在浏览网站、使用即时通讯软件、甚至在阅读电子邮件时,通常会点击其中的链接。攻击者通过在链接中插入恶意代码,就能够盗取用户信息

链接地址:

Xwaf

GitHub链接:

一个python写的waf自动绕过工具,可无人干预,自动暴破waf

- 点赞

- 收藏

- 关注作者

评论(0)