VulnHub-Web Developer: 1靶场通关记录

【摘要】 VulnHub-Web Developer: 1靶场通关记录信息收集1.首先arp-scan-l找目标靶机。并且nmap扫描端口2.访问80端口3.用dirb扫描目录4.访问ipadta5.下载文件并用wireshark进行分析,找到用户名和密码6.登录在180位置发现了log和pwd用户密码…webdeveloper和Te5eQg&4sBS!Yr$)wf%(DcAd提权:1.发现有上传点,...

VulnHub-Web Developer: 1靶场通关记录

信息收集

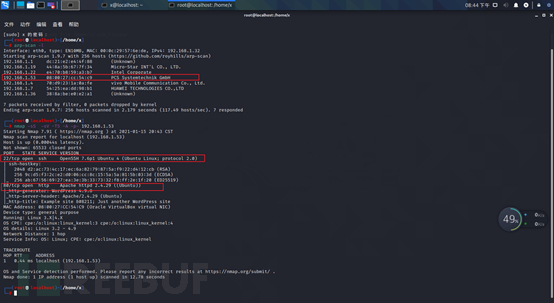

1.首先arp-scan-l找目标靶机。并且nmap扫描端口

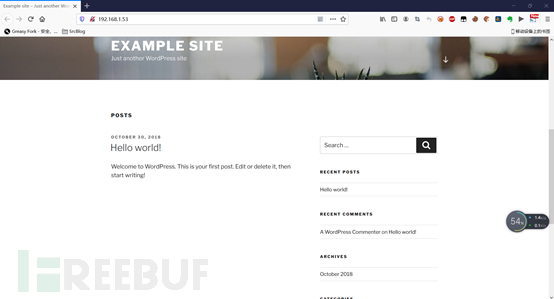

2.访问80端口

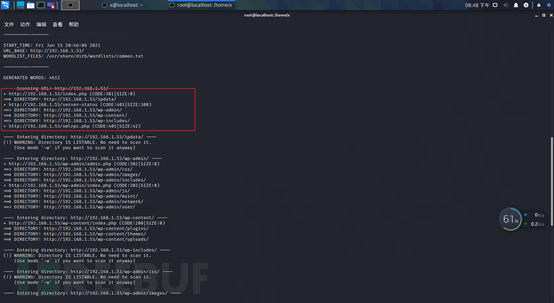

3.用dirb扫描目录

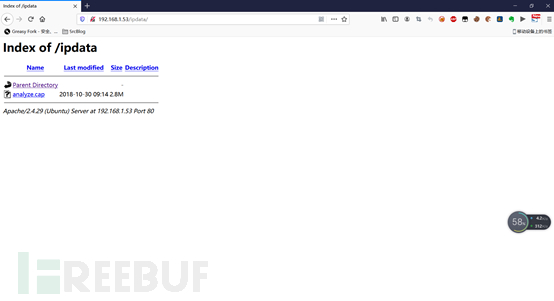

4.访问ipadta

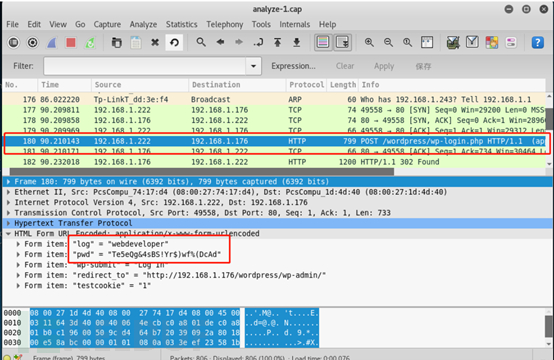

5.下载文件并用wireshark进行分析,找到用户名和密码

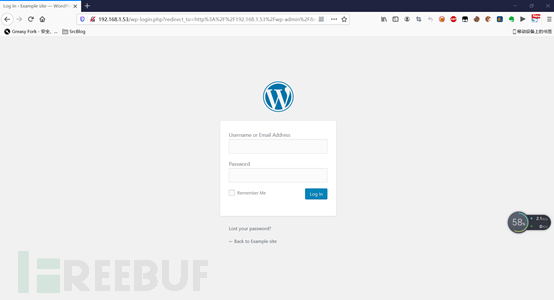

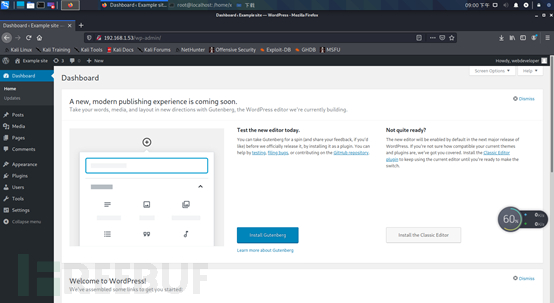

6.登录

在180位置发现了log和pwd用户密码…

webdeveloper和Te5eQg&4sBS!Yr$)wf%(DcAd

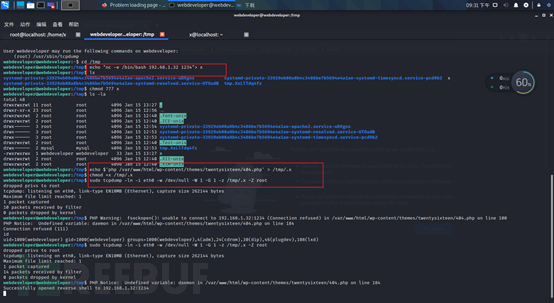

提权:

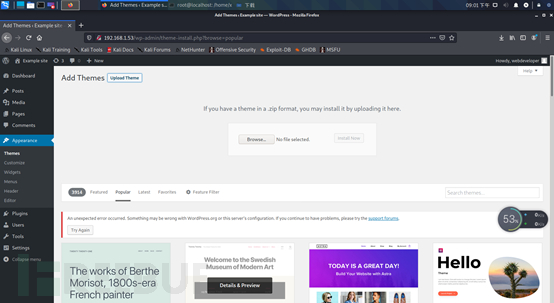

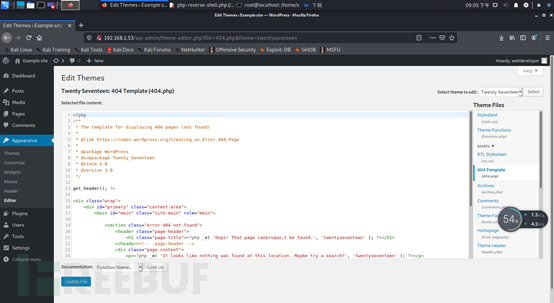

1.发现有上传点,可以上传php马

2.发现editor里面有404.php,于是准备写入木马。

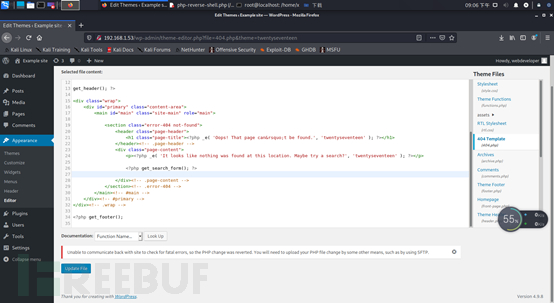

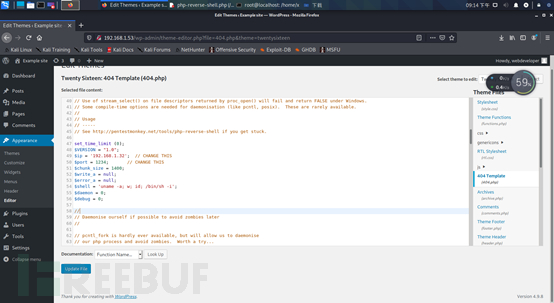

3.切换到twentysixteen后,发现可以写入

4.保存

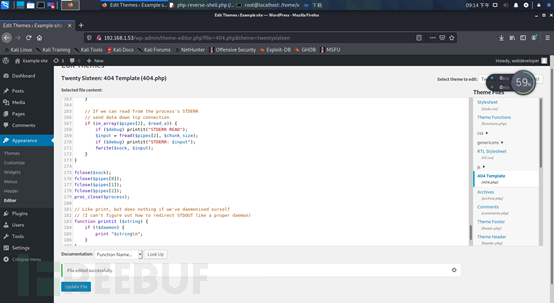

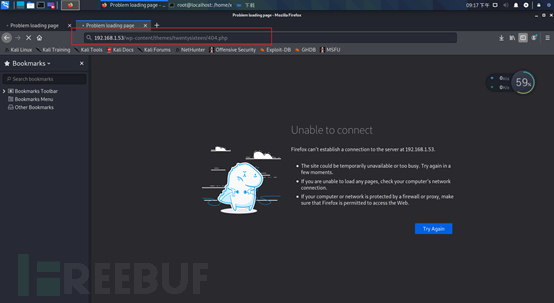

5.访问:http://192.168.1.53/wp-content/themes/twentysixteen/404.php最终成功反弹shel

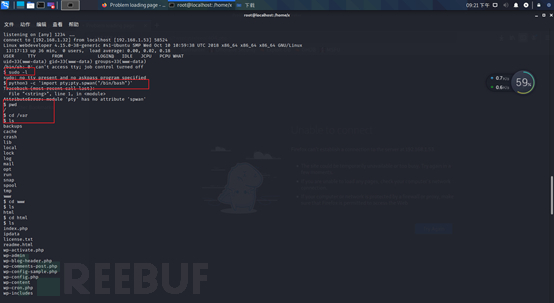

6.拿到shell,试试tty-shell或sudo-l。都不行。哈哈

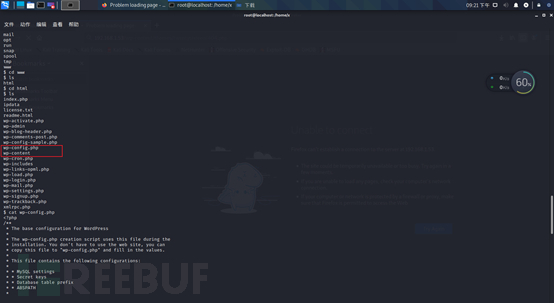

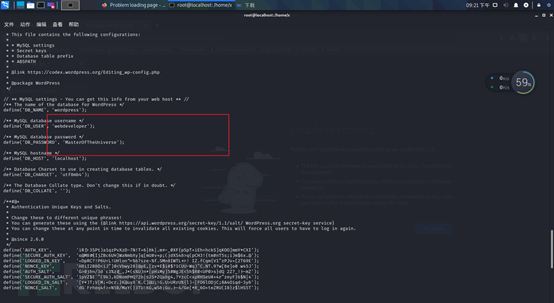

7.然后直接进入wp-config配置文件找用户名和密码。

8.成功找到ssh的用户名和密码。

9,登录

10. 用tcpdump提权echo $'php /var/www/html/wp-content/themes/twentysixteen/404.php' > /tmp/.x

chmod +x /tmp/.x

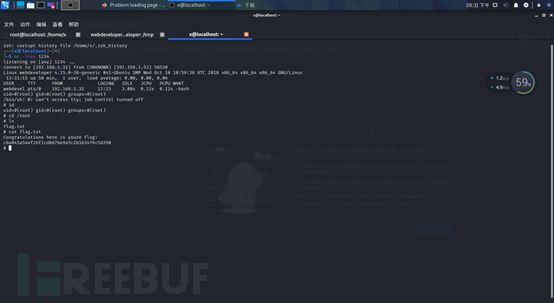

sudo tcpdump -ln -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/.x -Z root

11.成功获得root权限,并找到flag!

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)