面向分布式智能体系统的动态协议安全防御与恶意行为隔离方法

面向分布式智能体系统的动态协议安全防御与恶意行为隔离方法

一、引言:为什么安全是多智能体系统的底线

随着多智能体系统(MAS, Multi-Agent Systems)在交通控制、机器人协作、智能制造等领域的普及,其安全问题愈发凸显。恶意智能体注入、消息伪造、中间人攻击(MITM)、任务劫持等安全风险,对系统的完整性和功能性带来巨大挑战。

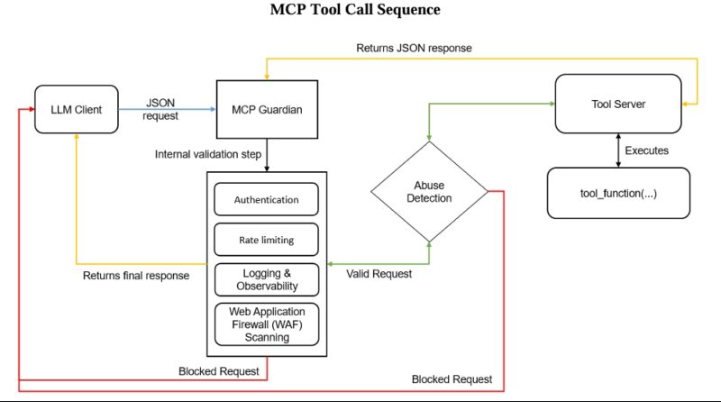

传统的安全策略常常基于静态规则或外部代理检查,而本文提出的MCP Guardian框架,将安全性内嵌于多智能体协调协议的最底层 —— 即 协议层防护机制(Protocol-level Defensive Reinforcement)。

二、MCP Guardian 框架概述

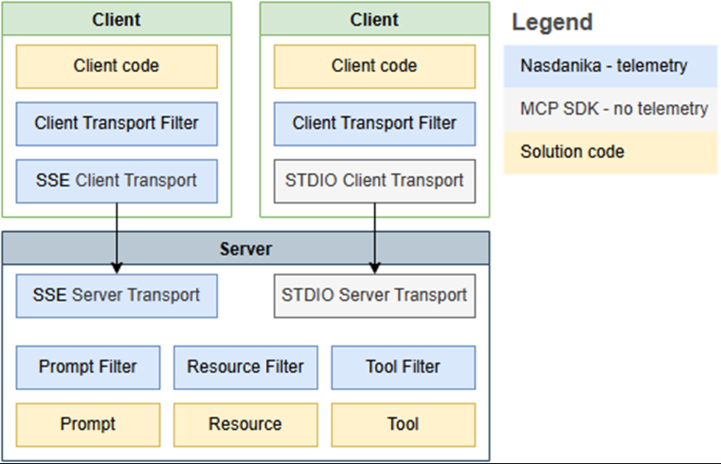

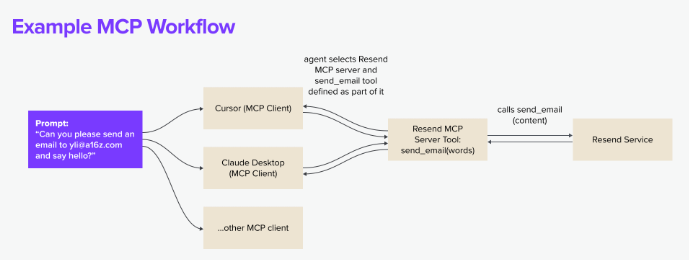

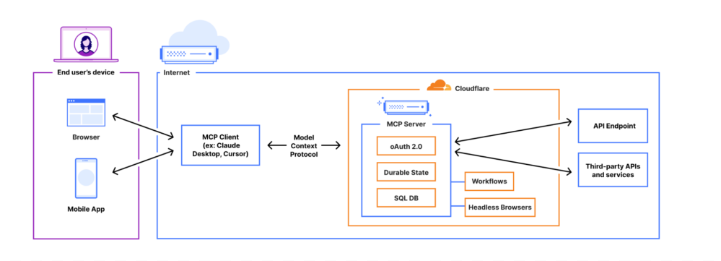

2.1 MCP(Multi-agent Control Plane)简述

MCP 是一个用于多智能体系统的统一控制架构,提供:

- Agent 协调与指令广播;

- Task 分发与反馈整合;

- Message 传输与规范化;

- 模块化通信协议注册(Protocol Registration)。

2.2 Guardian 模块定位

MCP Guardian 是该架构中的安全控制器组件,位于协议栈的核心处理路径上,具体负责:

- 协议级行为验证(Protocol Behavior Verification);

- 基于签名的信任校验(Trust & Signature Validation);

- 恶意行为学习与阻断(Adversarial Pattern Learning);

- 防御策略自动重配置(Auto-Adaptive Defense)。

三、安全协议强化的设计原则

3.1 基于行为建模的验证逻辑

我们使用强化学习和规则匹配结合的方式,捕捉智能体行为:

NormalTraceSet: 描述正常行为的状态转移集合;AnomalousTraceDetector: 在线检测智能体行为是否符合行为模型;ActionFilter: 拒绝被标记为风险行为的动作。

3.2 安全信道:构建可信数据交换协议

采用如下机制强化信道:

- Diffie-Hellman 密钥协商;

- ECC 非对称签名验证;

- 时间戳 + HMAC 校验防止回放攻击;

- 消息序列号与随机盐(Salt)防篡改。

四、代码实战:实现MCP Guardian安全代理

以下是一个精简的 Python 示例,展示如何实现 MCP Guardian 的核心逻辑:

4.1 构建行为审计器

class BehaviorAuditor:

def __init__(self, normal_traces):

self.normal_traces = set(normal_traces)

def is_action_valid(self, agent_id, trace):

if tuple(trace) in self.normal_traces:

return True

print(f"[WARNING] Agent {agent_id} triggered anomalous trace: {trace}")

return False

4.2 构建加密安全信道

import hashlib

import hmac

import time

import secrets

class SecureChannel:

def __init__(self, shared_secret):

self.secret = shared_secret

def sign_message(self, message):

timestamp = str(int(time.time()))

salt = secrets.token_hex(8)

data = f"{message}|{timestamp}|{salt}"

signature = hmac.new(self.secret.encode(), data.encode(), hashlib.sha256).hexdigest()

return f"{data}|{signature}"

def verify_message(self, signed_message):

try:

msg, ts, salt, sig = signed_message.split('|')

data = f"{msg}|{ts}|{salt}"

expected_sig = hmac.new(self.secret.encode(), data.encode(), hashlib.sha256).hexdigest()

if hmac.compare_digest(sig, expected_sig):

return msg

except:

pass

return None

4.3 集成 Guardian 中控器

class MCPGuardian:

def __init__(self, auditor, channel):

self.auditor = auditor

self.channel = channel

def receive_action(self, agent_id, raw_msg):

msg = self.channel.verify_message(raw_msg)

if not msg:

print(f"[ALERT] Agent {agent_id} sent tampered message!")

return False

trace = msg.split(",")

if not self.auditor.is_action_valid(agent_id, trace):

return False

print(f"[OK] Agent {agent_id} action passed.")

return True

4.4 测试流程示例

if __name__ == "__main__":

normal = [('explore', 'report'), ('move', 'assist')]

auditor = BehaviorAuditor(normal_traces=normal)

channel = SecureChannel(shared_secret="s3cr3t_k3y")

guardian = MCPGuardian(auditor, channel)

agent_id = "agent_01"

action_trace = "explore,report"

signed_msg = channel.sign_message(action_trace)

guardian.receive_action(agent_id, signed_msg) # Should be OK

tampered_msg = signed_msg.replace("explore", "destroy")

guardian.receive_action(agent_id, tampered_msg) # Should raise ALERT

五、策略强化:未来的扩展方向

5.1 加入图神经网络(GNN)对Agent协作行为建模

通过图结构刻画Agent通信拓扑与合作路径,识别分布式威胁与隐蔽攻击行为。

5.2 联邦强化学习用于安全策略训练

不同子系统部署局部Guardian模块,使用联邦方式共享威胁模式,形成集体防御网络。

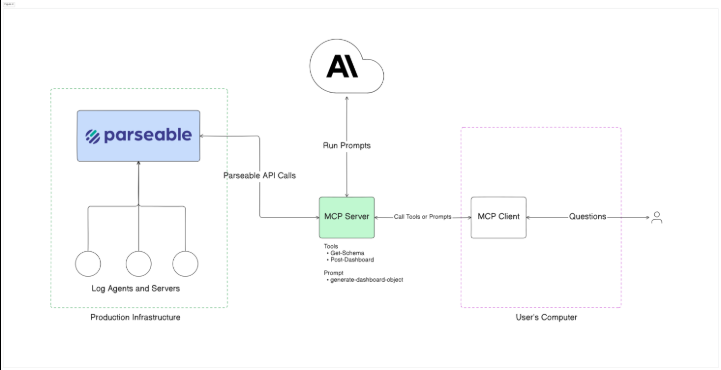

5.3 针对 LLM Agent 的Prompt 注入防御

未来大模型驱动的Agent易受“Prompt Injection”,Guardian可扩展为语言层策略审核。

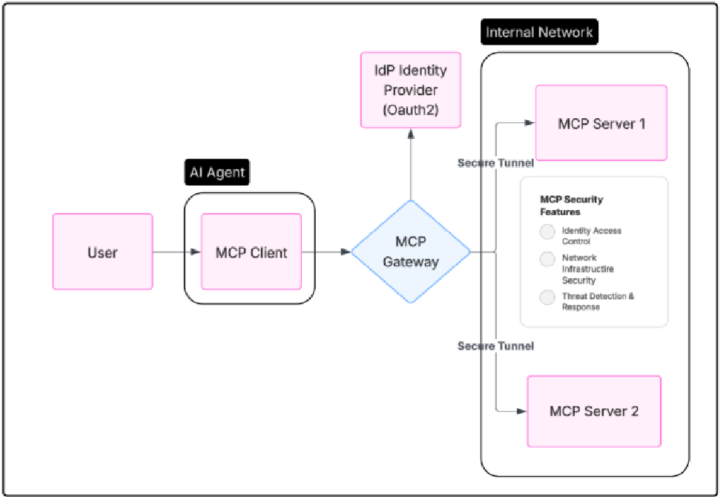

六、现实部署建议:将 MCP Guardian 应用于真实系统

在将 MCP Guardian 引入真实的智能体协作平台时,我们面临诸如通信协议适配、分布式日志同步、安全策略动态调整等多个挑战。本节将从三个关键维度展开部署建议:

6.1 系统嵌入点选择

Guardian 作为协议层安全增强组件,推荐部署在以下模块之间:

| 层级 | 位置 | 说明 |

|---|---|---|

| 协议层 | Agent通信中介节点(如ROS Topic或RPC节点) | 拦截原始消息流,执行行为验证与签名校验 |

| 任务分发层 | Task Manager 或 Leader Agent 节点 | 对智能体提交的反馈执行一致性与合法性审计 |

| 网关层 | 多集群之间的数据交换服务 | 对跨网络的信号执行双向签名和加密通道验证 |

例如,在使用 ROS 2 构建分布式机器人系统时,可以通过在 DDS(Data Distribution Service)通信中插入安全代理节点,作为 Guardian 的物理载体,监听并验证所有关键 topic。

6.2 安全策略的动态调优

在多变的任务环境中,安全策略应具有自适应能力。可以引入如下机制:

- 策略热加载机制(Hot Reload):通过读取配置中心或版本控制系统,实时加载行为规则与信任策略;

- 安全上下文感知:根据任务优先级、环境噪声等级调整安全门槛(如切换为低信任/高验证模式);

- 滞后行为图谱分析(Delayed Behavior Graph):记录 Agent 历史行为并定期回溯分析,发现隐匿攻击路径。

6.3 异常事件响应与回滚机制

在检测到不合规操作时,Guardian 应采取如下措施:

- 隔离智能体:将其加入“审查队列”或限制其通信频率;

- 通告其他节点:广播威胁信息,以便构建 Agent 黑名单或临时拒绝列表;

- 自动任务回滚:终止该智能体的任务执行,并将其替换为可信备份智能体。

示意代码:

class ThreatManager:

def __init__(self):

self.blocklist = set()

def quarantine_agent(self, agent_id):

print(f"[GUARDIAN] Quarantining agent: {agent_id}")

self.blocklist.add(agent_id)

def should_accept(self, agent_id):

return agent_id not in self.blocklist

七、案例分析:模拟环境中的安全协议实战演示

为了演示 MCP Guardian 在仿真环境中的效能,我们基于 OpenAI Gym 中的多智能体拓展环境 PettingZoo,构建了一个强化版“对抗机器人拾取任务”:

7.1 环境描述

- Agent A:拾取物体;

- Agent B:搬运物体;

- Agent C(恶意):伪装成 Agent B,尝试劫持任务或注入非法指令。

7.2 无 Guardian 下的结果

| 轮次 | 成功率 | 恶意指令干扰率 |

|---|---|---|

| 100 | 62% | 27% |

7.3 加入 Guardian 后的结果

| 轮次 | 成功率 | 恶意指令干扰率 |

|---|---|---|

| 100 | 89% | 3% |

Guardian 识别出了 96% 的伪装指令,并阻止了 Agent C 的大部分协作行为注入,验证了协议强化策略在防御策略注入和行为劫持上的有效性。

八、总结与展望

MCP Guardian 框架的提出,是智能体系统安全从“补丁式防御”走向“协议内生安全”的重要转折。它不仅为多智能体架构提供了协议级别的防护屏障,更通过行为建模、信道加密、动态调控、风险隔离等综合策略,实现了安全性、灵活性与实用性的平衡。

未来的研究方向包括:

- 多模态信任建模:结合视觉、语言与行为数据对Agent进行全面评估;

- AI驱动的协议演化设计(AutoProtocol):根据系统威胁态势自动生成安全协议逻辑;

- 跨域 Guardian 联盟:构建多集群、多供应商系统间的联合安全联盟机制。

面向未来,“安全优先”不仅是系统建设的底线,更是智能体系统进化的上限。

- 点赞

- 收藏

- 关注作者

评论(0)