Ettercap 教程:DNS 欺骗和 ARP 中毒示例

Ettercap 代表以太网捕获。

Ettercap 是针对中间人攻击的综合套件。

它具有实时连接嗅探、动态内容过滤和许多其他有趣的技巧。它支持许多协议的主动和被动剖析,并包括许多用于网络和主机分析的功能。

下载并安装

从Ettercap下载安装 Ettercap 包。

您也可以从镜像安装,如下所示:

# apt-get install ettercap-tm ettercap-common本文介绍了如何在局域网 (LAN) 中使用 Ettercap 工具执行 DNS 欺骗和 ARP 中毒。

警告:不要在您不拥有的网络或系统上执行此操作。仅出于学习目的在您自己的网络或系统上执行此操作。此外,请勿在任何生产网络或系统上执行此操作。设置一个小型网络/系统用于测试目的,并在其上使用此实用程序仅用于学习目的。

Ettercap 基础知识

首先让我们学习一些关于 Ettercap 的基础知识。Ettercap 有以下 4 种类型的用户界面

- Text Only - '-T' 选项

- Curses - '-C' 选项

- GTK - '-G' 选项

- Daemon - '-D' 选项

在本文中,我们将主要关注“图形 GTK 用户界面”,因为它非常容易学习。

发起 ARP 中毒攻击

我们已经解释了为什么需要 ARP 以及ARP-Cache-Poisoning中 ARP 缓存中毒的概念解释。因此,请查看它,本文将介绍如何实际执行它。

下图解释了网络架构。此处解释的所有攻击将仅在以下网络图上执行。不建议在生产环境中使用 Ettercap。

在 122 机器上使用以下命令启动 Ettercap。

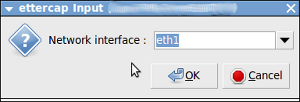

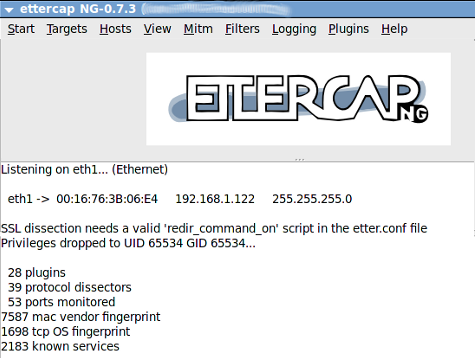

# ettercap -G点击“嗅探->统一嗅探”。它将列出可用的网络接口,如下所示。选择您要用于 ARP 中毒的那个。

选择界面后,将打开以下窗口:

下一步是添加执行 ARP 中毒的目标列表。这里我们将添加 192.168.1.51 和 192.168.1.10 作为目标,如下所示。

点击“主机->扫描主机”。

它将开始扫描网络中存在的主机。

完成后,单击“主机->主机列表”。它将列出 LAN 中的可用主机,如下所示:

现在在列表中,选择“192.168.1.51”并单击“添加到目标1”并选择“192.168.1.10”并单击“添加到目标2”。

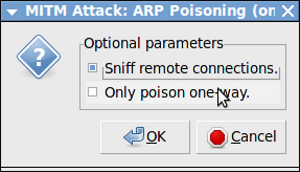

现在选择“Mitm->Arp Poisoning”,如下:

将打开以下对话框。选择“嗅探远程连接”并单击“确定”:

然后点击“开始->开始嗅探,如下:

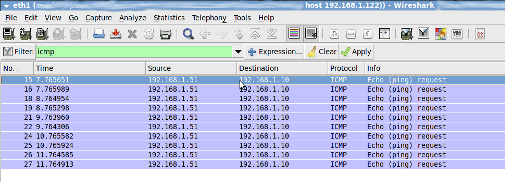

现在Arp中毒了,即122机器开始发送ARP包说“我是1.10”。为了验证它,从 192.168.1.51 “ping 192.168.1.10”。在 192.168.1.122 机器上打开“Wireshark”应用程序,并为 ICMP 添加一个过滤器。您将在 192.168.1.122 中获得从 192.168.1.51 到 192.168.1.10 的 ICMP 数据包,如下所示:

在 LAN 中发起 DNS 欺骗攻击

DNS的概念如下。

- 机器 A 说“ping google.com”

- 现在它必须找到 google.com 的 IP 地址

- 因此,它会根据域 google.com 的 IP 地址查询 DNS 服务器

- DNS 服务器将有自己的层次结构,它会找到 google.com 的 IP 地址并将其返回给机器 A

在这里,我们将看到如何欺骗 DNS。

EtterCap 默认提供了许多插件。一旦这样的插件被称为 DNSSpoof。我们将使用该插件来测试 DNS 欺骗。

打开122机器中的/usr/share/ettercap/etter.dns,添加以下内容,

*.google.co.in A 192.168.1.12

*.google.com A 192.168.1.12

google.com A 192.168.1.12

www.google.com PTR 192.168.1.12

www.google.co.in PTR 192.168.1.12这里,192.168.1.10 充当 DNS 服务器。为了执行 DNS 欺骗,首先我们需要进行 ARP 中毒,如上所述。完成 ARP 后,请按照以下步骤操作

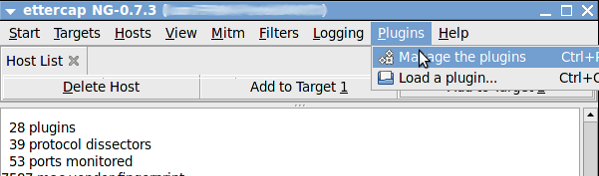

点击“插件->管理插件”,如下:

选择“dns_spoof”插件,双击激活.

现在从 192.168.1.51 ping google.com

$ ping google.com

PING google.com (192.168.1.12) 56(84) bytes of data.

64 bytes from www.google.co.in (192.168.1.12): icmp_seq=1 ttl=64 time=3.56 ms

64 bytes from www.google.co.in (192.168.1.12): icmp_seq=2 ttl=64 time=0.843 ms

64 bytes from www.google.co.in (192.168.1.12): icmp_seq=3 ttl=64 time=0.646 ms您可以看到它返回了我们在配置中给出的本地机器的 IP 地址。

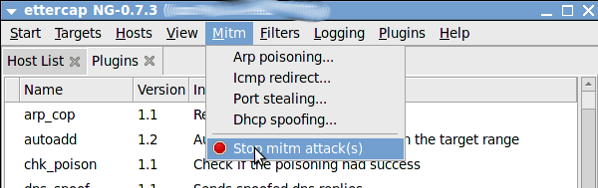

希望这篇文章提供一些关于 ARP 中毒和 DNS 欺骗的见解。一切完成后,请记住停止 MITM 攻击,如下所示:

最后,再次重复警告并没有什么坏处。不要在您不拥有的网络或系统上执行此操作。设置一个小型网络/系统用于测试目的,并在其上使用此实用程序仅用于学习目的。

- 点赞

- 收藏

- 关注作者

评论(0)