【愚公系列】2024年03月 《网络安全应急管理与技术实践》 009-网络安全应急技术与实践(网络层-攻击分析)

🏆 作者简介,愚公搬代码

🏆《头衔》:华为云特约编辑,华为云云享专家,华为开发者专家,华为产品云测专家,CSDN博客专家,CSDN商业化专家,阿里云专家博主,阿里云签约作者,腾讯云优秀博主,腾讯云内容共创官,掘金优秀博主,51CTO博客专家等。

🏆《近期荣誉》:2022年度博客之星TOP2,2023年度博客之星TOP2,2022年华为云十佳博主,2023年华为云十佳博主等。

🏆《博客内容》:.NET、Java、Python、Go、Node、前端、IOS、Android、鸿蒙、Linux、物联网、网络安全、大数据、人工智能、U3D游戏、小程序等相关领域知识。

🏆🎉欢迎 👍点赞✍评论⭐收藏

🚀前言

网络层攻击是指针对网络层协议(如IP协议)的攻击。这些攻击旨在破坏网络通信、拒绝服务、窃取数据等。以下是网络层攻击的一些常见类型:

-

IP地址欺骗:攻击者使用虚假的IP地址,伪装成其他合法主机或者隐藏自己的真实IP地址,以进行攻击、欺骗或匿名操作。

-

IP分片攻击:攻击者通过发送大量的IP分片数据包,使目标主机的网络资源被消耗或者造成服务拒绝。

-

IP源路由欺骗:攻击者在IP数据包中伪造源地址和路由信息,使目标主机误认为数据包来自合法的源地址,可能导致信息泄露或者伪造数据包攻击。

-

IP欺骗攻击:攻击者伪造或篡改IP数据包中的源和/或目的IP地址,以绕过网络安全措施、欺骗系统或者进行网络钓鱼、中间人攻击。

-

IP碎片化攻击:攻击者通过发送大量分片报文,使目标主机资源被消耗,导致系统性能下降或服务不可用。

对于网络层攻击的应急响应,以下是一些常见的措施:

-

网络监控:实施实时的网络监控,以便及时检测和识别网络层攻击,包括异常流量、异常IP地址等。

-

日志分析:分析网络设备和服务器的日志,查找异常行为和事件,快速发现和响应网络层攻击。

-

防火墙配置:配置防火墙规则,限制不必要的流量和防止一些常见的网络层攻击,可以通过封堵特定IP地址或端口等。

-

流量过滤:使用流量过滤工具来检测和过滤异常的网络流量,阻止攻击者对网络层协议的滥用和攻击。

-

更新和修补漏洞:及时更新和修补网络设备和操作系统的漏洞,以防止攻击者利用已知漏洞进行网络层攻击。

-

响应计划:制定网络层攻击的应急响应计划,包括定义责任人、联络流程、响应步骤等,以便在发生攻击时能够快速响应和恢复网络功能。

网络层攻击的分析与应急响应需要综合使用技术工具、网络监控和日志分析等手段,及时发现和应对攻击行为,保障网络的安全和可用性。

以下内容属于固定流程,来源于书本整理。

🚀一、网络层攻击分析与应急响应演练

网络层主要用于寻址和路由,不提供错误纠正和流控制服务。它将所有上层通信封装到IP数据报中,包括TCP、UDP、ICMP和IGMP等协议。尽管网络层的安全威胁较少,但它在主机到主机通信中起到了重要的帮助作用。网络层的安全性优点是透明性,不需要改动应用程序等其他部件来提供安全服务。然而,网络层的安全性缺点是缺乏对不同进程和相应条例的区别处理,可能导致功能不足和性能下降。

🔎1.网络层 DDoS 攻击的防御方法

目前,进行DDoS攻击的防御还是比较困难的。首先,这种攻击的特点是它利用了 TCP/IP 的漏洞,除非不使用TCP/IP才有可能完全抵御 DDoS攻。

虽然它难于防范,但实际上防止 DDoS 攻击也并不是绝对不可能的事情Intemet的使用者是各种各样的,在与 DDoS 的战斗中,不同的角色有不同的任务。下面以企业网络管理员、ISPICP管理员、骨干网络运营商为例分别进介绍。

🦋1.1 企业网络管理员

网络管理员作为企业内部网络的管理者,往往也是安全员、守护神。在他维护的网络中有一些服务器需要向外提供WWW服务,因而不可避免地成为DDoS的攻击目标,那么他该如何抵御DDoS攻击呢?可以从主机与网络设两个角度考虑。

1)主机上的设置

几乎所有的主机平台都有抵御DDoS的设置,基本的有以下几种。

(1)关闭不必要的服务。

(2)限制同时打开的 SYN 半连接数目。

(3)缩短 SYN 半连接的 time out 时间

(4)及时更新系统补丁。

2)网络设备上的设置

企业网的网络设备防火墙和路由器是与外界的接口设备,在进行防DDoS设置的同时,要注意可用性和安全性之间的平衡。

防火墙的设置如下。

(1)禁止对主机非开放服务的访问。

(2)限制同时打开的 SYN 最大连接数。

(3)限制特定IP地址的访问。

(4)启用防火墙的防 DDoS 属性。

(5)严格限制对外开放服务器的向外访问。

路由器的设置如下(以Cisco 路由器为例)。

(1)使用 Cisco Express Forwarding(CEF)。

(2)使用unicast reverse-path。

(3)访问控制列表(ACL)过滤。

(4)设置SYN 数据包流量速率。

(5)升级版本过低的 ISO。

(6)为路由器建立 log server。

其中,设置 CEF和Unicast 时要特别注意,如果设置不当会造成路由器作效率严重下降。升级IOS时也应谨慎。

🦋1.2 ISP/ICP 管理员

ISP/ICP为很多中小型企业提供了各种规模的主机托管业务,所以在预防DDoS 攻击时,除了使用与企业网管理员一样的操作方法外,还要特别注意自己管理范围内的客户托管主机不要成为傀儡机。

🦋1.3 骨干网络运营商

骨干网络运营商提供了Internet存在的物理基础。如果骨干网络运营商能很好地进行合作,那么 DDoS 攻击就可以很好地被预防。在Yahoo等知名网站被攻击后,美国的网络安全研究机构提出了骨干运营商联手解决 DDoS 攻击的方案。其实方法很简单,就是每家运营商在自己的出口路由器上进行源P地址的验证,如果路由表中没有找到这个数据包源IP的路由,就丢弃该数据包。这种方法可以阻止黑客利用伪造的源IP进行DDoS攻击。其缺点是会降低路由器的效率。

对 DDoS的原理与应对方法的研究一直在进行中,而找到既有效又切实可行的方案并不是一朝一夕的事情。但目前至少可以做到把自己的网络与主机维护好。首先,让自己的主机不成为别人利用的对象去攻击别人。其次,在受到攻击时要尽量地保存证据,以便事后追查,所以一个良好的网络和日志系统是必要的。总之,无论 DDoS 的防御向何处发展,都需要IT界的同行一起关注,通力合作。

🔎2.网络抓包重现与分析

🦋2.1 实验目的

(1)尝试开展网络监听。

(2)使用 Nmap 扫描端口。

(3)使用 tcpdump 抓包。

(4)使用 Wireshark 分析数据包。

🦋2.2 实验内容

使用 Nmap 进行扫描或攻击,使用tcpdump进行监听抓包,使用Wireshark进行数据包分析。

🦋2.3 实验步骤

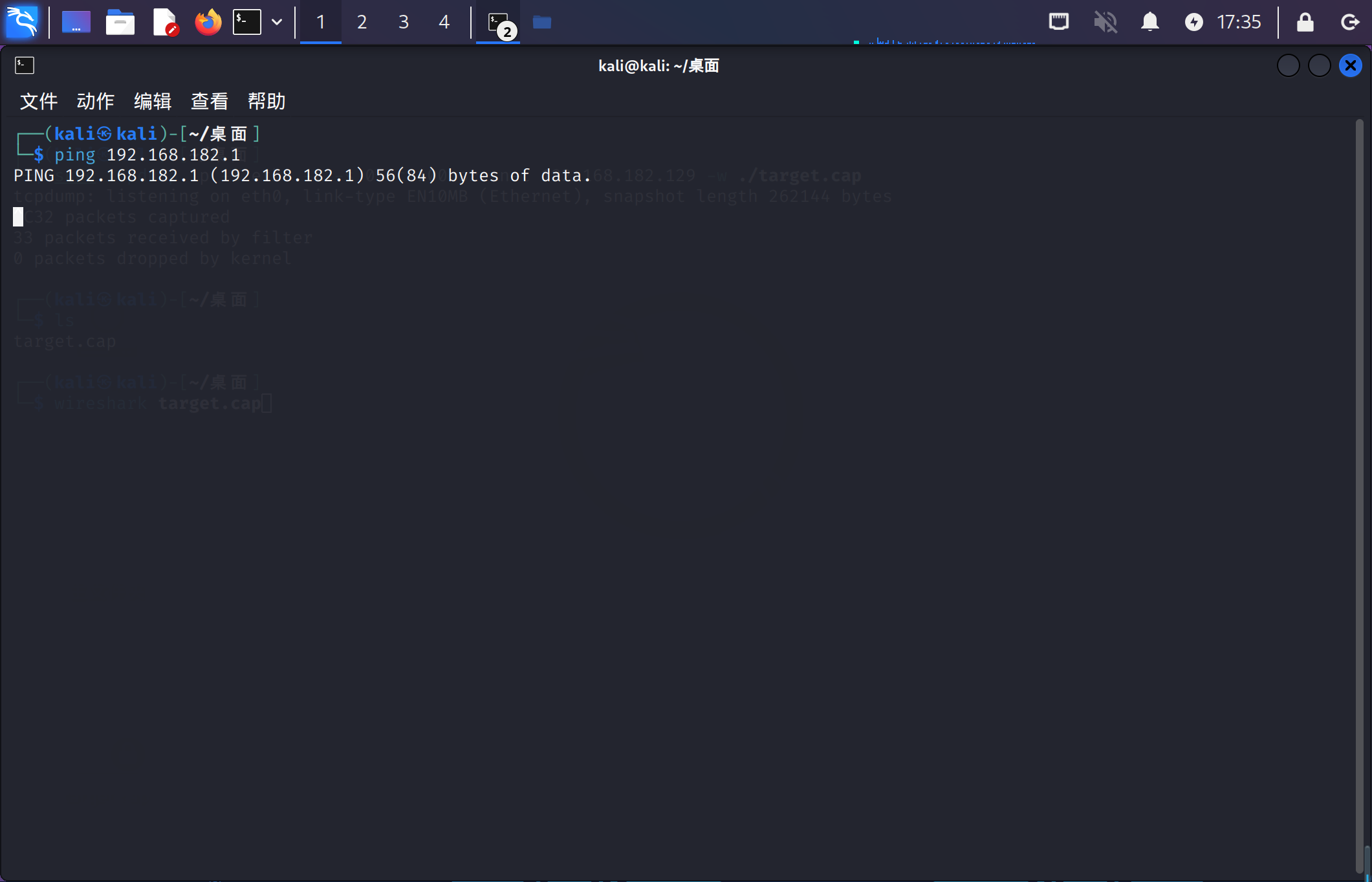

(1)开启 tcpdump 监听抓包,如图所示。

tcpdump工具的参数说明如下。

① tcp:ip、icmp、arp、rarp和 tcp、udp、icmp 这些选项都要放到第一个

tcpdump ip -i eth0 -t -s 0 -c 100 src net 192.168.182.129 -w ./target.cap

② -ieth0:只抓经过接口 eth0 的包。

③ -t:不显示时间戳。

④-s 0:抓取数据包时默认抓取长度为68 byte,加上“-s0”参数后可以抓到完整的数据包。

⑤-c 100:只抓取 100 个数据包。

⑥ src net 192.168.182.129:数据包的源网络地址为192.168.182.129。

⑦-w ./target.cap:保存成 cap 文件,方便使用 Wireshark进行分析。

(2)测试Windows设备 ping 通 Kali 时的抓包,如图所示。

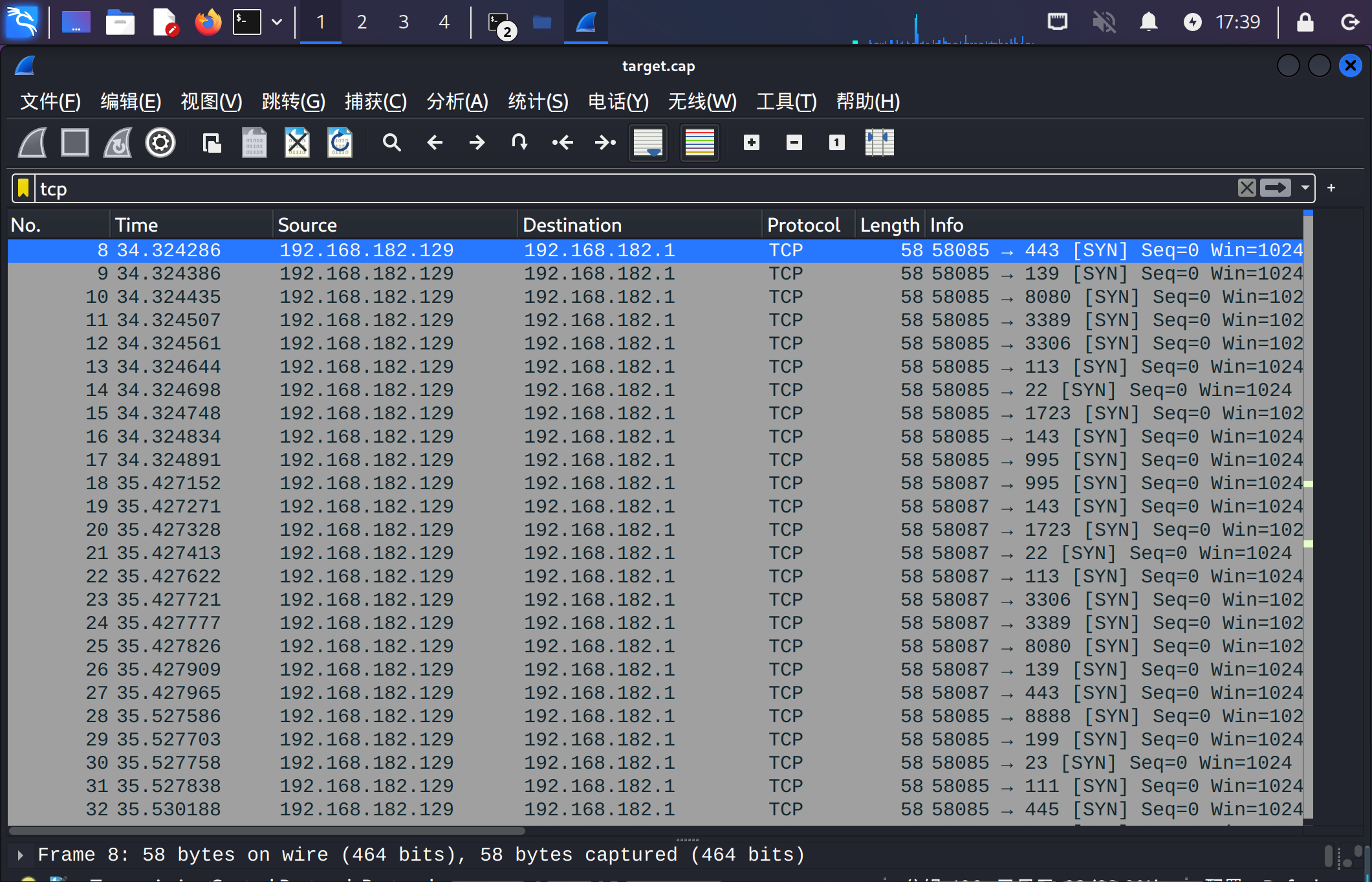

(3)通过 Wireshark 分析抓包结果,如图所示。

(4)Kali Linux 通过"nmap -sS 192.168.182.1”命令获得 Windows开通的服务,并重复步骤(1)~步骤(3),得到监听数据包后用Wireshark打开,可查看获得的扫描工具 nmap 的攻击数据包,如图所示。

🔎3.分析数据包寻找发起网络扫描的IP

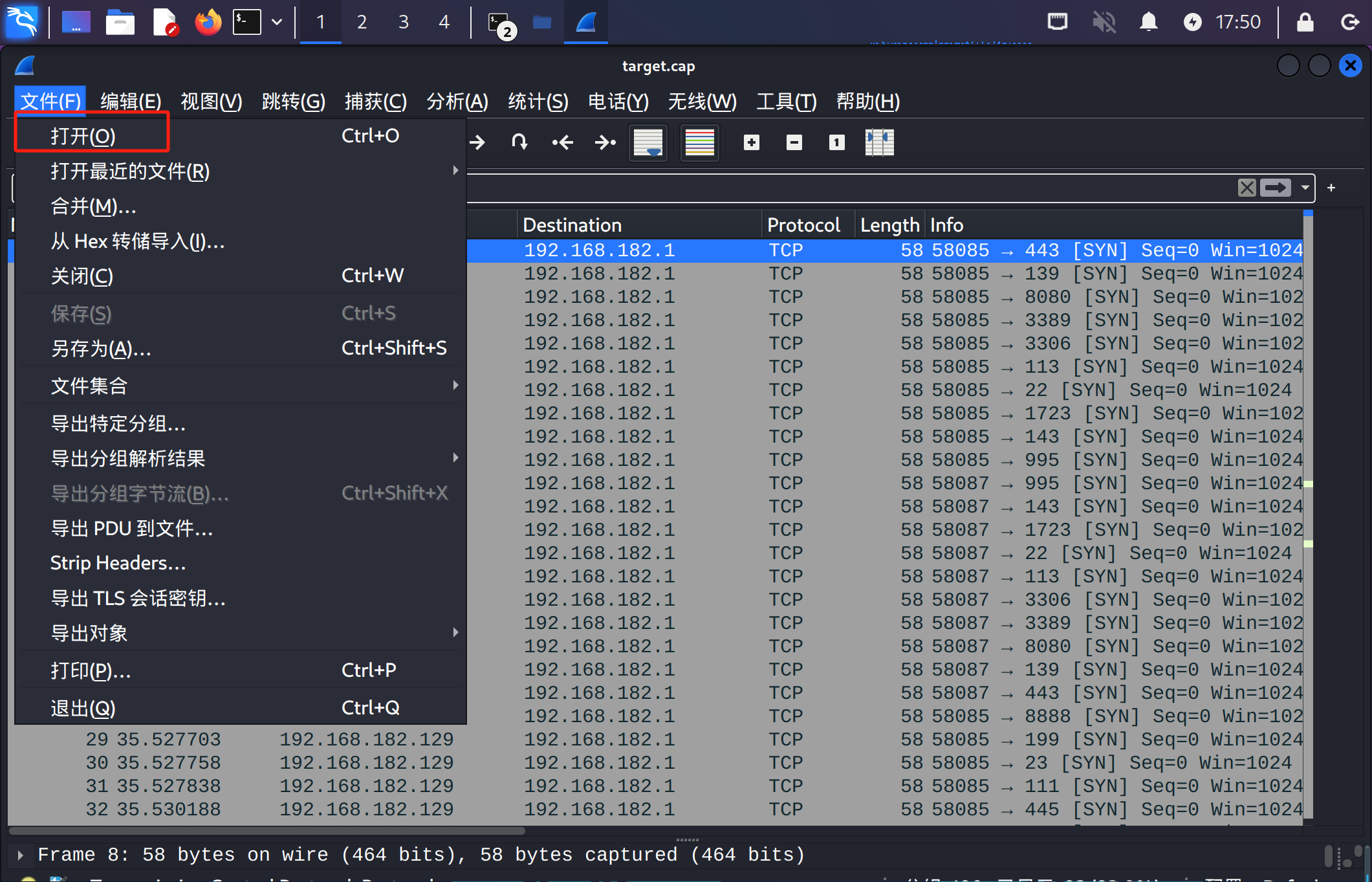

在Wireshark软件中,通过菜单“文件”一“打开”命令读取网络数据包,如图所示。

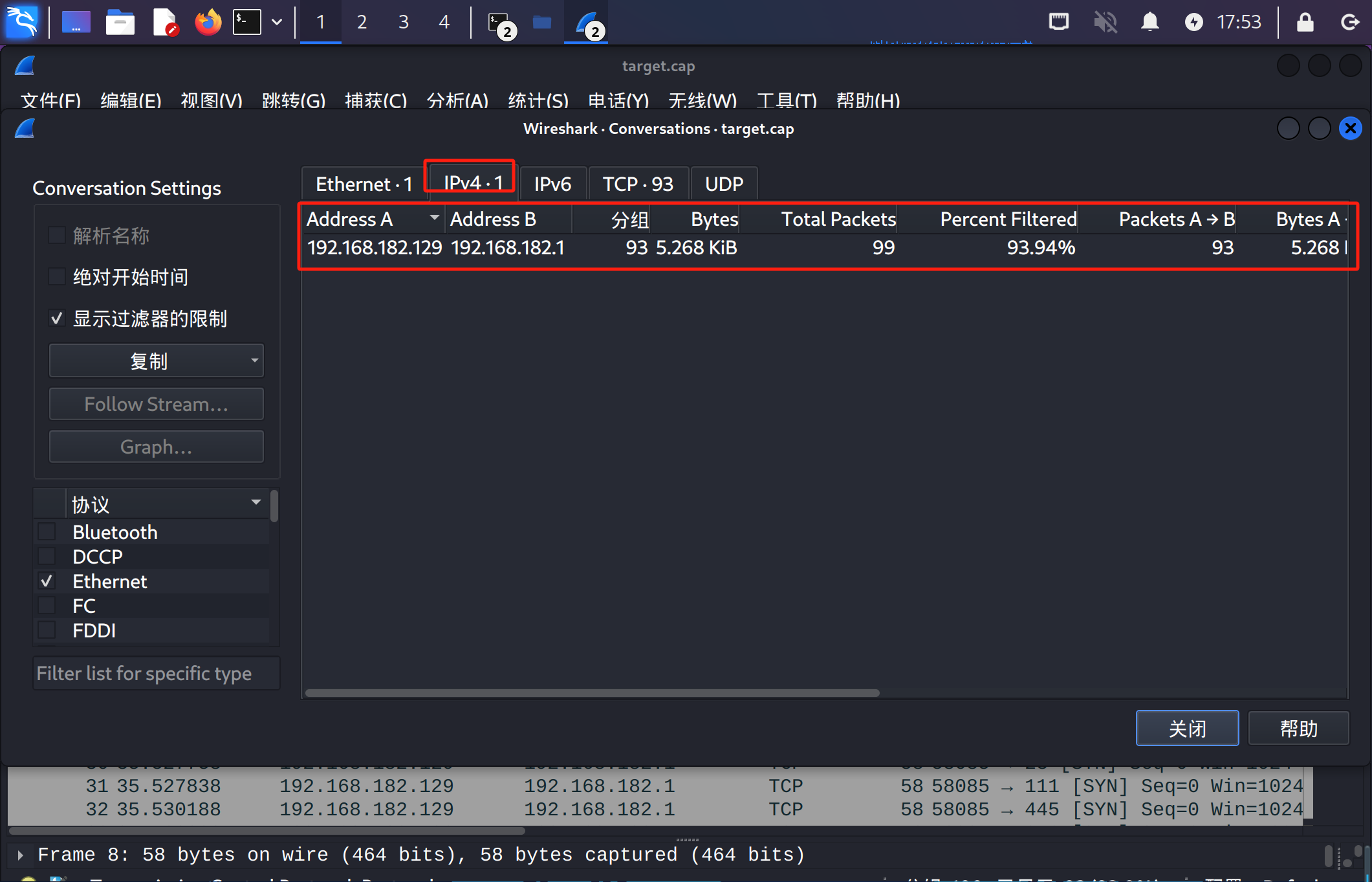

运行菜单“统计”→“会话”命令,Wireshark将自动分析数据并显示分析结果,如图所示。

在IPv4选项卡中,可以看到各个IP的通信情况汇总,其中192.168.182.129与192.168.82.1有通信从而可以判定192.168.182.129为网络扫描的IP。

🔎4.通过 TCP 三次握手判断端口开放情况

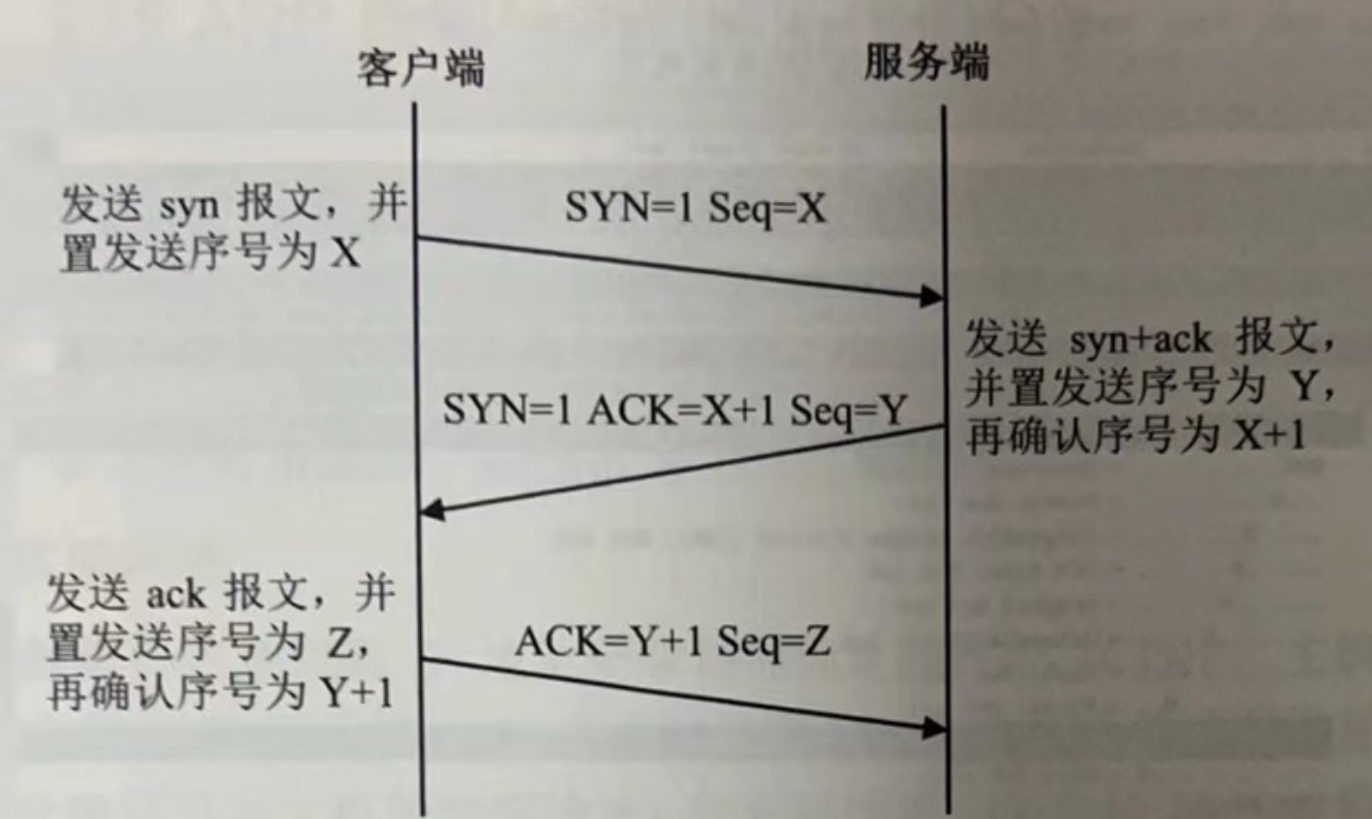

所谓 TCP的“三次握手”,即对每次发送的数据量如何跟踪进行协商,使数据段的发送和接收同步,根据所接收的数据量而确定数据发送、接收完毕后何时撤销联系,并建立虚连接。

为了提供可靠的传送,TCP在发送新的数据之前,会以特定的顺序命名数据包的序号,并需要这些包传送给目标主机之后的确认消息,当应用程序收到数据后要做出确认时也要用到 TCP。TCP 三次握手过程如图所示。

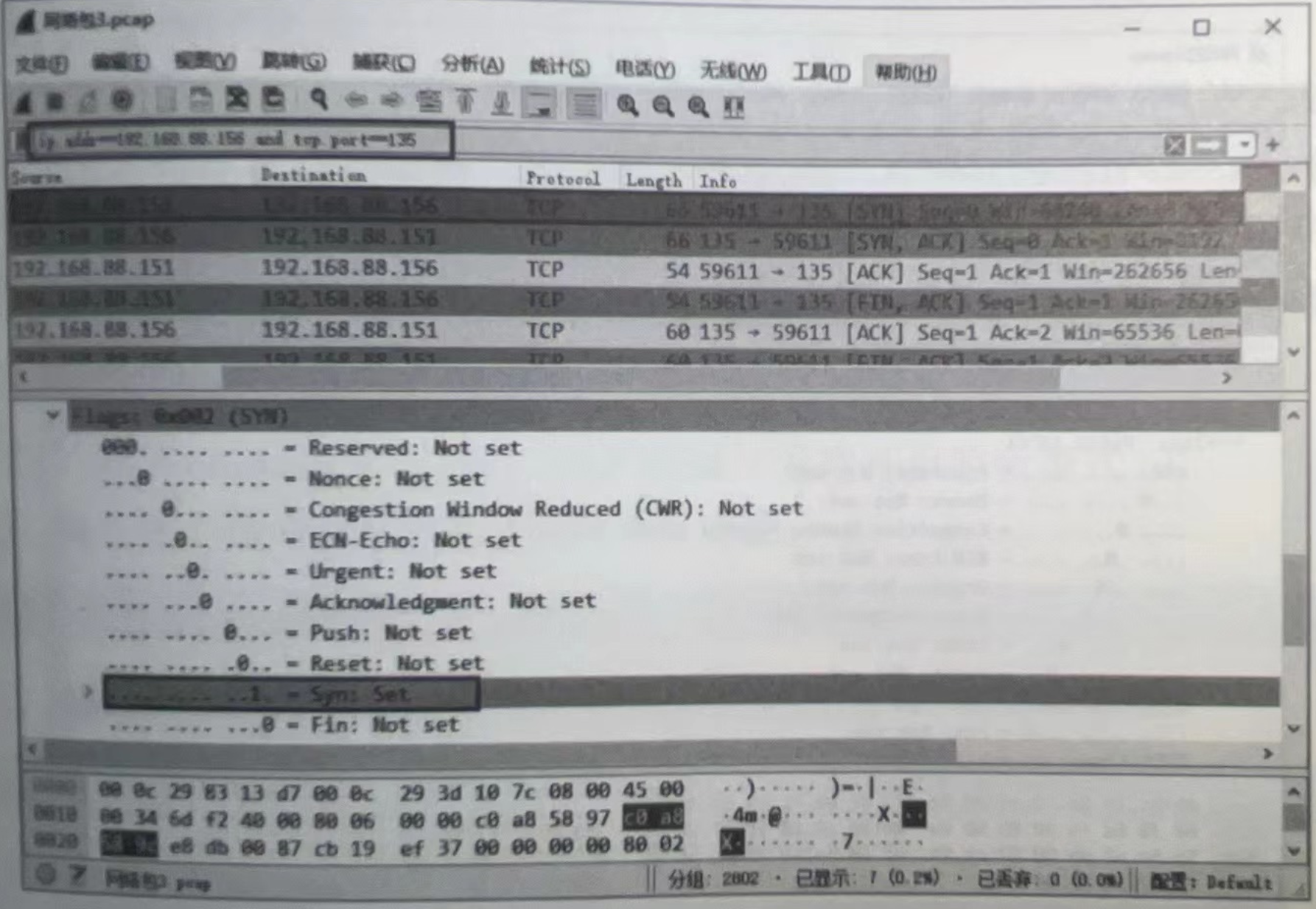

下面判断 192.168.88.156 的 135 端口是否开放,用到了 TCP 的三次握手理论在Wireshark 的过滤器中输入ip.addr-192.168.88.156 and tcp.port–135.

🦋4.1 第一次握手

192.168.88.151发送Syn=1 Seq=0到192.168.88.156,如图所示。

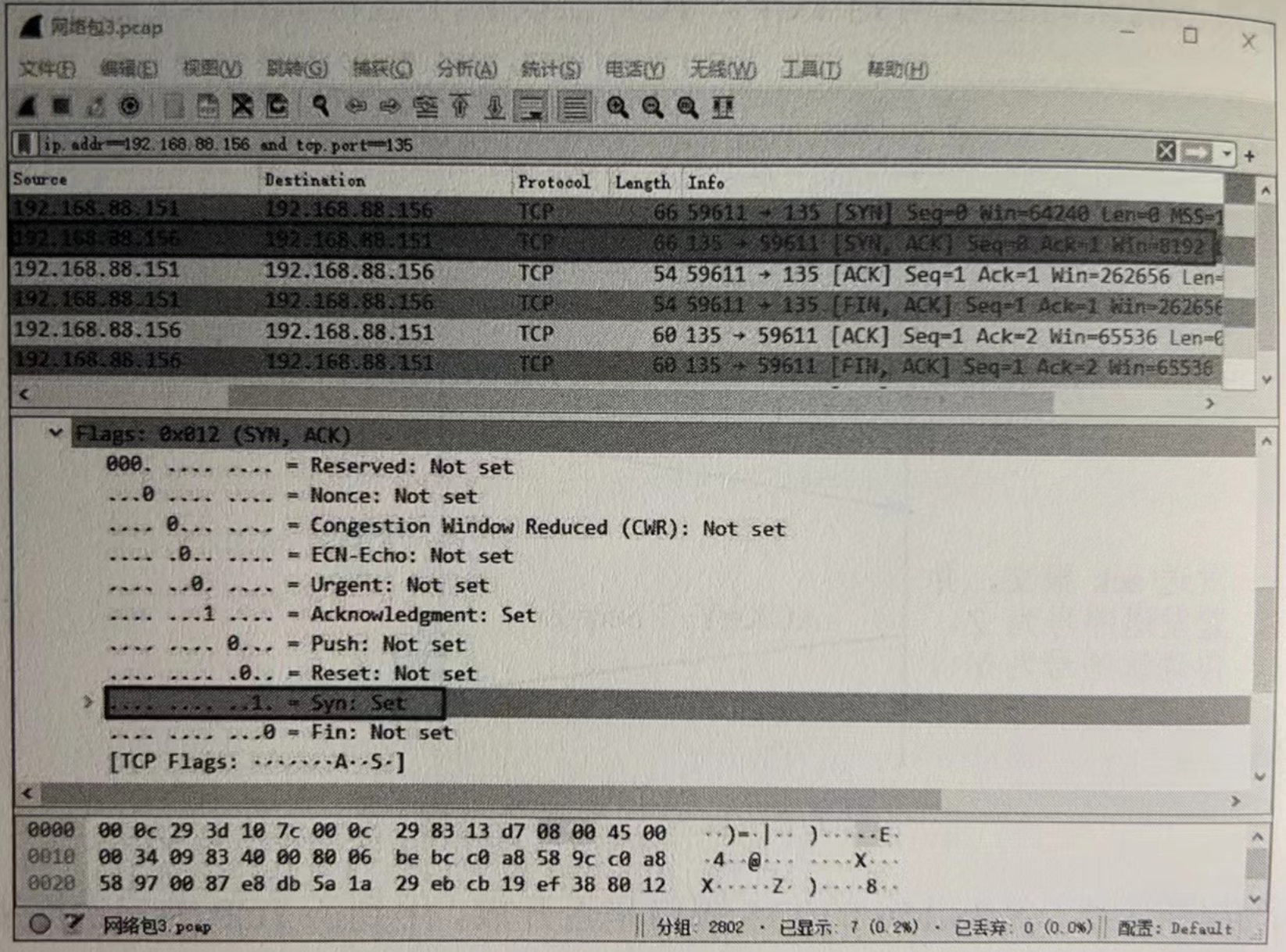

🦋4.2 第二次握手

192.168.88.156发送Syn=1 Ack=1 Seq=0到192.168.88.151,如图所示。

🦋4.1 第三次握手

192.168.88.151发送Ack=1 Seq=1到192.168.88.156,如图所示。

通过完整的三次握手,说明192.168.88.151访问192.168.88.156的135端口的TCP连接是成功的,同时可以确认192.168.88.156的135端口是开放的。

🚀感谢:给读者的一封信

亲爱的读者,

我在这篇文章中投入了大量的心血和时间,希望为您提供有价值的内容。这篇文章包含了深入的研究和个人经验,我相信这些信息对您非常有帮助。

如果您觉得这篇文章对您有所帮助,我诚恳地请求您考虑赞赏1元钱的支持。这个金额不会对您的财务状况造成负担,但它会对我继续创作高质量的内容产生积极的影响。

我之所以写这篇文章,是因为我热爱分享有用的知识和见解。您的支持将帮助我继续这个使命,也鼓励我花更多的时间和精力创作更多有价值的内容。

如果您愿意支持我的创作,请扫描下面二维码,您的支持将不胜感激。同时,如果您有任何反馈或建议,也欢迎与我分享。

再次感谢您的阅读和支持!

最诚挚的问候, “愚公搬代码”

- 点赞

- 收藏

- 关注作者

评论(0)