【愚公系列】2024年08月 《CTF实战:从入门到提升》 004-Web安全基础知识(基础工具使用)

🏆 作者简介,愚公搬代码

🏆《头衔》:华为云特约编辑,华为云云享专家,华为开发者专家,华为产品云测专家,CSDN博客专家,CSDN商业化专家,阿里云专家博主,阿里云签约作者,腾讯云优秀博主,腾讯云内容共创官,掘金优秀博主,51CTO博客专家等。

🏆《近期荣誉》:2022年度博客之星TOP2,2023年度博客之星TOP2,2022年华为云十佳博主,2023年华为云十佳博主等。

🏆《博客内容》:.NET、Java、Python、Go、Node、前端、IOS、Android、鸿蒙、Linux、物联网、网络安全、大数据、人工智能、U3D游戏、小程序等相关领域知识。

🏆🎉欢迎 👍点赞✍评论⭐收藏

🚀前言

CTF(Capture The Flag)是一种网络安全竞赛,参赛者通过解决一系列与网络安全相关的问题,获取旗帜并积分。CTFWeb安全基础工具则是在CTF中用于进行Web安全攻防的工具。

| 作用和意义 | 描述 |

|---|---|

| 简化攻防过程 | CTFWeb安全基础工具提供了各种自动化和半自动化的工具,可以帮助参赛者快速进行渗透测试、漏洞挖掘和攻击。这些工具可以简化繁琐的攻击过程,提高效率。 |

| 快速发现漏洞 | CTFWeb安全基础工具集成了各种漏洞扫描和渗透测试工具,可以帮助参赛者快速发现Web应用程序中的漏洞。这些漏洞可能是SQL注入、XSS、命令注入等常见的Web漏洞。 |

| 学习和提升技能 | CTFWeb安全基础工具为参赛者提供了一个实践和学习的平台。参赛者可以通过使用这些工具,了解不同类型的漏洞和攻击技术,并学习如何进行防御。这些经验和技能对于从事Web安全工作的人员来说非常有价值。 |

| 增加挑战的难度 | CTF竞赛中的题目通常会经过精心设计和编写,目的是为了提高难度和挑战性。CTFWeb安全基础工具可以帮助参赛者解决一些基础的问题,但并不能解决所有的挑战。参赛者需要结合自己的经验和知识,采用创新的方法和技术来解决更复杂的问题。 |

CTFWeb安全基础工具在CTF竞赛中起到了简化攻防过程、快速发现漏洞、学习和提升技能、增加挑战的难度等作用和意义。它们是参赛者在竞赛中不可或缺的工具之一。

🚀一、基础工具使用

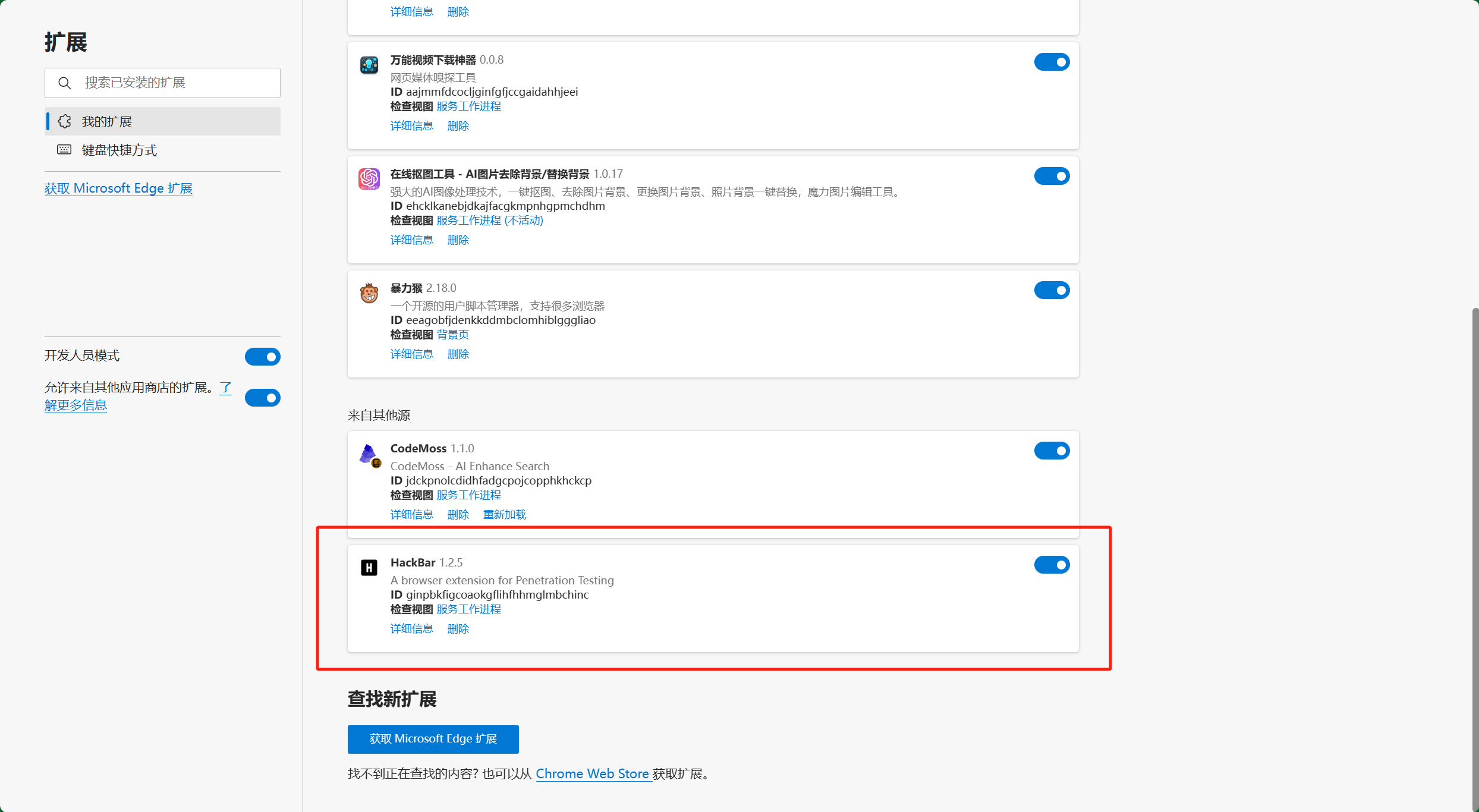

🔎1.HackBar插件

🦋1.1 主要作用

HackBar插件是一款用于Web安全测试的浏览器插件,适用于Mozilla Firefox和Google Chrome浏览器。它提供了一系列用于测试和探测Web应用程序的功能,包括发送自定义HTTP请求、修改请求参数、计算散列值、编码/解码数据、执行Javascript代码等。这个插件的主要目的是帮助安全测试人员和开发人员识别和修复Web应用程序中的漏洞和安全问题。

🦋1.2 使用方法

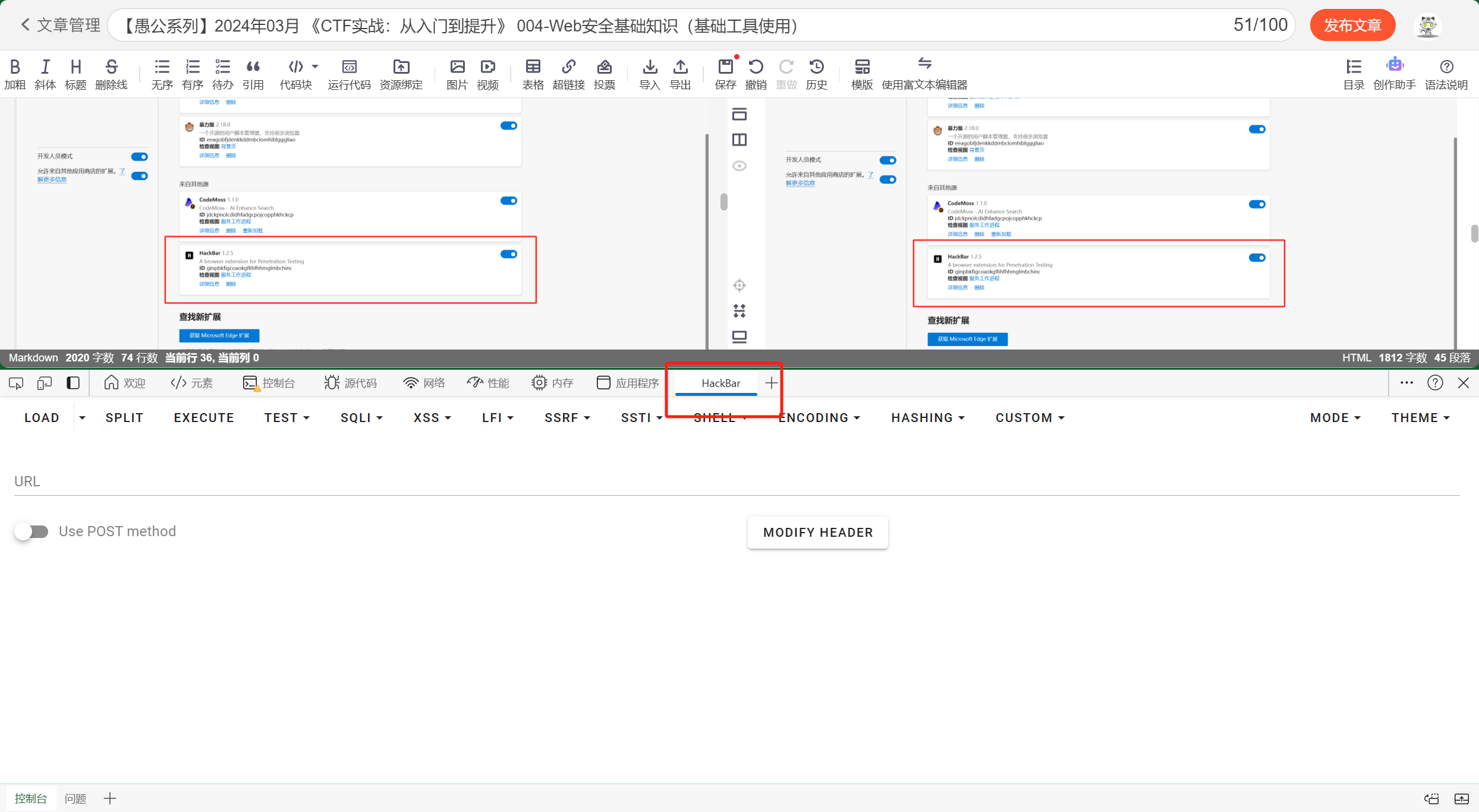

在浏览器中按<F12>键即可打开。打开的界面如图所示。

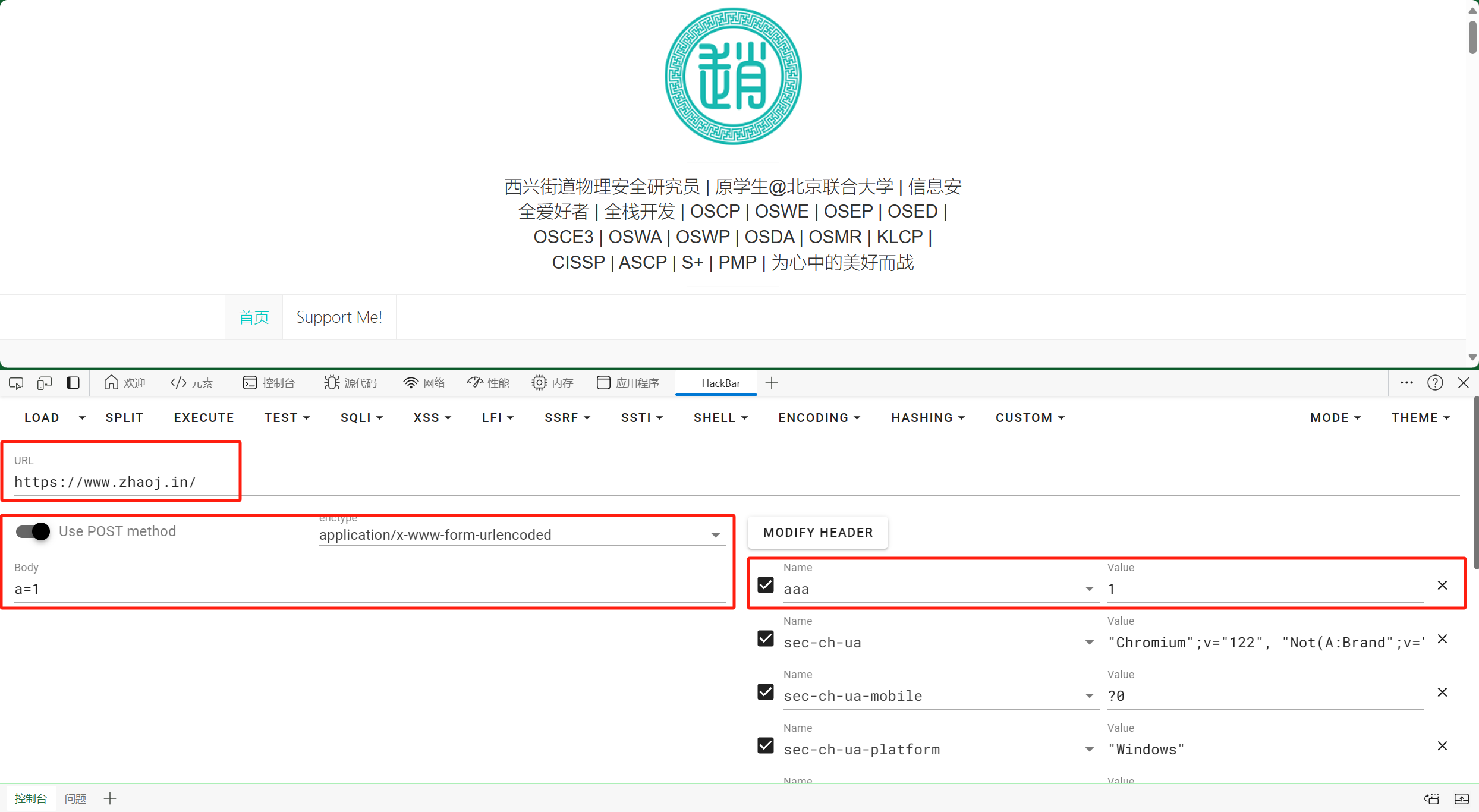

- 在当前页面点击LOAD按钮,将URL添加到插件中。

- 打开插件中的Enable POST选项,以便编辑请求体。

- 在请求体中新增一个参数a,值为1。

- 点击ADD HEADER按钮,添加一个请求头。

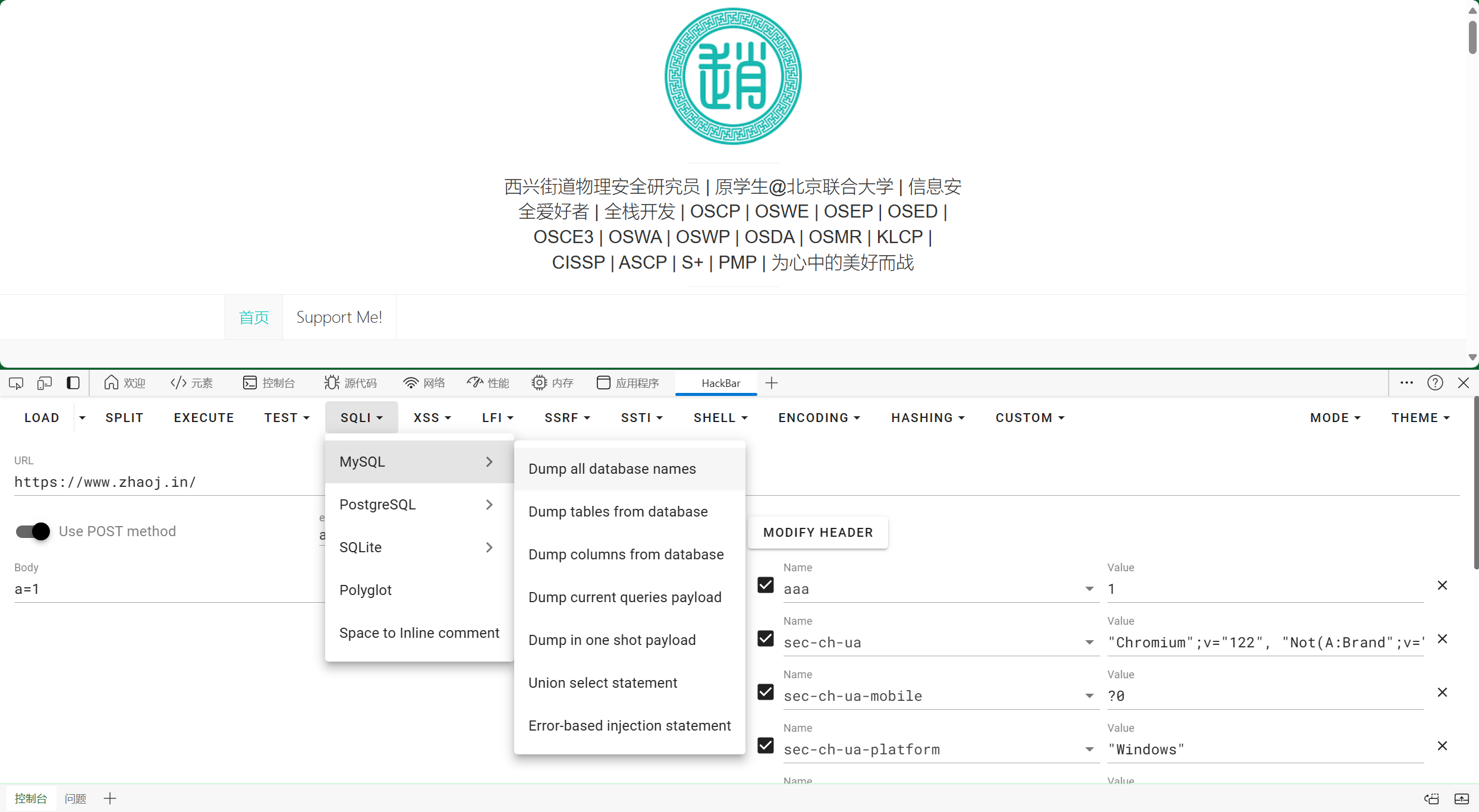

上面还有很多预置的Payload可供使用,选中要插入的位置再选择这些Payload即可,如图所示。

🔎2.SwitchyOmega代理插件

SwitchyOmega代理插件是一款用于浏览器的网络代理工具。它可以帮助用户在浏览器中轻松管理和切换多个代理服务器,实现对网络流量的转发和控制。通过SwitchyOmega插件,用户可以灵活地配置代理规则、自动切换代理、设置代理白名单等功能,从而实现对网络连接的灵活控制和隐私保护。这款插件通常用于网页调试和代理测试等场景。

🦋2.1 主要作用

用于在浏览器中快速切换代理,主要和BurpSuite配合进行抓包,如图所示。

SwitchyOmega谷歌商店:https://chromewebstore.google.com/detail/proxy-switchyomega/padekgcemlokbadohgkifijomclgjgif

备用下载地址:https://github.com/FelisCatus/SwitchyOmega/releases

官网下载地址:https://switchyomega.org/switchyomega-download/

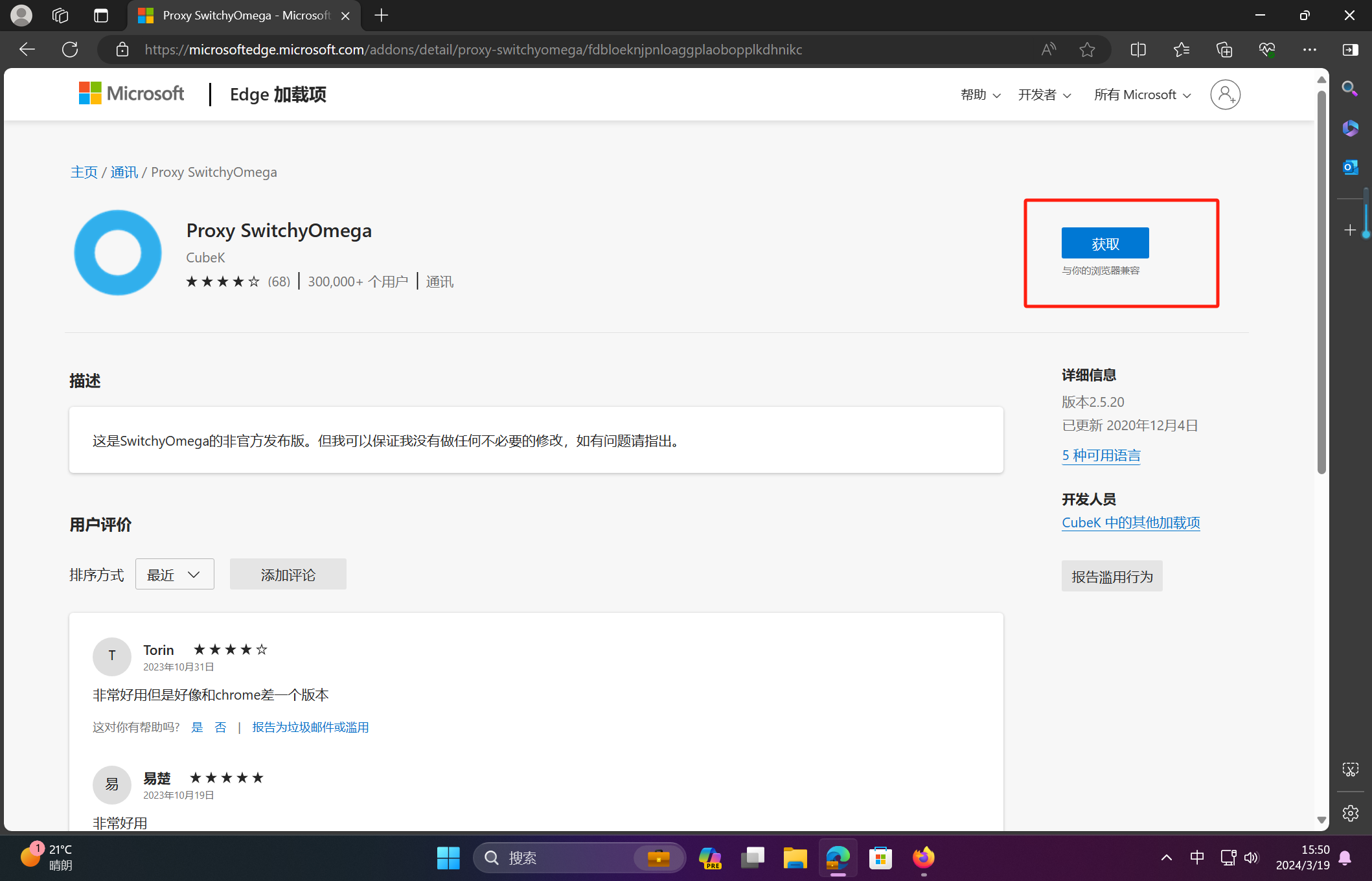

以上都不行的话,可以在Edge浏览器扩展找到它:https://microsoftedge.microsoft.com/addons/detail/proxy-switchyomega/fdbloeknjpnloaggplaobopplkdhnikc

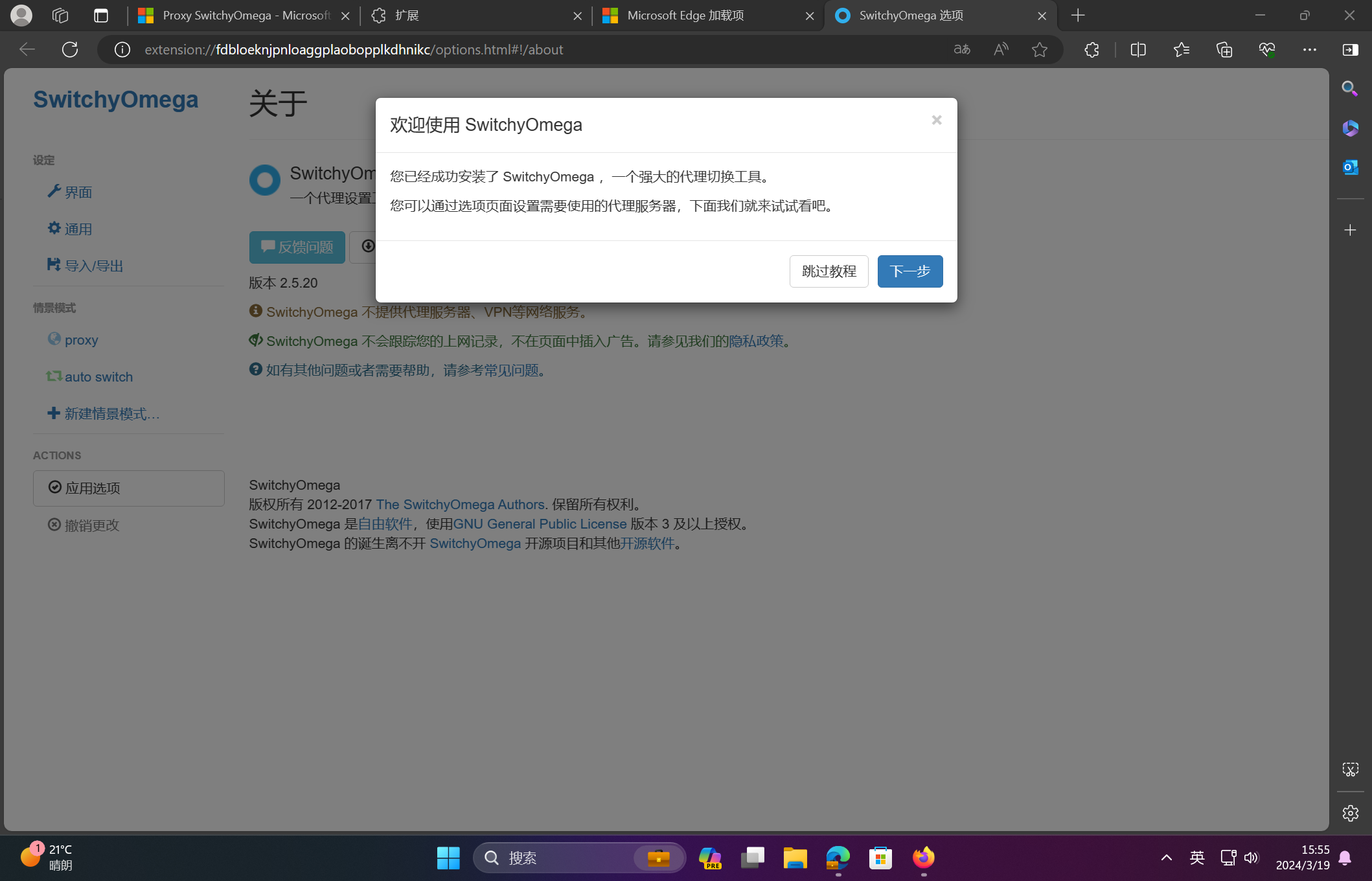

🦋2.2 使用方法

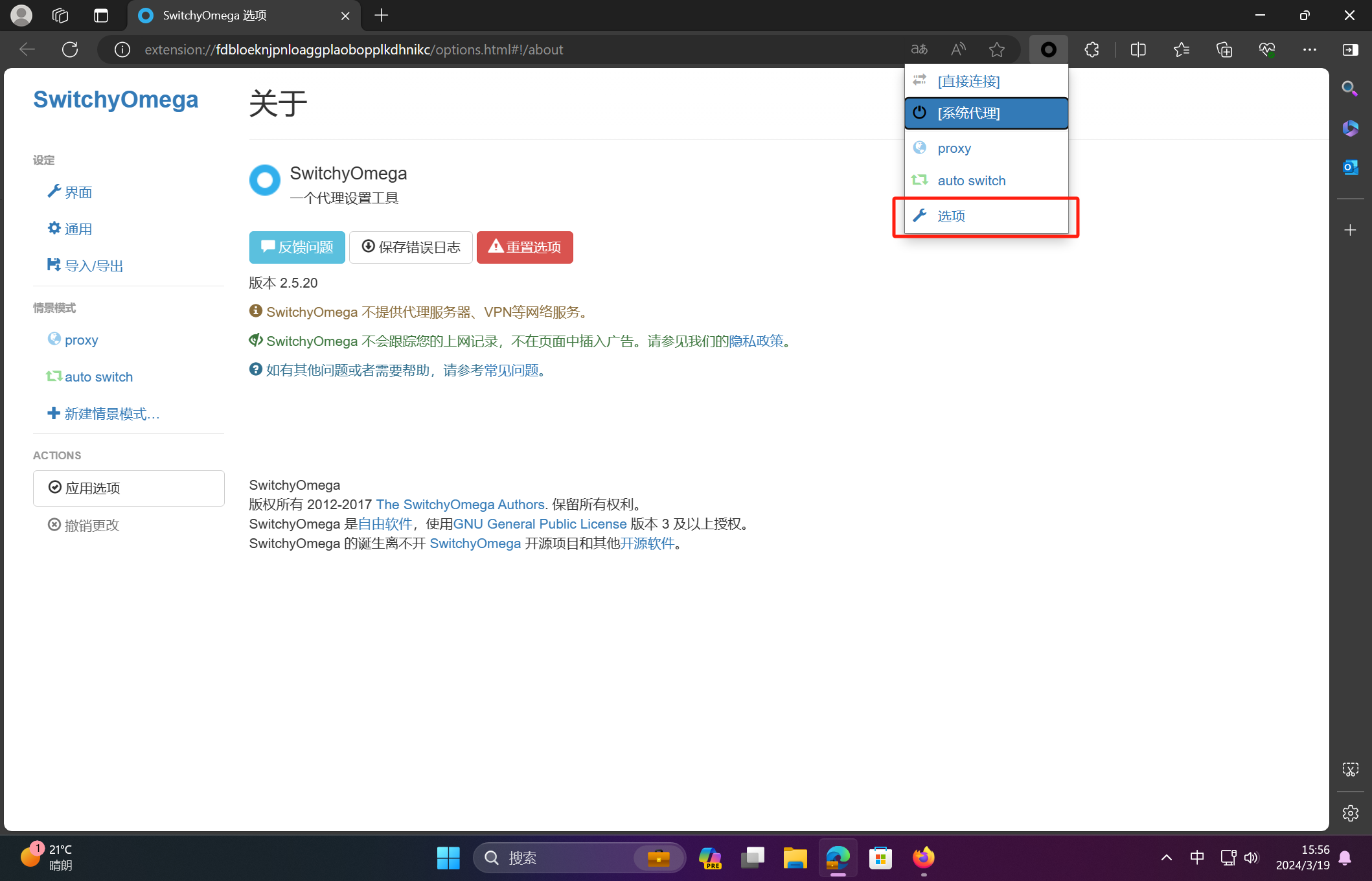

安装之后,单击浏览器上的“选项”按钮进行配置,如图所示

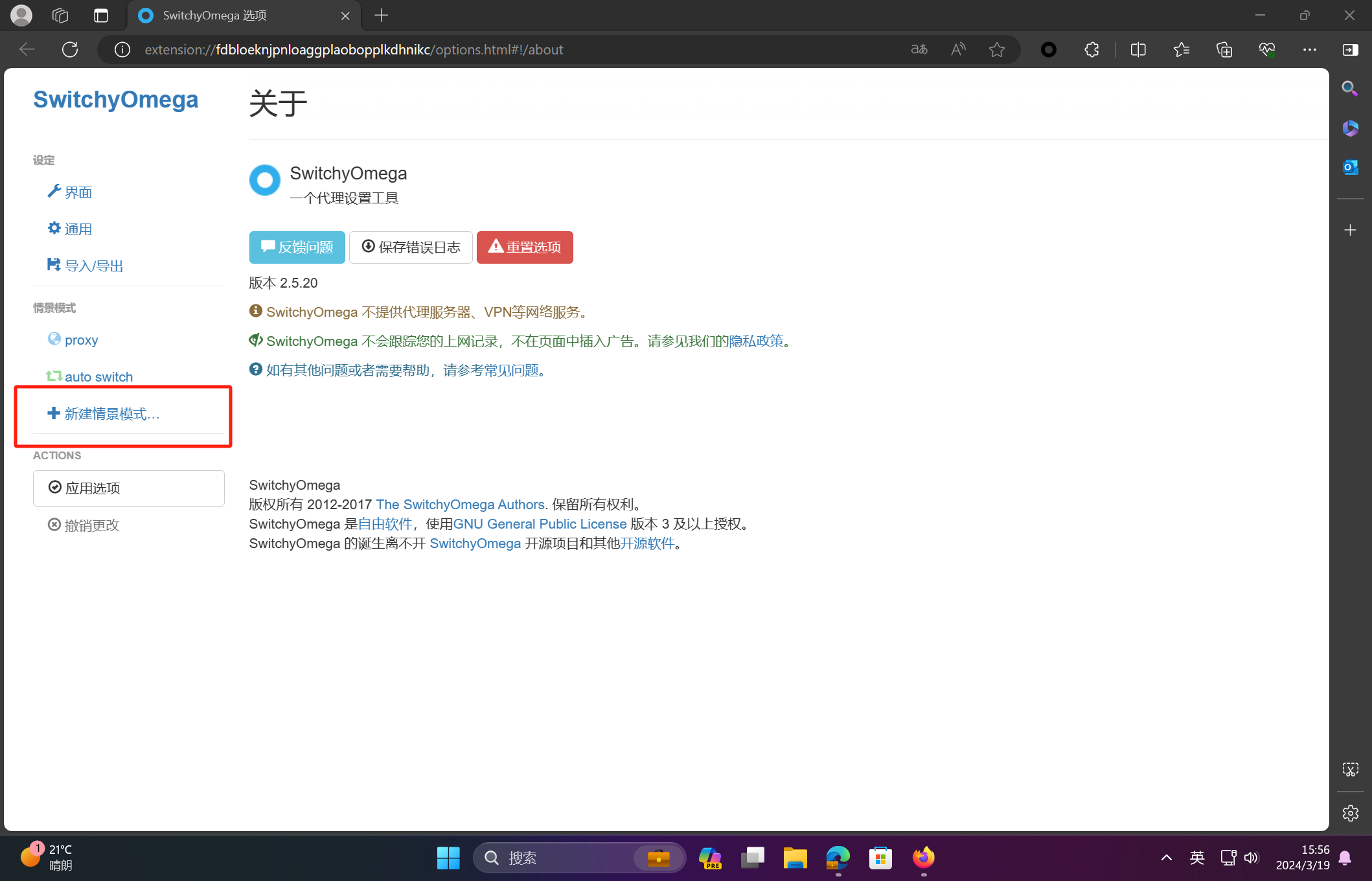

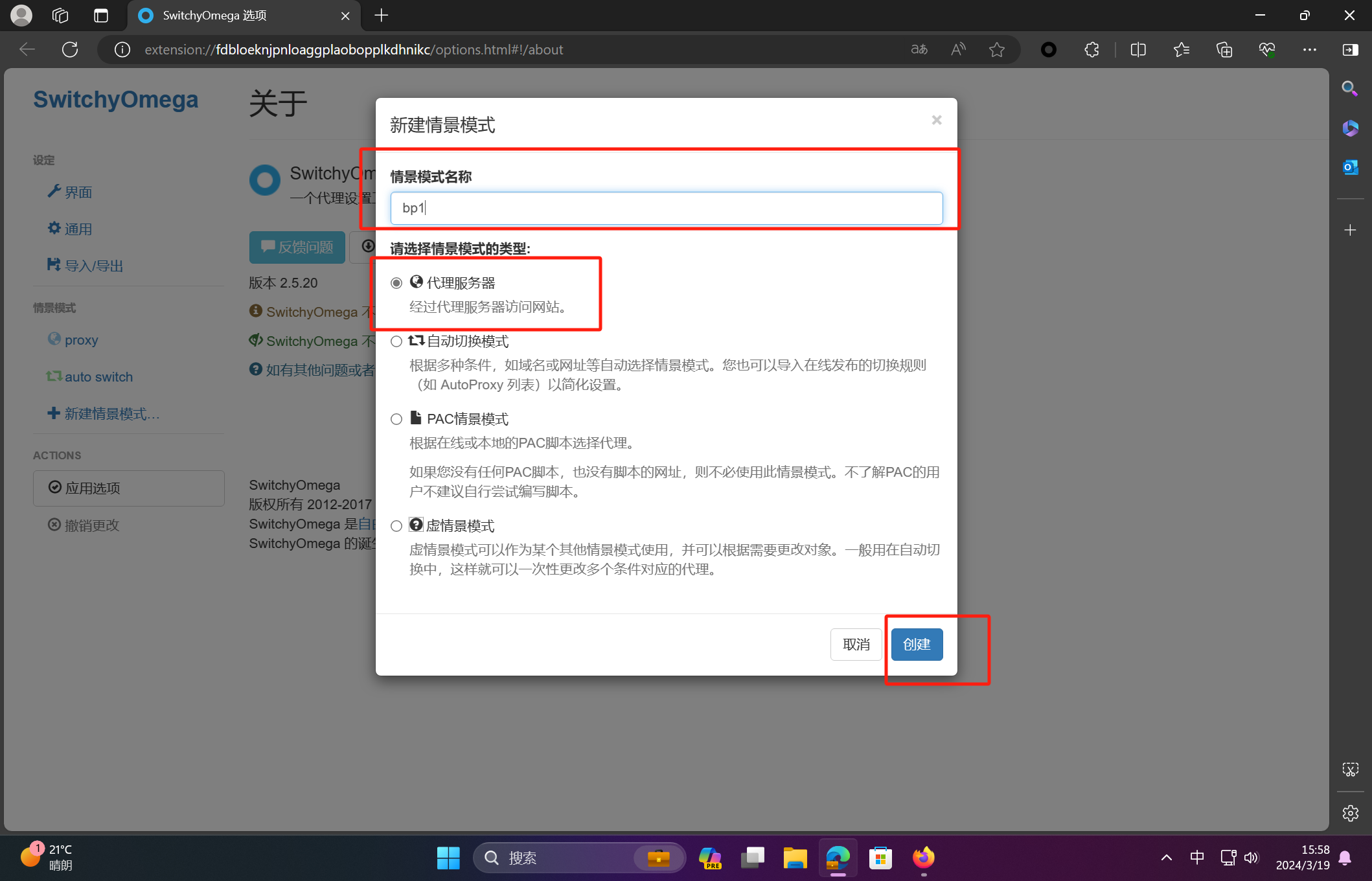

单击左侧“新建情景模式”按钮,如图所示

然后在弹出的窗口中输入模式的名字,如图所示

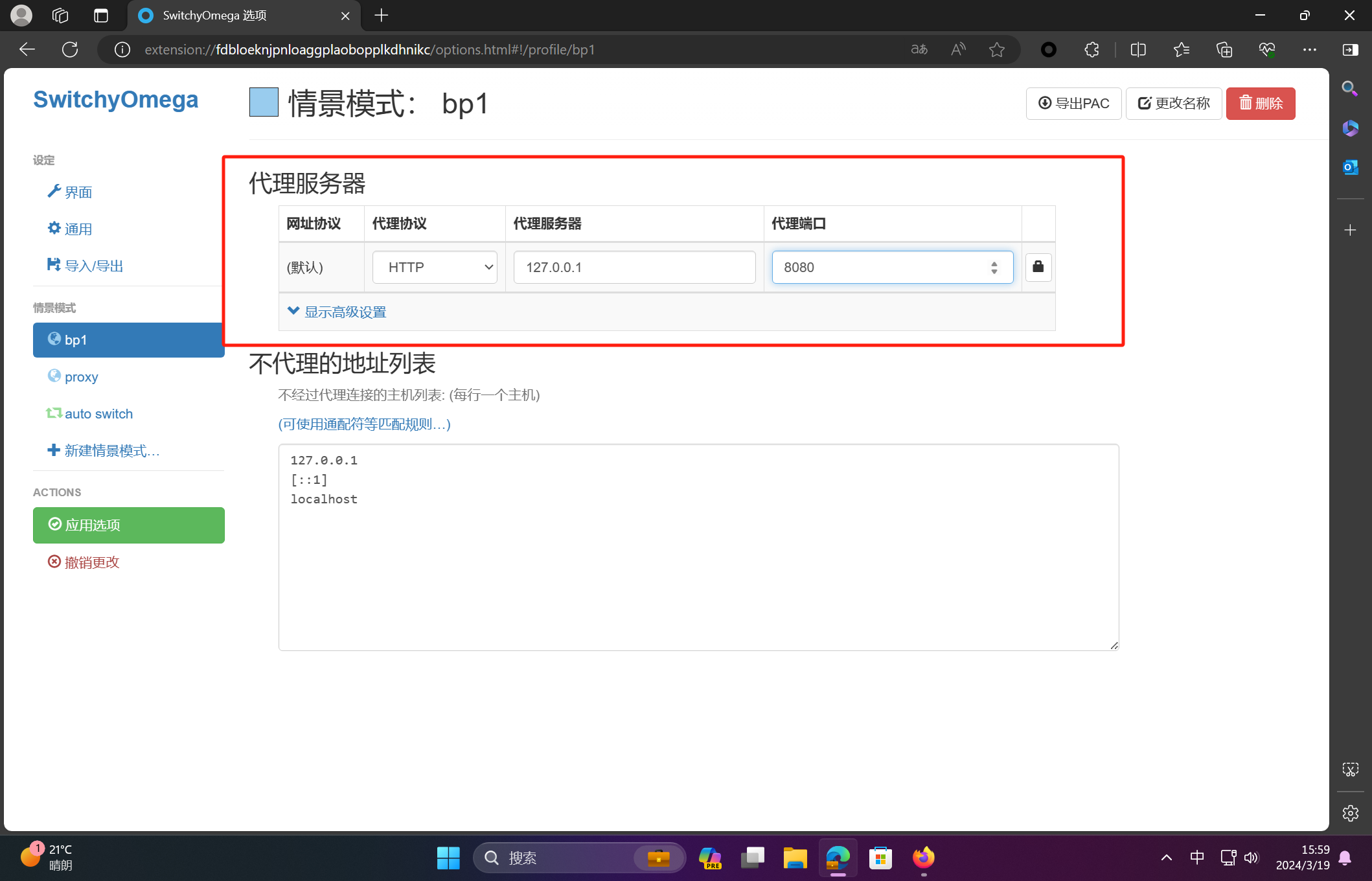

单击“创建”按钮,然后在右侧按照如下输入进行设置。主要就是设置当前浏览器的代理为HTTP代理,地址为127.0.0.1,端口为8080,如图所示

单击左侧“应用选项”按钮,如图所示

单击工具栏上该应用的按钮,选择刚刚创建的代理情景,即可将当前浏览器的代理切换到自己新建的情景上,如图所示

🔎3.Wappalyzer插件

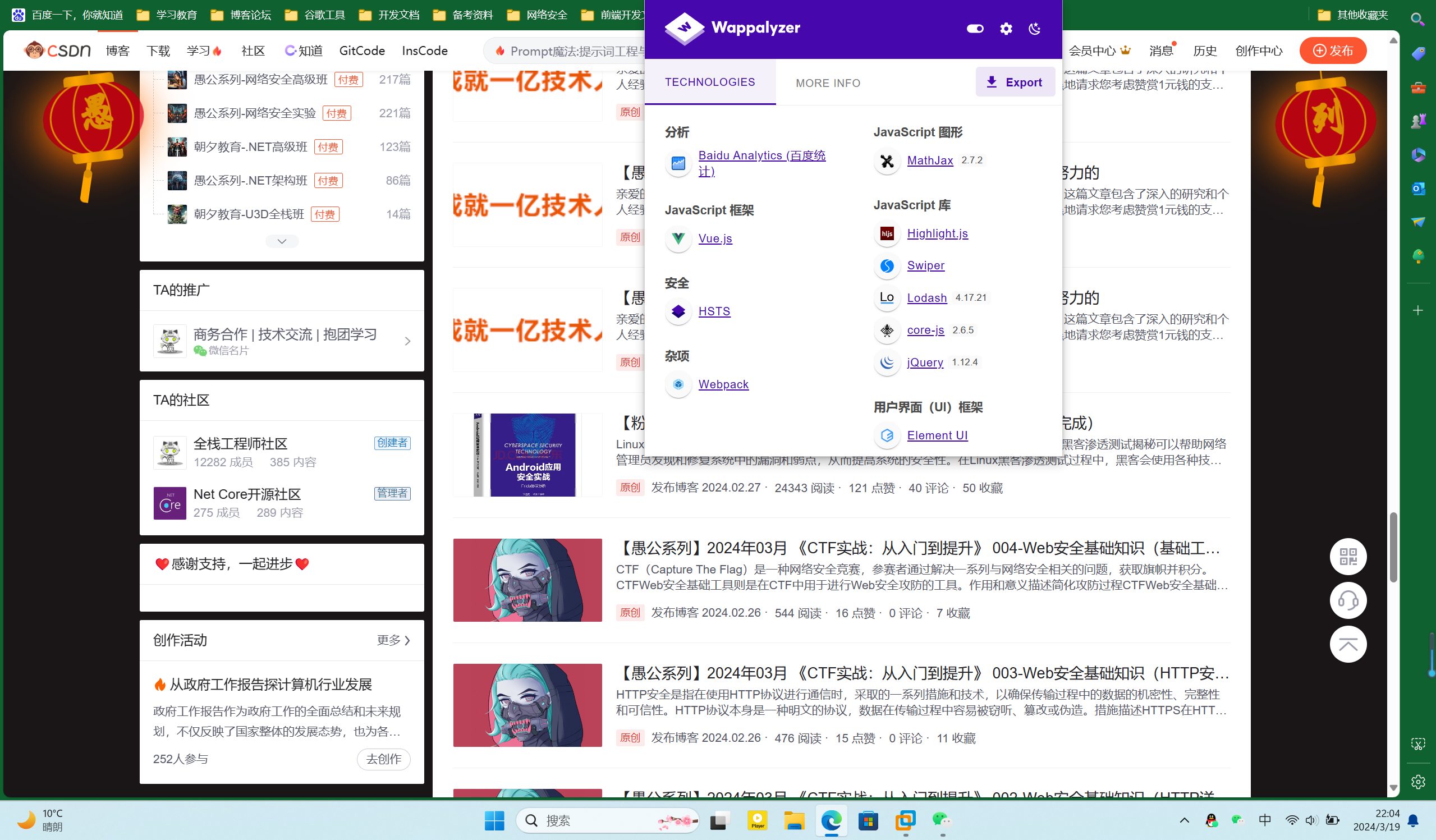

Wappalyzer是一种用于识别网站技术栈的浏览器插件或扩展程序。它可以告诉用户一个网站使用了哪些技术、框架、库和服务。Wappalyzer可以识别各种网站技术,包括内容管理系统(如WordPress、Drupal、Joomla)、Web框架(如Angular、React、Vue.js)、编程语言(如PHP、Python、Ruby)、服务器软件(如Apache、Nginx)、分析工具(如Google Analytics、Adobe Analytics)等。通过Wappalyzer,用户可以更好地了解一个网站的技术构建,这对于网站开发者、SEO专家、竞争情报分析师等都有很大的价值。

🦋3.1 主要作用

判断当前网站主要使用哪些前端及后端技术构建的,如图所示

🦋3.2 使用方法

任意访问一个网站,单击工具栏上该应用的按钮,即可看到当前网站用到的前端和后端技术,如图所示

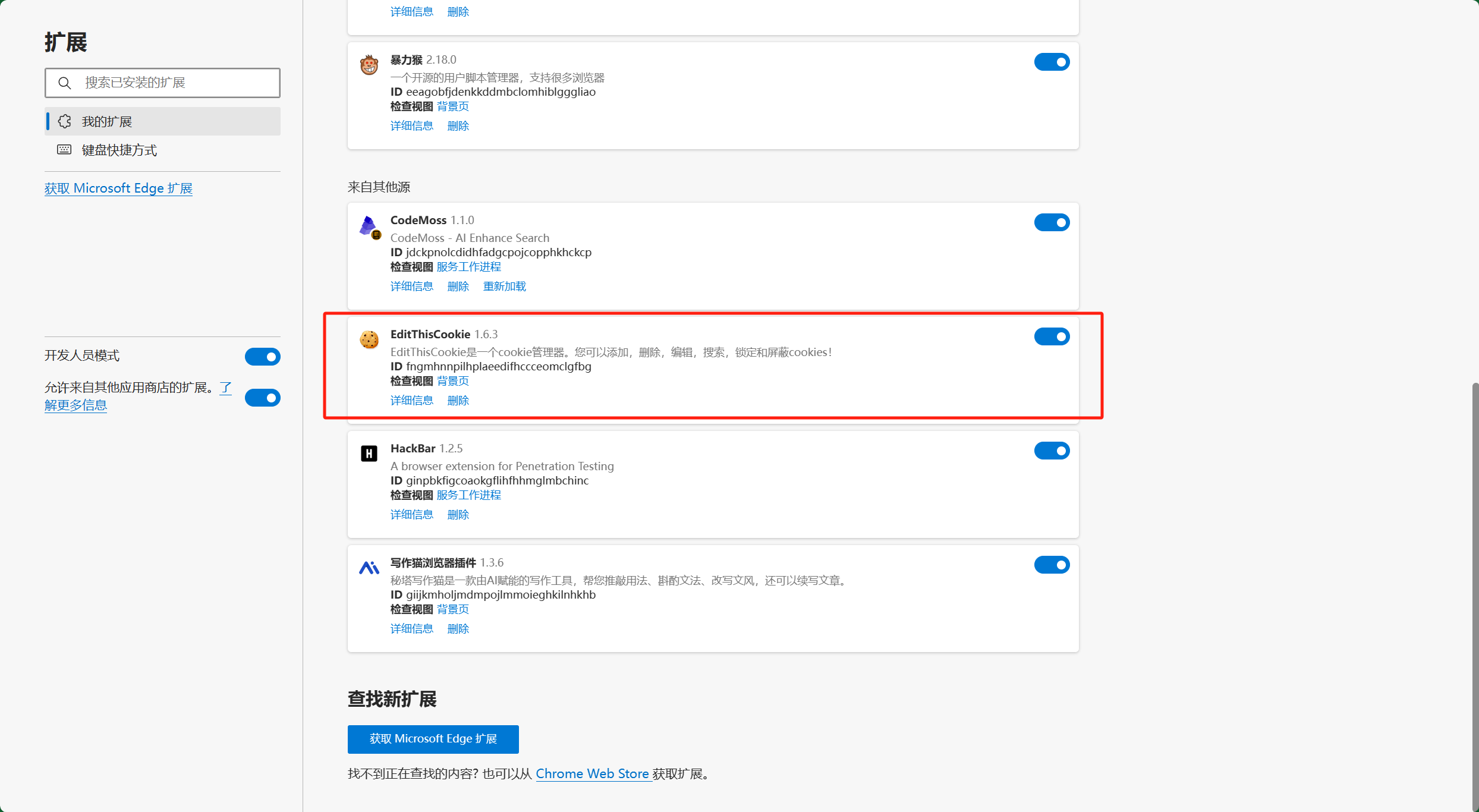

🔎4.EditThisCookie插件

EditThisCookie是一个浏览器扩展程序,可以帮助用户轻松地查看、编辑和管理浏览器中存储的Cookie。Cookie是网站用来存储和获取用户信息的一种机制,包括用户的登录状态、个性化设置等。有时候,我们可能需要查看或修改特定网站的Cookie,以达到某种目的,EditThisCookie提供了一个直观和方便的界面来实现这一点。用户可以编辑、添加、删除和搜索特定的Cookie,并进行相应的操作。这个工具对于开发人员和测试人员来说尤其有用,可以方便地查看和调试网站的Cookie。

🦋4.1 主要作用

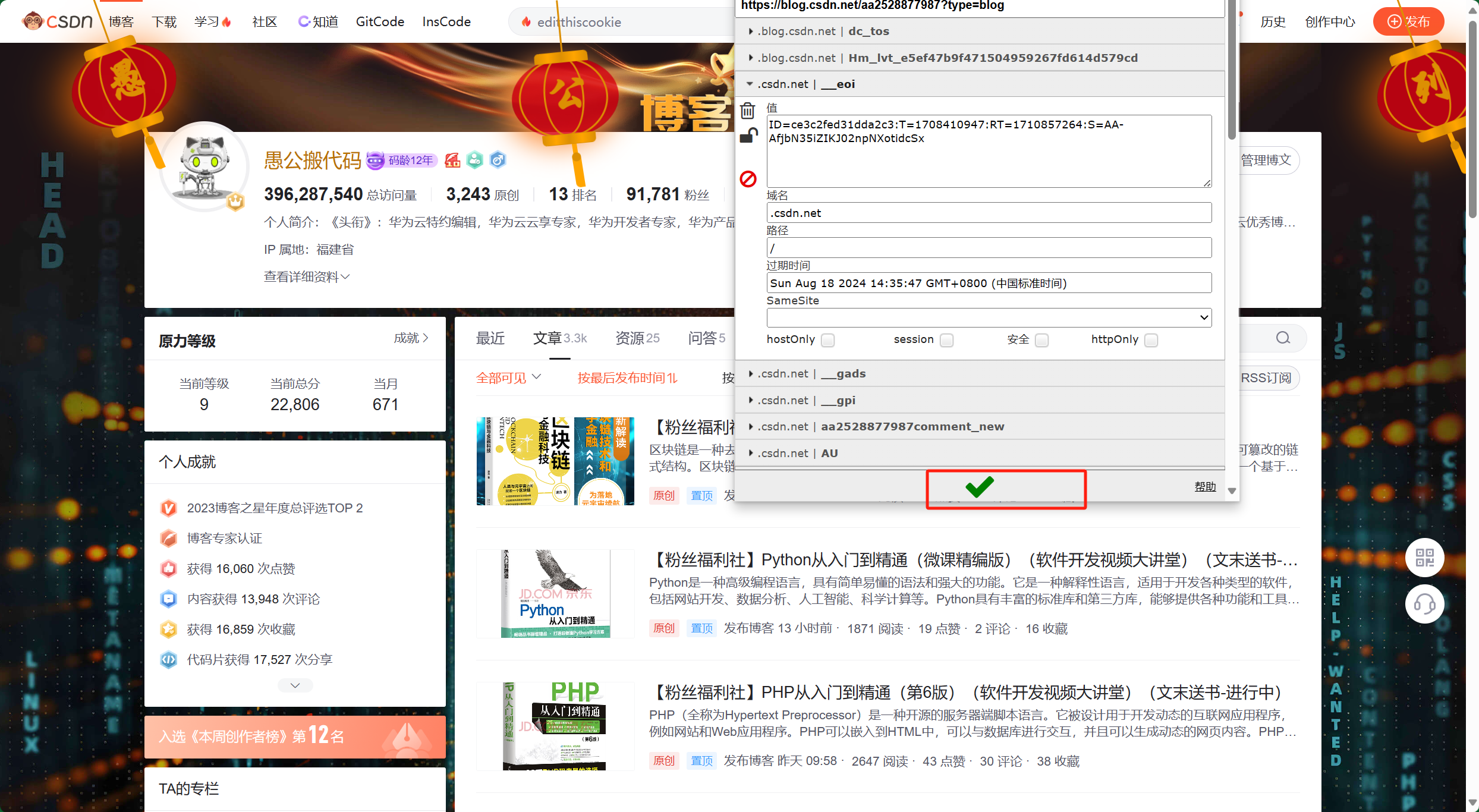

编辑当前网站存储在自己浏览器中的Cookie,如图所示

🦋4.2 使用方法

打开任意一个网站之后,在工具栏上单击该应用的按钮。对要编辑的Cookie值进行修改之后,单击下面的“绿色对勾”按钮即可生效,如图所示

🔎5.BurpSuite

Burp Suite是一款广泛使用的Web应用程序安全测试工具。它由PortSwigger开发并维护,用于帮助安全测试人员发现和利用Web应用程序中的漏洞。

Burp Suite包含了一系列功能强大的工具,包括代理服务器、漏洞扫描器、被动和主动扫描器、负载发生器等。它还提供了一个直观的用户界面,允许用户进行配置、监视和处理HTTP请求和响应。

通过Burp Suite,安全测试人员可以拦截和修改Web应用程序的通信,以便发现潜在的安全漏洞,如跨站脚本(XSS)、SQL注入、身份验证绕过等。它还可以帮助测试人员进行安全性评估和渗透测试,以确保Web应用程序的安全性和稳定性。

总之,Burp Suite是一个功能强大且易于使用的工具,广泛用于Web应用程序安全测试和漏洞利用。

🦋5.1 主要作用

其主要作用是抓包、改包、发包,使用特别方便

🦋5.1 使用方法

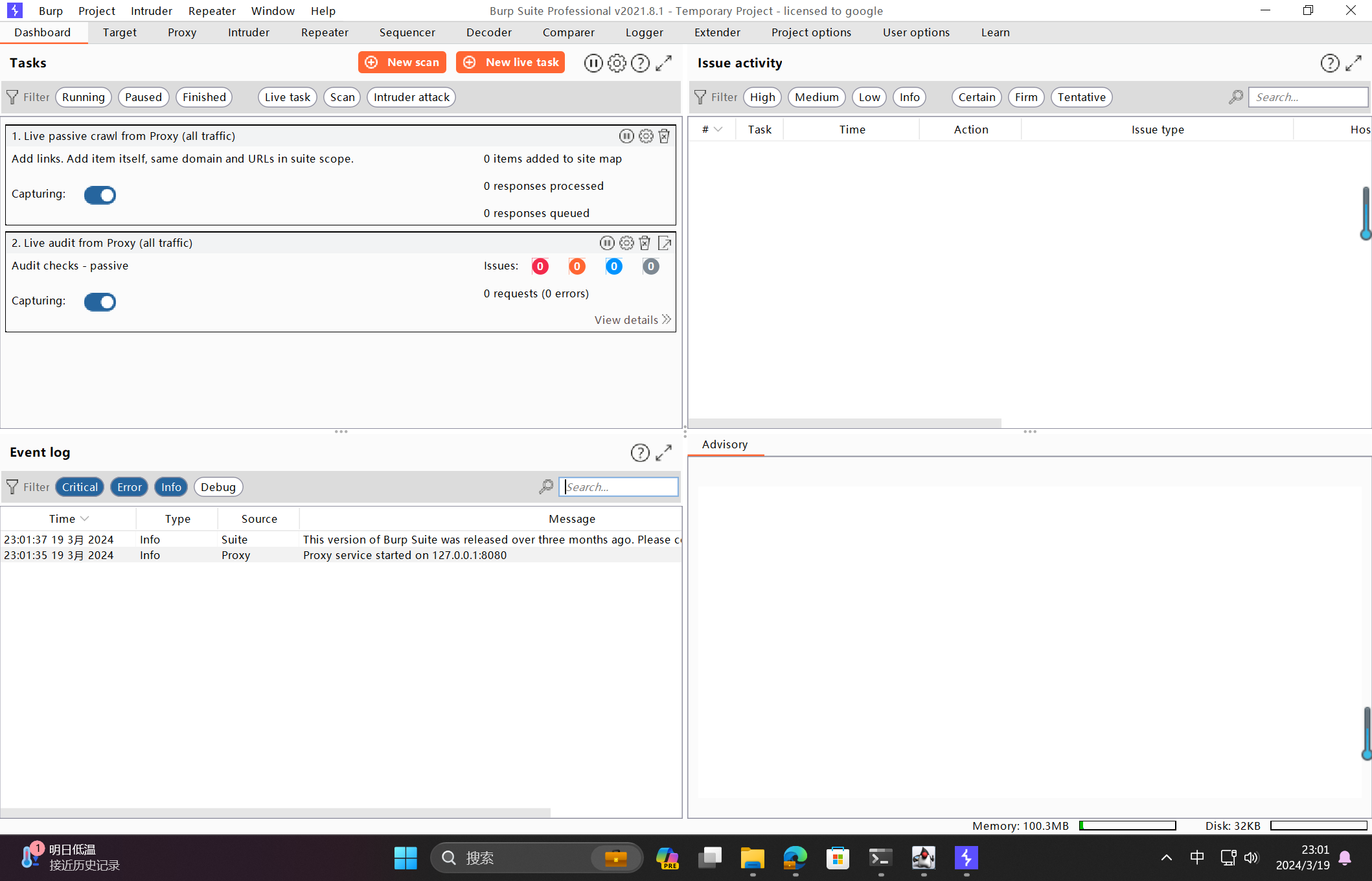

开启之后,一直单击Next按钮即可,如图所示

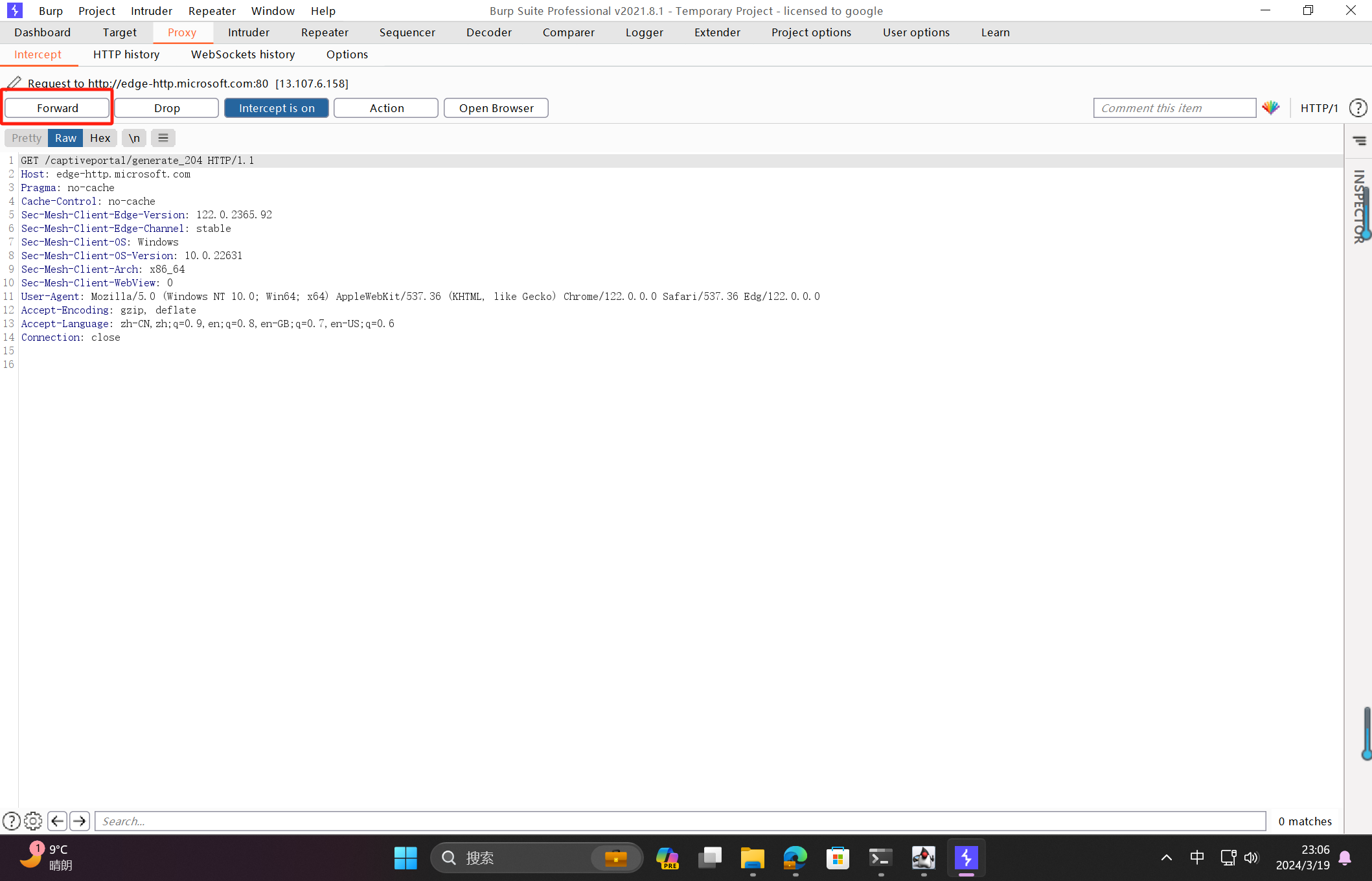

1)抓包:单击Proxy选项卡,如图所示

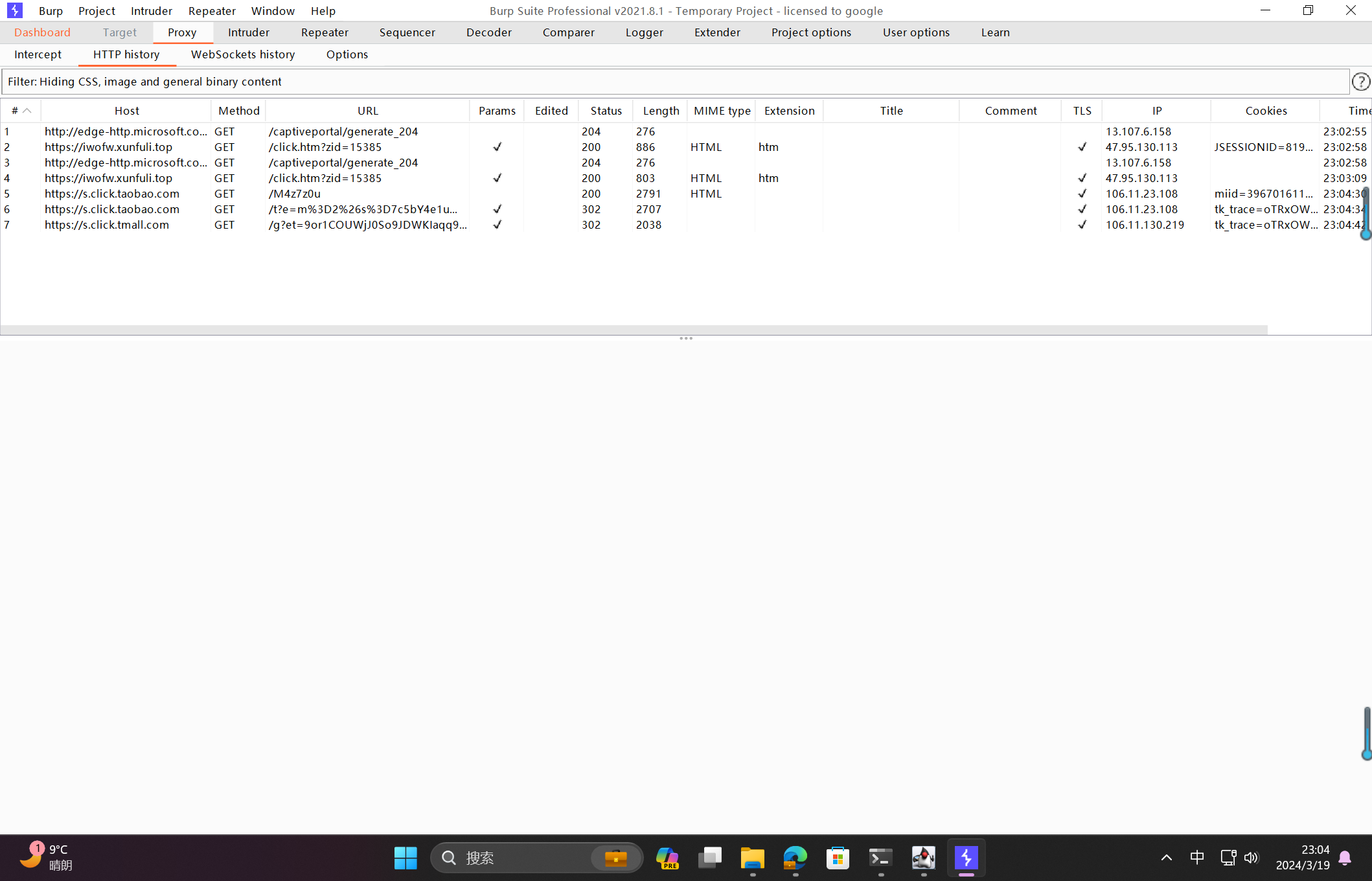

2)改包:单击Intercept选项卡下的“Intercept is off”按钮,使其变成“Intercept is on”,如图所示

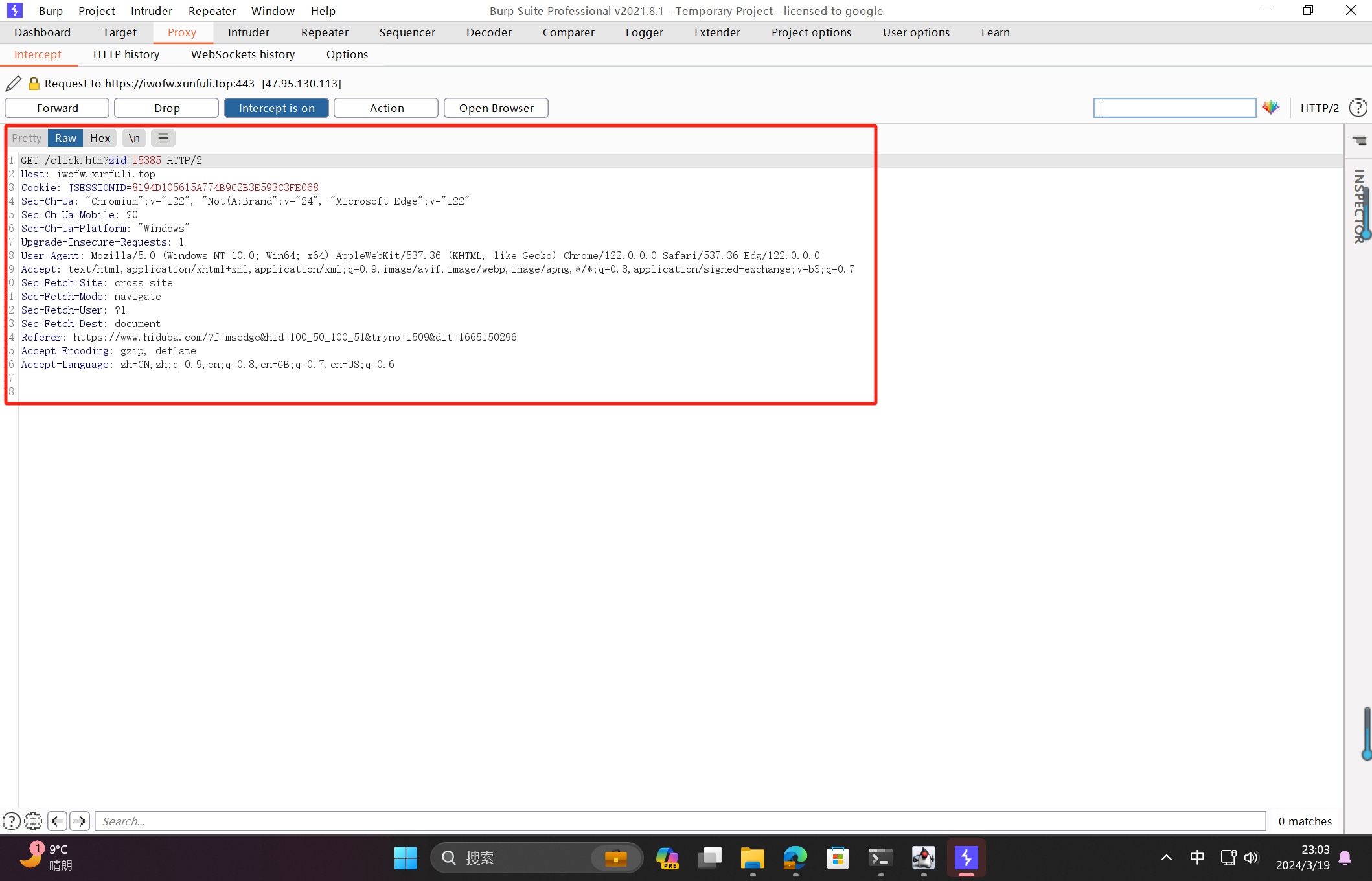

BurpSuite拦截器按钮可在下面修改请求包内容,再单击Forward按钮,即可把修改过的包发出去,如图所示

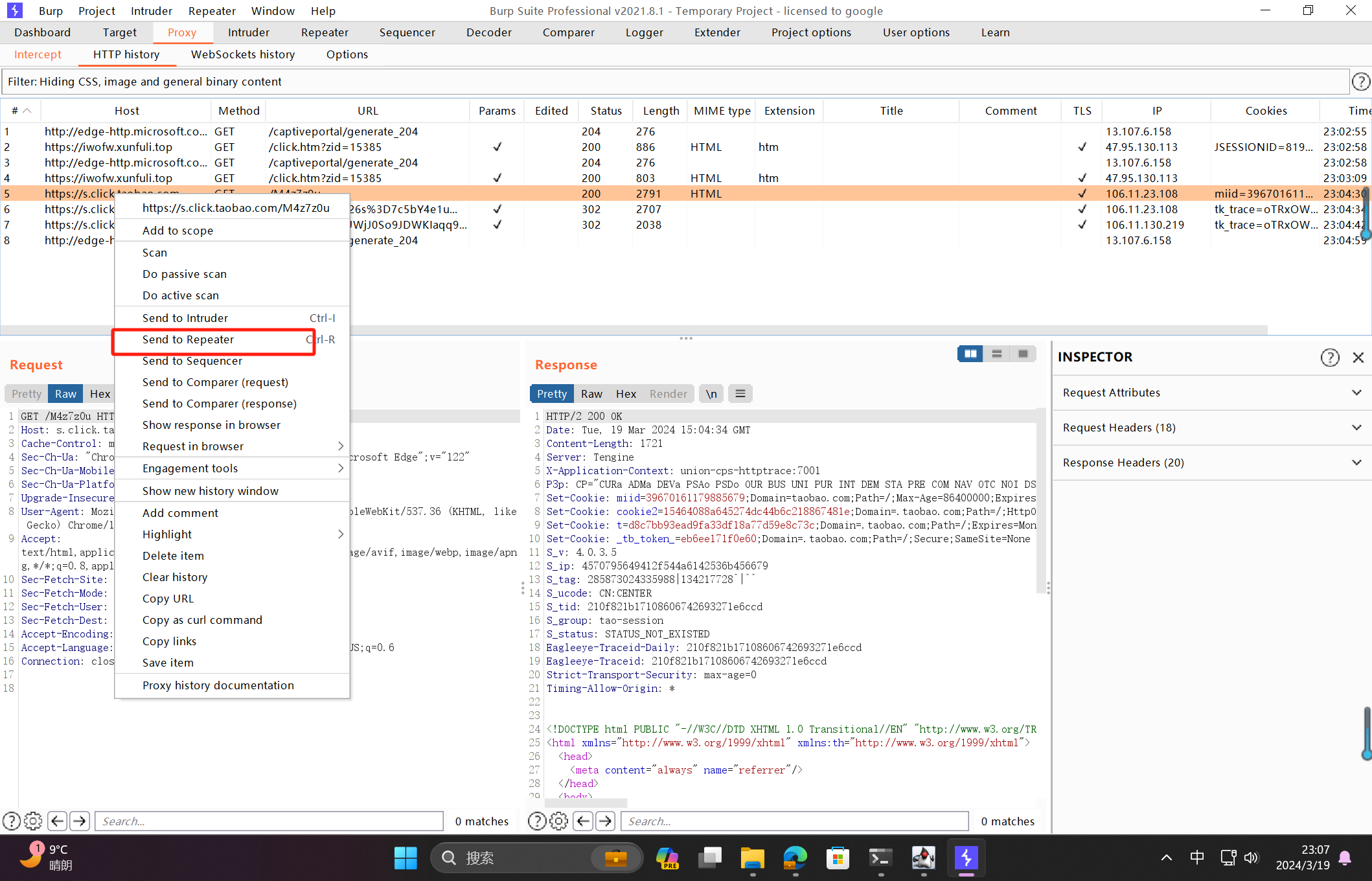

3)发包:在HTTP history选项卡中任意选择一个包,右击,在弹出的快捷菜单中选择Send to Repeater选项,将请求转到发包器,如图所示

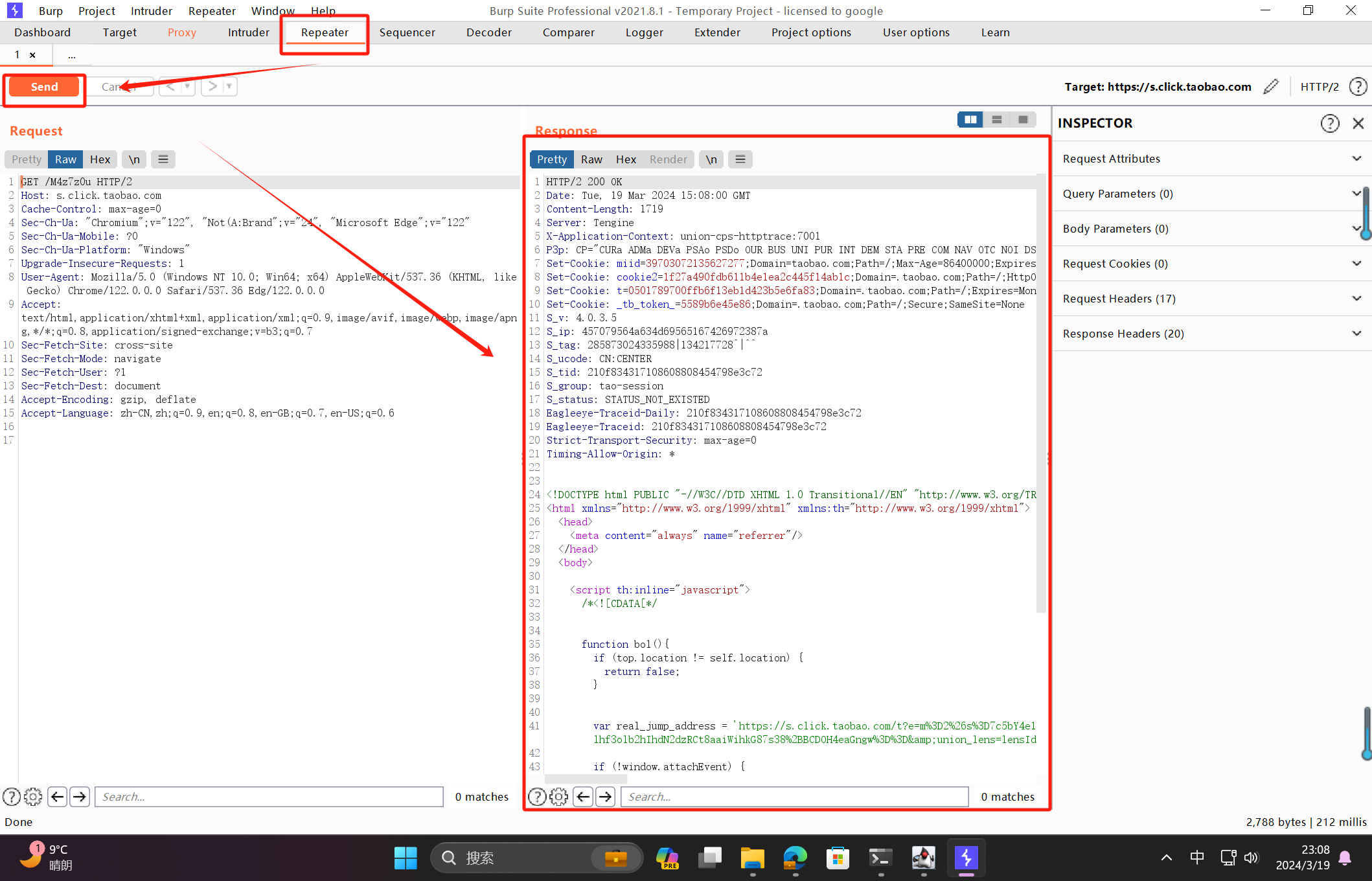

然后切换到Reapter选项卡,即可看到转过来的请求。单击Go按钮即可将请求重新发送出去,在右侧窗口中即可看到请求的返回包,如图所示

🔎6.Apifox

Apifox是一个在线API设计和协作工具。它提供了一个直观的界面,用于创建、管理和文档化API。用户可以使用Apifox设计API的端点、请求和响应,并定义参数、验证和示例数据。Apifox还支持多人协作,用户可以邀请团队成员参与API的设计和开发过程,并进行实时的协作和评论。除此之外,Apifox还提供了自动生成API文档的功能,让用户可以方便地分享和发布API文档。总之,Apifox是一个简单易用但功能强大的工具,适用于开发人员和团队进行API设计和开发。

🦋6.1 主要作用

构造请求包发送出去,并自动生成相应代码

🦋6.1 使用方法

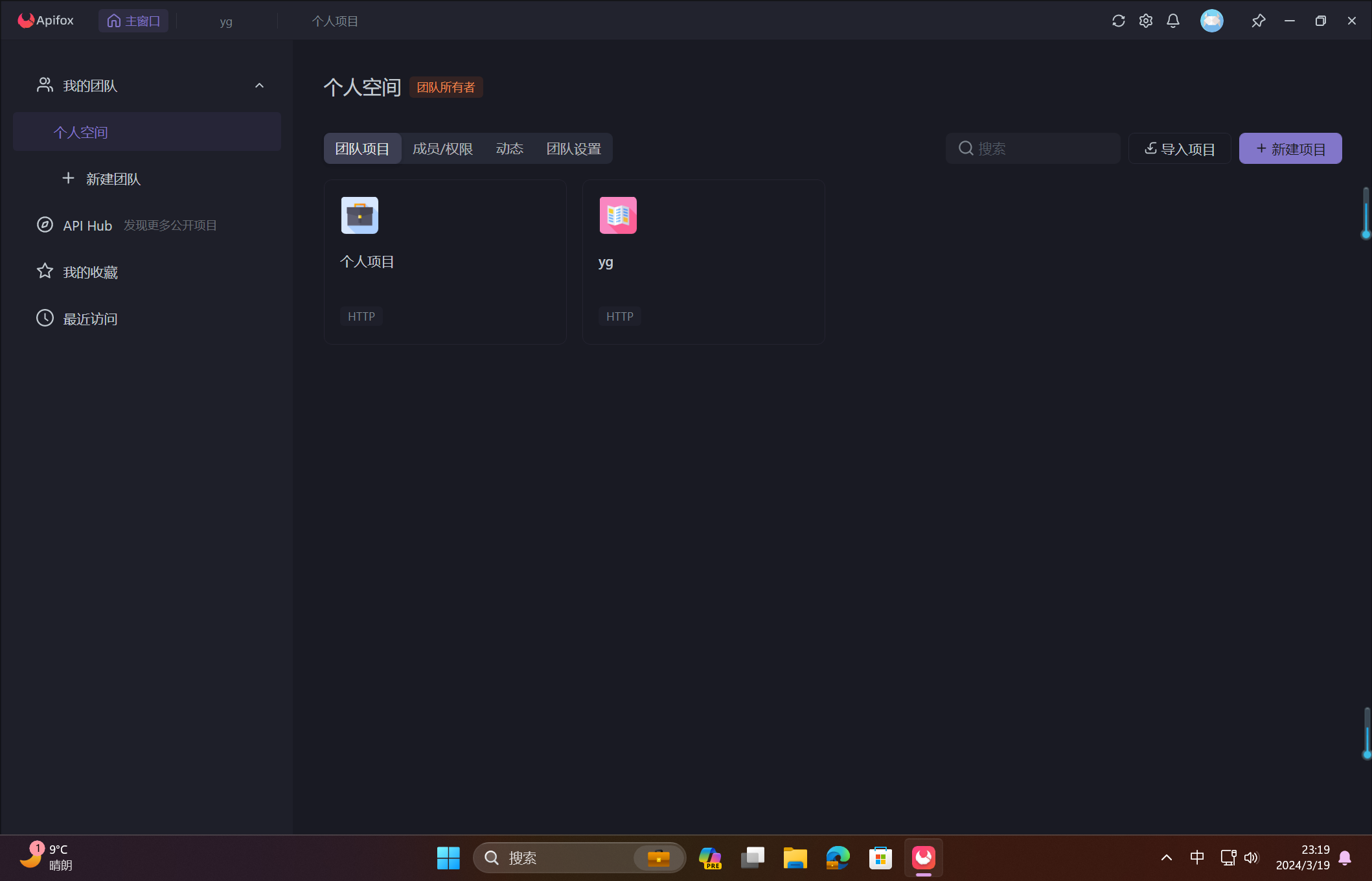

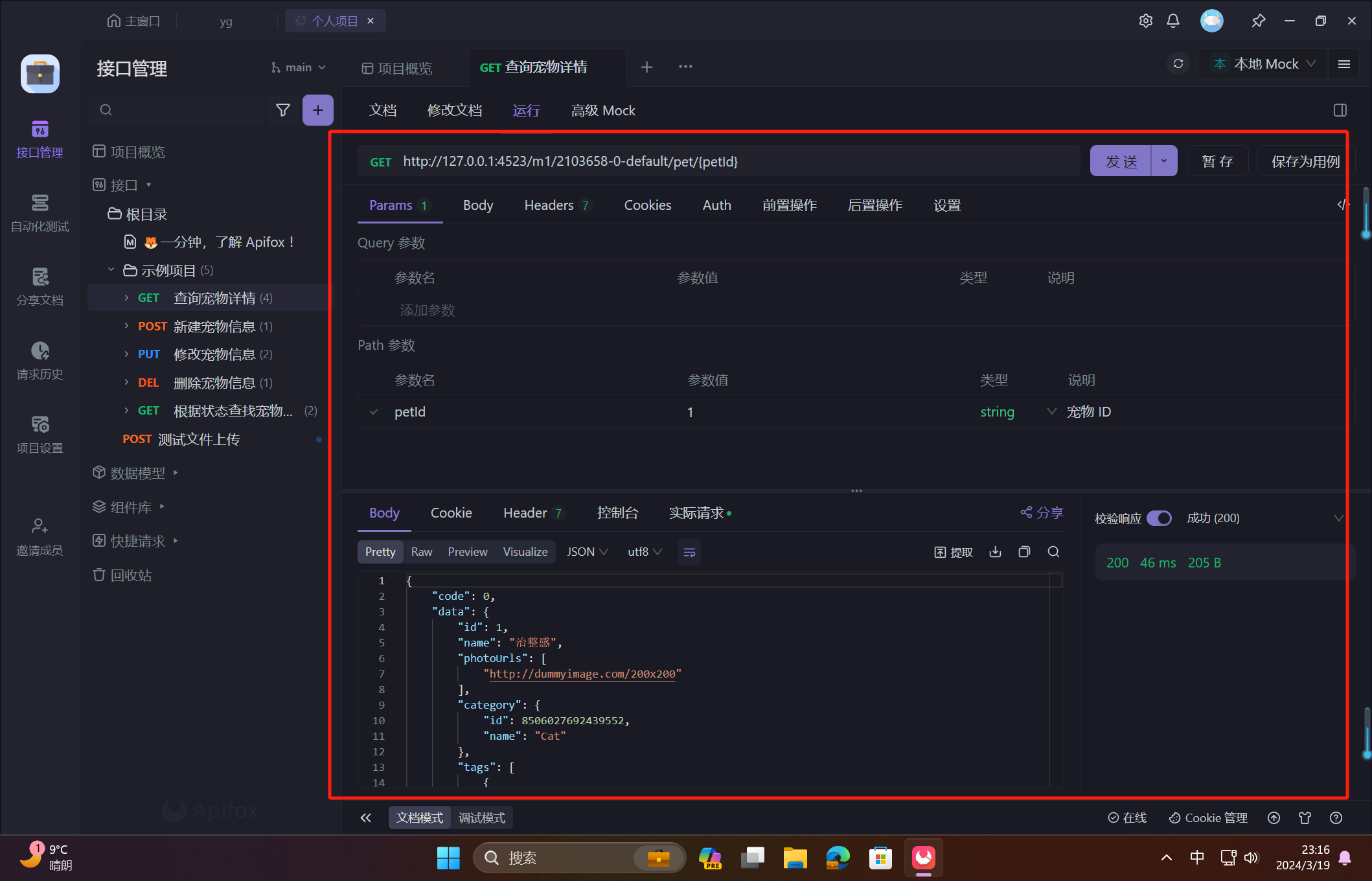

Apifox的使用界面如图所示

输入“URL”,同时可以编辑请求参数、请求头和请求体等参数,单击Send按钮即可发送请求看到返回,如图所示

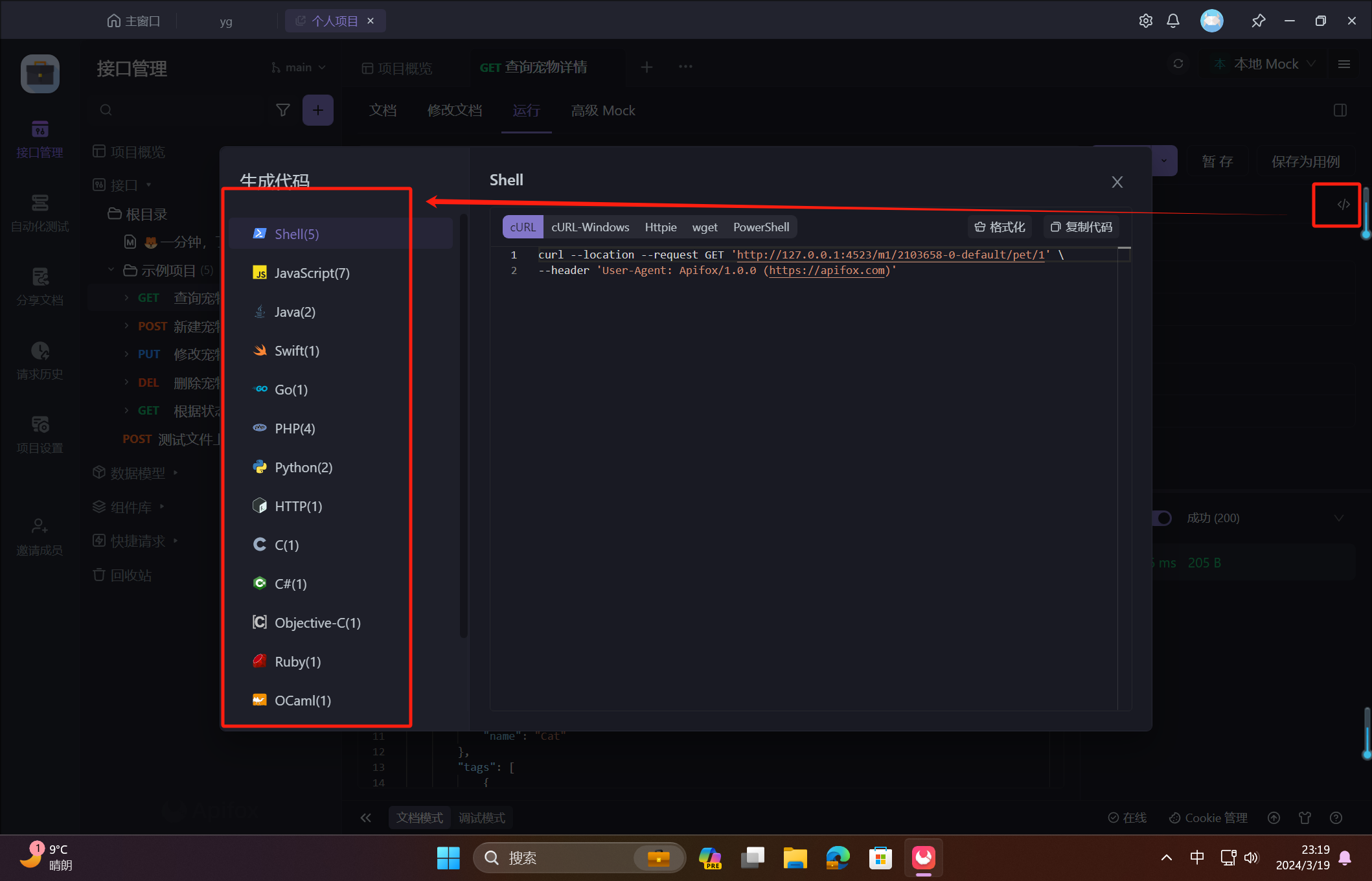

单击Code按钮即可看到自动生成的请求代码,可选择生成语言,如图所示

🚀二、案例解析–BUU BURP COURSE 1

下面一起来看看BUU BURP COURSE 1这个题目。

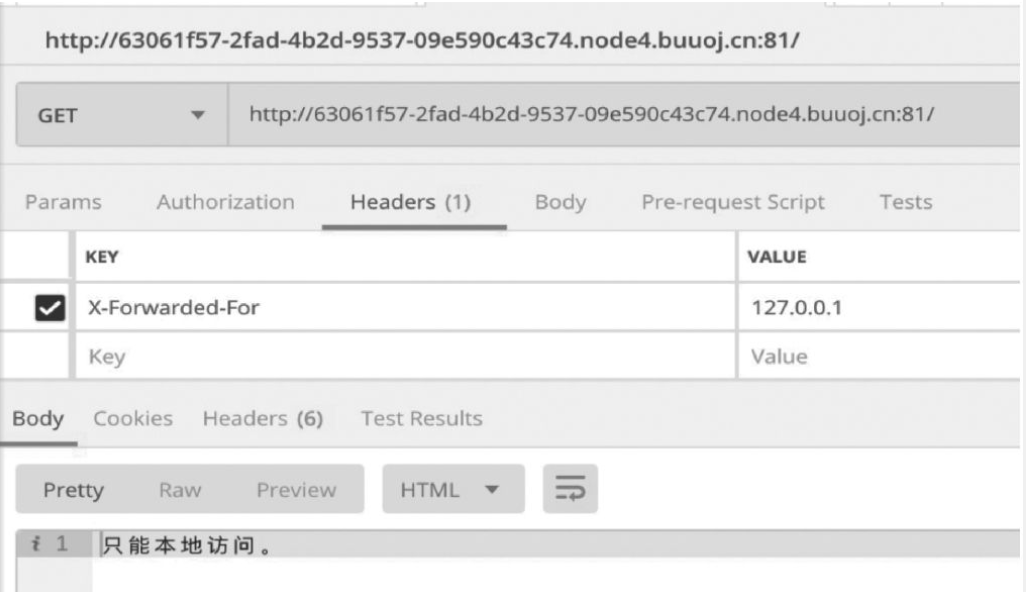

打开靶机,可以看到提示需要从本地访问。那么用Postman来构造一下请求。将URL填写进去,并在Headers处尝试伪造X-Forwarded-For、X-Client-Ip等可用于向后端服务器表示真实IP的头。127.0.0.1则代表想伪造当前访客IP为127.0.0.1,也就是localhost(即本地),如图所示。

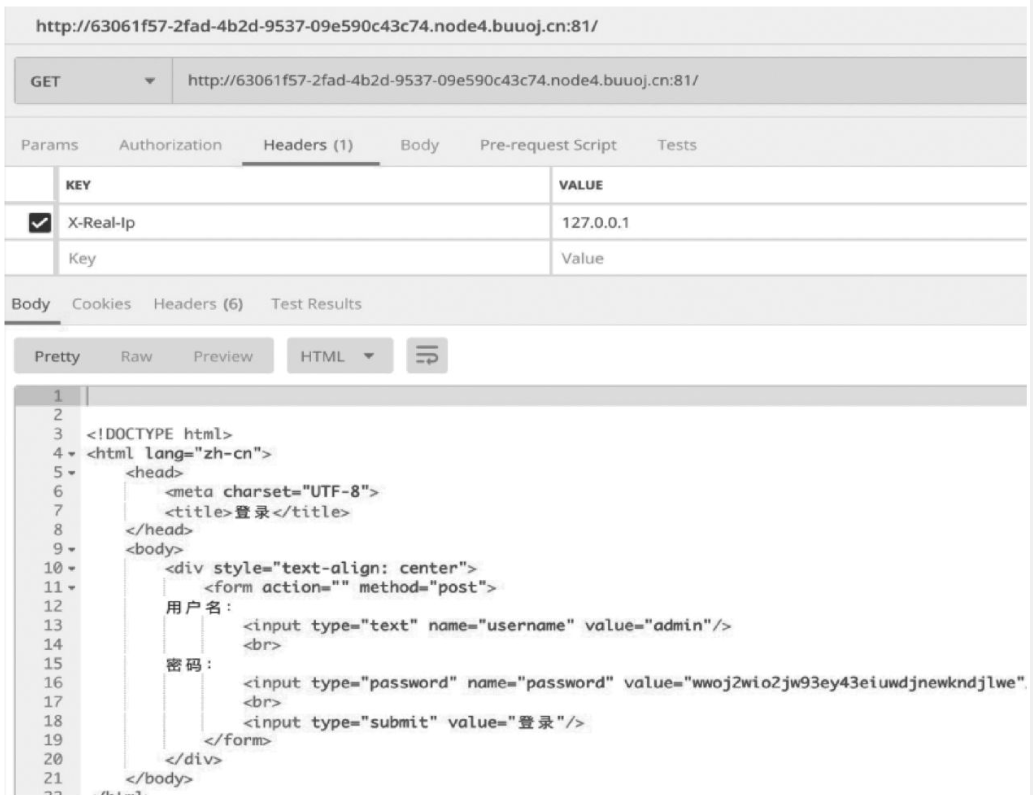

最后,经尝试发现X-Real-Ip头可行,如图所示

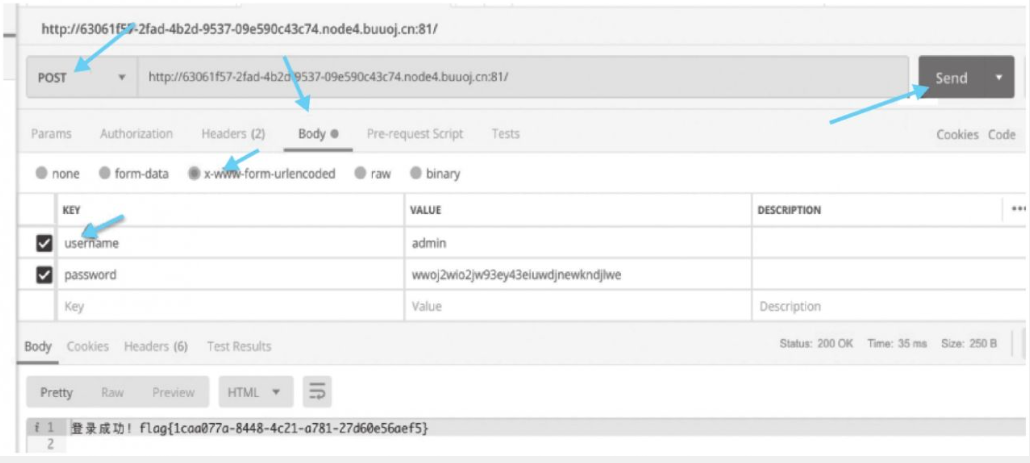

看页面上的提示是一个表单,里面提示了用户名为admin,密码为wwoj2wio2jw93ey43eiuw-djnewkndjlwe,那么需要构造一个POST请求,并携带这些信息。单击请求方法处,将请求方法换成POST,再选择Body选项卡,选择x-www-form-urlencoded类型,将username和password按图这样填写进去。再单击Send按钮,即可伪造请求成功,拿到flag。

🚀感谢:给读者的一封信

亲爱的读者,

我在这篇文章中投入了大量的心血和时间,希望为您提供有价值的内容。这篇文章包含了深入的研究和个人经验,我相信这些信息对您非常有帮助。

如果您觉得这篇文章对您有所帮助,我诚恳地请求您考虑赞赏1元钱的支持。这个金额不会对您的财务状况造成负担,但它会对我继续创作高质量的内容产生积极的影响。

我之所以写这篇文章,是因为我热爱分享有用的知识和见解。您的支持将帮助我继续这个使命,也鼓励我花更多的时间和精力创作更多有价值的内容。

如果您愿意支持我的创作,请扫描下面二维码,您的支持将不胜感激。同时,如果您有任何反馈或建议,也欢迎与我分享。

再次感谢您的阅读和支持!

最诚挚的问候, “愚公搬代码”

- 点赞

- 收藏

- 关注作者

评论(0)