在 Cisco 设备上配置 GRE 隧道

GRE 隧道 (Generic Routing Encapsulation, 通用路由封装) 是一种能够在不同网络之间传输各种类型流量的隧道协议。它允许在公共网络或不受信任的网络上创建虚拟的点对点连接,通常用于连接远程站点或在分支机构之间传递流量。在 Cisco 设备上配置 GRE 隧道是一项常见的任务,尤其是在需要连接多个网络段或实现多协议封装时。

1. GRE 隧道概述

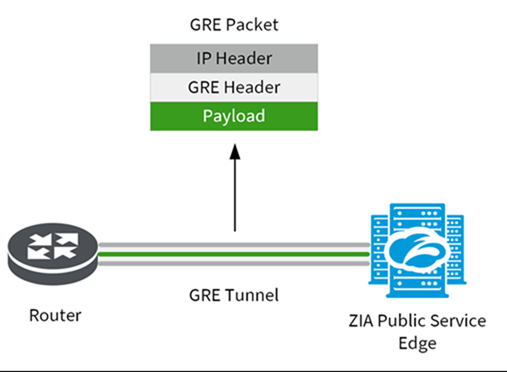

GRE 是一种轻量级的隧道协议,最初设计用来封装 IP 数据包。它可以封装任何三层协议的数据包(如 IPX、AppleTalk、IPv4/IPv6)并通过隧道传输。由于 GRE 的协议独立性,它广泛应用于各种网络架构中。

GRE 隧道的工作方式是将原始数据包封装在一个新的 IP 头中,从而形成一个 GRE 数据包。这个 GRE 数据包然后通过物理网络传输到目的地。在目的地,外部的 IP 和 GRE 头会被移除,原始数据包被恢复并转发到其最终目的地。

2. GRE 隧道的应用场景

GRE 隧道广泛应用于以下场景:

- 多协议网络连接:GRE 可以在不同网络之间封装多种协议的数据包,适用于需要连接多个异构网络的环境。

- 虚拟专用网 (VPN):在早期,GRE 隧道与 IPsec 结合使用,以实现虚拟专用网络 (VPN) 的构建。在这种配置中,GRE 提供封装功能,而 IPsec 提供加密和安全功能。

- 拓扑隐藏:GRE 隧道可以隐藏网络拓扑,确保网络结构的保密性和安全性。

- 跨越不支持路由协议的网络:当某些路由协议无法直接通过中间网络传输时,可以通过 GRE 隧道进行封装和传输。

3. 配置 GRE 隧道的基本步骤

在 Cisco 设备上配置 GRE 隧道可以分为以下几个步骤:

- 配置隧道接口:创建并配置 GRE 隧道接口。

- 设置源和目的地址:指定隧道的源和目的地 IP 地址。

- 配置静态路由或动态路由协议:确保隧道流量的路由。

3.1 配置隧道接口

首先,需要在 Cisco 路由器上创建一个逻辑隧道接口。隧道接口的配置类似于物理接口,但它是一个虚拟接口,专门用于隧道化流量。可以使用以下命令创建隧道接口:

interface Tunnel0

Tunnel0 是隧道接口的名称,你可以根据需要创建多个隧道接口,例如 Tunnel1, Tunnel2 等。

3.2 设置源和目的地址

在创建了隧道接口之后,需要配置隧道的源地址和目的地址。源地址通常是路由器的一个物理接口地址,而目的地址是远程路由器的接口地址。

interface Tunnel0

ip address 10.1.1.1 255.255.255.252

tunnel source GigabitEthernet0/1

tunnel destination 192.168.2.1

在这个配置中:

ip address 10.1.1.1 255.255.255.252:为隧道接口分配 IP 地址。tunnel source GigabitEthernet0/1:指定隧道源地址为路由器GigabitEthernet0/1接口的 IP 地址。tunnel destination 192.168.2.1:指定隧道目的地址为远程设备的 IP 地址192.168.2.1。

3.3 配置路由

为了让数据包通过隧道传输,必须配置静态路由或使用动态路由协议。在本示例中,使用静态路由:

ip route 192.168.3.0 255.255.255.0 Tunnel0

这个命令告诉路由器所有到达 192.168.3.0/24 网段的流量都通过 Tunnel0 接口转发。

4. GRE 隧道的高级配置

Cisco 设备上可以通过多种高级配置选项来优化和增强 GRE 隧道的功能。

4.1 GRE 隧道的加密

虽然 GRE 本身不提供加密,但可以将 GRE 与 IPsec 结合使用,以确保隧道流量的安全性。这种结合配置通常用于构建安全的 VPN 连接。

首先,配置 IPsec 的加密和认证:

crypto isakmp policy 1

encr aes

authentication pre-share

group 2

crypto isakmp key cisco123 address 192.168.2.1

接着,配置 IPsec 保护 GRE 隧道:

crypto ipsec transform-set MYSET esp-aes esp-sha-hmac

crypto map MYMAP 10 ipsec-isakmp

set peer 192.168.2.1

set transform-set MYSET

match address 101

然后,将 IPsec 映射应用到物理接口:

interface GigabitEthernet0/1

crypto map MYMAP

通过这种配置,所有通过 GigabitEthernet0/1 发送到 192.168.2.1 的 GRE 隧道流量都将受到 IPsec 的保护。

4.2 GRE Keepalive 配置

为了监控隧道的健康状态,可以配置 GRE Keepalive。这将定期发送探测包,以确保隧道的可用性。配置命令如下:

interface Tunnel0

keepalive 10 3

在这个例子中,keepalive 10 3 表示每 10 秒发送一次探测包,如果连续 3 次探测失败,隧道将被标记为不可用。

4.3 多点 GRE 隧道

多点 GRE (Multipoint GRE, mGRE) 是 GRE 的一种扩展,允许在同一隧道接口上创建多个 GRE 隧道终端。mGRE 通常与动态多点 VPN (DMVPN) 结合使用。

在 Cisco 设备上配置 mGRE 的示例如下:

interface Tunnel0

ip address 10.1.1.1 255.255.255.0

tunnel source GigabitEthernet0/1

tunnel mode gre multipoint

在这个配置中,tunnel mode gre multipoint 启用了多点 GRE 模式。

5. GRE 隧道的常见问题及故障排除

配置 GRE 隧道时可能会遇到各种问题,以下是一些常见问题及其故障排除方法:

- 隧道不可达:检查隧道的源和目的地址是否正确配置,确保中间网络没有阻止 GRE 流量。

- 数据包丢失或延迟:可能是由于 MTU 问题,确保隧道接口的 MTU 设置合理,避免数据包分片或丢弃。

- IPsec 加密失败:检查 IPsec 配置,确保双方的加密和认证参数匹配。

- 路由问题:如果流量没有通过隧道传输,检查路由表,确保正确配置了静态路由或动态路由协议。

6. GRE 隧道与其他隧道协议的比较

GRE 是一种简单且广泛支持的隧道协议,但它并不是唯一的选择。根据网络需求,其他隧道协议如 IPsec、L2TP、MPLS 等也可以考虑使用。以下是 GRE 与其他隧道协议的一些比较:

- IPsec 隧道:提供强大的加密和认证功能,适用于需要高安全性的环境。相比之下,GRE 更适合用于协议封装和多点连接场景。

- L2TP 隧道:常用于远程访问 VPN,封装层次更低,适合需要较低延迟的应用。

- MPLS 隧道:用于服务提供商网络,支持更复杂的流量工程和服务质量管理。

7. GRE 隧道的最佳实践

在实际部署中,以下是一些配置 GRE 隧道的最佳实践建议:

- 安全性:尽管 GRE 本身不加密,但在敏感数据传输时,建议与 IPsec 结合使用以提高安全性。

- 性能优化:配置合适的 MTU 和 TCP MSS 值,避免数据包分片问题,并确保最佳传输性能。

- 监控与维护:启用 GRE Keepalive 功能,以实时监控隧道的可用性,并定期检查隧道的状态。

- 点赞

- 收藏

- 关注作者

评论(0)