【愚公系列】2024年03月 《网络安全应急管理与技术实践》 035-网络安全应急技术与实践(PDCERF 应急响应方法-根除阶

🏆 作者简介,愚公搬代码

🏆《头衔》:华为云特约编辑,华为云云享专家,华为开发者专家,华为产品云测专家,CSDN博客专家,CSDN商业化专家,阿里云专家博主,阿里云签约作者,腾讯云优秀博主,腾讯云内容共创官,掘金优秀博主,51CTO博客专家等。

🏆《近期荣誉》:2022年度博客之星TOP2,2023年度博客之星TOP2,2022年华为云十佳博主,2023年华为云十佳博主等。

🏆《博客内容》:.NET、Java、Python、Go、Node、前端、IOS、Android、鸿蒙、Linux、物联网、网络安全、大数据、人工智能、U3D游戏、小程序等相关领域知识。

🏆🎉欢迎 👍点赞✍评论⭐收藏

🚀前言

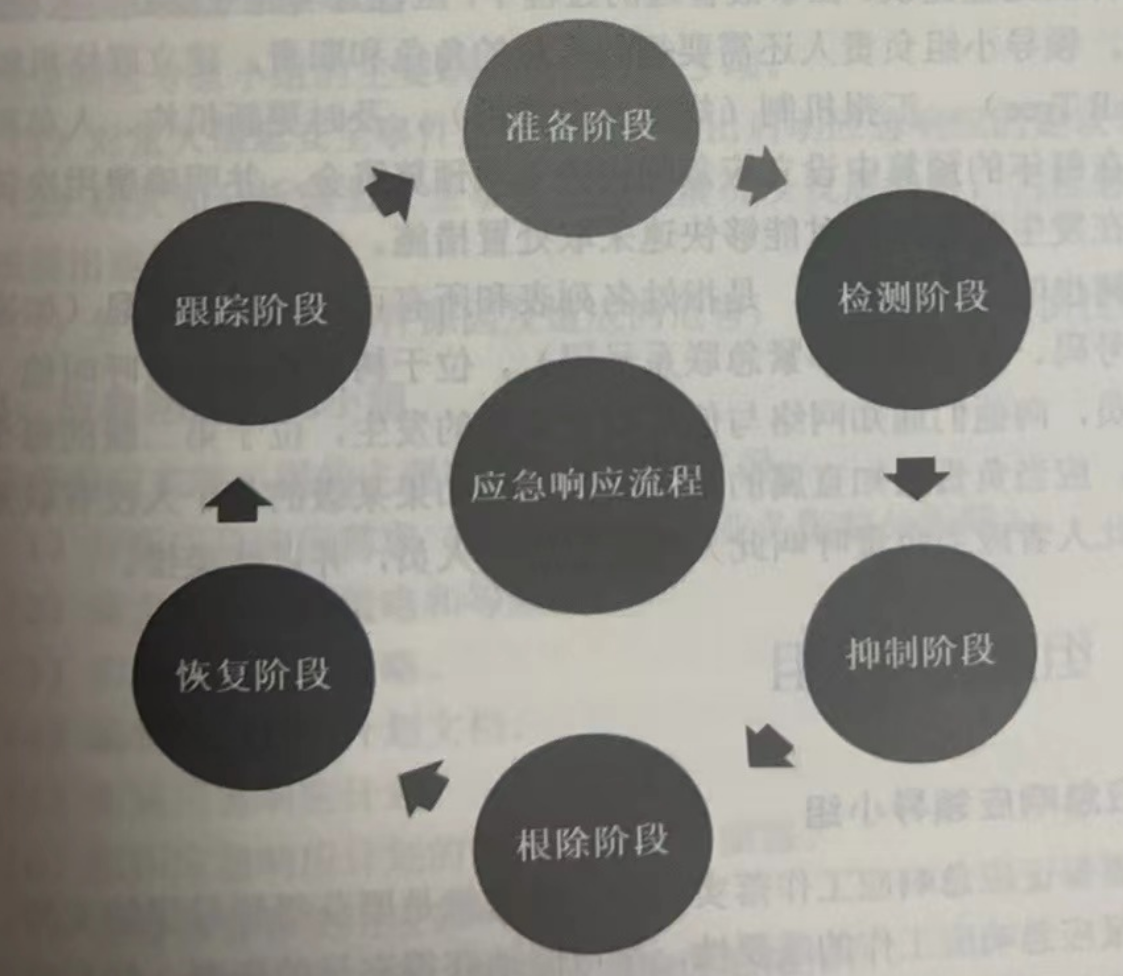

PDCERF方法于1987年由美国宾夕法尼亚匹兹堡软件工程研究所在关于应急响应的邀请工作会议上提出。该方法将应急响应分成准备(preparation)、检测(detection)、抑制(containment)、根除(eradication)、恢复(recovery)、跟踪(follow-up)6个阶段,如图13-1所示。尽管PDCERF方法是一种较为通用的应急响应方法,但并非安全事件应急响应的唯一选择。在实际应急响应过程中,这6个阶段并不一定严格存在,也不必严格按照这6个阶段的顺序进行。然而,PDCERF方法目前被认为是适用性较强的通用应急响应方法之一。在应对安全事件时,组织可以根据具体情况灵活运用PDCERF方法的各个阶段,以确保有效、及时地应对安全威胁,并最大程度地减少损失。

🚀一、根除阶段

在事件被抑制后,通过对有关恶意代码或行为的分析,找出导致网络安全事件发生的根源,并予以彻底根除。

🔎1.根除方法确定

整理受影响的系统:

- 确定所有可能受到影响的系统,包括网络设备、服务器、终端设备等。对于大型组织或企业来说,可能需要借助网络安全团队或专业的安全工具来进行系统扫描和漏洞评估,以确保没有遗漏。

准确判断网络安全事件原因:

-

分析入侵事件日志:查看系统、网络和应用日志,以获取关于被攻陷系统受到的攻击类型、攻击来源和攻击时间等信息。通过分析日志,可以判断攻击者使用的攻击方法和手段。

-

网络流量分析:对受影响系统的网络流量进行分析,以确定存在的异常流量、连接和传输行为。通过分析网络流量,可以发现异常的连接和数据流,并判断是否存在未知的入侵行为。

-

恶意代码分析:如果发现系统感染了恶意代码,需要对该代码进行分析,以确定攻击者是如何入侵系统的。可以借助安全工具,如反病毒软件或网络流量分析工具,对恶意代码进行检测和分析。

提出根除方案建议:

-

隔离受影响系统:将受到攻击的系统与其他系统隔离,以防止恶意活动扩散。可以通过网络隔离、断开网络连接或物理隔离等方式实现。

-

清除后门和恶意代码:对受到攻击的系统进行全面的检查和清理工作,确保所有的后门、恶意代码和恶意文件都被删除。可以借助反病毒软件、黑客工具和系统审计工具来进行清除工作。

-

修复漏洞和加固系统:根据攻击者的入侵手段和攻击路径,及时

🔎2.根除实施

整理的根除措施如下:

| 步骤 | 内容 |

|---|---|

| 1 | 使用可信工具:实施人员应使用经过验证和可信的工具进行安全事件的根除处理,不得使用受害系统已有的不可信文件或工具。确保根除过程的可靠性和安全性。 |

| 2 | 改变口令:对所有可能受到攻击的系统,更改全部口令,包括管理员账户、用户账户和其他关键账户。确保重新设置的口令足够复杂和安全。 |

| 3 | 去除入侵通路和修改:彻底清除所有入侵者可能留下的后门、恶意软件或修改。对所有受到攻击的系统进行系统扫描和杀毒操作,确保系统完全清除恶意内容。 |

| 4 | 修补漏洞:对受影响的系统进行漏洞修补,及时安装最新的补丁和更新。对可能存在的系统和应用程序漏洞进行修复,确保系统的安全性和稳定性。 |

| 5 | 增强防护功能:复查所有防护措施,如防火墙、入侵检测系统等的配置,并根据不同的入侵行为进行适当的调整。对未受到足够防护的系统,增加新的防护措施,提高系统的防护能力。 |

| 6 | 提高检测能力:及时更新入侵检测工具的检测策略,包括数据源、规则和算法等,以保证对类似入侵的及时检测。提升系统的检测能力,预防未来类似入侵事件再次发生。 |

| 7 | 重新安装系统:对受到攻击的系统进行重新安装,并对系统进行调整和配置。包括打补丁、修复系统错误,并确保系统没有新的漏洞存在,提供一个更加安全和稳定的环境。 |

🚀感谢:给读者的一封信

亲爱的读者,

我在这篇文章中投入了大量的心血和时间,希望为您提供有价值的内容。这篇文章包含了深入的研究和个人经验,我相信这些信息对您非常有帮助。

如果您觉得这篇文章对您有所帮助,我诚恳地请求您考虑赞赏1元钱的支持。这个金额不会对您的财务状况造成负担,但它会对我继续创作高质量的内容产生积极的影响。

我之所以写这篇文章,是因为我热爱分享有用的知识和见解。您的支持将帮助我继续这个使命,也鼓励我花更多的时间和精力创作更多有价值的内容。

如果您愿意支持我的创作,请扫描下面二维码,您的支持将不胜感激。同时,如果您有任何反馈或建议,也欢迎与我分享。

再次感谢您的阅读和支持!

最诚挚的问候, “愚公搬代码”

- 点赞

- 收藏

- 关注作者

评论(0)