【愚公系列】2024年03月 《网络安全应急管理与技术实践》 034-网络安全应急技术与实践(PDCERF 应急响应方法-抑制阶

🏆 作者简介,愚公搬代码

🏆《头衔》:华为云特约编辑,华为云云享专家,华为开发者专家,华为产品云测专家,CSDN博客专家,CSDN商业化专家,阿里云专家博主,阿里云签约作者,腾讯云优秀博主,腾讯云内容共创官,掘金优秀博主,51CTO博客专家等。

🏆《近期荣誉》:2022年度博客之星TOP2,2023年度博客之星TOP2,2022年华为云十佳博主,2023年华为云十佳博主等。

🏆《博客内容》:.NET、Java、Python、Go、Node、前端、IOS、Android、鸿蒙、Linux、物联网、网络安全、大数据、人工智能、U3D游戏、小程序等相关领域知识。

🏆🎉欢迎 👍点赞✍评论⭐收藏

🚀前言

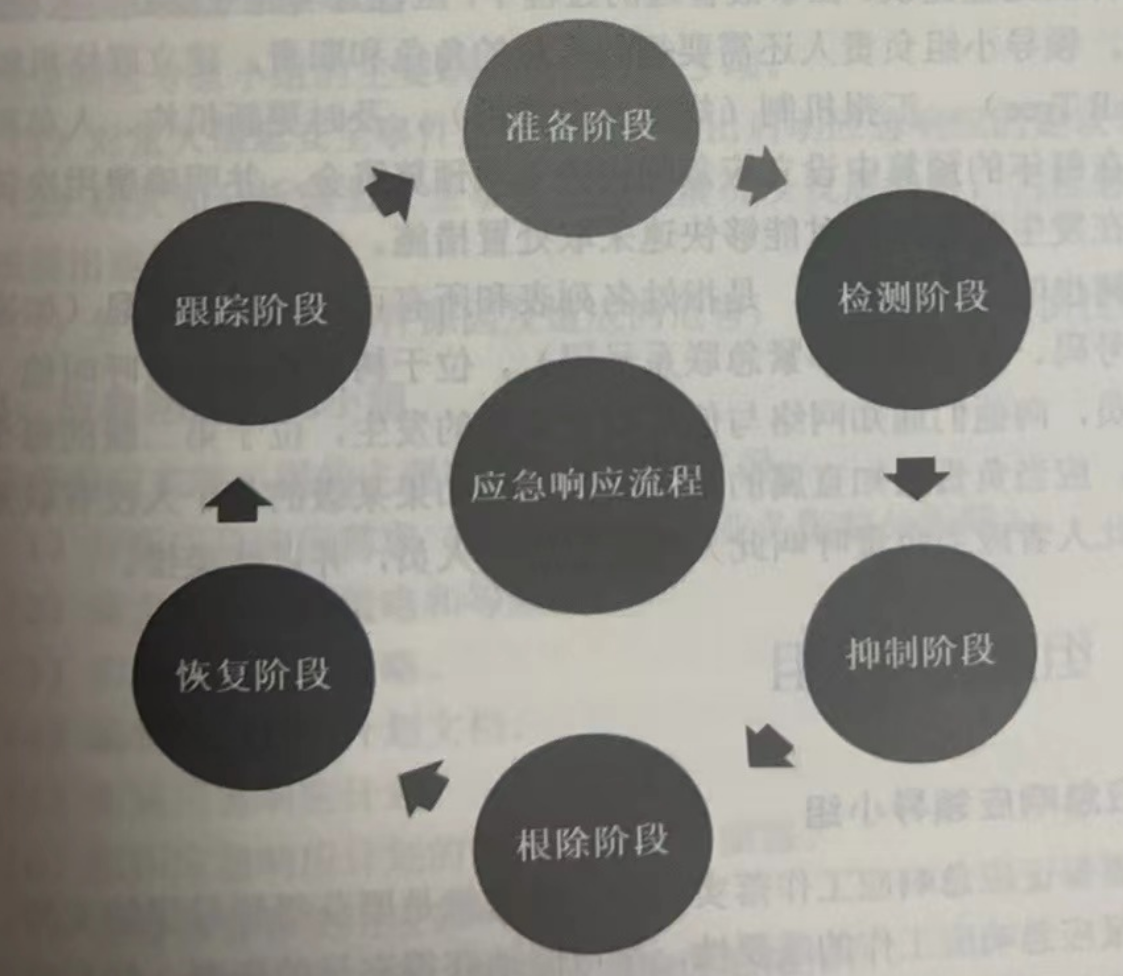

PDCERF方法于1987年由美国宾夕法尼亚匹兹堡软件工程研究所在关于应急响应的邀请工作会议上提出。该方法将应急响应分成准备(preparation)、检测(detection)、抑制(containment)、根除(eradication)、恢复(recovery)、跟踪(follow-up)6个阶段,如图13-1所示。尽管PDCERF方法是一种较为通用的应急响应方法,但并非安全事件应急响应的唯一选择。在实际应急响应过程中,这6个阶段并不一定严格存在,也不必严格按照这6个阶段的顺序进行。然而,PDCERF方法目前被认为是适用性较强的通用应急响应方法之一。在应对安全事件时,组织可以根据具体情况灵活运用PDCERF方法的各个阶段,以确保有效、及时地应对安全威胁,并最大程度地减少损失。

🚀一、抑制阶段

本阶段的目的是限制攻击的范围,抑制潜在的或进一步的攻击和破坏。

🔎1.抑制方法确定

实施人员应在检测分析的基础上确定与安全事件相应的抑制方法。在确定抑制方法时,需要考虑以下4点。

-

全面评估入侵范围、影响和损失:首先,需要对安全事件的入侵范围进行全面评估,明确受到入侵的系统、网络或数据资源。同时,还需评估入侵对企业或组织的影响和潜在损失,包括资金损失、声誉损害和业务中断等方面的影响。该评估将为确定抑制方法提供基本依据。

-

分析其他结论:在确定抑制方法时,应根据检测分析得到的其他结论,例如入侵者的来源和攻击手段等信息。这些结论可以帮助实施人员更好地了解入侵者的动机和能力,并为针对性地选择抑制方法提供参考。

-

关注业务和重点决策过程:在确定抑制方法时,实施人员需要考虑业务和重点决策过程。这包括确定哪些业务过程对组织或企业的正常运行至关重要,以及入侵事件可能对这些业务过程造成的影响。通过重点关注这些业务和决策过程,可以更有针对性地选择抑制方法,以最小化业务中断和损失。

-

考虑业务连续性:最后,实施人员在确定抑制方法时需要考虑业务连续性。这意味着在选择抑制方法时,需要确保在抑制安全事件的同时,不会对业务的正常运行造成更大的影响。实施人员应考虑到业务连续性的要求,以确保采取的抑制方法可以在尽可能短的时间内实施,并尽量减少对业务的干扰。

🔎2.抑制方法认可

抑制方法认可步骤如下。

(1) 分析并确认面临的首要问题:

在这个阶段,我们需要明确当前面临的首要问题是什么。这可以是一个特定的业务难题,也可以是一个组织内部的挑战,或者是一个外部环境的变化。确定首要问题是解决问题的第一步。

(2) 确认抑制方法和相应的措施:

一旦我们确认了首要问题,我们需要确定适用的抑制方法和相应的措施。这些抑制方法可以包括采取行动来解决问题,寻找合作伙伴或资源来支持解决,或者改变策略或流程来应对问题。

(3) 在采取抑制措施之前,应明确可能存在的风险,制定应变和回退措施:

在实施抑制措施之前,我们需要考虑可能存在的风险和不确定性。这些风险可能包括项目失败、资源不足、技术问题等。为了应对这些风险,我们需要制定相应的应变和回退措施,以确保在出现问题时能够及时应对和解决。

🔎3.抑制实施

实施人员应严格按照以下约定实施抑制措施,不得随意更改抑制措施和范围。抑制措施宜包含但不限于以下10个方面:

| 序号 | 抑制措施 |

|---|---|

| 1 | 监视系统和网络活动:通过实时监控系统和网络活动,及时发现异常行为和入侵事件。 |

| 2 | 提高系统或网络行为的监控级别:增强系统或网络行为监控的灵敏度和精确度,以便更早地发现威胁。 |

| 3 | 修改防火墙、路由器等设备的过滤规则:根据安全需求和威胁情况,合理调整防火墙、路由器等设备的过滤规则,增强网络安全防护能力。 |

| 4 | 尽可能停用系统服务:停用不必要的系统服务,减少攻击面,降低系统被攻击的风险。 |

| 5 | 停止文件共享:关闭文件共享功能,防止恶意软件通过共享文件传播。 |

| 6 | 改变口令:及时更换弱口令,增加系统的安全性。 |

| 7 | 停用或删除被攻破的登录账号:对于已经被攻破或者存在安全风险的登录账号,立即停用或删除,防止攻击者继续利用。 |

| 8 | 将被攻陷的系统从网络断开:对于被攻陷的系统,及时断开与网络的连接,以阻止攻击者的进一步入侵。 |

| 9 | 暂时关闭被攻陷的系统:对于严重受损的系统,暂时关闭,以防止继续被攻击,同时进行修复和恢复工作。 |

| 10 | 设置陷阱,如蜜罐系统:为了诱捕攻击者并收集相关信息,设置蜜罐系统,模拟目标系统,吸引攻击者的注意。 |

在实施抑制措施时,应注意及时截屏,以便记录和审计。同时,应使用可信的工具进行安全事件的抑制处理,避免使用受害系统已有的不可信文件,以防进一步危害系统安全。

🚀感谢:给读者的一封信

亲爱的读者,

我在这篇文章中投入了大量的心血和时间,希望为您提供有价值的内容。这篇文章包含了深入的研究和个人经验,我相信这些信息对您非常有帮助。

如果您觉得这篇文章对您有所帮助,我诚恳地请求您考虑赞赏1元钱的支持。这个金额不会对您的财务状况造成负担,但它会对我继续创作高质量的内容产生积极的影响。

我之所以写这篇文章,是因为我热爱分享有用的知识和见解。您的支持将帮助我继续这个使命,也鼓励我花更多的时间和精力创作更多有价值的内容。

如果您愿意支持我的创作,请扫描下面二维码,您的支持将不胜感激。同时,如果您有任何反馈或建议,也欢迎与我分享。

再次感谢您的阅读和支持!

最诚挚的问候, “愚公搬代码”

- 点赞

- 收藏

- 关注作者

评论(0)