【愚公系列】2024年03月 《网络安全应急管理与技术实践》 011-网络安全应急技术与实践(网络层-Wireshark进行无线

🏆 作者简介,愚公搬代码

🏆《头衔》:华为云特约编辑,华为云云享专家,华为开发者专家,华为产品云测专家,CSDN博客专家,CSDN商业化专家,阿里云专家博主,阿里云签约作者,腾讯云优秀博主,腾讯云内容共创官,掘金优秀博主,51CTO博客专家等。

🏆《近期荣誉》:2022年度博客之星TOP2,2023年度博客之星TOP2,2022年华为云十佳博主,2023年华为云十佳博主等。

🏆《博客内容》:.NET、Java、Python、Go、Node、前端、IOS、Android、鸿蒙、Linux、物联网、网络安全、大数据、人工智能、U3D游戏、小程序等相关领域知识。

🏆🎉欢迎 👍点赞✍评论⭐收藏

🚀前言

Wireshark是一款网络协议分析工具,可以帮助用户捕获和分析网络数据包。在无线网络环境中,Wireshark可以用来监听和分析无线网络流量,帮助用户了解网络中的通信情况和问题。

以下是使用Wireshark进行无线监听重现分析的步骤:

-

安装Wireshark:首先,您需要从Wireshark官方网站下载并安装Wireshark软件。Wireshark有适用于不同操作系统的版本,包括Windows、Mac和Linux。

-

连接无线网卡:您需要确保您的计算机上有无线网卡,并且已经连接到目标无线网络。如果您使用的是移动设备(如笔记本电脑),请确保无线网卡处于启用状态。

-

打开Wireshark:启动Wireshark后,您将看到一个界面,其中显示了计算机上的所有网络接口。找到您的无线网卡,单击它以选择它。

-

开始捕获数据包:在Wireshark主界面的菜单栏上,点击“Capture”(捕获)选项,然后选择“Start”(开始)按钮。Wireshark将开始捕获无线网络流量。

-

分析数据包:一旦Wireshark开始捕获数据包,它将显示捕获的数据包列表。您可以使用各种过滤器和显示选项来浏览、过滤和分析数据包。例如,您可以使用过滤器来只显示来自特定IP地址或特定协议的数据包。

-

停止捕获和保存数据包:当您想要停止捕获数据包时,点击Wireshark界面上的“Stop”(停止)按钮。然后,您可以选择将捕获的数据包保存到文件中,以备进一步分析或分享。

-

分析和解释数据包:通过分析捕获的数据包,您可以了解无线网络中的通信流量、协议使用情况、错误和问题。Wireshark提供了丰富的分析功能,例如统计信息、协议解析、流量图表和会话重建等。

使用Wireshark进行无线监听重现分析需要一定的网络知识和技能。需要了解无线网络协议、加密方法和网络安全原理,以及Wireshark的使用技巧和分析能力。

🚀一、Wireshark 进行无线监听重现分析

🔎1.开启无线网卡监听模式。

kali不支持内置网卡,仅仅支持usb网卡。我用的虚拟机。首先在虚拟机的可移动设备里打开usb网卡的连接,执行ifconfig命令,使用如下命令将无线网卡禁用。

ifconfig wlan0 down

使用iwconfg 工具启动监听模式。

iwconfig wlan0 mode monitor

使用如下命令将无线网卡激活。

ifconfig wlan0 up

注意:这里 wlan0为外置无线网络接口名称,注意查看自己的网卡,网卡名称要根据实际修改,不一定是 wlan0,也可能是 wlan1、wlan2 等。

🔎2.获取 Wi-Fi 的 raw psk

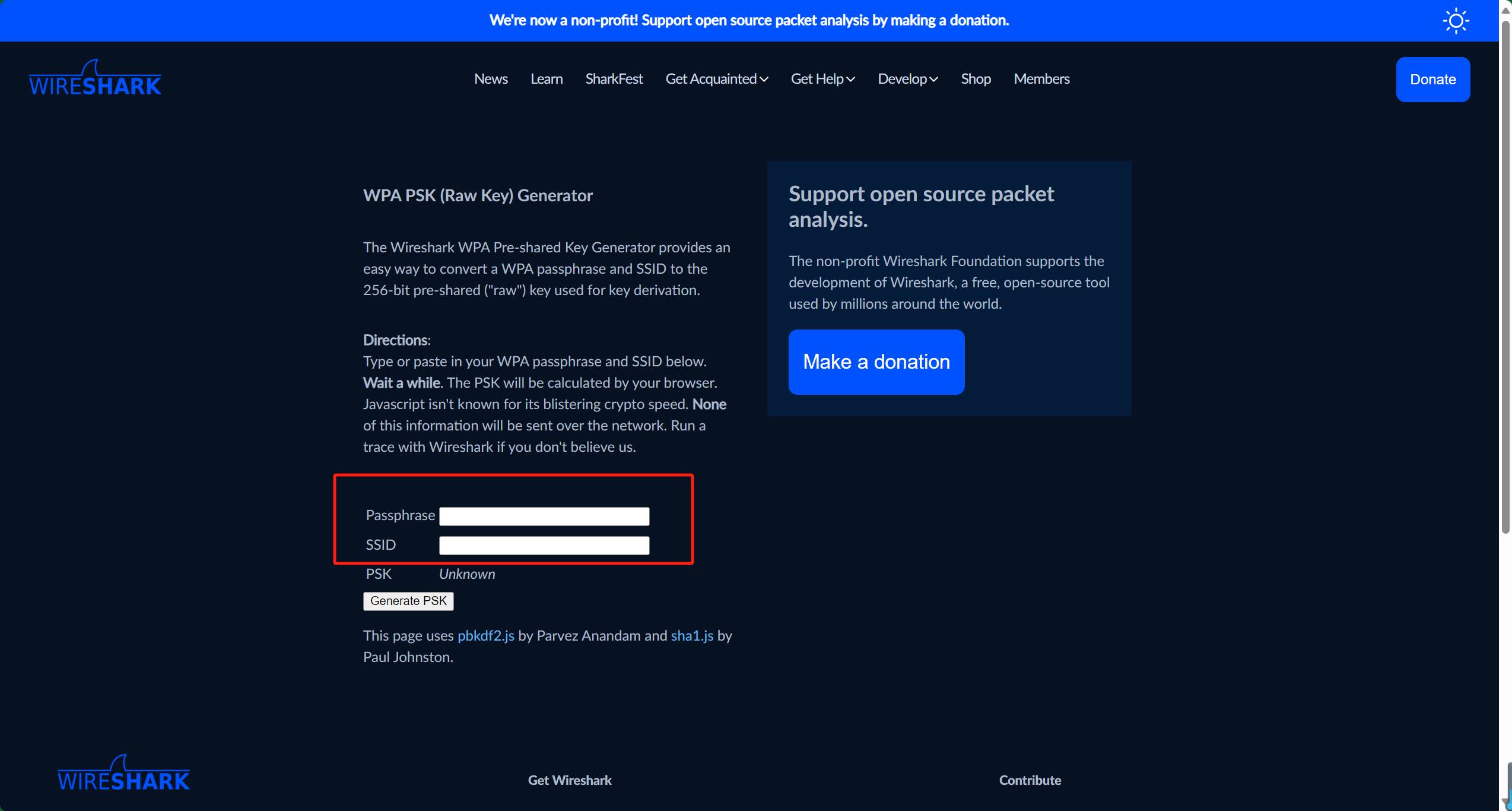

进入 https://www.wireshark.org/tools/wpa-psk.html,在相应位置输入 Wi-Fi名称和密码,单击“Generate PSK”按钮,如图所示

🔎3.配置 Wireshark

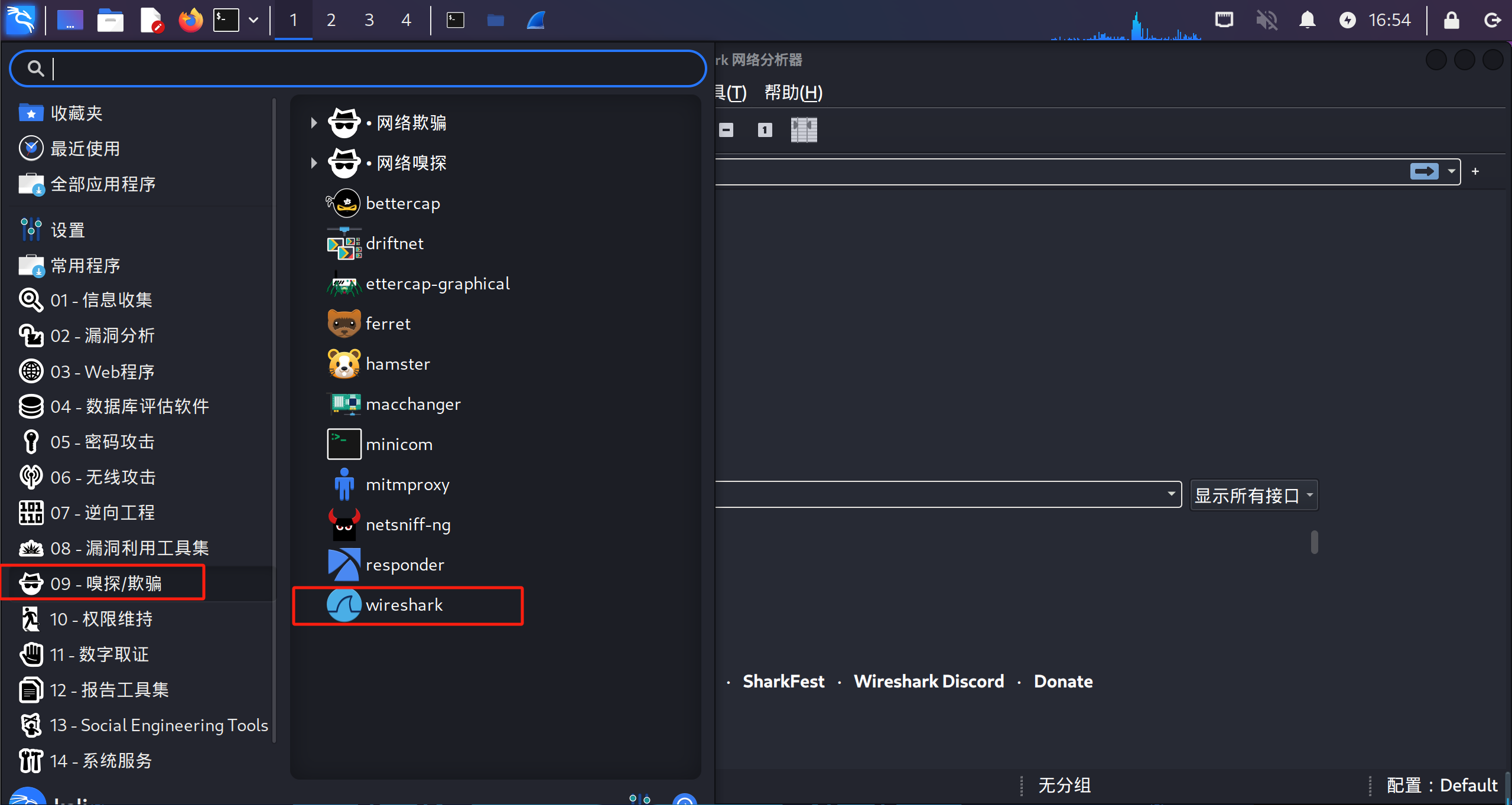

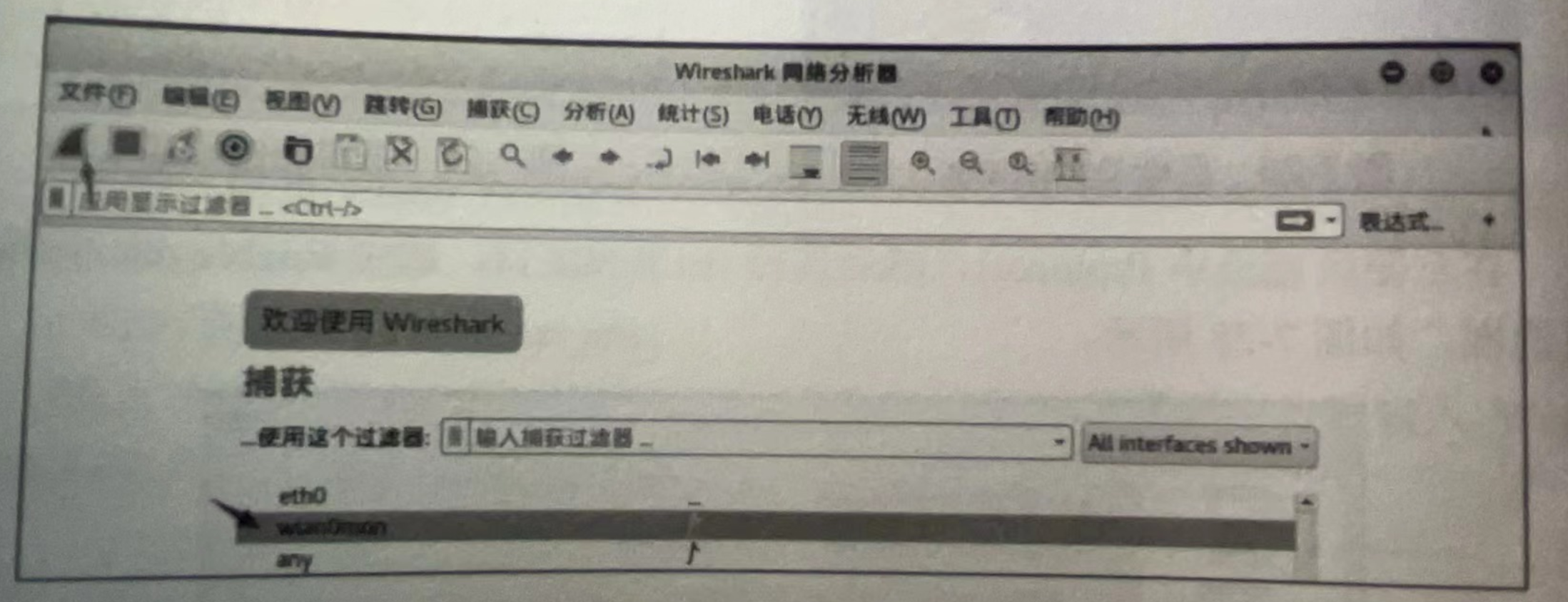

当虚拟机接上外置无线网卡后,选择应用程序→嗅探/欺骗→wireshad启动 Wireshark 工具,如图所示。

此时可能会弹出窗口报告错误,因为是在 root 用户下运行 Wireshark,所以禁用了一些可能影响系统安全的功能,自接单击 OK 按钮即可,不会影响下一步操作。

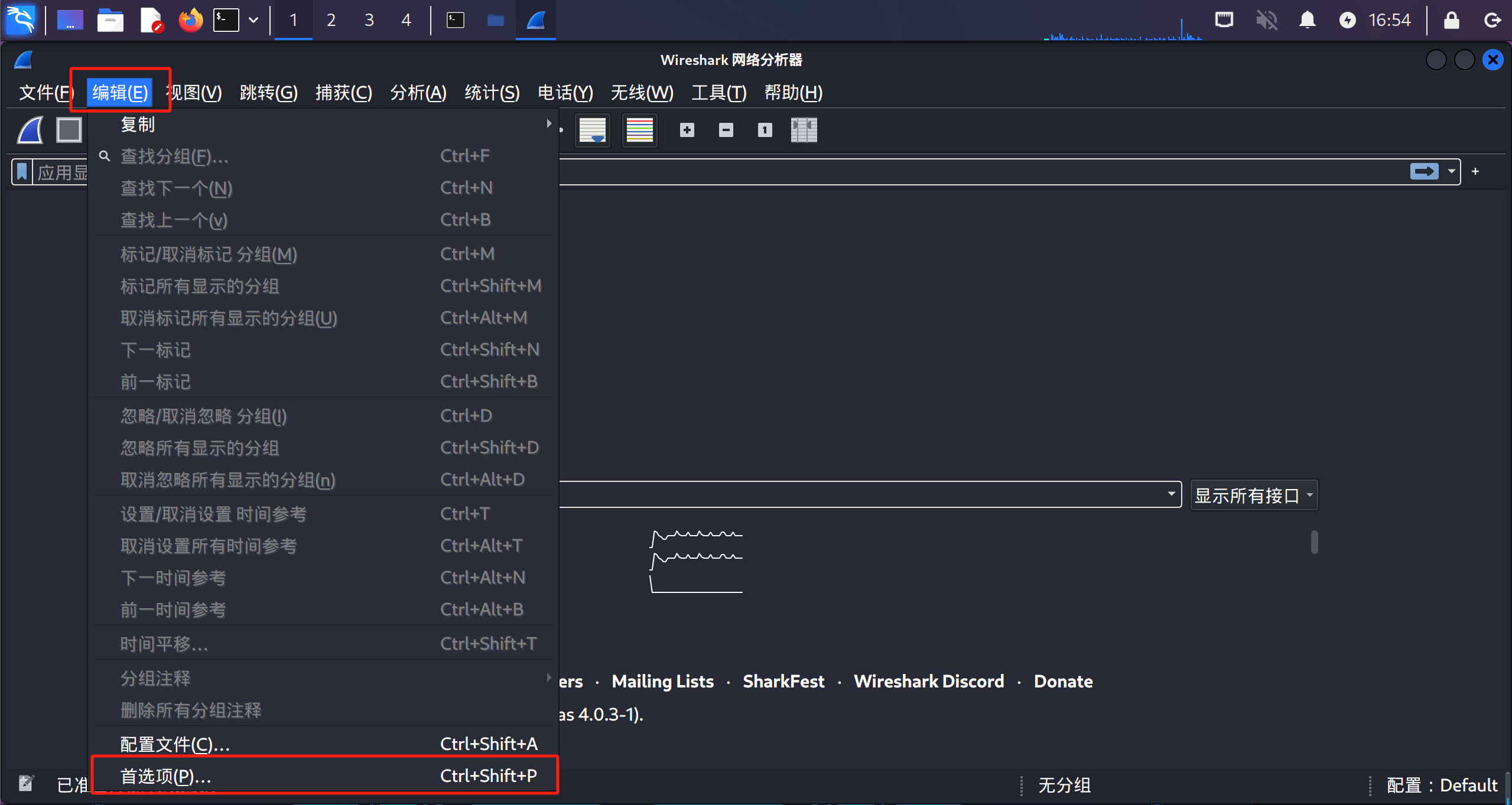

选择“编辑”→“首选项”命令进行配置,如图所示

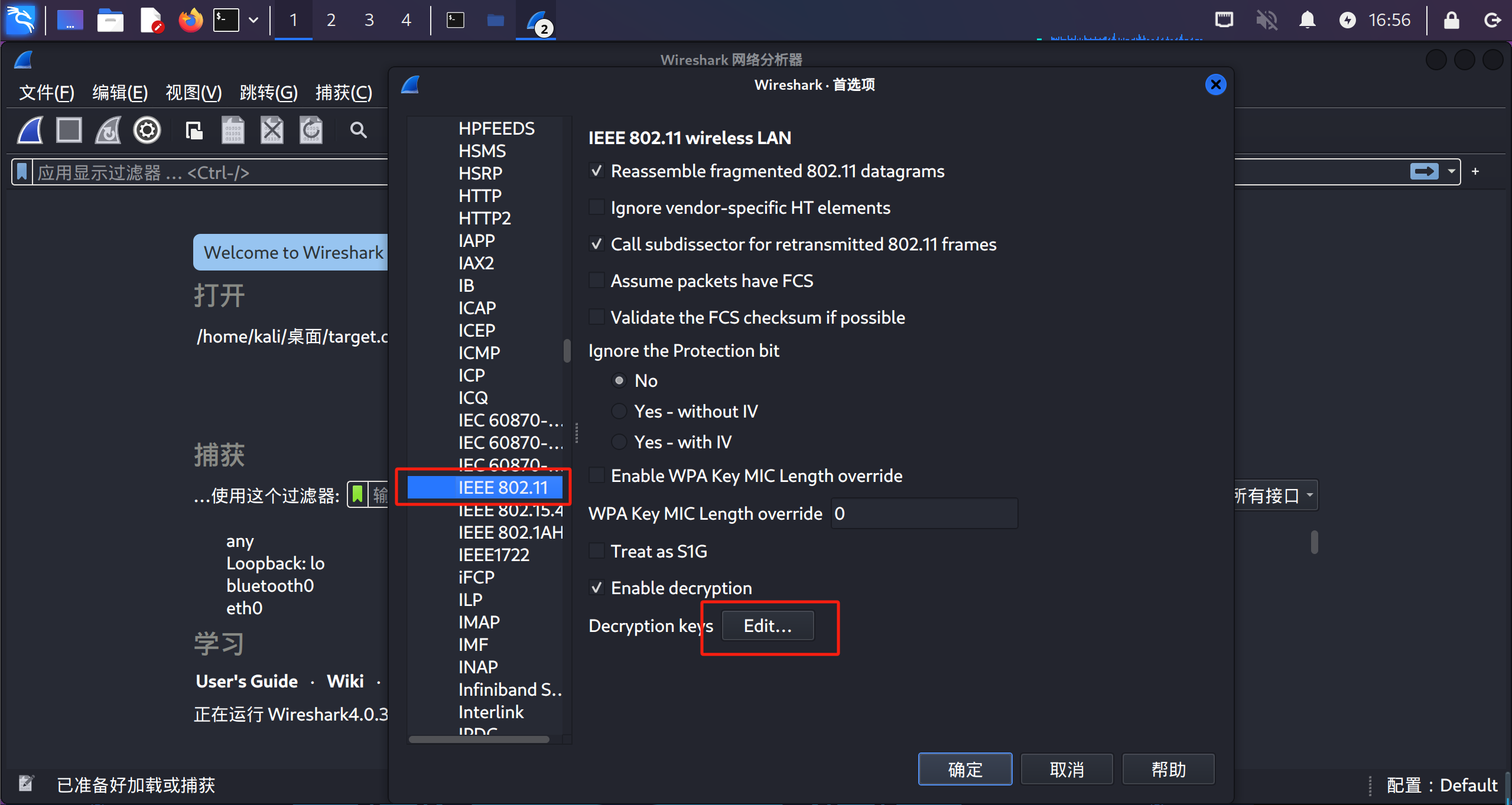

在左侧区域选中 Protocols,然后选择IEEE802.11,选中Enable decryption复选框,如图所示

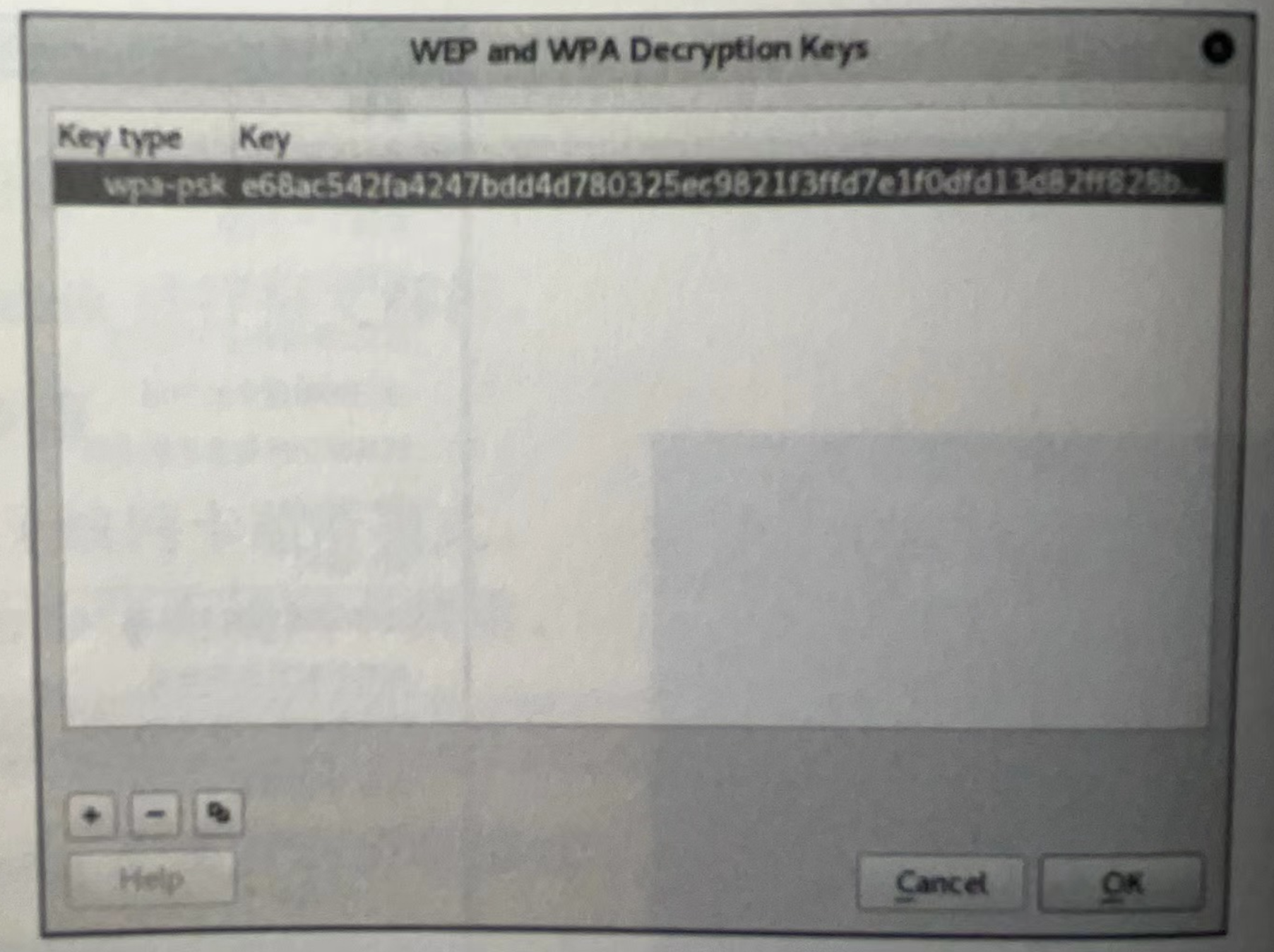

单击 Decryption keys 后面的 Edit 按钮,在弹出的窗口中单击左下角“+”按钮添加新码,如图所示,选择Keytype为wpa-psk,Key 为之前生成的raw PSK。

选中 wlan0mon 开始监听,如图所示

注意:网卡后和心电图一样的东西代表网卡的流量。

🔎3.进行Wireshark 数据包过滤和分析

常用过滤规则如下。

- ip.src==127.0.0.1:过滤源P为127.0.0.1的包。

- ip.dst==127.0.0.1:过滤目标P为 127.0.0.1的包。

- ip.adr==127.0.0.1:过滤源或目标为127.0.0.1 的包,

- tcp.port-==8080:过滤经过8080端口的包。

- tcp.port>=8080:过滤经过端口号大于8080端口的包

Tcp:过滤所有 TCP 包。

http:过滤所有 HTTP 包。

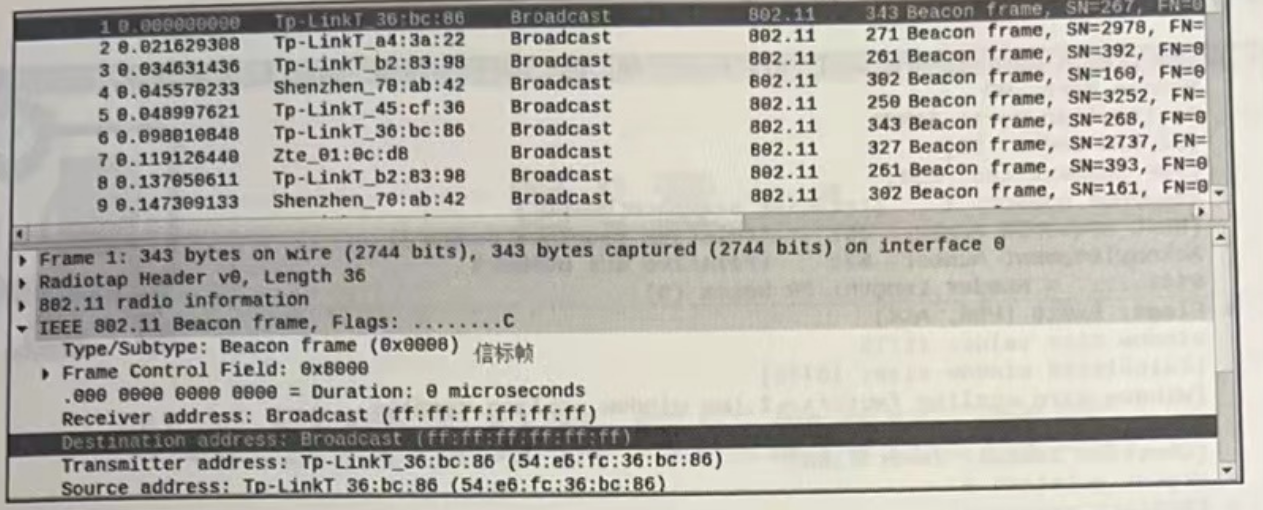

下面分析数据包。首先,在监听模式下的网卡只有成功破解数据包后才能知道数据包类型,否则一律是白色的IEEE802.11头的数据包。这种数据包只能看到一些基本信息,如是否为广播,是数据帧还是信标帧等,如图所示

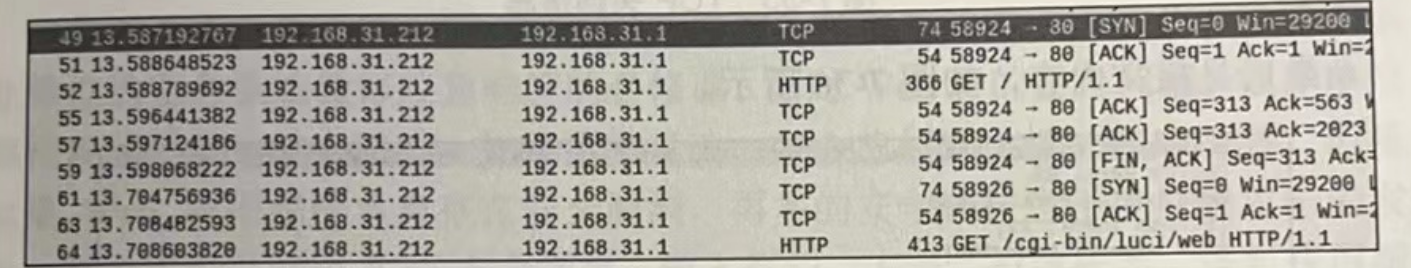

只有在接收到4个握手包后才能解析该客户端的报文信息。可通过过TCP查看是否得到握手包,因为握手包最先收到的一定是TCP。最先收到的握手包信息如,如图所示

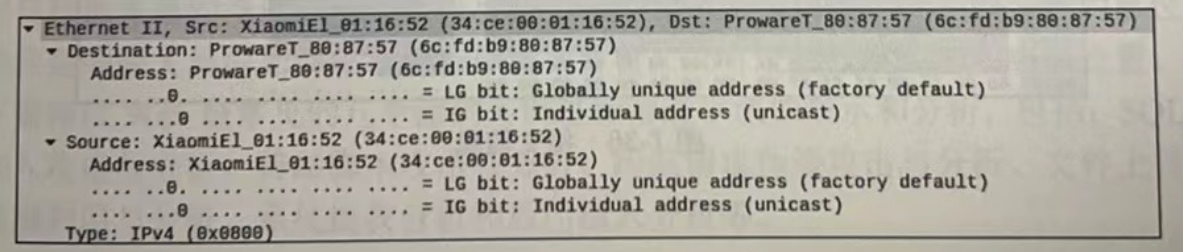

具体报文信息以 HTTP报文为例,其中,IEEE802.11头包括帧控制信息(Fram ControlFiled),显示这是一个数据帧,还有AP的essd(名称)和 bsid(MAC 地址),如图所示

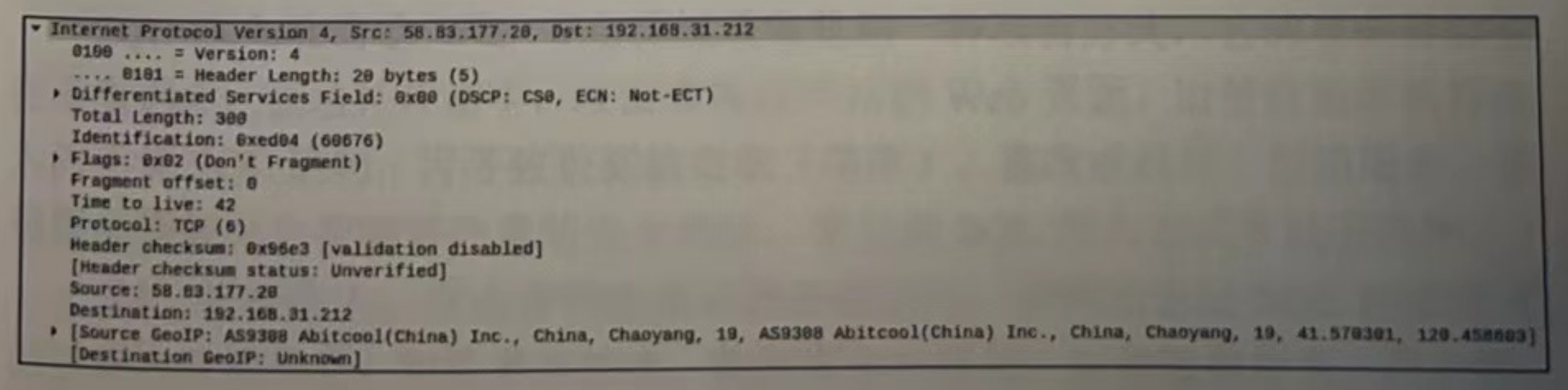

IP头包括源(Source)IP和目标(Destination)IP 及相关信息:校验码(checksum)、地理位置(最后一行),如图所示

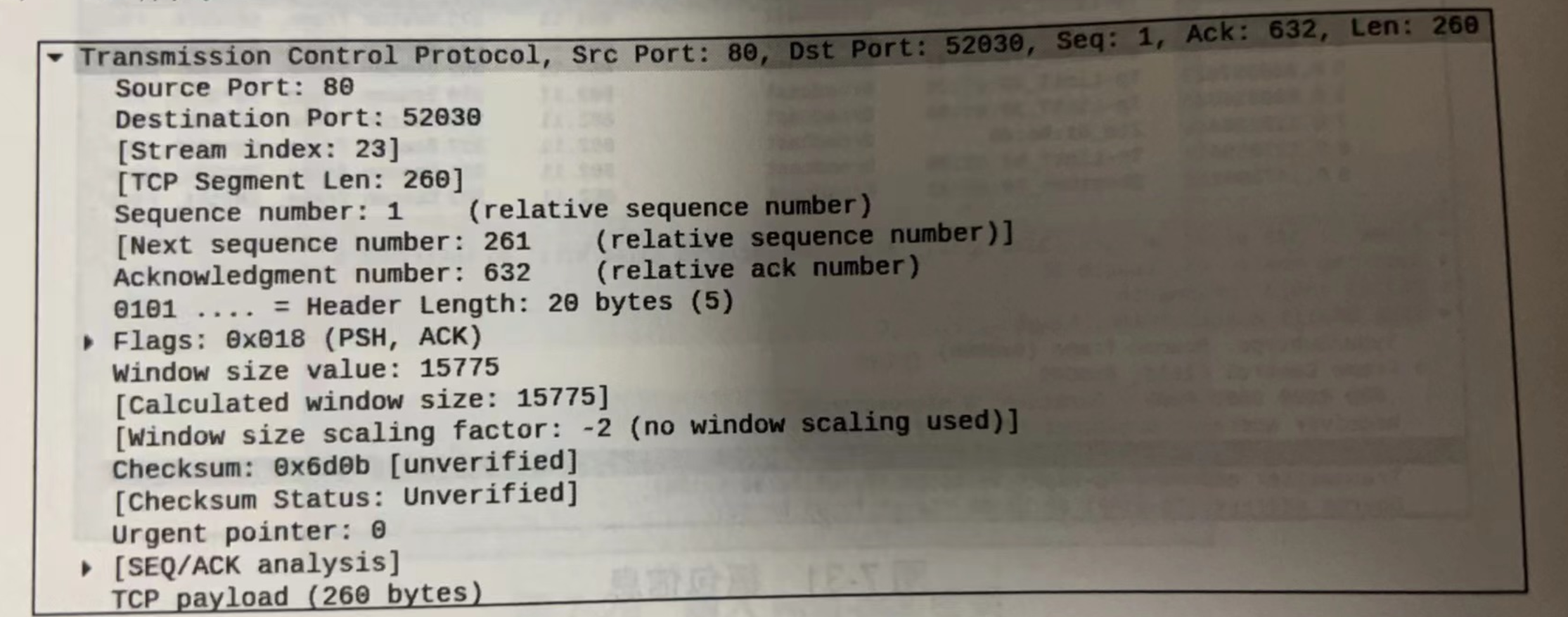

TCP头主要包括源端口(Source Port)和目标端口(Destiantion Pon),如图所示

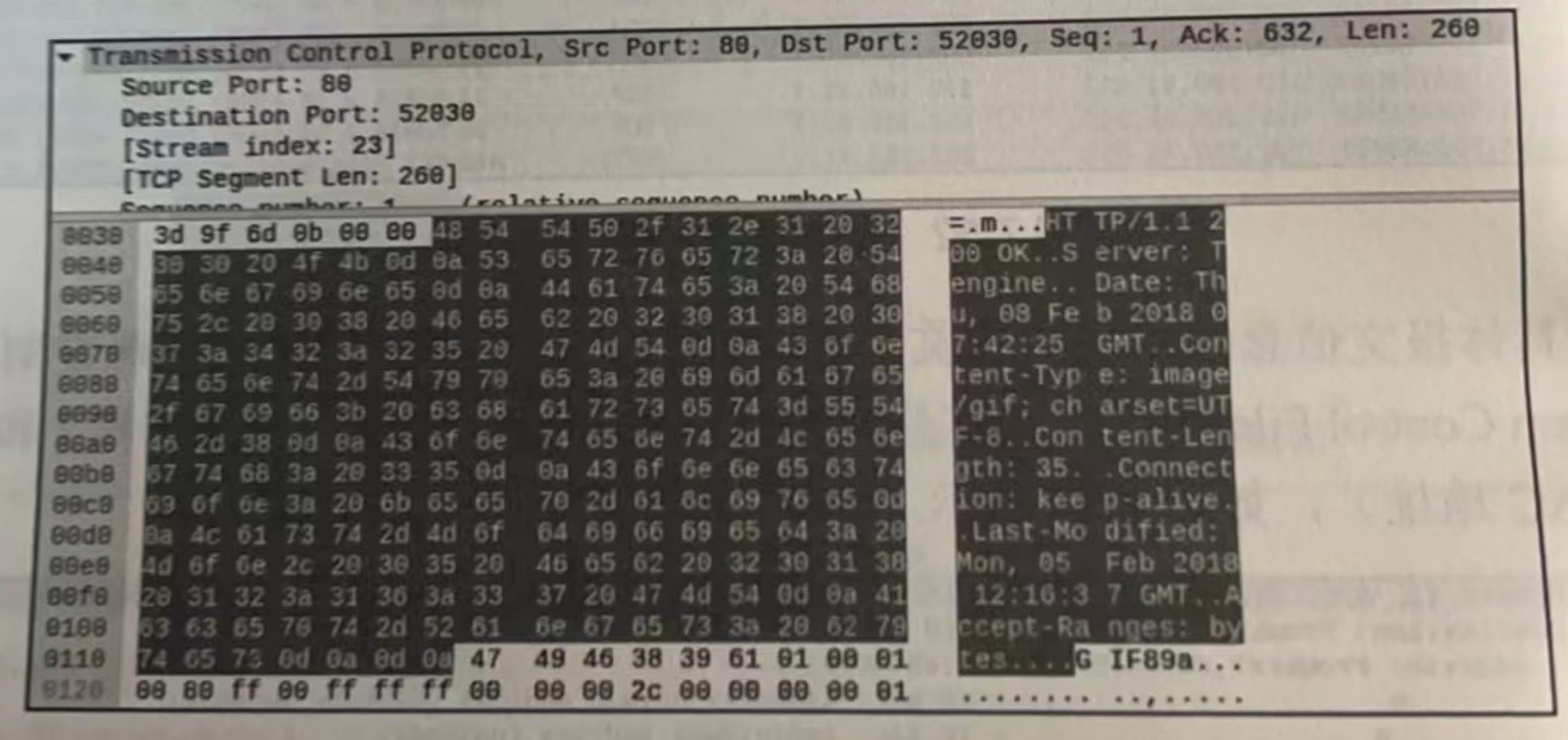

报文信息

🚀感谢:给读者的一封信

亲爱的读者,

我在这篇文章中投入了大量的心血和时间,希望为您提供有价值的内容。这篇文章包含了深入的研究和个人经验,我相信这些信息对您非常有帮助。

如果您觉得这篇文章对您有所帮助,我诚恳地请求您考虑赞赏1元钱的支持。这个金额不会对您的财务状况造成负担,但它会对我继续创作高质量的内容产生积极的影响。

我之所以写这篇文章,是因为我热爱分享有用的知识和见解。您的支持将帮助我继续这个使命,也鼓励我花更多的时间和精力创作更多有价值的内容。

如果您愿意支持我的创作,请扫描下面二维码,您的支持将不胜感激。同时,如果您有任何反馈或建议,也欢迎与我分享。

再次感谢您的阅读和支持!

最诚挚的问候, “愚公搬代码”

- 点赞

- 收藏

- 关注作者

评论(0)