【网络安全】「漏洞复现」(一)小心!谨慎点击 QQ 好友的消息链接!

前言

本篇博文是《从0到1学习安全测试》中漏洞复现系列的第一篇博文,主要内容是复现 QQ Windows 版客户端中存在的远程代码执行漏洞,这是由远程传输下载模块造成的逻辑漏洞。

严正声明:本博文所讨论的技术仅用于研究学习,旨在增强读者的信息安全意识,提高信息安全防护技能,严禁用于非法活动。任何个人、团体、组织不得用于非法目的,违法犯罪必将受到法律的严厉制裁。

展示

弹计算器,懂得都懂~

介绍

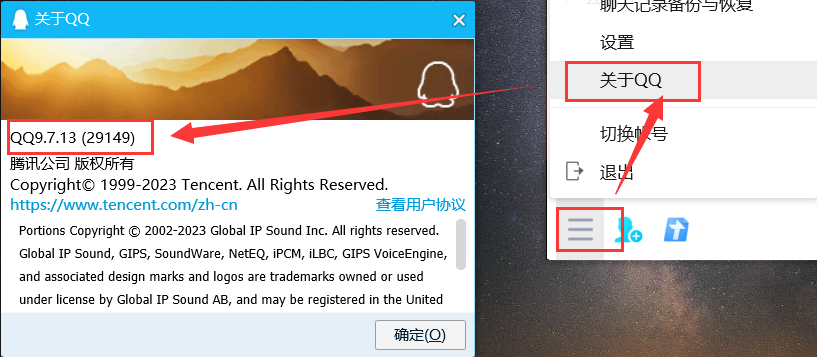

这个是 QQ 客户端的远程代码执行漏洞,QQ Windows 版 9.7.13 及以前版本都将受到影响,可以在 QQ 客户端底部通过 关于QQ 来查看自己当前的 QQ 版本,如图所示:

该漏洞是由 QQ 的文档传输下载模块造成的,QQ Windows 客户端的 文件传输消息 在经过 回复消息 功能处理后,转发给好友,好友点击消息文件之后,文件会进行自动下载并打开,全程没有任何弹窗确认,且一开始也不需要将文件发给好友,只需要将回复消息转发给好友就可以了。

这种不会进行弹窗提示,并能够自动执行下载并打开文件的逻辑漏洞,将会降低钓鱼等攻击手段的难度,大家需要多加注意防范!

复现

首先生成一个可执行文件,内容可以是弹出计算器等,这里为了更清晰地显示出危害性,展示的效果是 共享文件夹,可以通过 Python 进行实现:

import http.server

import socketserver

PORT = 8000

Handler = http.server.SimpleHTTPRequestHandler

httpd = socketserver.TCPServer(("", PORT), Handler)

httpd.serve_forever()

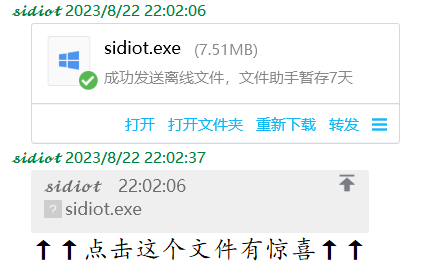

将这个可执行文件发送给自己,并进行回复,需要谨防这些带有诱惑性的话语,如下所示:

然后将这条 回复消息 转发给好友,并 “诱导” 好友点击:

最终,我们可以读取到可执行文件所在文件夹下的任意文件:

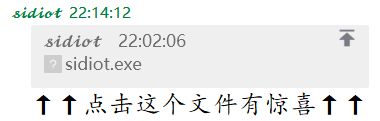

而好友视角下,点击文件之后并没有发生任何事情,但其实后台已经开始运行可执行文件了:

后记

本文复现了 QQ Windows 版客户端中存在的远程代码执行漏洞,通过本案例提醒各位读者,最好不要点击任何不知情的消息链接,提高自身的安全意识,谨防钓鱼诈骗!

以上就是博文 小心!谨慎点击 QQ 好友的消息链接! 的所有内容了,希望对大家有所帮助!

严正声明:本博文所讨论的技术仅用于研究学习,旨在增强读者的信息安全意识,提高信息安全防护技能,严禁用于非法活动。任何个人、团体、组织不得用于非法目的,违法犯罪必将受到法律的严厉制裁。

💖 我是 𝓼𝓲𝓭𝓲𝓸𝓽,期待你的关注,创作不易,请多多支持;

👍 公众号:sidiot的技术驿站;

- 点赞

- 收藏

- 关注作者

评论(0)