【Sword系列】第七届全国残疾人职业技能大赛样题-网络安全-爆照

前言

1.Binwalk

以下是Binwalk一些常用的命令:

binwalk file.bin:对二进制文件进行扫描并显示结果binwalk -e file.bin:将扫描到的文件提取到当前目录下的一个文件夹中binwalk -e -M file.bin:将扫描到的所有文件提取到当前目录下的一个文件夹中,包括重复的和重叠的文件binwalk -y -e file.bin:尝试破解常见的压缩和加密算法,然后将提取出来的文件保存到当前目录下的一个文件夹中binwalk -R 'png images' file.bin:仅提取名字中包含"png images"的文件到一个名为"extracted"的目录中binwalk -D='.*\.png' file.bin:使用正则表达式指定要提取的文件类型,如此命令将提取所有的PNG文件binwalk -l file.bin:显示嵌入式设备中的文件系统binwalk -Me file.bin:提取嵌入式设备中的文件系统到当前目录binwalk -m file.bin:显示嵌入式设备固件中的压缩和加密方式binwalk -W file.bin:加宽输出界面,便于查看扫描结果

2.foremost

Foremost是一款用于数据恢复的工具,可以在已损坏或删除的文件系统上进行文件恢复。它适用于Linux和各种Unix操作系统,并且可以恢复各种常见文件格式,如jpg、png、doc、pdf、ppt等。

基本使用:

首先要安装Foremost。在Ubuntu和Debian上,可以使用以下命令进行安装:

sudo apt-get updatesudo apt-get install foremost然后,使用以下命令运行Foremost:

foremost -i [输入文件] -o [输出目录]其中,[输入文件]是需要恢复的文件或映像,[输出目录]是恢复出来的文件要存放的目标目录。

默认情况下,Foremost将使用内置的文件头和尾文件签名来确定要恢复的文件类型。如果您想恢复特定类型的文件,可以使用以下命令:

foremost -t [文件类型] -i [输入文件] -o [输出目录]其中,[文件类型]是您要恢复的特定文件类型,如jpg、pdf、doc等。

执行完命令后,Foremost将开始扫描输入文件并尝试恢复文件。恢复过程可能需要一段时间,具体取决于输入文件的大小和文件系统的复杂性。

当文件恢复完成后,恢复出来的文件将存储在指定的输出目录中。您可以浏览该目录以查看已恢复的文件。

需要注意的是,Foremost并不能保证所有丢失的数据都能够成功恢复。此外,如果您想要恢复已经被覆盖的数据,那么使用Foremost将不起作用。因此,当您意识到您的数据已经丢失时,请尽快停止使用设备并尝试使用Foremost进行恢复,以增加数据恢复的成功率。

3.dd

dd是一个常见的Unix命令,用于复制文件或设备。它可以复制一段指定大小的数据块,也可以从一个输入文件或设备向另一个输出文件或设备进行复制。

基本使用:

以下是使用dd进行简单数据复制的基本命令:

dd if=[输入文件/设备] of=[输出文件/设备] bs=[块大小] count=[复制块数][输入文件/设备]:要复制的文件或设备的路径

[输出文件/设备]:复制后的文件或设备的路径

[块大小]:每个复制块的大小,可以使用常见单位如“b”(字节)、“k”(KB)、“M”(MB)等

[复制块数]:要复制的块数,如果不指定,默认复制整个文件或设备

例如,以下命令将从输入文件“inputfile”中复制2个块(每块512字节),并将结果输出到输出文件“outputfile”中:

dd if=inputfile of=outputfile bs=512 count=2需要注意的是,使用dd命令时需要非常小心,因为它可以执行非常破坏性的操作,例如在错误的设备上进行写操作,从而使数据永久性删除。因此,请确保您理解命令的工作方式,并且对于任何敏感的操作,请在执行之前备份数据。

一、爆照

1.打开题目

2.解题

下载得到附件8.jpg文件,是一张动漫美少女图片。

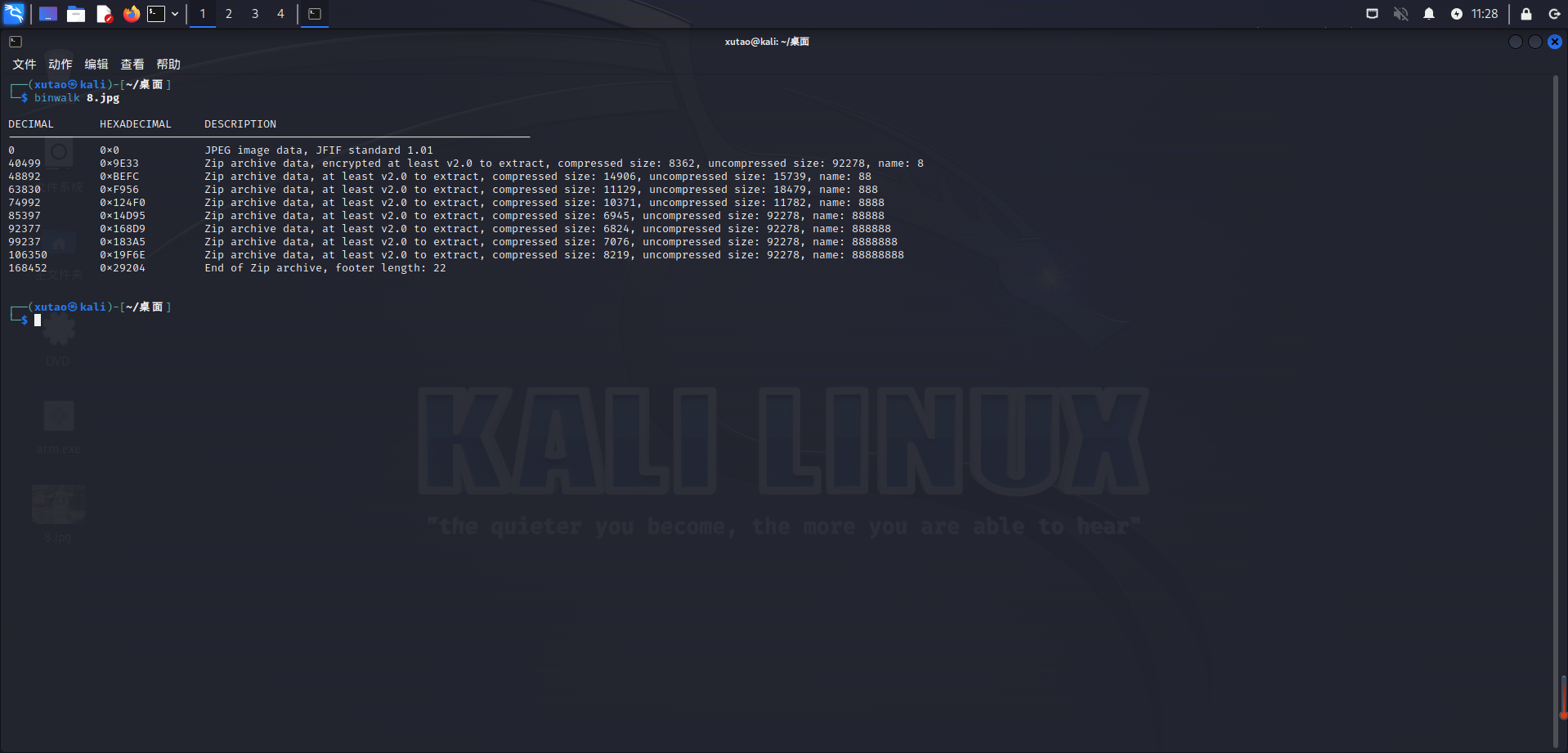

然后,放入kali中先binwalk跑一下,发现内含以下文件:

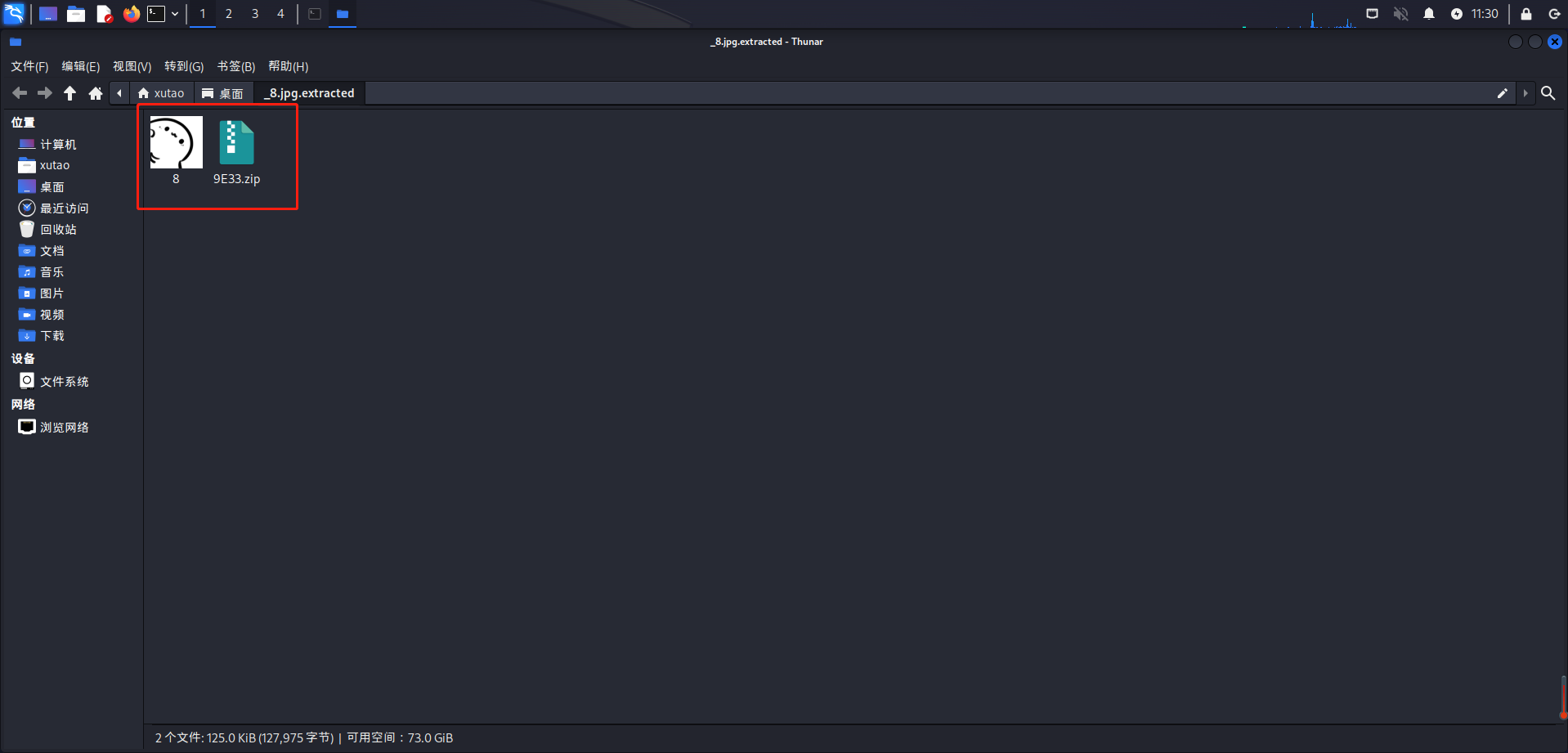

尝试使用binwalk提取文件,发现只能提取到第一个加密的压缩包。换了foremost提取也是如此。在windows10下打开,提示需要密码,并且压缩包内只含有一个8的二进制文件。

尝试使用binwalk提取文件,发现只能提取到第一个加密的压缩包。换了foremost提取也是如此。在windows10下打开,提示需要密码,并且压缩包内只含有一个8的二进制文件。

在这时,我们知道:在linux中还有一个dd命令用来提取文件隐含的内容。因此,尝试提取第一个加密压缩包之后隐含的压缩包。

在这时,我们知道:在linux中还有一个dd命令用来提取文件隐含的内容。因此,尝试提取第一个加密压缩包之后隐含的压缩包。

dd if=8.jpg of=88.zip bs=1 skip=48892

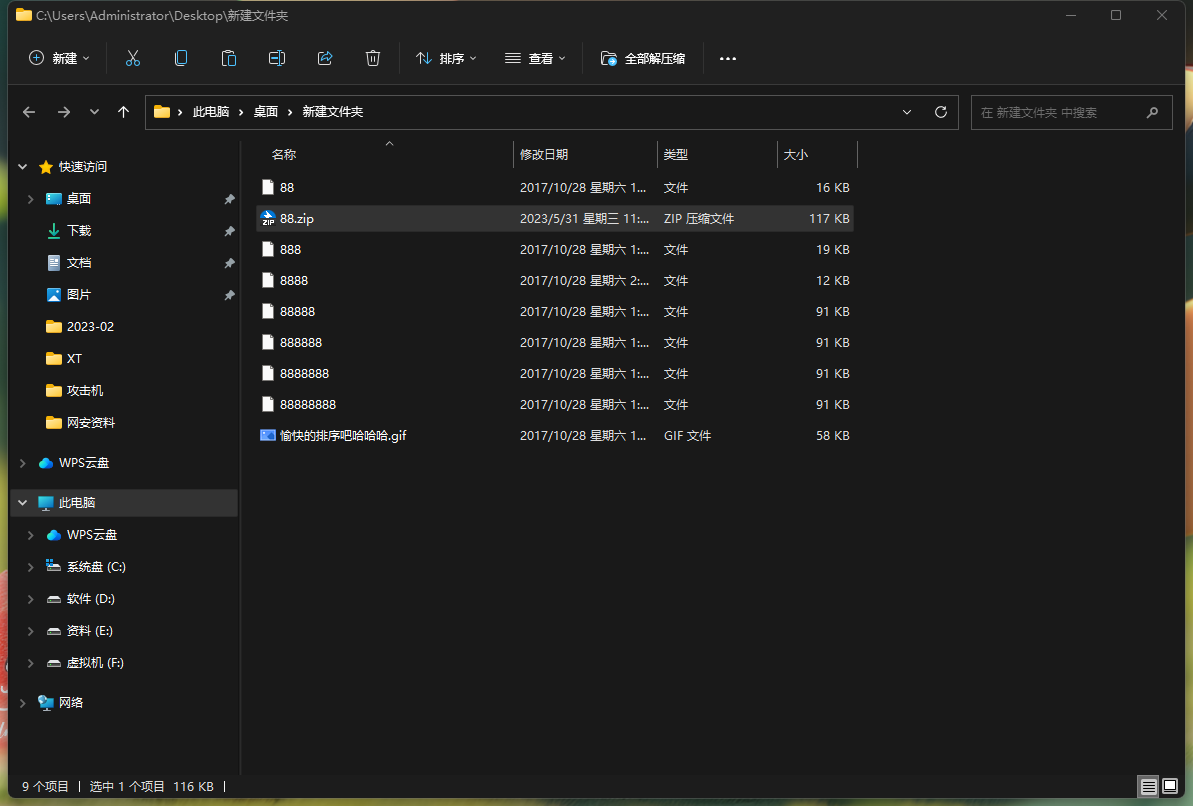

1、88文件是jpg,改后缀后得到一张二维码。扫描二维码得到以下内容:

获得方法:用Stegsolve打开愉快的排序吧.gif,打开Analyse-->Frame Browser菜单,一帧一帧查看gif动图

bilibili2、888文件是jpg,修改详细信息后在详细信息内隐含着一个base64码:

获得方法:查看他的属性

c2lsaXNpbGk=解码之后得到以下内容:

silisili3、8888文件是jpg,里面内含另一张png文件,该文件为二维码,扫码得到以下内容:

获得方法:zip解压

panama根据flag要求,因此flag为:

- 点赞

- 收藏

- 关注作者

评论(0)