PHP代码审计-漏洞实战之代码执行漏洞

【摘要】 漏洞实战之系统重装漏洞系统重装漏洞在CMS安装过程中,由于配置文件过滤不严,导致在安装过程中可以插入配置文件恶意代码,从而执行任意命令,甚至直接获取Webshell/install/install.php系统重装漏洞/install/install.php/config.php漏洞实战之SQL注入漏洞SQL注入漏洞在处理删除留言时,文件中删除留言未验证id值直接带入数据库中,导致SQL注入漏...

漏洞实战之系统重装漏洞

系统重装漏洞

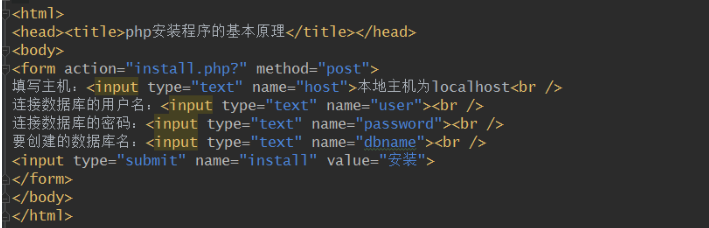

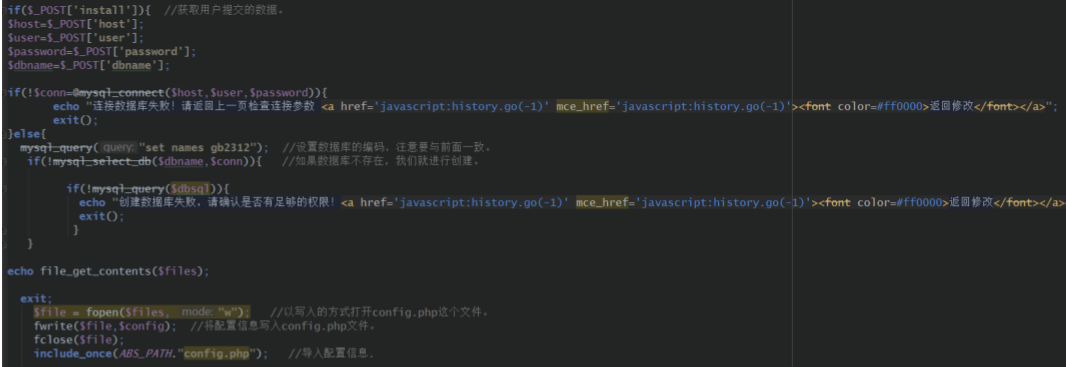

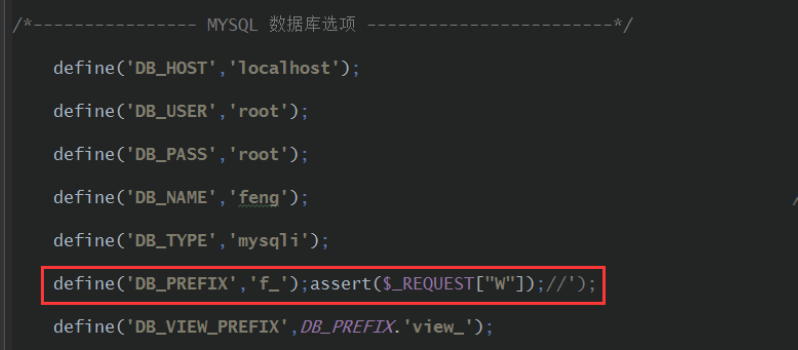

在CMS安装过程中,由于配置文件过滤不严,导致在安装过程中可以插入

配置文件恶意代码,从而执行任意命令,甚至直接获取Webshell

/install/install.php

系统重装漏洞

/install/install.php

/config.php

漏洞实战之SQL注入漏洞

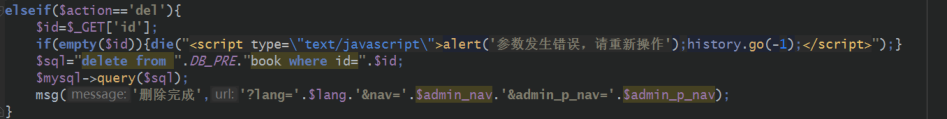

SQL注入漏洞

在处理删除留言时,文件中删除留言未验证id值直接带入数据库中,导致

SQL注入漏洞

/admin/admin_book.php

漏洞实战之存储型XSS漏洞

存储型xss

在留言内容中,将数组和数据分别进行处理,输入字符时实体化存储到数据库中,查看数据时将数据进行还原处理,当管理员查看留言内容时,触发XSS。

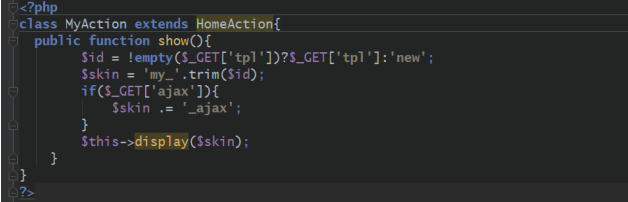

漏洞实战之代码执行漏洞

代码执行漏洞

MyAction.class.php

代码执行漏洞

display()方法

fetch() 方法

错误日志功能

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)