内网渗透-基础知识总结

- 减小了域之间信息交互的压力(域内信息交互不会压缩,域间信息交互可压缩)

- 不同的子域可以指定特定的安全策略

- 账号集中管理

- 软件集中管理

- 环境集中管理

- 增强安全性

- 更可靠、更短的宕机时间

- 内网可以访问外网,可以访问DMZ

- 外网不能访问内网(若要访问可以通过VPN进行),只能访问DMZ

- DMZ不能访问内网(否则内网无法受到保护),也不能访问外网(存在例外,如邮件服务器等需要访问外网的服务)

- 域控制器:用于管理所有的网络访问,存储有域内所有的账户和策略信息。允许网络中拥有多台域控制器(容灾)

- 成员服务器:安装了服务器操作系统并加入了域,但没有安装活动目录的计算机,主要任务是提供网络资源

- 客户机:安装了其他操作系统的计算机,利用这些计算机和域中的账户就可以登录到域。

- 独立服务器:和域无关,既不加入域,也没有活动目录

- 域本地组:

- 多域用户访问单域资源

- (访问同一个域),主要用于授予本域内资源的访问权限,可以从任何域中添加用户账号、通用组和全局组。域本地组无法嵌套在其他组中

- 全局组:

- 单域用户访问多域资源

- (必须是同一个域中的用户),只能在创建该全局组的域中添加用户和全局组,但可以在域森林中的任何域内指派权限,也可以嵌套在其他组中

- 通用组:多域用户访问多域资源,成员信息不保存在域控制器中,而是保存在全局编录(GC)中,任何变化都会导致全林复制

- 域控制器主机使用服务器管理器安装“DNS”和“Active Directory域服务”两个功能,然后修改机器IP为固定IP,并修改DNS服务器为自身。安装好功能之后Win+R输入dsa.msc打开活动目录管理界面创建一个新的域用户

- 其他机器在计算机名/域更改窗口内将域修改为之前创建的域即可

- 使用net view /domain:域名来查看域内主机:

windows域与扁平化网络结构对比图

这种扁平化的网络难以管理和维护。并且给安全测试人员带来了困扰。渗透这些网络,就不能使用传统域渗透思路,进入域,获取域管理员权限,控制域控。

去年Google宣布,放弃内外网结构,将所有网络当做外网对待。这种访问模式要求客户端是受控的设备,并且需要用户证书来访问。访问有通过认证服务器、访问代理以及单点登录等手段,由访问控制引擎统一管理,不同用户、不同资源有不同的访问权限控制,对于用户所处位置则没有要求。也就是说,无论用户在Google办公大楼、咖啡厅还是在家都是一样的访问方式,过去从外网访问需要的VPN已经被废弃。而所有员工到企业应用的连接都要进行加密,包括在办公大楼里面的访问。可以说,Google的这种模式已经彻底打破了内外网之别。(援引于http://www.freebuf.com/news/67346.html)

所以针对传统网络结构以及包括这种无内网的网络结构提出一种新的渗透思路,同时能对流量行为检测有一定的规避作用。受到google的启发,如果渗透也不再关注内外网结构,不再专注于内网渗透,把对于外网的思路完整的放在渗透中,自始至终,一直使用外网渗透方式,是否就能渗透特殊的网络并且能在一定程度上逃避网络行为检测。开始探索,提出一个完整的渗透方案

该方案就是把思路更多的放在网络基础设备上,如Router,Switch等基础网络设备。攻击方式,就像NSA的TAO系统一样,检查流量,控制流量,最后利用流量。

基于这样的渗透思路,开始尝试寻找试验目标。

关于试验用目标,有几点要求,首先是在一个工作组环境中,(其次)拥有较多的主机或者较大网络。经过不断寻找,成功渗透进一个满足我需求的内网。

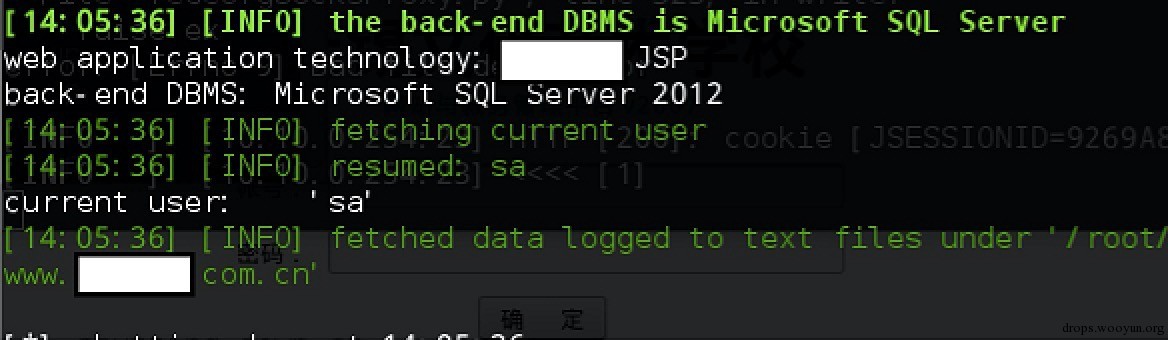

目标是一个学校,渗透的过程比较平常,注入,上shell,反弹不成功,正向反弹,控制服务器,没有太多的亮点。

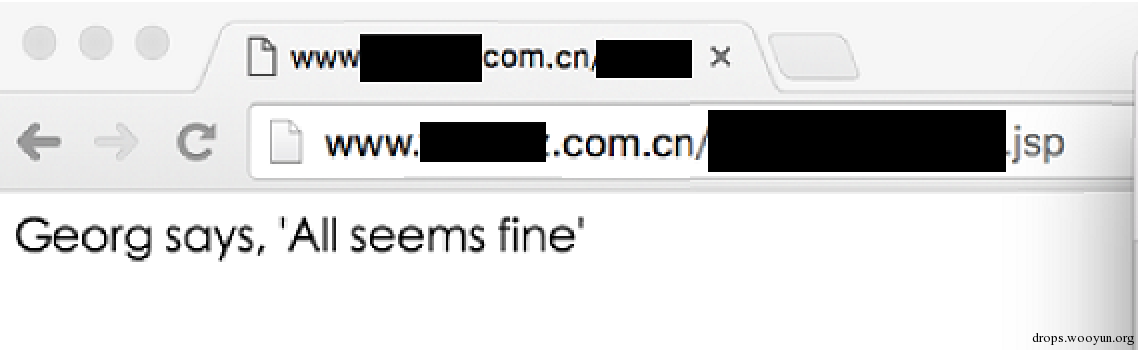

然后开始针对网络设备进行攻击。利用正向反弹工具,将我的kali接入了内网,定向攻击网关设备。利用snmp的弱口令,直接获取了三层交换的控制权限。

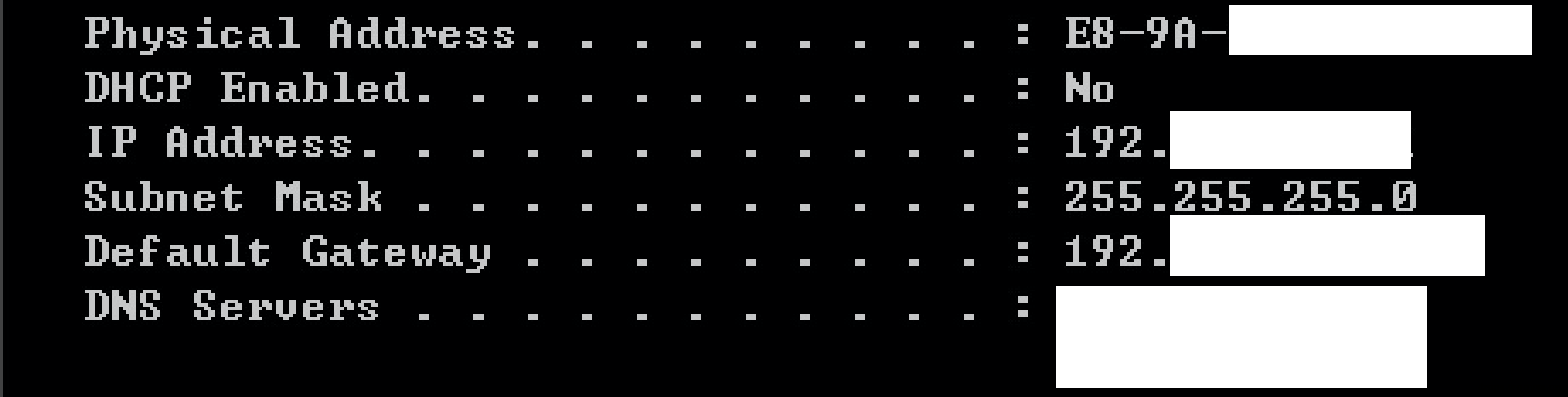

ipconfig /all结果截图:

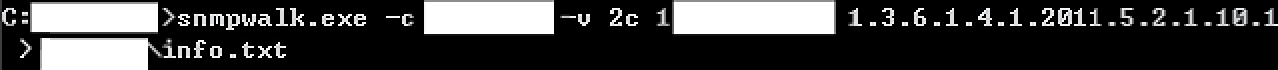

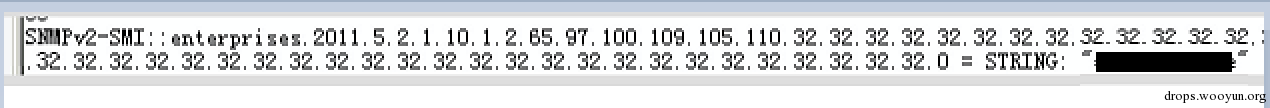

执行snmpwalk读取密码:

成功读取到密码

注:kali的snmpwalk 不能利用proxychains走socks5代理,攻击内网机器,暂不清楚原因。

这里需要多说一下,我并没有直接进行固件级别的EXP测试,因为在exploit-db上的路由器固件的远程命令执行exp并不多,有很多的exp并没有公开,并且由于自己没有构造EXP的能力,遂放弃通过EXP获取权限的思路。

- 点赞

- 收藏

- 关注作者

评论(0)