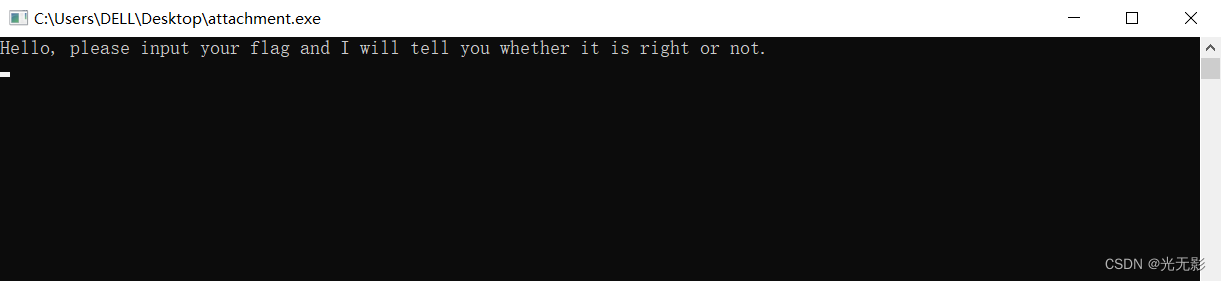

[羊城杯 2020]easyre 1题解

一步一个脚印地耐心攀登,就是别去看顶峰,而要专注于在爬的路。

——黑泽明

目录

1.查壳

64bit exe文件

2.IDA静态分析main函数

拖入IDA,找到main函数

我们将flag输入到了str

if ( strlen(&Str) == 38

&& (v3 = strlen(&Str), (unsigned int)encode_one(&Str, v3, &v10, &v12) == 0)

&& (v4 = strlen(&v10), (unsigned int)encode_two(&v10, v4, &v9, &v12) == 0)

&& (v5 = strlen(&v9), (unsigned int)encode_three(&v9, v5, &Str1, &v12) == 0)

&& !strcmp(&Str1, Str2) )

可以看出正确的flag长度应该是38

根据函数名应该是有三次加密

看到第一次加密encode_one(&Str, v3, &v10, &v12) ,v10是引用的形式传参,v4 = strlen(&v10), (unsigned int)encode_two(&v10, v4, &v9, &v12) == 0,第二次在传str的地方传入了v10,第三次则是v9,可以猜测应该是对输入的str三重加密

最后对比str1,str2,相等,并且前面的条件都正确,就是正确的flag

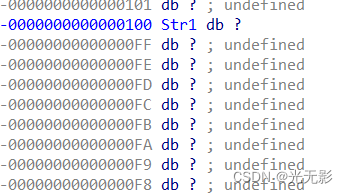

str1,str2跟进

dup即英文duplicate的缩写,重复的意思,用来定义重复的字节、字、双字、结构等内存缓冲区。

?表示值是未定义的

说明str1,str2最初没有什么内容

emmm,不对

在主函数开始的时候,给Str2赋值了,

重点研究三重加密是什么

3.研究三重加密

第一重加密

我们只需要看这个加密算法的核心部分,根据加密算法的特征,识别出什么加密算法

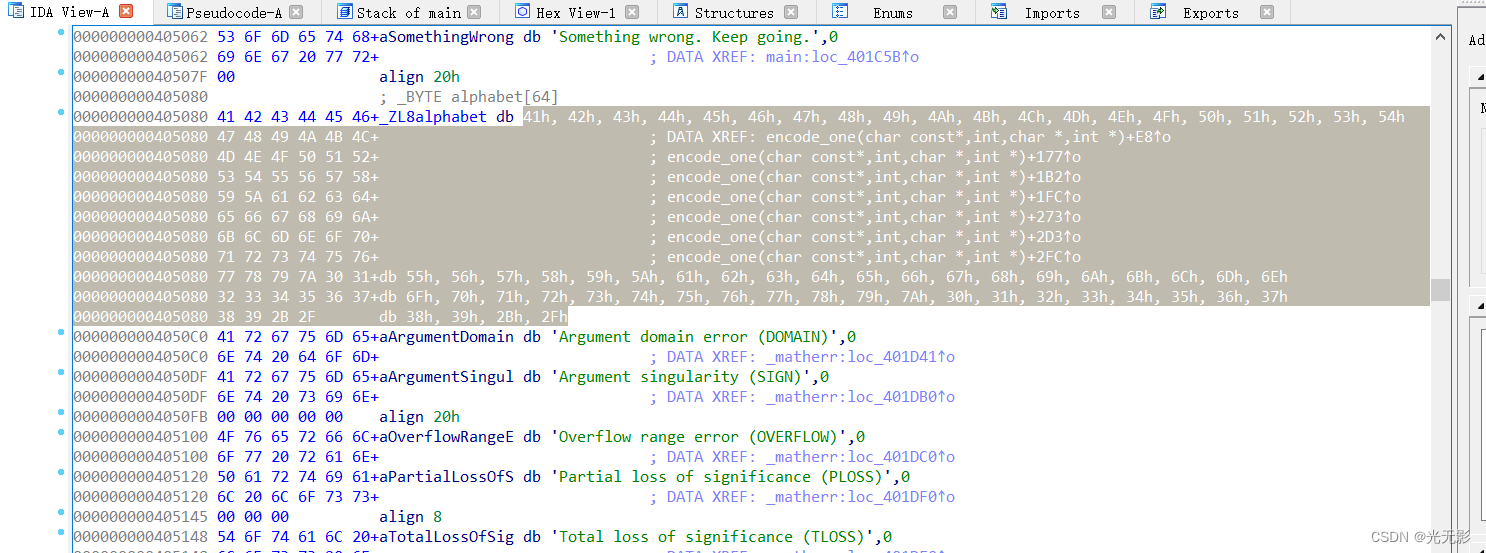

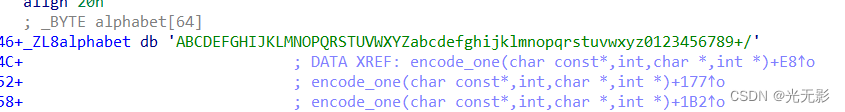

move_bit字面意思和使用这个函数的次数很像是base64,看一下加密算法中很显眼的这个alphabet数组

h是十六进制的意思,hex,按下快捷键a转换成字符看一下

发现确实应该是一个base64加密表

第二重加密

encode_two(&v10, v4, &v9, &v12) == 0

根据前面的推断,第三个参数应该是加密后的密文,用一个Source指针指向原来的明文,然后进行strncpy操作

strncpy(a3, a1 + 26, 0xDui64);

strncpy(v6 + 13, Source, 0xDui64);

strncpy(v6 + 26, Source + 39, 0xDui64);

strncpy(v6 + 39, Source + 13, 0xDui64);

就是一个简单的替换加密

第三重加密

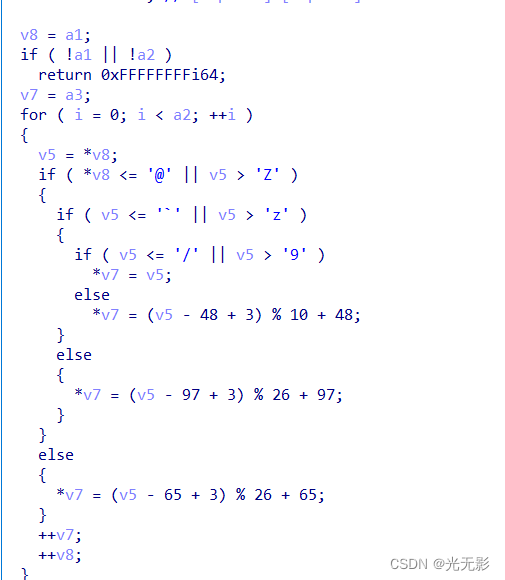

第三重加密是凯撒加密

*v7 = (v5 - 48 + 3) % 10 + 48;这是典型的凯撒加密的特征

不了解凯撒加密阅读

需要简单熟悉一下ASCLL码表,便于阅读

使用快捷键r改为字符,可以看出分别对于大小写字母和数字进行了移动三位的凯撒加密

分析完毕,开始爆破

4.解密

!strcmp(&Str1, Str2)

三重加密之后的字符串是Str1,Str2是一直的,当Str1等于Str2的时候会输出"you are right!"

我们就需要将Str2的值逆向三重解密,得到正确的flag

需要解密的密文EmBmP5Pmn7QcPU4gLYKv5QcMmB3PWHcP5YkPq3=cT6QckkPckoRG

第一重解密(凯撒加密的解密)

脚本运行结果

BjYjM2Mjk4NzMR1dIVHs2NzJjY0MTEzM2VhMn0=zQ3NzhhMzhlOD

第二重解密(替换加密)

就是一个四部分替换一下顺序,不写脚本了,简单手推

破解结果

R1dIVHs2NzJjYzQ3NzhhMzhlODBjYjM2Mjk4NzM0MTEzM2VhMn0=

第三重解密(base64解密)

也可以使用

GWHT{672cc4778a38e80cb362987341133ea2}

flag{672cc4778a38e80cb362987341133ea2}

边解题编写题解,别的buuctf逆向题解可以关注我的专栏

- 点赞

- 收藏

- 关注作者

评论(0)