[GXYCTF2019]luck_guy1题解

无论风暴把我带到什么样的岸边,我都将以主人的身份上岸。

——贺拉斯

目录

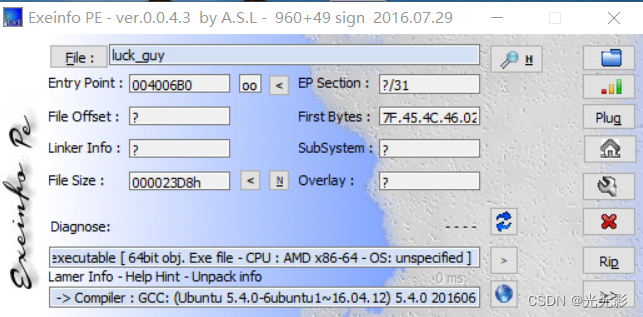

1.查壳

x86-64

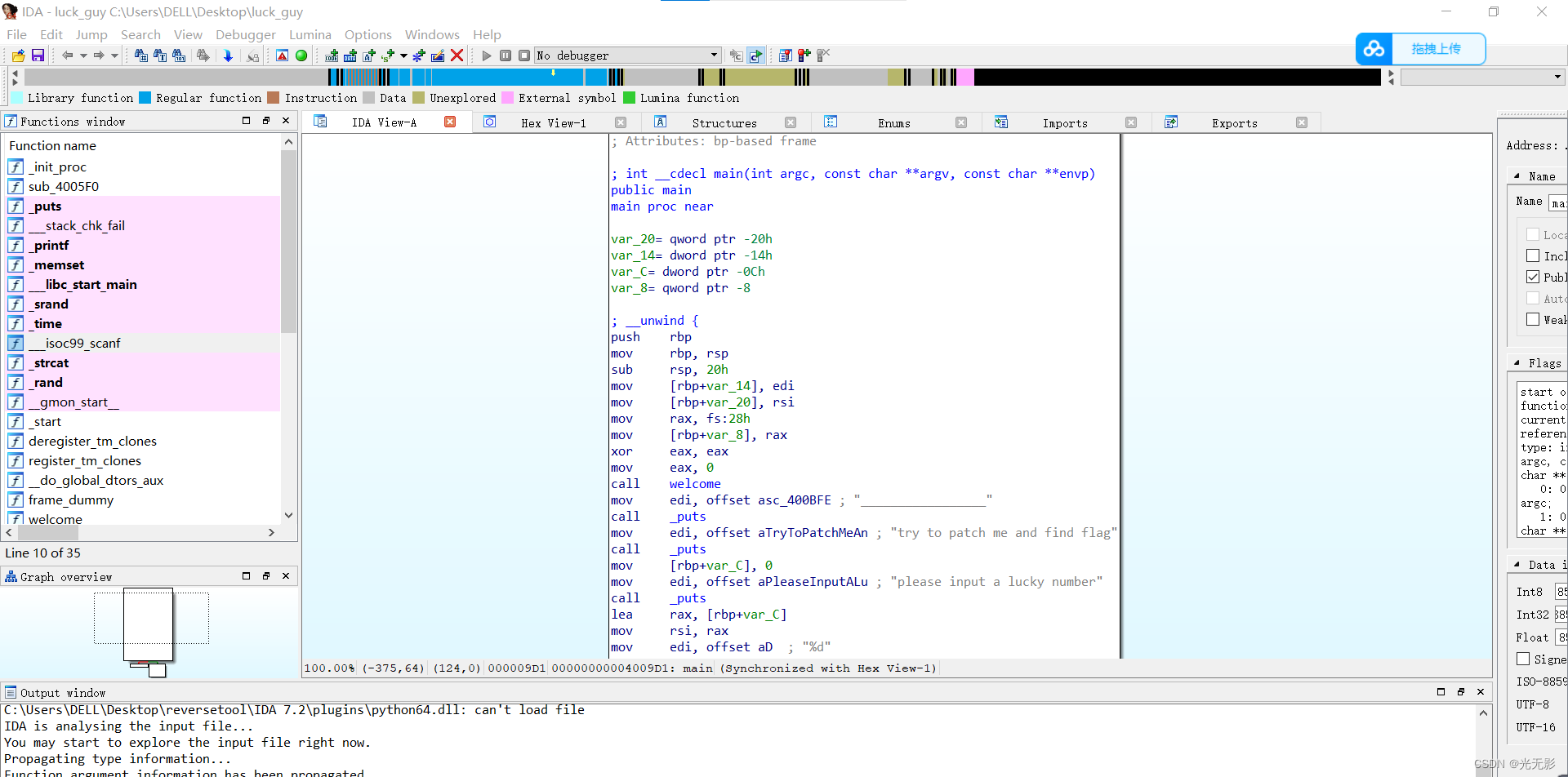

拖入64位IDA

2.静态分析

找到main函数,按下F5反编译

我们可以看__isoc99_scanf("%d", &v4);输入一个number之后进入了patch_me(v4);函数,应该重点

关注patch_me(v4);点击这个函数跟进

just finished应该不是我们希望的结果,说明number应该能整除2

继续跟进get_flag()

rand()函数用来产生随机数,但是,rand()的内部实现是用线性同余法实现的,是伪随机数,由于周期较长,因此在一定范围内可以看成是随机的。

rand()会返回一个范围在0到RAND_MAX(至少是32767)之间的伪随机数(整数)。

rand() % 200,那取模之后就是0到200的随机数

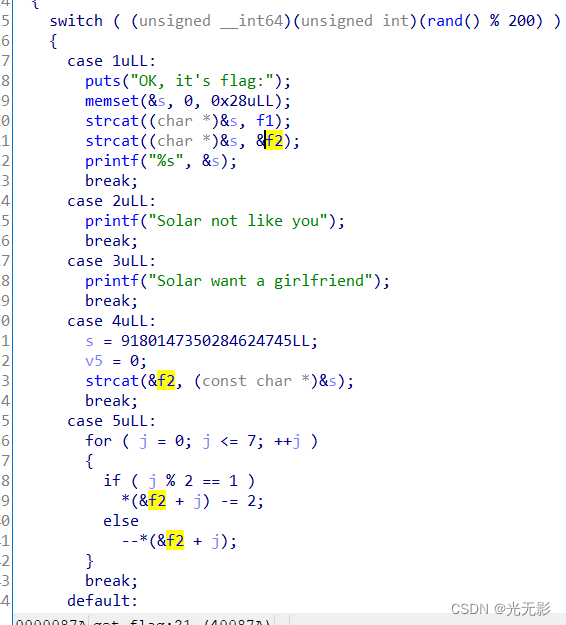

case 1uLL:

puts("OK, it's flag:");

memset(&s, 0, 0x28uLL);

strcat((char *)&s, f1);

strcat((char *)&s, &f2);

printf("%s", &s);

break;

当随机数是1的时候,输出OK, it's flag:

memset(&s, 0, 0x28uLL);

将s进行了赋值

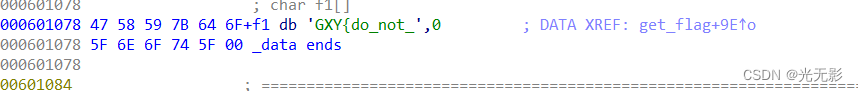

然后字符串后面加上f1,点击跟进f1,得到f1是'GXY{do_not_'

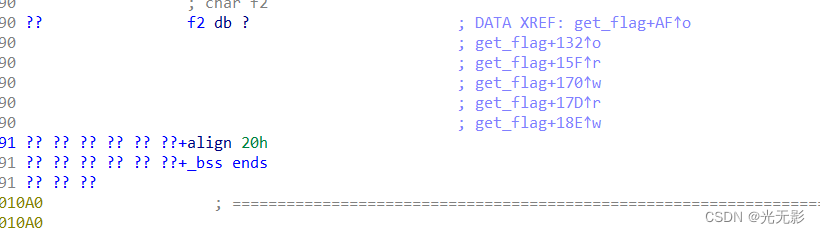

跟进f2,发现没有值

不知道f2有点懵,可能是别的地方赋值了

分析信息

点击f2,找到所有的f2

发现case4进行了赋值

case 4uLL:

s = 9180147350284624745LL;

v5 = 0;

strcat(&f2, (const char *)&s);

break;

给s赋值,将s赋值给f2,f2是9180147350284624745

我们知道进行了5次switch操作,for ( i = 0; i <= 4; ++i )

case 5uLL:

for ( j = 0; j <= 7; ++j )

{

if ( j % 2 == 1 )

*(&f2 + j) -= 2;

else

--*(&f2 + j);

}

case5也对f2进行了操作

猜测

说明按照一定顺序执行这几个case,会拼出一个flag

我们猜测这个顺序,case2和case3没有什么实际操作

case4给f2赋值->case5对赋值后的f2操作->case1对于f1和f2进行拼接

那我们按照这个思路编写脚本得出flag

3.wp

flag{do_not_hate_me}

其他buuctf逆向题解可以关注我的

- 点赞

- 收藏

- 关注作者

评论(0)