[MRCTF2020]Transform 题解

【摘要】 Sometimes you will want to have a give-up will have,is the old man said the old saying,but this is a difficult to achieve the realm.1.查壳编辑是一个64bit文件编辑运行一下程序 ,看到需要输入一个Code2.静态分析 找到main函数反编译一些变量名...

Sometimes you will want to have a give-up will have,is the old man said the old saying,but this is a difficult to achieve the realm.

1.查壳

是一个64bit文件

运行一下程序 ,看到需要输入一个Code

2.静态分析

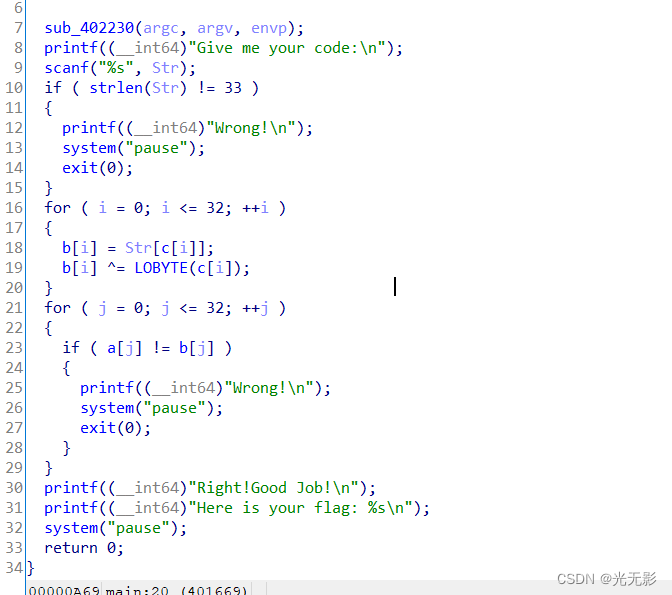

找到main函数反编译

一些变量名字不好看,使用快捷键N重命名一下

输入的字符串为str

关键在这两个for循环,这是将b数组按照第一个for循环操作(可以看做是将输入的字符串加密)之后

第二个for循环判断是否b中每个元素都和a组相等

只有都相等才是正确的flag

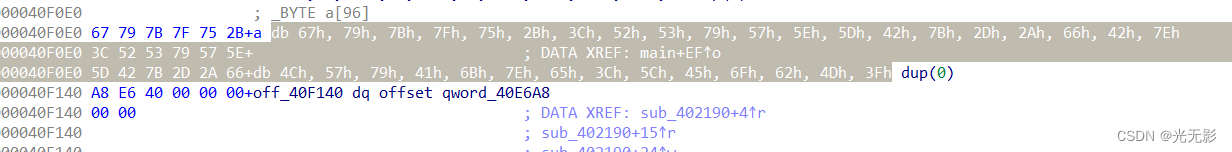

跟进c和a查看存储的值

根据第一个循环的操作,和c与b中存储的数据,还原输入的值,编写wp

3.wp

MRCTF{Tr4nsp0sltiON_Clph3r_1s_3z}

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)