[GUET-CTF2019]re

【摘要】 于尘世中携一支笔,绘春风十里。1.查壳编辑64bit加了UPX壳2.使用Kali Linux脱壳re脱壳3.静态分析shift加F12打开string窗口编辑 发现可疑字符,点击跟进编辑 光标放在aCorrect,点击快捷键X查看引用这个字符串的地方点击跟进编辑 按下F5反编译编辑 将函数重命名为main函数编辑仔细观察,sub_4009AE函数比较关键,点击跟进这是一个加密函...

于尘世中携一支笔,绘春风十里。

1.查壳

- 64bit

- 加了UPX壳

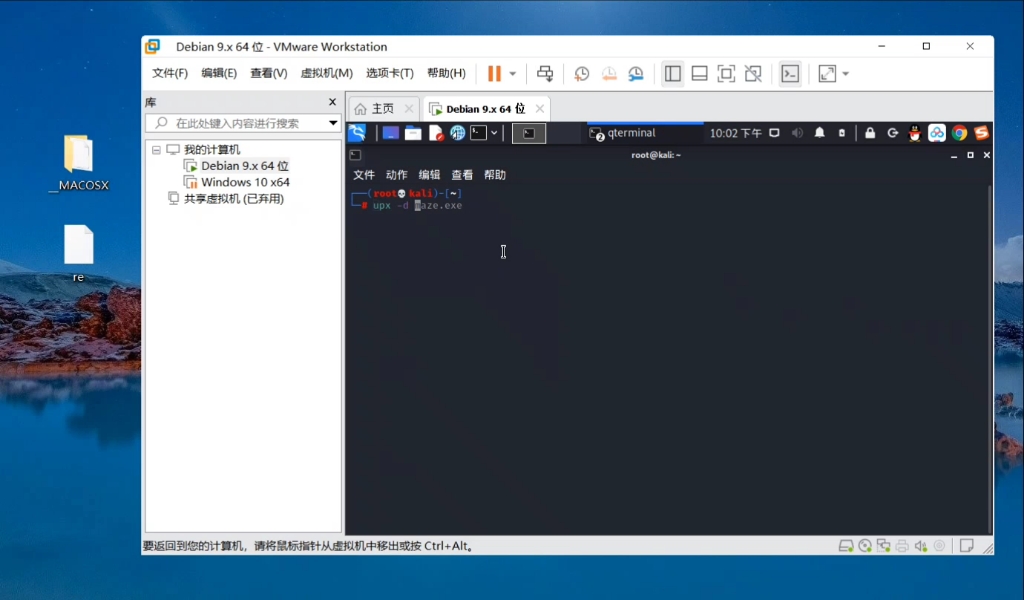

2.使用Kali Linux脱壳

3.静态分析

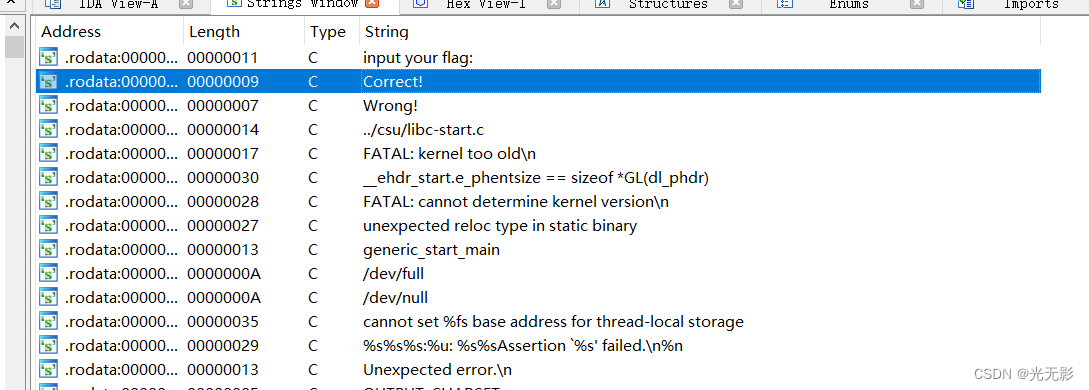

shift加F12打开string窗口

发现可疑字符,点击跟进

光标放在aCorrect,点击快捷键X查看引用这个字符串的地方

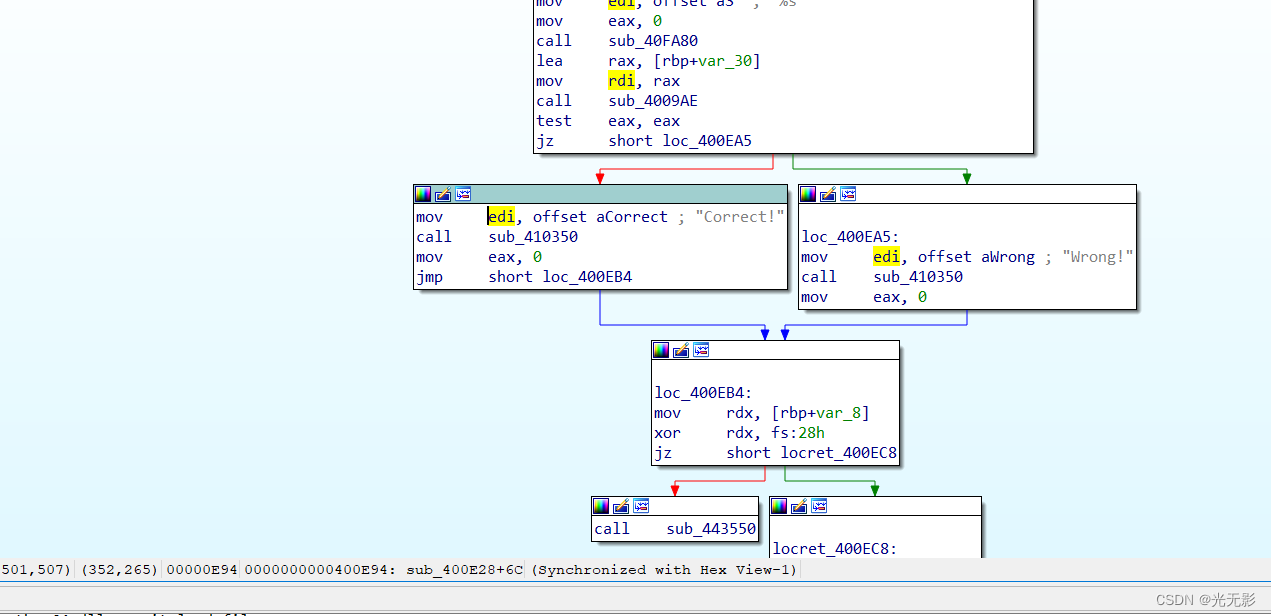

点击跟进

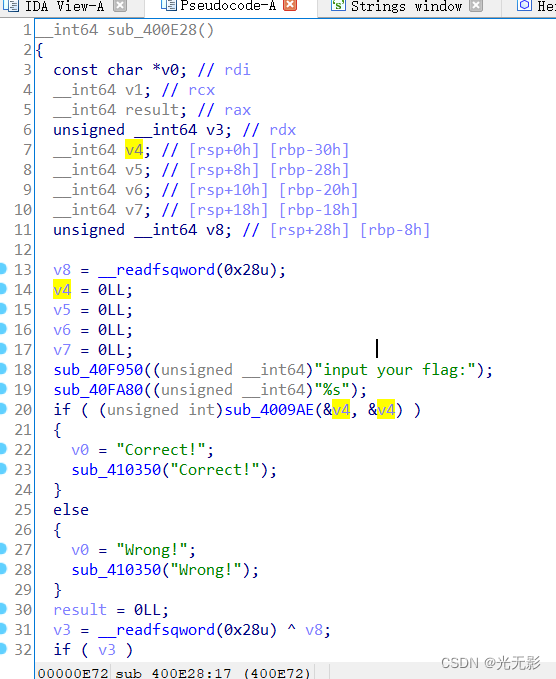

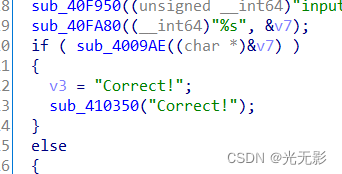

按下F5反编译

将函数重命名为main函数

仔细观察,sub_4009AE函数比较关键,点击跟进

这是一个加密函数

根据加密函数编写爆破脚本,加密函数很简单,将输入的数据乘了一个值,只要除去就可以

3.wp

flag{e*65421110ba03099a1c039337}

有一个位置*没有数据,不知道,只能一个一个尝试

应该是1

flag{e165421110ba03099a1c039337}

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)