reverse3题解

【摘要】 雷霆是当日的雷霆,风雨是当日的风雨,都不必再去说了。编辑目录1.查壳2.拖入32位IDA静态分析3.编写wp1.查壳编辑是一个32位可执行文件,没有壳2.拖入32位IDA静态分析找到_main_0函数编辑 按下F5反编译编辑函数稍有点复杂,可以先看看string窗口,看看有没有什么关键的字符串能帮助解题编辑编辑找到一个标准的base64编码表,说明这个题应该用到了base64...

雷霆是当日的雷霆,风雨是当日的风雨,都不必再去说了。

目录

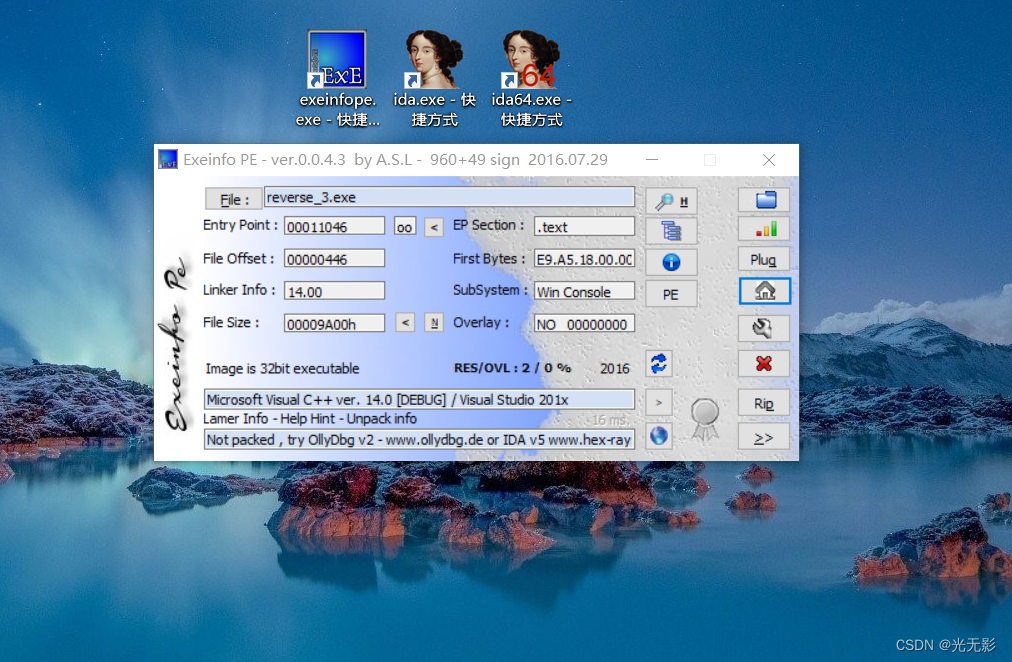

1.查壳

是一个32位可执行文件,没有壳

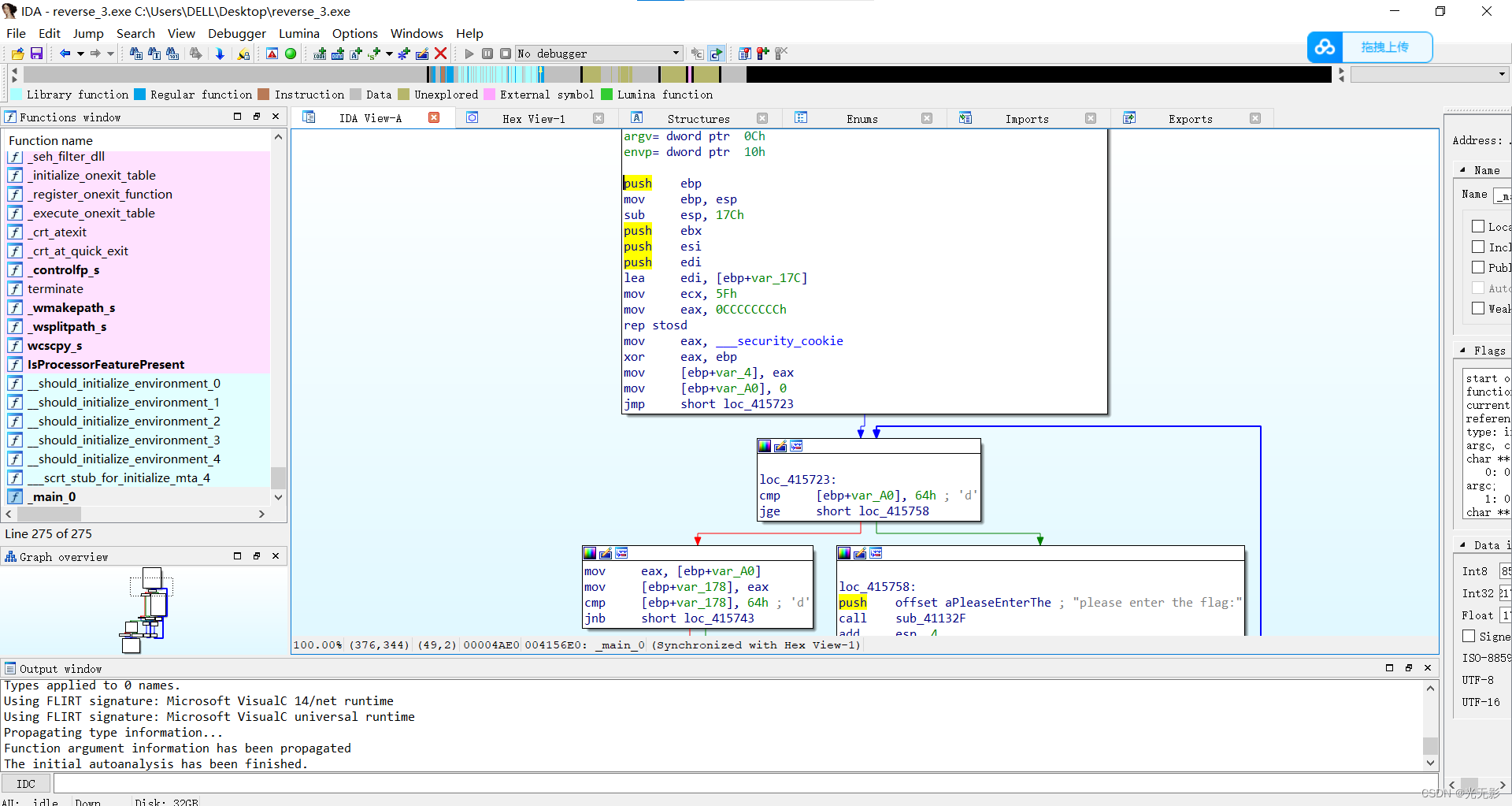

2.拖入32位IDA静态分析

找到_main_0函数

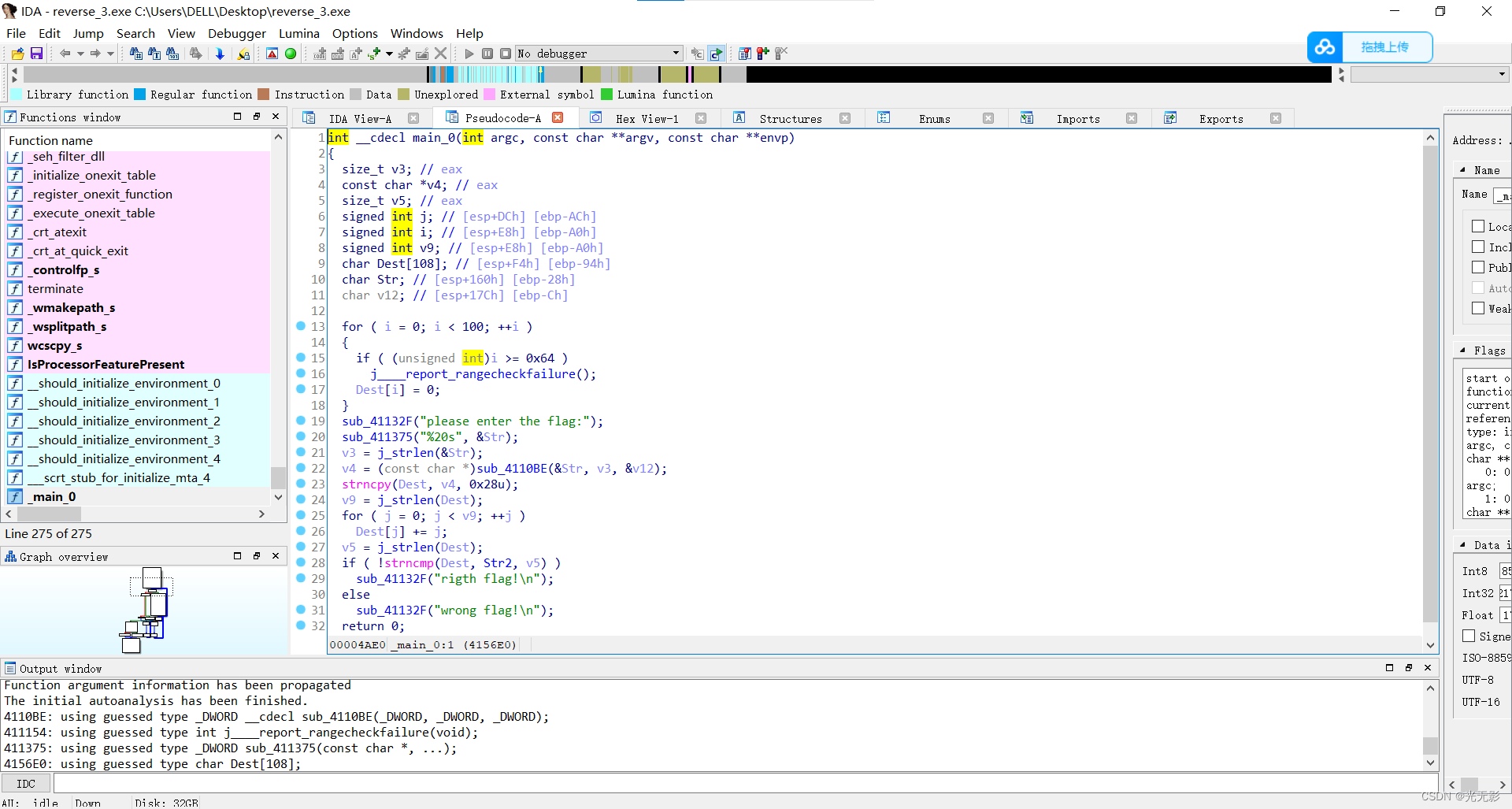

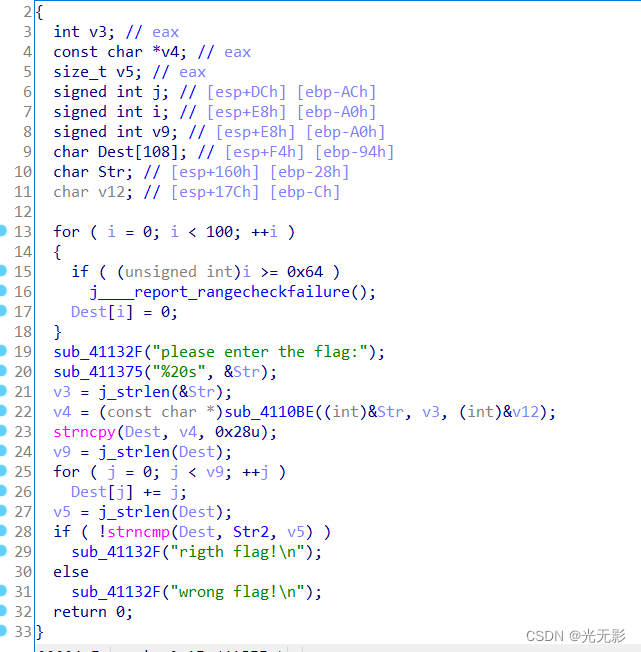

按下F5反编译

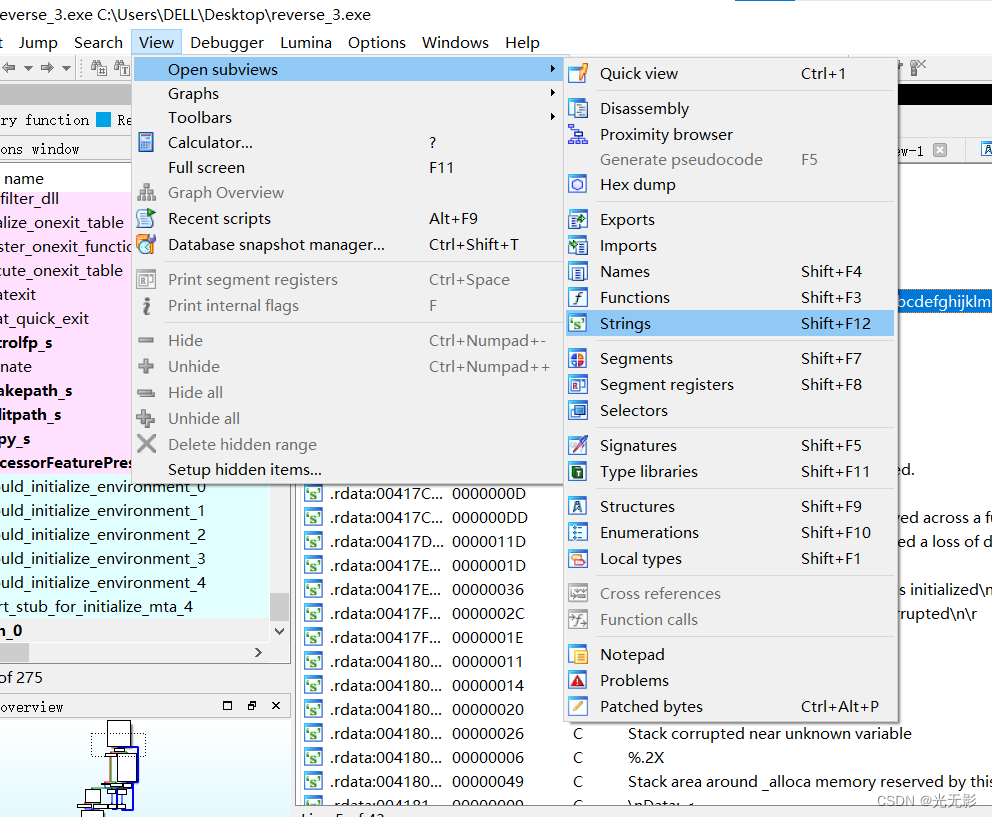

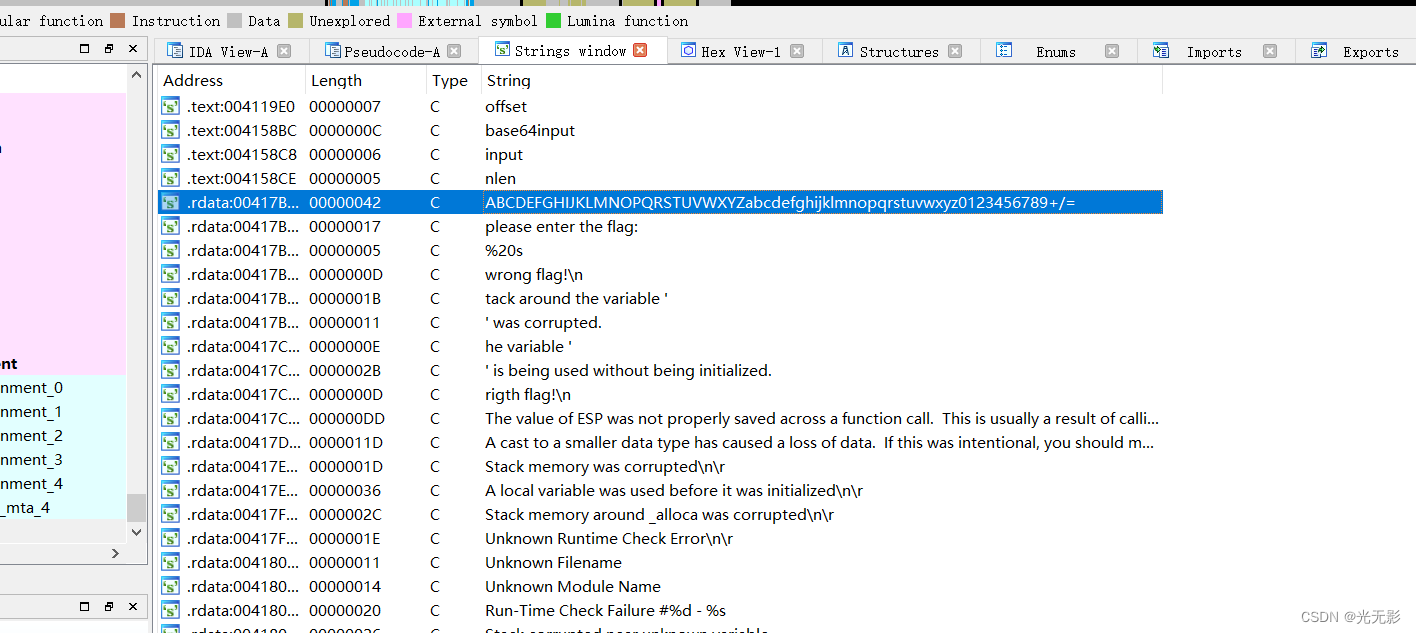

函数稍有点复杂,可以先看看string窗口,看看有没有什么关键的字符串能帮助解题

找到一个标准的base64编码表,说明这个题应该用到了base64加密

base64加密有关内容

带着这个获取到的信息继续有针对性地查看反编译的代码

这个输入了flag,获取了长度

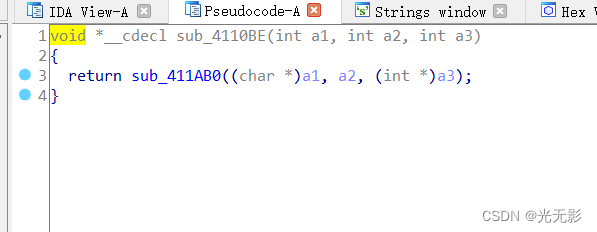

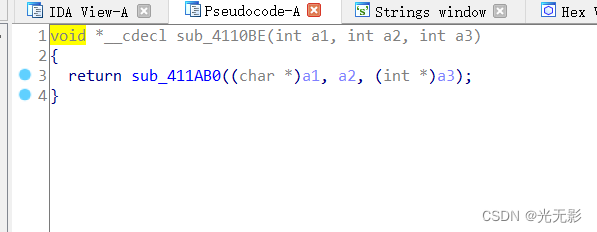

sub_4110BE可能就是对输入的Str进行了Base64加密,双击跟进查看

双击跟进sub_411AB0

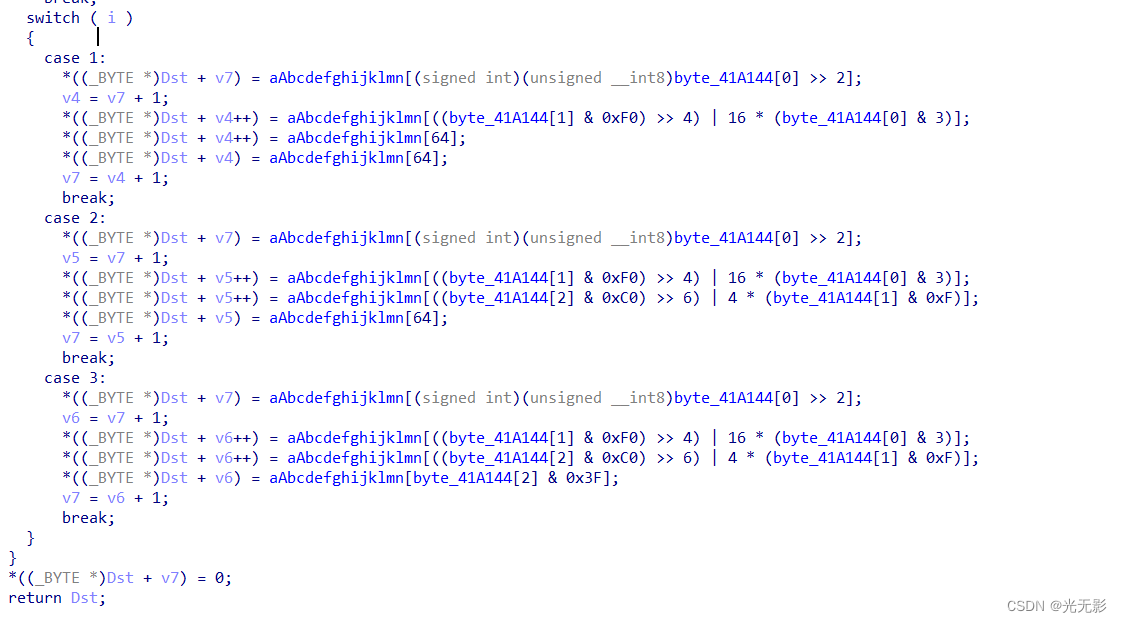

这一段就是base64加密的特征代码,说明确实是对于这个输入的flag进行了base64加密

使用的应该是我们找到的标准base64编码表

返回主函数继续查看

将加密后的字符串赋值给Dest,进行了一个for循环的操作

然后将进行了这个操作后的字符串与Str2进行比较,相等就是正确的字符串,说明Str2中存储的就是加密并且for循环操作后的字符串

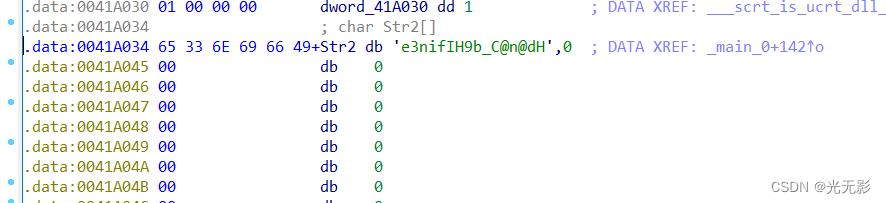

查看Str2,并且编写逆向脚本,先for循环减去for循环中加的数值,再对得到的字符串解密

双击跟进Str2,得到Str2

'e3nifIH9b_C@n@dH'

3.编写wp

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)