应急事件检测 入门篇-windows信息检测

【摘要】 目标:通过数据分析确定攻击事件、查找攻击线索、梳理攻击流程、在可能的情况下,溯源到对方。数据分析技术—系统信息分析 01 windows用户信息收集系统用户:1.lusrmgr.msc //查找本地用户和组2.net user// 查找用户3.net localgroup administrators 查找本地管理员组用户4.Get-LocalUser 使用powershel 查找用户。 0...

目标:通过数据分析确定攻击事件、查找攻击线索、梳理攻击流程、在可能的情况下,溯源到对方。

数据分析技术—系统信息分析

01 windows用户信息收集

系统用户:

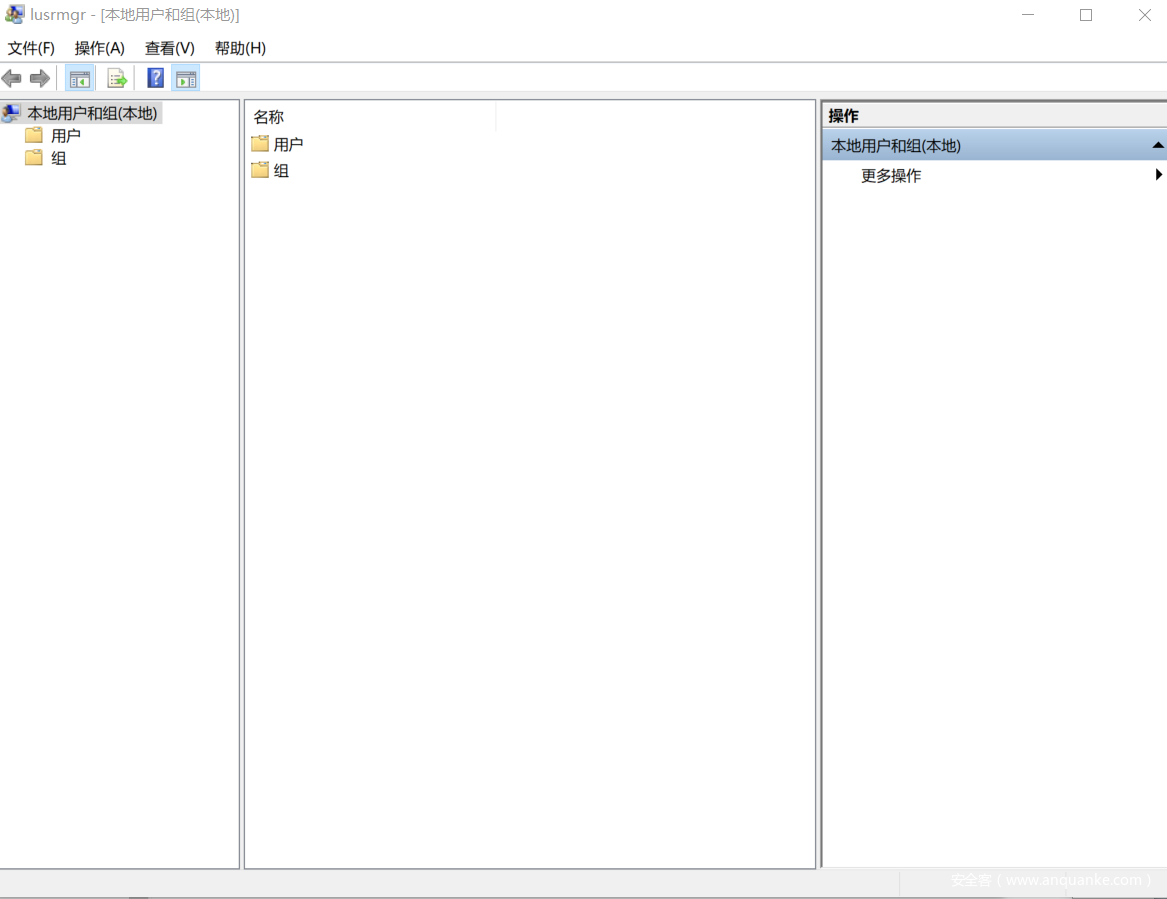

1.lusrmgr.msc //查找本地用户和组

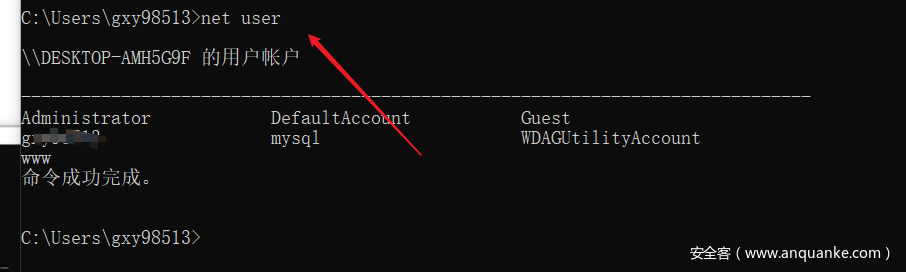

2.net user// 查找用户

3.net localgroup administrators 查找本地管理员组用户

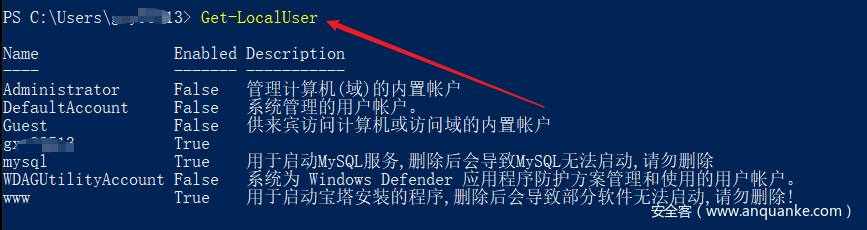

4.Get-LocalUser 使用powershel 查找用户。

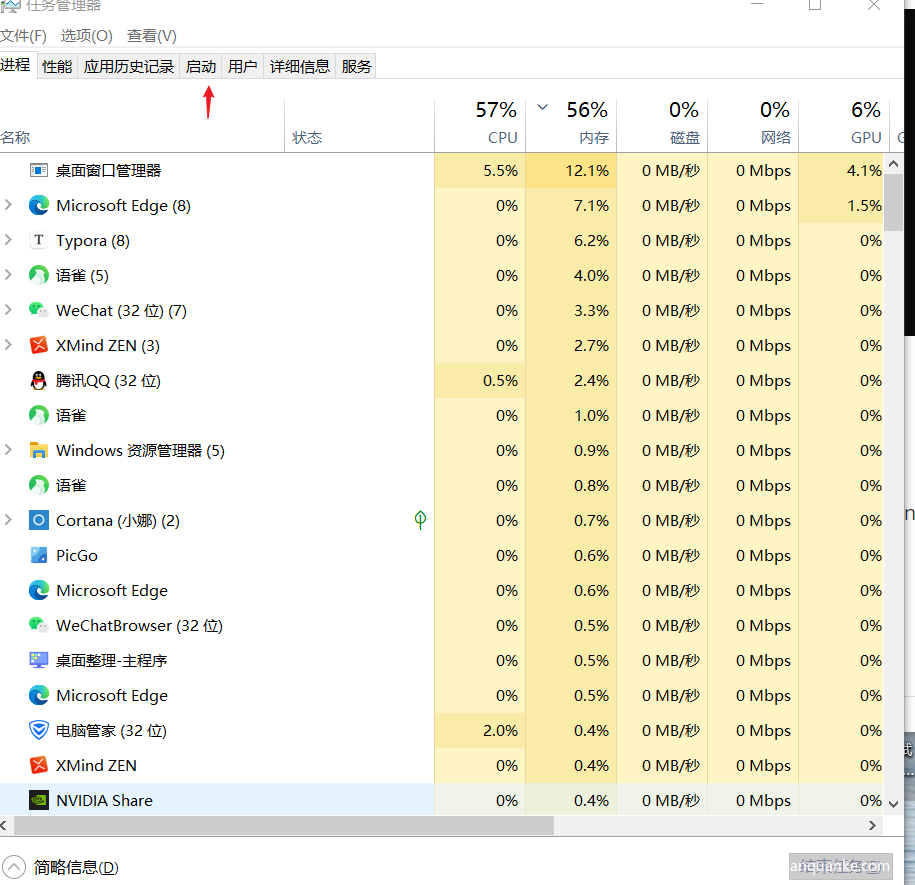

02windows系统进程信息收集

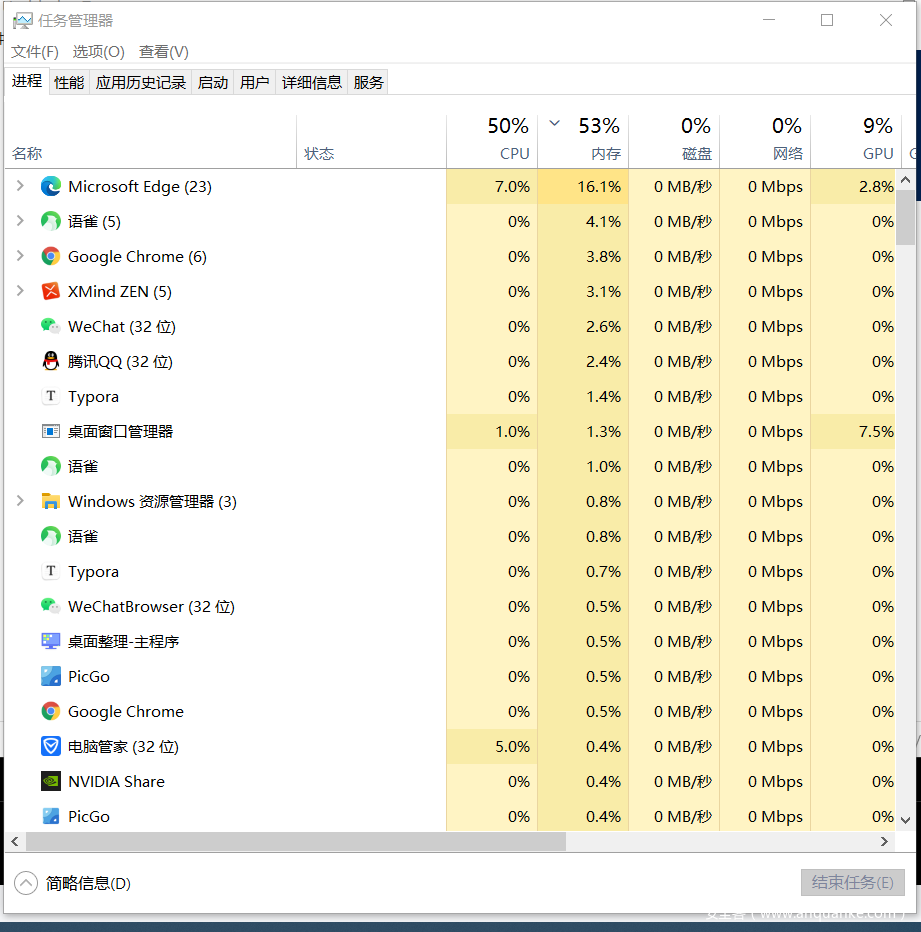

1.使用taskmgr.exe工具进行收集。

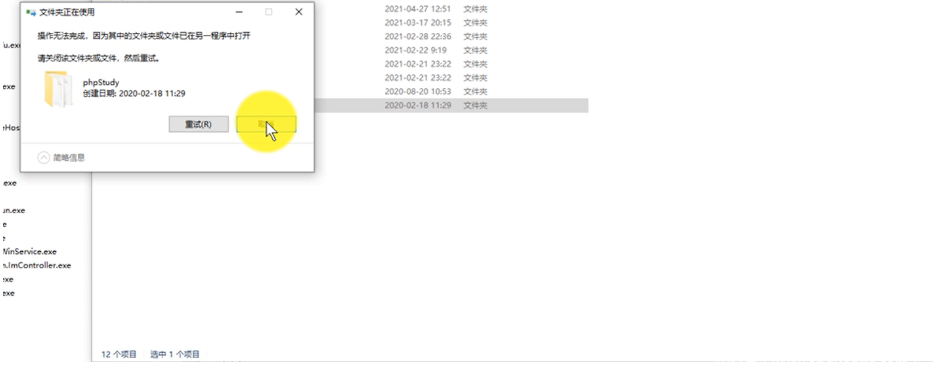

2.发现进程被使用,不能被删除.

3.tasklist //显示所有进程

4.可以使用tasklist | find “notepad”查找notepad的pid值。

可以使用tasklist /? 查找帮助信息

5.get-process 获取进程信息。

6.wmic process list full //获取完整信息

7.wmic process get name,parentprocessid,processid

获取名称、进程、id。

8.wmic process where ‘ProcessID=PID’ get CommandLine //使用wmic查找指定含PID值的程序。

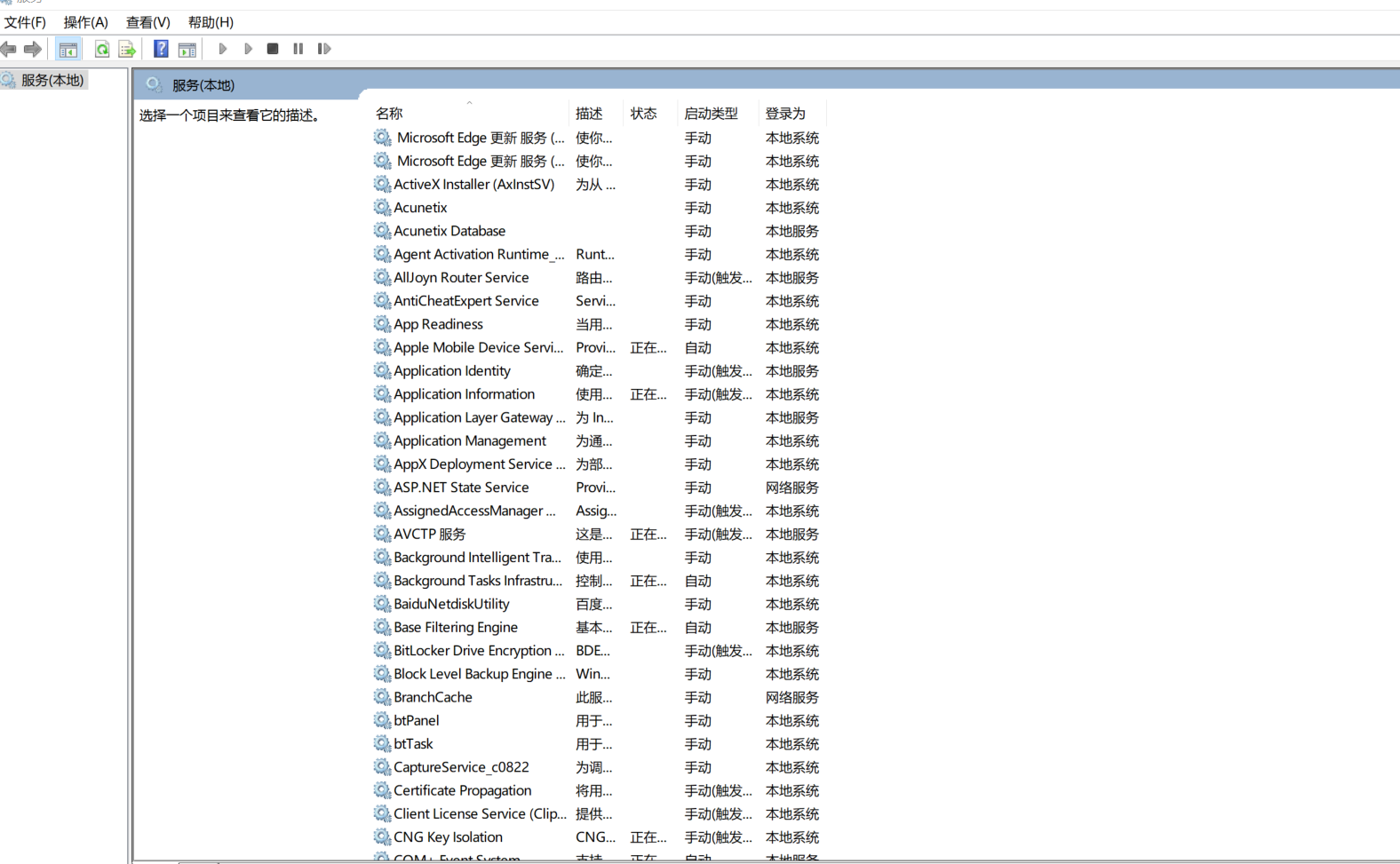

03 服务信息获取

使用win+r,输入services.msc。

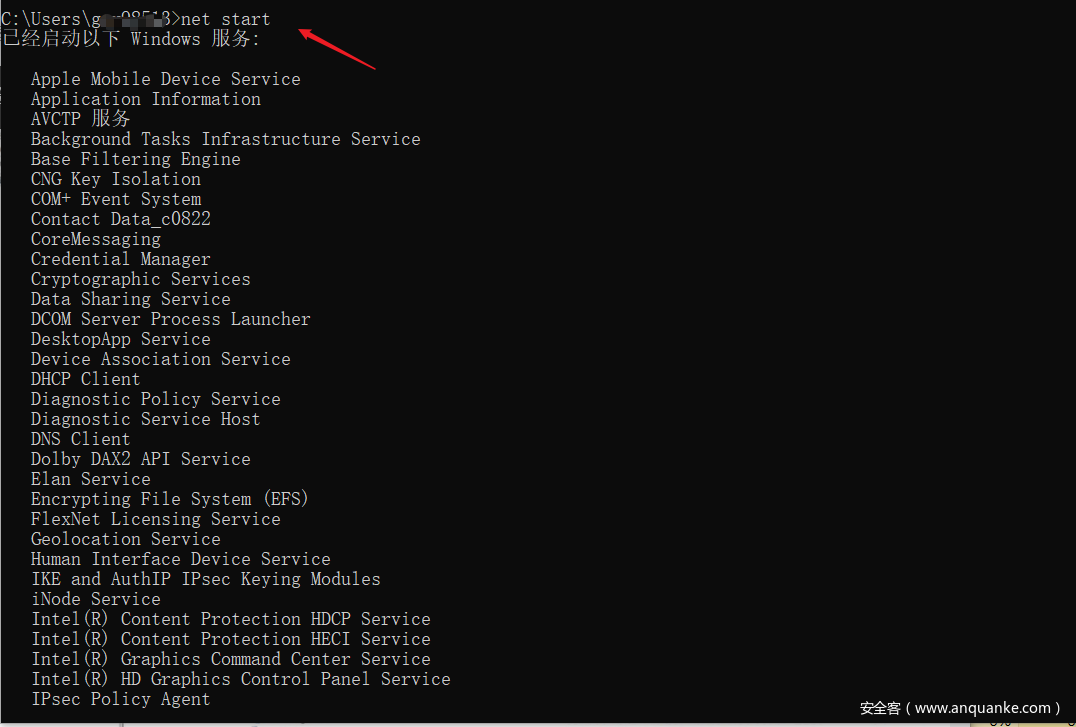

1.使用net start//查看启动的服务

2.tasklist /svc //显示每个进程中的服务

3.使用psservice工具查看进程。

upnphost服务

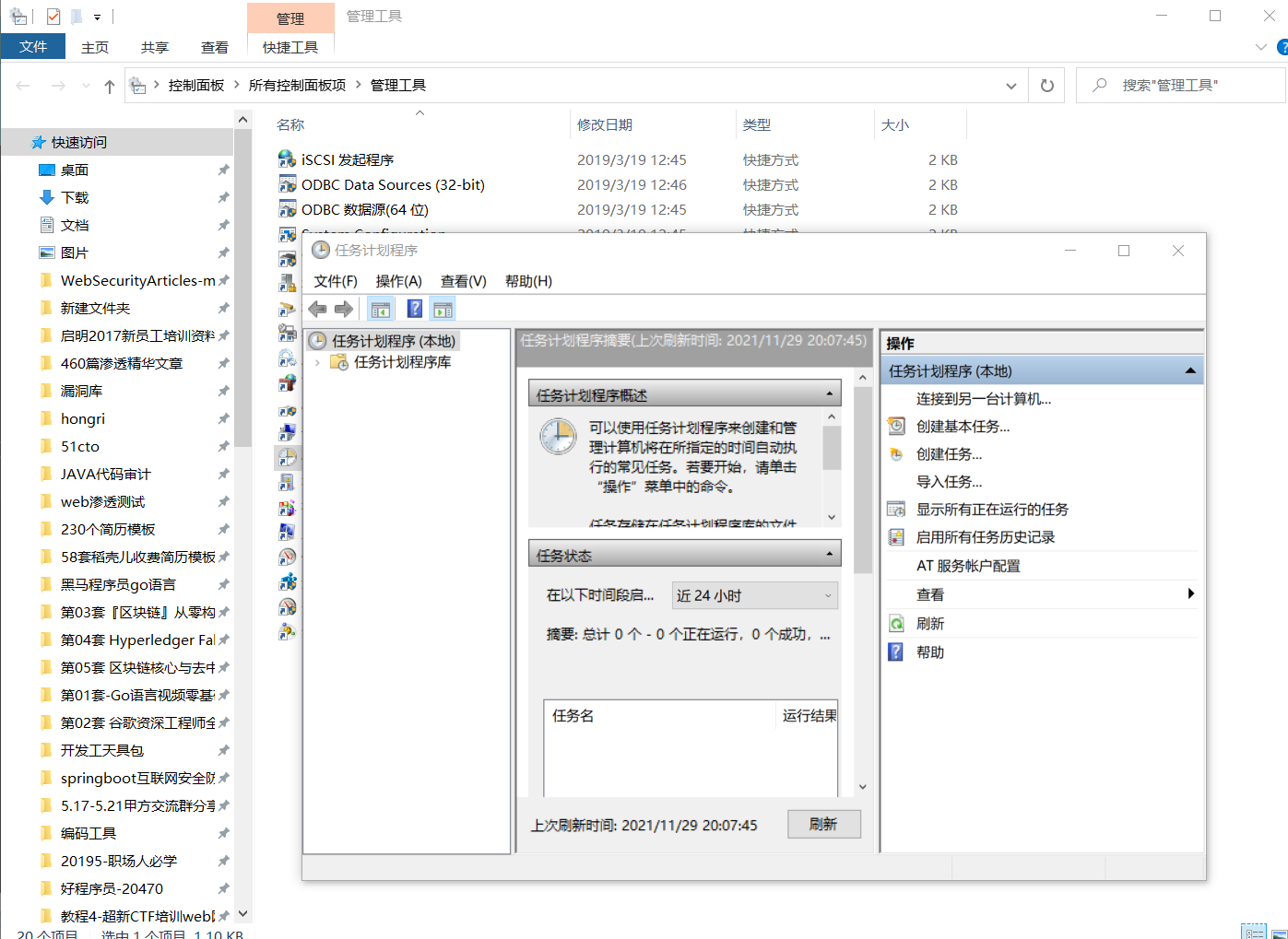

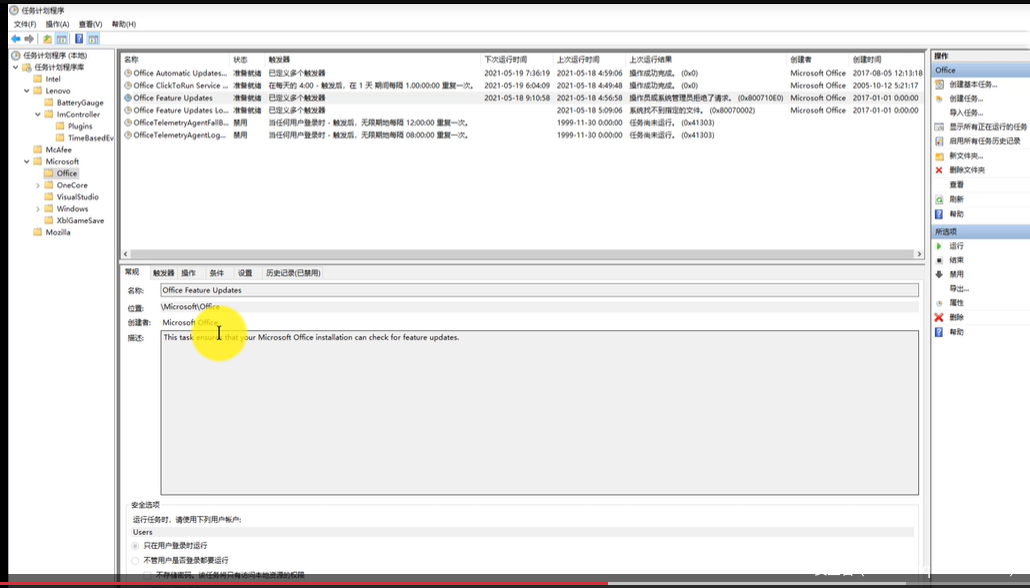

04-计划任务信息获取

计划任务

进入控制面板-管理工具-任务计划程序

输入win+r,输入taskschd.msc进行启动。

对计划任务进行管理。

设置计划任务。

使它进行启动。

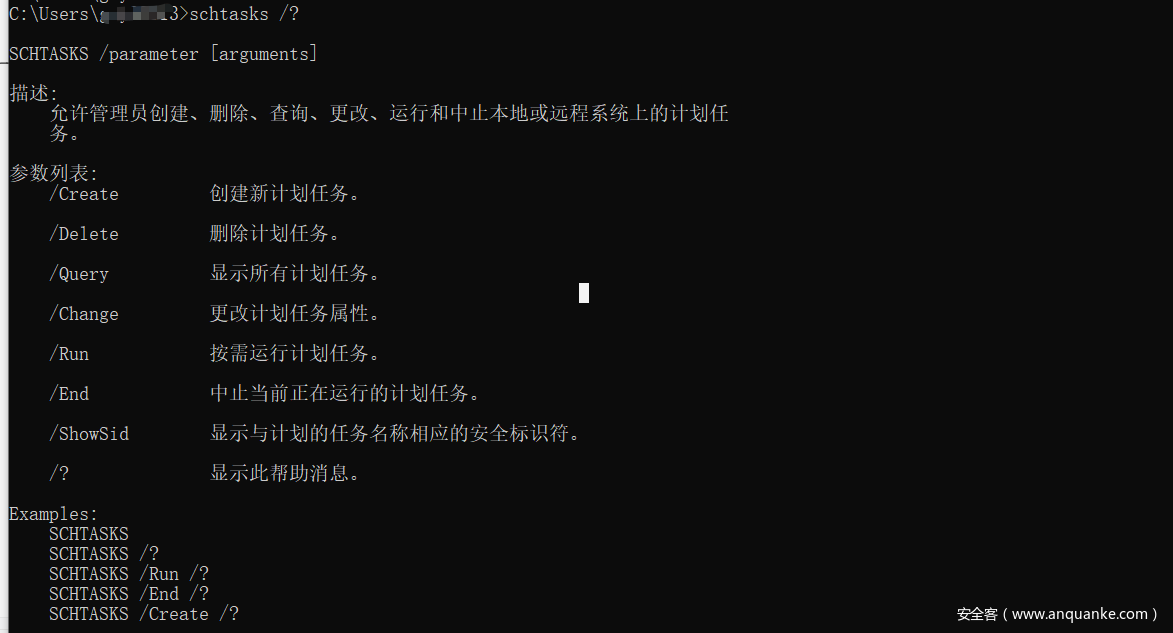

1.schtasks// 查看计划任务

2.schtasks /? 查看帮助信息。

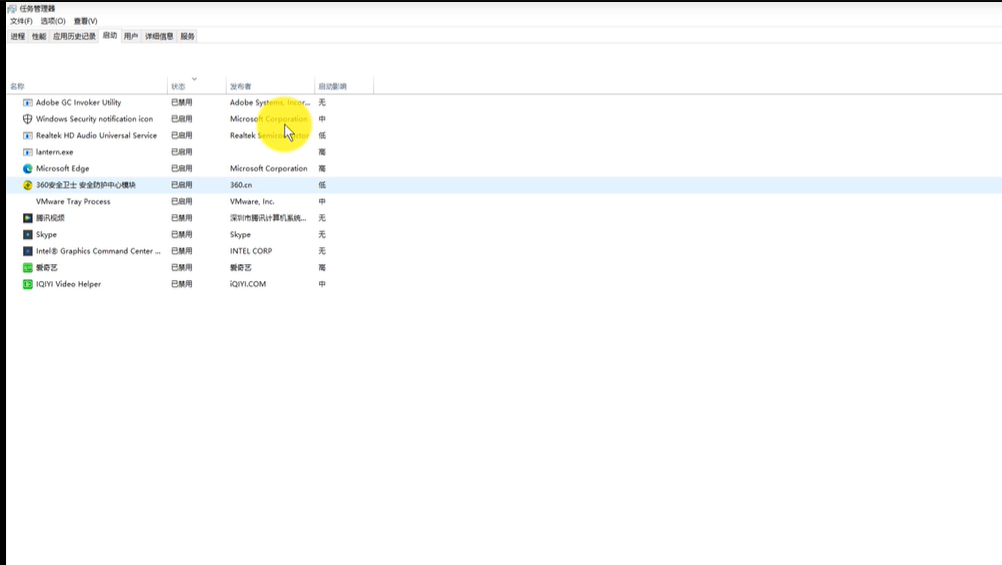

05-自启动项信息收集

1.使用taskmgr 启动标签页

2.wmic startup get caption,command //使用wmic查看启动项

也可以使用Get-CimInstance Win32_StartupCommand | Select-Object Name, command, Location, User | Format-List 查看启动项。

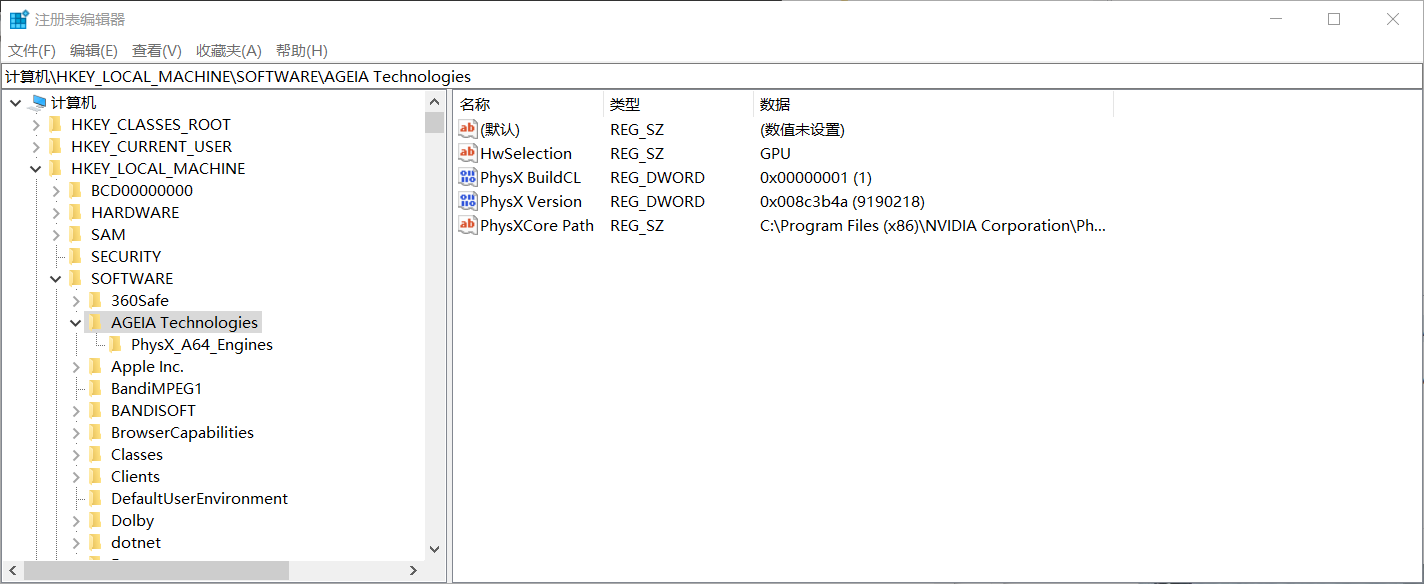

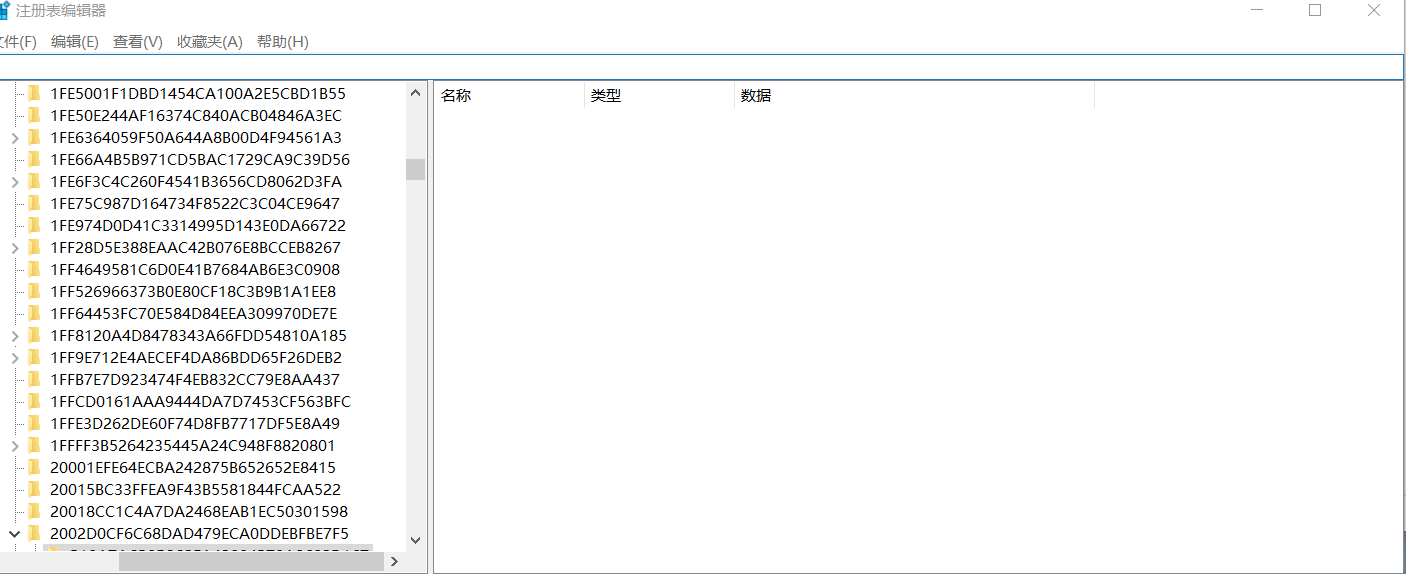

06-注册表

1.输入regedit,启动注册表。

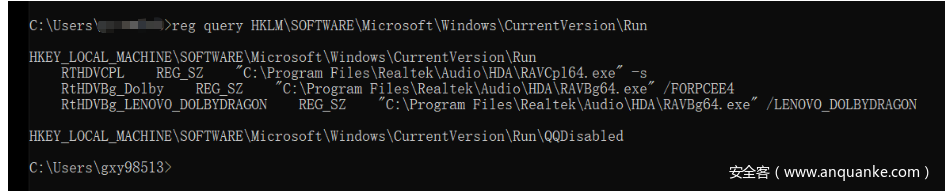

2.reg query HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run 查看相关程序的进程

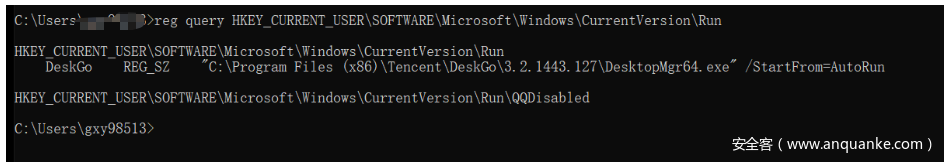

3.reg query HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

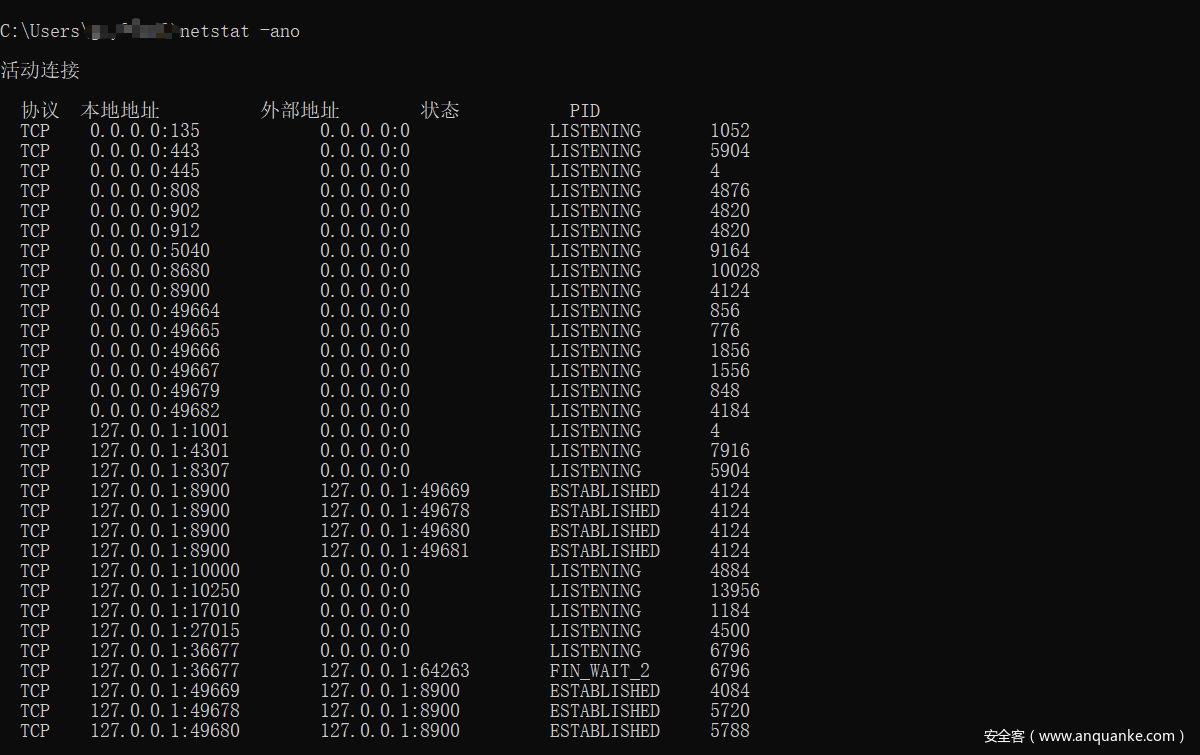

07-端口状态

1.netstat -ano //查看端口状态

2.Get-NetTCPConnection -LocalAddress 192.168.93.1 | Sort-Object LocalPort 查找特定IP的状态

08-共享文件

1.net view \127.0.0.1 //查看主机共享文件

2.Get-SMBShare (powershell查看共享文件命令)

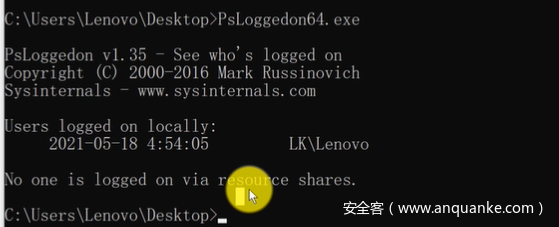

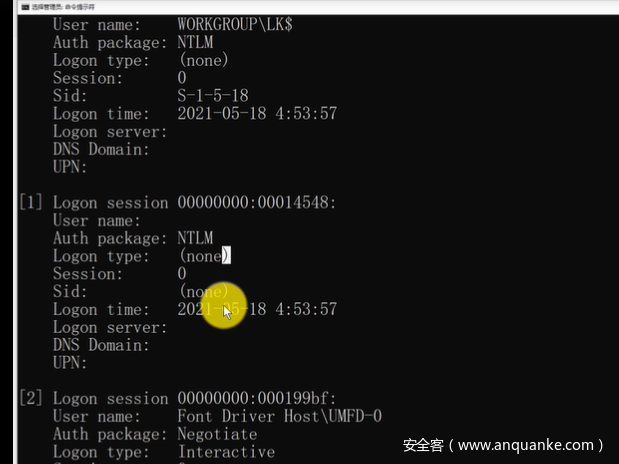

09-session信息收集

1.net use //查看网络连接

2.在不同权限进行测试

在普通权限会出现拒绝访问。

在管理员权限可以正常使用。

3.使用PsLoggedon64.exe查找session信息。

4.使用logonsessions64也可以查找session信息。

总结:

本文主要从完整的windows应急事件进行构思,主要包含用户信息收集、进程信息、服务信息、计划任务信息、自启动项信息、注册表、端口状态、共享文件、session信息进行分析。

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

- 点赞

- 收藏

- 关注作者

评论(0)