信息异常分析、隐写分析

信息异常分析、隐写分析

目录

(细节)

一、隐写分析

1.1、介绍:

隐写分析就是通过隐写技术或软件对隐藏的数据进行检测和取证的过程, 可能的话, 还会提取出被隐藏的载荷。 如果被隐藏的载荷是加密过的, 那么隐写分析就要对其进行破解。

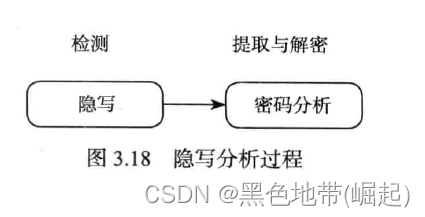

1.2、隐写分析/密码分析

隐写分析和密码分析的一个重要的分界线, 并且通常让人感到困惑。 典型情况下,在处理隐写问题时, 必须首先执行隐写分析才能进行密码分析。 理想情况下检查人员都想获取被隐藏的载荷, 但他必须认识到这个过程有两步, 而每一步都有很高的技术含量。 检查人员如果事先不知道文件中包含了隐藏载荷, 就无法破解载荷的内容。

1.3、 隐写分析

1.3.1、简介:

隐写分析的使用方法取决于隐藏数据时采用的技术。

隐藏数据有可能散落在整个载体文件中, 但是除了隐藏数据外, 隐写程序还会留下其他痕迹, 不知道这是有意还是无意为之。 通常留下痕迹是为了让接收者在提取隐藏数据时还使用同一个程序, 程序本身就可以判断文件中是否包含隐藏数据。

1.3.2、eg:

Hiderman隐写程序在载体文件的末尾追加了三个ASCII码"CON"

1.3.3、发现:

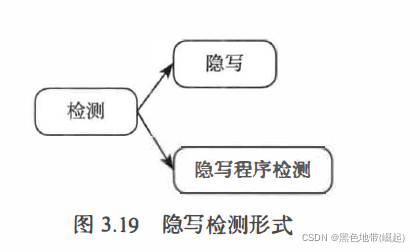

这些痕迹通常被认为是一种签名,渗透攻击(exploit)和蠕虫一般都会有一个和攻击技术含义相同的字符串。这些字符串常用来创建入侵检测系统的签名。当恶意代码或病毒通过网线传播时,IDS能够检测到并通知管理员。同理,隐写签名也是如此。隐写分析扫描工具维护着一个签名库,每个签名对应一个已知的隐写程序。这使得在可疑设备上扫描文件来检测隐藏数据的过程变得快速而高效。

还有些扫描工具可以通过扫描一台设备 , 检测其中是否安装或者曾经安装过隐写程序, 具体的扫描内容可以是可执行的隐写程序本身、 安装文件或者注册表信息。值得注意的是 , 这是另一种检测形式, 但可以说并不是一种隐写分析形式。 隐写分析是识别隐藏信息的过程, 而不是检测设备中是否安装隐写程序的过程。

面对有超过 200 个隐写程序, 要达到提取隐藏信息的目的是很困难的。因为每个隐写程序都有自己的隐藏、 加密和密码保护技术。虽然有很多基本的数据隐藏方法, 但是当应用到各种具体的程序时, 实施的方法可能大相径庭。 例如, 很多基本的数据隐藏方法, 在进行隐写分析和隐藏内容检测时都需要进行逆向操作。

二、异常分析

2.1、对比

(很多编辑器都要对比的功能)

异常分析会用到检测相似文件的对比技术, 如果没有文件可以用于对照, 还会采用一 些分析技术来发现文件的其他异常特征。

2.2、文件属性

仅凭肉眼 , 要发现相似两幅图像的差异是不可能的

如果同时具有原始载体文件和修改后的文件, 那么文件属性差异的识别很容易,通过简单的校验和和目录列表,可以很快发现二者的不同,通过目录列表,我们可以发现两个文件的具体差异。

文件大小和创建时间是不同的。

通过简单的校验和, 我们也可以发现两个文件的内容是不同的。

2.3、注:

(没有一个动作是多余的)

有些隐写程序在文件中嵌人隐藏信息的同时, 可以不改变文件大小和创建时间。 这时, 查看两个文件的校验和, 即可发现二者的不同。

- 点赞

- 收藏

- 关注作者

评论(0)