【JAVA反序列扫描工具】简介、下载、安装、使用

目录

一、Java Deserialization Scanner

1.1、简介:

1.2、组成:

二、下载:

2.1、方法一:BAPP store

2.2、 方法二:GitHub

三、配置

3.1、 插件的配置

3.2、ysoserial准备

四、使用方法:

4.1、截取发送到插件

4.2、 配置扫描

4.3、分析结果

编辑

编辑

(scan!)

一、Java Deserialization Scanner

1.1、简介:

Java Deserialization Scanner是一个Burp套件插件,用于检测和利用Java Deserialization漏洞。

1.2、组成:

与Burp Suite Active and Massive Scanner集成

手动测试仪,用于检测自定义插入点上的Java Deserialization漏洞

利用,允许积极利用Frohoff Ysoserial积极利用Java Deserialization vullnerabilies

二、下载:

2.1、方法一:BAPP store

BAPP store里面直接下载Java Deserialization Scanner

找到后,点击右边的安装

编辑

编辑

2.2、 方法二:GitHub

GitHub下载:

federicodotta/Java-Deserialization-Scanner: All-in-one plugin for Burp Suite for the detection and the exploitation of Java deserialization vulnerabilities (github.com) https://github.com/federicodotta/Java-Deserialization-Scanner

https://github.com/federicodotta/Java-Deserialization-Scanner

编辑

编辑

三、配置

3.1、 插件的配置

最后添加进去即可

编辑

编辑

安装好后需要配置 ysoserial(是java反序列化漏洞payload生成器) 的路径

(可以直接填上文件名,我试了可以)

编辑

编辑

编辑

编辑

3.2、ysoserial准备

源码下载地址(GitHub)

angelwhu/ysoserial: A proof-of-concept tool for generating payloads that exploit unsafe Java object deserialization. (github.com) https://github.com/angelwhu/ysoserial

https://github.com/angelwhu/ysoserial

frohoff/ysoserial: A proof-of-concept tool for generating payloads that exploit unsafe Java object deserialization. (github.com) https://github.com/frohoff/ysoserial

https://github.com/frohoff/ysoserial

ysoserial需要编译打包成.jar文件(Maven,Gradle都可打包)

可以自己从github上下载最新源码,编译打包(也可编制IDEA,直接在终端操作)

【Maven使用】IDEA使用Maven进行文件打包+命令含义+错误分析 https://blog.csdn.net/qq_53079406/article/details/124322125?spm=1001.2014.3001.5501【Gradle】问题解析+下载安装+环境配置+验证安装

https://blog.csdn.net/qq_53079406/article/details/124322125?spm=1001.2014.3001.5501【Gradle】问题解析+下载安装+环境配置+验证安装 https://blog.csdn.net/qq_53079406/article/details/124312186?spm=1001.2014.3001.5501

https://blog.csdn.net/qq_53079406/article/details/124312186?spm=1001.2014.3001.5501

或者使用老版的ysoserial.jar

链接:https://pan.baidu.com/s/18q2ruwCFGI1vMvl9j7lT3w?pwd=hj12

提取码:hj12

编辑

编辑

编辑

编辑

四、使用方法:

4.1、截取发送到插件

send request to DS-Manual testing

发送到插件中

编辑

编辑

点击插件查看数据包

编辑

编辑

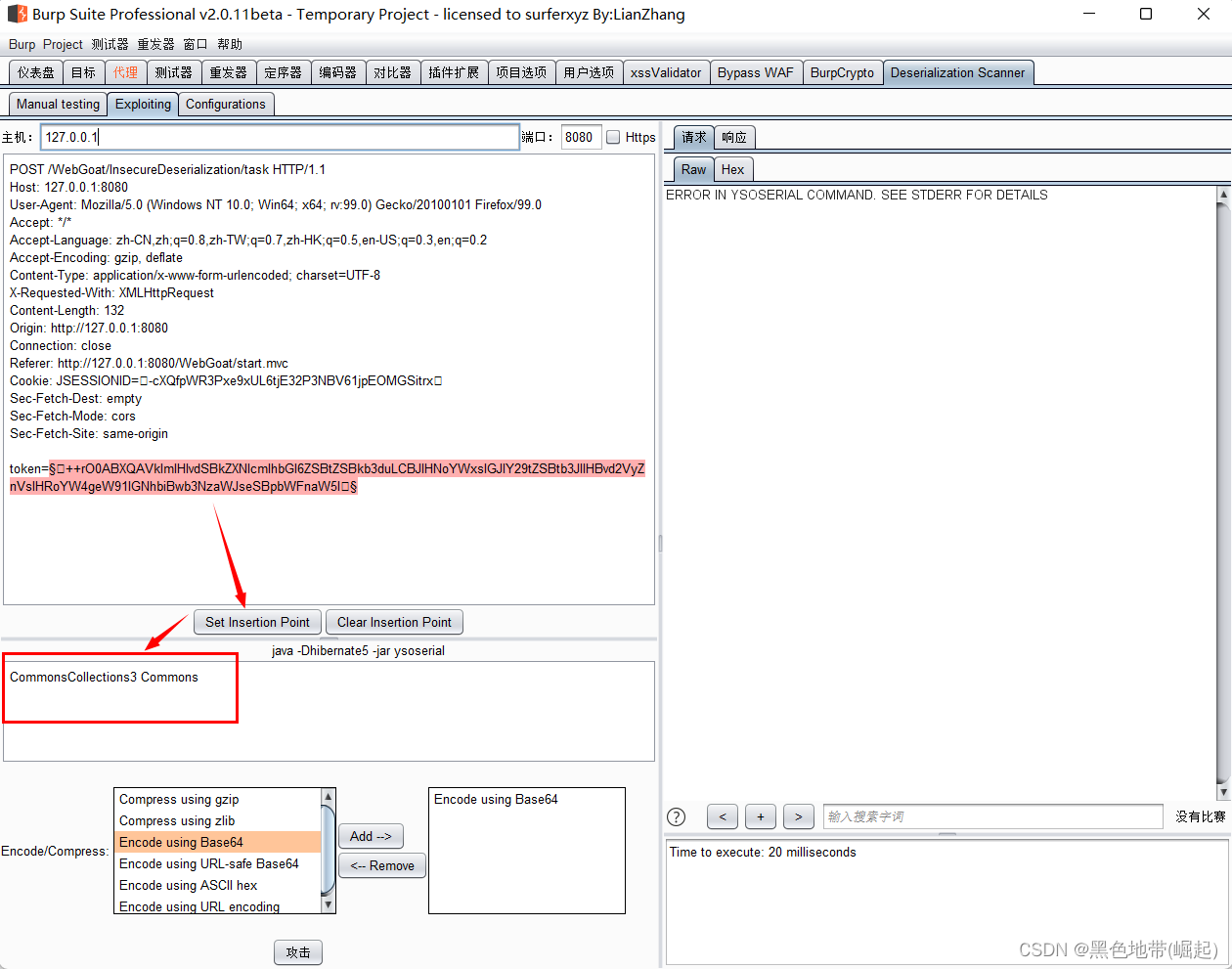

4.2、 配置扫描

选择被序列化的部分,

并Set insertion port(设置插入部分)

还可以选择sleep等测试的方式

编辑

编辑

最下面方框是选择,选中的数据是什么编码

4.3、分析结果

在右边会出现测试的结果

我这右边都是NOT vulnerable(不脆弱)

编辑

编辑

如果扫描到有漏洞的话,

后面接的就会是:Potentially VULNERABLE!!!

根据在Manual testing结果中检出出有漏洞使用对应的命令

或者修改添加计算器等其他工具

编辑

编辑

【声明】本内容来自华为云开发者社区博主,不代表华为云及华为云开发者社区的观点和立场。转载时必须标注文章的来源(华为云社区)、文章链接、文章作者等基本信息,否则作者和本社区有权追究责任。如果您发现本社区中有涉嫌抄袭的内容,欢迎发送邮件进行举报,并提供相关证据,一经查实,本社区将立刻删除涉嫌侵权内容,举报邮箱:

cloudbbs@huaweicloud.com

评论(0)