CSRF工具使用、利用过程

CSRF工具使用、利用过程

工具使用:

deemon

下载地址:

链接地址:

简介:

这是Deemon的代码库,一个用于在Web应用程序中检测CSRF的工具。 Deemon是一种应用程序无关的自动框架,旨在由开发人员和安全分析师在软件开发生命周期的安全测试阶段使用。当前版本的Deemon支持使用MySQL数据库的基于PHP的Web应用程序

CSRFTester

简介:

CSRFTester是一款CSRF漏洞的测试工具.运行在windows上。

下载链接:

链接:https://pan.baidu.com/s/1zHV1qwXwviOS29akrbODbA?pwd=hj12

提取码:hj12

基本使用方法:

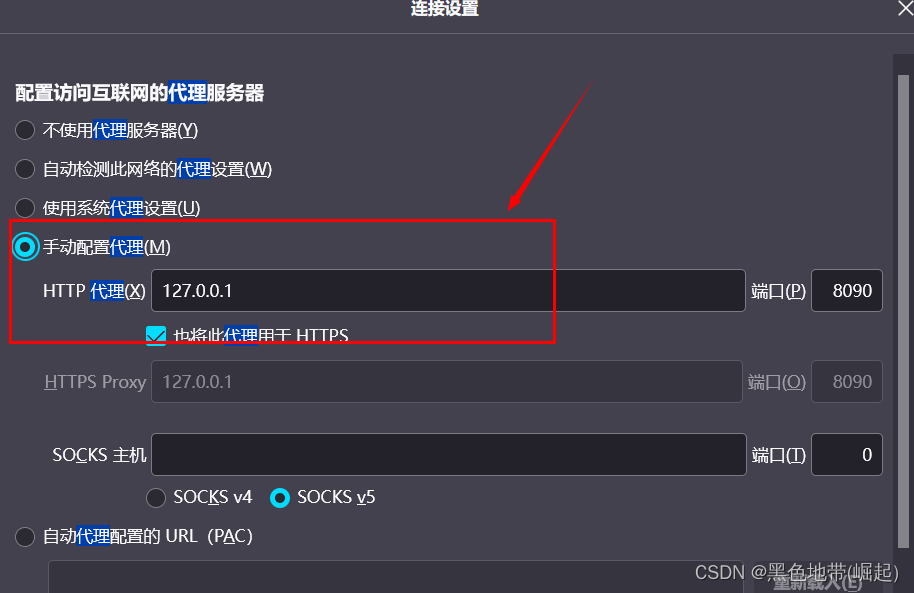

第一步:配置本地服务器的代理监听

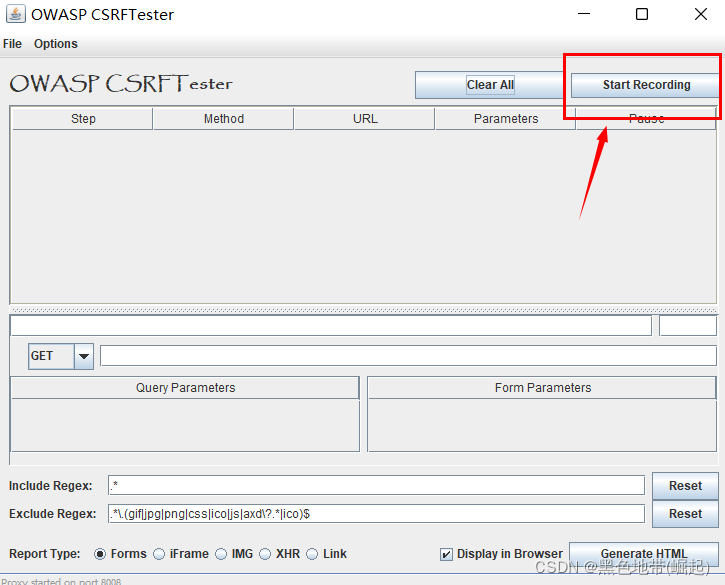

第二步:开始记录

利用过程:

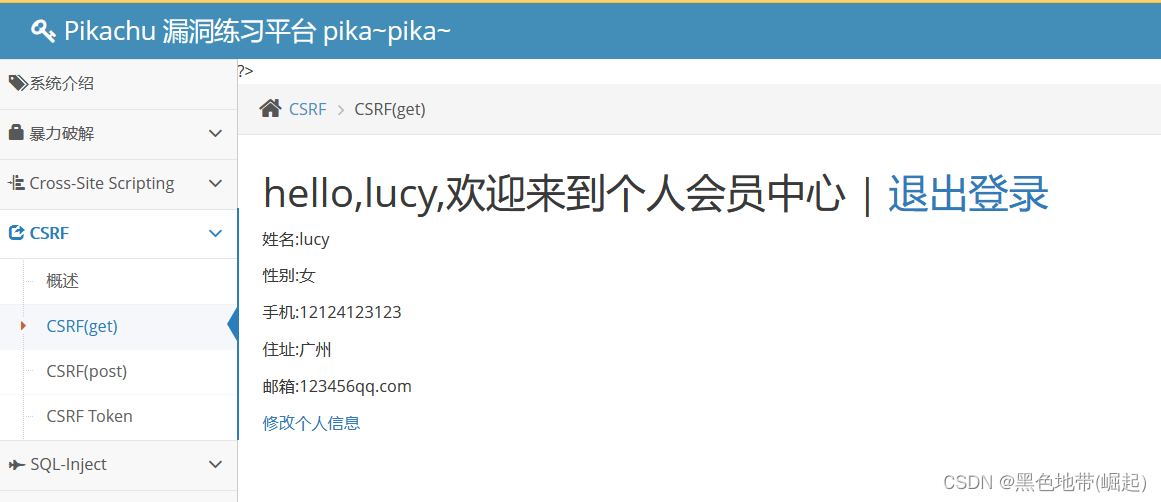

CSRF(GET)

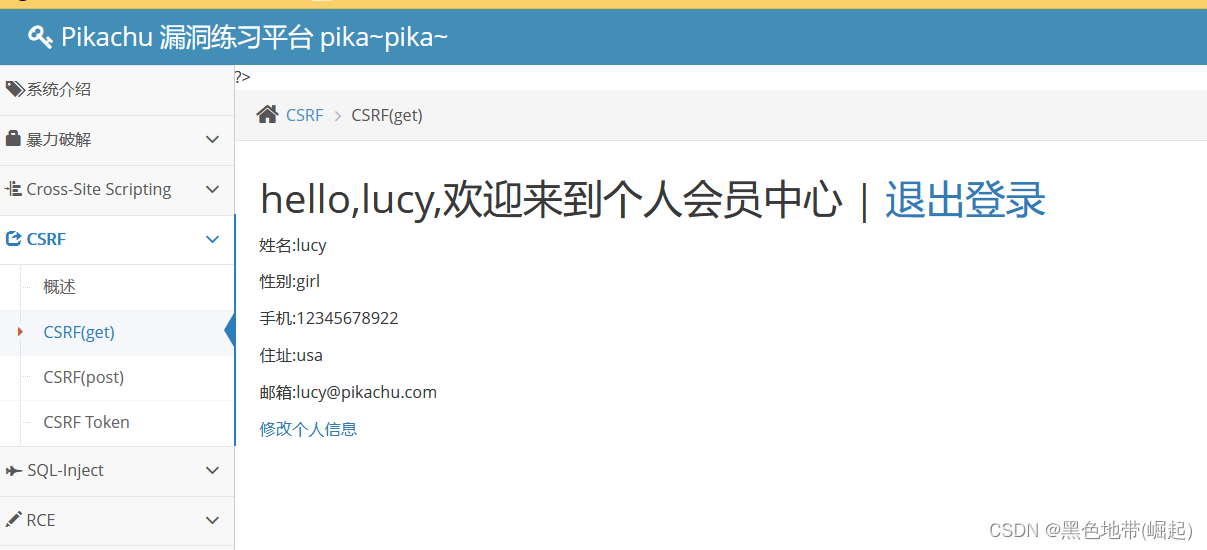

第一步:模拟用户(目标)登录

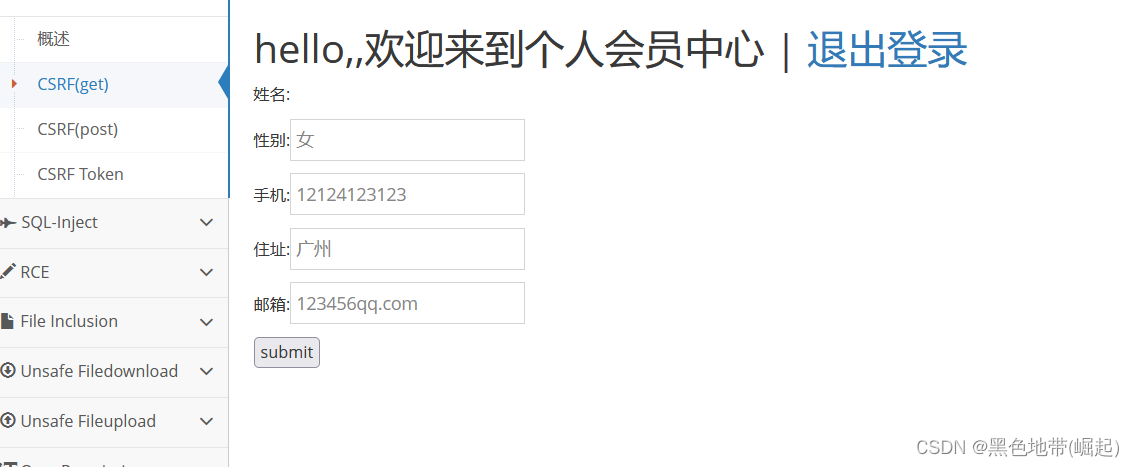

尝试修改个人信息

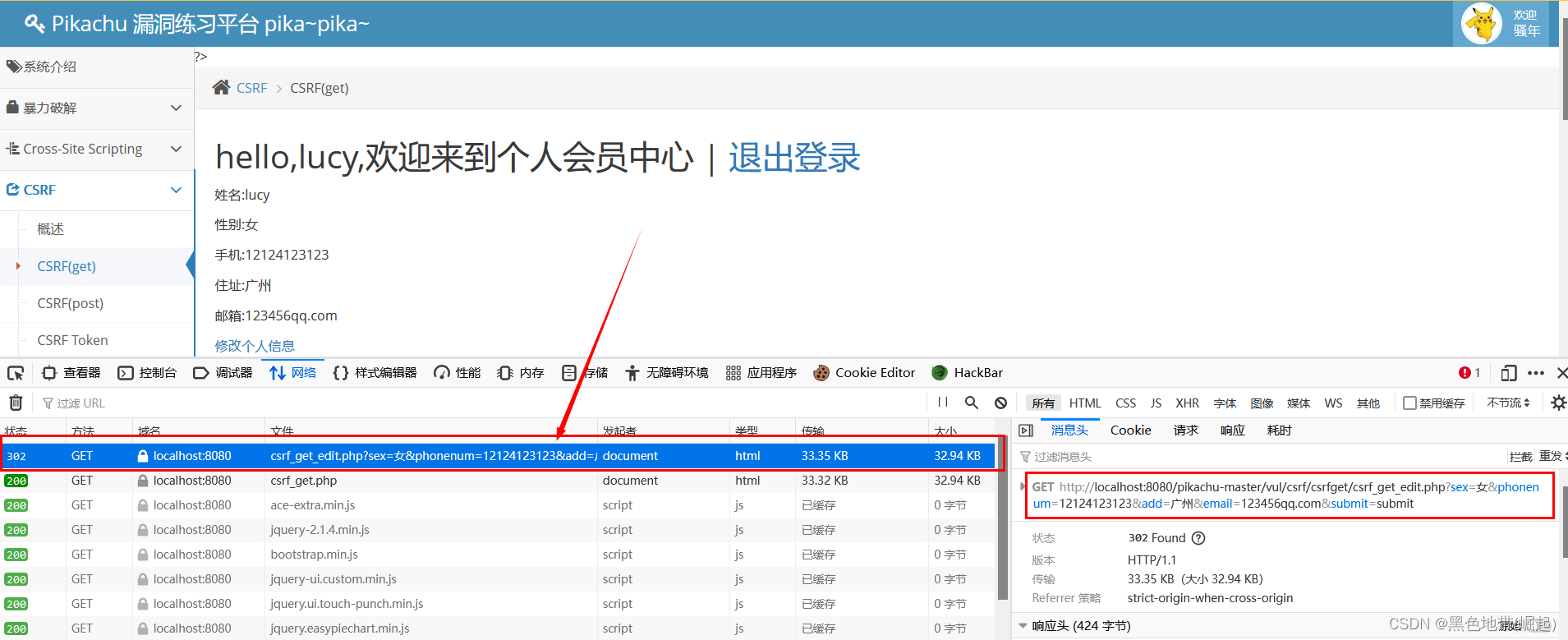

在开发者模式中的网络中可以看见修改提交的URL

第二步:获取修改提交的URL

这个可以先自己提交的时候,然后找找提交修改的URL规律

不行的话,就结合xss等手段

第三步:构造恶意执行语句

http://localhost:8080/pikachu-master/vul/csrf/csrfget/csrf_get_edit.php?sex=女&phonenum=12124123123&add=广州&email=123456qq.com&submit=submit

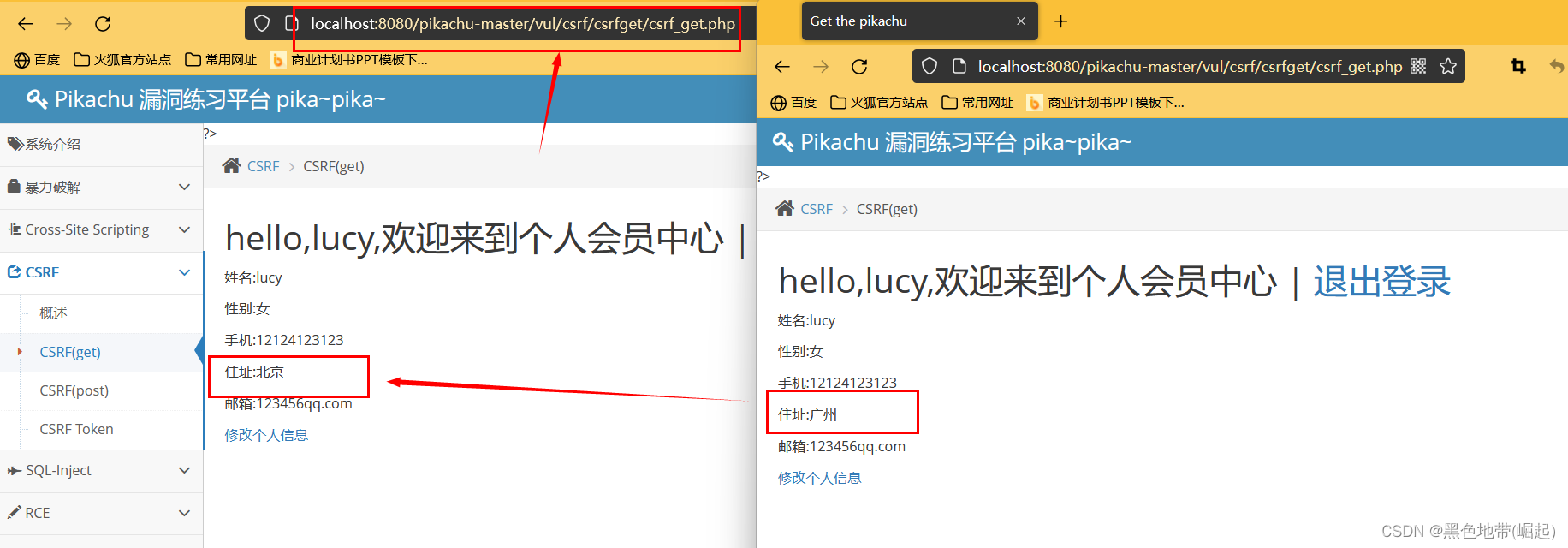

第四步:将构造的URL诱骗用户点击

在同一浏览器中打开这个URL将执行修改操作

http://localhost:8080/pikachu-master/vul/csrf/csrfget/csrf_get_edit.php?sex=女&phonenum=12124123123&add=北京&email=123456qq.com&submit=submit

更多其他的伪装方法:

写入html文件中,诱骗用户点击,并使用各种提示打消用户的疑虑

//①伪装成错误页面(即404页面)

//②使用嵌套,让用户不易发现

duoduo.html

post.html

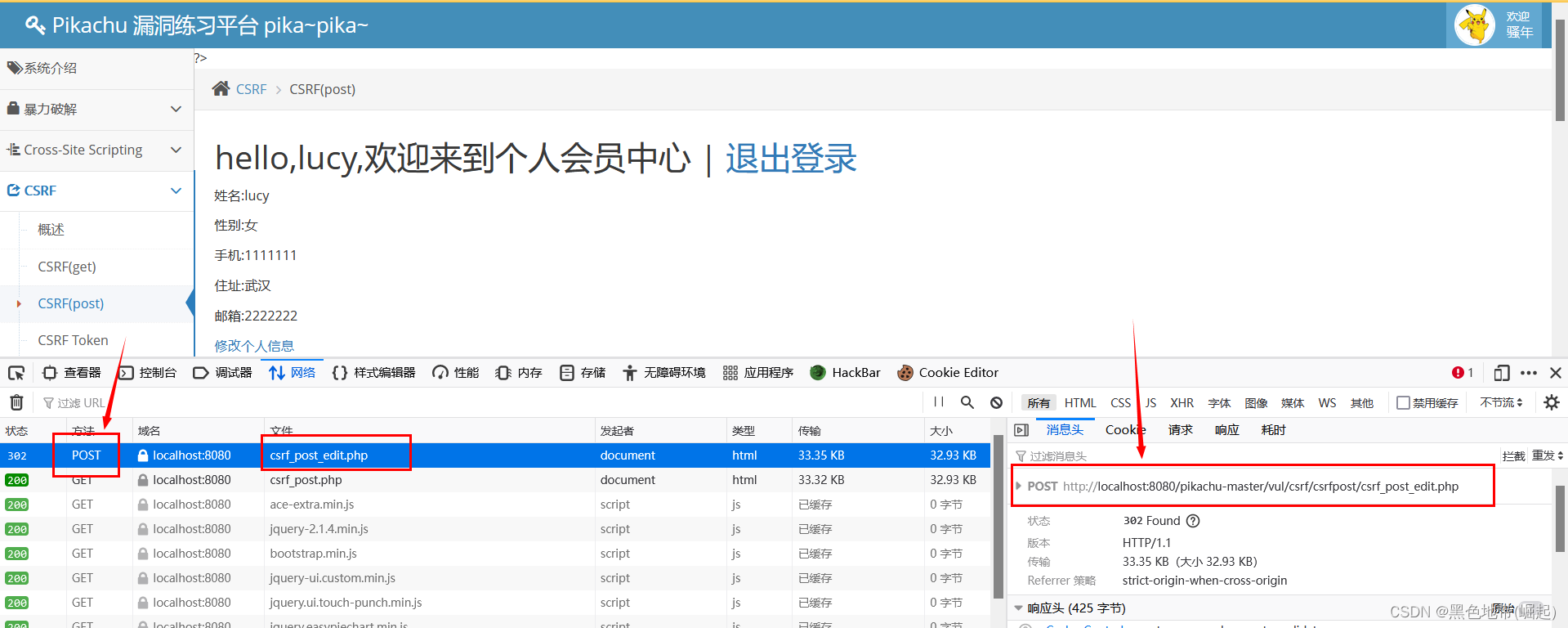

CSRF(POST)

第一步:是要获得用户修改提交的URL

这个可以自己先提交一遍,尝试能不能分析出,不行就尝试社工

第二步:构造恶意执行语句

第三步:诱导用户点击

就已经执行了修改操作了

- 点赞

- 收藏

- 关注作者

评论(0)