文件上传漏洞:原理、原因、常见触发点分析

文件上传漏洞:原理、原因、常见触发点分析

目录

理解文件上传漏洞:

文件上传漏洞:

文件上传漏洞:

在编写程序时候对用户上传的文件没有做好防护和过滤或处理异常,致使用户越权向服务器上传可执行的动态脚本文件,上传的文件可以是木马,病毒,恶意脚本或者WebShell等恶意语句,最终达成自己所需的目的。

WebShell:

以asp、php、jsp、cgi等网页文件形式存在的一种命令执行环境(即网页后门)。入侵了一个网站后,通常会将这些asp或php后门文件与网站服务器web目录下正常的网页文件混在一起,然后使用浏览器来访问这些后门,得到一个命令执行环境,以达到控制网站服务器的目的(可以上传下载或者修改文件,操作数据库,执行任意命令等)。

WebShell后门隐蔽较性高,可以轻松穿越防火墙,访问WebShell时不会留下系统日志,只会在网站的web日志中留下一些数据提交记录

中国蚁剑是一款开源的跨平台网站管理工具,也是一款webshell管理工具,它主要面向与合法授权的渗透测试安全人员以及进行常规操作的网站管理员。

一句话木马:

产生上传漏洞原因:

原因:

后缀名(扩展名)没有做较为严格的限制

MIMETYPE(文件的类型) 没有做检查

上传的文件目录存在可执行权限

对行为没有做任何限制

常见的问题:

服务器的Web容器解释并执行了用户上传的web脚本语言,导致代码执行

上传病毒、木马文件,再诱骗用户或管理员下载执行

上传钓鱼图片或包含脚本的图片,有的浏览器会把它作为脚本执行并用于钓鱼和欺诈

上传Flash的策略文件crossdomain.xml,入侵者用以控制Flash在该域下的行为(控制策略文件

)

危害:

文件可以自定义,可以成为webshell,通过文件上传来上传网站后门,直接获取网站权限,属于高危漏洞,获取到权限之后,我们可以进行服务器、获取内网权限、获取网站相关数据权限

触发点,并判断是否存在文件上传漏洞:

触发点:

相册、头像上传

视频、照片上传或分享

附件上传(论坛发帖、邮箱)

文件管理器

(存在文件上传功能的地方都有可能存在文件上传漏洞)

对上传类型进行分类,选着对应类型方法进行测试

基操:一般的后台系统上传、会员中心上传等各种上传途径

CMS框架类:已知源码

编辑器类:cheditor、fckeditor、kindetior等

其他类/CVE:代码审计、第三方平台或应用

文件上传过程中检测部分由客户端javascript检测、服务端Content-Type类型检测、服务端path参数检测、服务端文件扩展名检测、服务端内容检测组成。这些检测并不是十分的完善,都能够找到办法进行绕过。

查找方法:

黑盒查找:

寻找上传功能点,eg:文件后台登录、会员中心等

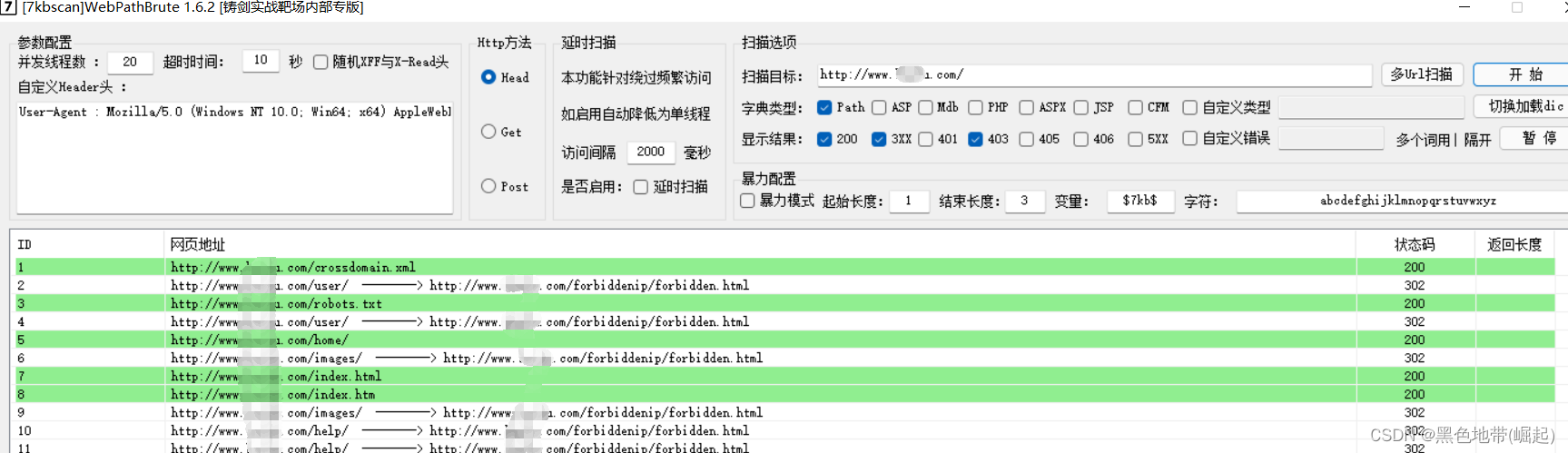

通过工具进行文件扫描获取敏感信息

白盒查找:

对网站源码进行代码分析,查找是否存在文件上传的漏洞

常见文件上传地址获取:

随机搜:

搜索关键字:inurl:upload.php

(基本用处不大,没啥针对性)

针对性:

搜索关键词:site:xxx.com upload

在特定网站手工找到上传功能的地方,eg:个人资料头像上传,文件后台,会员中心等地方

使用扫描工具扫描特定网站,获得文件上传位置eg:burpsuite扫描后的网站map、webpathbrute扫描指定网站的所有地址

- 点赞

- 收藏

- 关注作者

评论(0)