web安全|渗透测试|网络安全 信息搜集之反编译提取,burp抓包,工具扫描,手工探测等方法

web安全|渗透测试|网络安全 信息搜集之反编译提取,burp抓包,工具扫描,手工探测等方法

在安全测试中,若WEB无法取得进展或无WEB的情况下,我们需要借助APP或其他资产在进行信息收集,从而开展后续渗透,那么其中的信息收集就尤为重要。

方法一:APP 提取一键反编译提取

漏了个大洞工具:

链接:https://pan.baidu.com/s/1fhLoQUlr5lv3HgufKguBdA

提取码:hj12

方法二:burpsuite抓数据包进行工具配合

先打开模拟器上相关APP,让他先加载一些内容,代理以后内容加载超级慢,几乎断网

通过模拟器手动配置代理连接到burpsuite电脑上

把burpsuite设置到监听主机的状态

然后搜集这些抓到网址,为后面的渗透做好准备工作

第三步:各种第三方应用,服务接口信息相关探针技术

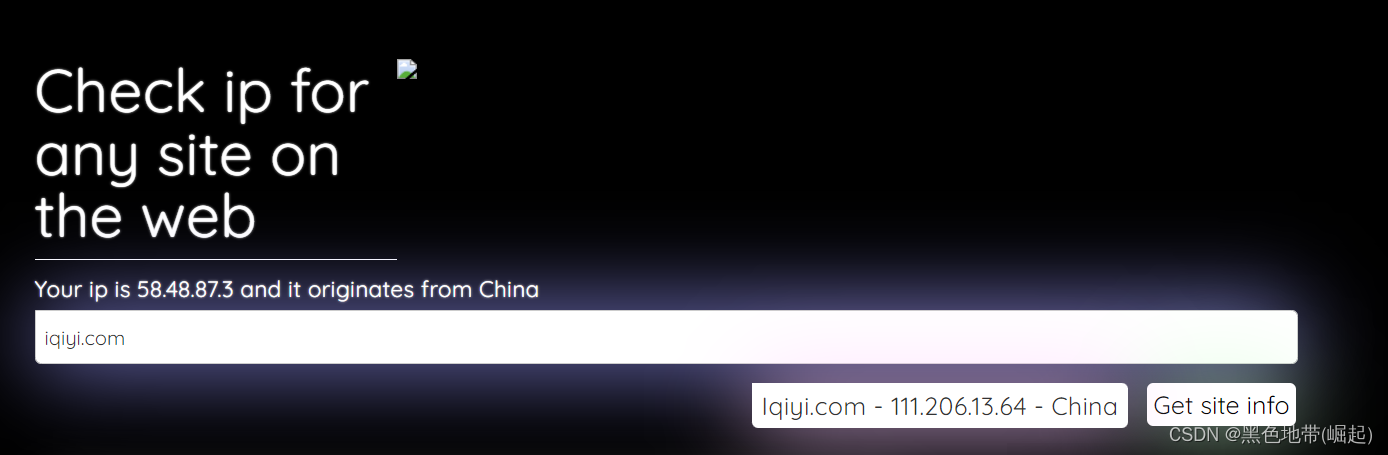

以iqiyi.com 为例

我认为正确的搜集信息的方法步骤为:先工具搜索,再手工搜索(大大提高收集效率)

工具扫描:

1.使用域名挖掘机

2.使用Git-ip-site获得改工具认为的真实ip

3.使用wafw00f扫描有无WAF,以及WAF类型

扫描结果貌似没有设置WAF

4.使用masscan对端口进行快速扫描

5.使用nmap进行对扫描出来的端口,再进行扫描,扫描出其他版本等信息

扫描出来了很多信息

手动搜集:

1.查看数据相应响应头,看能否找到cms搭建系统

(被我找到了吧,哈哈哈)

2. 主站中相关网址查询

3.使用shodan,zoomeye等搜索引擎对ip的开放端口,地址等信息查询

4.相关备案信息查询,历史dns,网站查询

5.对所使用的数据库,中间件进行分析

6.运用社会工程学,搜集有用信息

https://fofa.so/

http://tool.chinaz.com

https://www.shodan.io/

https://www.zoomeye.org/

https://nmap.org/download.html

- 点赞

- 收藏

- 关注作者

评论(0)