基础知识、信息收集、工具

前言:

介绍:

博主:网络安全领域狂热爱好者。

殊荣:华为云博主、CSDN网络安全领域优质创作者(CSDN:黑色地带(崛起)),2022年双十一业务安全保卫战-某厂第一名,某厂特邀数字业务安全研究员,edusrc高白帽,vulfocus、攻防世界等平台排名100+、高校漏洞证书、cnvd原创漏洞证书等。

擅长:对于技术、工具、漏洞原理、黑产打击的研究。

导读:

面向读者:对于网络安全方面的学者。

本文知识点:

内网的基础知识、内网信息收集常用命令、内网信息收集工具

目录

一、基础知识

1、内网:

1、也称局域网(Local Area Network,LAN),是某一区域内由多台计算机互连而成的计算机组

————

2、在局域网中,可实现管理、共享、打印等服务

————

3、封闭性(防止外部网络攻击,信息泄露等。但如果所有所有网络都不可达,岂不是都没网,那还能干啥,像学校机房等)

2、工作组:

1、一种资源管理模式,为方便管理,将不同类型的设备按功能分别列入不同的组中

————

2、"计算机"--->"属性"--->"更改"(有则加入对应组,无则新建组)

————

3、A-G-DL-P策略:将用户账号添加到全局组中,将全局组添加到域本地组中,然后为域本地组分配资源权限

3、域(Domain):

1、是一个有安全边界的计算机集合,用户访问域内资源,需要合法的身份登录域(不同身份有不同权限)

————

2、域控制器(DC)(域中一台管理服务器的计算机,负责所有连入的验证;存储这个域的账户、密码、计算机等信息)

————

3、域树:若干个域通过建立信任关系而组成的集合(域管理员只能管理本域,不能管理其他域。但两域之间相互访问,则需要建立信任关系),多个域树连接在一起称为域森林

————

4、域名服务器(DNS),用于实现域名和与之相对应的IP地址转换(即用来定位域控制器、服务器及其他计算机、网络服务等;且DNS服务器和域控制器通常配置在同一台机器上)

————

5、活动目录(AD),域环境中提供目录服务的组件(集中式管理机制,如账号、软件、环境等),存储用户、组、计算机、共享资源等信息。(安装了AD的计算机简称DC,存储活动目录数据库的计算机)

————

6、DMZ区域:(学理论的时候书上有介绍)渗透的顺序:外网--->防火墙--->DMZ区域(有很多防护工具)--->防火墙--->内网

————

7、域计算机分类:域控制器、成员服务器、客户机、独立服务器(未加入域)

————

8、域内权限

9、渗透思路:

外网getshell控制域成员主机(跳板)--->找到域控制器、管理员账号--->定位出域管理员登陆过的主机ip(域管理员可以登陆域内任意主机)--->从域成员主机内存中dump出域管理员密码,进而拿下域控制器、渗透整个内网

二、基础信息收集

1、判断是否在域内

1、net time /domain(显示主域控制器的时间)

若未加入域,则提示找不到域控制器

若加入了域(为本地用户或管理员),则提示拒绝访问

若加入了域(为域用户),则显示域控的时间

————

2、ipconfig /all(并查看其中windows ip配置)

若未加入域,则"主DNS后缀"为空(无论主机网卡有没有自定义dns服务器ip)

若加入了域,"主DNS后缀"都为域名(无论当前用户为域用户还是本地用户)————

3、systeminfo

若未加入域,则"域"显示WORKGROUP

若加入了域,则"域"显示域名(无论什么用户登陆)

2、机器角色判断

如个人PC,网站服务器,开发测试服务器,公共服务器,文件服务器,代理服务器,DNS服务器、存储服务器等

————

判断(综合以下进行全面的判断):

1、通过主机名(开发服务器就是dev , Web服务器可能是web或者app,存储服务器可能是NAS,文件服务器可能是fileserver等)

2、通过特定文件(与服务器功能相关的文件)

3、通过网络的连接端口,根据默认端口进行推测(更新服务器WSUS开放端口可能是8530,DNS服务器可能开放53端口等)

3、出网协议判断

当以下协议均不行时,需要在内网中寻找到一台可以出网的机器

4、端口判断

1、少量端口判断:外网vps监听,内网测试

2、大量端口判断:端口扫描器

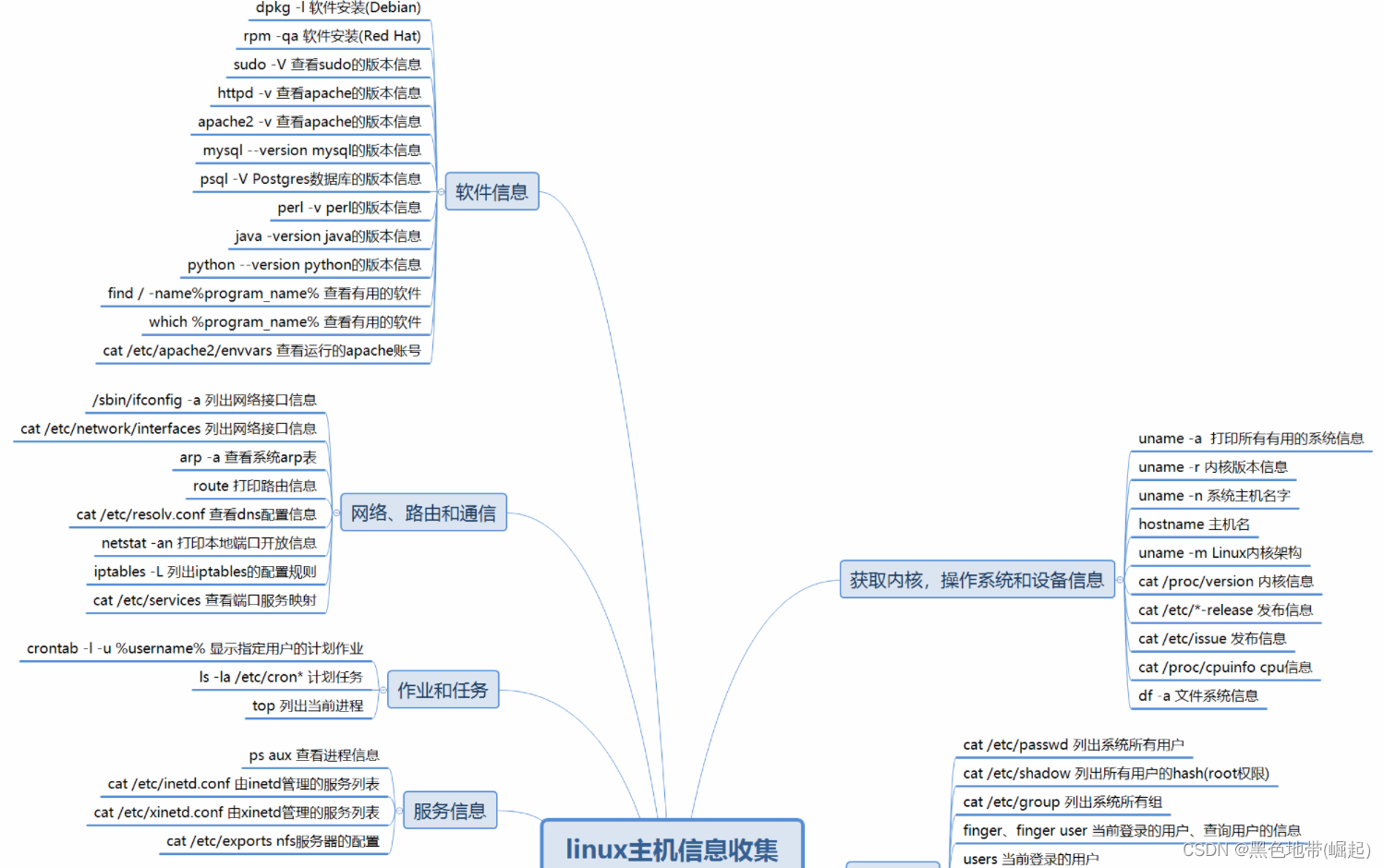

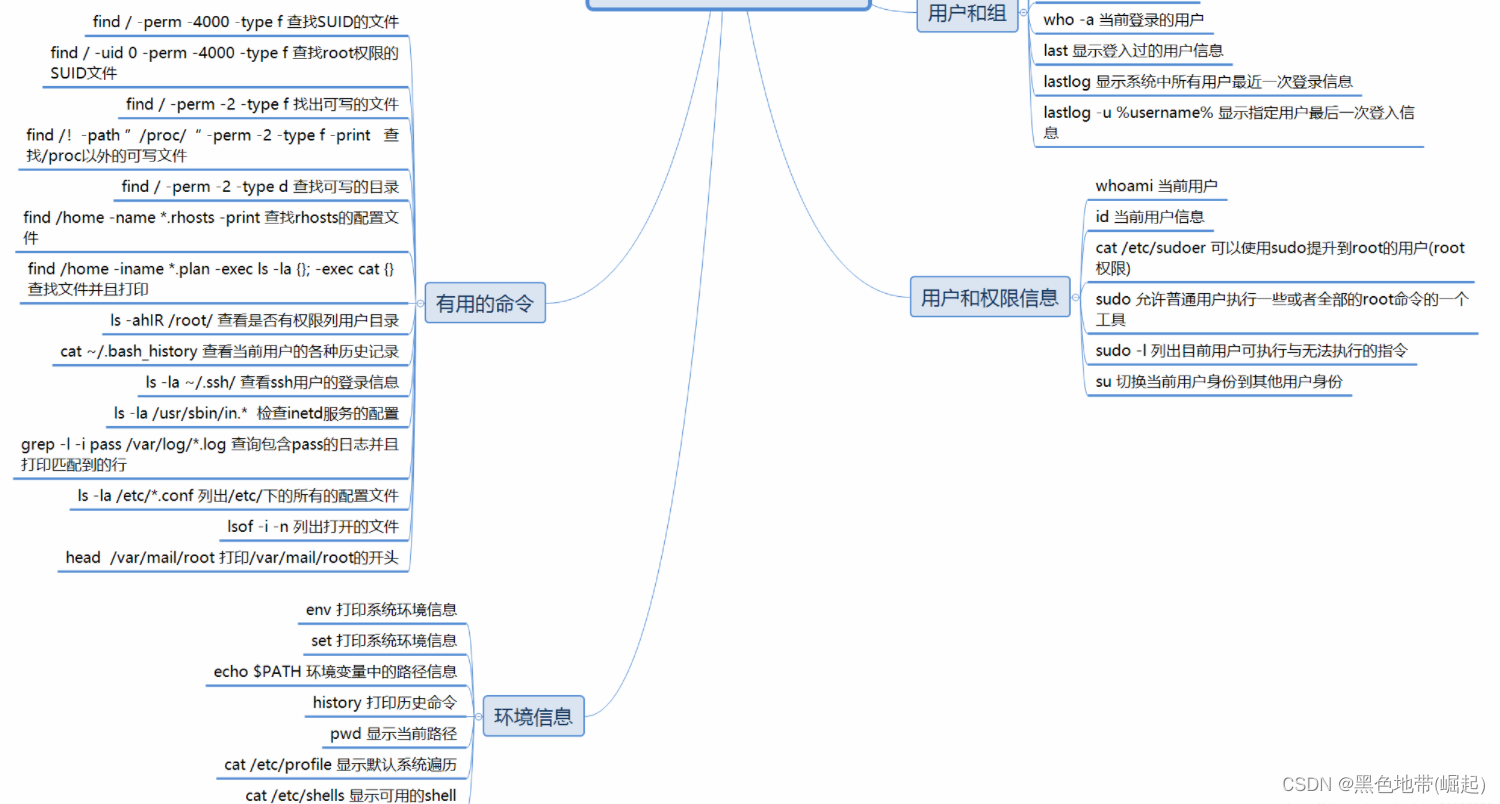

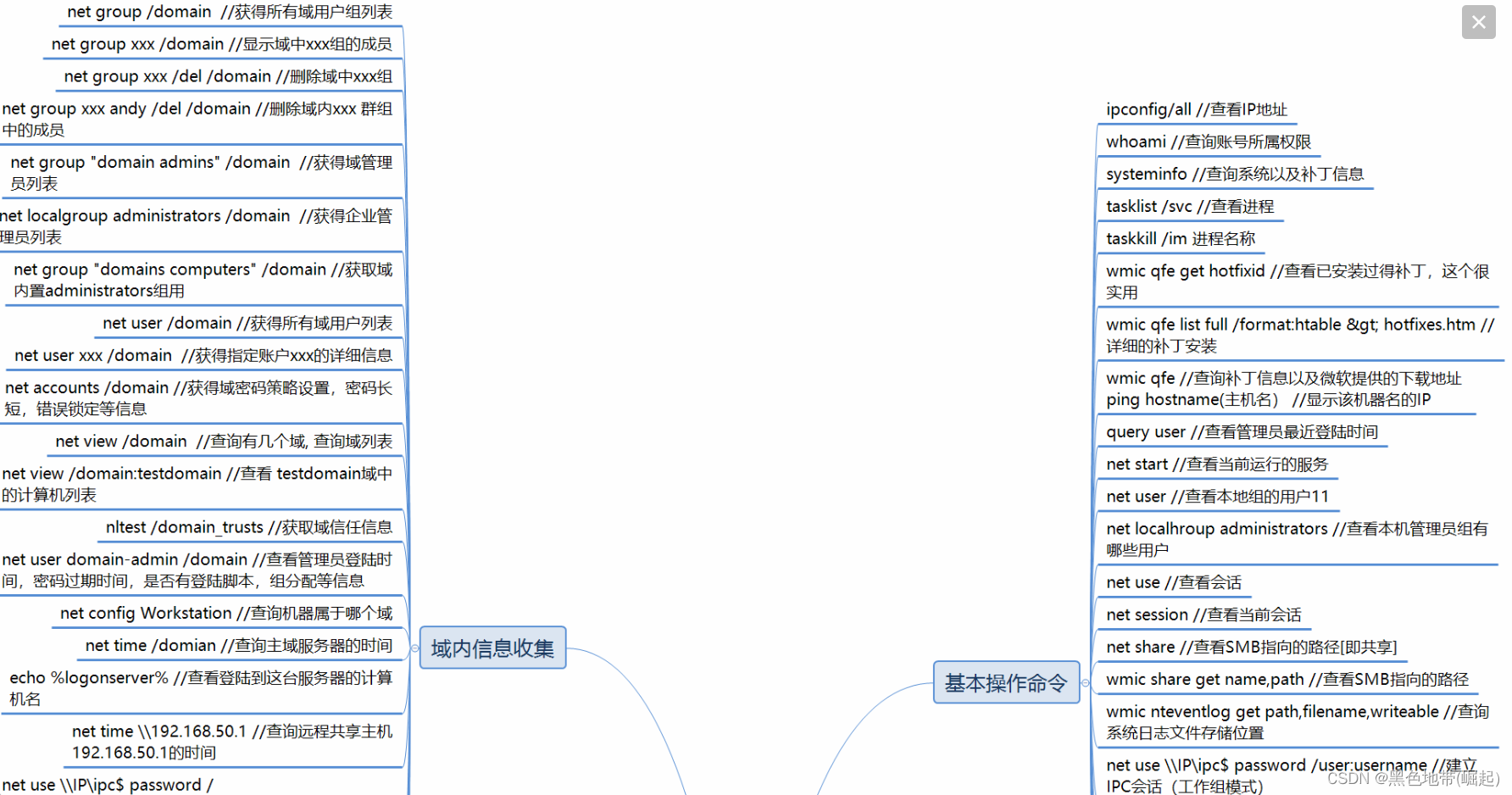

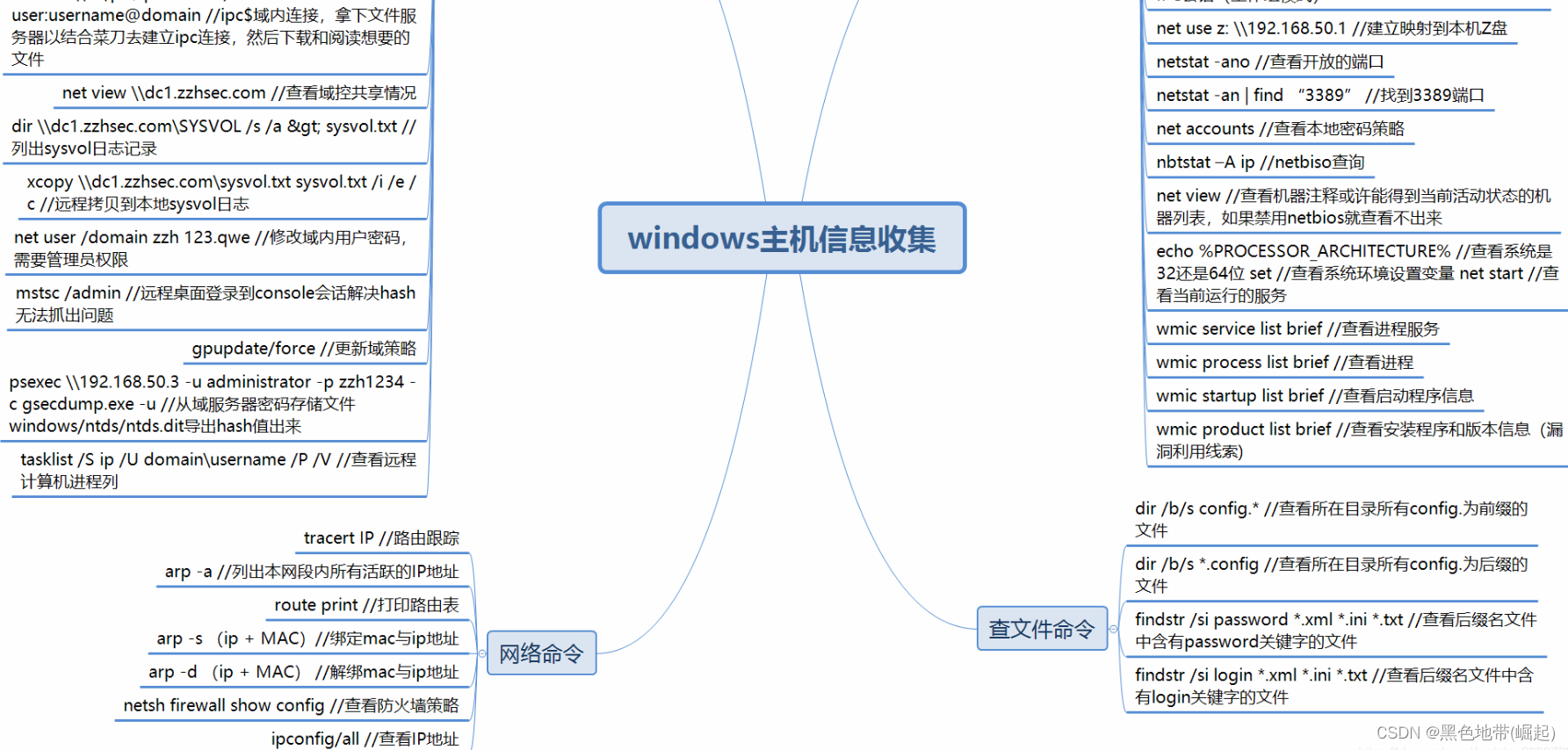

三、常规信息收集

1、常用命令

2、常用命令

3、工具&插件

LadonGO

https://github.com/k8gege/LadonGo

LadonGO 4.2 Pentest Scanner framework 全平台Go开源内网渗透扫描器框架,Windows/Linux/Mac内网渗透,使用它可轻松一键批量探测C段、B段、A段存活主机、高危漏洞检测MS17010、SmbGhost,远程执行SSH/Winrm,密码爆破SMB/SSH/FTP/Mysql/Mssql/Oracle/Winrm/HttpBasic/Redis,端口扫描服务识别PortScan指纹识别/HttpBanner/HttpTitle/TcpBanner/Weblogic/Oxid多网卡主机,端口扫描服务识别PortScan。

————

CS插件LSTAR Ladon OLa TaoWu等

————

Adfind

域内查询信息的工具

————

BloodHound

https://github.com/BloodHoundAD/BloodHound

使用图论来揭示活动目录或 Azure 环境中隐藏的、经常是意想不到的关系。攻击者可以使用侦探犬轻松识别高度复杂的攻击路径

- 点赞

- 收藏

- 关注作者

评论(0)